Usare indirizzi IP in uscita deterministici

In questa guida viene illustrato come attivare il supporto IP in uscita deterministico usato da Grafana gestito di Azure per comunicare con le origini dati, disabilitare l'accesso pubblico e configurare una regola del firewall per consentire le richieste in ingresso dall'istanza di Grafana.

Nota

La funzionalità di indirizzi IP in uscita deterministica è accessibile solo per i clienti con un piano Standard. Per altre informazioni sui piani, vedere Piani tariffari.

Prerequisiti

- Un account Azure con una sottoscrizione attiva. Creare un account gratuitamente.

- Origine dati. Ad esempio, un database Esplora dati di Azure.

Abilitare indirizzi IP in uscita deterministici

Il supporto ip deterministico in uscita è disabilitato per impostazione predefinita in Grafana gestito di Azure. È possibile abilitare questa funzionalità durante la creazione dell'istanza oppure attivarla in un'istanza esistente.

Creare un'area di lavoro Grafana gestita di Azure con indirizzi IP in uscita deterministici abilitati

Quando si crea un'istanza di , selezionare il piano tariffario Standard e quindi nella scheda Avanzate impostare Ip deterministico in uscita su Abilita.

Per altre informazioni sulla creazione di una nuova istanza, vedere Avvio rapido: Creare un'istanza di Grafana gestita di Azure.

Attivare indirizzi IP deterministici in uscita in un'istanza di Grafana gestita di Azure esistente

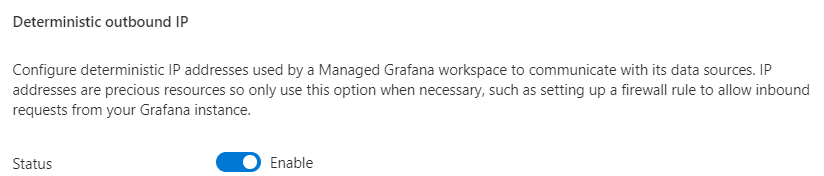

Nella portale di Azure, in Impostazioni selezionare Configurazione e quindi in Impostazioni generali>IP in uscita deterministico selezionare Abilita.

Selezionare Salva per confermare l'attivazione di indirizzi IP in uscita deterministici.

Selezionare Aggiorna per visualizzare l'elenco di indirizzi IP in Indirizzo IP statico.

Disabilitare l'accesso pubblico a un'origine dati e consentire gli indirizzi IP di Grafana gestiti di Azure

Questo esempio illustra come disabilitare l'accesso pubblico ad Azure Esplora dati e configurare endpoint privati. Questo processo è simile per altre origini dati di Azure.

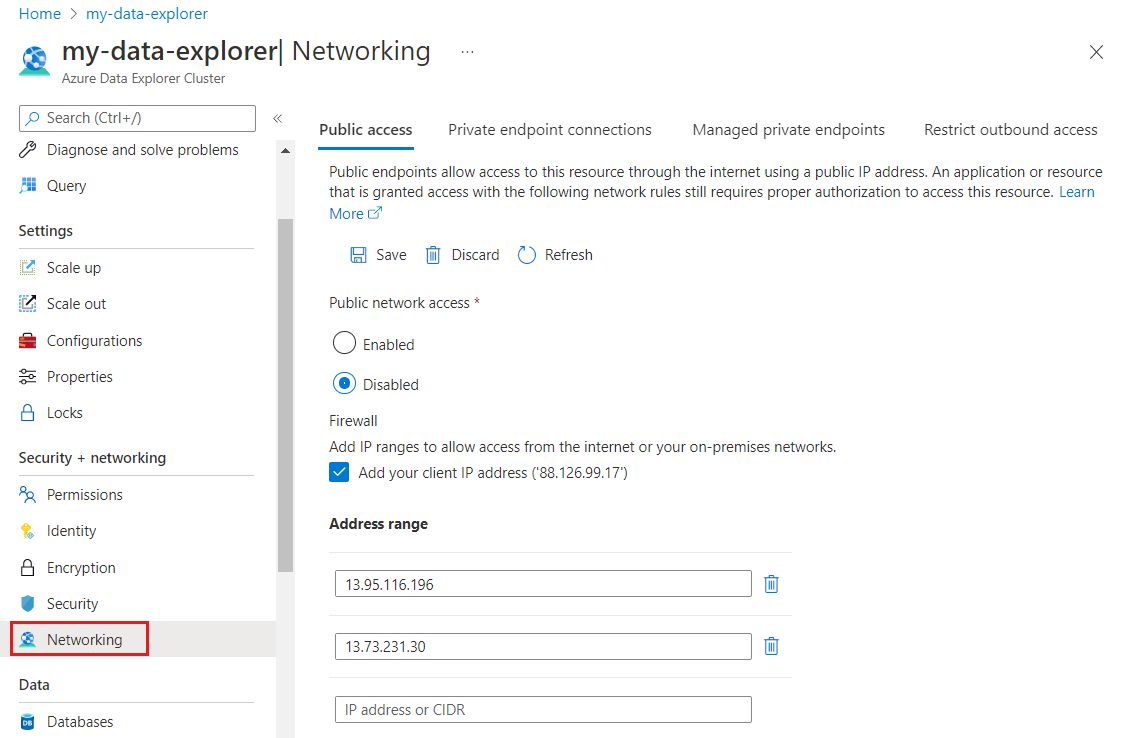

Aprire un'istanza del cluster di Azure Esplora dati nel portale di Azure e in Impostazioni selezionare Rete.

Nella scheda Accesso pubblico selezionare Disabilitato per disabilitare l'accesso pubblico all'origine dati.

In Firewall selezionare la casella Aggiungi indirizzo IP client ('88.126.99.17') e in Intervallo di indirizzi immettere gli indirizzi IP trovati nell'area di lavoro Grafana gestita di Azure.

Selezionare Salva per completare l'aggiunta degli indirizzi IP in uscita di Grafana gestiti di Azure all'elenco elementi consentiti.

L'accesso all'origine dati è limitato disabilitando l'accesso pubblico, attivando un firewall e consentendo l'accesso dagli indirizzi IP di Grafana gestiti di Azure.

Controllare l'accesso all'origine dati

Controllare se l'endpoint Grafana gestito di Azure può comunque accedere all'origine dati.

Nella portale di Azure passare alla pagina Panoramica dell'istanza e selezionare l'URL dell'endpoint.

Passare a Origine dati di configurazione > azure Esplora dati origine dati >> Impostazioni e nella parte inferiore della pagina selezionare Salva e test:

- Se viene visualizzato il messaggio "Operazione riuscita", Azure Managed Grafana può accedere all'origine dati.

- Se viene visualizzato il messaggio di errore seguente, Azure Managed Grafana non può accedere all'origine dati:

Post "https://<Azure-Data-Explorer-URI>/v1/rest/query": dial tcp 13.90.24.175:443: i/o timeout. Assicurarsi di aver immesso correttamente gli indirizzi IP nell'elenco elementi consentiti del firewall dell'origine dati.