Scenari di utilizzo dell'analisi del traffico

Questo articolo illustra come ottenere informazioni dettagliate sul traffico dopo aver configurato l'analisi del traffico in scenari diversi.

Trovare le aree sensibili del traffico

Cercare

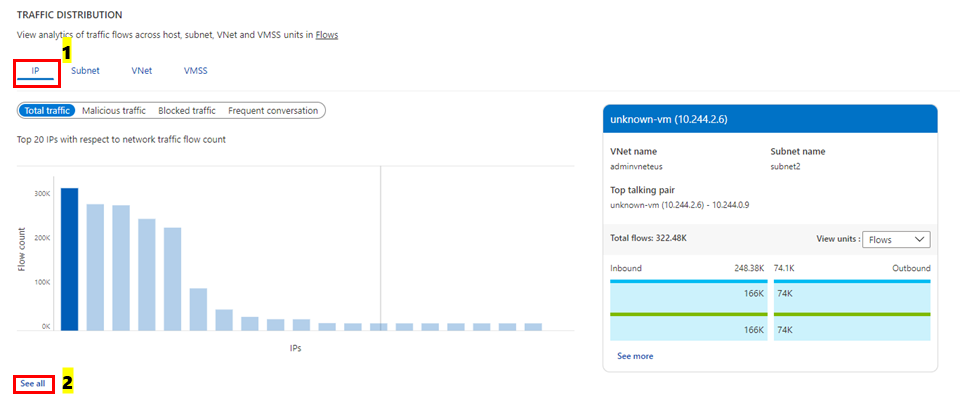

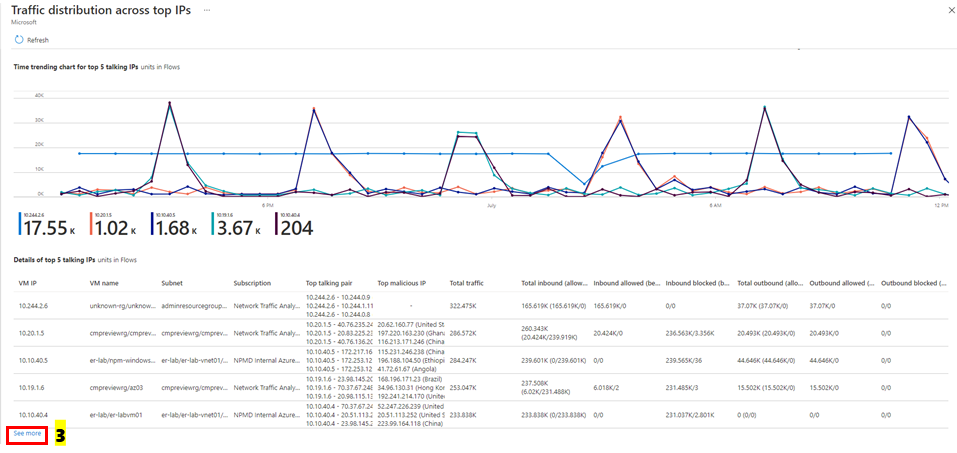

- Quali host, subnet, reti virtuali e set di scalabilità di macchine virtuali inviano o ricevono la maggior parte del traffico, attraversando il traffico dannoso massimo e bloccando flussi significativi?

- Controllare il grafico comparativo per host, subnet, rete virtuale e set di scalabilità di macchine virtuali. Comprendere quali host, subnet, reti virtuali e set di scalabilità di macchine virtuali inviano o ricevono la maggior parte del traffico consentono di identificare gli host che elaborano il maggior traffico e se la distribuzione del traffico viene eseguita correttamente.

- È possibile valutare se il volume di traffico è appropriato per un host. Il volume di traffico è un comportamento normale o è opportuno eseguire un'ulteriore analisi?

- Qual è la quantità di traffico in ingresso/uscita?

- È previsto che l'host riceva più traffico in ingresso che in uscita o viceversa?

- Statistiche del traffico bloccato.

- Perché un host blocca un volume di traffico non dannoso significativo? Questo comportamento richiede un'ulteriore analisi e probabilmente un'ottimizzazione della configurazione

- Statistiche del traffico dannoso consentito/bloccato

Perché un host riceve traffico dannoso e perché sono consentiti flussi da origini dannose? Questo comportamento richiede un'ulteriore analisi e probabilmente un'ottimizzazione della configurazione.

Selezionare Visualizza tutto in IP come illustrato nell'immagine seguente:

L'immagine seguente mostra la tendenza temporale per i primi cinque host di discussione e i dettagli correlati al flusso (consentiti, in ingresso/in uscita e negati- flussi in ingresso/in uscita) per un host:

Selezionare Visualizza altro in Dettagli dei primi 5 indirizzi IP di discussione, come illustrato nell'immagine seguente per ottenere informazioni dettagliate su tutti gli host:

Cercare

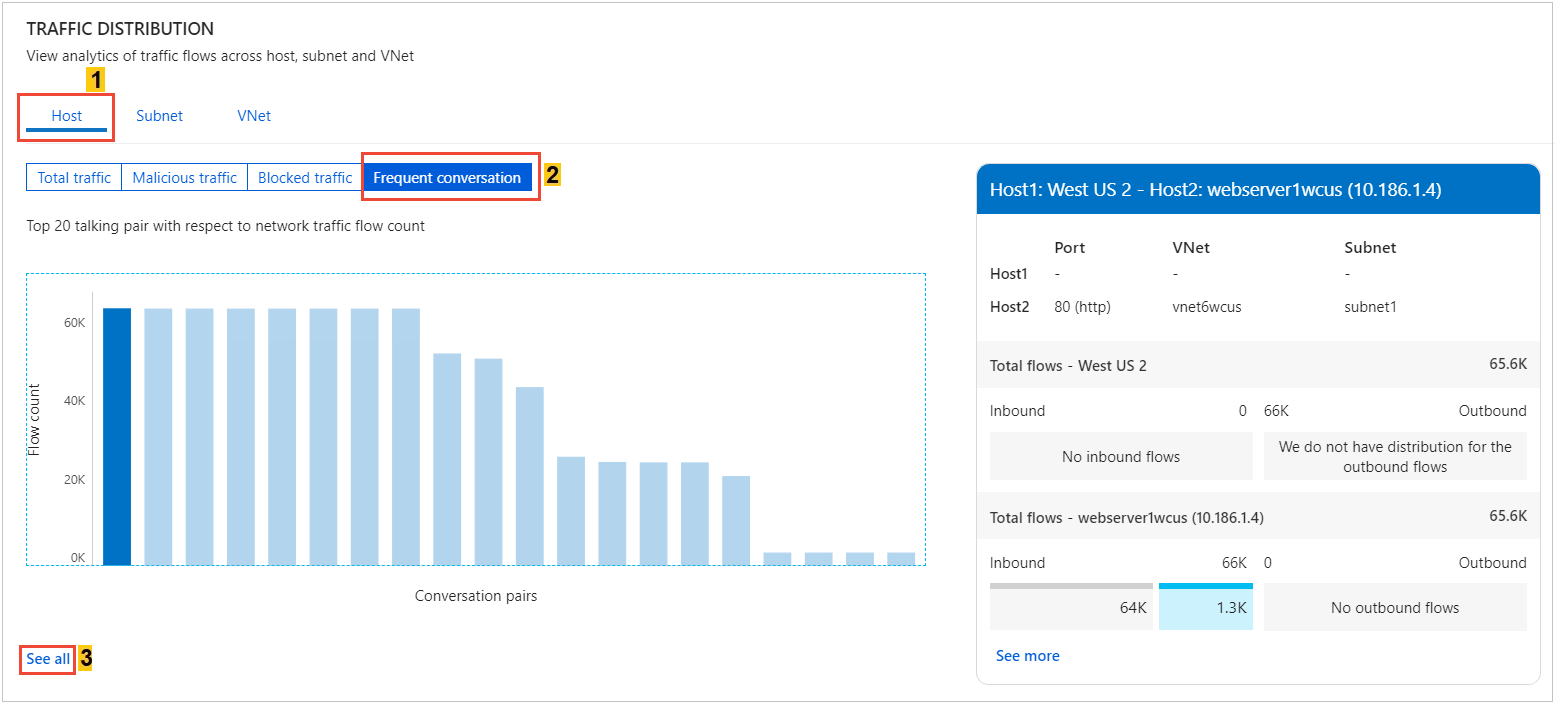

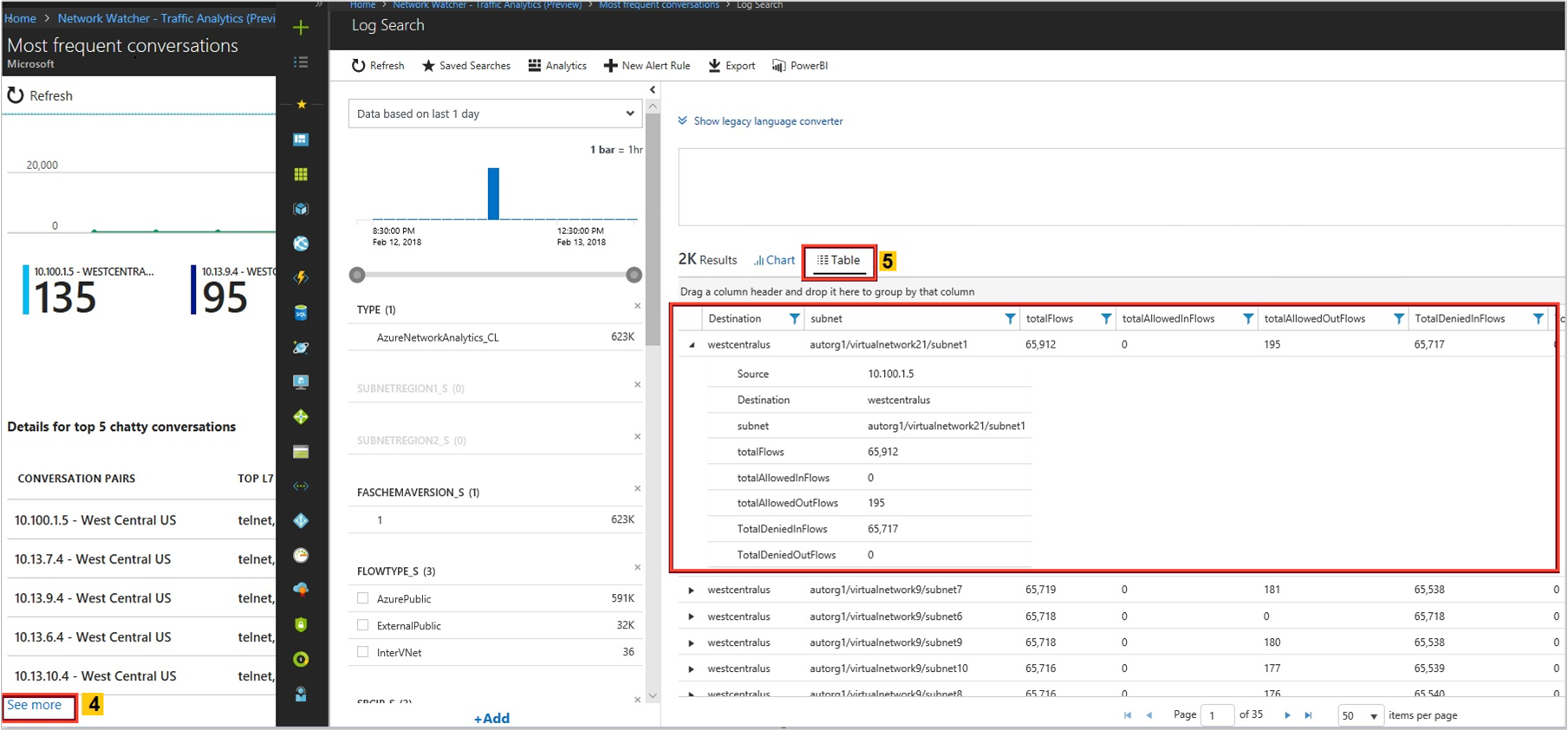

Quali sono le coppie di host che conversano di più?

- Comportamento previsto, ad esempio comunicazione front-end oppure back-end, o comportamento irregolare, ad esempio traffico Internet back-end.

Statistiche del traffico consentito/bloccato

- Perché un host consente o blocca un volume di traffico significativo

Protocollo applicativo di uso più frequente tra le coppie di host che conversano di più:

Queste applicazioni sono consentite in questa rete?

Le applicazioni sono configurate correttamente? Usano il protocollo appropriato per la comunicazione? Selezionare Visualizza tutto in Conversazione frequente, come illustrato nell'immagine seguente:

L'immagine seguente mostra la tendenza temporale per le prime cinque conversazioni e i dettagli correlati al flusso, ad esempio i flussi in ingresso e in uscita consentiti e negati per una coppia di conversazioni:

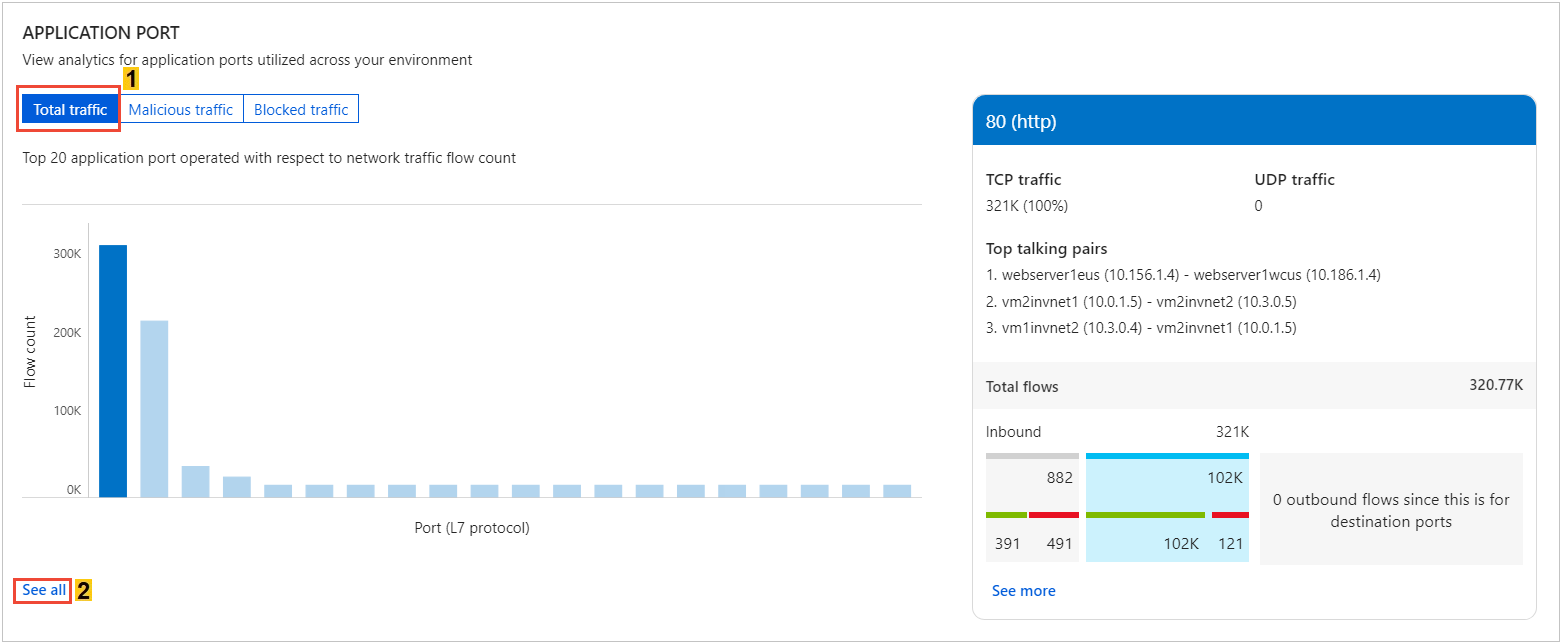

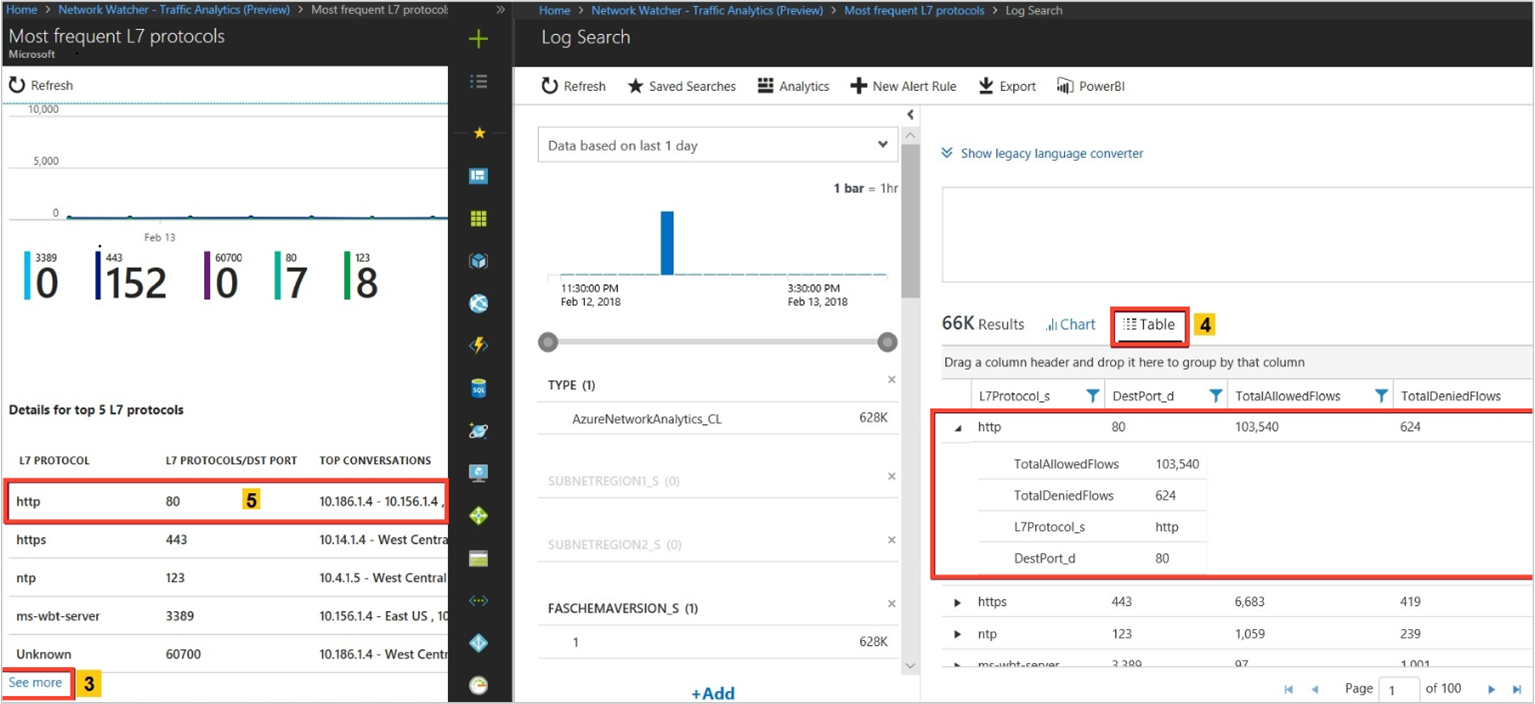

Cercare

Quale protocollo applicativo è più usato nell'ambiente e quali coppie di host in conversazione usano di più il protocollo applicativo?

Queste applicazioni sono consentite in questa rete?

Le applicazioni sono configurate correttamente? Usano il protocollo appropriato per la comunicazione? Il comportamento previsto usa porte comuni, ad esempio 80 e 443. Per la comunicazione standard, se vengono visualizzate porte insolite, potrebbe essere necessario modificare la configurazione. Selezionare Visualizza tutto in Porta applicazione, nell'immagine seguente:

Le immagini seguenti mostrano la tendenza temporale per i primi cinque protocolli L7 e i dettagli relativi al flusso (ad esempio, flussi consentiti e negati) per un protocollo L7:

Cercare

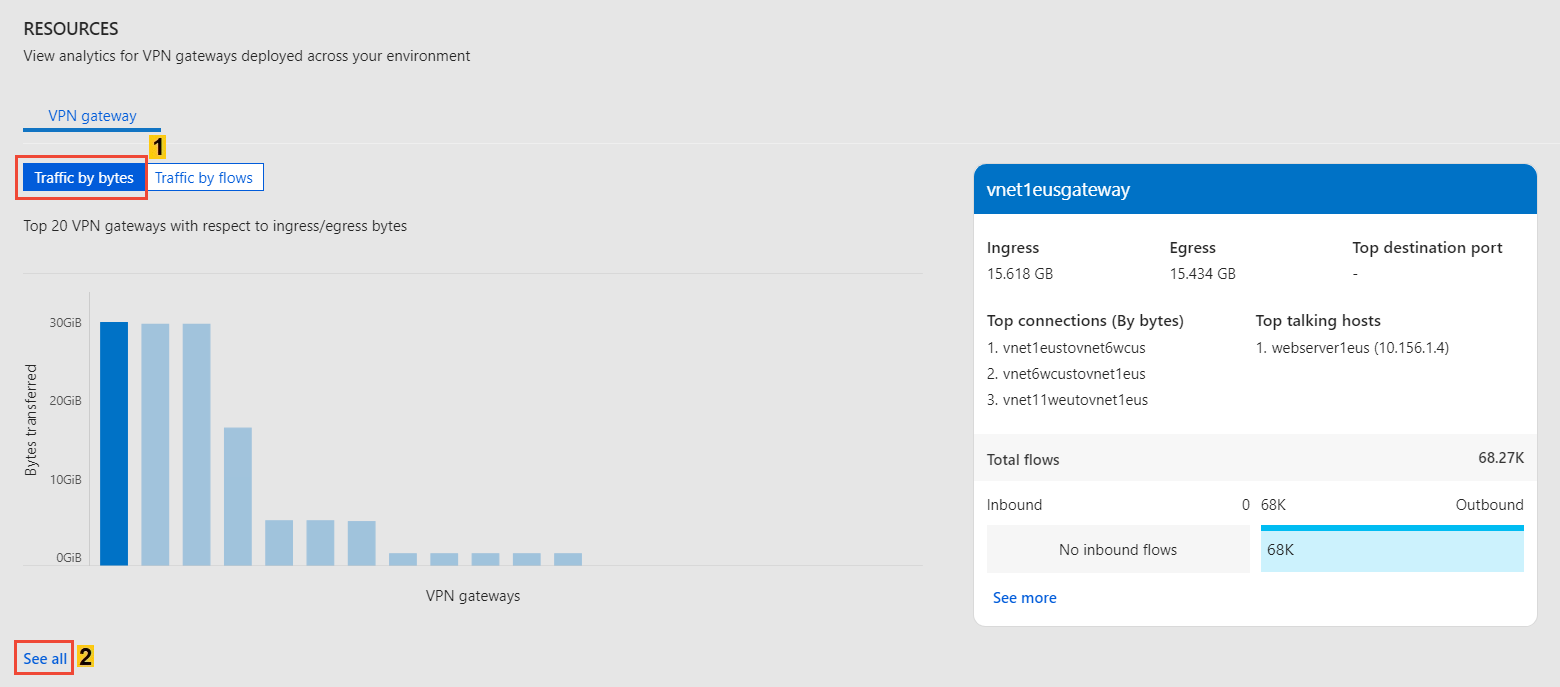

Tendenze di utilizzo della capacità di un gateway VPN nell'ambiente.

- Ogni SKU VPN consente una certa quantità di larghezza di banda. I gateway VPN sono sottoutilizzati?

- I gateway stanno per raggiungere la capacità massima? È consigliabile eseguire l'aggiornamento allo SKU superiore successivo?

Quali sono gli host che conversano di più, tramite quale gateway VPN, su quale porta?

Questo modello è normale? Selezionare Visualizza tutto in Gateway VPN, come illustrato nell'immagine seguente:

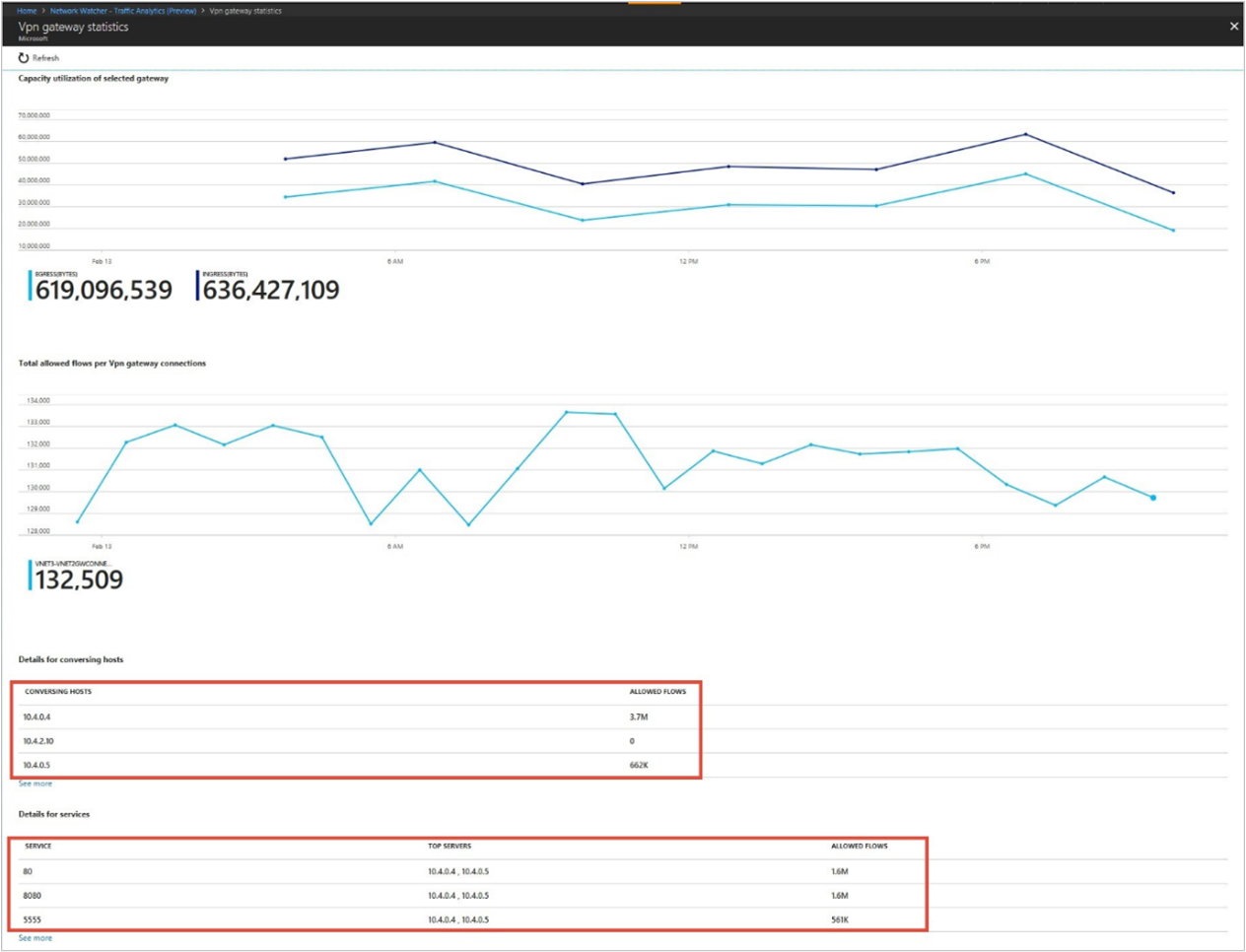

L'immagine seguente mostra la tendenza temporale per l'utilizzo della capacità di un Gateway VPN di Azure e i dettagli relativi al flusso, ad esempio i flussi e le porte consentiti:

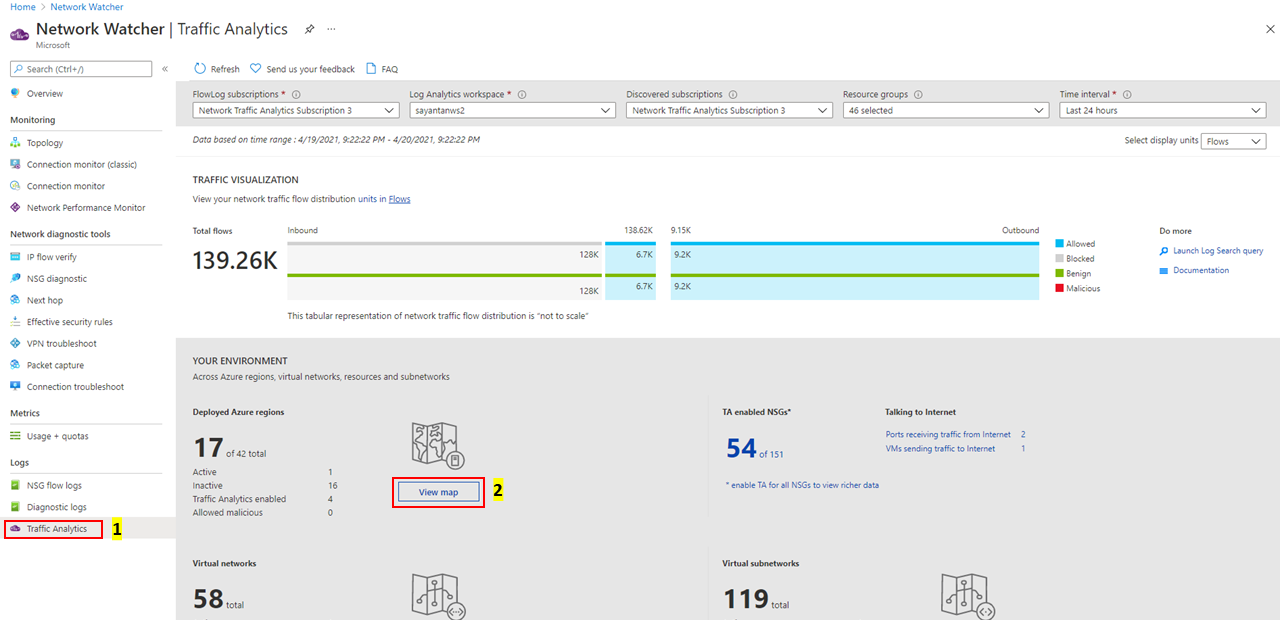

Visualizzare la distribuzione del traffico per area geografica

Cercare

Distribuzione del traffico per data center, ad esempio origini più frequenti di traffico verso un data center, principali reti non autorizzate in conversazione con il data center e protocolli applicativi che conversano di più.

Se si osserva un carico maggiore in un data center, è possibile pianificare una distribuzione efficiente del traffico.

Se reti non autorizzate sono in conversazione nel data center, correggere le regole dei gruppi di sicurezza di rete per bloccarle.

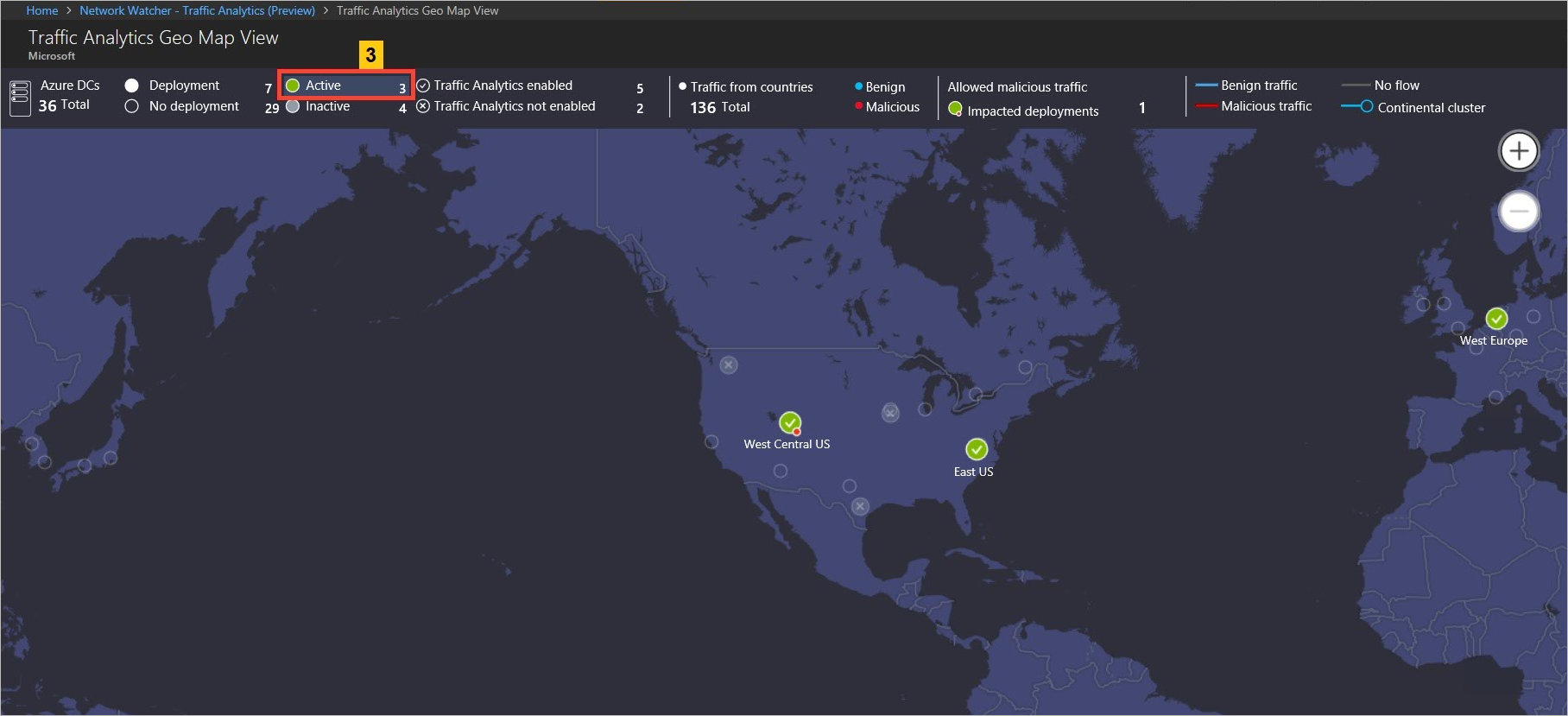

Selezionare Visualizza mappa in Ambiente, come illustrato nell'immagine seguente:

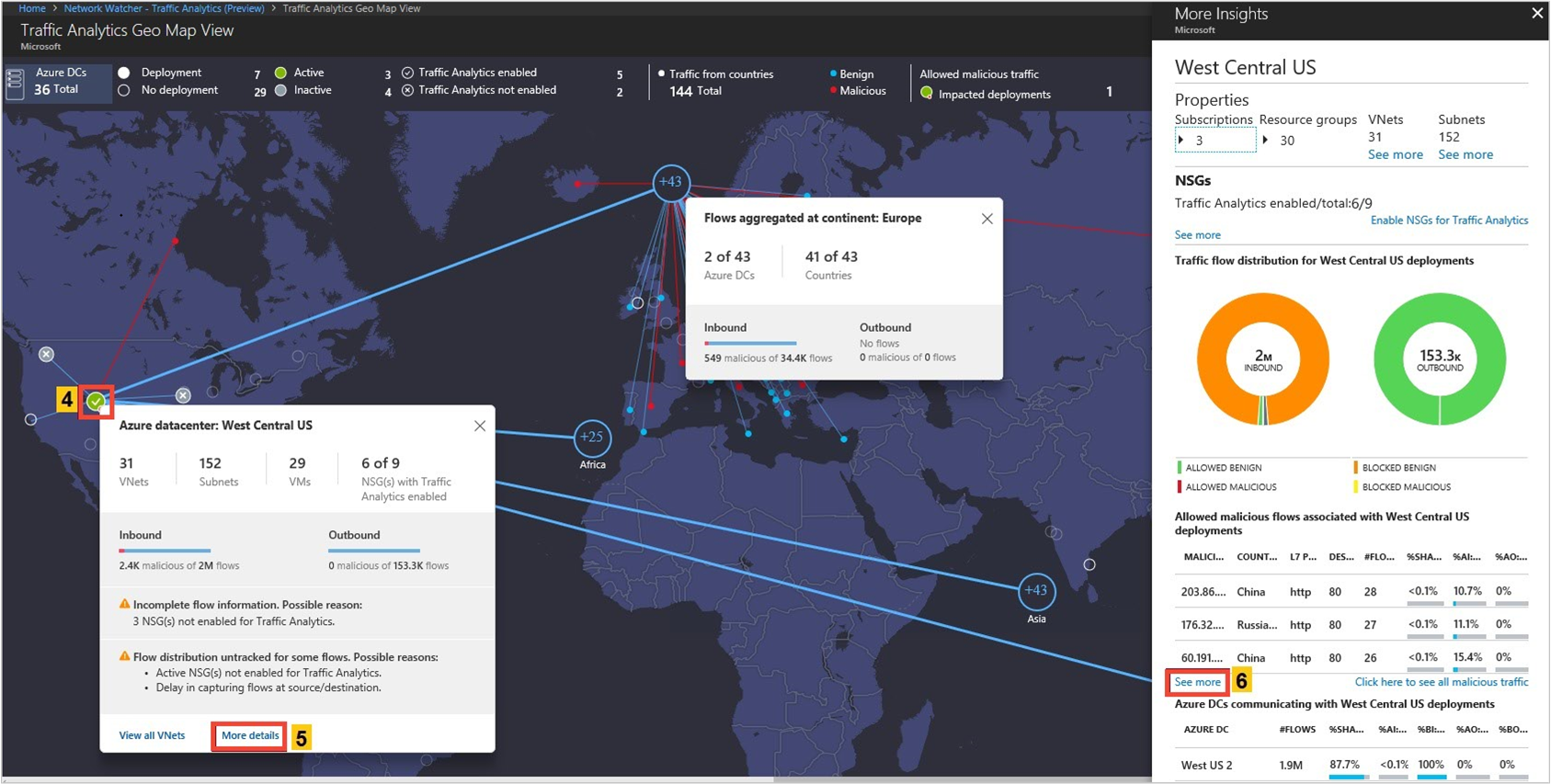

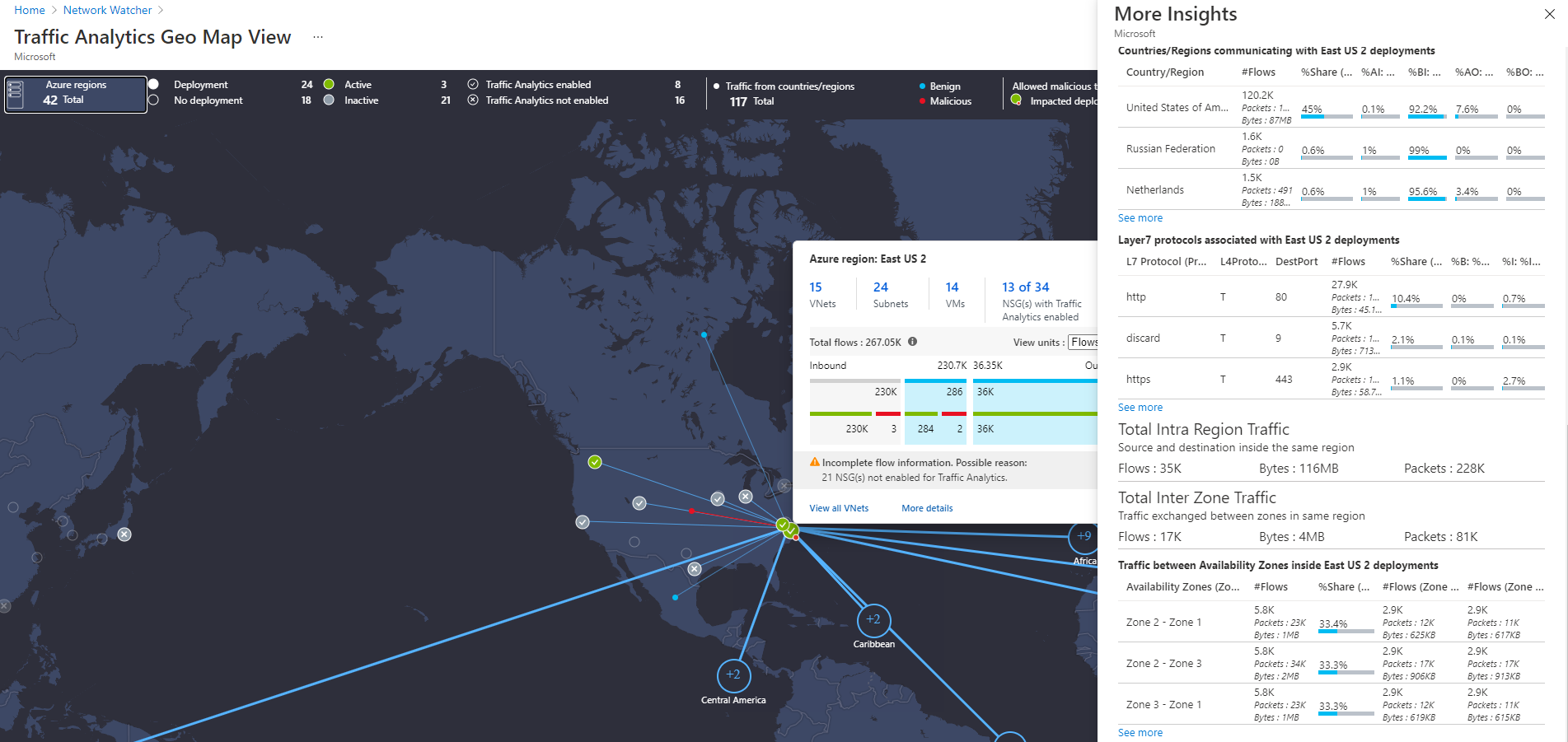

La mappa geografica mostra la barra multifunzione in alto per selezionare parametri come i data center (distribuiti/nessuna distribuzione/attivi/inattivi/Analisi del traffico abilitata/Analisi del traffico non abilitata) e i paesi o le aree che forniscono traffico non dannoso/dannoso alla distribuzione attiva:

La mappa geografica illustra la distribuzione del traffico a un data center da paesi o aree e continenti che comunicano con il data center tramite linee di colore blu (traffico non dannoso) e rosso (traffico dannoso):

Il pannello Altre informazioni dettagliate di un'area di Azure mostra anche il traffico totale rimanente all'interno di tale area, ovvero origine e destinazione nella stessa area. Fornisce inoltre informazioni dettagliate sul traffico scambiato tra zone di disponibilità di un data center

Visualizzare la distribuzione del traffico per rete virtuale

Cercare

Distribuzione del traffico per rete virtuale, topologia, origini più frequenti di traffico verso la rete virtuale, principali reti non autorizzate in conversazione con la rete virtuale e protocolli applicativi che conversano di più.

Determinare quali coppie di reti virtuali stanno conversando. Se la conversazione non è prevista, può essere corretta.

Se reti non autorizzate conversano con una rete virtuale, è possibile correggere le regole dei gruppi di sicurezza di rete per bloccare le reti non autorizzate.

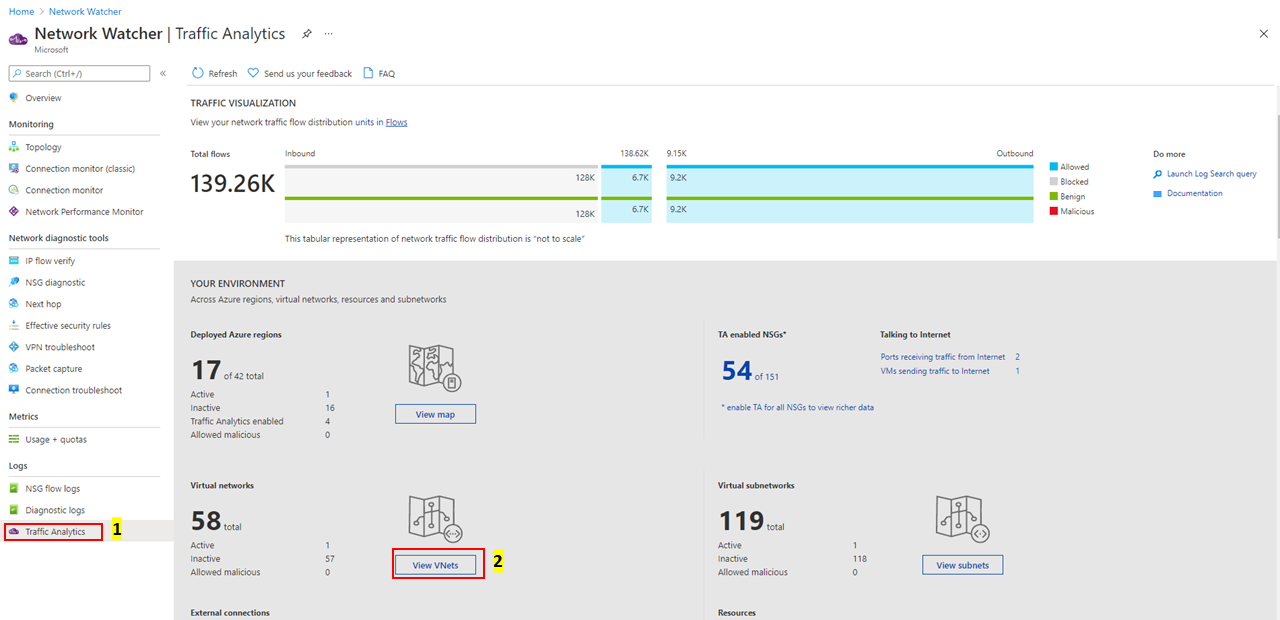

Selezionare Visualizza reti virtuali in Ambiente , come illustrato nell'immagine seguente:

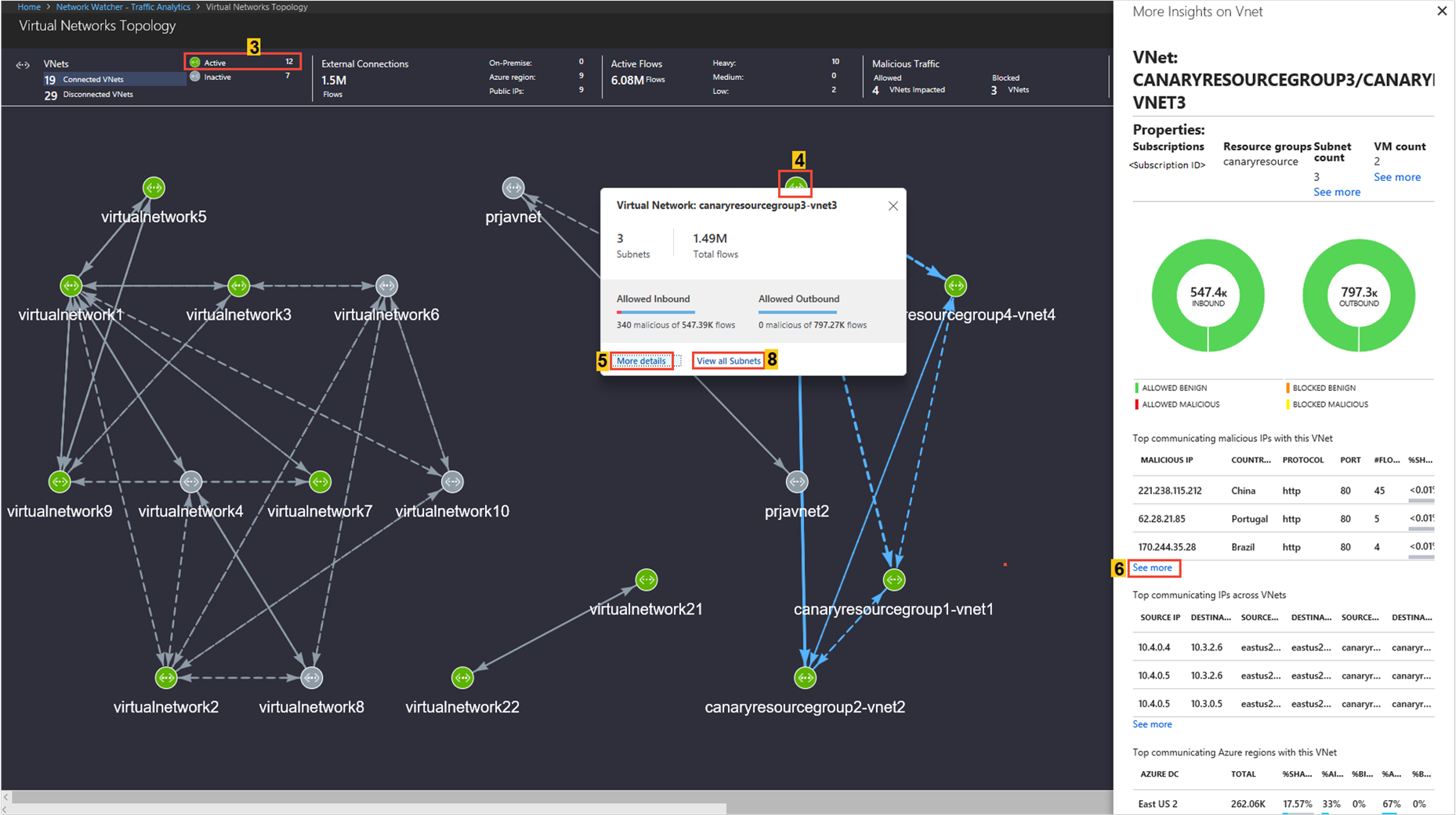

La topologia delle reti virtuali mostra la barra multifunzione in alto per selezionare parametri come le connessioni esterne, i flussi attivi e i flussi dannosi di una rete virtuale (connessioni tra reti virtuali/attive/inattive).

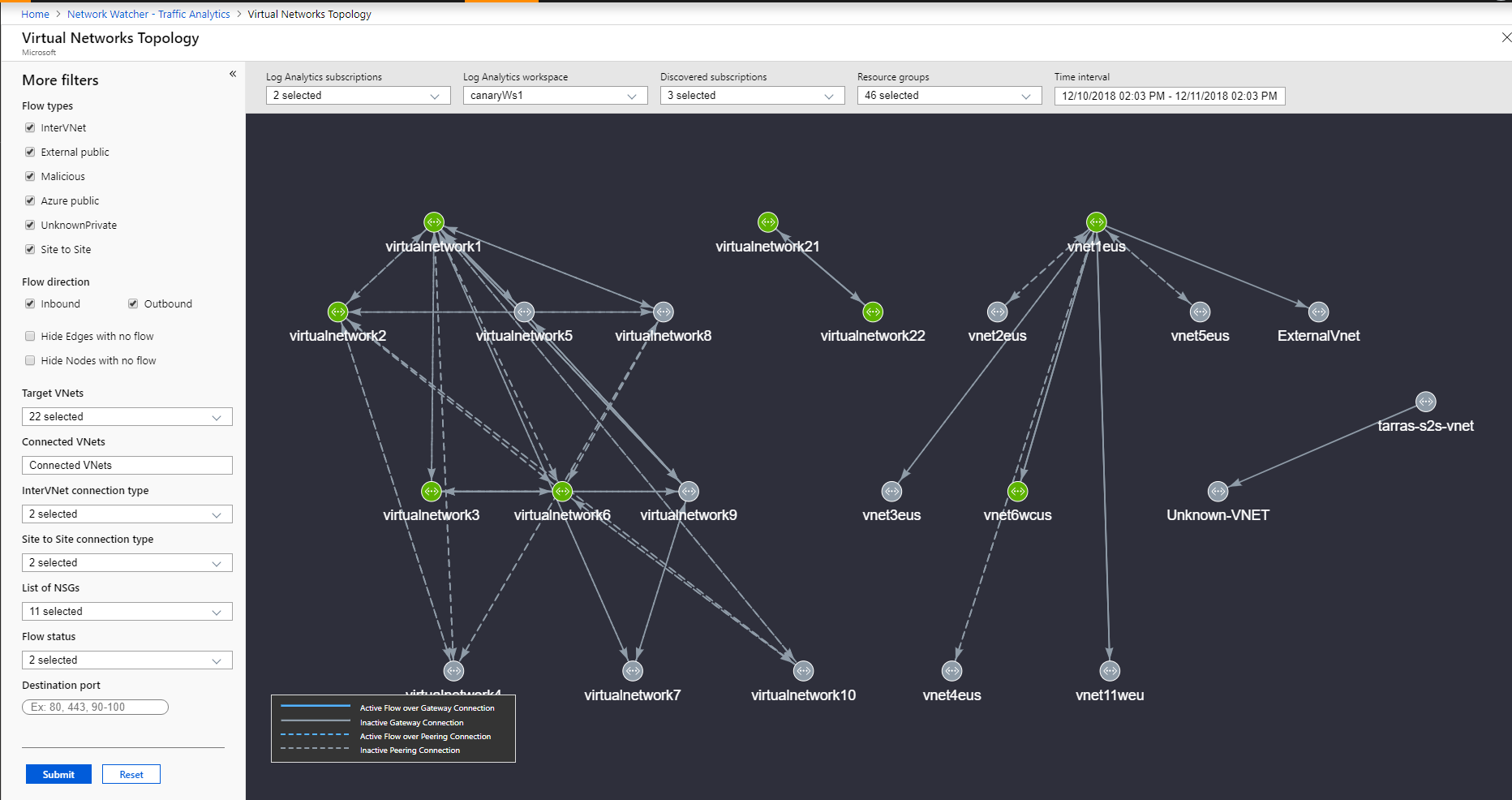

È possibile filtrare la topologia di rete virtuale basata su sottoscrizioni, aree di lavoro, gruppi di risorse e intervallo di tempo. I filtri aggiuntivi che consentono di comprendere il flusso sono: Tipo di flusso (InterVNet, IntraVNET e così via), Direzione del flusso (in ingresso, in uscita), Stato flusso (consentito, bloccato), reti virtuali (destinazione e Connessione ed), tipo di Connessione ion (peering o gateway - P2S e S2S) e NSG. Usare questi filtri per concentrarsi sulle reti virtuali che si desidera esaminare in dettaglio.

È possibile eseguire lo zoom avanti e indietro durante la visualizzazione di Rete virtuale topologia usando la rotellina del mouse. Fare clic con il pulsante sinistro del mouse e spostare il mouse consente di trascinare la topologia nella direzione desiderata. È anche possibile usare i tasti di scelta rapida per eseguire queste azioni: A (per trascinare a sinistra), D (per trascinare a destra), W (per trascinare verso l'alto), S (per trascinare verso il basso), + (per eseguire lo zoom avanti), - (per eseguire lo zoom indietro), R (per eseguire lo zoom indietro).

La topologia Rete virtuale mostra la distribuzione del traffico verso una rete virtuale verso flussi (consentito/bloccato/in ingresso/in uscita/dannoso/dannoso), protocollo dell'applicazione e gruppi di sicurezza di rete, ad esempio:

Cercare

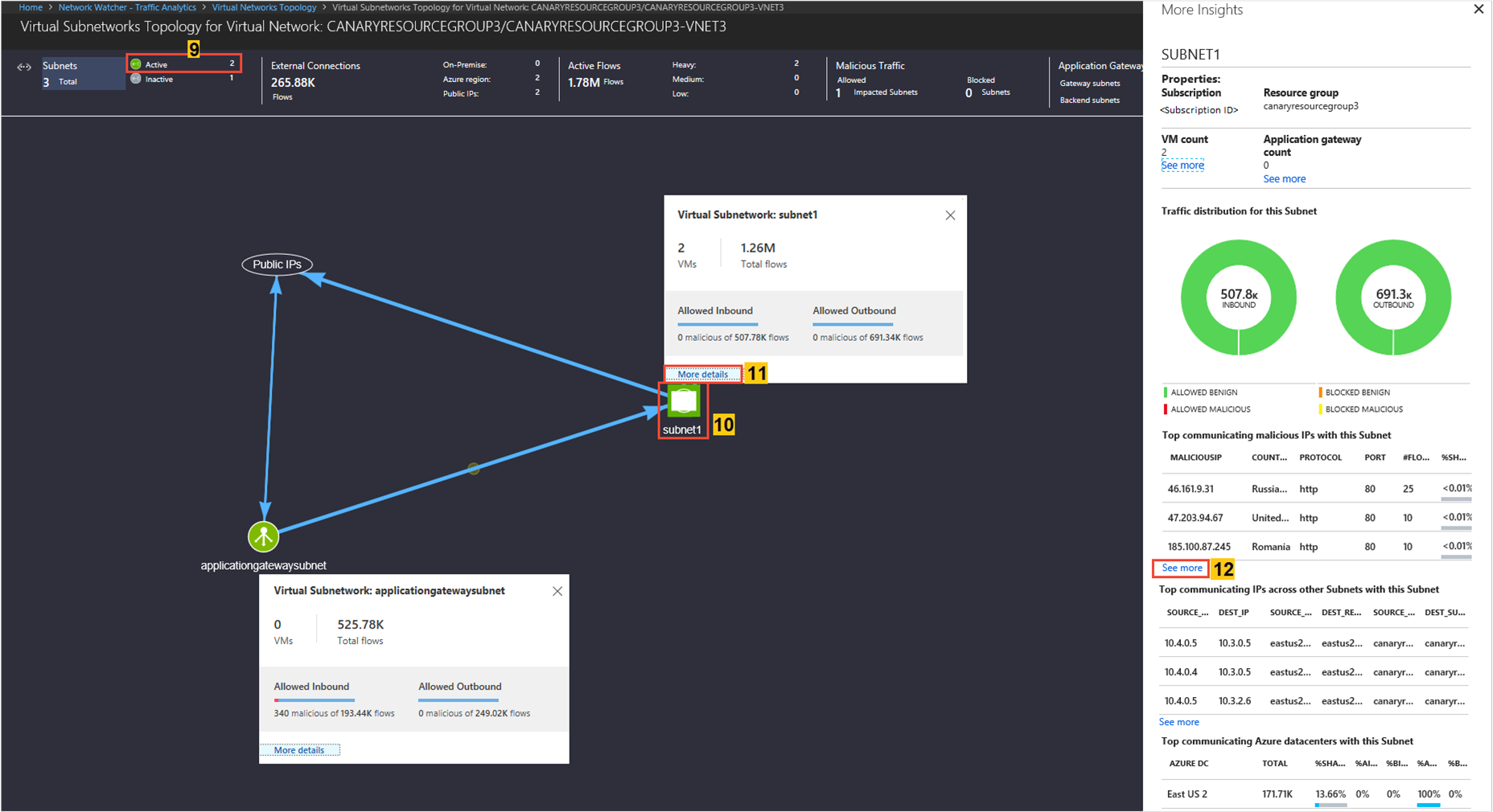

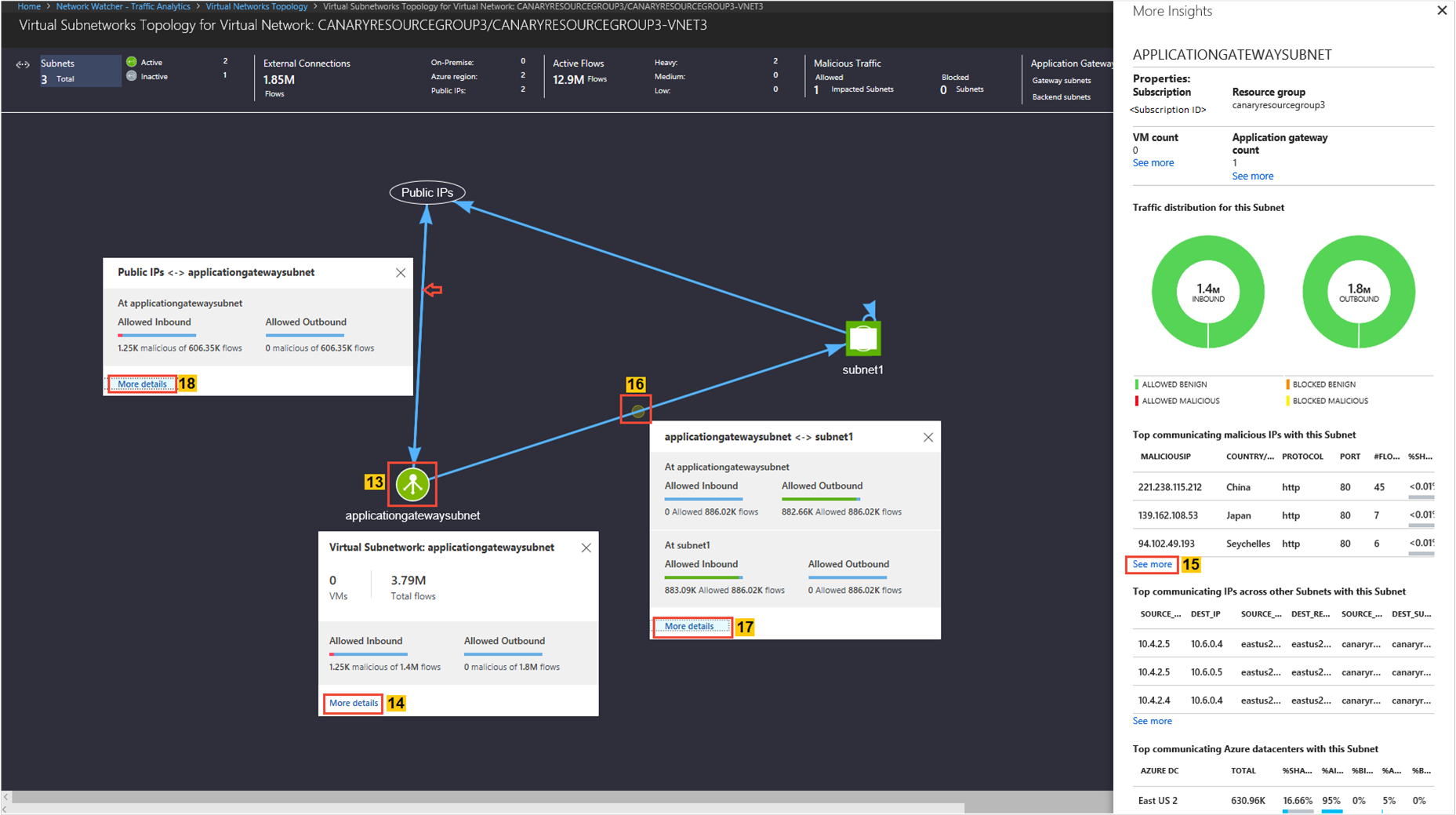

Distribuzione del traffico per subnet, topologia, origini più frequenti di traffico verso la subnet, principali reti non autorizzate in conversazione con la subnet e protocolli applicativi che conversano di più.

- Determinare quali coppie di subnet stanno conversando. Se si osservano conversazioni impreviste, è possibile correggere la configurazione.

- Se le reti non autorizzate conversano con una subnet, è possibile correggerla configurando le regole del gruppo di sicurezza di rete per bloccare le reti non autorizzate.

La topologia delle subnet mostra la barra multifunzione in alto per selezionare parametri come la subnet attiva/inattiva, le connessioni esterne, i flussi attivi e i flussi dannosi della subnet.

È possibile eseguire lo zoom avanti e indietro durante la visualizzazione di Rete virtuale topologia usando la rotellina del mouse. Fare clic con il pulsante sinistro del mouse e spostare il mouse consente di trascinare la topologia nella direzione desiderata. È anche possibile usare i tasti di scelta rapida per eseguire queste azioni: A (per trascinare a sinistra), D (per trascinare a destra), W (per trascinare verso l'alto), S (per trascinare verso il basso), + (per eseguire lo zoom avanti), - (per eseguire lo zoom indietro), R (per eseguire lo zoom indietro).

La topologia subnet mostra la distribuzione del traffico verso una rete virtuale relativa ai flussi (consentiti/bloccati/in ingresso/in uscita/benigni/dannosi), il protocollo dell'applicazione e i gruppi di sicurezza di rete, ad esempio:

Cercare

Distribuzione del traffico per Gateway applicazione e bilanciamento del carico, topologia, origini più frequenti di traffico, principali reti non autorizzate in conversazione con Gateway applicazione e bilanciamento del carico e protocolli applicativi che conversano di più.

Sapere quale subnet è in conversazione con quale gateway applicazione o bilanciamento del carico. Se si osservano conversazioni impreviste, è possibile correggere la configurazione.

Se le reti non autorizzate si conversano con un gateway applicazione o load Balancer, è possibile correggerla configurando le regole del gruppo di sicurezza di rete per bloccare le reti non autorizzate.

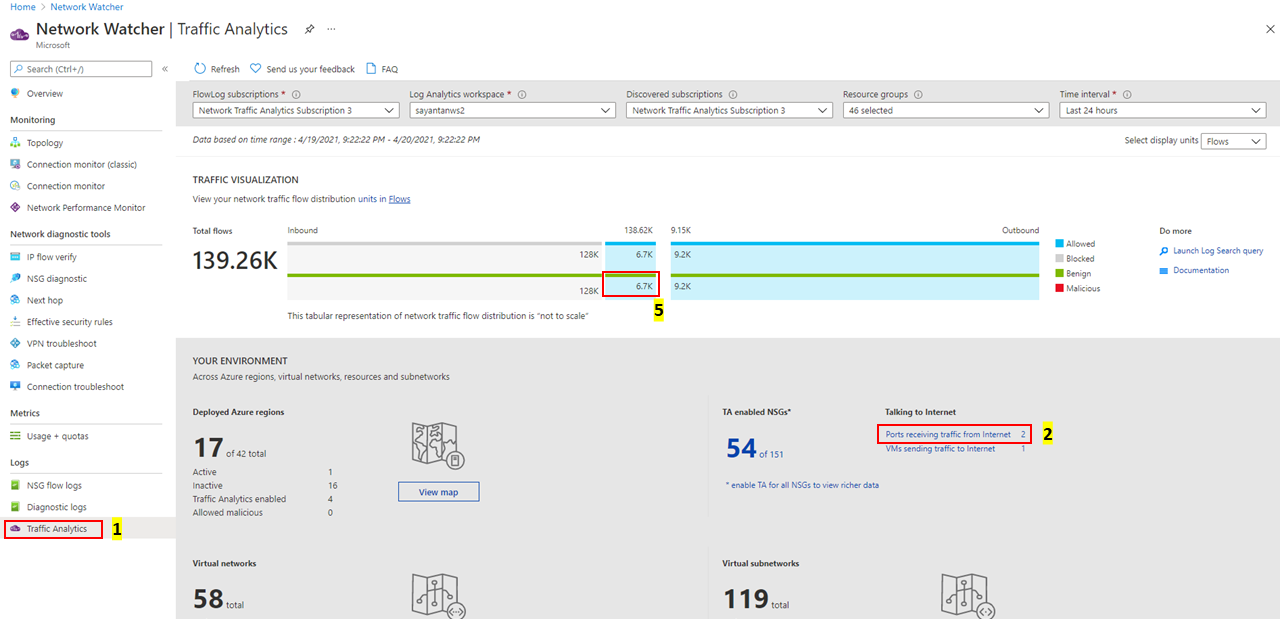

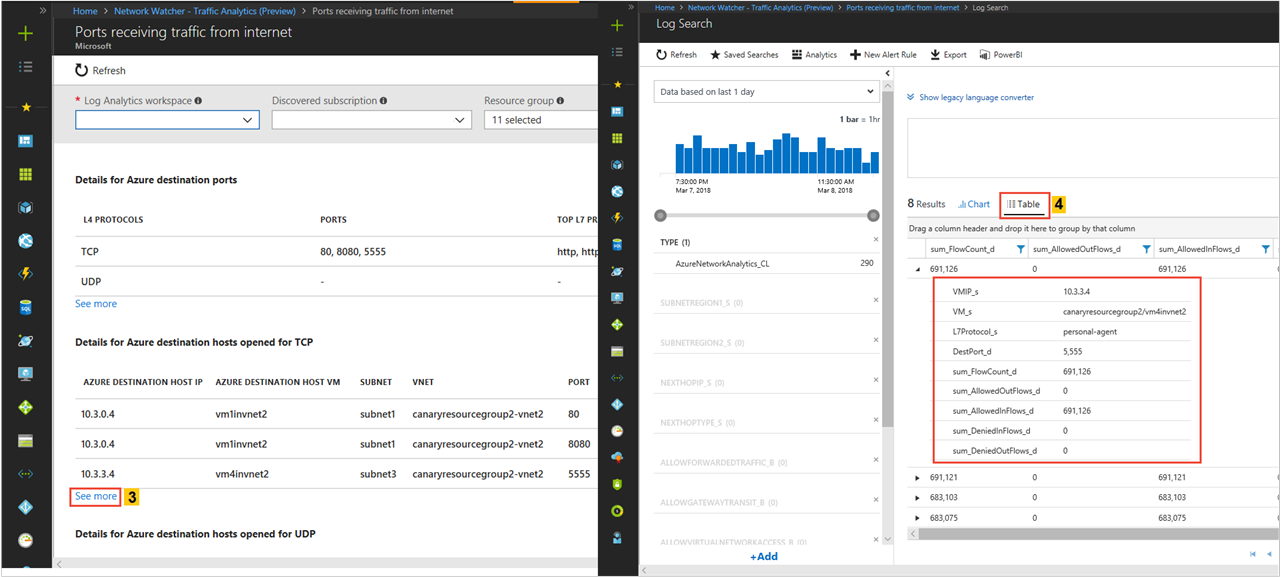

Visualizzare le porte e le macchine virtuali che ricevono il traffico da Internet

Cercare

- Quali porte aperte sono in conversazione via Internet?

Se risultano aperte porte impreviste, è possibile correggere la configurazione:

Cercare

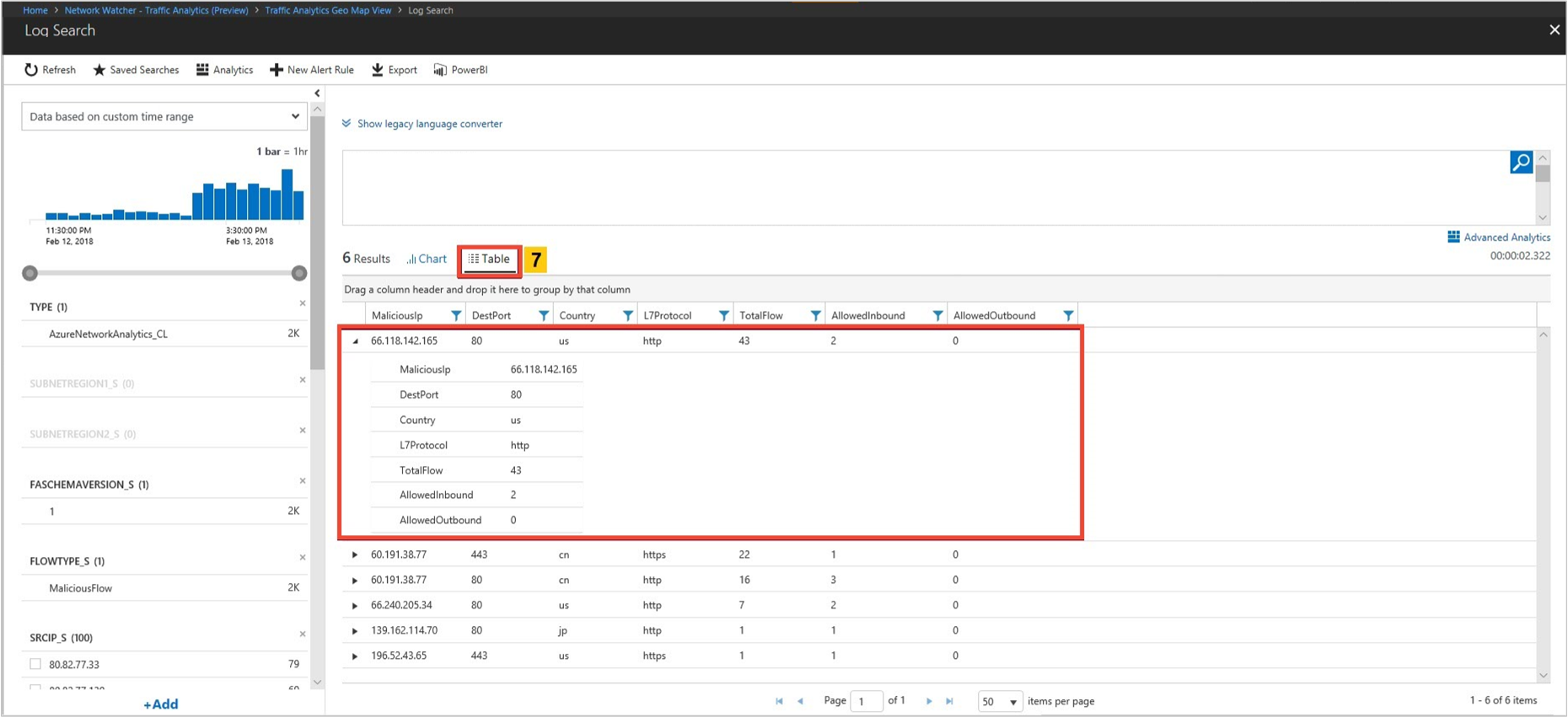

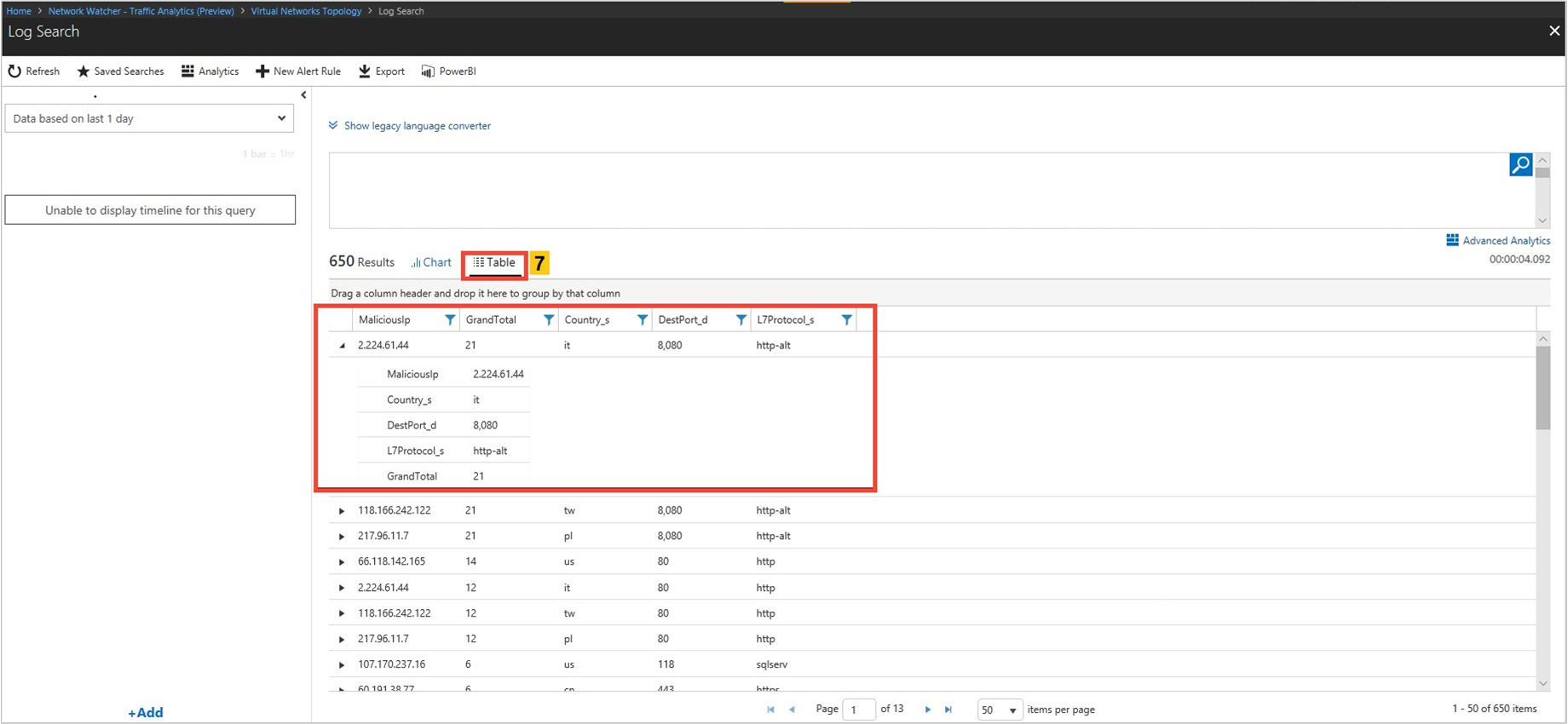

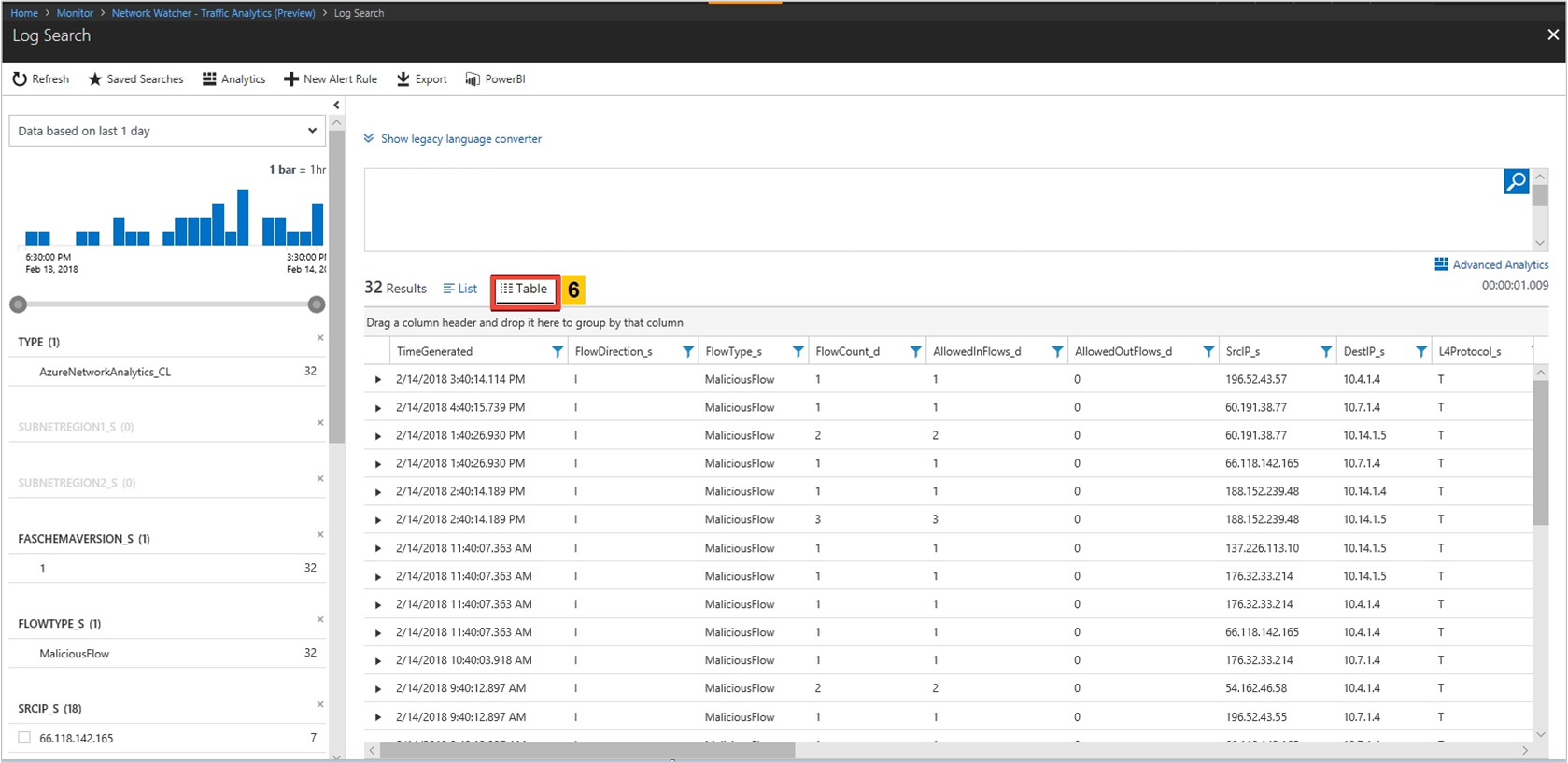

È presente traffico dannoso nell'ambiente? Da dove ha origine? Qual è la destinazione?

Visualizzare informazioni sull'interazione degli indirizzi IP pubblici con la distribuzione

Cercare

- Quali indirizzi IP pubblici stanno conversando con la rete? Quali sono i dati WHOIS e la posizione geografica di tutti gli INDIRIZZI IP pubblici'?

- Quali indirizzi IP dannosi inviano traffico alle distribuzioni? Qual è il tipo di minaccia e la descrizione delle minacce per gli indirizzi IP dannosi'?

La sezione Public IP Information (Informazioni ip pubblici) fornisce un riepilogo di tutti i tipi di indirizzi IP pubblici presenti nel traffico di rete. Selezionare il tipo di indirizzo IP pubblico di interesse per visualizzare i dettagli. Questo documento di schema definisce i campi dati presentati.

Nel dashboard di Analisi del traffico selezionare un indirizzo IP per visualizzarne le informazioni

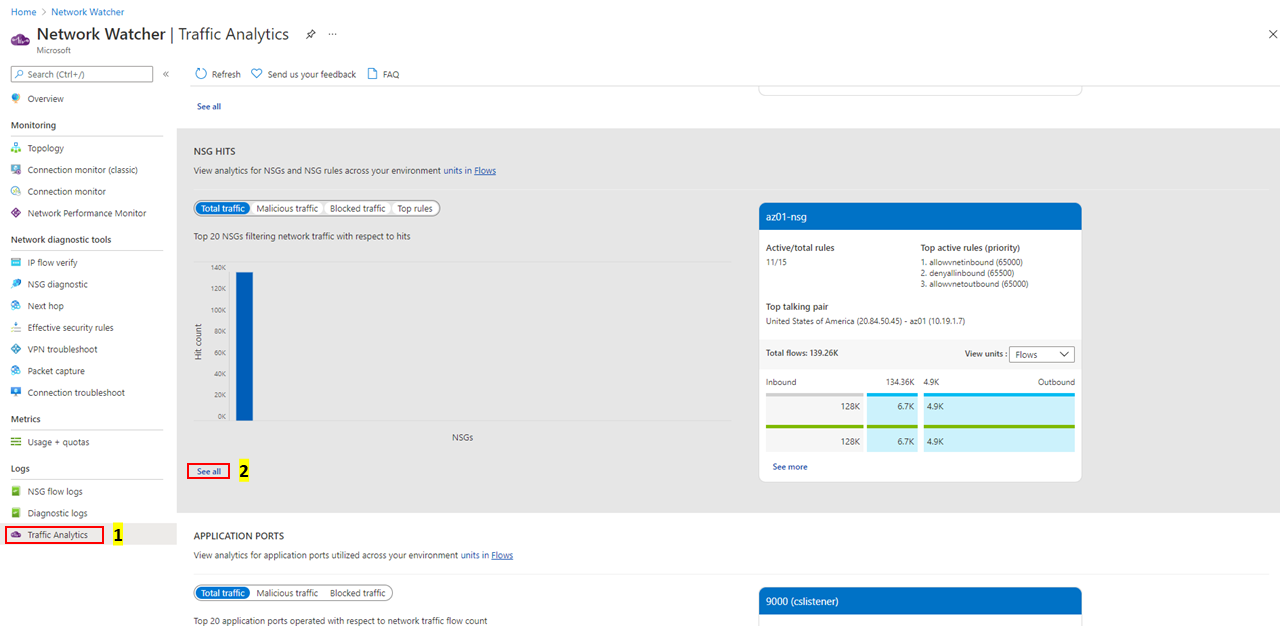

Visualizzare le tendenze nei riscontri della regola del gruppo di sicurezza di rete/NSG

Cercare

Le regole del gruppo di sicurezza/NSG prevedono il maggior numero di occorrenze nel grafico comparato con la distribuzione di flussi?

Quali sono le coppie di conversazione di origine e di destinazione più frequenti per le regole del gruppo di sicurezza di rete/NSG?

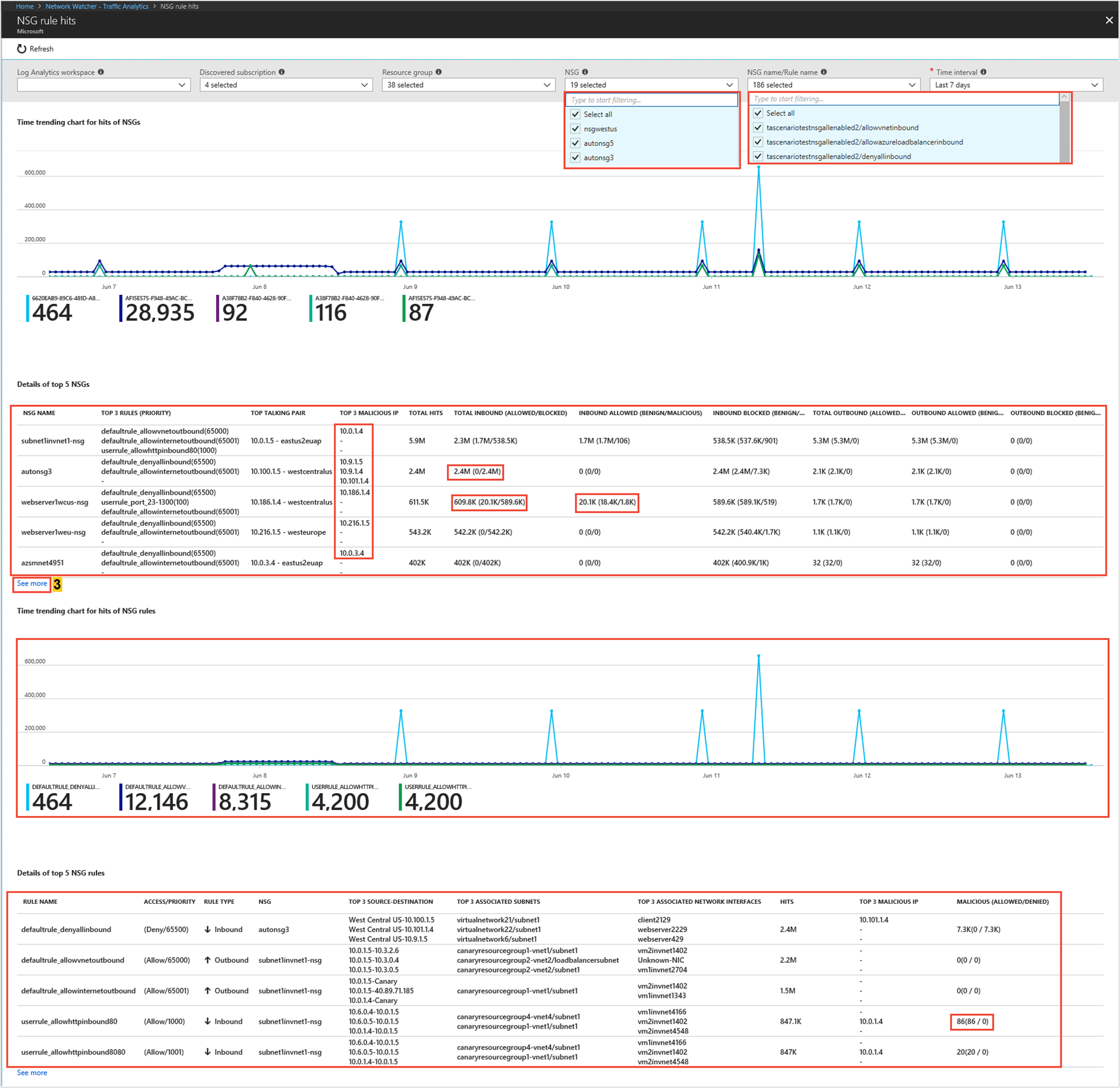

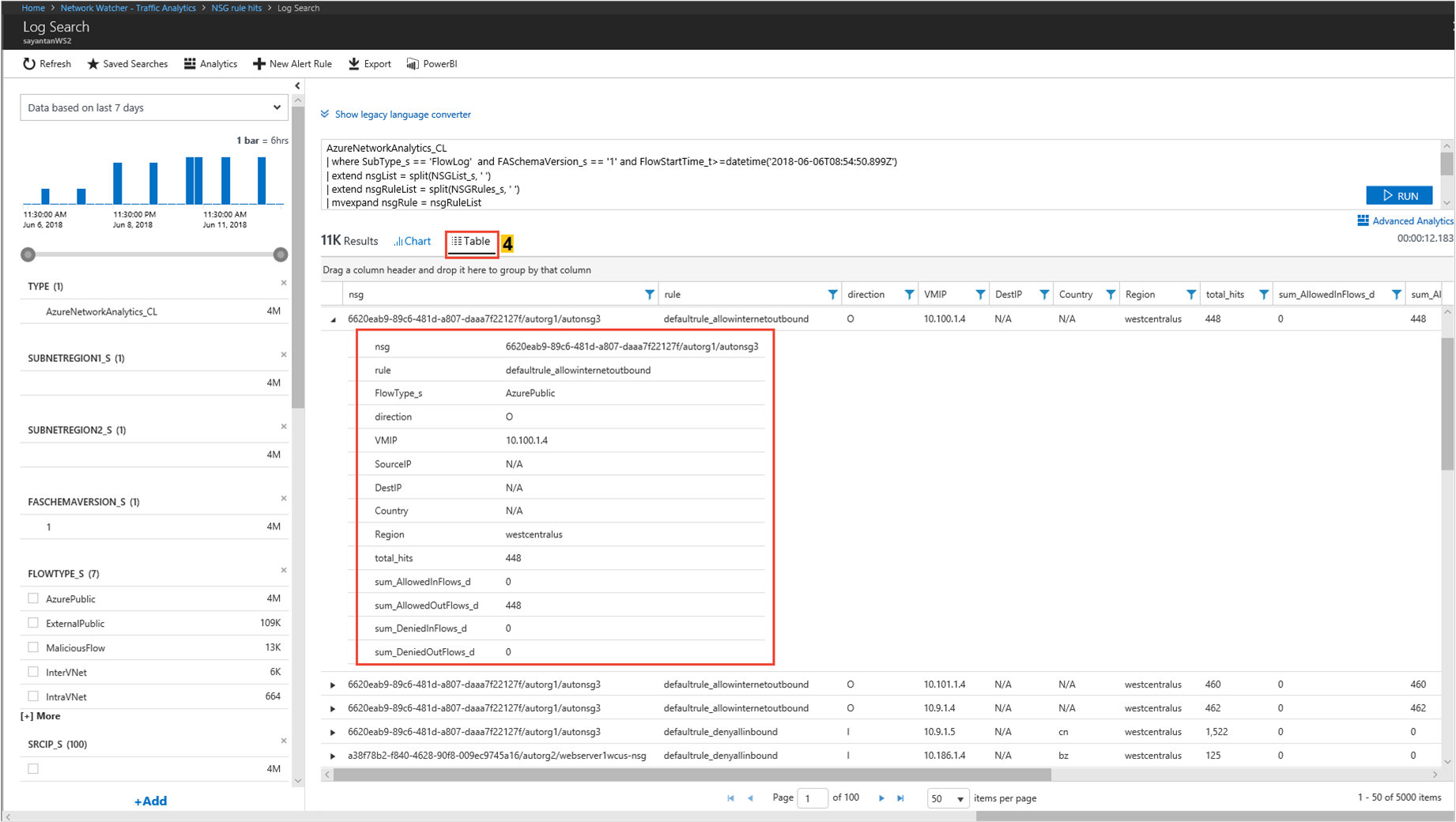

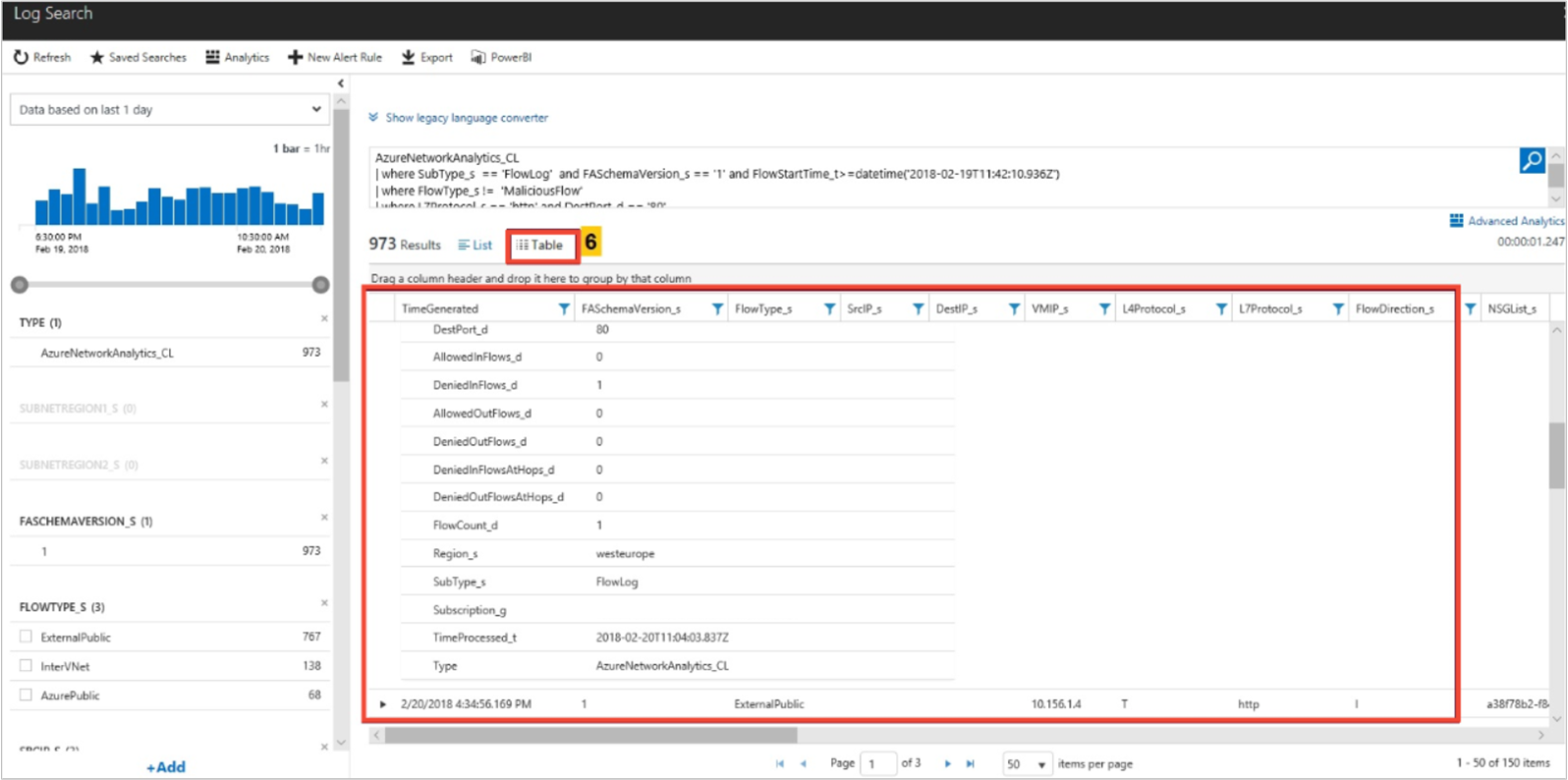

Le immagini seguenti mostrano la tendenza temporale per i riscontri delle regole del gruppo di sicurezza di rete e i dettagli del flusso di destinazione di origine per un gruppo di sicurezza di rete:

Rilevare rapidamente quali regole NSGs e NSG attraversano flussi dannosi e quali sono gli indirizzi IP dannosi principali che accedono all'ambiente cloud

Identificare quali regole di sicurezza/NSG consentono/bloccano il traffico di rete significativo

Selezionare i filtri principali per un controllo granulare di un gruppo di regole di sicurezza di rete o NSG