Configurare i domini di isolamento L2 e L3 usando i servizi di infrastruttura di rete gestita

I domini di isolamento consentono la comunicazione tra carichi di lavoro ospitati nello stesso rack (comunicazione tra rack) o rack diversi (comunicazione tra rack). Questa procedura descrive come gestire i domini di isolamento di livello 2 e livello 3 usando l'interfaccia della riga di comando di Azure (AzureCLI). È possibile creare, aggiornare, eliminare e controllare lo stato dei domini di isolamento di livello 2 e di livello 3.

Prerequisiti

Verificare che siano stati creati Network Fabric Controller (NFC) e Infrastruttura di rete.

Installare la versione più recente delle estensioni dell'interfaccia della riga di comando necessarie.

Usare il comando seguente per accedere all'account Azure e impostare la sottoscrizione per l'ID sottoscrizione di Azure. Deve essere lo stesso ID sottoscrizione usato per tutte le risorse in un'istanza di Operatore Nexus di Azure.

az login

az account set --subscription ********-****-****-****-*********

- Registrare i provider per un'infrastruttura di rete gestita:

Nell'interfaccia della riga di comando di Azure immettere il comando

az provider register --namespace Microsoft.ManagedNetworkFabric.Monitorare il processo di registrazione usando il comando

az provider show -n Microsoft.ManagedNetworkFabric -o table.La registrazione può richiedere fino a 10 minuti. Al termine,

RegistrationStatenell'output viene modificato inRegistered.

I domini di isolamento vengono usati per abilitare la connettività di livello 2 o di livello 3 tra i carichi di lavoro ospitati nell'istanza dell’Operatore Nexus di Azure e nelle reti esterne.

Nota

L'operatore Nexus riserva le VLAN <=500 per l'uso della piattaforma e pertanto le VLAN in questo intervallo non possono essere usate per le reti del carico di lavoro (tenant). È consigliabile usare valori VLAN compresi tra 501 e 4095.

Parametri per la gestione del dominio di isolamento

| Parametro | Descrizione | Esempio | Richiesto |

|---|---|---|---|

resource-group |

Usare un nome gruppo di risorse appropriato specificamente per ISD di propria scelta | ResourceGroupName | Vero |

resource-name |

Nome risorsa di l2isolationDomain | example-l2domain | Vero |

location |

Area di Operatore Nexus di Azure usata durante la creazione di NFC | eastus | Vero |

nf-Id |

ID infrastruttura di rete | "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFresourcegroupname/providers/Microsoft.ManagedNetworkFabric/NetworkFabrics/NFname" | Vero |

Vlan-id |

Valore identificatore della VLAN. Le VLAN 1-500 sono riservate e non possono essere usate. Una volta specificato, il valore dell'identificatore VLAN non può essere modificato. Se è necessario modificare il valore dell'identificatore VLAN, il dominio di isolamento deve essere eliminato e ricreato. L'intervallo è compreso tra 501 e 4095 | 501 | Vero |

mtu |

per impostazione predefinita, l'unità massima di trasmissione è 1500 (se non specificata) | 1500 | |

administrativeState |

Abilita/Disabilita indica lo stato amministrativo di isolationDomain | Abilitare | |

subscriptionId |

subscriptionId di Azure per l'istanza di Operatore Nexus. | ||

provisioningState |

Indica lo stato provisioning |

L2 Isolation-Domain

Si usa un dominio di isolamento L2 per stabilire la connettività di livello 2 tra i carichi di lavoro in esecuzione nei nodi di calcolo Operatore Nexus.

Creare il dominio di isolamento L2

Creare un dominio di isolamento L2:

az networkfabric l2domain create \

--resource-group "ResourceGroupName" \

--resource-name "example-l2domain" \

--location "eastus" \

--nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/NetworkFabrics/NFname" \

--vlan-id 750\

--mtu 1501

Output previsto:

{

"administrativeState": "Disabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l2IsolationDomains/example-l2domain",

"location": "eastus",

"mtu": 1501,

"name": "example-l2domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFresourcegroupname/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT14:57:59.167177+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT14:57:59.167177+00:00",

"lastModifiedBy": "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxx",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l2isolationdomains",

"vlanId": 750

}

Mostra i domini di isolamento L2

Questo comando mostra i dettagli sui domini di isolamento L2 con i rispettivi stati amministrativi:

az networkfabric l2domain show --resource-group "ResourceGroupName" --resource-name "example-l2domain"

Output previsto

{

"administrativeState": "Disabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l2IsolationDomains/example-l2domain",

"location": "eastus",

"mtu": 1501,

"name": "example-l2domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT14:57:59.167177+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT14:57:59.167177+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e1078890",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l2isolationdomains",

"vlanId": 750

}

Elencare tutti i domini di isolamento L2

Questo comando elenca tutti i domini di isolamento L2 disponibili nel gruppo di risorse.

az networkfabric l2domain list --resource-group "ResourceGroupName"

Output previsto

{

"administrativeState": "Enabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l2IsolationDomains/example-l2domain",

"location": "eastus",

"mtu": 1501,

"name": "example-l2domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxxxxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2022-XX-XXT22:26:33.065672+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2022-XX-XXT14:46:45.753165+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e107873d7",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l2isolationdomains",

"vlanId": 750

}

Modificare lo stato amministrativo di un dominio di isolamento L2

È necessario abilitare un dominio di isolamento per eseguire il push della configurazione per i dispositivi dell’infrastruttura di rete. Per modificare lo stato amministrativo di un dominio di isolamento, usare il comando seguente:

az networkfabric l2domain update-admin-state --resource-group "ResourceGroupName" --resource-name "example-l2domain" --state Enable/Disable

Output previsto

{

"administrativeState": "Enabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l2IsolationDomains/example-l2domain",

"location": "eastus",

"mtu": 1501,

"name": "example-l2domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT14:57:59.167177+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT14:57:59.167177+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e107873d7",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l2isolationdomains",

"vlanId": 501

}

Eliminare il dominio di isolamento L2

Usare questo comando per eliminare un dominio di isolamento L2:

az networkfabric l2domain delete --resource-group "ResourceGroupName" --resource-name "example-l2domain"

Output previsto:

Please use show or list command to validate that isolation-domain is deleted. Deleted resources will not appear in result

Configurare il dominio di isolamento L3

Si usa un dominio di isolamento L3 consente la connettività di livello 3 tra i carichi di lavoro in esecuzione nei nodi di calcolo Operatore Nexus. Il dominio di isolamento L3 consente lo scambio di informazioni di livello 3 tra i carichi di lavoro e i dispositivi di Infrastruttura di rete.

Il dominio di isolamento di livello 3 ha due componenti:

- Una rete interna definisce la connettività di livello 3 tra le infrastrutture di rete in esecuzione nei nodi di calcolo dell'Operatore Nexus di Azure e una rete esterna facoltativa. È necessario creare almeno una rete interna.

- Una rete esterna fornisce la connettività tra Internet e le reti interne tramite i PE.

Il dominio di isolamento L3 consente la distribuzione di carichi di lavoro che annunciano gli indirizzi IP del servizio nell'infrastruttura tramite BGP.

Un dominio di isolamento L3 ha due ASN:

- L'ASN dell'infrastruttura fa riferimento all'ASN dei dispositivi di rete nell'infrastruttura. L’ASN infrastruttura è stato specificato durante la creazione dell'infrastruttura di rete.

- L'ASN peer fa riferimento all'ASN delle funzioni di rete in Operatore Nexus e non può essere uguale all’ ASN dell’infrastruttura.

Il flusso di lavoro per un provisioning corretto di un dominio di isolamento L3 è il seguente:

- Creare un dominio di isolamento L3

- Creare una o più reti interne

- Abilitare un dominio di isolamento L3

Per apportare modifiche al dominio di isolamento L3, disabilitare prima di tutto il dominio di isolamento L3 (stato amministrativo). Una volta completate le modifiche, riabilitare il dominio di isolamento L3 (stato AdministrativeState):

- Disabilitare il dominio di isolamento L3

- Apportare le modifiche al dominio di isolamento L3

- Riabilitare il dominio di isolamento L3

La procedura per visualizzare, abilitare/disabilitare ed eliminare i domini di isolamento basati su IPv6 è uguale a quella usata per IPv4. l’intervallo VLAN per la creazione del dominio di isolamento 501-4095

Per la configurazione dei domini di isolamento L3 sono disponibili i parametri seguenti.

| Parametro | Descrizione | Esempio | Richiesto |

|---|---|---|---|

resource-group |

Usare un nome gruppo di risorse appropriato specificamente per ISD di propria scelta | ResourceGroupName | Vero |

resource-name |

Nome risorsa di l3isolationDomain | example-l3domain | Vero |

location |

Area di Operatore Nexus di Azure usata durante la creazione di NFC | eastus | Vero |

nf-Id |

subscriptionId di Azure usato durante la creazione NFC | /subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/NetworkFabrics/NFName" | Vero |

I parametri seguenti per i domini di isolamento sono facoltativi.

| Parametro | Descrizione | Esempio | Richiesto |

|---|---|---|---|

redistributeConnectedSubnet |

Annunciare che il valore predefinito delle subnet connesse è VERO | Vero | |

redistributeStaticRoutes |

Annunciare che le route statiche possono avere il valore VERO/FALSO. Il valore predefinito è Falso | Falso | |

aggregateRouteConfiguration |

Elenco delle configurazioni di route IPv4 e IPv6 | ||

connectedSubnetRoutePolicy |

Configurazione criterio di route per subnet connesse IPv4 o IPv6 L3 ISD. Per l'uso della sintassi corretta fare riferimento al file della Guida |

Creare il dominio di isolamento L3

Usare questo comando per creare un dominio di isolamento L3:

az networkfabric l3domain create

--resource-group "ResourceGroupName"

--resource-name "example-l3domain"

--location "eastus"

--nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/NetworkFabrics/NFName"

Nota

Per la connettività MPLS Opzione 10 (B) alle reti esterne tramite i dispositivi PE, è possibile specificare i parametri di opzione (B) durante la creazione di un dominio di isolamento.

Output previsto

{

"administrativeState": "Disabled",

"configurationState": "Succeeded",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain",

"location": "eastus",

"name": "example-l3domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"redistributeConnectedSubnets": "True",

"redistributeStaticRoutes": "False",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2022-XX-XXT06:23:43.372461+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT09:40:38.815959+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e10787367",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains"

}

Creare un dominio di isolamento L3 non attendibile

az networkfabric l3domain create --resource-group "ResourceGroupName" --resource-name "l3untrust" --location "eastus" --nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName"

Creare un dominio di isolamento L3 attendibile

az networkfabric l3domain create --resource-group "ResourceGroupName" --resource-name "l3trust" --location "eastus" --nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName"

Creare un dominio di isolamento L3 gestione

az networkfabric l3domain create --resource-group "ResourceGroupName" --resource-name "l3mgmt" --location "eastus" --nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName"

Mostra i domini di isolamento L3

È possibile ottenere i dettagli e lo stato amministrativo dei domini di isolamento L3.

az networkfabric l3domain show --resource-group "ResourceGroupName" --resource-name "example-l3domain"

Output previsto

{

"administrativeState": "Disabled",

"configurationState": "Succeeded",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain",

"location": "eastus",

"name": "example-l3domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"redistributeConnectedSubnets": "True",

"redistributeStaticRoutes": "False",

"resourceGroup": "2023-XX-XXT09:40:38.815959+00:00",

"systemData": {

"createdAt": "2023-XX-XXT09:40:38.815959+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT09:40:46.923037+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e10787456",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains"

}

Elencare tutti i domini di isolamento L3

Usare questo comando per ottenere un elenco di tutti i domini di isolamento L3 disponibili in un gruppo di risorse:

az networkfabric l3domain list --resource-group "ResourceGroupName"

Output previsto

{

"administrativeState": "Disabled",

"configurationState": "Succeeded",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain",

"location": "eastus",

"name": "example-l3domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"redistributeConnectedSubnets": "True",

"redistributeStaticRoutes": "False",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT09:40:38.815959+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT09:40:46.923037+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e10787890",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains"

}

Modificare lo stato amministrativo di un dominio di isolamento L3

Usare il comando seguente per modificare lo stato amministrativo di un dominio di isolamento L3 su abilitato o disabilitato:

##Nota: deve essere disponibile almeno una rete interna per modificare lo stato amministrativo di un dominio di isolamento L3.

az networkfabric l3domain update-admin-state --resource-group "ResourceGroupName" --resource-name "example-l3domain" --state Enable/Disable

Output previsto

{

"administrativeState": "Enabled",

"configurationState": "Succeeded",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/ResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain",

"location": "eastus",

"name": "example-l3domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/NFresourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"redistributeConnectedSubnets": "True",

"redistributeStaticRoutes": "False",

"resourceGroup": "NFResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT06:23:43.372461+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT06:25:53.240975+00:00",

"lastModifiedBy": "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxx",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains"

}

Usare il comando az show per verificare se lo stato amministrativo è stato modificato in Enabled.

Eliminare i domini di isolamento L3

Usare questo comando per eliminare un dominio di isolamento L3:

az networkfabric l3domain delete --resource-group "ResourceGroupName" --resource-name "example-l3domain"

Usare i comandi show o list per verificare che il dominio di isolamento sia stato eliminato.

Creare la rete interna

Dopo aver creato correttamente un dominio di isolamento L3, il passaggio successivo consiste nel creare una rete interna. Le reti interne consentono la comunicazione di livello 3 rack e inter rack tra i carichi di lavoro, scambiando le route con l'infrastruttura. Un dominio di isolamento L3 può supportare più reti interne, ognuna in una VLAN separata.

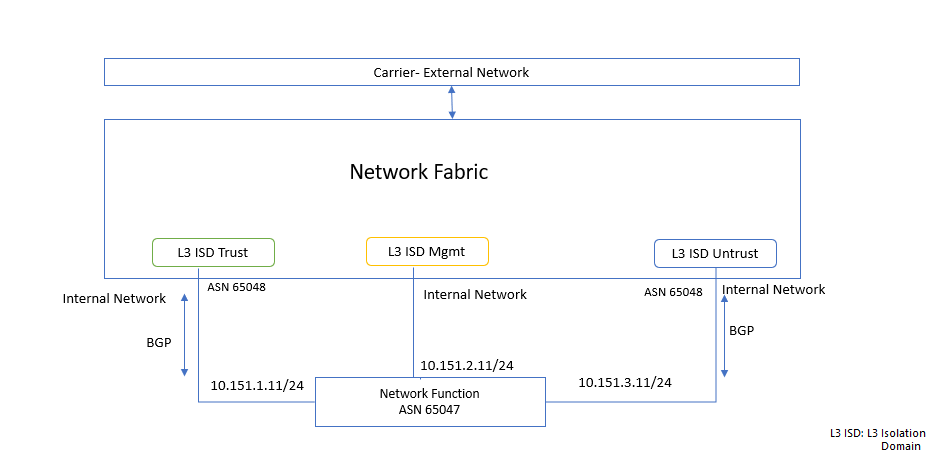

Il diagramma seguente rappresenta una funzione di rete di esempio con tre reti interne: attendibile, non attendibile e gestione. Ognuna viene creata nel proprio dominio di isolamento L3.

I prefissi IPv4 per queste reti sono:

- Rete attendibile: 10.151.1.11/24

- Rete di gestione: 10.151.2.11/24

- Rete non attendibile: 10.151.3.11/24

Per la creazione delle reti interne sono disponibili i parametri seguenti.

| Parametro | Descrizione | Esempio | Richiesto |

|---|---|---|---|

vlan-Id |

Identificatore VLAN con intervallo compreso tra 501 e 4095 | 1001 | Vero |

resource-group |

Usare il nome gruppo di risorse NFC corrispondente | NFCresourcegroupname | Vero |

l3-isolation-domain-name |

Nome risorsa di l3isolationDomain | example-l3domain | Vero |

location |

Area di Operatore Nexus di Azure usata durante la creazione di NFC | eastus | Vero |

I parametri seguenti sono facoltativi per la creazione di reti interne.

| Parametro | Descrizione | Esempio | Richiesto |

|---|---|---|---|

connectedIPv4Subnets |

Subnet IPv4 usata da carichi di lavoro del cluster HAKS | 10.0.0.0/24 | |

connectedIPv6Subnets |

Subnet IPv6 usata dai carichi di lavoro del cluster HAKS | 10:101:1::1/64 | |

staticRouteConfiguration |

Prefisso IPv4/IPv6 della route statica | IPv4 10.0.0.0/24 e Ipv6 10:101:1::1/64 | |

staticRouteConfiguration->extension |

flag di estensione per la route statica della rete interna | NoExtension/NPB | |

bgpConfiguration |

Indirizzo nexthop IPv4 | 10.0.0.0/24 | |

defaultRouteOriginate |

VERO/FALSO "Abilita l'origine della route predefinita quando si annunciano route tramite BGP" | Vero | |

peerASN |

ASN peer della funzione di rete | 65047 | |

allowAS |

Consente di ricevere ed elaborare le route anche se il router rileva il proprio ASN nel percorso AS. Input a 0 è disabilitare, i valori possibili sono 1-10, il valore predefinito è 2. | 2 | |

allowASOverride |

Abilitare o disabilitare allowAS | Abilitare | |

extension |

flag di estensione per la rete interna | NoExtension/NPB | |

ipv4ListenRangePrefixes |

Intervallo in ascolto IPv4 BGP, intervallo massimo consentito in /28 | 10.1.0.0/26 | |

ipv6ListenRangePrefixes |

Intervallo in ascolto IPv6 BGP, intervallo massimo consentito in /127 | 3FFE:FFFF:0:CD30::/127 | |

ipv4ListenRangePrefixes |

Intervallo in ascolto IPv4 BGP, intervallo massimo consentito in /28 | 10.1.0.0/26 | |

ipv4NeighborAddress |

Indirizzo vicino IPv4 | 10.0.0.11 | |

ipv6NeighborAddress |

Indirizzo vicino IPv6 | 10:101:1::11 | |

isMonitoringEnabled |

PER abilitare o disattivare il monitoraggio nella rete interna | Falso |

Prima di abilitare un dominio di isolamento L3 è necessario creare una rete interna. Questo comando crea una rete interna con la configurazione BGP e un indirizzo peering specificato:

az networkfabric internalnetwork create

--resource-group "ResourceGroupName"

--l3-isolation-domain-name "example-l3domain"

--resource-name "example-internalnetwork"

--vlan-id 805

--connected-ipv4-subnets '[{"prefix":"10.1.2.0/24"}]'

--mtu 1500

--bgp-configuration '{"defaultRouteOriginate": "True", "allowAS": 2, "allowASOverride": "Enable", "PeerASN": 65535, "ipv4ListenRangePrefixes": ["10.1.2.0/28"]}'

Output previsto

{

"administrativeState": "Enabled",

"bgpConfiguration": {

"allowAS": 2,

"allowASOverride": "Enable",

"defaultRouteOriginate": "True",

"fabricASN": 65050,

"ipv4ListenRangePrefixes": [

"10.1.2.0/28"

],

"peerASN": 65535

},

"configurationState": "Succeeded",

"connectedIPv4Subnets": [

{

"prefix": "10.1.2.0/24"

}

],

"extension": "NoExtension",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/internalNetworks/example-internalnetwork",

"isMonitoringEnabled": "True",

"mtu": 1500,

"name": "example-internalnetwork",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT04:32:00.8159767Z",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT04:32:00.8159767Z",

"lastModifiedBy": "email@example.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/internalnetworks",

"vlanId": 805

}

Creare una rete interna non attendibile per un dominio di isolamento L3

az networkfabric internalnetwork create --resource-group "ResourceGroupName" --l3-isolation-domain-name l3untrust --resource-name untrustnetwork --location "eastus" --vlan-id 502 --fabric-asn 65048 --peer-asn 65047--connected-i-pv4-subnets prefix="10.151.3.11/24" --mtu 1500

Creare una rete interna attendibile per un dominio di isolamento L3

az networkfabric internalnetwork create --resource-group "ResourceGroupName" --l3-isolation-domain-name l3trust --resource-name trustnetwork --location "eastus" --vlan-id 503 --fabric-asn 65048 --peer-asn 65047--connected-i-pv4-subnets prefix="10.151.1.11/24" --mtu 1500

Creare una rete gestione interna per un dominio di isolamento L3

az networkfabric internalnetwork create --resource-group "ResourceGroupName" --l3-isolation-domain-name l3mgmt --resource-name mgmtnetwork --location "eastus" --vlan-id 504 --fabric-asn 65048 --peer-asn 65047--connected-i-pv4-subnets prefix="10.151.2.11/24" --mtu 1500

Creare più route statiche con singolo hop successivo

az networkfabric internalnetwork create --resource-group "fab2nfrg180723" --l3-isolation-domain-name "example-l3domain" --resource-name "example-internalNetwork" --vlan-id 2600 --mtu 1500 --connected-ipv4-subnets "[{prefix:'10.2.0.0/24'}]" --static-route-configuration '{extension:NPB,bfdConfiguration:{multiplier:5,intervalInMilliSeconds:300},ipv4Routes:[{prefix:'10.3.0.0/24',nextHop:['10.5.0.1']},{prefix:'10.4.0.0/24',nextHop:['10.6.0.1']}]}'

Output previsto

{

"administrativeState": "Enabled",

"configurationState": "Succeeded",

"connectedIPv4Subnets": [

{

"prefix": "10.2.0.0/24"

}

],

"extension": "NoExtension",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/internalNetworks/example-internalnetwork",

"isMonitoringEnabled": "True",

"mtu": 1500,

"name": "example-internalNetwork",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"staticRouteConfiguration": {

"bfdConfiguration": {

"administrativeState": "Disabled",

"intervalInMilliSeconds": 300,

"multiplier": 5

},

"extension": "NoExtension",

"ipv4Routes": [

{

"nextHop": [

"10.5.0.1"

],

"prefix": "10.3.0.0/24"

},

{

"nextHop": [

"10.6.0.1"

],

"prefix": "10.4.0.0/24"

}

]

},

"systemData": {

"createdAt": "2023-XX-XXT13:46:26.394343+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT13:46:26.394343+00:00",

"lastModifiedBy": "email@example.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/internalnetworks",

"vlanId": 2600

}

Creare una rete interna con IPv6

az networkfabric internalnetwork create --resource-group "fab2nfrg180723" --l3-isolation-domain-name "example-l3domain" --resource-name "example-internalnetwork" --vlan-id 2800 --connected-ipv6-subnets '[{"prefix":"10:101:1::0/64"}]' --mtu 1500

Output previsto

{

"administrativeState": "Enabled",

"configurationState": "Succeeded",

"connectedIPv6Subnets": [

{

"prefix": "10:101:1::0/64"

}

],

"extension": "NoExtension",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/l3domain2/internalNetworks/example-internalnetwork",

"isMonitoringEnabled": "True",

"mtu": 1500,

"name": "example-internalnetwork",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT10:34:33.933814+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT10:34:33.933814+00:00",

"lastModifiedBy": "email@example.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/internalnetworks",

"vlanId": 2800

}

Creare reti esterne

Le reti esterne consentono ai carichi di lavoro di disporre di connettività di livello 3 con il provider edge. Inoltre consentono ai carichi di lavoro di interagire con i servizi esterni, ad esempio firewall e DNS. Per creare le reti esterne, è necessario l'ASN dell'infrastruttura (creato durante la creazione dell'infrastruttura di rete).

I comandi per la creazione di una rete esterna tramite l'interfaccia della riga di comando di Azure includono i parametri indicati di seguito.

| Parametro | Descrizione | Esempio | Richiesto |

|---|---|---|---|

| peeringOption | Peering tramite optionA o optionB. Valori possibili OptionA e OptionB | OptionB | Vero |

| optionBProperties | Configurazione delle proprietà OptionB. Per specificare usare exportIPv4/IPv6RouteTargets o importIpv4/Ipv6RouteTargets | "exportIpv4/Ipv6RouteTargets": ["1234:1234"]}} | |

| optionAProperties | Configurazione delle proprietà OptionA. Fare riferimento all'esempio OptionA nella sezione seguente | ||

| external | Si tratta di un parametro facoltativo per l'input della connettività MPLS Opzione 10 (B) a reti esterne, tramite dispositivi Provider Edge. Usando questa Opzione, l’utente può immettere le destinazioni della route di importazione ed esportazione, come illustrato nell'esempio |

Per Opzione A È necessario creare una rete esterna prima di abilitare il dominio di isolamento L3. L’esterna dipende dalla rete interna, quindi non può essere abilitata senza una rete interna. Il valore VLAN-ID deve essere compreso tra 501 e 4095.

Creare una rete esterna usando Opzione B

az networkfabric externalnetwork create --resource-group "ResourceGroupName" --l3domain "examplel3-externalnetwork" --resource-name "examplel3-externalnetwork" --peering-option "OptionB" --option-b-properties "{routeTargets:{exportIpv4RouteTargets:['65045:2001'],importIpv4RouteTargets:['65045:2001']}}"

Output previsto

{

"administrativeState": "Enabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/externalNetworks/examplel3-externalnetwork",

"name": "examplel3-externalnetwork",

"optionBProperties": {

"exportRouteTargets": [

"65045:2001"

],

"importRouteTargets": [

"65045:2001"

],

"routeTargets": {

"exportIpv4RouteTargets": [

"65045:2001"

],

"importIpv4RouteTargets": [

"65045:2001"

]

}

},

"peeringOption": "OptionB",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT15:45:31.938216+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT15:45:31.938216+00:00",

"lastModifiedBy": "email@address.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/externalnetworks"

}

Creare una rete esterna con Opzione A

az networkfabric externalnetwork create --resource-group "ResourceGroupName" --l3domain "example-l3domain" --resource-name "example-externalipv4network" --peering-option "OptionA" --option-a-properties '{"peerASN": 65026,"vlanId": 2423, "mtu": 1500, "primaryIpv4Prefix": "10.18.0.148/30", "secondaryIpv4Prefix": "10.18.0.152/30"}'

Output previsto

{

"administrativeState": "Enabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/externalNetworks/example-externalipv4network",

"name": "example-externalipv4network",

"optionAProperties": {

"fabricASN": 65050,

"mtu": 1500,

"peerASN": 65026,

"primaryIpv4Prefix": "10.21.0.148/30",

"secondaryIpv4Prefix": "10.21.0.152/30",

"vlanId": 2423

},

"peeringOption": "OptionA",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-07-19T09:54:00.4244793Z",

"createdAt": "2023-XX-XXT07:23:54.396679+00:00",

"createdBy": "email@address.com",

"lastModifiedAt": "2023-XX-XX1T07:23:54.396679+00:00",

"lastModifiedBy": "email@address.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/externalnetworks"

}

Creare una creazione di rete esterna usando IPv6

az networkfabric externalnetwork create --resource-group "ResourceGroupName" --l3domain "example-l3domain" --resource-name "example-externalipv6network" --peering-option "OptionA" --option-a-properties '{"peerASN": 65026,"vlanId": 2423, "mtu": 1500, "primaryIpv6Prefix": "fda0:d59c:da16::/127", "secondaryIpv6Prefix": "fda0:d59c:da17::/127"}'

La dimensione del prefisso IPv6 primario e secondario supportata è /127.

Output previsto

{

"administrativeState": "Enabled",

"id": "/subscriptions//xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/externalNetworks/example-externalipv6network",

"name": "example-externalipv6network",

"optionAProperties": {

"fabricASN": 65050,

"mtu": 1500,

"peerASN": 65026,

"primaryIpv6Prefix": "fda0:d59c:da16::/127",

"secondaryIpv6Prefix": "fda0:d59c:da17::/127",

"vlanId": 2423

},

"peeringOption": "OptionA",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2022-XX-XXT07:52:26.366069+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2022-XX-XXT07:52:26.366069+00:00",

"lastModifiedBy": "email@address.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/externalnetworks"

}

Abilitare un dominio di isolamento L2

az networkfabric l2domain update-administrative-state --resource-group "ResourceGroupName" --resource-name "l2HAnetwork" --state Enable

Abilitare un dominio di isolamento L3

Usare questo comando per abilitare un dominio di isolamento L3 non attendibile:

az networkfabric l3domain update-admin-state --resource-group "ResourceGroupName" --resource-name "l3untrust" --state Enable

Usare questo comando per abilitare un dominio di isolamento L3 attendibile:

az networkfabric l3domain update-admin-state --resource-group "ResourceGroupName" --resource-name "l3trust" --state Enable

Usare questo comando per abilitare un dominio di isolamento L3 gestione:

az networkfabric l3domain update-admin-state --resource-group "ResourceGroupName" --resource-name "l3mgmt" --state Enable