Connettersi a Microsoft Purview e analizzare le origini dati in modo privato e sicuro

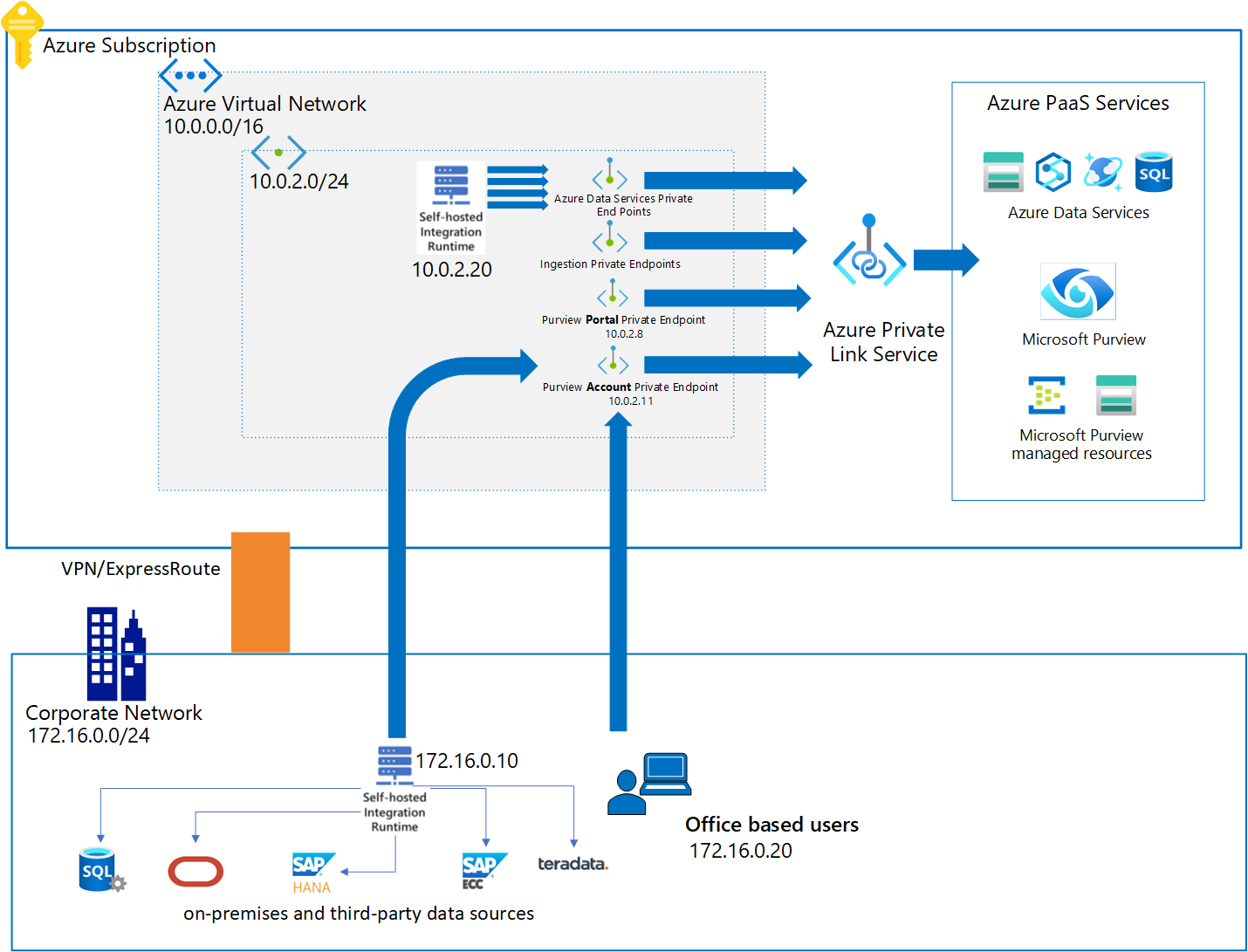

In questa guida si apprenderà come distribuire gli endpoint privati dell'account, del portale e dell'inserimento per l'account Microsoft Purview per accedere all'account purview e analizzare le origini dati usando un runtime di integrazione self-hosted in modo sicuro e privato, abilitando in tal modo l'isolamento della rete end-to-end.

L'endpoint privato dell'account Microsoft Purview viene usato per aggiungere un altro livello di sicurezza abilitando scenari in cui solo le chiamate client provenienti dall'interno della rete virtuale possono accedere all'account Microsoft Purview. Questo endpoint privato è anche un prerequisito per l'endpoint privato del portale.

L'endpoint privato del portale di Microsoft Purview è necessario per abilitare la connettività al portale di governance di Microsoft Purview usando una rete privata.

Microsoft Purview può analizzare le origini dati in Azure o in un ambiente locale usando endpoint privati di inserimento . È necessario distribuire e collegare tre risorse dell'endpoint privato alle risorse gestite o configurate di Microsoft Purview quando viene distribuito l'endpoint privato di inserimento:

- L'endpoint privato BLOB è collegato a un account di archiviazione gestito di Microsoft Purview.

- L'endpoint privato della coda è collegato a un account di archiviazione gestito di Microsoft Purview.

- l'endpoint privato dello spazio dei nomi è collegato a uno spazio dei nomi dell'hub eventi configurato da Microsoft Purview.

Elenco di controllo per la distribuzione

Usando una delle opzioni di distribuzione illustrate più avanti in questa guida, è possibile distribuire un nuovo account Microsoft Purview con endpoint privati di account, portale e inserimento oppure è possibile scegliere di distribuire questi endpoint privati per un account Microsoft Purview esistente:

Scegliere una rete virtuale di Azure appropriata e una subnet per distribuire gli endpoint privati di Microsoft Purview. Selezionare una delle opzioni seguenti:

- Distribuire una nuova rete virtuale nella sottoscrizione di Azure.

- Individuare una rete virtuale di Azure esistente e una subnet nella sottoscrizione di Azure.

Definire un metodo di risoluzione dei nomi DNS appropriato, in modo da poter accedere all'account Microsoft Purview ed eseguire l'analisi delle origini dati usando la rete privata. È possibile usare una delle opzioni seguenti:

- Distribuire nuove zone DNS di Azure usando i passaggi illustrati più avanti in questa guida.

- Aggiungere i record DNS necessari alle zone DNS di Azure esistenti usando i passaggi descritti più avanti in questa guida.

- Dopo aver completato i passaggi descritti in questa guida, aggiungere manualmente i record DNS A necessari nei server DNS esistenti.

Distribuire un nuovo account Microsoft Purview con endpoint privati di account, portale e inserimento oppure distribuire endpoint privati per un account Microsoft Purview esistente.

Abilitare l'accesso ad Azure Active Directory se la rete privata dispone di regole del gruppo di sicurezza di rete impostate su deny per tutto il traffico Internet pubblico.

Distribuire e registrare il runtime di integrazione self-hosted all'interno della stessa rete virtuale o di una rete virtuale con peering in cui vengono distribuiti l'account Microsoft Purview e gli endpoint privati di inserimento.

Dopo aver completato questa guida, modificare le configurazioni DNS, se necessario.

Convalidare la risoluzione dei nomi e della rete tra il computer di gestione, la macchina virtuale del runtime di integrazione self-hosted e le origini dati in Microsoft Purview.

Nota

Se si abilita un hub eventi gestito dopo la distribuzione dell'endpoint privato di inserimento, sarà necessario ridistribuire l'endpoint privato di inserimento.

Opzione 1: distribuire un nuovo account Microsoft Purview con account, portale e endpoint privati di inserimento

Passare alla portale di Azure e quindi alla pagina account Microsoft Purview. Selezionare + Crea per creare un nuovo account Microsoft Purview.

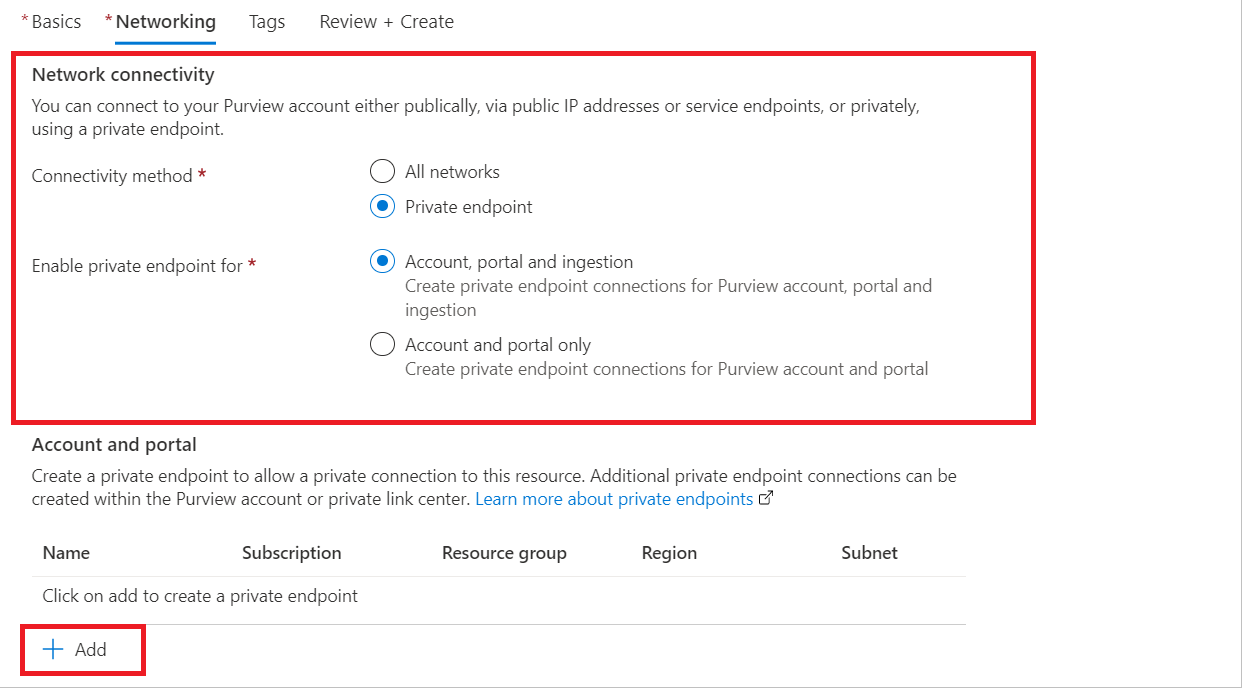

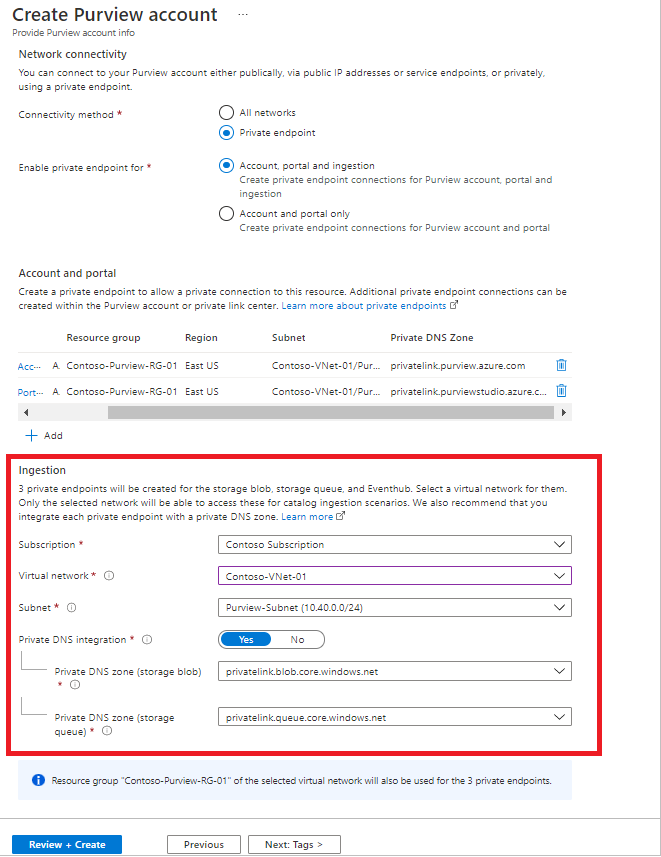

Compilare le informazioni di base e nella scheda Rete impostare il metodo di connettività su Endpoint privato. Impostare Abilita endpoint privato su Account, Portale e inserimento.

In Account e portale selezionare + Aggiungi per aggiungere un endpoint privato per l'account Microsoft Purview.

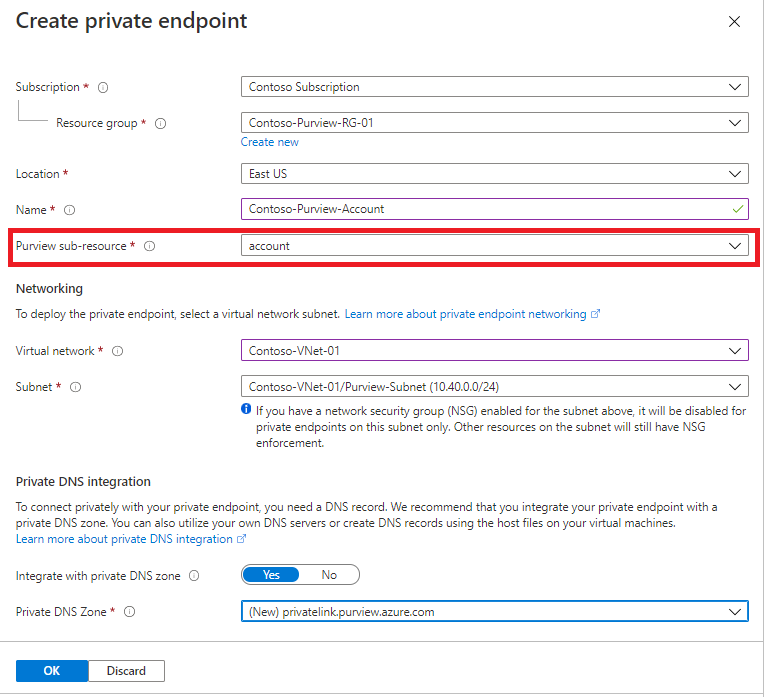

Nella pagina Crea un endpoint privato , per la risorsa secondaria di Microsoft Purview scegliere la posizione, specificare un nome per l'endpoint privato dell'account e selezionare l'account. In Rete selezionare la rete virtuale e la subnet e, facoltativamente, selezionare Integra con la zona DNS privata per creare una nuova zona di Azure DNS privato.

Nota

È anche possibile usare le zone di DNS privato di Azure esistenti o creare record DNS nei server DNS manualmente in un secondo momento. Per altre informazioni, vedere Configurare la risoluzione dei nomi DNS per gli endpoint privati

Seleziona OK.

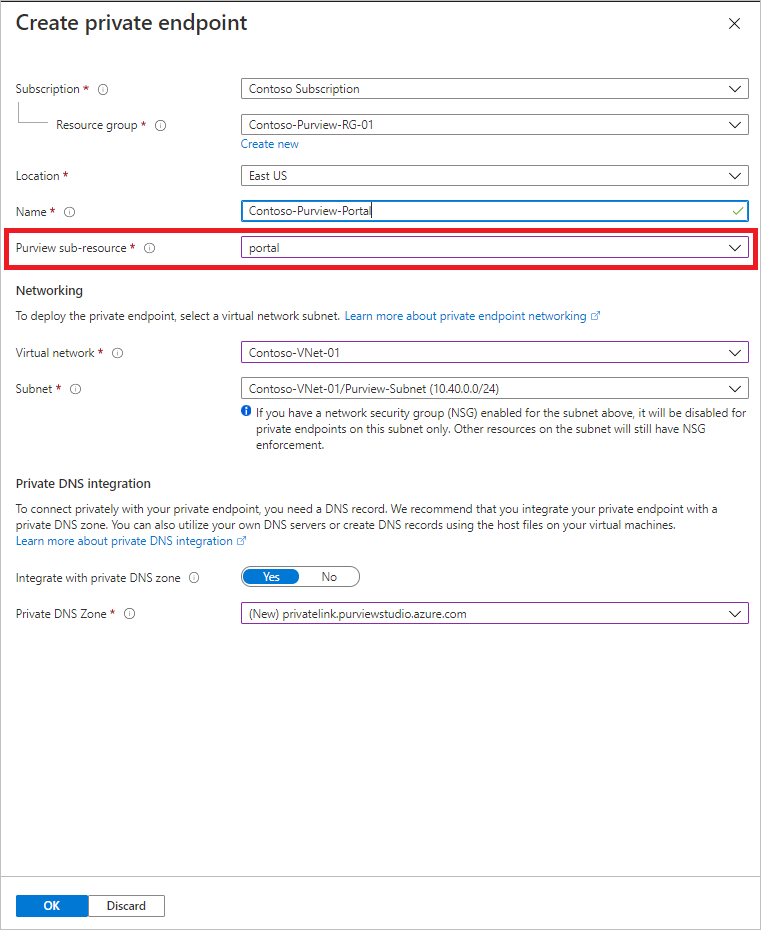

In Creazione guidata account e portale selezionare di nuovo +Aggiungi per aggiungere l'endpoint privato del portale .

Nella pagina Crea un endpoint privato , per la risorsa secondaria di Microsoft Purview scegliere la posizione, specificare un nome per l'endpoint privato del portale e selezionare il portale. In Rete selezionare la rete virtuale e la subnet e, facoltativamente, selezionare Integra con la zona DNS privata per creare una nuova zona di Azure DNS privato.

Nota

È anche possibile usare le zone di DNS privato di Azure esistenti o creare record DNS nei server DNS manualmente in un secondo momento. Per altre informazioni, vedere Configurare la risoluzione dei nomi DNS per gli endpoint privati

Seleziona OK.

In Inserimento configurare gli endpoint privati di inserimento fornendo i dettagli per sottoscrizione, rete virtuale e subnet da associare all'endpoint privato.

Facoltativamente, selezionare DNS privato integrazione per usare Le zone di DNS privato di Azure.

Importante

È importante selezionare zone di DNS privato di Azure corrette per consentire la risoluzione corretta dei nomi tra Microsoft Purview e le origini dati. È anche possibile usare le zone di DNS privato di Azure esistenti o creare record DNS nei server DNS manualmente in un secondo momento. Per altre informazioni, vedere Configurare la risoluzione dei nomi DNS per gli endpoint privati.

Selezionare Rivedi e crea. Nella pagina Rivedi e crea Azure convalida la configurazione.

Quando viene visualizzato il messaggio "Convalida superata", selezionare Crea.

Opzione 2: abilitare l'account, il portale e l'endpoint privato di inserimento negli account Microsoft Purview esistenti

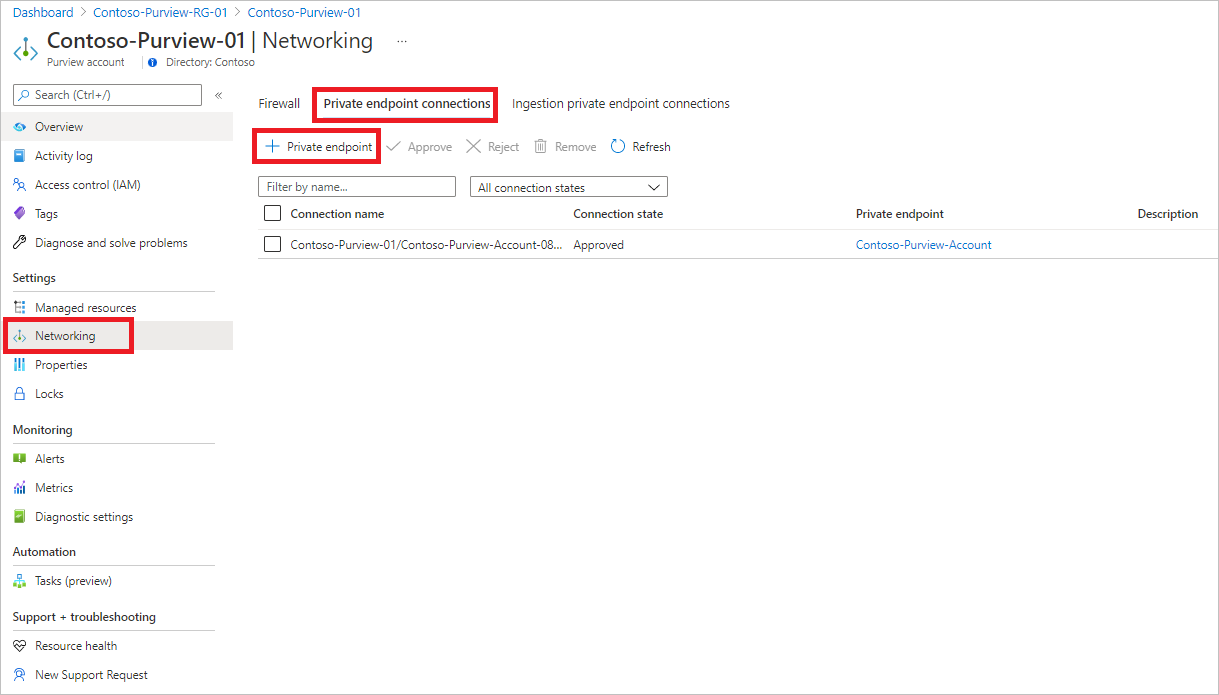

Passare alla portale di Azure, quindi selezionare l'account Microsoft Purview e in Impostazioni selezionare Rete e quindi connessioni endpoint privati.

Selezionare + Endpoint privato per creare un nuovo endpoint privato.

Compilare le informazioni di base.

Nella scheda Risorsa selezionare Microsoft.Purview/accounts per Tipo di risorsa.

In Risorsa selezionare l'account Microsoft Purview e, per Risorsa secondaria di destinazione, selezionare account.

Nella scheda Configurazione selezionare la rete virtuale e, facoltativamente, selezionare Azure DNS privato zona per creare una nuova zona DNS di Azure.

Nota

Per la configurazione DNS, è anche possibile usare le zone di DNS privato di Azure esistenti dall'elenco a discesa o aggiungere manualmente i record DNS necessari ai server DNS in un secondo momento. Per altre informazioni, vedere Configurare la risoluzione dei nomi DNS per gli endpoint privati

Passare alla pagina di riepilogo e selezionare Crea per creare l'endpoint privato dell'account.

Ripetere i passaggi da 2 a 7 per creare l'endpoint privato del portale. Assicurarsi di selezionare il portale per La sottoso risorsa di destinazione.

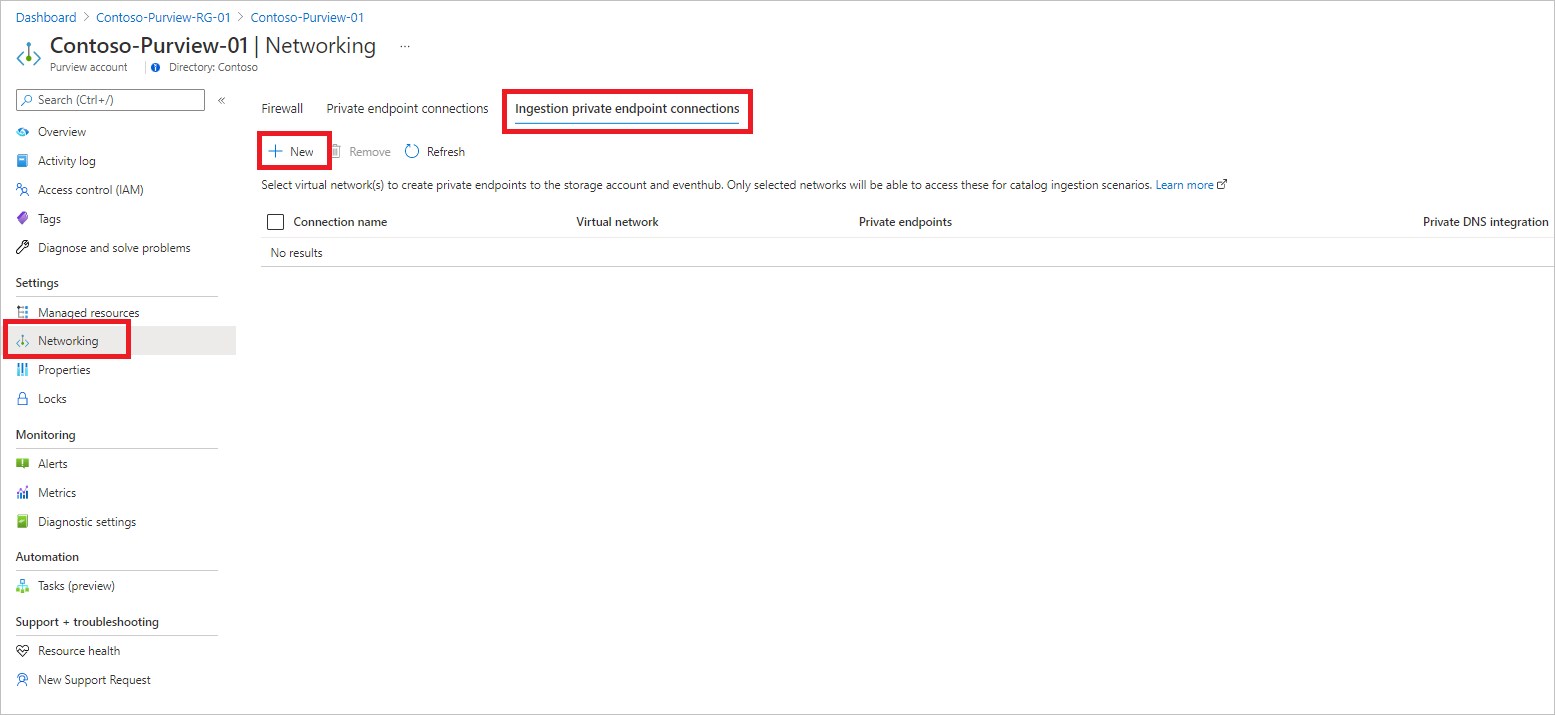

Nell'account Microsoft Purview, in Impostazioni selezionare Rete e quindi selezionare Connessioni endpoint privato di inserimento.

In Connessioni endpoint privato inserimento selezionare + Nuovo per creare un nuovo endpoint privato di inserimento.

Compilare le informazioni di base, selezionando la rete virtuale esistente e i dettagli di una subnet. Facoltativamente, selezionare DNS privato integrazione per usare Le zone di DNS privato di Azure. Selezionare zone di Azure DNS privato corrette da ogni elenco.

Nota

È anche possibile usare le zone di DNS privato di Azure esistenti o creare record DNS nei server DNS manualmente in un secondo momento. Per altre informazioni, vedere Configurare la risoluzione dei nomi DNS per gli endpoint privati

Selezionare Crea per completare l'installazione.

Abilitare l'accesso ad Azure Active Directory

Nota

Se la macchina virtuale, il gateway VPN o il gateway di peering reti virtuali ha accesso a Internet pubblico, può accedere al portale di governance di Microsoft Purview e all'account Microsoft Purview abilitato con endpoint privati. Per questo motivo, non è necessario seguire le altre istruzioni. Se la rete privata ha regole del gruppo di sicurezza di rete impostate per negare tutto il traffico Internet pubblico, sarà necessario aggiungere alcune regole per abilitare l'accesso ad Azure Active Directory (Azure AD). Seguire le istruzioni per eseguire questa operazione.

Queste istruzioni vengono fornite per accedere a Microsoft Purview in modo sicuro da una macchina virtuale di Azure. Passaggi simili devono essere eseguiti se si usa VPN o altri gateway di peering reti virtuali.

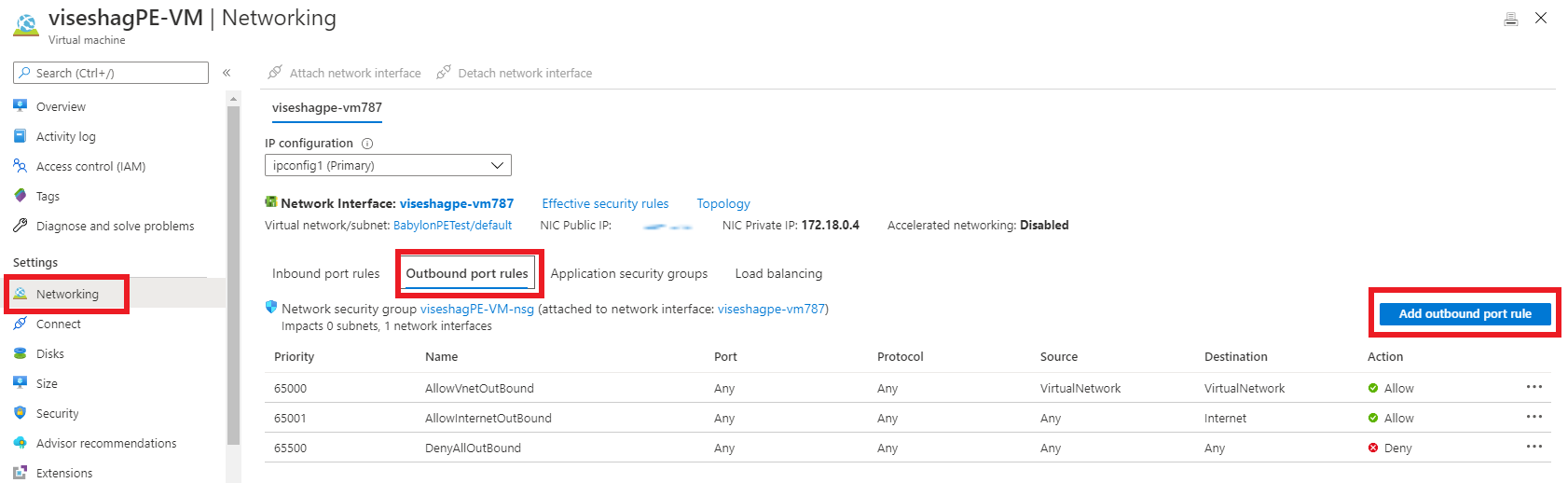

Passare alla macchina virtuale nel portale di Azure e in Impostazioni selezionare Rete. Selezionare quindi Regole porta> in uscitaAggiungi regola di porta in uscita.

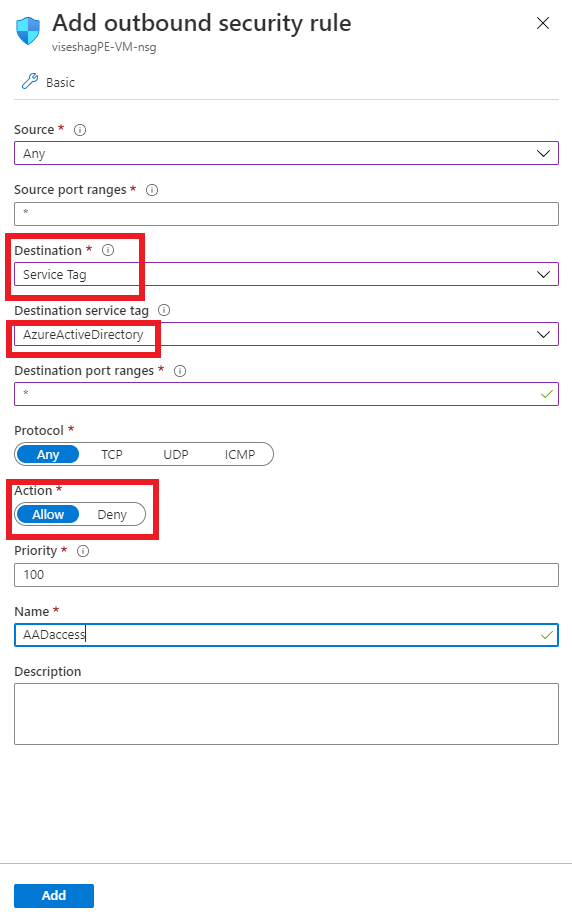

Nel riquadro Aggiungi regola di sicurezza in uscita :

- In Destinazione selezionare Tag di servizio.

- In Tag servizio di destinazione selezionare AzureActiveDirectory.

- In Intervalli di porte di destinazione selezionare *.

- In Azione selezionare Consenti.

- In Priorità il valore deve essere superiore alla regola che ha negato tutto il traffico Internet.

Creare la regola.

Seguire la stessa procedura per creare un'altra regola per consentire il tag del servizio AzureResourceManager . Se è necessario accedere alla portale di Azure, è anche possibile aggiungere una regola per il tag del servizio AzurePortal.

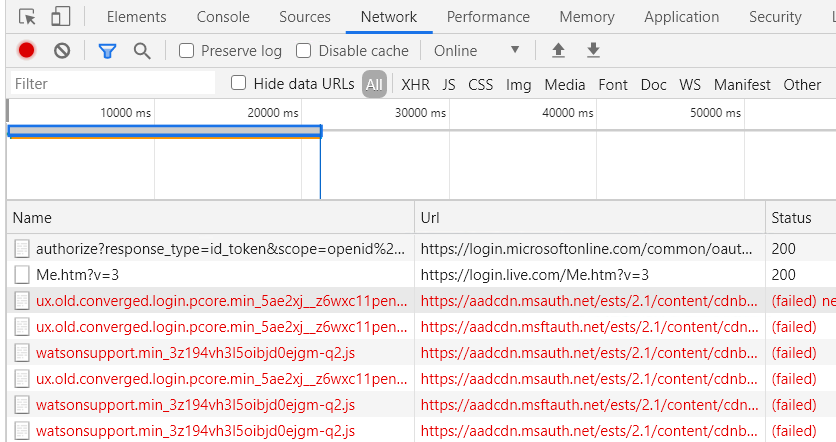

Connettersi alla macchina virtuale e aprire il browser. Passare alla console del browser selezionando CTRL+MAIUSC+J e passare alla scheda di rete per monitorare le richieste di rete. Immettere web.purview.azure.com nella casella URL e provare ad accedere usando le credenziali di Azure AD. L'accesso probabilmente avrà esito negativo e nella scheda Rete della console è possibile vedere Azure AD che tenta di accedere a aadcdn.msauth.net ma viene bloccato.

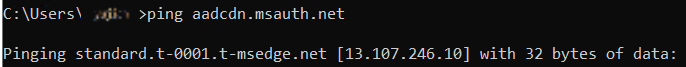

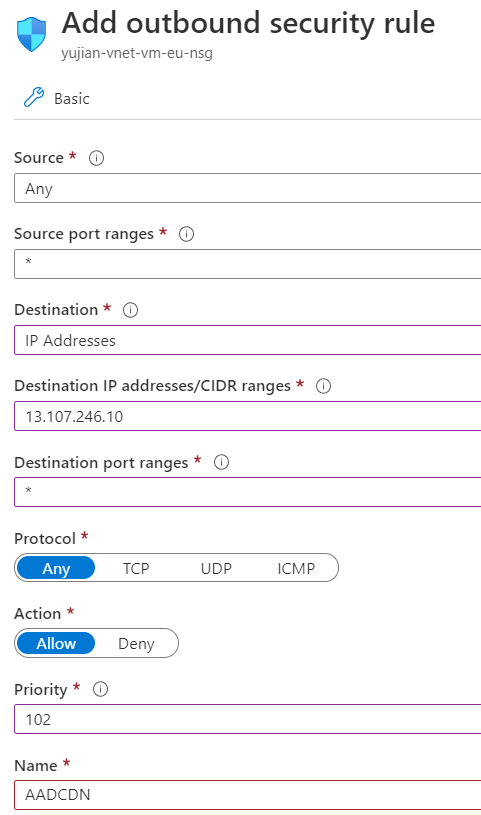

In questo caso, aprire un prompt dei comandi nella macchina virtuale, effettuare il ping aadcdn.msauth.net, ottenere l'IP e quindi aggiungere una regola di porta in uscita per l'IP nelle regole di sicurezza di rete della macchina virtuale. Impostare Destinazione su Indirizzi IP e Indirizzi IP di destinazione sull'indirizzo IP aadcdn. A causa di Azure Load Balancer e Gestione traffico di Azure, l'IP della rete per la distribuzione di contenuti di Azure AD potrebbe essere dinamico. Dopo aver ottenuto il relativo INDIRIZZO IP, è preferibile aggiungerlo al file host della macchina virtuale per forzare il browser a visitare tale IP per ottenere la rete di distribuzione di contenuti di Azure AD.

Dopo aver creato la nuova regola, tornare alla macchina virtuale e provare a eseguire di nuovo l'accesso usando le credenziali di Azure AD. Se l'accesso ha esito positivo, il portale di governance di Microsoft Purview è pronto per l'uso. In alcuni casi, Tuttavia, Azure AD reindirizza ad altri domini per accedere in base al tipo di account di un cliente. Ad esempio, per un account live.com, Azure AD reindirizza a live.com per accedere e quindi tali richieste vengono bloccate di nuovo. Per gli account dei dipendenti Microsoft, Azure AD accede msft.sts.microsoft.com per informazioni di accesso.

Controllare le richieste di rete nella scheda Rete del browser per vedere quali richieste del dominio vengono bloccate, ripetere il passaggio precedente per ottenere l'IP e aggiungere regole di porta in uscita nel gruppo di sicurezza di rete per consentire le richieste per tale IP. Se possibile, aggiungere l'URL e l'IP al file host della macchina virtuale per correggere la risoluzione DNS. Se si conoscono esattamente gli intervalli IP del dominio di accesso, è anche possibile aggiungerli direttamente alle regole di rete.

L'accesso ad Azure AD dovrebbe ora avere esito positivo. Il portale di governance di Microsoft Purview verrà caricato correttamente, ma l'elenco di tutti gli account Microsoft Purview non funzionerà perché può accedere solo a un account Microsoft Purview specifico. Immettere

web.purview.azure.com/resource/{PurviewAccountName}per visitare direttamente l'account Microsoft Purview per cui è stato configurato correttamente un endpoint privato.

Distribuire il runtime di integrazione self-hosted e analizzare le origini dati.

Dopo aver distribuito gli endpoint privati di inserimento per Microsoft Purview, è necessario configurare e registrare almeno un runtime di integrazione self-hosted:

Tutti i tipi di origine locali, ad esempio Microsoft SQL Server, Oracle, SAP e altri, sono attualmente supportati solo tramite analisi basate su runtime di integrazione self-hosted. Il runtime di integrazione self-hosted deve essere eseguito all'interno della rete privata e quindi essere sottoposto a peering con la rete virtuale in Azure.

Per tutti i tipi di origine di Azure, ad esempio Archiviazione BLOB di Azure e Azure SQL Database, è necessario scegliere in modo esplicito di eseguire l'analisi usando un runtime di integrazione self-hosted distribuito nella stessa rete virtuale o una rete virtuale con peering in cui vengono distribuiti l'account Microsoft Purview e gli endpoint privati di inserimento.

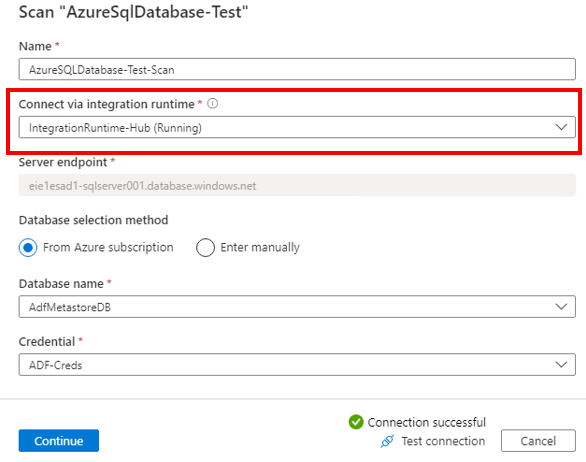

Seguire la procedura descritta in Creare e gestire un runtime di integrazione self-hosted per configurare un runtime di integrazione self-hosted. Configurare quindi l'analisi nell'origine Azure scegliendo il runtime di integrazione self-hosted nell'elenco a discesa Connetti tramite runtime di integrazione per garantire l'isolamento della rete.

Importante

Assicurarsi di scaricare e installare la versione più recente del runtime di integrazione self-hosted dall'Area download Microsoft.

Firewall per limitare l'accesso pubblico

Per interrompere completamente l'accesso all'account Microsoft Purview da Internet pubblico, seguire questa procedura. Questa impostazione si applica sia all'endpoint privato che alle connessioni dell'endpoint privato di inserimento.

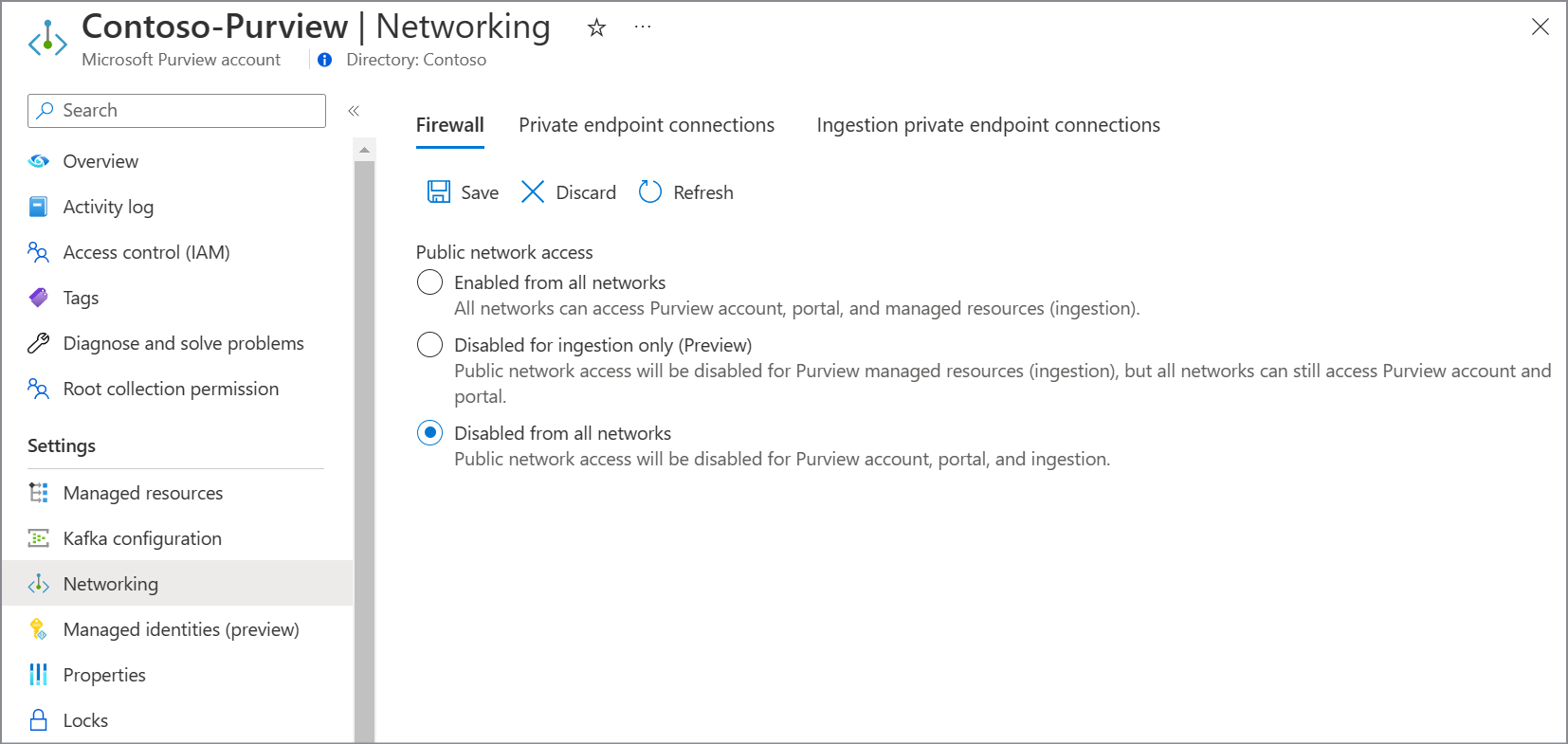

Dal portale di Azure passare all'account Microsoft Purview e in Impostazioni selezionare Rete.

Passare alla scheda Firewall e assicurarsi che l'interruttore sia impostato su Disabilita da tutte le reti.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per