Credenziali per l'autenticazione di origine in Microsoft Purview

Questo articolo descrive come creare le credenziali in Microsoft Purview. Queste credenziali salvate consentono di riutilizzare e applicare rapidamente le informazioni di autenticazione salvate alle analisi dell'origine dati.

Prerequisiti

- Un insieme di credenziali delle chiavi di Azure. Per informazioni su come crearne uno, vedere Avvio rapido: Creare un insieme di credenziali delle chiavi usando il portale di Azure.

Introduzione

Una credenziale è un'informazione di autenticazione che Microsoft Purview può usare per eseguire l'autenticazione alle origini dati registrate. È possibile creare un oggetto credenziali per vari tipi di scenari di autenticazione, ad esempio l'autenticazione di base che richiede nome utente/password. Le credenziali acquisiscono informazioni specifiche necessarie per l'autenticazione, in base al tipo di metodo di autenticazione scelto. Le credenziali usano i segreti di Azure Key Vaults esistenti per recuperare informazioni di autenticazione sensibili durante il processo di creazione delle credenziali.

In Microsoft Purview sono disponibili poche opzioni da usare come metodo di autenticazione per analizzare le origini dati, ad esempio le opzioni seguenti. Informazioni su ogni articolo sull'origine dati per l'autenticazione supportata.

- Identità gestita assegnata dal sistema di Microsoft Purview

- Identità gestita assegnata dall'utente (anteprima)

- Chiave dell'account (usando Key Vault)

- Autenticazione SQL (tramite Key Vault)

- Entità servizio (usando Key Vault)

- Chiave consumer (usando Key Vault)

- Altri aspetti

Prima di creare le credenziali, prendere in considerazione i tipi di origine dati e i requisiti di rete per decidere quale metodo di autenticazione è necessario per lo scenario.

Usare l'identità gestita assegnata dal sistema di Microsoft Purview per configurare le analisi

Se si usa l'identità gestita assegnata dal sistema (SAMI) di Microsoft Purview per configurare le analisi, non sarà necessario creare una credenziale e collegare l'insieme di credenziali delle chiavi a Microsoft Purview per archiviarle. Per istruzioni dettagliate sull'aggiunta di Microsoft Purview SAMI per accedere all'analisi delle origini dati, vedere le sezioni di autenticazione specifiche dell'origine dati seguenti:

- Archiviazione BLOB di Azure

- Azure Data Lake Storage Gen1

- Azure Data Lake Storage Gen2

- database SQL di Azure

- Istanza gestita di SQL di Azure

- Area di lavoro Azure Synapse

- Azure Synapse pool SQL dedicati (in precedenza SQL DW)

Concedere a Microsoft Purview l'accesso al Key Vault di Azure

Per concedere a Microsoft Purview l'accesso alla Key Vault di Azure, è necessario verificare due cose:

- Accesso del firewall al Key Vault di Azure

- Autorizzazioni di Microsoft Purview nel Key Vault di Azure

Accesso del firewall ad Azure Key Vault

Se l'Key Vault di Azure ha disabilitato l'accesso alla rete pubblica, sono disponibili due opzioni per consentire l'accesso a Microsoft Purview.

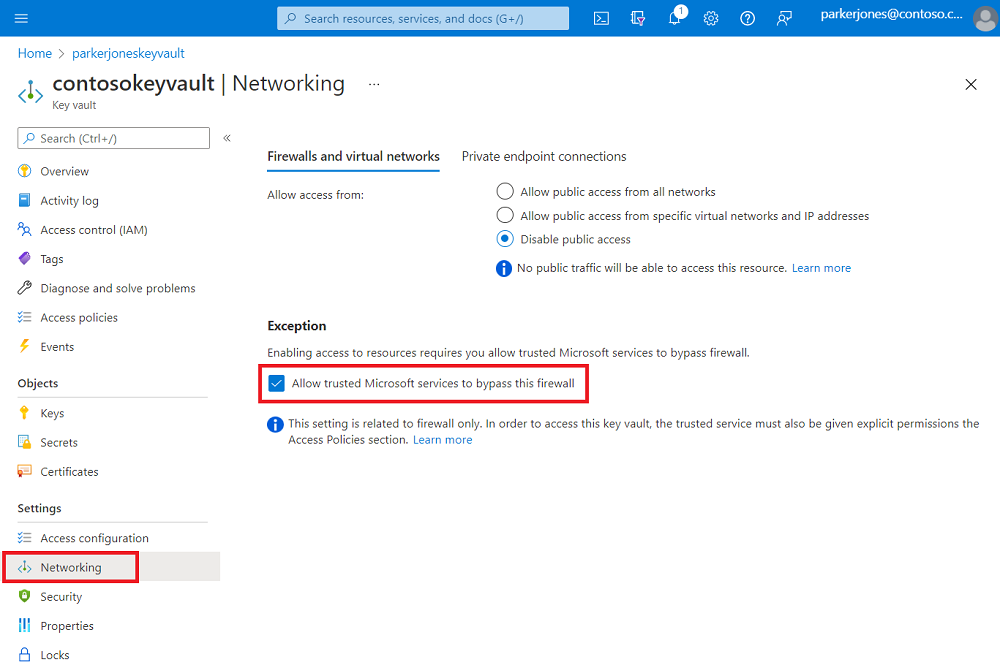

Servizi Microsoft attendibili

Microsoft Purview è elencato come uno dei servizi attendibili di Azure Key Vault, quindi se l'accesso alla rete pubblica è disabilitato in Azure Key Vault è possibile abilitare l'accesso solo ai servizi Microsoft attendibili e Microsoft Purview verrà incluso.

È possibile abilitare questa impostazione nel Key Vault di Azure nella scheda Rete.

Nella parte inferiore della pagina, in Eccezione, abilitare la funzionalità Consenti ai servizi Microsoft attendibili di ignorare questa funzionalità del firewall .

Connessioni endpoint private

Per connettersi ad Azure Key Vault con endpoint privati, seguire la documentazione dell'endpoint privato di Azure Key Vault.

Nota

L'opzione di connessione all'endpoint privato è supportata quando si usa il runtime di integrazione di Azure nella rete virtuale gestita per analizzare le origini dati. Per il runtime di integrazione self-hosted, è necessario abilitare i servizi Microsoft attendibili.

Autorizzazioni di Microsoft Purview nel Key Vault di Azure

Attualmente Azure Key Vault supporta due modelli di autorizzazione:

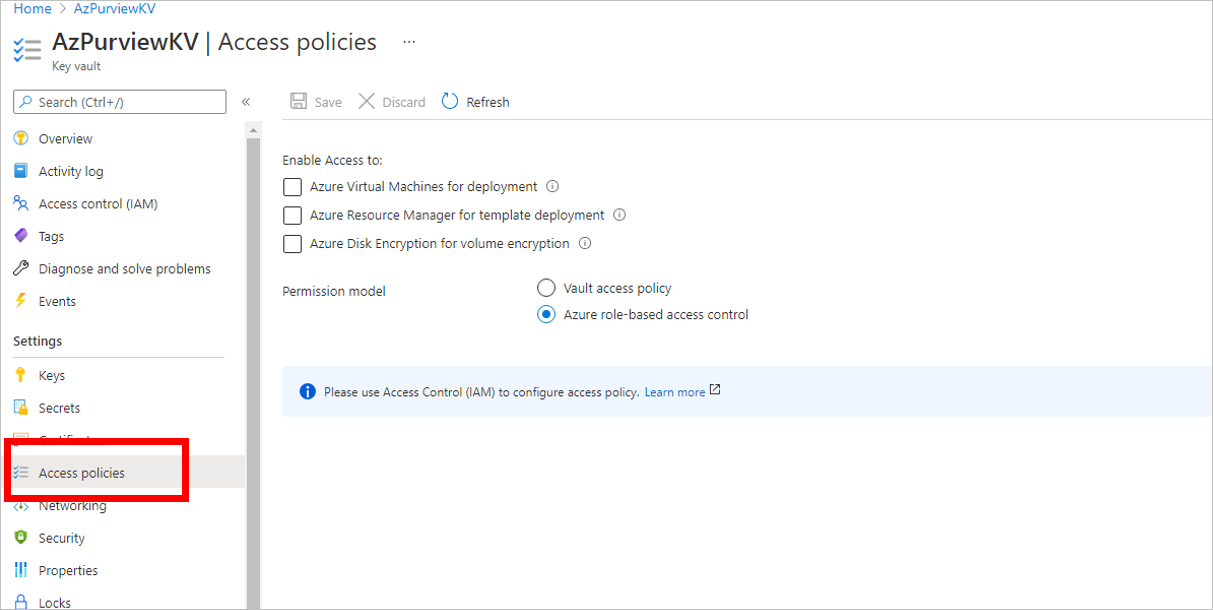

Prima di assegnare l'accesso all'identità gestita assegnata dal sistema (SAMI) di Microsoft Purview, identificare prima di tutto il modello di autorizzazione di Azure Key Vault da Key Vault criteri di accesso alle risorse nel menu. Seguire la procedura seguente in base al modello di autorizzazione pertinente.

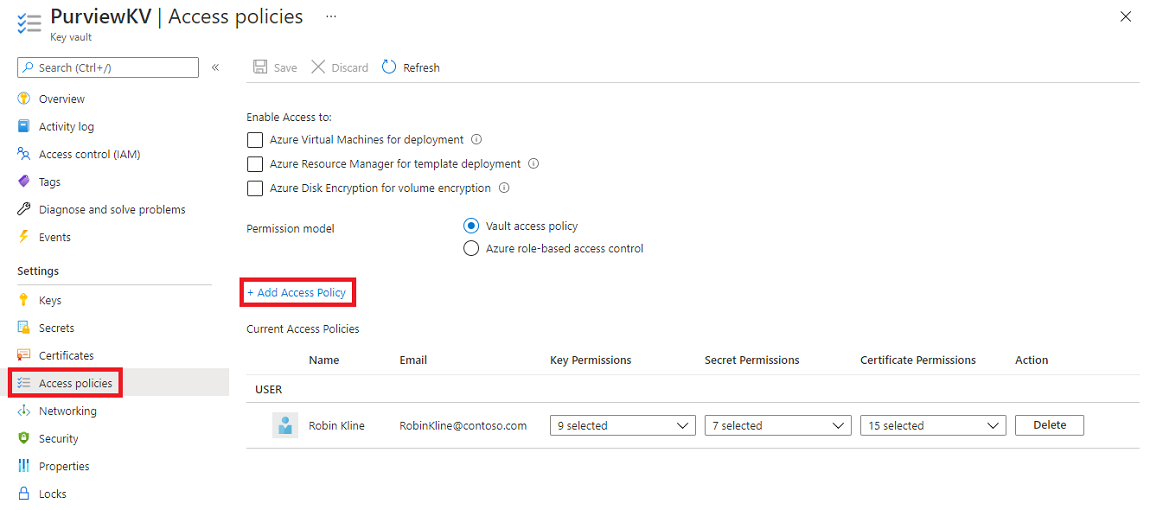

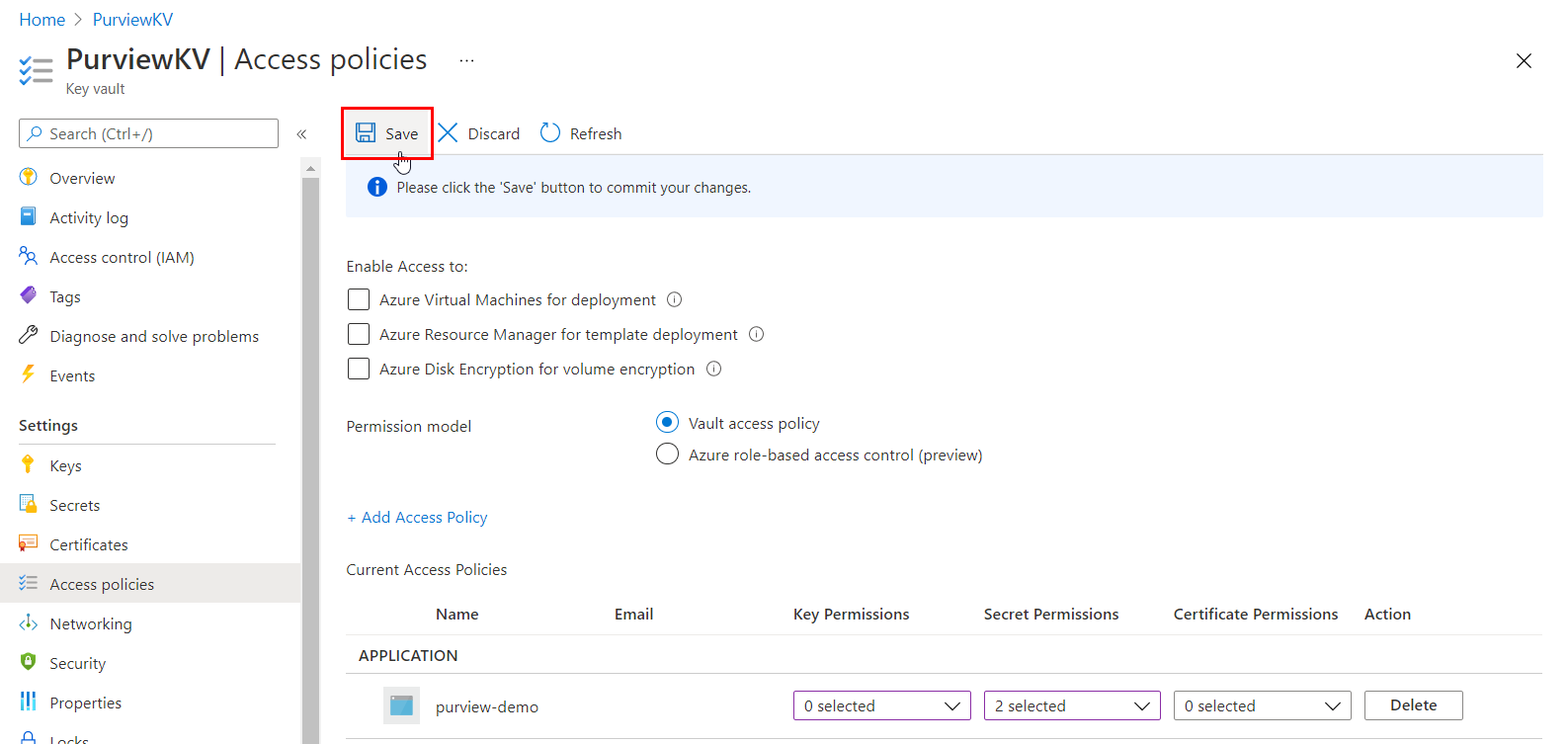

Opzione 1: assegnare l'accesso usando i criteri di accesso Key Vault

Seguire questa procedura solo se il modello di autorizzazione nella risorsa di Azure Key Vault è impostato su Criteri di accesso dell'insieme di credenziali:

Passare al Key Vault di Azure.

Selezionare la pagina Criteri di accesso .

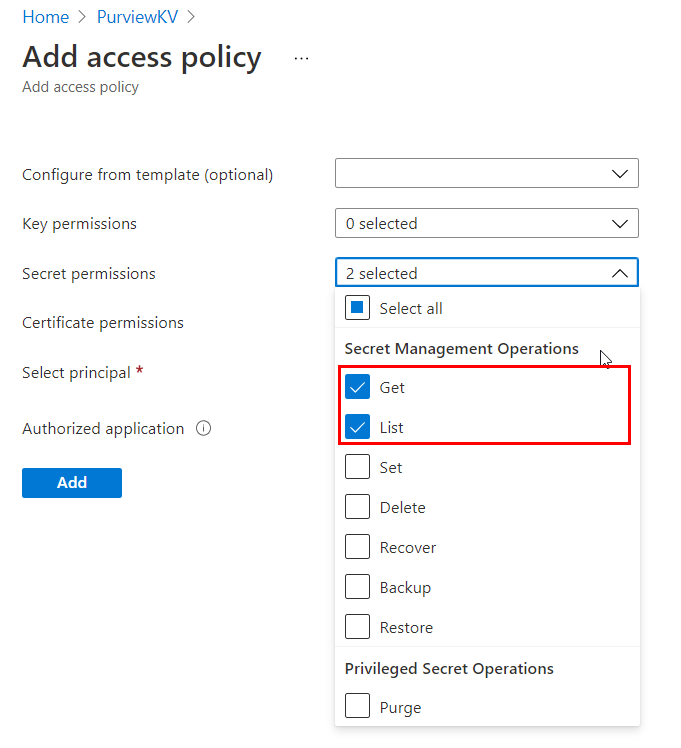

Selezionare Aggiungi criteri di accesso.

Nell'elenco a discesa Autorizzazioni segreti selezionare Recupera ed Elenca autorizzazioni.

In Seleziona entità scegliere l'identità gestita del sistema Microsoft Purview. È possibile cercare Microsoft Purview SAMI usando il nome dell'istanza di Microsoft Purview o l'ID dell'applicazione di identità gestita. Attualmente non sono supportate identità composte (nome dell'identità gestita + ID applicazione).

Selezionare Aggiungi.

Selezionare Salva per salvare i criteri di accesso.

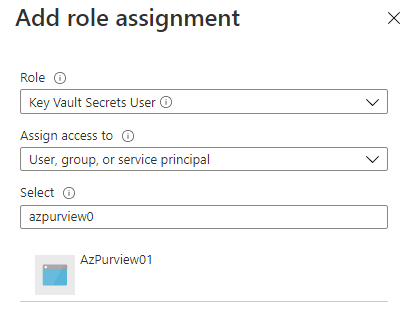

Opzione 2: assegnare l'accesso usando Key Vault controllo degli accessi in base al ruolo di Azure

Seguire questa procedura solo se il modello di autorizzazione nella risorsa di Azure Key Vault è impostato su Controllo degli accessi in base al ruolo di Azure:

Passare al Key Vault di Azure.

Selezionare Controllo di accesso (IAM) dal menu di spostamento a sinistra.

Selezionare + Aggiungi.

Impostare Role (Ruolo) su Key Vault Secrets User (Utente segreti) e immettere il nome dell'account Microsoft Purview nella casella Seleziona input. Selezionare quindi Salva per assegnare questo ruolo all'account Microsoft Purview.

Creare connessioni di Azure Key Vaults nell'account Microsoft Purview

Prima di creare una credenziale, associare prima di tutto una o più istanze di Azure Key Vault esistenti all'account Microsoft Purview.

Aprire il portale di governance di Microsoft Purview:

- Passare direttamente all'account https://web.purview.azure.com Microsoft Purview e selezionarlo.

- Aprire il portale di Azure, cercare e selezionare l'account Microsoft Purview che si vuole usare per ricevere la condivisione. Aprire il portale di governance di Microsoft Purview.

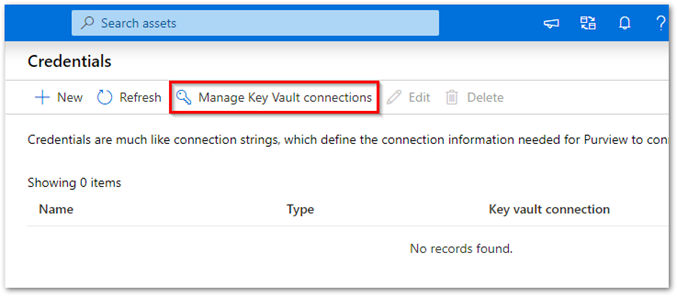

Passare al Centro gestione in studio e quindi passare alle credenziali.

Nella pagina Credenziali selezionare Gestisci connessioni Key Vault.

Selezionare + Nuovo nella pagina Gestisci connessioni Key Vault.

Specificare le informazioni necessarie e quindi selezionare Crea.

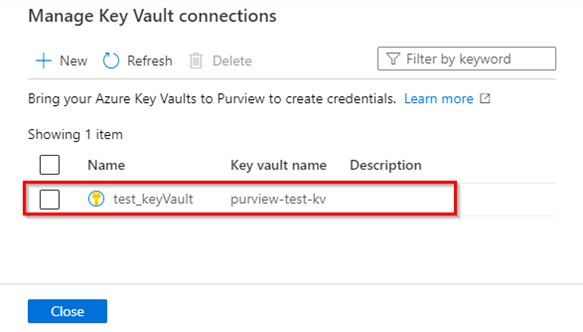

Verificare che il Key Vault sia stato associato correttamente all'account Microsoft Purview, come illustrato in questo esempio:

Creare una nuova credenziale

Questi tipi di credenziali sono supportati in Microsoft Purview:

- Autenticazione di base: la password viene aggiunta come segreto nell'insieme di credenziali delle chiavi.

- Entità servizio: si aggiunge la chiave dell'entità servizio come segreto nell'insieme di credenziali delle chiavi.

- Autenticazione SQL: la password viene aggiunta come segreto nell'insieme di credenziali delle chiavi.

- autenticazione di Windows: si aggiunge la password come segreto nell'insieme di credenziali delle chiavi.

- Chiave account: si aggiunge la chiave dell'account come segreto nell'insieme di credenziali delle chiavi.

- Ruolo ARN: per un'origine dati Amazon S3, aggiungere il ruolo ARN in AWS.

- Chiave consumer: per le origini dati Salesforce, è possibile aggiungere la password e il segreto consumer nell'insieme di credenziali delle chiavi.

- Identità gestita assegnata dall'utente (anteprima): è possibile aggiungere credenziali di identità gestite assegnate dall'utente. Per altre informazioni, vedere la sezione creare un'identità gestita assegnata dall'utente di seguito.

Per altre informazioni, vedere Aggiungere un segreto a Key Vault e Creare un nuovo ruolo AWS per Microsoft Purview.

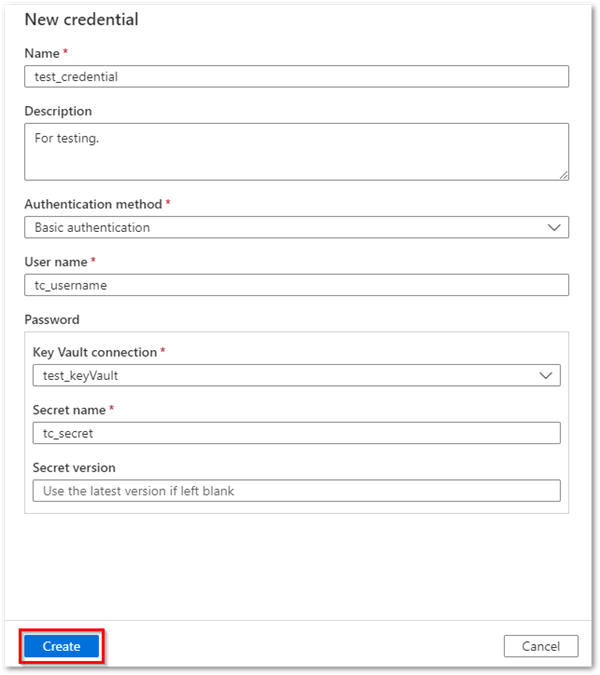

Dopo aver archiviato i segreti nell'insieme di credenziali delle chiavi:

In Microsoft Purview passare alla pagina Credenziali.

Creare le nuove credenziali selezionando + Nuovo.

Specificare le informazioni necessarie. Selezionare il metodo di autenticazione e una connessione Key Vault da cui selezionare un segreto.

Dopo aver compilato tutti i dettagli, selezionare Crea.

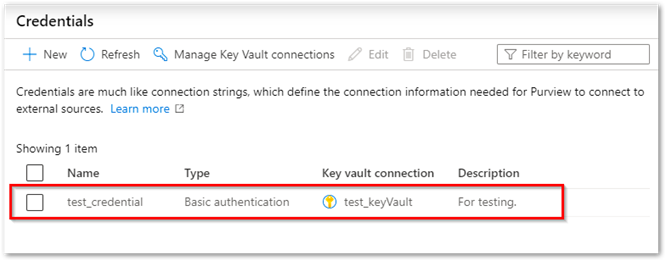

Verificare che le nuove credenziali siano visualizzate nella visualizzazione elenco e che siano pronte per l'uso.

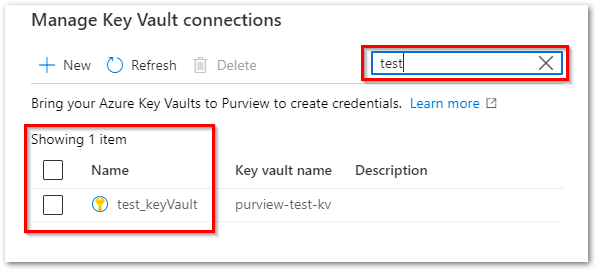

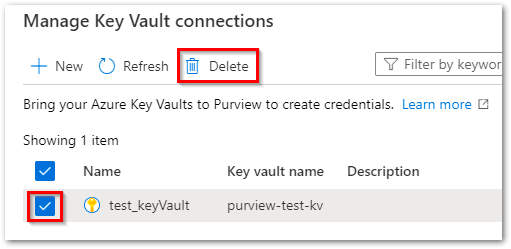

Gestire le connessioni dell'insieme di credenziali delle chiavi

Cercare/trovare connessioni Key Vault per nome

Eliminare una o più connessioni Key Vault

Gestire le credenziali

Cerca/trova credenziali per nome.

Selezionare e apportare aggiornamenti a una credenziale esistente.

Eliminare una o più credenziali.

Creare un'identità gestita assegnata dall'utente

Le identità gestite assegnate dall'utente consentono alle risorse di Azure di eseguire l'autenticazione direttamente con altre risorse usando l'autenticazione di Azure Active Directory (Azure AD), senza la necessità di gestirle. Consentono di autenticare e assegnare l'accesso esattamente come si farebbe con un'identità gestita assegnata dal sistema, un utente di Azure AD, un gruppo di Azure AD o un'entità servizio. Le identità gestite assegnate dall'utente vengono create come risorsa propria (anziché essere connesse a una risorsa preesistente). Per altre informazioni sulle identità gestite, vedere la documentazione relativa alle identità gestite per le risorse di Azure.

La procedura seguente illustra come creare un UAMI da usare per Microsoft Purview.

Origini dati supportate per UAMI

- Azure Data Lake Gen 1

- Azure Data Lake Gen 2

- database SQL di Azure

- Istanza gestita di SQL di Azure

- Azure SQL pool SQL dedicati

- Archiviazione BLOB di Azure

Creare un'identità gestita assegnata dall'utente

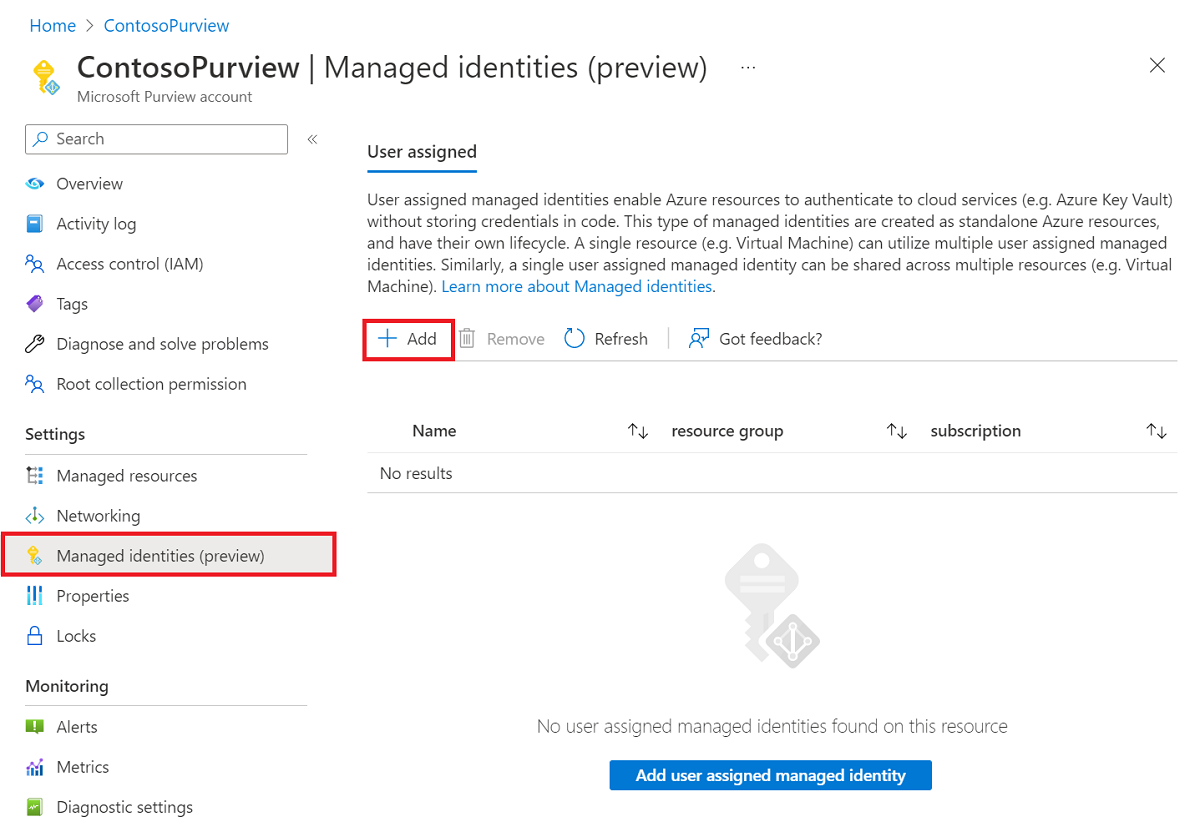

Nella portale di Azure passare all'account Microsoft Purview.

Nella sezione Identità gestite del menu a sinistra selezionare il pulsante + Aggiungi per aggiungere identità gestite assegnate dall'utente.

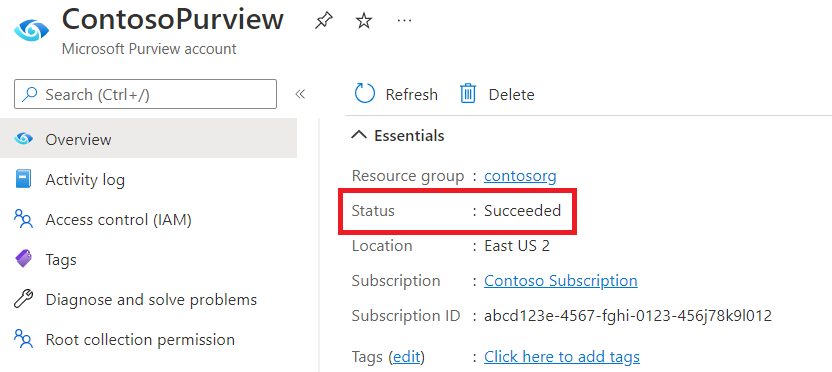

Dopo aver completato la configurazione, tornare all'account Microsoft Purview nel portale di Azure. Se l'identità gestita viene distribuita correttamente, lo stato dell'account Microsoft Purview sarà Succeeded.

Dopo aver distribuito correttamente l'identità gestita, passare al portale di governance di Microsoft Purview selezionando il pulsante Apri il portale di governance di Microsoft Purview .

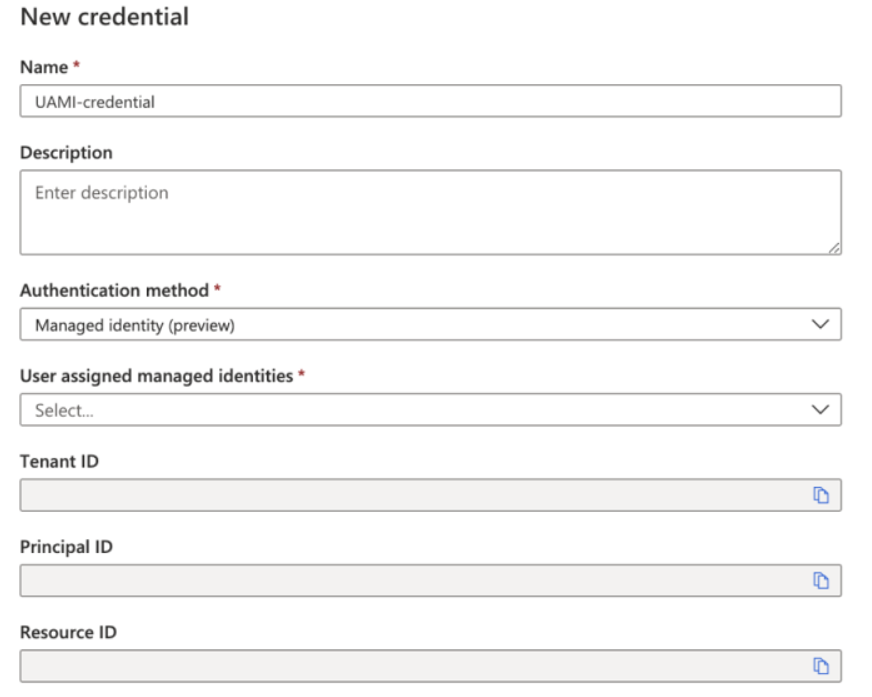

Nel portale di governance di Microsoft Purview passare al Centro gestione in studio e quindi passare alla sezione Credenziali.

Creare un'identità gestita assegnata dall'utente selezionando +Nuovo.

Selezionare il metodo di autenticazione dell'identità gestita e selezionare l'identità gestita assegnata dall'utente dal menu a discesa.

Nota

Se il portale è stato aperto durante la creazione dell'identità gestita assegnata dall'utente, è necessario aggiornare il portale Web Microsoft Purview per caricare le impostazioni completate nel portale di Azure.

Dopo aver compilato tutte le informazioni, selezionare Crea.

Eliminare un'identità gestita assegnata dall'utente

Nella portale di Azure passare all'account Microsoft Purview.

Nella sezione Identità gestite del menu a sinistra selezionare l'identità da eliminare.

Selezionare il pulsante Rimuovi .

Dopo aver rimosso correttamente l'identità gestita, passare al portale di governance di Microsoft Purview selezionando il pulsante Apri il portale di governance di Microsoft Purview .

Passare al Centro gestione in studio e quindi passare alla sezione Credenziali.

Selezionare l'identità da eliminare e quindi selezionare il pulsante Elimina .

Nota

Se è stata eliminata un'identità gestita assegnata dall'utente nel portale di Azure, è necessario eliminare l'identità originale e crearne una nuova nel portale di governance di Microsoft Purview.