Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Per capire come funziona un ruolo di Azure o creare un ruolo personalizzato di Azure, è utile comprendere il modo in cui vengono definiti i ruoli. Questo articolo illustra in dettaglio le definizioni di ruolo e presenta alcuni esempi.

Definizione del ruolo

Una definizione di ruolo è una raccolta di autorizzazioni, talvolta semplicemente chiamata ruolo. Una definizione di ruolo elenca le azioni consentite, ad esempio lettura, scrittura ed eliminazione. Può anche elencare le azioni escluse dalle azioni consentite o le azioni correlate ai dati sottostanti.

Di seguito è riportato un esempio delle proprietà in una definizione del ruolo quando vengono visualizzate usando Azure PowerShell:

Name

Id

IsCustom

Description

Actions []

NotActions []

DataActions []

NotDataActions []

AssignableScopes []

Condition

ConditionVersion

Di seguito è illustrato un esempio delle proprietà in una definizione del ruolo quando vengono visualizzate usando l'interfaccia della riga di comando di Azure o l'API REST:

roleName

name

id

roleType

type

description

actions []

notActions []

dataActions []

notDataActions []

assignableScopes []

condition

conditionVersion

createdOn

updatedOn

createdBy

updatedBy

Nella tabella seguente viene descritto il significato delle proprietà del ruolo.

| Proprietà | Descrizione |

|---|---|

NameroleName |

Nome visualizzato del ruolo. |

Idname |

ID univoco del ruolo. I ruoli predefiniti hanno lo stesso ID ruolo su tutti i cloud. |

id |

ID univoco completo del ruolo. Anche se un ruolo viene rinominato, l'ID ruolo non cambia. È consigliabile usare l'ID ruolo negli script. |

IsCustomroleType |

Indica se questo ruolo è un ruolo personalizzato. Impostare su true o CustomRole per i ruoli personalizzati. Impostare su false o BuiltInRole per i ruoli predefiniti. |

type |

Tipo di oggetto. Impostare su Microsoft.Authorization/roleDefinitions. |

Descriptiondescription |

Descrizione del ruolo. |

Actionsactions |

Matrice di stringhe che specifica le azioni del piano di controllo che il ruolo consente di eseguire. |

NotActionsnotActions |

Matrice di stringhe che specifica le azioni del piano di controllo escluse dal Actions consentito. |

DataActionsdataActions |

Matrice di stringhe che specifica le azioni del piano dati che il ruolo consente di eseguire ai dati all'interno di tale oggetto. |

NotDataActionsnotDataActions |

Matrice di stringhe che specifica le azioni del piano dati escluse dal DataActions consentito. |

AssignableScopesassignableScopes |

Matrice di stringhe che specifica gli ambiti in cui il ruolo può essere assegnato. |

Conditioncondition |

Per i ruoli predefiniti, l'istruzione condizione basata su una o più azioni nella definizione del ruolo. |

ConditionVersionconditionVersion |

Numero di versione della condizione. Il valore predefinito è 2.0 ed è l'unica versione supportata. |

createdOn |

Data e ora di creazione del ruolo. |

updatedOn |

Data e ora dell'ultimo aggiornamento del ruolo. |

createdBy |

Per i ruoli personalizzati, entità che ha creato il ruolo. |

updatedBy |

Per i ruoli personalizzati, entità che ha aggiornato il ruolo. |

Formato azioni

Le azioni vengono specificate con stringhe che hanno il formato seguente:

{Company}.{ProviderName}/{resourceType}/{action}

La parte {action} di una stringa relativa a un'azione specifica il tipo di azioni che è possibile eseguire su un tipo di risorsa. In {action} possono ad esempio essere elencate le sottostringhe seguenti:

| Sottostringa azione | Descrizione |

|---|---|

* |

Il carattere jolly concede l'accesso a tutte le azioni che corrispondono alla stringa. |

read |

Abilita le azioni di lettura (GET). |

write |

Abilita le azioni di scrittura (PUT o PATCH). |

action |

Abilita azioni personalizzate, ad esempio il riavvio delle macchine virtuali (POST). |

delete |

Abilita le azioni di eliminazione (DELETE). |

Esempio di definizione del ruolo

Ecco la definizione del ruolo Collaboratore visualizzata in Azure PowerShell e nell'interfaccia della riga di comando di Azure. Le azioni identificate dal carattere jolly (*) in Actions indicano che l'entità di sicurezza assegnata a questo ruolo può eseguire qualsiasi azione. anche quelle definite in futuro in seguito all'aggiunta di nuovi tipi di risorse da parte di Azure. Le azioni sotto NotActions vengono sottratte a Actions. Nel caso del ruolo Collaboratore, NotActions rimuove la capacità di gestire l'accesso alle risorse e le assegnazioni Azure Blueprints.

Ruolo collaboratore visualizzato in Azure PowerShell:

{

"Name": "Contributor",

"Id": "b24988ac-6180-42a0-ab88-20f7382dd24c",

"IsCustom": false,

"Description": "Grants full access to manage all resources, but does not allow you to assign roles in Azure RBAC, manage assignments in Azure Blueprints, or share image galleries.",

"Actions": [

"*"

],

"NotActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete",

"Microsoft.Compute/galleries/share/action",

"Microsoft.Purview/consents/write",

"Microsoft.Purview/consents/delete"

],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/"

],

"Condition": null,

"ConditionVersion": null

}

Ruolo collaboratore visualizzato nell'interfaccia della riga di comando di Azure:

[

{

"assignableScopes": [

"/"

],

"createdBy": null,

"createdOn": "2015-02-02T21:55:09.880642+00:00",

"description": "Grants full access to manage all resources, but does not allow you to assign roles in Azure RBAC, manage assignments in Azure Blueprints, or share image galleries.",

"id": "/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c",

"name": "b24988ac-6180-42a0-ab88-20f7382dd24c",

"permissions": [

{

"actions": [

"*"

],

"condition": null,

"conditionVersion": null,

"dataActions": [],

"notActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete",

"Microsoft.Compute/galleries/share/action",

"Microsoft.Purview/consents/write",

"Microsoft.Purview/consents/delete"

],

"notDataActions": []

}

],

"roleName": "Contributor",

"roleType": "BuiltInRole",

"type": "Microsoft.Authorization/roleDefinitions",

"updatedBy": null,

"updatedOn": "2023-07-10T15:10:53.947865+00:00"

}

]

Controllo e azioni sui dati

Il controllo degli accessi in base al ruolo per le azioni del piano di controllo è specificato nelle proprietà Actions e NotActions di una definizione di ruolo. Ecco alcuni esempi di azioni del piano di controllo in Azure:

- Gestire l'accesso a un account di archiviazione

- Creare, aggiornare o eliminare un contenitore BLOB

- Eliminare un gruppo di risorse e tutte le risorse incluse nel gruppo

L'accesso al piano di controllo non viene ereditato dal piano dati, a condizione che il metodo di autenticazione del contenitore sia impostato su account utente Microsoft Entra e non chiave di accesso. Questa separazione impedisce ai ruoli con caratteri jolly (*) di avere accesso illimitato ai dati. Se ad esempio un utente ha un ruolo Lettore in una sottoscrizione, può visualizzare l'account di archiviazione, ma per impostazione predefinita non può visualizzare i dati sottostanti.

In precedenza, il controllo degli accessi in base al ruolo non veniva usato per le azioni sui dati. L'autorizzazione per le azioni sui dati variava a seconda del provider di risorse. Lo stesso modello di autorizzazione del controllo degli accessi in base al ruolo usato per le azioni del piano di controllo è stato esteso alle azioni del piano dati.

Per supportare le azioni del piano dati sono state aggiunte nuove proprietà di dati alla definizione dei ruoli. Le azioni del piano dati vengono specificate nelle proprietà DataActions e NotDataActions. Con l'aggiunta di queste proprietà di dati viene mantenuta la separazione tra piano di controllo piano dati. In tal modo, si impedisce alle assegnazioni di ruolo correnti con caratteri jolly (*) di accedere immediatamente ai dati. Ecco alcune azioni del piano dati che possono essere specificate in DataActions e NotDataActions:

- Leggere un elenco dei BLOB in un contenitore

- Scrivere un BLOB di archiviazione in un contenitore

- Eliminare un messaggio in una coda

Ecco la definizione di ruolo Lettore dei dati dei BLOB di archiviazione che include le azioni in entrambe le proprietà Actions e DataActions. Questo ruolo consente di leggere il contenitore BLOB e anche i dati di BLOB sottostanti.

Ruolo Lettore dati BLOB di archiviazione visualizzato in Azure PowerShell:

{

"Name": "Storage Blob Data Reader",

"Id": "2a2b9908-6ea1-4ae2-8e65-a410df84e7d1",

"IsCustom": false,

"Description": "Allows for read access to Azure Storage blob containers and data",

"Actions": [

"Microsoft.Storage/storageAccounts/blobServices/containers/read",

"Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action"

],

"NotActions": [],

"DataActions": [

"Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read"

],

"NotDataActions": [],

"AssignableScopes": [

"/"

],

"Condition": null,

"ConditionVersion": null

}

Ruolo Lettore dati BLOB di archiviazione visualizzato nell'interfaccia della riga di comando di Azure:

[

{

"assignableScopes": [

"/"

],

"createdBy": null,

"createdOn": "2017-12-21T00:01:24.797231+00:00",

"description": "Allows for read access to Azure Storage blob containers and data",

"id": "/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/roleDefinitions/2a2b9908-6ea1-4ae2-8e65-a410df84e7d1",

"name": "2a2b9908-6ea1-4ae2-8e65-a410df84e7d1",

"permissions": [

{

"actions": [

"Microsoft.Storage/storageAccounts/blobServices/containers/read",

"Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action"

],

"condition": null,

"conditionVersion": null,

"dataActions": [

"Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read"

],

"notActions": [],

"notDataActions": []

}

],

"roleName": "Storage Blob Data Reader",

"roleType": "BuiltInRole",

"type": "Microsoft.Authorization/roleDefinitions",

"updatedBy": null,

"updatedOn": "2021-11-11T20:13:55.297507+00:00"

}

]

Alle proprietà DataActions e NotDataActions possono essere aggiunte solo azioni del piano dati. I provider di risorse identificano le azioni sui dati impostando la proprietà isDataAction su true. Per un elenco delle azioni in cui isDataAction è true, vedere Operazioni dei provider di risorse. In una definizione di ruolo che non prevede azioni sui dati non è necessario che siano presenti le proprietà DataActions e NotDataActions.

Le autorizzazioni per tutte le chiamate API del piano di controllo vengono gestite da Azure Resource Manager. Le autorizzazioni per le chiamate API del piano dati vengono gestite da un provider di risorse o da Azure Resource Manager.

Esempio di azioni sui dati

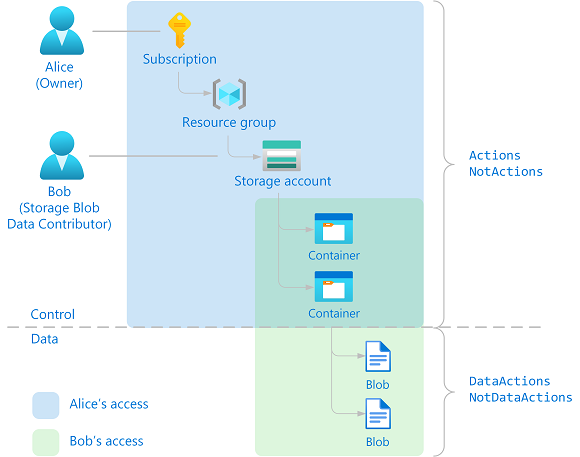

Per comprendere meglio il funzionamento delle azioni del piano di controllo e del piano dati, si consideri un esempio specifico. Ad Alice è stato assegnato il ruolo Proprietario nell'ambito della sottoscrizione. A Bob è stato assegnato il ruolo Collaboratore ai dati del BLOB di archiviazione nell'ambito dell'account di archiviazione. L'esempio è illustrato dal diagramma seguente.

Il ruolo Proprietario per Alice e il ruolo Collaboratore ai dati del BLOB di archiviazione per Bob prevedono le azioni seguenti:

Proprietario

Azioni

*

Collaboratore ai dati del BLOB di archiviazione

Azioni

Microsoft.Storage/storageAccounts/blobServices/containers/delete

Microsoft.Storage/storageAccounts/blobServices/containers/read

Microsoft.Storage/storageAccounts/blobServices/containers/write

Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action

dataActions

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/move/action

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action

Poiché Alice ha un'azione con carattere jolly (*) nell'ambito della sottoscrizione, eredita tutte le autorizzazioni della gerarchia e può quindi eseguire tutte le azioni del piano di controllo. Alice può leggere, scrivere ed eliminare i contenitori. Tuttavia non può eseguire azioni del piano dati senza eseguire passaggi aggiuntivi. Ad esempio, per impostazione predefinita, non può leggere i BLOB all'interno di un contenitore. Per leggere i BLOB, Alice deve prima recuperare le chiavi di accesso alle risorse di archiviazione e usarle per accedere ai BLOB.

Le autorizzazioni di Bob sono limitate alle sezioni Actions e DataActions specificate nel ruolo Collaboratore ai dati del BLOB di archiviazione. In base al ruolo, Bob può eseguire sia azioni del piano di controllo che del piano dati. Ad esempio, può scrivere sui contenitori, leggerli ed eliminarli nell'account di archiviazione specificato e anche scrivere sui BLOB, leggerli ed eliminarli.

Per altre informazioni sul controllo e sulla sicurezza del piano dati per l'archiviazione, vedere Guida alla sicurezza di Archiviazione di Azure.

Quali strumenti supportano l'uso dei ruoli di Azure per le azioni sui dati?

Per visualizzare ed eseguire le azioni sui dati, è necessario disporre delle versioni corrette degli strumenti o degli SDK:

| Tool | Versione |

|---|---|

| Azure PowerShell | 1.1.0 o versione successiva |

| Interfaccia della riga di comando di Azure | 2.0.30 o successiva |

| Azure per .NET | 2.8.0-Preview o successiva |

| Azure SDK per Go | 15.0.0 o successiva |

| Azure per Java | 1.9.0 o successiva |

| Azure per Python | 0.40.0 o successiva |

| Azure SDK per Ruby | 0.17.1 o successiva |

Per visualizzare e usare le azioni di dati di API REST, è necessario impostare il parametro api-version per la seguente versione o versioni successive:

- 2018-07-01

Azioni

L'autorizzazione Actions specifica le azioni del piano di controllo che il ruolo consente di eseguire. Si tratta di una raccolta di stringhe che identificano azioni a protezione diretta dei provider di risorse di Azure. Ecco alcuni esempi di azioni del piano di controllo che possono essere usate in Actions.

| Stringa dell'azione | Descrizione |

|---|---|

*/read |

Concede l'accesso ad azioni di lettura per tutti i tipi di risorse di tutti i provider di risorse di Azure. |

Microsoft.Compute/* |

Concede l'accesso a tutte le azioni per tutti i tipi di risorse nel provider di risorse Microsoft.Compute. |

Microsoft.Network/*/read |

Concede l'accesso alle azioni di lettura per tutti i tipi di risorse nel provider di risorse Microsoft.Network. |

Microsoft.Compute/virtualMachines/* |

Concede l'accesso a tutte le azioni delle macchine virtuali e ai relativi tipi di risorse figlio. |

microsoft.web/sites/restart/Action |

Concede l'accesso per il riavvio di un'app Web. |

NotActions

L'autorizzazione NotActions specifica le azioni del piano di controllo sottratte o escluse dall'oggetto consentito Actions con un carattere jolly (*). Usare l'autorizzazione NotActions se il set di azioni che si vuole consentire viene definito più facilmente sottraendo da Actions con un carattere jolly (*). L'accesso concesso da un ruolo (ovvero le autorizzazioni effettive) viene calcolato sottraendo le azioni NotActions dalle azioni Actions.

Actions - NotActions = Effective control plane permissions

La tabella seguente illustra due esempi di autorizzazioni effettive del piano di controllo per un'azione con caratteri jolly Microsoft.CostManagement:

| Azioni | NotActions | Autorizzazioni effettive del piano di controllo |

|---|---|---|

Microsoft.CostManagement/exports/* |

none | Microsoft.CostManagement/exports/actionMicrosoft.CostManagement/exports/readMicrosoft.CostManagement/exports/writeMicrosoft.CostManagement/exports/deleteMicrosoft.CostManagement/exports/run/action |

Microsoft.CostManagement/exports/* |

Microsoft.CostManagement/exports/delete |

Microsoft.CostManagement/exports/actionMicrosoft.CostManagement/exports/readMicrosoft.CostManagement/exports/writeMicrosoft.CostManagement/exports/run/action |

Nota

Se a un utente si assegna un ruolo che esclude un'azione in NotActions e quindi si assegna un secondo ruolo che concede l'accesso alla stessa azione, l'utente può eseguire tale azione. NotActions non è una regola di negazione. È semplicemente un modo comodo per creare un set di azioni consentite quando è necessario escludere azioni specifiche.

Differenze tra NotActions e assegnazioni di rifiuto

NotActions e le assegnazioni di rifiuto non sono la stessa cosa e hanno scopi diversi. NotActions sono un modo pratico per sottrarre azioni specifiche da un'azione con caratteri jolly (*).

Le assegnazioni di rifiuto impediscono agli utenti di eseguire azioni specifiche, anche se un'assegnazione di ruolo concede loro l'accesso. Per altre informazioni, vedere Informazioni sulle assegnazioni di rifiuto di Azure.

dataActions

L'autorizzazione DataActions specifica le azioni del piano dati che il ruolo consente di eseguire sui dati all'interno dell'oggetto. Ad esempio, se un utente dispone dell'accesso in lettura ai dati di BLOB per un account di archiviazione, può leggere i BLOB all'interno di tale account. Di seguito sono riportati alcuni esempi di azioni sui dati che possono essere usate in DataActions.

| Stringa di azione dati | Descrizione |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

Restituisce un BLOB o un elenco di BLOB. |

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

Restituisce il risultato della scrittura su un BLOB. |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/read |

Restituisce un messaggio. |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/* |

Restituisce un messaggio o il risultato della scrittura o dell'eliminazione di un messaggio. |

NotDataActions

L'autorizzazione NotDataActions specifica le azioni del piano dati sottratte o escluse dall'oggetto consentito DataActions con un carattere jolly (*). Usare l'autorizzazione NotDataActions se il set di azioni che si vuole consentire viene definito più facilmente sottraendo da DataActions con un carattere jolly (*). L'accesso concesso da un ruolo (ovvero le autorizzazioni effettive) viene calcolato sottraendo le azioni NotDataActions dalle azioni DataActions. Ogni provider di risorse fornisce il rispettivo set di API per consentire l'esecuzione delle azioni sui dati.

DataActions - NotDataActions = Effective data plane permissions

La tabella seguente illustra due esempi di autorizzazioni effettive del piano dati per un'azione con caratteri jolly Microsoft.Storage:

| dataActions | NotDataActions | Autorizzazioni effettive del piano dati |

|---|---|---|

Microsoft.Storage/storageAccounts/queueServices/queues/messages/* |

none | Microsoft.Storage/storageAccounts/queueServices/queues/messages/readMicrosoft.Storage/storageAccounts/queueServices/queues/messages/writeMicrosoft.Storage/storageAccounts/queueServices/queues/messages/deleteMicrosoft.Storage/storageAccounts/queueServices/queues/messages/add/actionMicrosoft.Storage/storageAccounts/queueServices/queues/messages/process/action |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/* |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/delete |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/readMicrosoft.Storage/storageAccounts/queueServices/queues/messages/writeMicrosoft.Storage/storageAccounts/queueServices/queues/messages/add/actionMicrosoft.Storage/storageAccounts/queueServices/queues/messages/process/action |

Nota

Se a un utente si assegna un ruolo che esclude un'azione sui dati in NotDataActions e quindi si assegna un secondo ruolo che concede l'accesso alla stessa azione, l'utente può eseguire tale azione. NotDataActions non è una regola di negazione. È semplicemente un modo comodo per creare un set di azioni sui dati consentite quando è necessario escludere azioni specifiche.

AssignableScopes

La proprietà AssignableScopes specifica gli ambiti (radice, gruppo di gestione, sottoscrizioni o gruppi di risorse) in cui è possibile assegnare una definizione di ruolo. È possibile rendere disponibile per l'assegnazione un ruolo personalizzato solo nel gruppo di gestione, nelle sottoscrizioni o nei gruppi di risorse che lo richiedono. È necessario usare almeno un gruppo di gestione, una sottoscrizione o un gruppo di risorse.

Ad esempio, se AssignableScopes è impostato su una sottoscrizione, significa che il ruolo personalizzato è disponibile per l'assegnazione nell'ambito della sottoscrizione per la sottoscrizione specificata, l'ambito del gruppo di risorse per qualsiasi gruppo di risorse della sottoscrizione o l'ambito della risorsa per qualsiasi risorsa della sottoscrizione.

Per i ruoli predefiniti, AssignableScopes è impostato sull'ambito radice ("/"), per indicare che il ruolo è disponibile per l'assegnazione in tutti gli ambiti.

Ecco alcuni esempi di ambiti assegnabili validi:

| Il ruolo è disponibile per l'assegnazione | Esempio |

|---|---|

| Un'unica sottoscrizione | "/subscriptions/{subscriptionId1}" |

| Due sottoscrizioni | "/subscriptions/{subscriptionId1}", "/subscriptions/{subscriptionId2}" |

| Gruppo di risorse di rete | "/subscriptions/{subscriptionId1}/resourceGroups/Network" |

| Un gruppo di gestione | "/providers/Microsoft.Management/managementGroups/{groupId1}" |

| Gruppo di gestione e una sottoscrizione | "/providers/Microsoft.Management/managementGroups/{groupId1}", "/subscriptions/{subscriptionId1}", |

| Tutti gli ambiti (si applica solo ai ruoli predefiniti) | "/" |

È possibile definire un solo gruppo di gestione in AssignableScopes per un ruolo personalizzato.

Anche se è possibile creare un ruolo personalizzato con un'istanza di risorsa in AssignableScopes tramite la riga di comando, non è consigliabile. Ogni tenant supporta un massimo di 5.000 ruoli personalizzati. L'uso di questa strategia potrebbe potenzialmente esaurire i ruoli personalizzati disponibili. In definitiva, il livello di accesso è determinato dall'assegnazione di ruolo personalizzato (ambito + autorizzazioni ruolo + entità di sicurezza) e non dal AssignableScopes elencato nel ruolo personalizzato. Creare quindi i ruoli personalizzati con AssignableScopes di gruppo di gestione, sottoscrizione o gruppo di risorse, ma assegnare i ruoli personalizzati con un ambito ristretto, ad esempio risorsa o gruppo di risorse.

Per altre informazioni su AssignableScopes per i ruoli personalizzati, vedere Ruoli personalizzati di Azure.

Definizione del ruolo di amministratore con privilegi

I ruoli di amministratore con privilegi sono ruoli che concedono l'accesso ad amministratori con privilegi, ad esempio la possibilità di gestire le risorse di Azure o assegnare ruoli ad altri utenti. Se un ruolo predefinito o personalizzato include una delle azioni seguenti, viene considerato con privilegi. Per altre informazioni, vedere Elencare o gestire le assegnazioni del ruolo di amministratore con privilegi.

| Stringa dell'azione | Descrizione |

|---|---|

* |

Può creare e gestire ogni tipo di risorsa. |

*/delete |

Eliminare risorse di tutti i tipi. |

*/write |

Scrivere risorse di tutti i tipi. |

Microsoft.Authorization/denyAssignments/delete |

Consente di eliminare un'assegnazione di rifiuto nell'ambito specificato. |

Microsoft.Authorization/denyAssignments/write |

Consente di creare un'assegnazione di rifiuto nell'ambito specificato. |

Microsoft.Authorization/roleAssignments/delete |

È possibile eliminare un'assegnazione di ruolo nell'ambito specificato. |

Microsoft.Authorization/roleAssignments/write |

Crea un'assegnazione di ruolo per l'ambito specificato. |

Microsoft.Authorization/roleDefinitions/delete |

Elimina la definizione del ruolo personalizzata specificata. |

Microsoft.Authorization/roleDefinitions/write |

Crea o aggiorna una definizione del ruolo personalizzata con le autorizzazioni specificate e gli ambiti assegnabili. |