Pianificare la distribuzione del framework di automazione SAP

Esistono diverse considerazioni per la pianificazione delle distribuzioni SAP con SAP Deployment Automation Framework. Questi includono la pianificazione delle sottoscrizioni, la progettazione della rete virtuale di gestione delle credenziali.

Per considerazioni di progettazione generiche su SAP in Azure, vedere Introduzione a uno scenario di adozione sap.

Nota

La distribuzione di Terraform usa i modelli Terraform forniti da Microsoft dal repository SAP Deployment Automation Framework. I modelli usano file di parametri con le informazioni specifiche del sistema per eseguire la distribuzione.

Pianificazione delle sottoscrizioni

È consigliabile distribuire il piano di controllo e le zone del carico di lavoro in sottoscrizioni diverse. Il piano di controllo deve trovarsi in una sottoscrizione hub usata per ospitare i componenti di gestione del framework di automazione SAP.

I sistemi SAP devono essere ospitati in sottoscrizioni spoke, dedicate ai sistemi SAP. Un esempio di partizionamento dei sistemi sarebbe ospitare i sistemi di sviluppo in una sottoscrizione separata con una rete virtuale dedicata e i sistemi di produzione sarebbero ospitati nella propria sottoscrizione con una rete virtuale dedicata.

Questo approccio fornisce un limite di sicurezza e consente una netta separazione dei compiti e delle responsabilità. Ad esempio, il team SAP Basis può distribuire i sistemi nelle zone del carico di lavoro e il team dell'infrastruttura può gestire il piano di controllo.

Pianificazione del piano di controllo

È possibile eseguire le attività di distribuzione e configurazione da Azure Pipelines o usando gli script della shell forniti direttamente dalle macchine virtuali Linux ospitate in Azure. Questo ambiente viene definito piano di controllo. Per la configurazione di Azure DevOps per il framework di distribuzione, vedere Configurare Azure DevOps per SAP Deployment Automation Framework. Per configurare macchine virtuali Linux come deployer, vedere Configurare macchine virtuali Linux per SAP Deployment Automation Framework.

Prima di progettare il piano di controllo, considerare le domande seguenti:

- In quali aree è necessario distribuire i sistemi SAP?

- Esiste una sottoscrizione dedicata per il piano di controllo?

- Esiste una credenziale di distribuzione dedicata (entità servizio) per il piano di controllo?

- Esiste una rete virtuale esistente o è necessaria una nuova rete virtuale?

- Come viene fornito Internet in uscita per le macchine virtuali?

- Si intende distribuire Firewall di Azure per la connettività Internet in uscita?

- Gli endpoint privati sono necessari per gli account di archiviazione e l'insieme di credenziali delle chiavi?

- Si userà una zona DNS privata esistente per le macchine virtuali o si userà il piano di controllo per ospitare DNS privato?

- Si userà Azure Bastion per proteggere l'accesso remoto alle macchine virtuali?

- Si userà l'applicazione Web di configurazione sap Deployment Automation Framework per eseguire attività di configurazione e distribuzione?

Piano di controllo

Il piano di controllo fornisce i servizi seguenti:

- Macchine virtuali di distribuzione, che eseguono distribuzioni Terraform e configurazione di Ansible. Funge da agenti self-hosted di Azure DevOps.

- Insieme di credenziali delle chiavi, che contiene le credenziali di distribuzione (entità servizio) usate da Terraform durante l'esecuzione delle distribuzioni.

- Firewall di Azure per fornire connettività Internet in uscita.

- Azure Bastion per fornire l'accesso remoto sicuro alle macchine virtuali distribuite.

- Un'applicazione Web di configurazione di SAP Deployment Automation Framework di Azure per l'esecuzione di attività di configurazione e distribuzione.

Il piano di controllo viene definito usando due file di configurazione, uno per il deployer e uno per la libreria SAP.

Il file di configurazione della distribuzione definisce l'area, il nome dell'ambiente e le informazioni sulla rete virtuale. Ad esempio:

# Deployer Configuration File

environment = "MGMT"

location = "westeurope"

management_network_logical_name = "DEP01"

management_network_address_space = "10.170.20.0/24"

management_subnet_address_prefix = "10.170.20.64/28"

firewall_deployment = true

management_firewall_subnet_address_prefix = "10.170.20.0/26"

bastion_deployment = true

management_bastion_subnet_address_prefix = "10.170.20.128/26"

use_webapp = true

webapp_subnet_address_prefix = "10.170.20.192/27"

deployer_assign_subscription_permissions = true

deployer_count = 2

use_service_endpoint = false

use_private_endpoint = false

public_network_access_enabled = true

Considerazioni sul DNS

Quando si pianifica la configurazione DNS per il framework di automazione, prendere in considerazione le domande seguenti:

- Esiste un DNS privato esistente che le soluzioni possono integrarsi con o è necessario usare una zona DNS privata personalizzata per l'ambiente di distribuzione?

- Si useranno indirizzi IP predefiniti per le macchine virtuali o si consente ad Azure di assegnarli in modo dinamico?

È possibile eseguire l'integrazione con una zona DNS privata esistente fornendo i valori seguenti nei tfvars file:

management_dns_subscription_id = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx"

#management_dns_resourcegroup_name = "RESOURCEGROUPNAME"

use_custom_dns_a_registration = false

Senza questi valori, viene creata una zona DNS privata nel gruppo di risorse della libreria SAP.

Per altre informazioni, vedere la spiegazione approfondita di come configurare il deployer.

Configurazione della libreria SAP

Il gruppo di risorse della libreria SAP fornisce spazio di archiviazione per i supporti di installazione SAP, i file di tipo Bill of Material, i file di stato terraform e, facoltativamente, le zone DNS private. Il file di configurazione definisce l'area e il nome dell'ambiente per la libreria SAP. Per informazioni sui parametri ed esempi, vedere Configurare la libreria SAP per l'automazione.

Pianificazione delle zone del carico di lavoro

La maggior parte degli scenari applicativi SAP è partizionata in livelli diversi. In SAP Deployment Automation Framework questi livelli sono denominati zone del carico di lavoro. Ad esempio, potrebbero essere presenti zone di carico di lavoro diverse per i sistemi di sviluppo, controllo qualità e produzione. Per altre informazioni, vedere Zone del carico di lavoro.

L'area del carico di lavoro fornisce i servizi condivisi seguenti per le applicazioni SAP:

- Azure Rete virtuale, per reti virtuali, subnet e gruppi di sicurezza di rete.

- Azure Key Vault, per l'archiviazione delle credenziali di sistema SAP e della macchina virtuale.

- Archiviazione di Azure account per la diagnostica di avvio e Cloud Witness.

- Archiviazione condivisa per i sistemi SAP, File di Azure o Azure NetApp Files.

Prima di progettare il layout della zona del carico di lavoro, considerare le domande seguenti:

- In quali aree è necessario distribuire i carichi di lavoro?

- Quante zone di carico di lavoro richiedono lo scenario (sviluppo, controllo qualità e produzione)?

- Si sta distribuendo in nuove reti virtuali o si usano reti virtuali esistenti?

- Quale tipo di archiviazione è necessario per l'archiviazione condivisa (File di Azure NFS o Azure NetApp Files)?

La convenzione di denominazione predefinita per le zone del carico di lavoro è [ENVIRONMENT]-[REGIONCODE]-[NETWORK]-INFRASTRUCTURE. Ad esempio, DEV-WEEU-SAP01-INFRASTRUCTURE è per un ambiente di sviluppo ospitato nell'area Europa occidentale usando la rete virtuale SAP01. PRD-WEEU-SAP02-INFRASTRUCTURE è per un ambiente di produzione ospitato nell'area Europa occidentale usando la rete virtuale SAP02.

Le SAP01 designazioni e SAP02 definiscono i nomi logici per le reti virtuali di Azure. Possono essere usati per partizionare ulteriormente gli ambienti. Si supponga di avere bisogno di due reti virtuali di Azure per la stessa zona del carico di lavoro. Ad esempio, si potrebbe avere uno scenario con più sottoscrizioni in cui si ospitano ambienti di sviluppo in due sottoscrizioni. È possibile usare i diversi nomi logici per ogni rete virtuale. Ad esempio, è possibile usare DEV-WEEU-SAP01-INFRASTRUCTURE e DEV-WEEU-SAP02-INFRASTRUCTURE.

Per altre informazioni, vedere Configurare una distribuzione della zona del carico di lavoro per l'automazione.

Distribuzioni basate su Windows

Quando si eseguono distribuzioni basate su Windows, le macchine virtuali nella rete virtuale della zona del carico di lavoro devono essere in grado di comunicare con Active Directory per aggiungere le macchine virtuali SAP al dominio di Active Directory. Il nome DNS specificato deve essere risolvibile da Active Directory.

SAP Deployment Automation Framework non crea account in Active Directory, quindi gli account devono essere precreati e archiviati nell'insieme di credenziali delle chiavi dell'area del carico di lavoro.

| Credenziali | Nome | Esempio |

|---|---|---|

| Account che può eseguire attività di aggiunta al dominio | [IDENTIFICATORE]-ad-svc-account | DEV-W edizione Enterprise U-SAP01-ad-svc-account |

| Password per l'account che esegue l'aggiunta al dominio | [IDENTIFICATORE]-ad-svc-account-password | DEV-W edizione Enterprise U-SAP01-ad-svc-account-password |

sidadm password dell'account |

[IDENTIFIER]-[SID]-win-sidadm_password_id | DEV-W edizione Enterprise U-SAP01-W01-winsidadm_password_id |

| Password dell'account del servizio SID | [IDENTIFIER]-[SID]-svc-sidadm-password | DEV-W edizione Enterprise U-SAP01-W01-svc-sidadm-password |

| Account del servizio SQL Server | [IDENTIFIER]-[SID]-sql-svc-account | DEV-W edizione Enterprise U-SAP01-W01-sql-svc-account |

| Password dell'account del servizio SQL Server | [IDENTIFIER]-[SID]-sql-svc-password | DEV-W edizione Enterprise U-SAP01-W01-sql-svc-password |

| Account del servizio SQL Server Agent | [IDENTIFIER]-[SID]-sql-agent-account | DEV-W edizione Enterprise U-SAP01-W01-sql-agent-account |

| Password dell'account del servizio SQL Server Agent | [IDENTIFICATORE]-[SID]-sql-agent-password | DEV-W edizione Enterprise U-SAP01-W01-sql-agent-password |

Impostazioni DNS

Per gli scenari a disponibilità elevata, è necessario un record DNS in Active Directory per il cluster di servizi centrali SAP. Il record DNS deve essere creato nella zona DNS di Active Directory. Il nome del record DNS è definito come [sid]>scs[scs instance number]cl1. Ad esempio, w01scs00cl1 viene usato per il cluster, con W01 per il SID e 00 per il numero di istanza.

Gestione di credenziali

Il framework di automazione usa le entità servizio per la distribuzione dell'infrastruttura. È consigliabile usare credenziali di distribuzione diverse (entità servizio) per ogni zona del carico di lavoro. Il framework archivia queste credenziali nell'insieme di credenziali delle chiavi del deployer. Il framework recupera quindi queste credenziali in modo dinamico durante il processo di distribuzione.

Gestione delle credenziali delle macchine virtuali e SAP

Il framework di automazione usa l'insieme di credenziali delle chiavi dell'area del carico di lavoro per archiviare sia le credenziali utente di automazione che le credenziali del sistema SAP. Nella tabella seguente sono elencati i nomi delle credenziali della macchina virtuale.

| Credenziali | Nome | Esempio |

|---|---|---|

| Chiave privata | [IDENTIFICATORE]-sshkey | DEV-W edizione Enterprise U-SAP01-sid-sshkey |

| Chiave pubblica | [IDENTIFIER]-sshkey-pub | DEV-W edizione Enterprise U-SAP01-sid-sshkey-pub |

| Username | [IDENTIFICATORE]-nomeutente | DEV-W edizione Enterprise U-SAP01-sid-username |

| Password | [IDENTIFICATORE]-password | DEV-W edizione Enterprise U-SAP01-sid-password |

sidadm Password |

[IDENTIFICATORE]-[SID]-sap-password | DEV-W edizione Enterprise U-SAP01-X00-sap-password |

sidadm password dell'account |

[IDENTIFICATORE]-[SID]-winsidadm_password_id | DEV-W edizione Enterprise U-SAP01-W01-winsidadm_password_id |

| Password dell'account del servizio SID | [IDENTIFIER]-[SID]-svc-sidadm-password | DEV-W edizione Enterprise U-SAP01-W01-svc-sidadm-password |

Creazione dell'entità servizio

Per creare l'entità servizio:

Accedere all'interfaccia della riga di comando di Azure con un account con autorizzazioni per creare un'entità servizio

Creare una nuova entità servizio eseguendo il comando

az ad sp create-for-rbac. Assicurarsi di usare un nome di descrizione per--name. Ad esempio:az ad sp create-for-rbac --role="Contributor" --scopes="/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" --name="DEV-Deployment-Account"Prendere nota dell'output. Per il passaggio successivo sono necessari l'identificatore dell'applicazione (

appId), la password (password) e l'identificatore del tenant (tenant). Ad esempio:{ "appId": "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx", "displayName": "DEV-Deployment-Account", "name": "http://DEV-Deployment-Account", "password": "xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx", "tenant": "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" }Assegnare il ruolo di Amministrazione istrator accesso utente all'entità servizio. Ad esempio:

az role assignment create --assignee <your-application-ID> --role "User Access Administrator" --scope /subscriptions/<your-subscription-ID>/resourceGroups/<your-resource-group-name>

Per altre informazioni, vedere la documentazione dell'interfaccia della riga di comando di Azure per la creazione di un'entità servizio.

Importante

Se non si assegna il ruolo Accesso utenti Amministrazione istrator all'entità servizio, non è possibile assegnare autorizzazioni usando l'automazione.

Gestione delle autorizzazioni

In un ambiente bloccato potrebbe essere necessario assegnare un'altra autorizzazione alle entità servizio. Ad esempio, potrebbe essere necessario assegnare il ruolo accesso utente Amministrazione istrator all'entità servizio.

Autorizzazioni necessarie

Nella tabella seguente vengono illustrate le autorizzazioni necessarie per le entità servizio.

| Credenziali | Area | Autorizzazioni necessarie | Durata |

|---|---|---|---|

| SPN piano di controllo | Sottoscrizione del piano di controllo | Collaboratore | |

| SPN piano di controllo | Gruppo di risorse deployer | Collaboratore | |

| SPN piano di controllo | Gruppo di risorse deployer | Amministratore accessi utente | Durante l'installazione |

| SPN piano di controllo | Gruppo di risorse della libreria SAP | Collaboratore | |

| SPN piano di controllo | Gruppo di risorse della libreria SAP | Amministratore accessi utente | |

| SPN zona del carico di lavoro | Sottoscrizione di destinazione | Collaboratore | |

| SPN zona del carico di lavoro | Gruppo di risorse della zona del carico di lavoro | Collaboratore, Accesso utenti Amministrazione istrator | |

| SPN zona del carico di lavoro | Sottoscrizione del piano di controllo | Lettore | |

| SPN zona del carico di lavoro | Rete virtuale del piano di controllo | Collaboratore Rete | |

| SPN zona del carico di lavoro | Account di archiviazione della libreria tfstate SAP |

collaboratore dell'account Archiviazione | |

| SPN zona del carico di lavoro | Account di archiviazione della libreria sapbits SAP |

Lettore | |

| SPN zona del carico di lavoro | Zona DNS privato | collaboratore DNS privato zona | |

| Identità applicazione Web | Sottoscrizione di destinazione | Lettore | |

| Identità macchina virtuale cluster | Gruppo di risorse | Ruolo di isolamento |

Configurazione firewall

| Componente | Indirizzi | Durata | Note |

|---|---|---|---|

| SDAF | github.com/Azure/sap-automation, github.com/Azure/sap-automation-samples, githubusercontent.com |

Installazione del deployer | |

| Terraform | releases.hashicorp.com, registry.terraform.io, checkpoint-api.hashicorp.com |

Installazione del deployer | Vedere Installazione di Terraform. |

| Interfaccia della riga di comando di Azure | Installazione dell'interfaccia della riga di comando di Azure | Installazione del deployer e durante le distribuzioni | I requisiti del firewall per l'installazione dell'interfaccia della riga di comando di Azure sono definiti in Installazione dell'interfaccia della riga di comando di Azure. |

| PIP | bootstrap.pypa.io |

Installazione del deployer | Vedere Installazione di Ansible. |

| Ansible | pypi.org, pythonhosted.org, files.pythonhosted.org, galaxy.ansible.com, 'https://ansible-galaxy-ng.s3.dualstack.us-east-1.amazonaws.com' |

Installazione del deployer | |

| PowerShell Gallery | onegetcdn.azureedge.net, psg-prod-centralus.azureedge.net, psg-prod-eastus.azureedge.net |

Installazione di sistemi basati su Windows | Vedere PowerShell Gallery. |

| Componenti di Windows | download.visualstudio.microsoft.com, download.visualstudio.microsoft.com, download.visualstudio.com |

Installazione di sistemi basati su Windows | Vedere Componenti di Visual Studio. |

| Download sap | softwaredownloads.sap.com |

Download del software SAP | Vedere Download sap. |

| Agente Di Azure DevOps | https://vstsagentpackage.azureedge.net |

Configurazione di Azure DevOps |

È possibile testare la connettività agli URL da una macchina virtuale Linux in Azure usando uno script di PowerShell che usa la funzionalità "run-command" in Azure per testare la connettività agli URL.

L'esempio seguente illustra come testare la connettività agli URL usando uno script di PowerShell interattivo.

$sdaf_path = Get-Location

if ( $PSVersionTable.Platform -eq "Unix") {

if ( -Not (Test-Path "SDAF") ) {

$sdaf_path = New-Item -Path "SDAF" -Type Directory

}

}

else {

$sdaf_path = Join-Path -Path $Env:HOMEDRIVE -ChildPath "SDAF"

if ( -not (Test-Path $sdaf_path)) {

New-Item -Path $sdaf_path -Type Directory

}

}

Set-Location -Path $sdaf_path

git clone https://github.com/Azure/sap-automation.git

cd sap-automation

cd deploy

cd scripts

if ( $PSVersionTable.Platform -eq "Unix") {

./Test-SDAFURLs.ps1

}

else {

.\Test-SDAFURLs.ps1

}

Struttura DevOps

Il framework di distribuzione usa tre repository separati per gli artefatti della distribuzione. Per i file di parametri personalizzati, è consigliabile mantenere questi file in un repository di controllo del codice sorgente gestito.

Repository principale

Questo repository contiene i file dei parametri Terraform e i file necessari per i playbook Ansible per tutte le distribuzioni di sistema e dell'area del carico di lavoro.

È possibile creare questo repository clonando il repository bootstrap di SAP Deployment Automation Framework nel repository del controllo del codice sorgente.

Importante

Questo repository deve essere il repository predefinito per il progetto Azure DevOps.

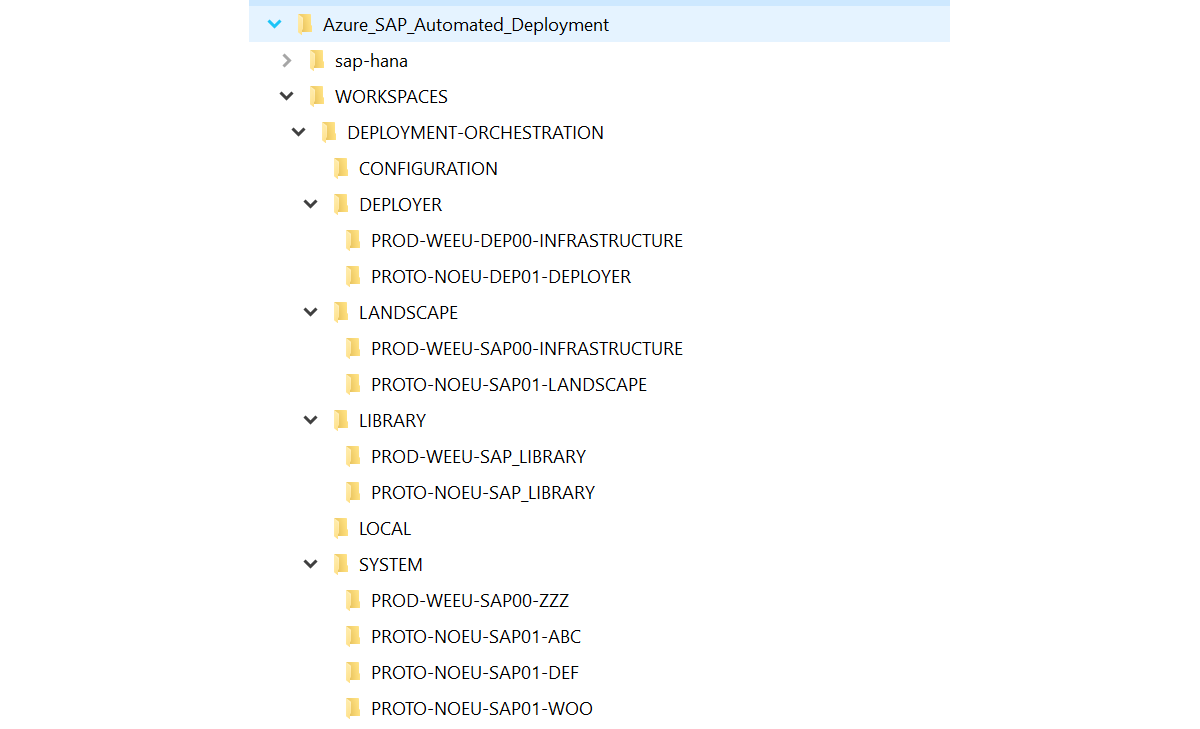

Struttura delle cartelle

La gerarchia di cartelle di esempio seguente illustra come strutturare i file di configurazione insieme ai file del framework di automazione.

| Nome cartella | Contenuto | Descrizione |

|---|---|---|

| BOMS | File BoM | Usato per il download manuale di BoM |

| DEPLOYER | File di configurazione per il deployer | Cartella con file di configurazione del deployer per tutte le distribuzioni gestite dall'ambiente. Denominare ogni sottocartella in base alla convenzione di denominazione di Environment - Region - Rete virtuale. Ad esempio, PROD-W edizione Enterprise U-DEP00-INFRASTRUCTURE. |

| LIBRARY | File di configurazione per la libreria SAP | Cartella con i file di configurazione della libreria SAP per tutte le distribuzioni gestite dall'ambiente. Denominare ogni sottocartella in base alla convenzione di denominazione di Environment - Region - Rete virtuale. Ad esempio, PROD-W edizione Enterprise U-SAP-LIBRARY. |

| PAESAGGIO | File di configurazione per l'area del carico di lavoro | Cartella con file di configurazione per tutte le zone del carico di lavoro gestite dall'ambiente. Denominare ogni sottocartella in base alla convenzione di denominazione Environment - Region - Rete virtuale. Ad esempio, PROD-W edizione Enterprise U-SAP00-INFRASTRUCTURE. |

| SYSTEM | File di configurazione per i sistemi SAP | Cartella con i file di configurazione per tutte le distribuzioni DI SISTEMA SAP (SID) gestite dall'ambiente. Denominare ogni sottocartella in base alla convenzione di denominazione Ambiente - Area - Rete virtuale - SID. Ad esempio, PROD-W edizione Enterprise U-SAPO00-ABC. |

Il nome del file di parametri diventa il nome del file di stato Terraform. Assicurarsi di usare un nome di file di parametro univoco per questo motivo.

Repository di codice

Questo repository contiene i modelli di automazione Terraform, i playbook Ansible e le pipeline e gli script di distribuzione. Per la maggior parte dei casi d'uso, considerare questo repository come di sola lettura e non modificarlo.

Per creare questo repository, clonare il repository SAP Deployment Automation Framework nel repository del controllo del codice sorgente.

Assegnare al repository sap-automationil nome .

Repository di esempio

Questo repository contiene i file di configurazione di esempio Bill of Materials e i file di configurazione terraform di esempio.

Per creare questo repository, clonare il repository di esempi di SAP Deployment Automation Framework nel repository del controllo del codice sorgente.

Assegnare al repository samplesil nome .

Scenari di distribuzione supportati

Il framework di automazione supporta la distribuzione in scenari nuovi ed esistenti.

Aree di Azure

Prima di distribuire una soluzione, è importante considerare quali aree di Azure usare. Diverse aree di Azure potrebbero trovarsi nell'ambito a seconda dello scenario specifico.

Il framework di automazione supporta le distribuzioni in più aree di Azure. Ogni area ospita:

- Infrastruttura di distribuzione.

- Libreria SAP con file di stato e supporti di installazione.

- Zone del carico di lavoro 1-N.

- Sistemi SAP 1-N nelle zone del carico di lavoro.

Ambienti di distribuzione

Se si supportano più zone del carico di lavoro in un'area, usare un identificatore univoco per l'ambiente di distribuzione e la libreria SAP. Non usare l'identificatore per l'area del carico di lavoro. Ad esempio, usare MGMT per scopi di gestione.

Il framework di automazione supporta anche la presenza dell'ambiente di distribuzione e della libreria SAP in sottoscrizioni separate rispetto alle zone del carico di lavoro.

L'ambiente di distribuzione offre i servizi seguenti:

- Una o più macchine virtuali di distribuzione, che eseguono le distribuzioni dell'infrastruttura usando Terraform ed eseguono la configurazione del sistema e l'installazione sap usando i playbook Ansible.

- Insieme di credenziali delle chiavi, che contiene informazioni sull'identità dell'entità servizio per l'uso da parte delle distribuzioni terraform.

- Componente Firewall di Azure, che fornisce connettività Internet in uscita.

Il file di configurazione della distribuzione definisce l'area, il nome dell'ambiente e le informazioni sulla rete virtuale. Ad esempio:

# The environment value is a mandatory field, it is used for partitioning the environments, for example (PROD and NP)

environment = "MGMT"

# The location/region value is a mandatory field, it is used to control where the resources are deployed

location = "westeurope"

# management_network_address_space is the address space for management virtual network

management_network_address_space = "10.10.20.0/25"

# management_subnet_address_prefix is the address prefix for the management subnet

management_subnet_address_prefix = "10.10.20.64/28"

# management_firewall_subnet_address_prefix is the address prefix for the firewall subnet

management_firewall_subnet_address_prefix = "10.10.20.0/26"

# management_bastion_subnet_address_prefix is a mandatory parameter if bastion is deployed and if the subnets are not defined in the workload or if existing subnets are not used

management_bastion_subnet_address_prefix = "10.10.20.128/26"

deployer_enable_public_ip = false

firewall_deployment = true

bastion_deployment = true

Per altre informazioni, vedere la spiegazione approfondita di come configurare il deployer.

Struttura della zona del carico di lavoro

La maggior parte delle configurazioni SAP ha più zone del carico di lavoro per livelli applicazione diversi. Ad esempio, potrebbero essere presenti zone di carico di lavoro diverse per lo sviluppo, la garanzia di qualità e la produzione.

È possibile creare o concedere l'accesso ai servizi seguenti in ogni zona del carico di lavoro:

- Azure Rete virtuale, per reti virtuali, subnet e gruppi di sicurezza di rete.

- Azure Key Vault, per le credenziali di sistema e l'entità servizio di distribuzione.

- Archiviazione di Azure account, per la diagnostica di avvio e Cloud Witness.

- Archiviazione condivisa per i sistemi SAP, File di Azure o Azure NetApp Files.

Prima di progettare il layout della zona del carico di lavoro, considerare le domande seguenti:

- Quante zone di carico di lavoro sono necessarie per lo scenario?

- In quali aree è necessario distribuire i carichi di lavoro?

- Qual è lo scenario di distribuzione?

Per altre informazioni, vedere Configurare una distribuzione della zona del carico di lavoro per l'automazione.

Configurazione del sistema SAP

Il sistema SAP contiene tutti i componenti di Azure necessari per ospitare l'applicazione SAP.

Prima di configurare il sistema SAP, considerare le domande seguenti:

- Quale back-end del database si vuole usare?

- Quanti server di database sono necessari?

- Lo scenario richiede disponibilità elevata?

- Quanti server applicazioni sono necessari?

- Quanti dispatcher Web sono necessari, se presenti?

- Quante istanze di servizi centrali sono necessarie?

- Quali dimensioni sono necessarie per la macchina virtuale?

- Quale immagine di macchina virtuale si vuole usare? L'immagine è in Azure Marketplace o personalizzata?

- Si esegue la distribuzione in uno scenario di distribuzione nuovo o esistente?

- Qual è la strategia di allocazione IP? Si vuole che Azure imposti indirizzi IP o usi impostazioni personalizzate?

Per altre informazioni, vedere Configurare il sistema SAP per l'automazione.

Flusso di distribuzione

Quando si pianifica una distribuzione, è importante considerare il flusso complessivo. Esistono tre passaggi principali di una distribuzione SAP in Azure con il framework di automazione.

Distribuire il piano di controllo. Questo passaggio distribuisce i componenti per supportare il framework di automazione SAP in un'area di Azure specificata.

- Creare l'ambiente di distribuzione.

- Creare una risorsa di archiviazione condivisa per i file di stato di Terraform.

- Creare l'archiviazione condivisa per i supporti di installazione SAP.

Distribuire l'area del carico di lavoro. Questo passaggio distribuisce i componenti della zona del carico di lavoro, ad esempio la rete virtuale e gli insiemi di credenziali delle chiavi.

Distribuire il sistema. Questo passaggio include l'infrastruttura per la distribuzione del sistema SAP e la configurazione SAP e l'installazione SAP.

Convenzioni di denominazione

Il framework di automazione usa una convenzione di denominazione predefinita. Se si vuole usare una convenzione di denominazione personalizzata, pianificare e definire i nomi personalizzati prima della distribuzione. Per altre informazioni, vedere Configurare la convenzione di denominazione.

Dimensionamento del disco

Se si vogliono configurare dimensioni disco personalizzate, assicurarsi di pianificare la configurazione personalizzata prima della distribuzione.

Passaggio successivo

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per