Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo illustra come limitare l'accesso alla rete a un endpoint pubblico di un servizio di ricerca. Per bloccare l'accesso a tutti i piani dati all'endpoint pubblico, usare gli endpoint privati e connettersi all'interno di una rete virtuale di Azure.

Questo articolo presuppone l'uso del portale di Azure per la configurazione delle opzioni di accesso alla rete. È anche possibile usare l'API REST di gestione, Azure PowerShell o l'interfaccia della riga di comando di Azure.

Prerequisiti

Un servizio di ricerca, qualsiasi area, al livello Basic o superiore

Autorizzazioni di Proprietario o Collaboratore

Quando configurare l'accesso alla rete

Per impostazione predefinita, Azure AI Search è configurato per consentire le connessioni tramite un endpoint pubblico. L'accesso a un servizio di ricerca tramite l'endpoint pubblico è protetto da protocolli di autenticazione e autorizzazione, ma l'endpoint stesso è aperto a Internet a livello rete per le richieste del piano dati.

Se non si ospita un sito Web pubblico, è possibile configurare l'accesso alla rete in modo da rifiutare automaticamente le richieste a meno che non provengano da un set approvato di dispositivi e servizi cloud.

Esistono due meccanismi per limitare l'accesso all'endpoint pubblico:

Regole in ingresso che elencano gli indirizzi IP, gli intervalli o le subnet da cui sono ammesse le richieste

Eccezioni alle regole di rete, in cui le richieste vengono ammesse senza controlli, purché la richiesta provenga da un servizio attendibile

Le regole di rete non sono necessarie, ma le procedure consigliate per la sicurezza prevedono di aggiungerle se si usa Azure AI Search per individuare contenuti aziendali privati o interni.

Le regole di rete hanno ambiti per le operazioni del piano dati rispetto all'endpoint pubblico del servizio di ricerca. Le operazioni del piano dati includono la creazione o l'esecuzione di query sugli indici e tutte le altre azioni descritte dalle API REST di ricerca. Amministrazione del servizio di destinazione delle operazioni del piano di controllo. Queste operazioni specificano gli endpoint del provider di risorse, soggetti alle protezioni di rete supportate da Azure Resource Manager.

Limiti

Il blocco dell'endpoint pubblico presenta alcuni svantaggi.

È necessario del tempo per identificare la totalità degli intervalli IP e configurare i firewall e, se si è nelle prime fasi dell'analisi e dei test del modello di verifica e si usano dei dati di esempio, è preferibile rimandare i controlli dell'accesso alla rete finché non saranno effettivamente necessari.

Alcuni flussi di lavoro richiedono l'accesso a un endpoint pubblico. In particolare, le procedure guidate di indicizzazione nel portale di Azure si connettono ai dati di esempio predefiniti (ospitati) e ai modelli di embedding sull'endpoint pubblico. È possibile passare all'uso di codice o script per completare le stesse attività quando sono presenti regole del firewall, ma se si vogliono eseguire le procedure guidate, l'endpoint pubblico deve essere disponibile. Per altre informazioni, vedere Proteggere le connessioni nelle procedure guidate di importazione.

Configurare l'accesso alla rete nel portale di Azure

Accedere al portale di Azure e trovare il servizio di ricerca.

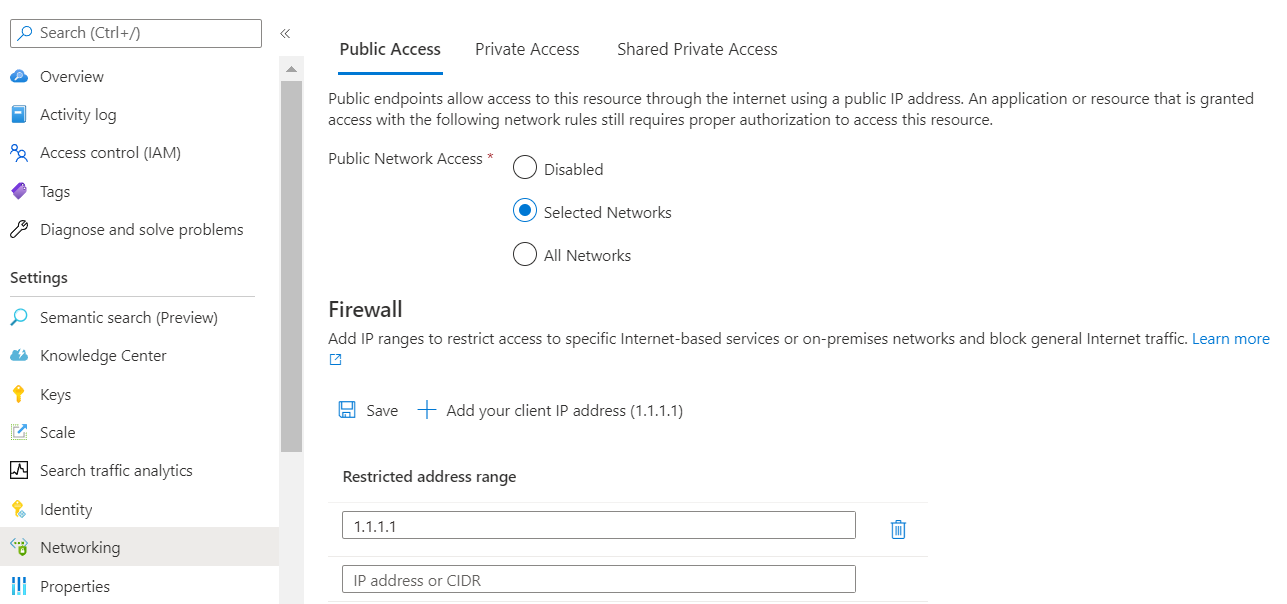

In Impostazioni selezionare Rete nel riquadro più a sinistra. Se questa opzione non viene visualizzata, controllare il livello di servizio. Le opzioni di rete sono disponibili nel livello Basic e in quelli superiori.

Scegliere Indirizzi IP selezionati. Evitare l'opzione Disabilitata a meno che non si configuri un endpoint privato.

In Firewall IP selezionare Aggiungi l'indirizzo IP del client. Questo passaggio crea una regola in ingresso per l'indirizzo IP pubblico del dispositivo personale verso Azure AI Search. Per informazioni dettagliate, vedere Consentire l'accesso dall'indirizzo IP del portale di Azure .

Aggiungere altri indirizzi IP client per altri dispositivi e servizi che inviano richieste a un servizio di ricerca.

Specificare gli indirizzi IP e gli intervalli nel formato CIDR. Un esempio di notazione CIDR è 8.8.8.0/24, che rappresenta gli indirizzi IP compresi tra 8.8.8.0 e 8.8.8.255.

Per ottenere gli indirizzi IP pubblici dei servizi di Azure, vedere Intervalli IP e tag di servizio di Azure. Se il client di ricerca è ospitato all'interno di una funzione di Azure, vedere Indirizzi IP in Funzioni di Azure.

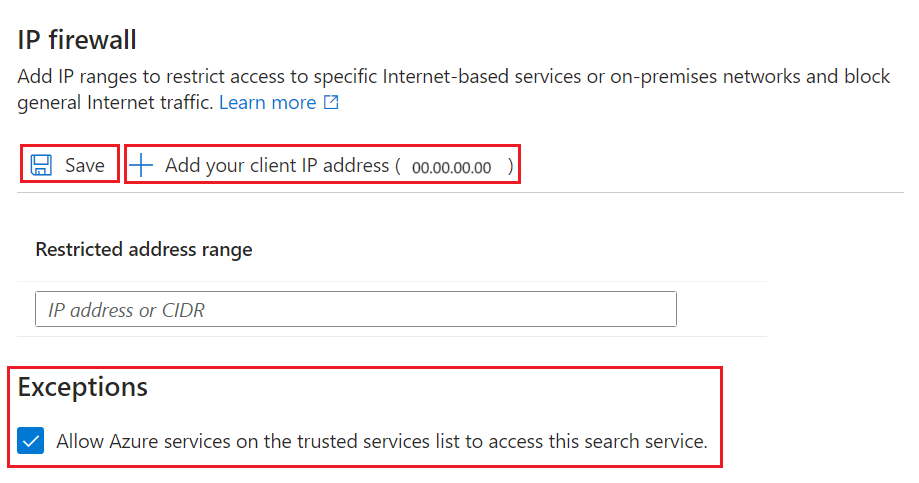

In Eccezioni, selezionare Consenti ai servizi di Azure nell'elenco dei servizi attendibili di accedere a questo servizio di ricerca.

L'elenco di servizi attendibili include:

-

Microsoft.CognitiveServicesper Azure OpenAI e Servizi di Azure AI -

Microsoft.MachineLearningServicesper Azure Machine Learning

Quando si abilita questa eccezione, si assume una dipendenza dall'autenticazione di Microsoft Entra ID, dalle identità gestite e dalle assegnazioni di ruolo. Qualsiasi servizio Azure per intelligenza artificiale o funzionalità AML con un'assegnazione di ruolo valida nel servizio di ricerca può ignorare il firewall. Per altri dettagli, vedere Concedere l'accesso ai servizi attendibili.

-

Selezionare Salva per salvare le modifiche.

Dopo aver abilitato i criteri di controllo di accesso IP per il servizio Azure AI Search, tutte le richieste al piano dati dai computer esterni all'elenco di intervalli di indirizzi IP consentiti vengono rifiutate.

Quando le richieste provengono da indirizzi IP non inclusi nell'elenco consentito, viene restituita una risposta generica 403 Accesso negato senza altri dettagli.

Importante

L'applicazione delle modifiche potrebbe richiedere alcuni minuti. Attendere almeno 15 minuti prima di risolvere eventuali problemi relativi alla configurazione di rete.

Consentire l'accesso dall'indirizzo IP del portale di Azure

Il portale di Azure ha una propria connessione a Ricerca intelligenza artificiale di Azure, separata dal dispositivo locale e dal browser. Se si usa il portale di Azure per gestire il servizio di ricerca, è necessario aggiungere l'indirizzo IP del portale come descritto in questa sezione e l'indirizzo IP client come descritto nella sezione precedente.

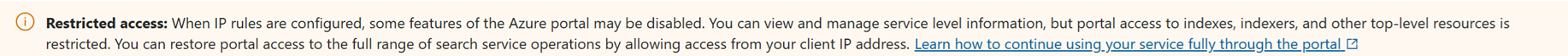

Quando vengono configurate le regole IP, alcune funzionalità del portale di Azure sono disabilitate. Ad esempio, è possibile visualizzare e gestire le informazioni a livello di servizio, ma l'accesso al portale alle procedure guidate di importazione, indici, indicizzatori e altre risorse di primo livello sono limitate.

È possibile ripristinare l'accesso del portale di Azure all'intera gamma di operazioni del servizio di ricerca aggiungendo l'indirizzo IP del portale di Azure all'intervallo di indirizzi con restrizioni.

Per ottenere l'indirizzo IP del portale di Azure, eseguire nslookup (o ping) su:

-

stamp2.ext.search.windows.net, che è il dominio di Gestione traffico per il cloud pubblico di Azure. -

stamp2.ext.search.azure.usper il cloud di Azure per enti pubblici.

Per nslookup, l'indirizzo IP è visibile nella parte "Risposta non autorevole" della risposta. Nell'esempio seguente l'indirizzo IP da copiare è 52.252.175.48.

$ nslookup stamp2.ext.search.windows.net

Server: ZenWiFi_ET8-0410

Address: 192.168.50.1

Non-authoritative answer:

Name: azsyrie.northcentralus.cloudapp.azure.com

Address: 52.252.175.48

Aliases: stamp2.ext.search.windows.net

azs-ux-prod.trafficmanager.net

azspncuux.management.search.windows.net

Quando i servizi vengono eseguiti in aree diverse, si connettono a gestori di traffico diversi. Indipendentemente dal nome di dominio, l'indirizzo IP restituito dal ping è quello corretto da usare quando si definisce una regola del firewall in ingresso per il portale di Azure nell'area.

Per il ping, si verifica il timeout della richiesta, ma l'indirizzo IP è visibile nella risposta. Ad esempio, nel messaggio "Pinging azsyrie.northcentralus.cloudapp.azure.com [52.252.175.48]", l'indirizzo IP è 52.252.175.48.

Un banner informa che le regole IP influiscono sull'esperienza di portale di Azure. Questo banner rimane visibile anche dopo aver aggiunto l'indirizzo IP del portale di Azure. Ricordarsi di attendere alcuni minuti per rendere effettive le regole di rete prima del test.

Concedere l'accesso ai servizi di Azure attendibili

È stata selezionata l'eccezione dei servizi attendibili? In caso affermativo, il servizio di ricerca ammette richieste e risposte da una risorsa di Azure attendibile senza verificare l'indirizzo IP. Una risorsa attendibile deve avere un'identità gestita, assegnata dal sistema o dall'utente, ma in genere dal sistema. Una risorsa attendibile deve avere un'assegnazione di ruolo in Azure AI Search che le conceda le autorizzazioni per dati e operazioni.

L'elenco di servizi attendibili per Azure AI Search include:

-

Microsoft.CognitiveServicesper Azure OpenAI e Servizi di Azure AI -

Microsoft.MachineLearningServicesper Azure Machine Learning

I flussi di lavoro per questa eccezione di rete sono richieste provenienti da Azure AI Foundry o da altre funzionalità AML a Ricerca di intelligenza artificiale di Azure. L'eccezione dei servizi attendibili è in genere per gli scenari openAI di Azure sui dati per gli ambienti di generazione aumentata (RAG) e playground di recupero.

Le risorse attendibili devono avere un'identità gestita

Per configurare identità gestite per Azure OpenAI e Azure Machine Learning:

- Come configurare Azure OpenAI nei modelli di Azure AI Foundry con identità gestite

- Come impostare l'autenticazione tra Azure Machine Learning e altri servizi.

Per configurare un'identità gestita per un servizio di Azure per intelligenza artificiale:

- Trova il tuo account multiservizio.

- Nel riquadro più a sinistra, in Gestione risorse, selezionare Identità.

- Impostare Assegnato dal sistema su On.

Le risorse attendibili devono avere un'assegnazione di ruolo

Dopo che la risorsa di Azure ha un'identità gestita, assegnare ruoli in Azure AI Search per concedere autorizzazioni a dati e operazioni.

I servizi attendibili vengono usati per i carichi di lavoro di vettorizzazione: generazione di vettori dal contenuto di testo e immagine e restituzione dei payload al servizio di ricerca per l'indicizzazione o l'esecuzione di query. Le connessioni da un servizio attendibile vengono usate per recapitare payload ad Azure AI Search.

Nel riquadro più a sinistra, in Controllo di accesso (IAM) selezionare Identità.

Selezionare Aggiungi e quindi selezionare Aggiungi un'assegnazione di ruolo.

Nella pagina Ruoli:

- Selezionare Collaboratore ai dati dell'indice di ricerca per caricare un indice di ricerca con vettori generati da un modello di incorporamento. Scegliere questo ruolo se si intende usare la vettorizzazione integrata durante l'indicizzazione.

- In alternativa, selezionare Search Index Data Reader (Lettore dati indice di ricerca) per fornire query contenenti un vettore generato da un modello di incorporamento in fase di query. L'incorporamento usato in una query non viene scritto in un indice, quindi non sono necessarie autorizzazioni di scrittura.

Selezionare Avanti.

Nella scheda Membri selezionare Identità gestita e Selezionare i membri.

Filtrare in base all'identità gestita dal sistema e quindi selezionare l'identità gestita dell'account multiservizio dei servizi di intelligenza artificiale di Azure.

Nota

Questo articolo illustra l'eccezione attendibile per l'ammissione di richieste al servizio di ricerca, ma Azure AI Search si trova nell'elenco di servizi attendibili di altre risorse di Azure. In particolare, è possibile usare l'eccezione del servizio attendibile per le connessioni da Azure AI Search ad Archiviazione di Azure.

Passaggi successivi

Dopo che una richiesta è consentita tramite il firewall, deve essere autenticata e autorizzata. è possibile procedere in due modi:

L'autenticazione basata su chiave, in cui viene fornita una chiave API di amministrazione o query nella richiesta. Questa opzione è quella predefinita.

Controllo degli accessi in base al ruolo usando Microsoft Entra ID, dove il chiamante è membro di un ruolo di sicurezza in un servizio di ricerca. Questa è l'opzione più sicura. Usa Microsoft Entra ID per l'autenticazione e le assegnazioni di ruolo in Azure AI Search per le autorizzazioni per i dati e le operazioni.