Connettere i dati da Microsoft Defender XDR a Microsoft Sentinel

Il connettore Microsoft Defender XDR per Microsoft Sentinel consente di trasmettere tutti gli eventi imprevisti, gli avvisi e gli eventi di ricerca avanzata di Microsoft Defender in Microsoft Sentinel. Questo connettore mantiene sincronizzati gli eventi imprevisti tra entrambi i portali. Gli eventi imprevisti di Microsoft Defender XDR includono avvisi, entità e altre informazioni rilevanti da tutti i prodotti e i servizi di Microsoft Defender. Per altre informazioni, vedere Integrazione di Microsoft Defender XDR con Microsoft Sentinel.

Il connettore Defender XDR, in particolare la funzionalità di integrazione degli eventi imprevisti, è la base della piattaforma unificata per le operazioni di sicurezza. Se si esegue l'onboarding di Microsoft Sentinel nel portale di Microsoft Defender, è prima necessario abilitare questo connettore con l'integrazione degli eventi imprevisti.

Importante

Microsoft Sentinel è disponibile al pubblico nel portale di Microsoft Defender, nella piattaforma operativa di sicurezza unificata. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Prerequisiti

Prima di iniziare, è necessario disporre delle licenze, dell'accesso e delle risorse configurate appropriate descritte in questa sezione.

- È necessario avere una licenza valida per Microsoft Defender XDR, come descritto in Prerequisiti di Microsoft Defender XDR.

- All'account utente devono essere assegnati i ruoli amministratore globale o amministratore della sicurezza nel tenant da cui si vogliono trasmettere i log.

- È necessario disporre delle autorizzazioni di lettura e scrittura per l'area di lavoro di Microsoft Sentinel.

- Per apportare modifiche alle impostazioni del connettore, l'account deve essere membro dello stesso tenant di Microsoft Entra a cui è associata l'area di lavoro di Microsoft Sentinel.

- Installare la soluzione per Microsoft Defender XDR dall'hub del contenuto in Microsoft Sentinel. Per altre informazioni, vedere Individuare e gestire contenuti predefiniti di Microsoft Sentinel.

- Concedere l'accesso a Microsoft Sentinel in base alle esigenze dell'organizzazione. Per altre informazioni, vedere Ruoli e autorizzazioni in Microsoft Sentinel.

Per la sincronizzazione di Active Directory locale tramite Microsoft Defender per identità:

- È necessario eseguire l'onboarding del tenant in Microsoft Defender per identità.

- È necessario che sia installato il sensore Microsoft Defender per identità.

Connettersi a Microsoft Defender XDR

In Microsoft Sentinel selezionare Connettori dati. Selezionare Microsoft Defender XDR nella raccolta e nella pagina Apri connettore.

La sezione Configurazione include tre parti:

Connetti eventi imprevisti e avvisi consente l'integrazione di base tra Microsoft Defender XDR e Microsoft Sentinel, sincronizzando gli eventi imprevisti e i relativi avvisi tra le due piattaforme.

Connetti entità consente l'integrazione delle identità utente di Active Directory locali in Microsoft Sentinel tramite Microsoft Defender per identità.

Connetti eventi consente la raccolta di eventi di ricerca avanzata non elaborati dai componenti di Defender.

Per altre informazioni, vedere Integrazione di Microsoft Defender XDR con Microsoft Sentinel.

Connettere eventi imprevisti e avvisi

Per inserire e sincronizzare gli eventi imprevisti XDR di Microsoft Defender con tutti gli avvisi nella coda degli eventi imprevisti di Microsoft Sentinel, completare la procedura seguente.

Contrassegnare la casella di controllo con l'etichetta Disattiva tutte le regole di creazione di eventi imprevisti Microsoft per questi prodotti. Consigliato, per evitare la duplicazione di eventi imprevisti. Questa casella di controllo non viene visualizzata quando il connettore Microsoft Defender XDR è connesso.

Selezionare il pulsante Connetti eventi imprevisti e avvisi.

Verificare che Microsoft Sentinel raccolga i dati degli eventi imprevisti di Microsoft Defender XDR. Nei log di Microsoft Sentinel nel portale di Azure eseguire l'istruzione seguente nella finestra di query:

SecurityIncident | where ProviderName == "Microsoft 365 Defender"

Quando si abilita il connettore Microsoft Defender XDR, i connettori dei componenti di Microsoft Defender connessi in precedenza vengono disconnessi automaticamente in background. Anche se continuano a vengono visualizzati connessi, non viene eseguito alcun flusso di dati.

Connettere entità

Usare Microsoft Defender per identità per sincronizzare le entità utente da Active Directory locale a Microsoft Sentinel.

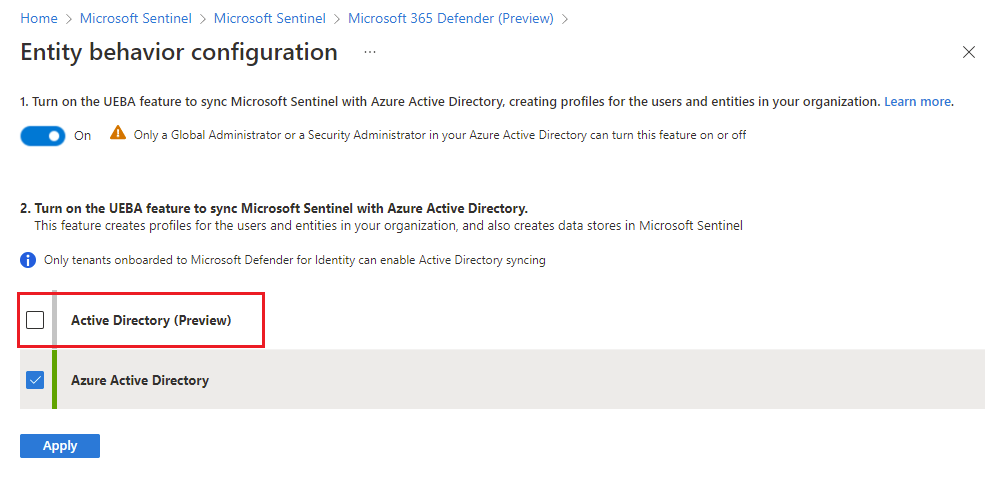

Selezionare il collegamento Vai alla pagina di configurazione UEBA.

Nella pagina configurazione del comportamento dell'entità, se non è stato abilitato UEBA, nella parte superiore della pagina spostare l'interruttore su On.

Contrassegnare la casella di controllo Active Directory (anteprima) e selezionare Applica.

Connetti gli eventi

Se si desidera raccogliere eventi di ricerca avanzata da Microsoft Defender per endpoint o Microsoft Defender per Office 365, è possibile raccogliere i tipi di eventi seguenti dalle corrispondenti tabelle di ricerca avanzata.

Contrassegnare le caselle di controllo delle tabelle con i tipi di evento da raccogliere:

- Defender per endpoint

- Defender per Office 365

- Defender per identità

- Defender for Cloud Apps

- Avvisi Defender

Nome tabella Tipo di eventi DeviceInfo Informazioni sul computer, incluse quelle sul sistema operativo DeviceNetworkInfo Proprietà di rete dei dispositivi, inclusi schede fisiche, indirizzi IP e MAC, nonché reti e domini connessi DeviceProcessEvents Creazione di processi ed eventi correlati DeviceNetworkEvents Connessione di rete ed eventi correlati DeviceFileEvents Creazione, modifica di file e altri eventi del file system DeviceRegistryEvents Creazione e modifica di voci del Registro di sistema DeviceLogonEvents Accessi e altri eventi di autenticazione nei dispositivi DeviceImageLoadEvents Eventi di caricamento DLL DeviceEvents Eventi di vario tipo, inclusi gli eventi attivati da controlli di sicurezza, ad esempio Antivirus Windows Defender e Protezione dagli exploit DeviceFileCertificateInfo Informazioni sui certificati dei file firmati ottenute dagli eventi di verifica dei certificati negli endpoint Selezionare Applica modifiche.

Per eseguire una query nelle tabelle di ricerca avanzata in Log Analytics, immettere il nome della tabella nella finestra di query.

Verificare l'inserimento dati

Il grafico dei dati nella pagina del connettore indica che si stanno inserendo dati. Si noti che mostra una riga per eventi imprevisti, avvisi ed eventi e la riga degli eventi è un'aggregazione del volume di eventi in tutte le tabelle abilitate. Dopo aver abilitato il connettore, usare le query KQL seguenti per generare grafici più specifici.

Usare la query KQL seguente per un grafico degli eventi imprevisti XDR di Microsoft Defender in ingresso:

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

SecurityIncident

| where ProviderName == "Microsoft 365 Defender"

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Usare la query KQL seguente per generare un grafico del volume di eventi per una singola tabella (modificare la tabella DeviceEvents nella tabella richiesta della scelta):

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

DeviceEvents

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Passaggi successivi

In questo documento si è appreso come integrare eventi imprevisti, avvisi e eventi di ricerca avanzata da Microsoft Defender Services in Microsoft Sentinel usando il connettore Microsoft Defender XDR.

Per usare Microsoft Sentinel integrato con Defender XDR nella piattaforma unificata per le operazioni di sicurezza, vedere Connettere i dati da Microsoft Defender XDR a Microsoft Sentinel.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per