Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Le regole di analisi in tempo quasi reale di Microsoft Sentinel offrono funzionalità predefinite per il rilevamento delle minacce al minuto. Questo tipo di regola è stato progettato per essere altamente reattivo eseguendo la query a intervalli di un minuto.

Per il momento, questi modelli hanno un'applicazione limitata come descritto di seguito, ma la tecnologia è in rapida evoluzione e in crescita.

Importante

Microsoft Sentinel è disponibile a livello generale nel portale di Microsoft Defender, incluso per i clienti senza Microsoft Defender XDR o una licenza E5.

A partire da luglio 2026, Microsoft Sentinel sarà supportato solo nel portale di Defender e tutti i clienti rimanenti che usano il portale di Azure verranno reindirizzati automaticamente.

È consigliabile che tutti i clienti che usano Microsoft Sentinel in Azure inizino a pianificare la transizione al portale di Defender per l'esperienza completa delle operazioni di sicurezza unificata offerte da Microsoft Defender. Per altre informazioni, vedere Pianificazione del passaggio al portale di Microsoft Defender per tutti i clienti di Microsoft Sentinel.

Visualizzare le regole in tempo quasi reale (NRT)

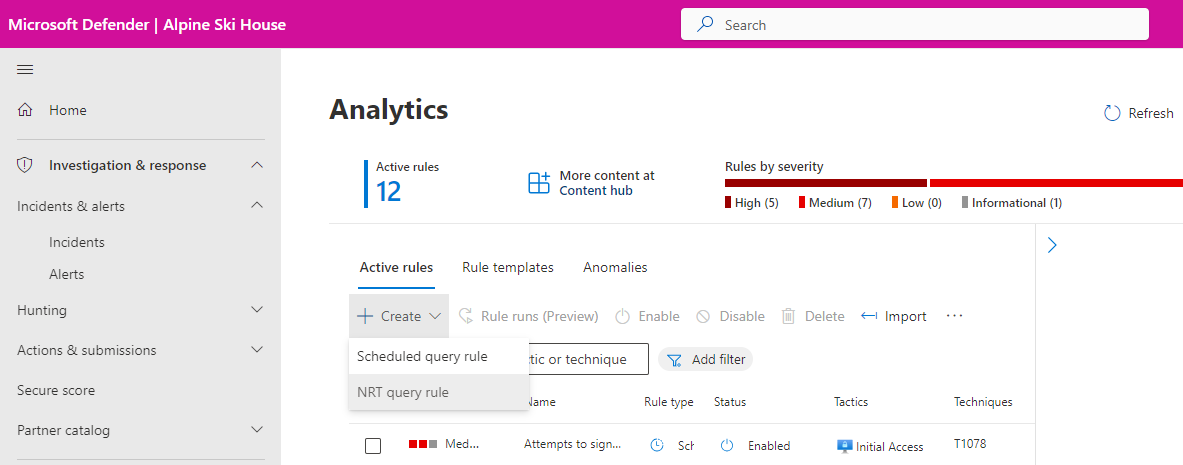

Dal menu di spostamento di Microsoft Defender espandere Microsoft Sentinel, quindi Configurazione. Selezionare Analisi.

Nella schermata Analisi, con la scheda Regole attive selezionata, filtrare l'elenco per i modelli di NRT:

Selezionare Aggiungi filtro e scegliere il Tipo di regola dall'elenco dei filtri.

Nell'elenco risultante, selezionare NRT. Quindi seleziona Applica.

Creare regole NRT

Le regole NRT vengono create allo stesso modo in cui si creano regole comuni di analisi delle query pianificate:

Seguire le istruzioni della procedura guidata per le regole di analisi.

La configurazione delle regole NRT è la stessa delle regole di analisi pianificate.

È possibile fare riferimento a più tabelle e watchlist nella logica di query.

È possibile usare tutti i metodi di arricchimento degli avvisi: mapping dell'entità, dettagli personalizzati e dettagli degli avvisi.

È possibile scegliere come raggruppare gli avvisi in incidenti ed eliminare una query quando è stato generato un determinato risultato.

È possibile automatizzare le risposte sia agli avvisi che agli incidenti.

È possibile eseguire la query della regola in più aree di lavoro.

A causa della natura e delle limitazioni delle regole NRT, tuttavia, le funzionalità seguenti delle regole di analisi pianificate non saranno disponibili nella procedura guidata:

- La pianificazione delle query non è configurabile, poiché le query vengono pianificate automaticamente per l'esecuzione una volta al minuto con un periodo di lookback di un minuto.

- La soglia di avviso è irrilevante, perché viene sempre generato un avviso.

- La configurazione del raggruppamento di eventi è ora disponibile per un livello limitato. È possibile scegliere di avere una regola NRT per generare un avviso per ogni evento per un massimo di 30 eventi. Se si sceglie questa opzione e la regola genera più di 30 eventi, verranno generati avvisi a evento singolo per i primi 29 eventi e un 30° avviso riepilogherà tutti gli eventi nel set di risultati.

Inoltre, a causa dei limiti di dimensioni degli avvisi, la query deve usare

projectistruzioni per includere solo i campi necessari della tabella. In caso contrario, le informazioni da visualizzare potrebbero risultare incomplete.

Passaggi successivi

In questo documento si è appreso come creare regole di analisi quasi in tempo reale (NRT) in Microsoft Sentinel.

- Altre informazioni sulle regole di analisi in tempo quasi reale (NRT) in Microsoft Sentinel.

- Esplorare altri tipi di regole di analisi.