Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Gli analisti e gli investigatori della sicurezza vogliono essere proattivi per la ricerca di minacce alla sicurezza, ma i vari sistemi e appliance di sicurezza generano quantità di dati che possono essere difficili da analizzare e filtrare in eventi significativi. Microsoft Sentinel dispone di potenti strumenti di ricerca e query per cercare minacce alla sicurezza nelle origini dati dell'organizzazione. Per aiutare gli analisti della sicurezza a cercare in modo proattivo nuove anomalie che non vengono rilevate dalle app di sicurezza o anche dalle regole di analisi pianificata, le query di ricerca consentono di porre le domande giuste per individuare i problemi nei dati già presenti nella rete.

Ad esempio, una query predefinita fornisce dati sui processi meno comuni in esecuzione nell'infrastruttura. Non si desidera ricevere un avviso ogni volta che vengono eseguiti. Potrebbero essere del tutto innocenti. È tuttavia consigliabile esaminare la query di tanto in tanto per verificare se c'è qualcosa di insolito.

Importante

Microsoft Sentinel è disponibile a livello generale nel portale di Microsoft Defender, incluso per i clienti senza Microsoft Defender XDR o una licenza E5.

A partire da luglio 2026, Microsoft Sentinel sarà supportato solo nel portale di Defender e tutti i clienti rimanenti che usano il portale di Azure verranno reindirizzati automaticamente.

È consigliabile che tutti i clienti che usano Microsoft Sentinel in Azure inizino a pianificare la transizione al portale di Defender per l'esperienza completa delle operazioni di sicurezza unificata offerte da Microsoft Defender. Per altre informazioni, vedere Pianificazione del passaggio al portale di Microsoft Defender per tutti i clienti di Microsoft Sentinel.

Ricerche in Microsoft Sentinel (anteprima)

Con le ricerche in Microsoft Sentinel, cerca minacce e comportamenti dannosi non rilevati creando un'ipotesi, cercando dati, convalidando tale ipotesi e agendo quando necessario. Creare nuove regole di analisi, intelligence sulle minacce ed eventi imprevisti in base ai risultati.

| Funzionalità | Descrizione |

|---|---|

| Definire un'ipotesi | Per definire un'ipotesi, trovare ispirazione dalla mappa MITRE, dai risultati delle query di ricerca recenti, dalle soluzioni hub del contenuto o generare ricerche personalizzate. |

| Analizzare le query e i risultati dei contrassegni | Dopo aver definito un'ipotesi, passare alla scheda Query della pagina di Ricerca. Selezionare le query correlate all'ipotesi e Nuova ricerca per iniziare. Eseguire query correlate alla ricerca e analizzare i risultati usando l'esperienza dei log. Contrassegnare i risultati direttamente alla ricerca per annotare i risultati, estrarre gli identificatori di entità e conservare le query pertinenti. |

| Analizzare e intervenire | Analizzare ancora più a fondo usando le pagine di entità UEBA. Eseguire playbook specifici dell'entità nelle entità contrassegnate. Usare le azioni predefinite per creare nuove regole analitiche, indicatori di minaccia ed eventi imprevisti in base ai risultati. |

| Tenere traccia dei risultati | Registrare i risultati della ricerca. Tenere traccia se l'ipotesi viene convalidata o meno. Lasciare note dettagliate nei commenti. La ricerca collega automaticamente nuove regole analitiche ed eventi imprevisti. Tenere traccia dell'impatto complessivo del programma di ricerca con la barra delle metriche. |

Per iniziare, vedere Eseguire la ricerca proattiva delle minacce end-to-end in Microsoft Sentinel.

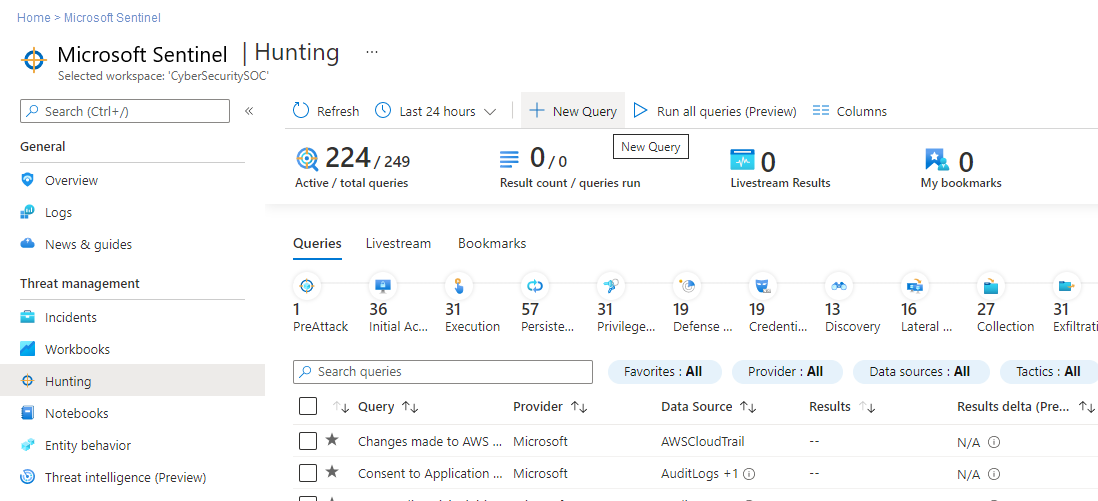

Query di ricerca

In Microsoft Sentinel selezionare la scheda Ricerca>Query per eseguire tutte le query o un subset selezionato. Nella scheda Query sono elencate tutte le query di ricerca installate con soluzioni di sicurezza dall'hub del contenuto e qualsiasi query aggiuntiva creata o modificata. Per ogni query è disponibile una descrizione dell'oggetto della ricerca e del tipo di dati su cui viene eseguita. Queste query sono raggruppate in base alle tattiche MITRE ATT&CK. Le icone a destra classificano il tipo di minaccia, ad esempio l'accesso iniziale, la persistenza e l'esfiltrazione. Le tecniche MITRE ATT&CK sono illustrate nella colonna Tecniche e descrivono il comportamento specifico identificato dalla query di ricerca.

Usare la scheda query per identificare dove iniziare la ricerca, esaminando il conteggio dei risultati, i picchi o la modifica nel conteggio dei risultati in un periodo di 24 ore. Ordinare e filtrare in base a preferiti, origine dati, tattica o tecnica MITRE ATT&CK, risultati, delta risultati o percentuale delta dei risultati. Visualizza le query che necessitano ancora di origini dati connesse e ottieni raccomandazioni su come abilitare queste query.

La tabella seguente descrive le azioni dettagliate disponibili nel dashboard di ricerca:

| Azione | Descrizione |

|---|---|

| vedi in che modo le query si applicano all'ambiente | Seleziona il pulsante Esegui tutte le query oppure un subset di query usando le caselle di controllo a sinistra di ogni riga e, quindi, il pulsante Esegui query selezionate. L'esecuzione delle query può richiedere da pochi secondi a molti minuti, a seconda del numero di query selezionate, dell'intervallo di tempo e della quantità di dati sottoposti a query. |

| Visualizza le query che hanno restituito risultati | Al termine dell'esecuzione delle query, visualizza le query che hanno restituito risultati usando il filtro Risultati: - Ordina per visualizzare quali query hanno il maggior o minor numero di risultati. - Visualizzare le query non attive nell'ambiente selezionando N/D nel filtro Risultati. - Passa il puntatore del mouse sull'icona delle informazioni (i) accanto all'N/A per vedere quali origini dati sono necessarie per rendere attiva la query. |

| Identifica i picchi nei dati | Identifica i picchi nei dati ordinando o filtrando in base al delta dei risultati o alla percentuale delta dei risultati. Confronta i risultati delle ultime 24 ore con i risultati delle 24-48 ore precedenti, evidenziando eventuali differenze ampie o relative nel volume. |

| Visualizzare le query localizzate sulla mappa alla tattica MITRE ATT&CK | La barra tattica MITRE ATT&CK, nella parte superiore della tabella, elenca il numero di query mappate a ogni tattica MITRE ATTCK. La barra tattica viene aggiornata dinamicamente in base al set corrente di filtri applicati. Consente di vedere quali tattiche MITRE ATT&CK vengono visualizzate quando si filtra in base a un determinato conteggio dei risultati, un delta di risultati elevato, risultati N/D o qualsiasi altro set di filtri. |

| Visualizzare le query mappate alle tecniche MITRE ATT&CK | È anche possibile eseguire il mapping delle query alle tecniche MITRE ATT&CK. È possibile filtrare o ordinare in base alle tecniche MITRE ATT&CK usando il filtro Tecnica. Aprendo una query, è possibile selezionare la tecnica per visualizzare la descrizione MITRE ATT&CK della tecnica. |

| Salva una query nei preferiti | Le query salvate nei preferiti vengono eseguite automaticamente ogni volta che si accede alla pagina di ricerca. Puoi creare una query di ricerca personalizzata o clonare e personalizzare un modello di query di ricerca esistente. |

| Esegui query | Seleziona Esegui query nella pagina dei dettagli della query di ricerca per eseguire la query direttamente dalla pagina di ricerca. Il numero di corrispondenze viene visualizzato all'interno della tabella, nella colonna Risultati. Esamina l'elenco delle query di ricerca e le relative corrispondenze. |

| Esamina una query sottostante | Esegui una rapida revisione della query sottostante nel riquadro dei dettagli della query. Puoi visualizzare i risultati facendo clic sul collegamento Visualizza risultati query (sotto la finestra della query) o sul pulsante Visualizza risultati (nella parte inferiore del riquadro). La query apre la pagina Log (Log Analytics) e, sotto la query, è possibile esaminare le corrispondenze per la query. |

Usare le query prima, durante e dopo una compromissione per eseguire le azioni seguenti:

Prima che si verifichi un evento imprevisto: l'attesa dei rilevamenti non è sufficiente. Agire in modo proattivo eseguendo le query di ricerca delle minacce correlate ai dati inseriti nell'area di lavoro almeno una volta alla settimana.

I risultati della ricerca proattiva forniscono informazioni iniziali sugli eventi che potrebbero confermare che una compromissione è in corso o almeno mostrare aree più deboli nell'ambiente che sono a rischio e richiedono attenzione.

Durante una compromissione: usare livestream per eseguire costantemente una query specifica, presentando i risultati non appena vengono visualizzati. Usare livestream quando è necessario monitorare attivamente gli eventi utente, ad esempio se è necessario verificare se è ancora in corso una compromissione specifica, per determinare l'azione successiva di un attore di minaccia e verso la fine di un'indagine per verificare che la compromissione sia effettivamente finita.

Dopo una compromissione: dopo una compromissione o un evento imprevisto, assicurarsi di migliorare la copertura e le informazioni dettagliate per evitare eventi imprevisti simili in futuro.

Modificare le query esistenti o crearne di nuove per facilitare il rilevamento anticipato, in base alle informazioni dettagliate ottenute dalla compromissione o dall'evento imprevisto.

Se è stata individuata o creata una query di ricerca che fornisce informazioni dettagliate di valore elevato sui possibili attacchi, creare regole di rilevamento personalizzate basate su tale query e visualizzare tali informazioni come avvisi ai risponditori degli eventi imprevisti di sicurezza.

Visualizza i risultati della query e seleziona Nuova regola di avviso>Crea avviso di Microsoft Sentinel. Usa la Procedura guidata per la regola di analisi per creare una nuova regola basata sulla query. Per altre informazioni, vedere Creare regole di analisi personalizzate per rilevare le minacce.

Puoi anche creare query di ricerca e livestream sui dati archiviati in Esplora dati di Azure. Per altre informazioni, vedere i dettagli sulla costruzione di query tra risorse nella documentazione di Monitoraggio di Azure.

Per trovare altre query e origini dati, passare all’hub del contenuto in Microsoft Sentinel o fare riferimento a risorse della community come repository GitHub di Microsoft Sentinel.

Query di ricerca predefinite

Molte soluzioni di sicurezza includono query di ricerca predefinite. Dopo aver installato una soluzione che include le query di ricerca dall'hub del contenuto, le query predefinite per tale soluzione vengono visualizzate nella scheda query di ricerca. Le query vengono eseguite sui dati archiviati nelle tabelle di log, ad esempio per la creazione di processi, eventi DNS o altri tipi di evento.

Molte query di ricerca disponibili vengono sviluppate dai ricercatori di Microsoft Security su base continua. Aggiungono nuove query alle soluzioni di sicurezza e ottimizzano le query esistenti per fornire un punto di ingresso per cercare nuovi rilevamenti e attacchi.

Query di ricerca personalizzate

Creare o modificare una query e salvarla come query personalizzata o condividerla con gli utenti che si trovano nello stesso tenant. In Microsoft Sentinel creare una query di ricerca personalizzata dalla scheda Ricerca>Query.

Per altre informazioni, vedere Creare query di ricerca personalizzate in Microsoft Sentinel.

Sessioni livestream

È possibile creare sessioni interattive che consentono di testare le query appena create non appena si verificano eventi, ottenere notifiche dalle sessioni quando viene trovata una corrispondenza e avviare indagini se necessario. È possibile creare rapidamente una sessione livestream usando qualsiasi query di Log Analytics.

Testare le query appena create quando si verificano eventi

È possibile testare e regolare le query senza conflitti con le regole correnti applicate attivamente agli eventi. Dopo aver verificato che queste nuove query funzionino come previsto, è facile alzarle di livello a regole di avviso personalizzate selezionando un'opzione che eleva la sessione a un avviso.

Ricevere una notifica quando si verificano minacce

È possibile confrontare i feed di dati delle minacce con i dati di log aggregati e ricevere una notifica quando si verifica una corrispondenza. I feed di dati delle minacce sono flussi continui di dati correlati a potenziali minacce o minacce correnti, pertanto la notifica potrebbe indicare una potenziale minaccia per l'organizzazione. Creare una sessione livestream anziché una regola di avviso personalizzata per ricevere una notifica di un potenziale problema senza i sovraccarichi della gestione di una regola di avviso personalizzata.

Avviare indagini

Se è presente un'indagine attiva che coinvolge un asset, ad esempio un host o un utente, visualizzare attività specifiche (o eventuali) nei dati di log man mano che si verificano su tale asset. Ricevere una notifica quando si verifica l'attività.

Per altre informazioni, vedere Rilevare le minacce usando ricerche livestream a in Microsoft Sentinel.

Contrassegni per tenere traccia dei dati

La ricerca delle minacce richiede in genere la revisione di grandi quantità di dati di log alla ricerca di prove di comportamenti dannosi. Durante questo processo, gli investigatori trovano eventi che vogliono ricordare, rivedere e analizzare per la convalida di potenziali ipotesi e per comprendere la storia completa di un compromesso.

Durante il processo di ricerca e analisi, è possibile incontrare risultati di query che sembrano insoliti o sospetti. Contrassegnare questi elementi per farvi riferimento in futuro, ad esempio durante la creazione o l'arricchimento di un evento imprevisto per l'indagine. Eventi come potenziali cause di origine, indicatori di compromissione o altri eventi rilevanti devono essere contrassegnati. Se un evento chiave contrassegnato è sufficientemente grave da giustificare un'indagine, inoltrarlo a un evento imprevisto.

Nei risultati contrassegnare le caselle di controllo per le righe da mantenere e selezionare Aggiungi contrassegno. Viene creato per un record per ogni riga contrassegnata, un contrassegno, che contiene i risultati della riga e la query che ha creato i risultati. È possibile aggiungere tag e note personalizzati a ogni contrassegno.

- Come per le regole di analisi pianificata, è possibile arricchire i contrassegni con mapping di entità per estrarre più tipi di entità e identificatori e mapping MITRE ATT&CK per associare tattiche e tecniche specifiche.

- Per impostazione predefinita, i contrassegni usano la stessa entità e mapping di tecnica MITRE ATT&CK della query di ricerca che ha prodotto i risultati con contrassegno.

Visualizzare tutti i risultati con contrassegno facendo clic sulla scheda Contrassegni nella pagina principale Ricerca. Aggiungere tag ai contrassegni per classificarli per il filtro. Ad esempio, se si sta analizzando una campagna di attacco, è possibile creare un tag per la campagna, applicare il tag a qualsiasi contrassegno pertinente e quindi filtrare tutti i contrassegni in base alla campagna.

Esaminare una singola ricerca con contrassegno selezionando il contrassegno e quindi facendo clic su Ricerca nel riquadro dei dettagli per aprire l'esperienza di indagine. Visualizzare, analizzare e comunicare visivamente i risultati usando un diagramma interattivo del grafo di entità e una sequenza temporale. È anche possibile selezionare direttamente un'entità elencata per visualizzare la pagina di entità corrispondente dell'entità.

È anche possibile creare un evento imprevisto da uno o più contrassegni o aggiungere uno o più contrassegni a un evento imprevisto esistente. Selezionare una casella di controllo a sinistra di tutti i contrassegni da usare e quindi selezionare Azioni degli eventi imprevisti>Crea nuovo evento imprevisto o Aggiungi all'evento imprevisto esistente. Valutare e analizzare l'evento imprevisto come altri.

Visualizzare i dati con contrassegni direttamente nella tabella HuntingBookmark nell'area di lavoro Log Analytics. Ad esempio:

La visualizzazione di contrassegni dalla tabella consente di filtrare, riepilogare e unire dati con contrassegni con altre origini dati, semplificando la ricerca di prove corroboranti.

Per iniziare a usare i contrassegni, vedere Tenere traccia dei dati durante la ricerca con Microsoft Sentinel.

Notebook per potenziare le indagini

Quando la ricerca e le indagini diventano più complesse, usare i notebook di Microsoft Sentinel per migliorare l'attività con apprendimento automatico, visualizzazioni e analisi dei dati.

I notebook offrono una sorta di sandbox virtuale, completa del proprio kernel, in cui è possibile eseguire un'indagine completa. Il notebook può includere i dati non elaborati, il codice eseguito su tali dati, i risultati e le relative visualizzazioni. Salvare i notebook in modo che sia possibile condividerli con altri utenti per riutilizzarli nell'organizzazione.

I notebook possono essere utili quando la ricerca o l'indagine diventa troppo ampia da ricordare facilmente, per visualizzare i dettagli o quando è necessario salvare query e risultati. Per creare e condividere notebook, Microsoft Sentinel offre Jupyter Notebook, un ambiente open source, di sviluppo interattivo e di manipolazione dei dati, integrato direttamente nella pagina Notebooks di Microsoft Sentinel.

Per altre informazioni, vedi:

- Usare Jupyter Notebook per cercare le minacce alla sicurezza

- Documentazione del progetto Jupyter

- Documentazione introduttiva di Jupyter.

- Libro Infosec Jupyter

- Esercitazioni su Real Python

La tabella seguente descrive alcuni metodi di uso dei notebook di Jupyter per facilitare i processi in Microsoft Sentinel:

| metodo | Descrizione |

|---|---|

| Persistenza, ripetibilità e backtracking dei dati | Se si lavora con molte query e set di risultati, è probabile che si verifichino alcuni punti morti. È necessario decidere quali query e risultati conservare e come accumulare i risultati utili in un singolo report. Usare Jupyter Notebooks per salvare query e dati man mano che si procede, usare le variabili per rieseguire query con valori o date diversi o salvare le query per rieseguire le indagini future. |

| Script e programmazione | Usare Jupyter Notebooks per aggiungere programmazione alle query, tra cui: - Linguaggi di programmazione dichiarativi, ad esempio Linguaggio di query Kusto o SQL, per codificare la logica in un'unica istruzione, possibilmente complessa. - Linguaggi di programmazione procedurali per eseguire la logica in una serie di passaggi. Suddividere la logica in passaggi per visualizzare ed eseguire il debug di risultati intermedi, aggiungere funzionalità che potrebbero non essere disponibili nel linguaggio di query e riutilizzare i risultati parziali nei passaggi di elaborazione successivi. |

| Collegamenti a dati esterni | Sebbene le tabelle di Microsoft Sentinel dispongano della maggior parte dei dati di telemetria e degli eventi, Jupyter Notebook può collegarsi a tutti i dati accessibili tramite la rete o da un file. L'uso di Jupyter Notebook consente di includere dati come: - Dati in servizi esterni di cui non si è proprietari, ad esempio dati di georilevazione o origini di intelligence sulle minacce - Dati sensibili archiviati solo all'interno dell'organizzazione, ad esempio database delle risorse umane o elenchi di asset di valore elevato - Dati di cui non è ancora stata eseguita la migrazione al cloud. |

| Strumenti specializzati per l'elaborazione dei dati, l'apprendimento automatico e la visualizzazione | Jupyter Notebooks offre più visualizzazioni, librerie di Machine Learning e funzionalità di elaborazione e trasformazione dei dati. Ad esempio, usare Jupyter Notebook con le funzionalità di Python seguenti: - Pandas per l'elaborazione, la pulizia e la progettazione dei dati - Matplotlib, HoloViews e Plotlyper la visualizzazione - NumPy e SciPy per l'elaborazione numerica e scientifica avanzata - scikit-learn per l’apprendimento automatico - TensorFlow, PyTorch e Keras per il Deep Learning Suggerimento: Jupyter Notebooks supporta più kernel del linguaggio. Usare magics per combinare linguaggi all'interno dello stesso notebook, consentendo l'esecuzione di singole celle usando un altro linguaggio. Ad esempio, è possibile recuperare i dati usando una cella di script di PowerShell, elaborare i dati in Python e usare JavaScript per eseguire il rendering di una visualizzazione. |

Strumenti di sicurezza MSTIC, Jupyter e Python

Il Microsoft Threat Intelligence Center (MSTIC) è un team di analisti e tecnici della sicurezza Microsoft che creano rilevamenti di sicurezza per diverse piattaforme Microsoft e lavorano sull'identificazione e l'analisi delle minacce.

MSTIC ha creato MSTICPy, una libreria per le indagini sulla sicurezza delle informazioni e la ricerca in Jupyter Notebook. MSTICPy offre funzionalità riutilizzabili che puntano a velocizzare la creazione di notebook e semplificano la lettura dei notebook in Microsoft Sentinel.

Ad esempio, MSTICPy può:

- Eseguire query sui dati di log da più origini.

- Arricchire i dati con intelligence sulle minacce, georilevazioni e dati delle risorse di Azure.

- Estrarre indicatori di attività (IoA) dai log e decomprimere i dati codificati.

- Eseguire analisi sofisticate, ad esempio il rilevamento di sessioni anomale e la scomposizione di serie temporali.

- Visualizzare i dati usando sequenze temporali interattive, alberi di elaborazione e grafici morphing multidimensionali.

MSTICPy include anche alcuni strumenti notebook che consentono di risparmiare tempo, ad esempio widget che impostano limiti di tempo di query, selezionano e visualizzano elementi dagli elenchi e configurano l'ambiente del notebook.

Per altre informazioni, vedi:

- Documentazione di MSTICPy

- Notebook di Jupyter con funzionalità di ricerca di Microsoft Sentinel

- Configurazioni avanzate per notebook Jupyter e MSTICPy in Microsoft Sentinel

Operatori e funzioni utili

Le query di ricerca sono integrate nel Linguaggio di query Kusto (KQL), un linguaggio di query potente con linguaggio IntelliSense che offre la potenza e la flessibilità necessarie per eseguire la ricerca al livello successivo.

È lo stesso linguaggio usato dalle query nelle regole di analisi e altrove in Microsoft Sentinel. Per altre informazioni, vedere Informazioni di riferimento sul linguaggio di query.

Gli operatori seguenti sono particolarmente utili nelle query di ricerca di Microsoft Sentinel:

where: filtra una tabella per trovare il subset di righe che soddisfano un predicato.

summarize: produce una tabella che aggrega il contenuto della tabella di input.

join: consente di unire le righe di due tabelle in modo da formare una nuova tabella, facendo corrispondere i valori delle colonne specificate da ogni tabella.

count: restituisce il numero di record nel set di record di input.

top: restituisce i primi N record ordinati in base alle colonne specificate.

limit: restituisce fino al numero specificato di righe.

project: selezionare le colonne da includere, rinominare o rimuovere e inserire le nuove colonne calcolate.

extend: creare colonne calcolate e aggiungerle al set di risultati.

makeset: restituisce una matrice (JSON) dinamica del set di valori distinti che Expr accetta nel gruppo

find: trova le righe corrispondenti a un predicato in un set di tabelle.

adx(): questa funzione esegue query tra risorse delle origini dati di Esplora dati di Azure dall'esperienza di ricerca di Microsoft Sentinel e Log Analytics. Per altre informazioni, vedere Query tra risorse in Esplora dati di Azure usando Monitoraggio di Azure.

Articoli correlati

- Notebook di Jupyter con funzionalità di ricerca di Microsoft Sentinel

- Tenere traccia dei dati durante la ricerca con Microsoft Sentinel

- Rilevare le minacce usando ricerche livestream in Microsoft Sentinel

- Informazioni su un esempio dell'uso di regole di analisi personalizzate durante il monitoraggio di Zoom con un connettore personalizzato.