Esercitazione: Analizzare e rilevare le minacce per i dispositivi IoT

L'integrazione tra Microsoft Defender per IoT e Microsoft Sentinel consente ai team SOC di rilevare in modo efficiente ed efficace e rispondere alle minacce alla sicurezza attraverso la rete. Migliorare le funzionalità di sicurezza con la soluzione Microsoft Defender per IoT, un set di contenuti in bundle configurati in modo specifico per i dati di Defender per IoT che includono regole di analisi, cartelle di lavoro e playbook.

In questa esercitazione:

- Installare la soluzione Microsoft Defender per IoT nell'area di lavoro di Microsoft Sentinel

- Informazioni su come analizzare gli avvisi di Defender per IoT negli eventi imprevisti di Microsoft Sentinel

- Informazioni sulle regole di analisi, le cartelle di lavoro e i playbook distribuiti nell'area di lavoro di Microsoft Sentinel con la soluzione Microsoft Defender per IoT

Importante

L'esperienza dell'hub del contenuto di Microsoft Sentinel è attualmente disponibile in ANTEPRIMA, come è la soluzione Microsoft Defender per IoT . Vedere le Condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per altre condizioni legali applicabili alle funzionalità di Azure disponibili in versione beta, in anteprima o non ancora rilasciate nella disponibilità generale.

Prerequisiti

Prima di iniziare, assicurarsi di avere:

Autorizzazioni di lettura e scrittura per l'area di lavoro di Microsoft Sentinel. Per altre informazioni, vedere Autorizzazioni in Microsoft Sentinel.

Esercitazione completata: Connessione Microsoft Defender per IoT con Microsoft Sentinel.

Installare la soluzione Defender per IoT

Le soluzioni di Microsoft Sentinel consentono di eseguire l'onboarding del contenuto di sicurezza di Microsoft Sentinel per un connettore dati specifico usando un singolo processo.

La soluzione Microsoft Defender per IoT integra i dati di Defender per IoT con le funzionalità di orchestrazione, automazione e risposta (SOAR) di sicurezza di Microsoft Sentinel fornendo playbook predefiniti e ottimizzati per le funzionalità di risposta e prevenzione automatizzate.

Per installare la soluzione:

In Microsoft Sentinel, in Gestione del contenuto selezionare Hub contenuto e quindi individuare la soluzione Microsoft Defender per IoT .

In basso a destra selezionare Visualizza dettagli e quindi Crea. Selezionare la sottoscrizione, il gruppo di risorse e l'area di lavoro in cui si vuole installare la soluzione e quindi esaminare il contenuto di sicurezza correlato che verrà distribuito.

Al termine, selezionare Rivedi e crea per installare la soluzione.

Per altre informazioni, vedere Informazioni sul contenuto e sulle soluzioni di Microsoft Sentinel e individuare e distribuire centralmente contenuti e soluzioni predefiniti.

Rilevare le minacce predefinite con i dati di Defender per IoT

Il connettore dati di Microsoft Defender per IoT include una regola di sicurezza Microsoft predefinita denominata Crea eventi imprevisti in base agli avvisi di Azure Defender per IOT, che crea automaticamente nuovi eventi imprevisti per tutti i nuovi avvisi di Defender per IoT rilevati.

La soluzione Microsoft Defender per IoT include un set più dettagliato di regole di analisi predefinite, create appositamente per i dati di Defender per IoT e ottimizzando gli eventi imprevisti creati in Microsoft Sentinel per gli avvisi pertinenti.

Per usare gli avvisi predefiniti di Defender per IoT:

Nella pagina Analisi di Microsoft Sentinel cercare e disabilitare la regola Di creazione di eventi imprevisti in base alla regola di avvisi di Azure Defender per IOT. Questo passaggio impedisce la creazione di eventi imprevisti duplicati in Microsoft Sentinel per gli stessi avvisi.

Cercare e abilitare una delle regole di analisi predefinite seguenti, installate con la soluzione Microsoft Defender per IoT :

Nome della regola Descrizione Codici di funzione non validi per il traffico ICS/SCADA I codici di funzione illegali nelle apparecchiature SCADA (Supervisory Control and Data Acquisition) possono indicare uno dei seguenti elementi:

- Configurazione dell'applicazione non corretta, ad esempio a causa di un aggiornamento o reinstallazione del firmware.

- Attività dannosa. Ad esempio, una minaccia informatica che tenta di usare valori illegali all'interno di un protocollo per sfruttare una vulnerabilità nel controller della logica programmabile (PLC), ad esempio un overflow del buffer.Aggiornamento del firmware Gli aggiornamenti non autorizzati del firmware possono indicare attività dannose sulla rete, ad esempio una minaccia informatica che tenta di manipolare il firmware PLC per compromettere la funzione PLC. Modifiche di PLC non autorizzate Le modifiche non autorizzate al codice della logica della scala PLC possono essere una delle seguenti:

- Indicazione di nuove funzionalità nel PLC.

- Configurazione non corretta di un'applicazione, ad esempio a causa di un aggiornamento o reinstallazione del firmware.

- Attività dannose in rete, ad esempio una minaccia informatica che tenta di manipolare la programmazione PLC per compromettere la funzione PLC.Stato della chiave non sicuro di PLC La nuova modalità può indicare che il PLC non è sicuro. Lasciare il PLC in una modalità operativa non sicura può consentire agli avversari di eseguire attività dannose su di esso, ad esempio un download di programma.

Se il PLC è compromesso, i dispositivi e i processi che interagiscono con esso possono essere interessati. che può influire sulla sicurezza complessiva del sistema e sulla sicurezza.Arresto di PLC Il comando di arresto DEL PLC può indicare una configurazione non corretta di un'applicazione che ha causato l'interruzione del funzionamento del PLC o attività dannose sulla rete. Ad esempio, una minaccia informatica che tenta di manipolare la programmazione PLC per influire sulle funzionalità della rete. Malware sospetto trovato nella rete Malware sospetto rilevato nella rete indica che il malware sospetto sta tentando di compromettere la produzione. Più analisi nella rete Più analisi in rete possono essere un'indicazione di uno dei seguenti elementi:

- Un nuovo dispositivo in rete

- Nuova funzionalità di un dispositivo esistente

- Configurazione errata di un'applicazione, ad esempio a causa di un aggiornamento o reinstallazione del firmware

- Attività dannosa sulla rete per la ricognizioneConnettività Internet Un dispositivo OT che comunica con indirizzi Internet può indicare una configurazione dell'applicazione non corretta, ad esempio il tentativo di scaricare gli aggiornamenti da un server esterno o attività dannose nella rete. Dispositivo non autorizzato nella rete SCADA Un dispositivo non autorizzato sulla rete può essere un dispositivo legittimo, nuovo installato di recente nella rete o un'indicazione di attività non autorizzate o persino dannose sulla rete, ad esempio un attacco informatico che tenta di manipolare la rete SCADA. Configurazione DHCP non autorizzata nella rete SCADA Una configurazione DHCP non autorizzata nella rete può indicare un nuovo dispositivo non autorizzato che opera sulla rete.

Potrebbe trattarsi di un nuovo dispositivo legittimo distribuito di recente sulla rete o di un'indicazione di attività non autorizzate o persino dannose sulla rete, ad esempio una minaccia informatica che tenta di manipolare la rete SCADA.Tentativi di accesso eccessivi Tentativi di accesso eccessivi possono indicare una configurazione non corretta del servizio, un errore umano o un'attività dannosa nella rete, ad esempio un attacco informatico che tenta di manipolare la rete SCADA. Larghezza di banda elevata nella rete Una larghezza di banda insolitamente elevata può essere un'indicazione di un nuovo servizio o processo in rete, ad esempio il backup o un'indicazione di attività dannose nella rete, ad esempio un attacco informatico che tenta di manipolare la rete SCADA. Denial of Service Questo avviso rileva gli attacchi che impediscono l'uso o il corretto funzionamento del sistema DCS. Accesso remoto non autorizzato alla rete L'accesso remoto non autorizzato alla rete può compromettere il dispositivo di destinazione.

Ciò significa che se un altro dispositivo in rete è compromesso, è possibile accedere in remoto ai dispositivi di destinazione, aumentando la superficie di attacco.Nessun traffico nel sensore rilevato Un sensore che non rileva più il traffico di rete indica che il sistema potrebbe non essere sicuro.

Analizzare gli eventi imprevisti di Defender per IoT

Dopo aver configurato i dati di Defender per IoT per attivare nuovi eventi imprevisti in Microsoft Sentinel, iniziare a analizzare tali eventi imprevisti in Microsoft Sentinel come altri eventi imprevisti.

Per analizzare gli eventi imprevisti di Microsoft Defender per IoT:

In Microsoft Sentinel passare alla pagina Eventi imprevisti .

Sopra la griglia degli eventi imprevisti selezionare il filtro Nome prodotto e deselezionare l'opzione Seleziona tutto . Selezionare quindi Microsoft Defender per IoT per visualizzare solo gli eventi imprevisti generati dagli avvisi di Defender per IoT. Ad esempio:

Selezionare un evento imprevisto specifico per avviare l'indagine.

Nel riquadro dei dettagli dell'evento imprevisto a destra visualizzare i dettagli, ad esempio la gravità degli eventi imprevisti, un riepilogo delle entità coinvolte, le tattiche o le tecniche MITRE ATT&CK mappate e altro ancora. Ad esempio:

Selezionare Visualizza dettagli completi per aprire la pagina dei dettagli dell'evento imprevisto, in cui è possibile eseguire il drill-down ancora di più. Ad esempio:

Comprendere l'impatto aziendale e la posizione fisica dell'evento imprevisto usando i dettagli, ad esempio il sito, la zona, il nome del sensore e l'importanza del dispositivo di un dispositivo IoT.

Informazioni sui passaggi di correzione consigliati selezionando un avviso nella sequenza temporale degli eventi imprevisti e visualizzando l'area Passaggi di correzione.

Selezionare un'entità dispositivo IoT dall'elenco Entità per aprire la relativa pagina di entità dispositivo. Per altre informazioni, vedere Analizzare ulteriormente le entità del dispositivo IoT.

Per altre informazioni, vedere Analizzare gli eventi imprevisti con Microsoft Sentinel.

Suggerimento

Per analizzare l'evento imprevisto in Defender per IoT, selezionare il collegamento Analizza in Microsoft Defender per IoT nella parte superiore del riquadro dei dettagli dell'evento imprevisto nella pagina Eventi imprevisti .

Esaminare ulteriormente le entità del dispositivo IoT

Quando si esamina un evento imprevisto in Microsoft Sentinel e si apre il riquadro dei dettagli dell'evento imprevisto a destra, selezionare un'entità dispositivo IoT dall'elenco Entità per visualizzare altri dettagli sull'entità selezionata. Identificare un dispositivo IoT tramite l'icona del dispositivo IoT: ![]()

Se l'entità dispositivo IoT non viene visualizzata immediatamente, selezionare Visualizza dettagli completi per aprire la pagina completa dell'evento imprevisto e quindi selezionare la scheda Entità . Selezionare un'entità dispositivo IoT per visualizzare altri dati di entità, ad esempio i dettagli di base del dispositivo, le informazioni di contatto del proprietario e una sequenza temporale degli eventi che si sono verificati nel dispositivo.

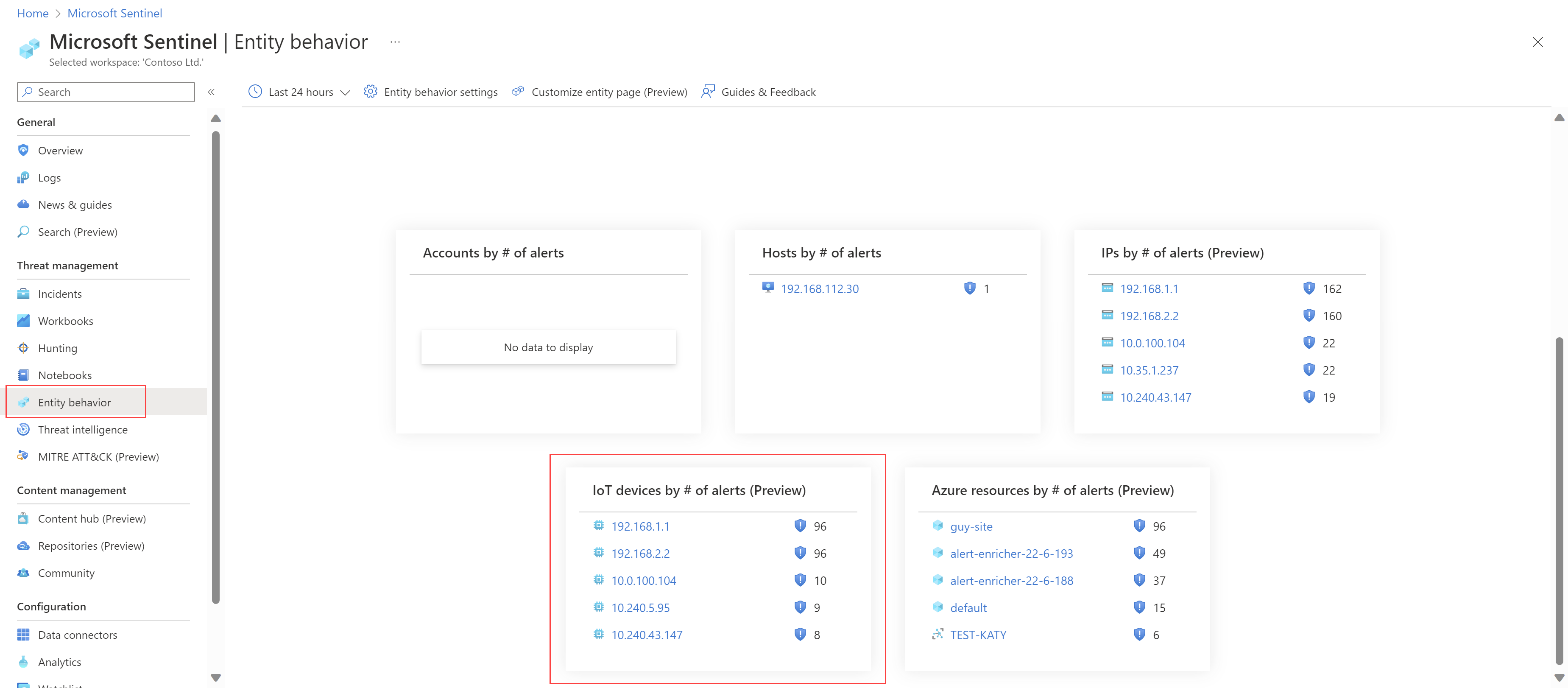

Per eseguire il drill-down ancora di più, selezionare il collegamento all'entità dispositivo IoT e aprire la pagina dei dettagli dell'entità del dispositivo oppure cercare i dispositivi vulnerabili nella pagina Comportamento dell'entità di Microsoft Sentinel. Ad esempio, visualizzare i primi cinque dispositivi IoT con il numero più alto di avvisi oppure cercare un dispositivo in base all'indirizzo IP o al nome del dispositivo:

Per altre informazioni, vedere Analizzare le entità con le pagine di entità in Microsoft Sentinel e Analizzare gli eventi imprevisti con Microsoft Sentinel.

Analizzare l'avviso in Defender per IoT

Per aprire un avviso in Defender per IoT per ulteriori indagini, inclusa la possibilità di accedere ai dati PCAP degli avvisi, passare alla pagina dei dettagli dell'evento imprevisto e selezionare Ricerca in Microsoft Defender per IoT. Ad esempio:

Viene visualizzata la pagina dei dettagli dell'avviso di Defender per IoT per l'avviso correlato. Per altre informazioni, vedere Analizzare e rispondere a un avviso di rete OT.

Visualizzare e monitorare i dati di Defender per IoT

Per visualizzare e monitorare i dati di Defender per IoT, usare le cartelle di lavoro distribuite nell'area di lavoro di Microsoft Sentinel come parte della soluzione Microsoft Defender per IoT .

Le cartelle di lavoro di Defender per IoT forniscono indagini guidate per le entità OT in base a eventi imprevisti aperti, notifiche di avviso e attività per gli asset OT. Forniscono anche un'esperienza di ricerca nel framework MITRE ATT&CK® per ICS e sono progettati per consentire agli analisti, ai tecnici della sicurezza e agli MSSP di acquisire consapevolezza della situazione del comportamento di sicurezza OT.

Visualizzare le cartelle di lavoro in Microsoft Sentinel nella scheda Cartelle di > lavoro personali di gestione > delle minacce. Per altre informazioni, vedere Visualizzare i dati raccolti.

La tabella seguente descrive le cartelle di lavoro incluse nella soluzione Microsoft Defender per IoT :

| Cartella di lavoro | Descrizione | Registri |

|---|---|---|

| Sintesi | Dashboard che visualizza un riepilogo delle metriche chiave per l'inventario dei dispositivi, il rilevamento delle minacce e le vulnerabilità. | Usa i dati di Azure Resource Graph (ARG) |

| Inventario dispositivi | Visualizza i dati, ad esempio: nome del dispositivo OT, tipo, indirizzo IP, indirizzo Mac, modello, sistema operativo, numero di serie, fornitore, protocolli, avvisi aperti e CVE e raccomandazioni per ogni dispositivo. Può essere filtrato in base a sito, zona e sensore. | Usa i dati di Azure Resource Graph (ARG) |

| Eventi imprevisti | Visualizza i dati, ad esempio: - Metriche degli eventi imprevisti, evento imprevisto topmost, evento imprevisto nel tempo, evento imprevisto per protocollo, evento imprevisto per tipo di dispositivo, evento imprevisto per fornitore e evento imprevisto in base all'indirizzo IP. - Evento imprevisto per gravità, tempo medio dell'evento imprevisto per rispondere, tempo medio dell'evento imprevisto per risolvere e motivi di chiusura dell'evento imprevisto. |

Usa i dati del log seguente: SecurityAlert |

| Avvisi | Visualizza i dati, ad esempio: Metriche di avviso, Avvisi principali, Avviso nel tempo, Avviso per gravità, Avviso per motore, Avviso per tipo di dispositivo, Avviso per fornitore e avviso per indirizzo IP. | Usa i dati di Azure Resource Graph (ARG) |

| MITRE ATT&CK® per ICS | Visualizza dati come: Conteggio tattiche, Dettagli tattiche, Tattica nel tempo, Conteggio tecniche. | Usa i dati del log seguente: SecurityAlert |

| Vulnerabilità | Visualizza vulnerabilità e CVE per i dispositivi vulnerabili. Può essere filtrato in base al sito del dispositivo e alla gravità CVE. | Usa i dati di Azure Resource Graph (ARG) |

Automatizzare la risposta agli avvisi di Defender per IoT

I playbook sono raccolte di azioni di correzione automatizzate che possono essere eseguite da Microsoft Sentinel come routine. Un playbook può aiutare ad automatizzare e orchestrare la risposta alle minacce; può essere eseguita manualmente o impostata per l'esecuzione automatica in risposta a avvisi o eventi imprevisti specifici, quando viene attivata rispettivamente da una regola di analisi o da una regola di automazione.

La soluzione Microsoft Defender per IoT include playbook predefiniti che offrono le funzionalità seguenti:

- Chiudere automaticamente gli eventi imprevisti

- Inviare notifiche tramite posta elettronica dalla linea di produzione

- Creare un nuovo ticket ServiceNow

- Aggiornare gli stati degli avvisi in Defender per IoT

- Automatizzare i flussi di lavoro per gli eventi imprevisti con CVE attivi

- Inviare un messaggio di posta elettronica al proprietario del dispositivo IoT/OT

- Valutare gli eventi imprevisti che coinvolgono dispositivi estremamente importanti

Prima di usare i playbook predefiniti, assicurarsi di eseguire i passaggi dei prerequisiti come indicato di seguito.

Per altre informazioni, vedi:

- Esercitazione: Usare playbook con regole di automazione in Microsoft Sentinel

- Automatizzare la risposta alle minacce con playbook in Microsoft Sentinel

Prerequisiti del playbook

Prima di usare i playbook predefiniti, assicurarsi di eseguire i prerequisiti seguenti, in base alle esigenze per ogni playbook:

- Verificare le connessioni del playbook valide

- Aggiungere un ruolo obbligatorio alla sottoscrizione

- Connessione gli eventi imprevisti, le regole di analisi pertinenti e il playbook

Verificare le connessioni del playbook valide

Questa procedura consente di garantire che ogni passaggio di connessione nel playbook abbia connessioni valide ed è necessario per tutti i playbook della soluzione.

Per garantire le connessioni valide:

In Microsoft Sentinel aprire il playbook dai playbook di Automazione>attiva.

Selezionare un playbook per aprirlo come app per la logica.

Dopo aver aperto il playbook come app per la logica, selezionare Progettazione app per la logica. Espandere ogni passaggio nell'app per la logica per verificare la presenza di connessioni non valide, indicate da un triangolo di avviso arancione. Ad esempio:

Importante

Assicurarsi di espandere ogni passaggio nell'app per la logica. Le connessioni non valide potrebbero essere nascoste all'interno di altri passaggi.

Seleziona Salva.

Aggiungere un ruolo obbligatorio alla sottoscrizione

Questa procedura descrive come aggiungere un ruolo necessario alla sottoscrizione di Azure in cui è installato il playbook ed è necessario solo per i playbook seguenti:

- AD4IoT-AutoAlertStatusSync

- AD4IoT-CVEAutoWorkflow

- AD4IoT-SendEmailtoIoTOwner

- AD4IoT-AutoTriageIncident

I ruoli obbligatori variano in base al playbook, ma i passaggi rimangono invariati.

Per aggiungere un ruolo necessario alla sottoscrizione:

In Microsoft Sentinel aprire il playbook dai playbook di Automazione>attiva.

Selezionare un playbook per aprirlo come app per la logica.

Con il playbook aperto come app per la logica, selezionare Sistema di identità > assegnato e quindi nell'area Autorizzazioni selezionare il pulsante Assegnazioni di ruolo di Azure.

Nella pagina Assegnazioni di ruolo di Azure selezionare Aggiungi assegnazione di ruolo.

Nel riquadro Aggiungi assegnazione di ruolo:

Definire l'ambito come sottoscrizione.

Nell'elenco a discesa selezionare la sottoscrizione in cui è installato il playbook.

Nell'elenco a discesa Ruolo selezionare uno dei ruoli seguenti, a seconda del playbook in uso:

Nome del playbook Ruolo AD4IoT-AutoAlertStatusSync Amministrazione della protezione AD4IoT-CVEAutoWorkflow Lettore AD4IoT-SendEmailtoIoTOwner Lettore AD4IoT-AutoTriageIncident Lettore

Al termine, seleziona Salva.

Connessione gli eventi imprevisti, le regole di analisi pertinenti e il playbook

Questa procedura descrive come configurare una regola di analisi di Microsoft Sentinel per eseguire automaticamente i playbook in base a un trigger di eventi imprevisti ed è necessaria per tutti i playbook della soluzione.

Per aggiungere la regola di analisi:

In Microsoft Sentinel passare a Regole di automazione>.

Per creare una nuova regola di automazione, selezionare Crea>regola di automazione.

Nel campo Trigger selezionare uno dei trigger seguenti, a seconda del playbook in uso:

- Playbook AD4IoT-AutoAlertStatusSync: selezionare il trigger Quando viene aggiornato un evento imprevisto

- Tutti gli altri playbook della soluzione: selezionare il trigger Quando viene creato un evento imprevisto

Nell'area Condizioni selezionare If Analytics rule name Contains (Se > il nome > della regola analitica contiene) e quindi selezionare le regole di analisi specifiche rilevanti per Defender per IoT nell'organizzazione.

Ad esempio:

È possibile che si usino regole di analisi predefinite oppure che il contenuto usata sia stato modificato o creato autonomamente. Per altre informazioni, vedere Rilevare le minacce predefinite con i dati di Defender per IoT.

Nell'area Azioni selezionare Run playbook playbook name (Esegui playbook>).

Selezionare Esegui.

Suggerimento

È anche possibile eseguire manualmente un playbook su richiesta. Ciò può essere utile nelle situazioni in cui si vuole un maggiore controllo sui processi di orchestrazione e risposta. Per altre informazioni, vedere Eseguire un playbook su richiesta.

Chiudere automaticamente gli eventi imprevisti

Nome del playbook: AD4IoT-AutoCloseIncidents

In alcuni casi, le attività di manutenzione generano avvisi in Microsoft Sentinel che possono distrarre un team SOC dalla gestione dei problemi reali. Questo playbook chiude automaticamente gli eventi imprevisti creati da tali avvisi durante un periodo di manutenzione specificato, analizzando in modo esplicito i campi dell'entità dispositivo IoT.

Per usare questo playbook:

- Immettere il periodo di tempo pertinente in cui si prevede che venga eseguita la manutenzione e gli indirizzi IP di qualsiasi asset pertinente, ad esempio elencati in un file di Excel.

- Creare un watchlist che includa tutti gli indirizzi IP degli asset in cui devono essere gestiti automaticamente gli avvisi.

Inviare notifiche tramite posta elettronica dalla linea di produzione

Nome del playbook: AD4IoT-MailByProductionLine

Questo playbook invia messaggi di posta elettronica per notificare a specifici stakeholder avvisi ed eventi che si verificano nell'ambiente in uso.

Ad esempio, quando si hanno team di sicurezza specifici assegnati a linee di prodotto o aree geografiche specifiche, è necessario che il team venga informato degli avvisi rilevanti per le proprie responsabilità.

Per usare questo playbook, creare un watchlist che esegue il mapping tra i nomi dei sensori e gli indirizzi postali di ognuno degli stakeholder di cui si vuole inviare un avviso.

Creare un nuovo ticket ServiceNow

Nome del playbook: AD4IoT-NewAssetServiceNowTicket

In genere, l'entità autorizzata a programmare un PLC è la workstation engineering. Pertanto, gli utenti malintenzionati potrebbero creare nuove workstation di progettazione per creare programmazione PLC dannosa.

Questo playbook apre un ticket in ServiceNow ogni volta che viene rilevata una nuova workstation di progettazione, analizzando in modo esplicito i campi delle entità dispositivo IoT.

Aggiornare gli stati degli avvisi in Defender per IoT

Nome del playbook: AD4IoT-AutoAlertStatusSync

Questo playbook aggiorna gli stati degli avvisi in Defender per IoT ogni volta che un avviso correlato in Microsoft Sentinel ha un aggiornamento dello stato .

Questa sincronizzazione esegue l'override di qualsiasi stato definito in Defender per IoT, nella portale di Azure o nella console del sensore, in modo che gli stati dell'avviso corrispondano a quelli dell'evento imprevisto correlato.

Automatizzare i flussi di lavoro per gli eventi imprevisti con CVE attivi

Nome del playbook: AD4IoT-CVEAutoWorkflow

Questo playbook aggiunge cve attive nei commenti sugli eventi imprevisti dei dispositivi interessati. Una valutazione automatizzata viene eseguita se cve è critica e viene inviata una notifica tramite posta elettronica al proprietario del dispositivo, come definito a livello di sito in Defender per IoT.

Per aggiungere un proprietario del dispositivo, modificare il proprietario del sito nella pagina Siti e sensori in Defender per IoT. Per altre informazioni, vedere Opzioni di gestione del sito dal portale di Azure.

Inviare un messaggio di posta elettronica al proprietario del dispositivo IoT/OT

Nome del playbook: AD4IoT-SendEmailtoIoTOwner

Questo playbook invia un messaggio di posta elettronica con i dettagli dell'evento imprevisto al proprietario del dispositivo, come definito a livello di sito in Defender per IoT, in modo da poter iniziare l'analisi, anche rispondendo direttamente dal messaggio di posta elettronica automatizzato. Le opzioni di risposta includono:

Sì, questo è previsto. Selezionare questa opzione per chiudere l'evento imprevisto.

No, non è previsto. Selezionare questa opzione per mantenere attivo l'evento imprevisto, aumentare la gravità e aggiungere un tag di conferma all'evento imprevisto.

L'evento imprevisto viene aggiornato automaticamente in base alla risposta selezionata dal proprietario del dispositivo.

Per aggiungere un proprietario del dispositivo, modificare il proprietario del sito nella pagina Siti e sensori in Defender per IoT. Per altre informazioni, vedere Opzioni di gestione del sito dal portale di Azure.

Valutare gli eventi imprevisti che coinvolgono dispositivi estremamente importanti

Nome del playbook: AD4IoT-AutoTriageIncident

Questo playbook aggiorna la gravità dell'evento imprevisto in base al livello di importanza dei dispositivi coinvolti.

Passaggi successivi

Per altre informazioni, vedere il blog: Difesa dell'infrastruttura critica con Microsoft Sentinel: Soluzione di monitoraggio delle minacce IT/OT

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per