Monitorare l'integrità delle regole di automazione e dei playbook

Per garantire il corretto funzionamento e le prestazioni delle operazioni di orchestrazione, automazione e risposta della sicurezza nel servizio Microsoft Sentinel, tenere traccia dell'integrità delle regole di automazione e dei playbook monitorando i log di esecuzione.

Configurare le notifiche degli eventi di integrità per gli stakeholder pertinenti, che possono quindi intervenire. Ad esempio, definire e inviare messaggi di posta elettronica o Microsoft Teams, creare nuovi ticket nel sistema di ticket e così via.

Questo articolo descrive come usare le funzionalità di monitoraggio dell'integrità di Microsoft Sentinel per tenere traccia delle regole di automazione e dell'integrità dei playbook dall'interno di Microsoft Sentinel. Per altre informazioni, vedere Controllo e monitoraggio dell'integrità per Microsoft Sentinel.

Usare la tabella dati SentinelHealth (anteprima pubblica)

Per ottenere i dati sull'integrità dell'automazione dalla tabella dei dati SentinelHealth, attivare prima di tutto la funzionalità di integrità di Microsoft Sentinel per l'area di lavoro. Per altre informazioni, vedere Attivare il monitoraggio dell'integrità per Microsoft Sentinel.

Dopo aver attivato la funzionalità di integrità, la tabella dei dati SentinelHealth viene creata al primo evento di esito positivo o negativo generato per le regole di automazione e i playbook.

Informazioni sugli eventi della tabella SentinelHealth

Nella tabella SentinelHealth vengono registrati i tipi di eventi di integrità di automazione seguenti:

Esecuzione regola di automazione. Registrato ogni volta che vengono soddisfatte le condizioni di una regola di automazione, causandone l'esecuzione. Oltre ai campi nella tabella di base SentinelHealth, questi eventi includono proprietà estese univoche per l'esecuzione delle regole di automazione, incluso un elenco dei playbook chiamati dalla regola. Nella query di esempio seguente vengono visualizzati questi eventi:

SentinelHealth | where OperationName == "Automation rule run"Il playbook è stato attivato. Registrato ogni volta che un playbook viene attivato manualmente da un evento imprevisto dal portale o tramite l'API. Oltre ai campi nella tabella di base SentinelHealth, questi eventi includono proprietà estese univoche per l'attivazione manuale dei playbook. Nella query di esempio seguente vengono visualizzati questi eventi:

SentinelHealth | where OperationName == "Playbook was triggered"

Per altre informazioni, vedere Schema delle colonne della tabella SentinelHealth.

Stati, errori e passaggi suggeriti

Per lo stato Esecuzione regola di automazione, è possibile che vengano visualizzati gli stati seguenti:

Operazione riuscita: regola eseguita correttamente, attivando tutte le azioni.

Esito positivo parziale: regola eseguita e attivata con almeno un'azione, ma alcune azioni non sono riuscite.

Errore: la regola di automazione non ha eseguito alcuna azione a causa di uno dei motivi seguenti:

- Valutazione delle condizioni non riuscita.

- Condizioni soddisfatte, ma la prima azione non è riuscita.

Per lo stato Il playbook è stato attivato, è possibile che vengano visualizzati gli stati seguenti:

Operazione completata: il playbook è stato attivato correttamente.

Errore: non è stato possibile attivare il playbook.

Nota

Operazione riuscita significa solo che la regola di automazione ha attivato correttamente un playbook. Non indica quando il playbook è stato avviato o terminato, i risultati delle azioni nel playbook o il risultato finale del playbook.

Per trovare queste informazioni, eseguire una query sui log di diagnostica di App per la logica. Per altre informazioni, vedere Ottenere l'immagine completa dell'automazione.

Descrizioni degli errori e azioni suggerite

| Descrizione errore | Azioni consigliate |

|---|---|

| Non è stato possibile aggiungere l'attività: <TaskName>. L'evento imprevisto/avviso non è stato trovato. |

Assicurarsi che l'evento imprevisto/avviso esista e riprovare. |

| Non è stato possibile aggiungere l'attività: <TaskName>. L'evento imprevisto contiene già il numero massimo consentito di attività. |

Se questa attività è necessaria, verificare se sono presenti attività che possono essere rimosse o consolidate, quindi riprovare. |

| Non è stato possibile modificare la proprietà: <PropertyName>. L'evento imprevisto/avviso non è stato trovato. |

Assicurarsi che l'evento imprevisto/avviso esista e riprovare. |

| Non è stato possibile modificare la proprietà: <PropertyName>. Troppe richieste che superano le limitazioni. |

|

| Non è stato possibile attivare il playbook: <PlaybookName>. L'evento imprevisto/avviso non è stato trovato. |

Se si è verificato l'errore durante il tentativo di attivare un playbook su richiesta, verificare che l'evento imprevisto/avviso esista e riprovare. |

| Non è stato possibile attivare il playbook: <PlaybookName>. Il playbook non è stato trovato oppure Microsoft Sentinel non disponeva delle autorizzazioni necessarie. |

Modificare la regola di automazione, trovare e selezionare il playbook nella nuova posizione e salvare. Assicurarsi che Microsoft Sentinel abbia l'autorizzazione per eseguire questo playbook. |

| Non è stato possibile attivare il playbook: <PlaybookName>. Contiene un tipo di trigger non supportato. |

Assicurarsi che il playbook inizi con il trigger di App per la logica corretto: evento imprevisto di Microsoft Sentinel o avviso di Microsoft Sentinel. |

| Non è stato possibile attivare il playbook: <PlaybookName>. La sottoscrizione è disabilitata e contrassegnata come di sola lettura. I playbook in questa sottoscrizione non possono essere eseguiti finché la sottoscrizione non viene riabilitata. |

Riabilitare la sottoscrizione di Azure in cui si trova il playbook. |

| Non è stato possibile attivare il playbook: <PlaybookName>. Il playbook è stato disabilitato. |

Abilitare il playbook, in Microsoft Sentinel nella scheda Playbook attivi in Automazione o nella pagina delle risorse di App per la logica. |

| Non è stato possibile attivare il playbook: <PlaybookName>. Definizione del modello non valida. |

Si è verificato un errore nella definizione del playbook. Passare alla finestra di progettazione di App per la logica per risolvere i problemi e salvare il playbook. |

| Non è stato possibile attivare il playbook: <PlaybookName>. La configurazione del controllo di accesso limita Microsoft Sentinel. |

Le configurazioni di App per la logica consentono di limitare l'accesso per attivare il playbook. Questa restrizione è effettiva per questo playbook. Rimuovere questa restrizione in modo che Microsoft Sentinel non venga bloccato. Ulteriori informazioni |

| Non è stato possibile attivare il playbook: <PlaybookName>. Microsoft Sentinel non dispone delle autorizzazioni necessarie per eseguirla. |

Microsoft Sentinel richiede autorizzazioni per eseguire playbook. |

| Non è stato possibile attivare il playbook: <PlaybookName>. Il playbook non è stato trasferito al nuovo modello di autorizzazioni. Concedere a Microsoft Sentinel le autorizzazioni per eseguire questo playbook e salvare nuovamente la regola. |

Concedere a Microsoft Sentinel le autorizzazioni per eseguire questo playbook e salvare nuovamente la regola. |

| Non è stato possibile attivare il playbook: <PlaybookName>. Troppe richieste che superano le limitazioni del flusso di lavoro. |

Il numero di esecuzioni del flusso di lavoro in attesa ha superato il limite massimo consentito. Provare ad aumentare il valore di 'maximumWaitingRuns' nella configurazione della concorrenza dei trigger. |

| Non è stato possibile attivare il playbook: <PlaybookName>. Troppe richieste che superano le limitazioni. |

Altre informazioni sui limiti di sottoscrizione e tenant. |

| Non è stato possibile attivare il playbook: <PlaybookName>. Accesso negato. Identità gestita mancante o è stata impostata la restrizione di rete di App per la logica. |

Se il playbook usa l'identità gestita, assicurarsi che l'identità gestita sia stata assegnata con autorizzazioni. Il playbook potrebbe avere regole di restrizione di rete che impediscono l'attivazione e bloccano il servizio Microsoft Sentinel. |

| Non è stato possibile attivare il playbook: <PlaybookName>. La sottoscrizione o il gruppo di risorse sono stati bloccati. |

Rimuovere il blocco per consentire i playbook del trigger di Microsoft Sentinel nell'ambito bloccato. Altre informazioni sulle risorse bloccate. |

| Non è stato possibile attivare il playbook: <PlaybookName>. Il chiamante non dispone delle autorizzazioni di attivazione del playbook necessarie per il playbook oppure Microsoft Sentinel non dispone delle autorizzazioni necessarie per il playbook. |

L'utente che tenta di attivare il playbook su richiesta non ha il ruolo Collaboratore app per la logica nel playbook o per attivare il playbook. Ulteriori informazioni |

| Non è stato possibile attivare il playbook: <PlaybookName>. Credenziali non valide nella connessione. |

Verificare le credenziali usate dalla connessione nel servizio Connessioni API nel portale di Azure. |

| Non è stato possibile attivare il playbook: <PlaybookName>. L'ID ARM del playbook non è valido. |

Ottenere l'immagine completa dell'automazione

La tabella di monitoraggio dell'integrità di Microsoft Sentinel consente di tenere traccia di quando vengono attivati i playbook, ma per monitorare cosa accade nei playbook e i relativi risultati quando vengono eseguiti è anche necessario attivare la diagnostica in App per la logica di Azure per inserire gli eventi seguenti nella tabella AzureDiagnostics:

- {Action name} avviata

- {Action name} terminato

- Flusso di lavoro (playbook) avviato

- Flusso di lavoro (playbook) terminato

Questi eventi aggiunti forniscono altre informazioni sulle azioni eseguite nei playbook.

Attivare la diagnostica di App per la logica di Azure

Per ogni playbook di interesse per il monitoraggio, abilitare Log Analytics per l'app per la logica. Assicurarsi di selezionare Invia all'area di lavoro Log Analytics come destinazione del log e scegliere l'area di lavoro di Microsoft Sentinel.

Correlare i log di Microsoft Sentinel e App per la logica di Azure

Ora che sono disponibili log per le regole di automazione e i playbook e log per i singoli flussi di lavoro di App per la logica nell'area di lavoro, è possibile correlarli per ottenere l'immagine completa. Si consideri la query di esempio seguente:

SentinelHealth

| where SentinelResourceType == "Automation rule"

| mv-expand TriggeredPlaybooks = ExtendedProperties.TriggeredPlaybooks

| extend runId = tostring(TriggeredPlaybooks.RunId)

| join (AzureDiagnostics

| where OperationName == "Microsoft.Logic/workflows/workflowRunCompleted"

| project

resource_runId_s,

playbookName = resource_workflowName_s,

playbookRunStatus = status_s)

on $left.runId == $right.resource_runId_s

| project

RecordId,

TimeGenerated,

AutomationRuleName= SentinelResourceName,

AutomationRuleStatus = Status,

Description,

workflowRunId = runId,

playbookName,

playbookRunStatus

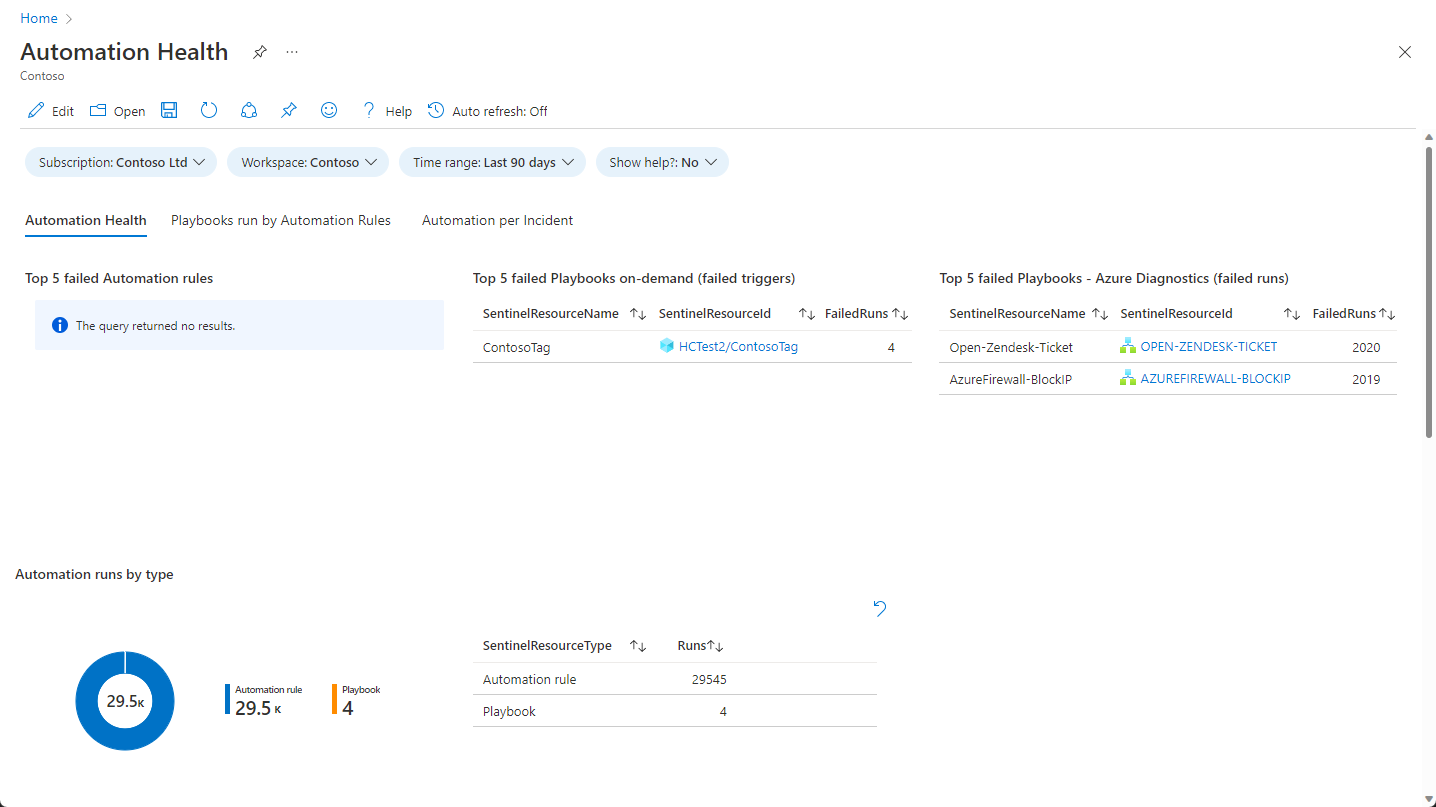

Usare la cartella di lavoro di monitoraggio dell'integrità

La cartella di lavoro Integrità di Automazione consente di visualizzare i dati di integrità, nonché la correlazione tra i due tipi di log appena menzionati. La cartella di lavoro include le seguenti visualizzazioni:

- Integrità e dettagli delle regole di automazione

- Integrità e dettagli del trigger del playbook

- Il playbook esegue l'integrità e i dettagli (richiede Diagnostica di Azure abilitata a livello di playbook)

- Dettagli di automazione per evento imprevisto

Ad esempio:

Selezionare la scheda Playbook eseguiti dalle regole di automazione per visualizzare l'attività del playbook.

Selezionare un playbook per visualizzare l'elenco delle esecuzioni nel grafico di drill-down riportato di seguito.

Selezionare una determinata esecuzione per visualizzare i risultati delle azioni nel playbook.

Passaggi successivi

- Informazioni sul controllo e il monitoraggio dello stato in Microsoft Sentinel.

- Attivare il controllo e il monitoraggio dello stato in Microsoft Sentinel.

- Monitorare l'integrità dei connettori dati.

- Monitorare l'integrità delle regole di analisi.

- Vedere altre informazioni sugli schemi delle tabelle SentinelHealth e SentinelAudit.