Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Usare le regole di riepilogo in Microsoft Sentinel per aggregare grandi set di dati in background per un'esperienza di operazioni di sicurezza più fluida in tutti i livelli di log. I dati di riepilogo sono precompilati nelle tabelle di log personalizzate e offrono prestazioni di query veloci, incluse le query eseguite sui dati derivati da livelli di log a basso costo. Le regole di riepilogo consentono di ottimizzare i dati per:

- Analisi e report, in particolare su set di dati di grandi dimensioni e intervalli di tempo, come necessario per l'analisi di sicurezza e eventi imprevisti, report aziendali mensili o annuali e così via.

- Risparmio sui costi sui log verbosi, che puoi conservare per quanto desideri in un livello di log meno costoso, e inviare solo come dati riepilogati a una tabella di analisi per l'elaborazione di rapporti e analisi.

- Sicurezza e privacy dei dati rimuovendo o offuscando i dettagli sulla privacy in riepilogati dati condivisibili e limitando l'accesso alle tabelle con dati non elaborati.

Accedere ai risultati delle regole di riepilogo tramite KQL (Kusto Query Language) tra le attività di rilevamento, indagine, ricerca e creazione di report. Usare i risultati delle regole di riepilogo per periodi più lunghi nelle indagini cronologiche, nella ricerca e nelle attività di conformità.

I risultati delle regole di riepilogo vengono archiviati in tabelle separate nel piano dati di Analisi e vengono addebitati di conseguenza. Per altre informazioni sui piani dati e sui costi di archiviazione, vedere Selezionare un piano di tabella in base ai modelli di utilizzo in un'area di lavoro Log Analytics

Importante

Le regole di riepilogo sono attualmente in ANTEPRIMA. Vedere le Condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per altre condizioni legali applicabili alle funzionalità di Azure disponibili in versione beta, in anteprima o non ancora rilasciate nella disponibilità generale.

Microsoft Sentinel è disponibile a livello generale nel portale di Microsoft Defender, incluso per i clienti senza Microsoft Defender XDR o una licenza E5. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Prerequisiti

Per creare regole di riepilogo in Microsoft Sentinel:

Microsoft Sentinel deve essere abilitato in almeno un'area di lavoro e usare attivamente i log.

È necessario essere in grado di accedere a Microsoft Sentinel con le autorizzazioni di Collaboratore di Microsoft Sentinel . Per altre informazioni, vedere Ruoli e autorizzazioni in Microsoft Sentinel.

Per creare regole di riepilogo nel portale di Microsoft Defender, è prima necessario eseguire l'onboarding dell'area di lavoro nel portale di Defender. Per altre informazioni, vedere Connettere Microsoft Sentinel al portale di Microsoft Defender.

È consigliabile provare la query della regola di riepilogo nella pagina Log prima di creare la regola. Verificare che la query non raggiunga o si avvicini al limite di query e verificare che la query produa lo schema previsto e i risultati previsti. Se la query è vicina ai limiti delle query, è consigliabile usare un binSize più piccolo per elaborare meno dati per bin. È anche possibile modificare la query per restituire un minor numero di record o rimuovere campi con un volume superiore.

Creare una regola di riepilogo

Creare una nuova regola di riepilogo per aggregare un set di dati di grandi dimensioni specifico in una tabella dinamica. Configurare la frequenza delle regole per determinare la frequenza con cui il set di dati aggregati viene aggiornato dai dati non elaborati.

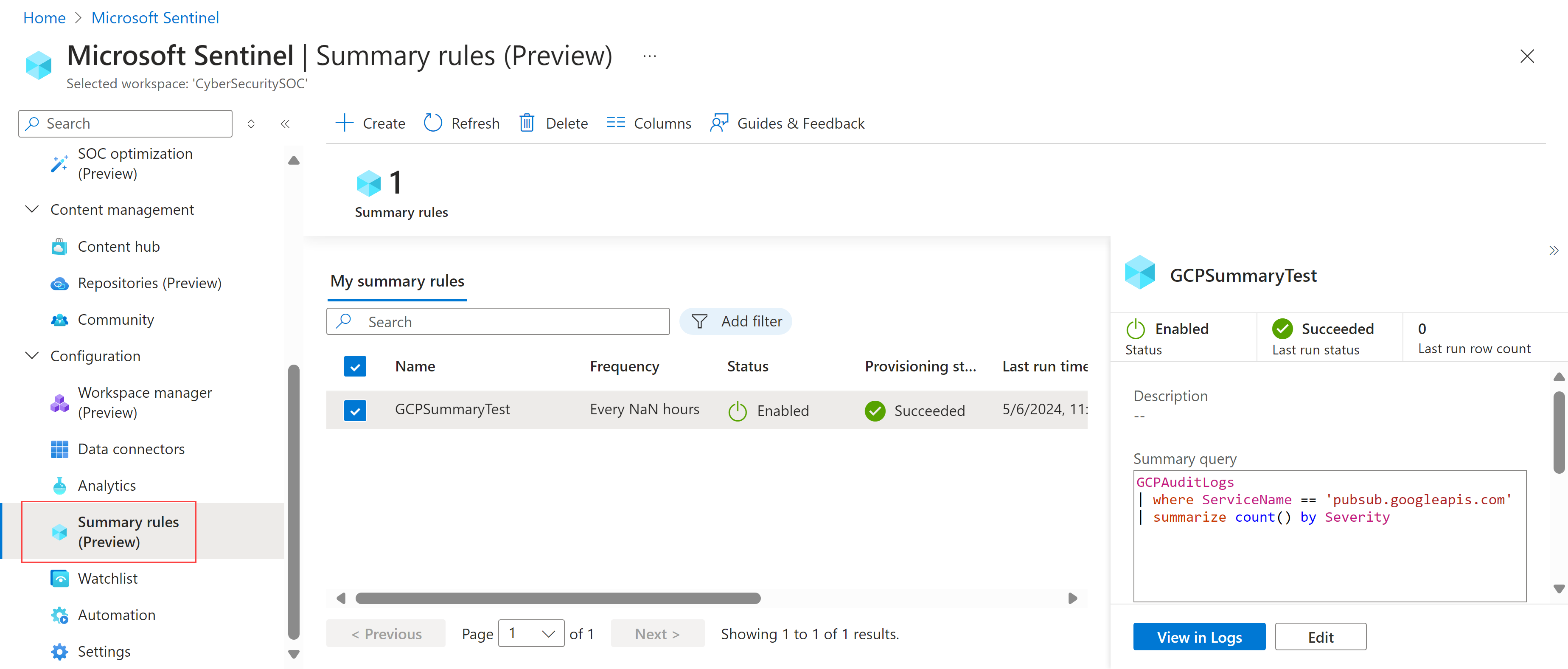

Nel portale di Defender selezionare Regole di riepilogo della configurazione > di Microsoft Sentinel>. Nel portale di Azure scegliere Regole di riepilogo (anteprima) dal menu di spostamento di Microsoft Sentinel in Configurazione. Ad esempio:

Selezionare + Crea e immettere i dettagli seguenti:

Nome. Immettere un nome significativo per la regola.

Descrizione. Immettere una descrizione facoltativa.

Tabella di destinazione. Definire la tabella di log personalizzata dove vengono aggregati i dati:

Se si seleziona Tabella log personalizzata esistente, selezionare la tabella da usare.

Se si seleziona Nuova tabella di log personalizzata, immettere un nome significativo per la tabella. Il nome completo della tabella usa la sintassi seguente:

<tableName>_CL.

È consigliabile abilitare le impostazioni di diagnostica SummaryLogs nell'area di lavoro per ottenere visibilità delle esecuzioni cronologiche e dei fallimenti. Se le impostazioni di diagnostica SummaryLogs non sono abilitate, viene richiesto di abilitarle nell'area Impostazioni di diagnostica .

Se le impostazioni di diagnostica SummaryLogs sono già abilitate, ma si desidera modificare le impostazioni, selezionare Configura impostazioni di diagnostica avanzate. Quando si torna alla pagina della procedura guidata Riepilogo regole, assicurarsi di selezionare Aggiorna per aggiornare i dettagli delle impostazioni.

Importante

Le impostazioni di diagnostica SummaryLogs comportano costi aggiuntivi. Per altre informazioni, vedere Impostazioni di diagnostica in Monitoraggio di Azure.

Selezionare Avanti: Impostare la logica >di riepilogo per continuare.

Nella pagina Imposta logica di riepilogo inserisci la query di riepilogo. Ad esempio, per eseguire il pull dei contenuti da Google Cloud Platform, è possibile immettere:

GCPAuditLogs | where ServiceName == 'pubsub.googleapis.com' | summarize count() by SeverityPer altre informazioni, vedere Esempi di scenari di regole di riepilogo e KQL (Kusto Query Language) in Monitoraggio di Azure.

Selezionare Anteprima risultati per visualizzare un esempio dei dati raccolti con la query configurata.

Nell'area Pianificazione query: definisci i dettagli seguenti.

- Frequenza di esecuzione della regola

- Se si vuole che la regola sia eseguita con qualsiasi tipo di ritardo, in minuti

- Quando si vuole avviare l'esecuzione della regola

I tempi definiti nella pianificazione sono basati sulla colonna

timegeneratednei datiSelezionare Avanti: Rivedi e crea >>Salva per completare la regola di riepilogo.

Le regole di riepilogo esistenti sono elencate nella pagina Regole di riepilogo (anteprima), in cui è possibile esaminare lo stato della regola. Per ogni regola, selezionare il menu opzioni alla fine della riga per eseguire una delle azioni seguenti:

- Visualizza i dati correnti della regola nella pagina Log, come se eseguissi immediatamente la query.

- Visualizzare la cronologia di esecuzione per la regola selezionata

- Disabilitare o abilitare la regola.

- Modificare la configurazione della regola

Per eliminare una regola, selezionare la riga della regola e quindi selezionare Elimina nella barra degli strumenti nella parte superiore della pagina.

Nota

Monitoraggio di Azure supporta anche la creazione di regole di riepilogo tramite API o un modello di Monitoraggio risorse di Azure. Per altre informazioni, vedere Creare o aggiornare una regola di riepilogo.

Scenari di regole di riepilogo di esempio

Questa sezione esamina gli scenari comuni per la creazione di regole di riepilogo in Microsoft Sentinel e i suggerimenti su come configurare ogni regola. Per altre informazioni ed esempi, vedere Usare regole di riepilogo con log ausiliari (processo di esempio) e Origini log da usare per l'inserimento dei log ausiliari.

Trovare rapidamente un indirizzo IP dannoso nel traffico di rete

Scenario: si è un cacciatore di minacce e uno degli obiettivi del team consiste nell'identificare tutte le istanze di quando un indirizzo IP dannoso interagisce nei log del traffico di rete da un evento imprevisto attivo negli ultimi 90 giorni.

Sfida: Microsoft Sentinel attualmente inserisce più terabyte di log di rete al giorno. È necessario spostarsi rapidamente tra di essi per trovare le corrispondenze per l'indirizzo IP dannoso.

Soluzione: è consigliabile usare le regole di riepilogo per eseguire le operazioni seguenti:

Creare un set di dati di riepilogo per ogni indirizzo IP correlato all'incidente, tra cui

SourceIP,DestinationIP,MaliciousIP,RemoteIP, ciascuno elencante attributi importanti, ad esempioIPType,FirstTimeSeeneLastTimeSeen.Il set di dati di riepilogo consente di cercare rapidamente un indirizzo IP specifico e restringere l'intervallo di tempo in cui viene trovato l'indirizzo IP. È possibile farlo anche quando gli eventi ricercati si sono verificati più di 90 giorni fa, oltre il periodo di conservazione dell'area di lavoro.

In questo esempio, configurare il riepilogo per l'esecuzione giornaliera, in modo che la query aggiunga nuovi record di riepilogo ogni giorno fino alla scadenza.

Crea una regola di analisi che viene eseguita per meno di due minuti sul set di dati di riepilogo, approfondendo rapidamente l'intervallo di tempo specifico in cui l'indirizzo IP dannoso ha interagito con la rete aziendale.

Assicurarsi di configurare intervalli di esecuzione fino a cinque minuti minimo per supportare dimensioni di payload di riepilogo diverse. In questo modo si garantisce che non si verifichi alcuna perdita anche quando si verifica un ritardo di inserimento degli eventi.

Ad esempio:

let csl_columnmatch=(column_name: string) { summarized_CommonSecurityLog | where isnotempty(column_name) | extend Date = format_datetime(TimeGenerated, "yyyy-MM-dd"), IPaddress = column_ifexists(column_name, ""), FieldName = column_name | extend IPType = iff(ipv4_is_private(IPaddress) == true, "Private", "Public") | where isnotempty(IPaddress) | project Date, TimeGenerated, IPaddress, FieldName, IPType, DeviceVendor | summarize count(), FirstTimeSeen = min(TimeGenerated), LastTimeSeen = min(TimeGenerated) by Date, IPaddress, FieldName, IPType, DeviceVendor }; union csl_columnmatch("SourceIP") , csl_columnmatch("DestinationIP") , csl_columnmatch("MaliciousIP") , csl_columnmatch("RemoteIP") // Further summarization can be done per IPaddress to remove duplicates per day on larger timeframe for the first run | summarize make_set(FieldName), make_set(DeviceVendor) by IPType, IPaddressEseguire una ricerca o una correlazione successiva con altri dati per completare la storia di attacco.

Generare avvisi sulle corrispondenze di intelligence sulle minacce con i dati di rete

Generare avvisi sulle corrispondenze di Intelligence sulle minacce con i dati di rete di tipo rumoroso, elevato volume e valore di sicurezza basso.

Scenario: è necessario creare una regola di analisi per i log del firewall per confrontare i nomi di dominio nel sistema che sono stati visitati con un elenco di nomi di dominio di intelligence sulle minacce.

La maggior parte delle origini dati sono log non elaborati che sono rumorosi e hanno un volume elevato, ma hanno un valore di sicurezza inferiore, inclusi gli indirizzi IP, il traffico di Firewall di Azure, il traffico Fortigate e così via. È presente un volume totale di circa 1 TB al giorno.

Sfida: la creazione di regole separate richiede più app per la logica, che richiedono costi e costi aggiuntivi per la configurazione e la manutenzione.

Soluzione: è consigliabile usare le regole di riepilogo per eseguire le operazioni seguenti:

Creare una regola di riepilogo:

Estendere la query per estrarre i campi chiave, ad esempio l'indirizzo di origine, l'indirizzo di destinazione e la porta di destinazione dalla tabella CommonSecurityLog_CL , ovvero CommonSecurityLog con il piano ausiliario.

Eseguire una ricerca interna sugli indicatori di Intelligence sulle minacce attivi per identificare eventuali corrispondenze con l'indirizzo di origine. In questo modo è possibile fare riferimento incrociato ai dati con minacce note.

Proiettare informazioni rilevanti, inclusi l'ora generata, il tipo di attività e qualsiasi IP di origine dannosa, insieme ai dettagli di destinazione. Impostare la frequenza di esecuzione della query e la tabella di destinazione, ad esempio MaliciousIPDetection . I risultati di questa tabella sono nel livello analitico e vengono addebitati di conseguenza.

Creare un avviso:

Creazione di una regola di analisi in Microsoft Sentinel che avvisa in base ai risultati della tabella MaliciousIPDetection . Questo passaggio è fondamentale per il rilevamento proattivo delle minacce e la risposta agli eventi imprevisti.

Regola di riepilogo di esempio:

CommonSecurityLog_CL

| extend sourceAddress = tostring(parse_json(Message).sourceAddress), destinationAddress = tostring(parse_json(Message).destinationAddress), destinationPort = tostring(parse_json(Message).destinationPort)

| lookup kind=inner (ThreatIntelligenceIndicator | where Active == true ) on $left.sourceAddress == $right.NetworkIP

| project TimeGenerated, Activity, Message, DeviceVendor, DeviceProduct, sourceMaliciousIP =sourceAddress, destinationAddress, destinationPort

Usare le regole di riepilogo con i log ausiliari (processo di esempio)

Questa procedura descrive un processo di esempio per l'uso di regole di riepilogo con log ausiliari, usando una connessione personalizzata creata tramite un modello ARM per inserire dati CEF da Logstash.

Configurare il connettore CEF personalizzato da Logstash:

Distribuire il modello di Resource Manager seguente nell'area di lavoro di Microsoft Sentinel per creare una tabella personalizzata con regole di raccolta dati (DCR) e un endpoint di raccolta dati (DCE):

Prendere nota dei dettagli seguenti dall'output del modello di Resource Manager:

tenant_iddata_collection_endpointdcr_immutable_iddcr_stream_name

Creare un'applicazione Microsoft Entra e prendere nota dell'ID client e del segreto dell'applicazione. Per altre informazioni, vedere Esercitazione: Inviare dati ai log di Monitoraggio di Azure con l'API di inserimento log (portale di Azure).

Usare lo script di esempio per aggiornare il file di configurazione Logstash. Gli aggiornamenti configurano Logstash per inviare i log CEF alla tabella personalizzata creata dal modello di Resource Manager, trasformando i dati JSON in formato DCR. In questo script, assicurarsi di sostituire i valori segnaposto con i propri valori per la tabella personalizzata e l'app Microsoft Entra creata in precedenza.

Verificare che i dati CEF vengano trasmessi da Logstash come previsto. Ad esempio, in Microsoft Sentinel passare alla pagina Log ed eseguire la query seguente:

CefAux_CL | take 10Creare regole di riepilogo che aggregano i dati CEF. Ad esempio:

Ricercare l'indicatore di compromissione (IoC): ricercare IoC specifici eseguendo query di riepilogo aggregate per individuare occorrenze univoche e quindi eseguire query solo su tali occorrenze per ottenere risultati più veloci. L'esempio seguente mostra un esempio di come portare un feed univoco

Source Ipinsieme ad altri metadati, che possono quindi essere usati per le ricerche IoC:// Daily Network traffic trend Per Destination IP along with Data transfer stats // Frequency - Daily - Maintain 30 day or 60 Day History. Custom_CommonSecurityLog | extend Day = format_datetime(TimeGenerated, "yyyy-MM-dd") | summarize Count= count(), DistinctSourceIps = dcount(SourceIP), NoofBytesTransferred = sum(SentBytes), NoofBytesReceived = sum(ReceivedBytes) by Day,DestinationIp, DeviceVendorEseguire una query su una linea di base di riepilogo per rilevare le anomalie. Anziché eseguire query su periodi cronologici di grandi dimensioni, ad esempio 30 o 60 giorni, è consigliabile inserire dati in log personalizzati e quindi eseguire query solo sui dati di base di riepilogo, ad esempio per i rilevamenti di anomalie delle serie temporali. Ad esempio:

// Time series data for Firewall traffic logs let starttime = 14d; let endtime = 1d; let timeframe = 1h; let TimeSeriesData = Custom_CommonSecurityLog | where TimeGenerated between (startofday(ago(starttime))..startofday(ago(endtime))) | where isnotempty(DestinationIP) and isnotempty(SourceIP) | where ipv4_is_private(DestinationIP) == false | project TimeGenerated, SentBytes, DeviceVendor | make-series TotalBytesSent=sum(SentBytes) on TimeGenerated from startofday(ago(starttime)) to startofday(ago(endtime)) step timeframe by DeviceVendor

Per altre informazioni sugli elementi seguenti usati negli esempi precedenti, vedere la documentazione di Kusto:

- istruzione let

- Operatore where

- Operatore extend

- Operatore progetto

- Operatore summarize

- Operatore lookup

- Operatore union

- Operatore make-series

- funzione isnotempty()

- funzione format_datetime()

- funzione column_ifexists()

- Funzione iff()

- funzione ipv4_is_private()

- funzione min()

- funzione tostring()

- Funzione ago()

- Funzione startofday()

- funzione parse_json()

- Funzione di aggregazione count()

- Funzione di aggregazione make_set()

- Funzione di aggregazione dcount()

- Funzione di aggregazione sum()

Per altre informazioni su KQL, vedere Panoramica del linguaggio di query Kusto (KQL).

Altre risorse: