Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Un modo rapido e semplice per valutare la gravità di un evento imprevisto consiste nel verificare se gli indirizzi IP in esso contenuti sono noti come fonti di attività dannose. Avere un modo per farlo automaticamente può risparmiare molto tempo e fatica.

In questa esercitazione si apprenderà come usare le regole e i playbook di automazione di Microsoft Sentinel per controllare automaticamente gli indirizzi IP negli eventi imprevisti rispetto a un'origine di intelligence per le minacce e registrare ogni risultato nel relativo evento imprevisto pertinente.

Al termine dell'esercitazione, sarà possibile:

- Creare un playbook da un modello

- Configurare e autorizzare le connessioni del playbook ad altre risorse

- Creare una regola di automazione per richiamare il playbook

- Visualizzare i risultati del processo automatizzato

Importante

Microsoft Sentinel è disponibile a livello generale nel portale di Microsoft Defender, incluso per i clienti senza Microsoft Defender XDR o una licenza E5.

A partire da luglio 2026, Microsoft Sentinel sarà supportato solo nel portale di Defender e tutti i clienti rimanenti che usano il portale di Azure verranno reindirizzati automaticamente.

È consigliabile che tutti i clienti che usano Microsoft Sentinel in Azure inizino a pianificare la transizione al portale di Defender per l'esperienza completa delle operazioni di sicurezza unificata offerte da Microsoft Defender. Per altre informazioni, vedere Pianificazione del passaggio al portale di Microsoft Defender per tutti i clienti di Microsoft Sentinel.

Prerequisiti

Per completare questa esercitazione, accertarsi di avere:

Una sottoscrizione di Azure. Creare un account gratuito, se non ne è già disponibile uno.

Un'area di lavoro Log Analytics con la soluzione Microsoft Sentinel distribuita in esso e i dati inseriti.

Un utente di Azure con i ruoli seguenti assegnati alle risorse seguenti:

- Collaboratore di Microsoft Sentinel nell'area di lavoro Log Analytics in cui viene distribuito Microsoft Sentinel.

- Collaboratore app per la logica e Proprietario o equivalente, a seconda del gruppo di risorse che conterrà il playbook creato in questa esercitazione.

È stata installata la soluzione VirusTotal dall'hub dei contenuti

Un account VirusTotal (gratuito) sarà sufficiente per questa esercitazione. Un'implementazione di produzione richiede un account VirusTotal Premium.

Un agente di Monitoraggio di Azure installato in almeno un computer nell'ambiente in modo che gli eventi imprevisti vengano generati e inviati a Microsoft Sentinel.

Creare un playbook da un modello

Microsoft Sentinel include modelli di playbook pronti e predefiniti che è possibile personalizzare e usare per automatizzare un numero elevato di obiettivi e scenari SecOps di base. È possibile trovarne uno per arricchire le informazioni sull'indirizzo IP negli eventi imprevisti.

In Microsoft Sentinel selezionare Automazione della configurazione>.

Nella pagina Automazione selezionare la scheda Modelli di Playbook (anteprima).

Individuare e selezionare uno dei modelli di report Arricchimento IP - Totale virus, per trigger di entità, eventi imprevisti o avvisi. Se necessario, filtrare l'elenco in base al tag Di arricchimento per trovare i modelli.

Selezionare Crea playbook nel riquadro dei dettagli. Ad esempio:

Verrà aperta la procedura guidata Crea playbook. Nella scheda Informazioni di base:

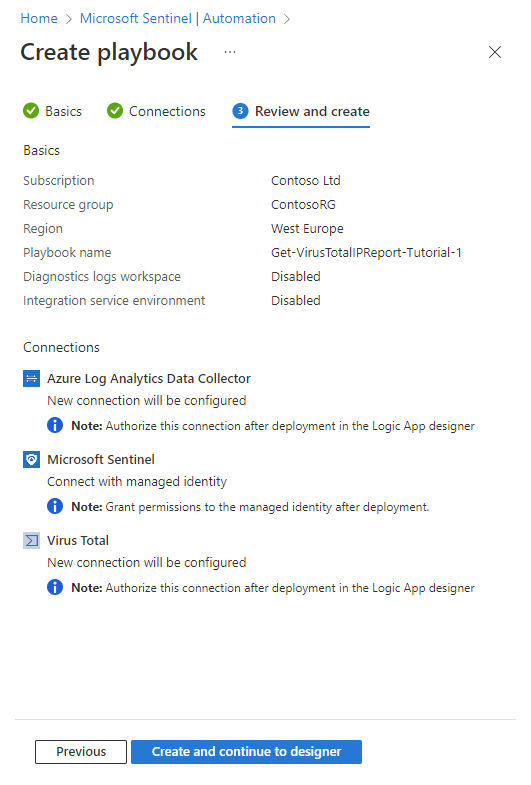

Selezionare Sottoscrizione, Gruppo di risorse e Regione dai rispettivi elenchi a discesa.

Modificare Nome del playbook aggiungendo alla fine del nome suggerito "Get-VirusTotalIPReport". In questo modo si sarà in grado di indicare da quale modello originale proviene questo playbook, pur assicurandosi che abbia un nome univoco nel caso in cui si voglia creare un altro playbook da questo stesso modello. Chiamiamolo "Get-VirusTotalIPReport-Tutorial-1".

Lasciare deselezionata l'opzione Abilita log di diagnostica in Log Analytics .

Selezionare Avanti: Connessioni >.

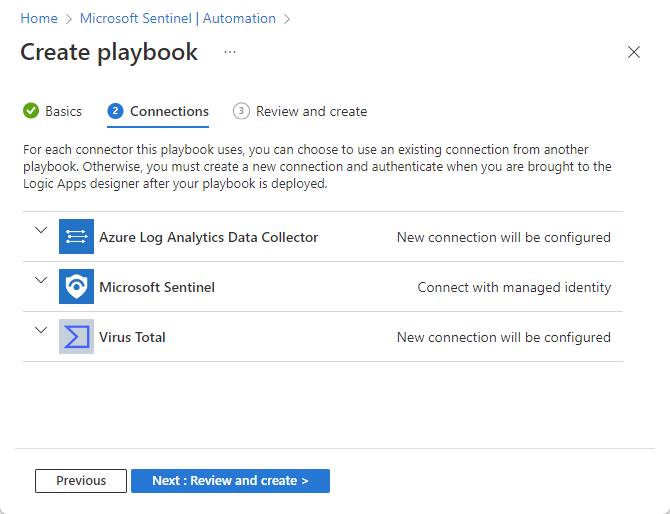

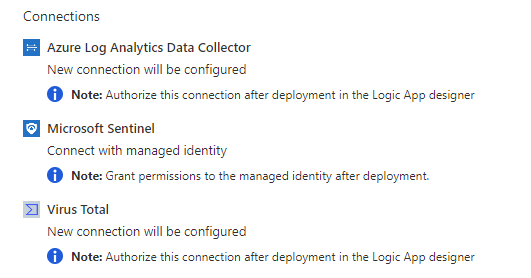

Nella scheda Connessioni verranno visualizzate tutte le connessioni necessarie per questo playbook ad altri servizi e il metodo di autenticazione che verrà usato se la connessione è già stata stabilita in un flusso di lavoro esistente dell'app per la logica nello stesso gruppo di risorse.

Lasciare invariata la connessione Microsoft Sentinel (ad esempio "Connettersi con l'identità gestita").

Se una connessione indica che verrà configurata una nuova connessione, verrà richiesto di eseguire questa operazione nella fase successiva dell'esercitazione. In alternativa, se si dispone già di connessioni a queste risorse, selezionare la freccia di espansione a sinistra della connessione e scegliere una connessione esistente dall'elenco espanso. Per questo esercizio si lascerà invariato.

Selezionare Avanti: Rivedi e crea >.

Nella scheda Rivedi e crea esaminare tutte le informazioni immesse come visualizzate qui e selezionare Crea playbook.

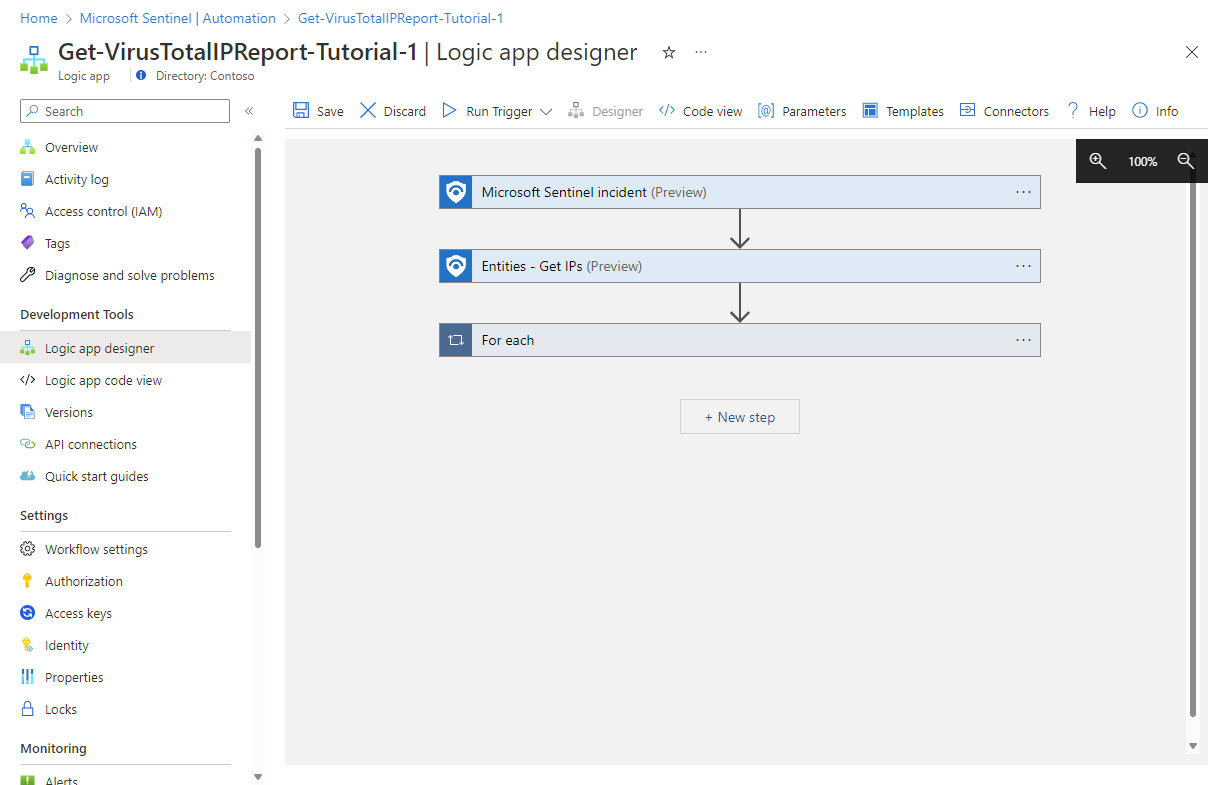

Man mano che viene distribuito il playbook, verrà visualizzata una serie rapida di notifiche sullo stato di avanzamento. Quindi, la finestra di progettazione dell'app per la logica verrà aperta con il playbook visualizzato. È comunque necessario autorizzare le connessioni dell'app per la logica alle risorse con cui interagisce in modo che il playbook possa essere eseguito. Verranno quindi esaminate tutte le azioni del playbook per assicurarsi che siano adatte per l'ambiente, apportando modifiche, se necessario.

Autorizzare le connessioni dell'app per la logica

Tenere presente che quando è stato creato il playbook dal modello, è stato detto che le connessioni agente di raccolta dati di Azure Log Analytics e Virus Total sarebbero state configurate in un secondo momento.

Ecco dove lo facciamo.

Autorizzare la connessione Virus Total

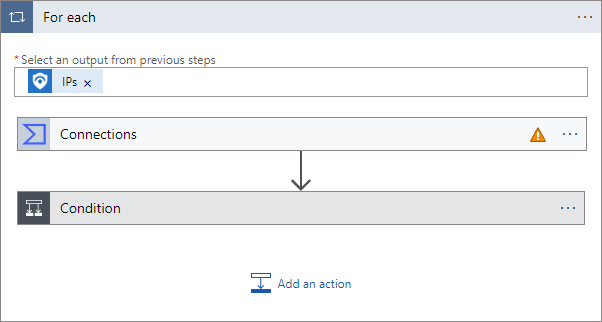

Selezionare l'opzione Per ogni azione per espanderla ed esaminarne il contenuto, che includono le azioni che verranno eseguite per ogni indirizzo IP. Ad esempio:

Il primo elemento azione visualizzato è etichettato Connessioni e ha un triangolo di avviso arancione.

Se invece la prima azione viene etichettata Recupera un report IP (anteprima), significa che si dispone già di una connessione esistente a Virus Total e si può andare al passaggio successivo.

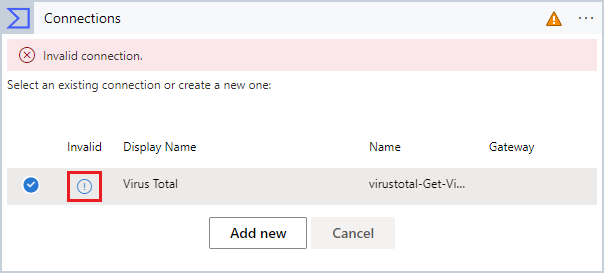

Selezionare l'azione Connessioni per aprirla.

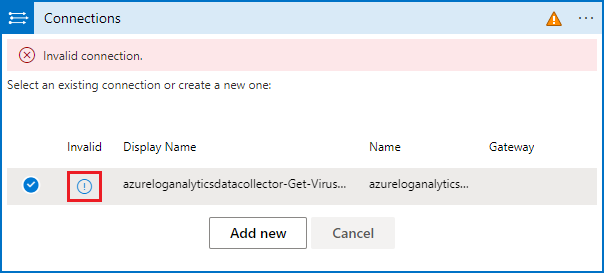

Selezionare l'icona nella colonna Non valida per la connessione visualizzata.

Verranno richieste le informazioni di connessione.

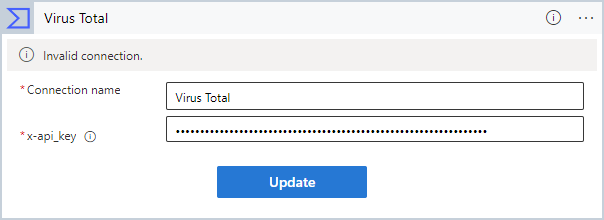

Immettere "Virus Total" come Nome connessione.

Per x-api_key, copiare e incollare la chiave API dall'account Virus Total.

Selezionare Aggiorna.

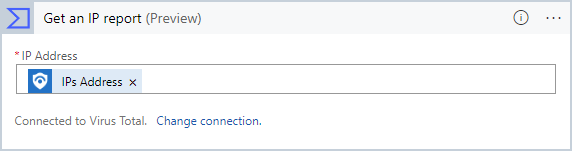

Ora verrà visualizzata correttamente l'azione Ottenere un report IP (anteprima). Se hai già un account Virus Total, sarai già in questa fase.

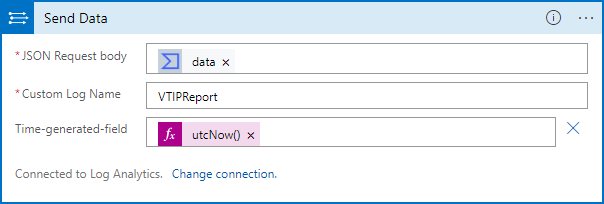

Autorizzare la connessione di Log Analytics

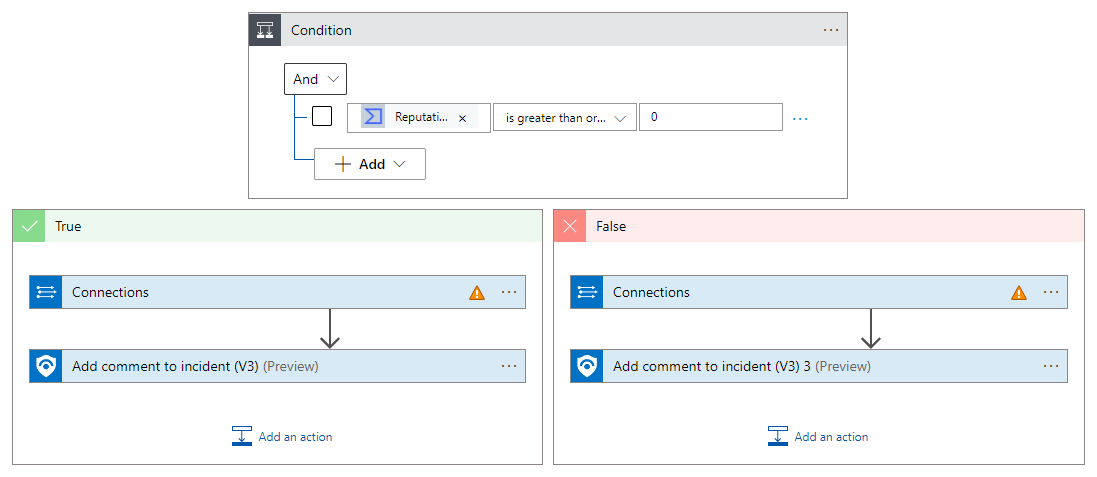

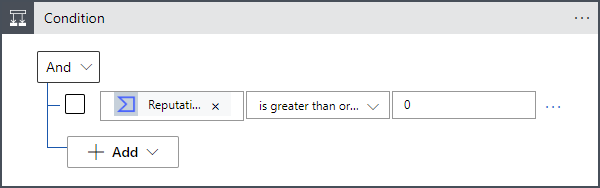

L'azione successiva è una Condizione che determina il resto delle azioni del ciclo per ognuno in base al risultato del report dell'indirizzo IP. Analizza il punteggio Reputazione assegnato all'indirizzo IP nel report. Un punteggio superiore a 0 indica che l'indirizzo è innocuo; un punteggio inferiore a 0 indica che è dannoso.

Indipendentemente dal fatto che la condizione sia true o false, si vogliono inviare i dati nel report a una tabella in Log Analytics in modo che possano essere sottoposte a query e analizzate e aggiungere un commento all'evento imprevisto.

Tuttavia, come si vedrà, sono disponibili più connessioni non valide che è necessario autorizzare.

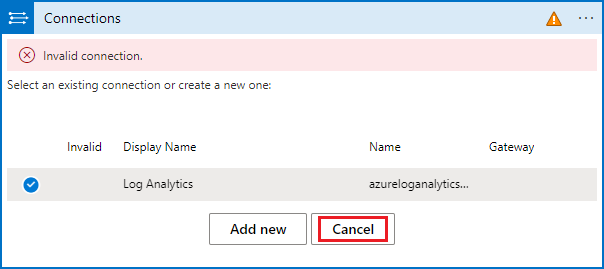

Selezionare l'azione Connessioni nel frame True.

Selezionare l'icona nella colonna Non valida per la connessione visualizzata.

Verranno richieste le informazioni di connessione.

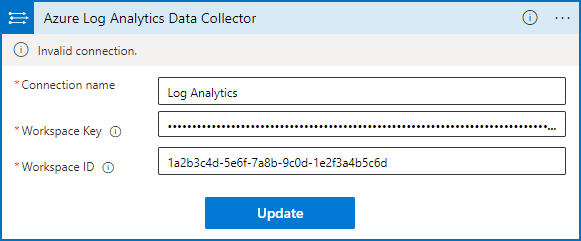

Immettere "Log Analytics" come Nome connessione.

Per ID area di lavoro copiare e incollare l'ID dalla pagina Panoramica delle impostazioni dell'area di lavoro Log Analytics.

Selezionare Aggiorna.

Ora verrà visualizzata correttamente l'azione Invia dati. Se si dispone già di una connessione di Log Analytics da App per la logica, si sarà già in questa fase.

Selezionare ora l'azione Connessioni nel frame False. Questa azione usa la stessa connessione di quella nel frame True.

Verificare che la connessione denominata Log Analytics sia contrassegnata e selezionare Annulla. In questo modo, l'azione verrà ora visualizzata correttamente nel playbook.

A questo punto verrà visualizzato l'intero playbook, configurato correttamente.

Molto importante! Non dimenticare di selezionare Salva nella parte superiore della finestra di Progettazione app per la logica. Dopo aver visualizzato i messaggi di notifica che il playbook è stato salvato correttamente, verrà visualizzato il playbook elencato nella scheda Playbook attivi* nella pagina Automazione.

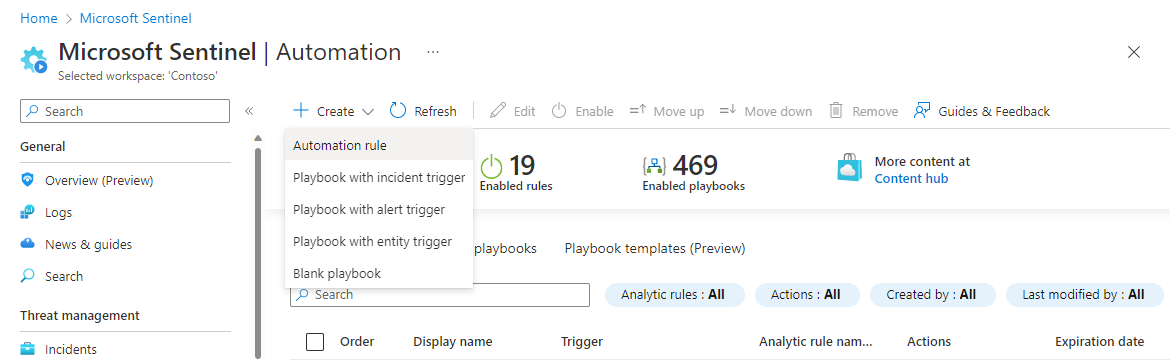

Creare una regola di automazione

A questo punto, per eseguire effettivamente questo playbook, è necessario creare una regola di automazione che verrà eseguita quando vengono creati eventi imprevisti e richiamare il playbook.

Nella pagina Automazione selezionare+ Crea nel banner in alto. Nel menu a discesa, selezionare Regola di automazione.

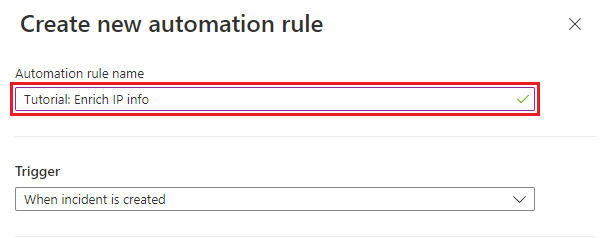

Nel pannello Crea nuova regola di automazione assegnare alla regola il nome "Tutorial: Enrich IP info".

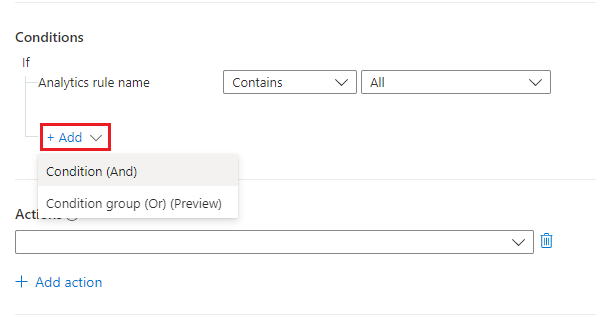

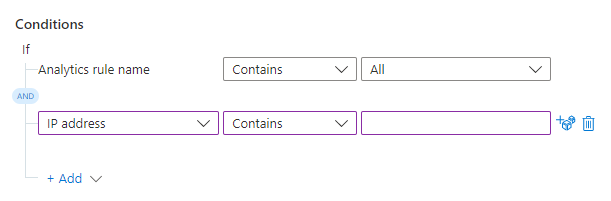

In Condizioni, selezionare + Aggiungi e Condizione (e).

Selezionare Indirizzo IP dall'elenco a discesa della proprietà a sinistra. Selezionare Contiene dall'elenco a discesa dell'operatore e lasciare vuoto il campo valore. Ciò significa che la regola verrà applicata agli eventi imprevisti con un campo indirizzo IP che contiene qualsiasi elemento.

Non si vuole impedire che le regole di analisi vengano coperte da questa automazione, ma non si vuole che l'automazione venga attivata inutilmente, quindi si limiterà la copertura agli eventi imprevisti che contengono entità di indirizzo IP.

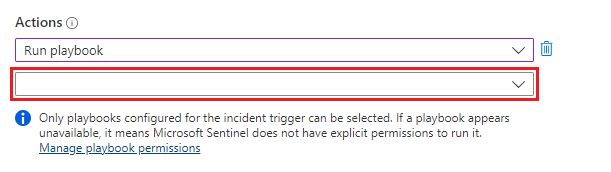

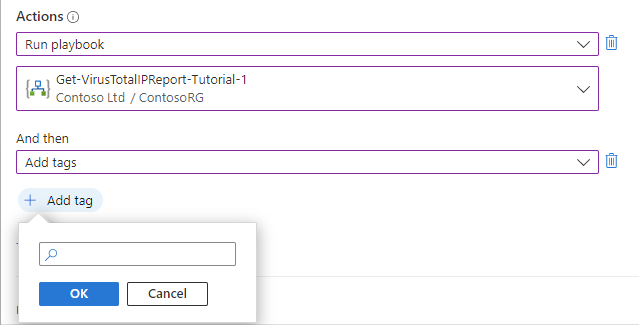

In Azioni, selezionare Esegui playbook dall'elenco a discesa.

Selezionare il nuovo elenco a discesa visualizzato.

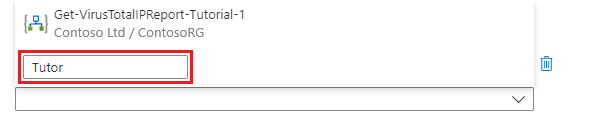

Verrà visualizzato un elenco di tutti i playbook nella sottoscrizione. Quelli disattivati sono quelli a cui non si ha accesso. Nella casella di testo Cerca playbook, iniziare a digitare il nome o qualsiasi parte del nome del playbook creato in precedenza. L'elenco dei playbook verrà filtrato in modo dinamico con ogni lettera digitata.

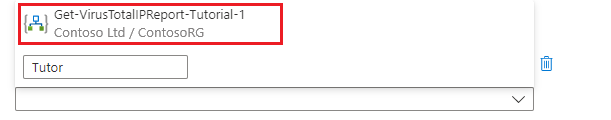

Quando viene visualizzato il playbook nell'elenco, selezionarlo.

Se il playbook è disattivato, selezionare il collegamento Gestisci autorizzazioni playbook (nel paragrafo di stampa fine sotto dove è stato selezionato un playbook - vedere lo screenshot precedente). Nel pannello visualizzato selezionare il gruppo di risorse contenente il playbook nell'elenco dei gruppi di risorse disponibili, quindi selezionare Applica.

Selezionare nuovamente + Aggiungi azione. A questo scopo, nell'elenco a discesa della nuova azione visualizzato selezionare Aggiungi tag.

Selezionare + Aggiungi tag. Immettere "Indirizzi IP arricchiti dall'esercitazione" come testo del tag e selezionare OK.

Lasciare invariate le impostazioni rimanenti e selezionare Applica.

Verificare che l'automazione abbia esito positivo

Nella pagina Eventi imprevisti immettere il testo del tag Indirizzi IP arricchiti da esercitazione nella barra Cerca e premere Invio per filtrare l'elenco degli eventi imprevisti con tale tag applicato. Si tratta degli eventi imprevisti su cui è stata eseguita la regola di automazione.

Aprire uno o più di questi eventi imprevisti e verificare se sono presenti commenti sugli indirizzi IP. La presenza di questi commenti indica che il playbook è stato eseguito sull'evento imprevisto.

Pulire le risorse

Se non si intende continuare a usare questo scenario di automazione, eliminare il playbook e la regola di automazione creati con la procedura seguente:

Nella pagina Automazione selezionare la scheda Playbook attivi.

Immettere il nome (o parte del nome) del playbook creato nella barra Cerca.

Se non viene visualizzato, assicurarsi che tutti i filtri siano impostati su Seleziona tutto.Contrassegnare la casella di controllo accanto al playbook nell'elenco e selezionare Elimina dal banner in alto.

Se non si vuole eliminarlo, è possibile selezionare Disabilita.Selezionare la scheda Regole di automazione.

Immettere il nome (o parte del nome) della regola di automazione creata nella barra Cerca.

Se non viene visualizzato, assicurarsi che tutti i filtri siano impostati su Seleziona tutto.Selezionare la casella di controllo accanto alla regola di automazione nell'elenco e selezionare Elimina dal banner in alto.

Se non si vuole eliminarlo, è possibile selezionare Disabilita.

Contenuto correlato

Dopo aver appreso come automatizzare uno scenario di arricchimento degli eventi imprevisti di base, sono disponibili altre informazioni sull'automazione e altri scenari in cui è possibile usarlo.

- Vedere altri esempi di utilizzo dei playbook insieme alle regole di automazione.

- Approfondire l’aggiunta di azioni ai playbook.

- Esplorare alcuni scenari di automazione di base che non richiedono playbook.