Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Importante

I rilevamenti personalizzati sono ora il modo migliore per creare nuove regole in Microsoft Sentinel SIEM Microsoft Defender XDR. Con i rilevamenti personalizzati, è possibile ridurre i costi di inserimento, ottenere rilevamenti in tempo reale illimitati e trarre vantaggio dall'integrazione senza problemi con dati, funzioni e azioni di correzione Defender XDR con il mapping automatico delle entità. Per altre informazioni, vedere questo blog.

Come servizio SIEM (Security Information and Event Management), Microsoft Sentinel è responsabile del rilevamento delle minacce alla sicurezza per l'organizzazione. Questa operazione viene eseguita analizzando i volumi elevati di dati generati da tutti i log dei sistemi.

In questa esercitazione si apprenderà come configurare una regola di analisi di Microsoft Sentinel da un modello per cercare exploit della vulnerabilità apache Log4j nell'ambiente. La regola incornicierà gli account utente e gli indirizzi IP trovati nei log come entità rilevabili, includono informazioni rilevanti negli avvisi generati dalle regole e generano avvisi come eventi imprevisti da analizzare.

Al termine dell'esercitazione, sarà possibile:

- Creare una regola di analisi da un modello

- Personalizzare le impostazioni e le query di una regola

- Configurare i tre tipi di arricchimento degli avvisi

- Scegliere risposte automatiche alle minacce per le regole

Prerequisiti

Per completare questa esercitazione, accertarsi di avere:

Una sottoscrizione di Azure. Creare un account gratuito, se non ne è già disponibile uno.

Un'area di lavoro Log Analytics con la soluzione Microsoft Sentinel distribuita in esso e i dati inseriti.

Un utente di Azure con il ruolo collaboratore di Microsoft Sentinel assegnato nell'area di lavoro Log Analytics in cui viene distribuito Microsoft Sentinel.

In questa regola viene fatto riferimento alle origini dati seguenti. Più di questi connettori sono stati distribuiti, maggiore sarà l'efficacia della regola. Devi avere almeno uno.

Origine dati Tabelle di Log Analytics a cui si fa riferimento Office 365 OfficeActivity (SharePoint)

OfficeActivity (Exchange)

OfficeActivity (Teams)DNS DnsEvents Monitoraggio di Azure (Informazioni dettagliate sulle VM) VMConnection Cisco ASA CommonSecurityLog (Cisco) Palo Alto Networks (Firewall) CommonSecurityLog (PaloAlto) Eventi di sicurezza SecurityEvents Microsoft Entra ID SigninLogs

AADNonInteractiveUserSignInLogsMonitoraggio di Azure (WireData) WireData Monitoraggio di Azure (IIS) W3CIISLog Attività di Azure AzureActivity Amazon Web Services AWSCloudTrail Microsoft Defender XDR DeviceNetworkEvents Firewall di Azure AzureDiagnostics (Firewall di Azure)

Accedere al portale di Azure e a Microsoft Sentinel

Accedere al portale di Azure.

Nella barra di ricerca cercare e selezionare Microsoft Sentinel.

Cercare e selezionare l'area di lavoro nell'elenco delle aree di lavoro di Microsoft Sentinel disponibili.

Installare una soluzione dall'hub dei contenuti

In Microsoft Sentinel, nel menu a sinistra in Gestione contenuto, selezionare Hub contenuto.

Cercare e selezionare la soluzione Rilevamento vulnerabilità Log4j.

Nella barra degli strumenti nella parte superiore della pagina, selezionare

Installa/Aggiorna.

Installa/Aggiorna.

Creare una regola di analisi pianificata da un modello

In Microsoft Sentinel, nel menu a sinistra in Configurazione, selezionare Analisi.

Nella pagina Analisi, selezionare la scheda Modelli di regola.

Nel campo di ricerca nella parte superiore dell'elenco dei modelli di regola immettere log4j.

Nell'elenco filtrato dei modelli selezionare Exploit della vulnerabilità Log4j, noto anche come IOC IP di Log4Shell. Nel riquadro dei dettagli selezionare Crea regola.

Verrà aperta la procedura guidata per le regole di Analisi.

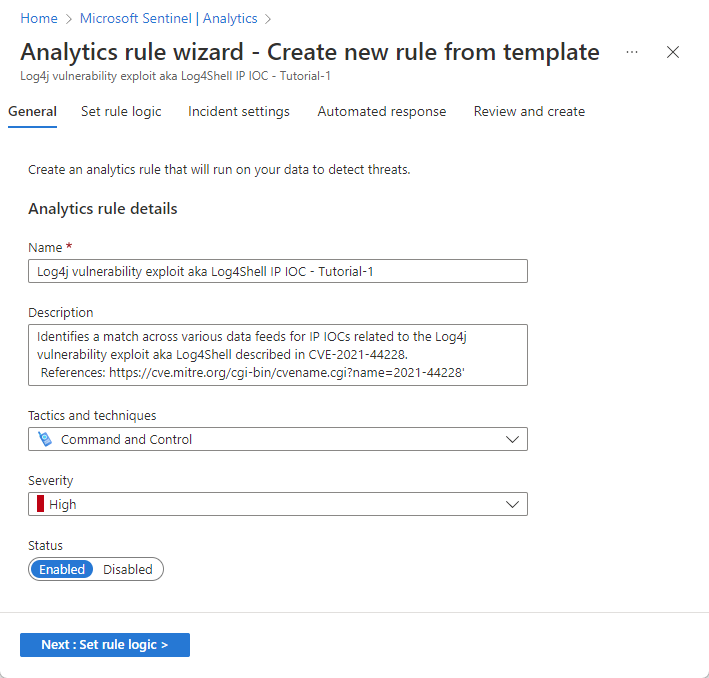

Nella scheda Generale, nel campo Nome, immettere Exploit della vulnerabilità Log4j, noto anche come IOC - Tutorial-1.

Lasciare invariati i campi rimanenti di questa pagina. Si tratta delle impostazioni predefinite, ma verrà aggiunta la personalizzazione al nome dell'avviso in una fase successiva.

Se non si vuole che la regola venga eseguita immediatamente, selezionare Disabilitata e la regola verrà aggiunta alla scheda Regole attive ed è possibile abilitarla da questa posizione quando necessario.

Selezionare Avanti: Imposta la logica della regola.

Esaminare la logica di query delle regole e la configurazione delle impostazioni

Nella scheda Imposta logica regola, esaminare la query visualizzata sotto l'intestazione Query regola.

Per visualizzare più testo della query contemporaneamente, selezionare l'icona a forma di freccia doppia diagonale nell'angolo superiore destro della finestra di query per espandere la finestra a dimensioni maggiori.

Per altre informazioni su KQL, vedere Panoramica del linguaggio di query Kusto (KQL).

Altre risorse:

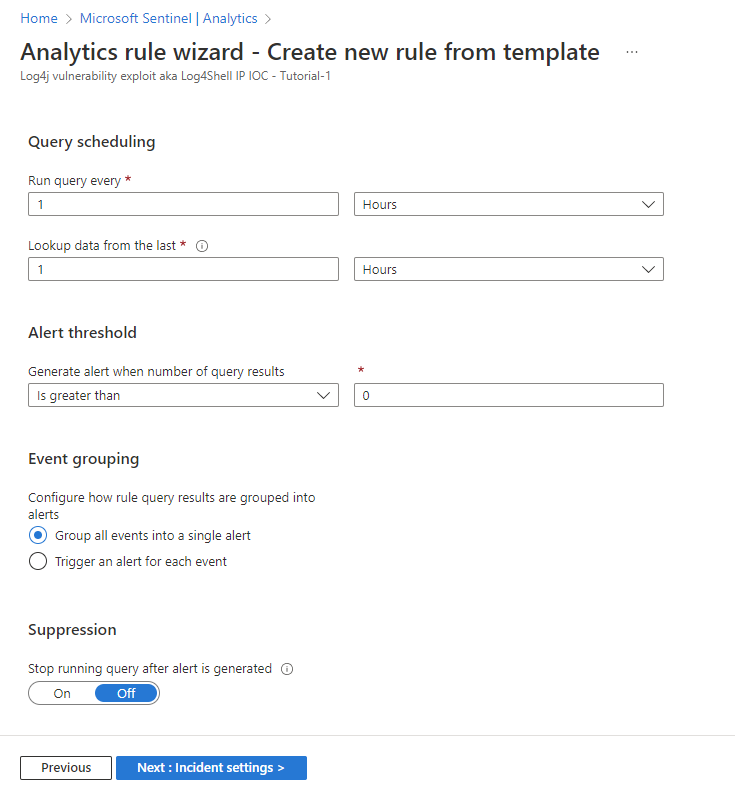

Arricchire gli avvisi con entità e altri dettagli

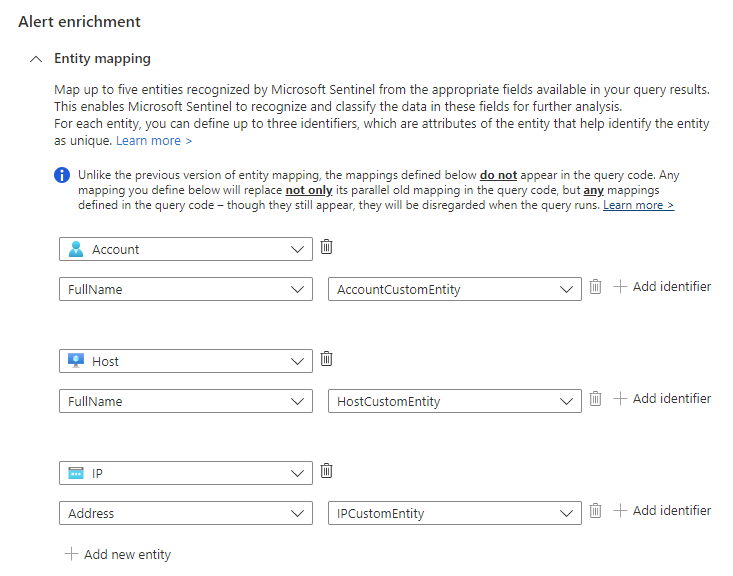

In Arricchimento degli avvisi, mantenere le impostazioni di mapping delle entità così come sono. Prendere nota delle tre entità mappate.

Nella sezione Dettagli personalizzati aggiungere il timestamp di ogni occorrenza all'avviso, in modo da poterlo visualizzare direttamente nei dettagli dell'avviso, senza dover eseguire il drill-down.

- Digitare timestamp, nel campo Chiave. Questo sarà il nome della proprietà nell'avviso.

- Selezionare timestamp, nell'elenco a discesa Valore.

Nella sezione Dettagli avviso, personalizzare il nome dell'avviso in modo che il timestamp di ogni occorrenza venga visualizzato nel titolo dell'avviso.

Nel campo Formato nome avviso, immettere Exploit della vulnerabilità Log4j, noto anche come Log4Shell IP IOC alle {{timestamp}}.

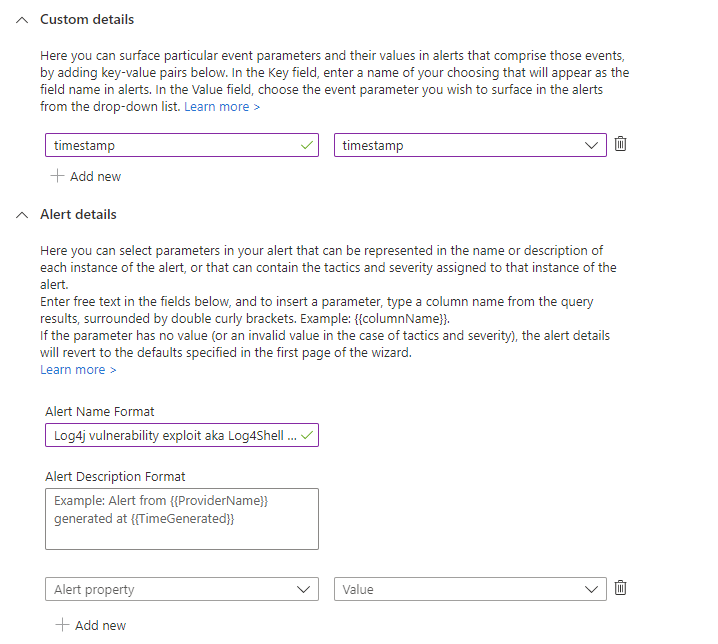

Esaminare le impostazioni rimanenti

Esaminare le impostazioni rimanenti nella scheda Imposta logica delle regole. Non è necessario modificare nulla, anche se è possibile modificare l'intervallo, ad esempio. Assicurarsi che il periodo di lookback corrisponda all'intervallo per mantenere la copertura continua.

Pianificazione delle query:

- Eseguire una query ogni 1 ora.

- Dati di ricerca dell'ultima ora.

Soglia di avviso:

- Generare un avviso quando il numero di risultati della query è maggiore di 0.

Raggruppamento di eventi:

- Configurare la modalità di raggruppamento dei risultati delle query delle regole in avvisi: raggruppare tutti gli eventi in un singolo avviso.

Eliminazione:

- Interrompere l'esecuzione della query dopo la generazione dell'avviso: Disattivato.

Selezionare Avanti: Impostazioni evento imprevisto.

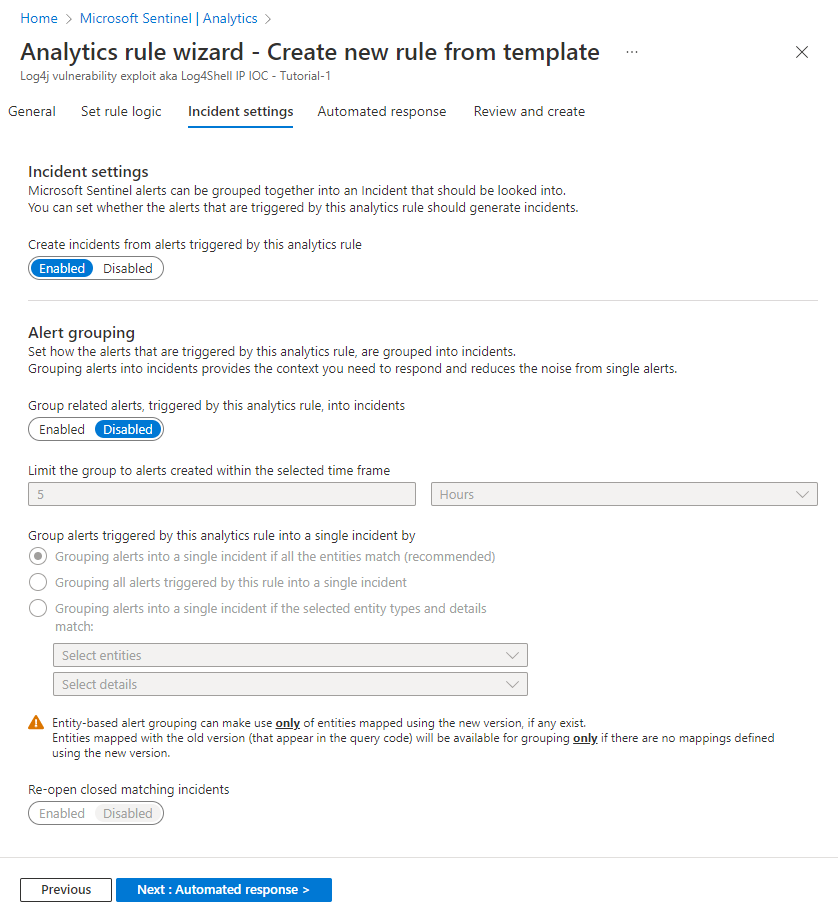

Esaminare le impostazioni di creazione degli eventi imprevisti

Esaminare le impostazioni nella scheda Impostazioni evento imprevisto. Non è necessario modificare nulla, a meno che, ad esempio, si disponga di un sistema diverso per la creazione e la gestione degli eventi imprevisti, nel qual caso si vuole disabilitare la creazione di eventi imprevisti.

Impostazioni degli incidenti:

- Creare eventi imprevisti dagli avvisi attivati da questa regola di analisi: abilitata.

Raggruppamento di avvisi:

- Raggruppare gli avvisi correlati, attivati da questa regola di analisi, in eventi imprevisti: Disabilitato.

Selezionare Avanti: Risposta automatica.

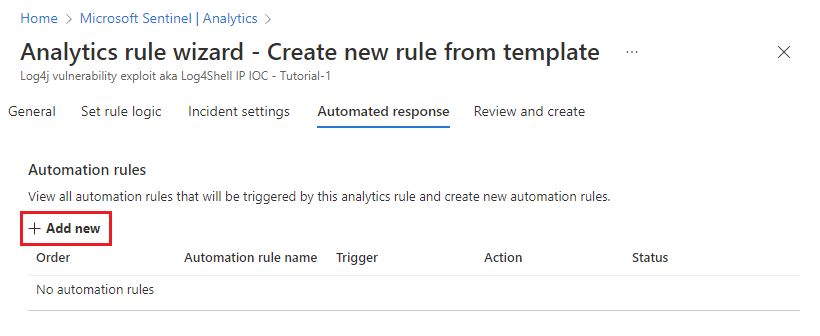

Impostare risposte automatiche e creare la regola

Nella scheda Risposta automatica:

Selezionare + Aggiungi nuovo per creare una nuova regola di automazione per questa regola di analisi. Verrà aperta la procedura guidata Crea nuova regola di automazione.

Nel campo Nome regola di automazione, immettere Rilevamento exploit vulnerabilità Log4J - Tutorial-1.

Lasciare invariate le sezioni Trigger e Condizioni.

In Azioni, selezionare Aggiungi tag dall'elenco a discesa.

- Selezionare + Aggiungi tag.

- Immettere Log4J exploit nella casella di testo e selezionare OK.

Lasciare invariate le sezioni Scadenza regola e Ordine.

Selezionare Applica. La nuova regola di automazione verrà presto visualizzata nell'elenco nella scheda Risposta automatica.

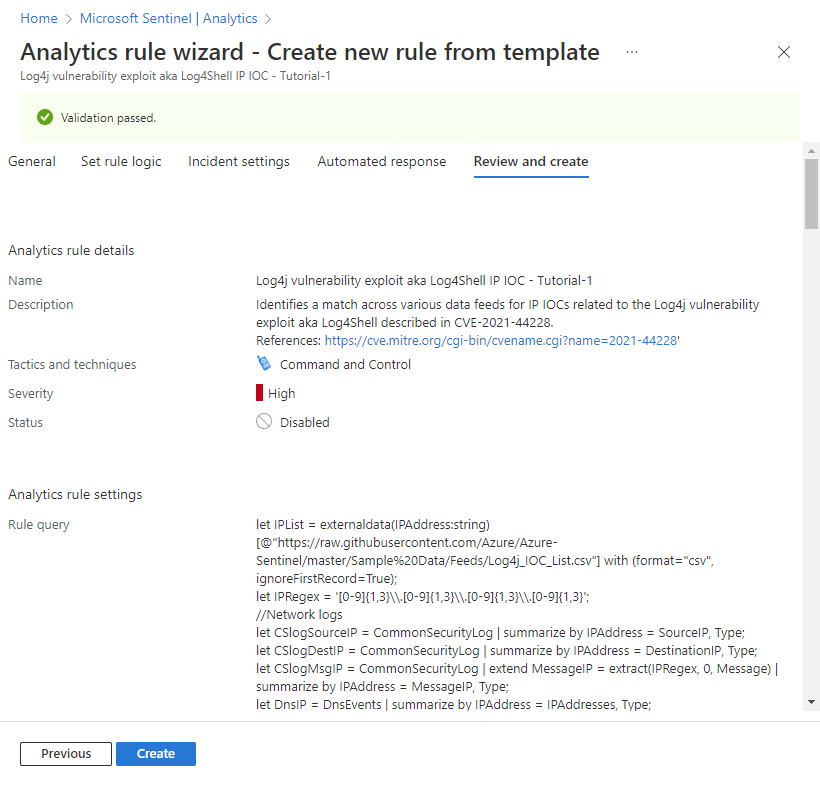

Selezionare Avanti: revisione per esaminare tutte le impostazioni per la nuova regola di analisi. Quando viene visualizzato il messaggio "Convalida superata", selezionare Crea. A meno che non si imposti la regola su Disabilitata nella scheda Generale precedente, la regola verrà eseguita immediatamente.

Selezionare l'immagine seguente per una visualizzazione della revisione completa (la maggior parte del testo della query è stata ritagliata per la visibilità).

Verificare l'esito positivo della regola

Per visualizzare i risultati delle regole di avviso create, passare alla pagina Eventi imprevisti.

Per filtrare l'elenco degli eventi imprevisti in base a quelli generati dalla regola di analisi, immettere il nome (o parte del nome) della regola di analisi creata nella barra di Ricerca.

Aprire un evento imprevisto il cui titolo corrisponde al nome della regola di analisi. Verificare che il flag definito nella regola di automazione sia stato applicato all'evento imprevisto.

Pulire le risorse

Se non si intende continuare a usare questa regola di analisi, eliminare (o almeno disabilitare) le regole di analisi e automazione create con la procedura seguente:

Nella pagina Analisi, selezionare la scheda Regole attive.

Immettere il nome (o parte del nome) della regola di analisi creata nella barra di Ricerca.

Se non viene visualizzato, assicurarsi che tutti i filtri siano impostati su Seleziona tutto.Contrassegnare la casella di controllo accanto alla regola nell'elenco e selezionare Elimina dal banner in alto.

Se non si vuole eliminarlo, è possibile selezionare Disabilita.Nella pagina Automazione selezionare la scheda Regole di automazione.

Immettere il nome (o parte del nome) della regola di automazione creata nella barra Cerca.

Se non viene visualizzato, assicurarsi che tutti i filtri siano impostati su Seleziona tutto.Selezionare la casella di controllo accanto alla regola di automazione nell'elenco e selezionare Elimina dal banner in alto.

Se non si vuole eliminarlo, è possibile selezionare Disabilita.

Passaggi successivi

Dopo aver appreso come cercare exploit di una vulnerabilità comune usando le regole di analisi, altre informazioni sulle operazioni che è possibile eseguire con l'analisi in Microsoft Sentinel:

Informazioni sull'intera gamma di impostazioni e configurazioni nelle regole di analisi pianificate.

In particolare, sono disponibili altre informazioni sui diversi tipi di arricchimento degli avvisi visualizzati qui:

Informazioni su altri tipi di regole di analisi in Microsoft Sentinel e sulla relativa funzione.

Altre informazioni sulla scrittura di query in Linguaggio di query Kusto (KQL). Per altre informazioni su KQL, vedere questa panoramica, apprendere alcune procedure consigliate e mantenere questa utile guida di riferimento rapido.