Si applica a: ✔️ macchine virtuali Linux ✔️ macchine virtuali Windows

Archiviazione su disco di Azure supporta la doppia crittografia dei dati inattivi per i dischi gestiti. Per informazioni concettuali sulla doppia crittografia dei dati inattivi e su altri tipi di crittografia del disco gestito, vedere la sezione Crittografia doppia dei dati inattivi dell'articolo crittografia dischi.

Restrizioni

La doppia crittografia dei dati inattivi non è attualmente supportata con dischi Ultra o SSD Premium v2.

Prerequisiti

Se si intende usare l'interfaccia della riga di comando di Azure, installare l'interfaccia della riga di comando di Azure più recente e accedere a un account Azure con az login.

Se si intende usare il modulo Azure PowerShell, installare la versione più recente di Azure PowerShell e accedere a un account Azure usando Connect-AzAccount.

Introduzione

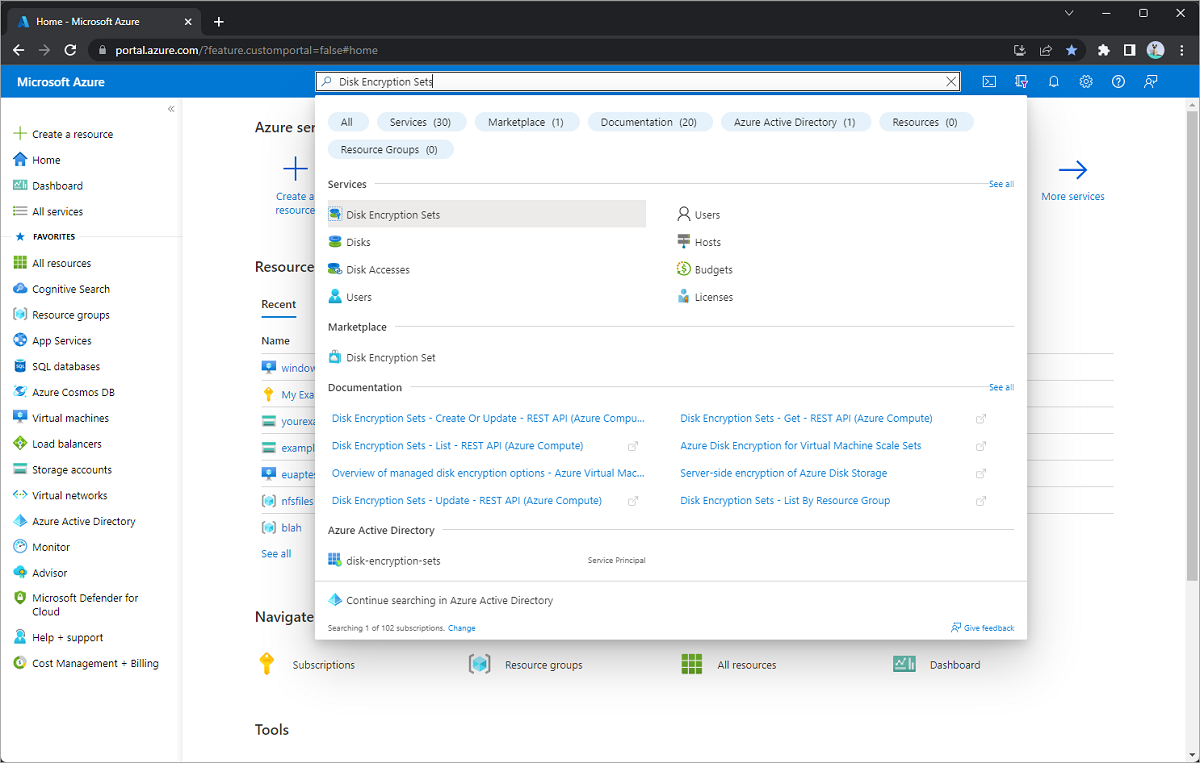

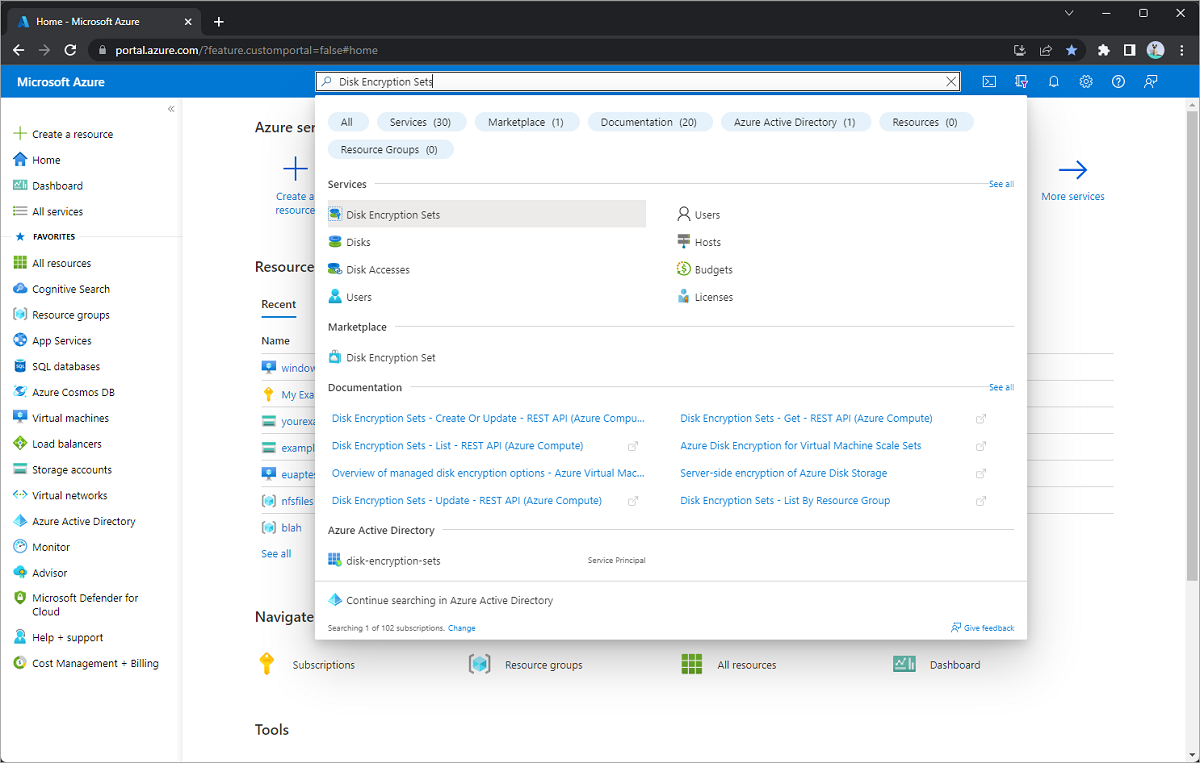

Accedere al portale di Azure.

Cercare e selezionare set di crittografia dischi.

Seleziona + Crea.

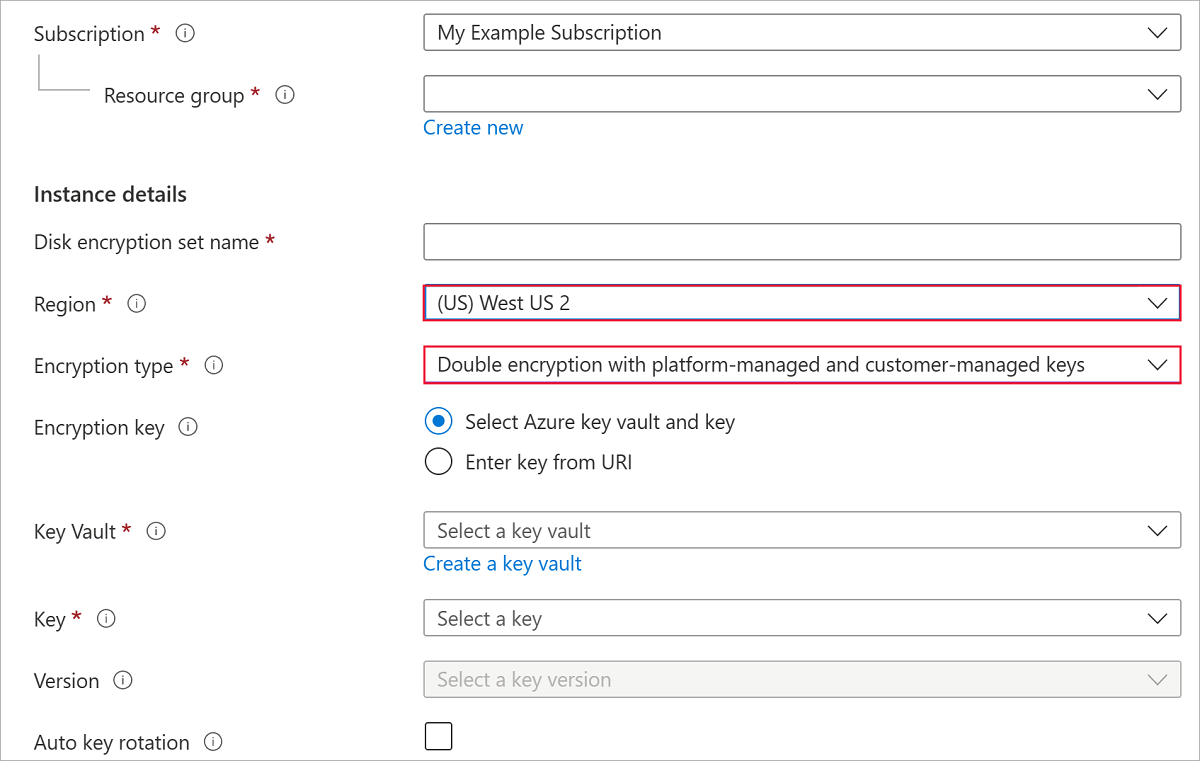

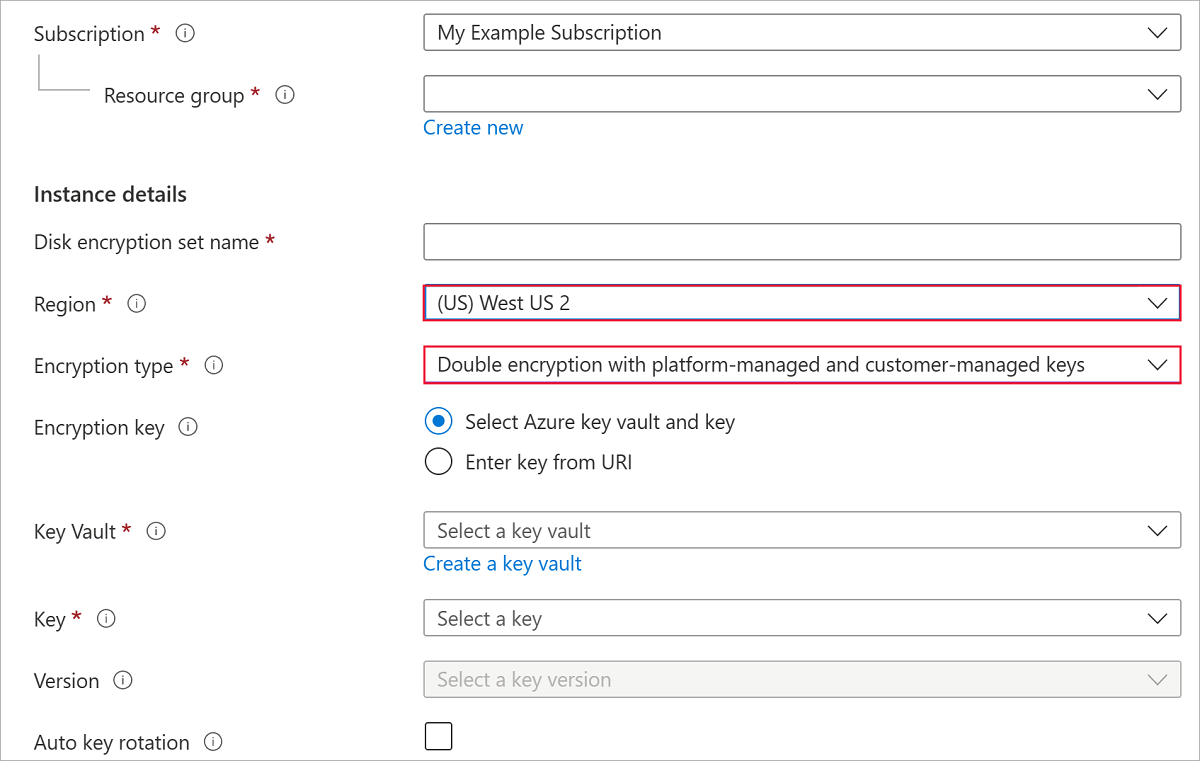

Selezionare una delle aree supportate.

Per Tipo di crittografia, selezionare Crittografia doppia con chiavi gestite dalla piattaforma e dal cliente.

Nota

Dopo aver creato un set di crittografia del disco con un particolare tipo di crittografia, non può essere modificato. Se si vuole usare un tipo di crittografia diverso, è necessario creare un nuovo set di crittografia del disco.

Immettere le informazioni rimanenti.

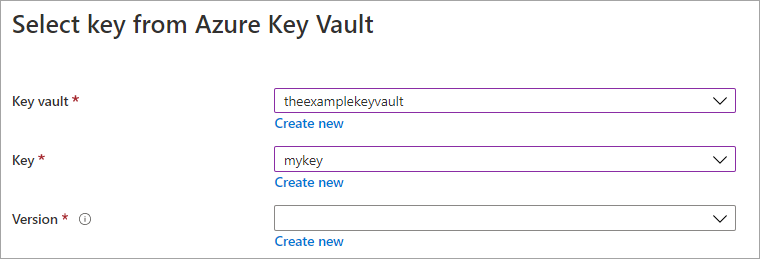

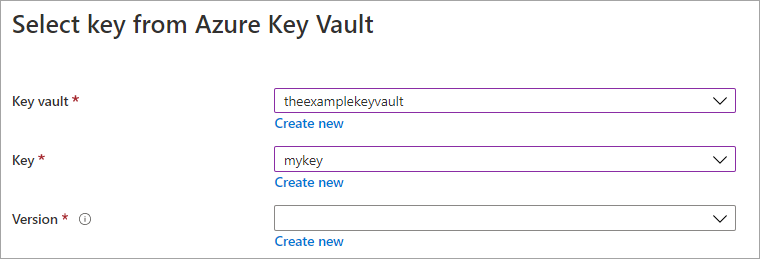

Selezionare un Azure Key Vault e una chiave oppure crearne uno nuovo, se necessario.

Nota

Se si crea l'istanza di Key Vault, è necessario abilitare l'eliminazione temporanea e la protezione dall'eliminazione. Queste impostazioni sono obbligatorie quando si usa un insieme di credenziali delle chiavi per crittografare i dischi gestiti e si protegge la perdita di dati a causa dell'eliminazione accidentale.

Seleziona Crea.

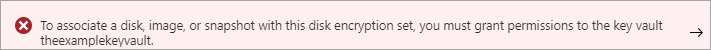

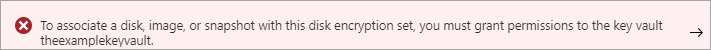

Passare al set di crittografia del disco creato e selezionare l'errore visualizzato. In questo modo verrà configurato il set di crittografia del disco per il funzionamento.

Verrà visualizzata e completata una notifica. In questo modo sarà possibile usare il set di crittografia del disco con l'insieme di credenziali delle chiavi.

Passare al disco.

Selezionare Crittografia.

Per Gestione delle chiavi, selezionare una delle chiavi in Chiavi gestite dalla piattaforma e dal cliente.

Selezionare Salva.

È stata ora abilitata la doppia crittografia dei dati inattivi nel disco gestito.

Creare un'istanza di Azure Key Vault e la chiave di crittografia.

Quando si crea l'istanza di Key Vault, è necessario abilitare l'eliminazione temporanea e la protezione dall'eliminazione. L'eliminazione temporanea assicura che l'insieme di credenziali delle chiavi mantenga una chiave eliminata per un determinato periodo di conservazione (valore predefinito di 90 giorni). La protezione dall'eliminazione garantisce che una chiave eliminata non possa essere eliminata definitivamente fino a quando non scade il periodo di conservazione. Queste impostazioni consentono di evitare la perdita di dati a causa dell'eliminazione accidentale. Queste impostazioni sono obbligatorie quando si usa un insieme di credenziali delle chiavi per la crittografia dei dischi gestiti.

subscriptionId=yourSubscriptionID

rgName=yourResourceGroupName

location=westcentralus

keyVaultName=yourKeyVaultName

keyName=yourKeyName

diskEncryptionSetName=yourDiskEncryptionSetName

diskName=yourDiskName

az account set --subscription $subscriptionId

az keyvault create -n $keyVaultName -g $rgName -l $location --enable-purge-protection true --enable-soft-delete true

az keyvault key create --vault-name $keyVaultName -n $keyName --protection software

Ottenere l'URL della chiave creata con az keyvault key show.

az keyvault key show --name $keyName --vault-name $keyVaultName

Creare un Oggetto DiskEncryptionSet con encryptionType impostato su EncryptionAtRestWithPlatformAndCustomerKeys. Sostituire yourKeyURL con l'URL ricevuto da az keyvault key show.

az disk-encryption-set create --resource-group $rgName --name $diskEncryptionSetName --key-url yourKeyURL --source-vault $keyVaultName --encryption-type EncryptionAtRestWithPlatformAndCustomerKeys

Concedere al set di crittografia dischi l'accesso all'insieme di credenziali delle chiavi.

Nota

La creazione dell'identità di DiskEncryptionSet nell'ID Microsoft Entra potrebbe richiedere alcuni minuti. Se quando si esegue il comando seguente viene visualizzato un errore simile a "Impossibile trovare l'oggetto Active Directory", attendere qualche minuto e riprovare.

desIdentity=$(az disk-encryption-set show -n $diskEncryptionSetName -g $rgName --query [identity.principalId] -o tsv)

az keyvault set-policy -n $keyVaultName -g $rgName --object-id $desIdentity --key-permissions wrapkey unwrapkey get

Creare un'istanza di Azure Key Vault e la chiave di crittografia.

Quando si crea l'istanza di Key Vault, è necessario abilitare l'eliminazione temporanea e la protezione dall'eliminazione. L'eliminazione temporanea assicura che l'insieme di credenziali delle chiavi mantenga una chiave eliminata per un determinato periodo di conservazione (valore predefinito di 90 giorni). La protezione dall'eliminazione garantisce che una chiave eliminata non possa essere eliminata definitivamente fino a quando non scade il periodo di conservazione. Queste impostazioni consentono di evitare la perdita di dati a causa dell'eliminazione accidentale. Queste impostazioni sono obbligatorie quando si usa un insieme di credenziali delle chiavi per la crittografia dei dischi gestiti.

$ResourceGroupName="yourResourceGroupName"

$LocationName="westus2"

$keyVaultName="yourKeyVaultName"

$keyName="yourKeyName"

$keyDestination="Software"

$diskEncryptionSetName="yourDiskEncryptionSetName"

$keyVault = New-AzKeyVault -Name $keyVaultName -ResourceGroupName $ResourceGroupName -Location $LocationName -EnableSoftDelete -EnablePurgeProtection

$key = Add-AzKeyVaultKey -VaultName $keyVaultName -Name $keyName -Destination $keyDestination

Recuperare l'URL per la chiave creata, sarà necessario per i comandi successivi. L'output ID di Get-AzKeyVaultKey è l'URL della chiave.

Get-AzKeyVaultKey -VaultName $keyVaultName -KeyName $keyName

Ottenere l'ID risorsa per l'istanza di Key Vault creata, è necessario per i comandi successivi.

Get-AzKeyVault -VaultName $keyVaultName

Creare un Oggetto DiskEncryptionSet con encryptionType impostato su EncryptionAtRestWithPlatformAndCustomerKeys. Sostituire yourKeyURL e yourKeyVaultURL con gli URL recuperati in precedenza.

$config = New-AzDiskEncryptionSetConfig -Location $locationName -KeyUrl "yourKeyURL" -SourceVaultId 'yourKeyVaultURL' -IdentityType 'SystemAssigned'

$config | New-AzDiskEncryptionSet -ResourceGroupName $ResourceGroupName -Name $diskEncryptionSetName -EncryptionType EncryptionAtRestWithPlatformAndCustomerKeys

Concedere al set di crittografia dischi l'accesso all'insieme di credenziali delle chiavi.

Nota

La creazione dell'identità di DiskEncryptionSet nell'ID Microsoft Entra potrebbe richiedere alcuni minuti. Se quando si esegue il comando seguente viene visualizzato un errore simile a "Impossibile trovare l'oggetto Active Directory", attendere qualche minuto e riprovare.

$des=Get-AzDiskEncryptionSet -name $diskEncryptionSetName -ResourceGroupName $ResourceGroupName

Set-AzKeyVaultAccessPolicy -VaultName $keyVaultName -ObjectId $des.Identity.PrincipalId -PermissionsToKeys wrapkey,unwrapkey,get

Passaggi successivi