Informazioni sui gruppi di utenti e sui pool di indirizzi IP per vpn utente da sito a sito

È possibile configurare VPN utente da sito a sito per assegnare gli indirizzi IP degli utenti da pool di indirizzi specifici in base alle proprie credenziali di identità o autenticazione creando gruppi di utenti. Questo articolo descrive le diverse configurazioni e parametri usati dal gateway VPN da sito a sito rete WAN virtuale per determinare i gruppi di utenti e assegnare indirizzi IP. Per i passaggi di configurazione, vedere Configurare gruppi di utenti e pool di indirizzi IP per VPN utente da sito a sito.

Questo articolo illustra i concetti seguenti:

- Concetti relativi alla configurazione del server

- Gruppi utenti

- Membri gruppo

- Gruppo di criteri predefinito

- Priorità del gruppo

- Impostazioni del gruppo disponibili

- Concetti relativi al gateway

- Requisiti e limitazioni di configurazione

- Casi d'uso

Concetti relativi alla configurazione del server

Le sezioni seguenti illustrano i termini e i valori comuni usati per la configurazione del server.

Gruppi di utenti (gruppi di criteri)

Un gruppo di criteri o un gruppo di criteri utente è una rappresentazione logica di un gruppo di utenti a cui devono essere assegnati indirizzi IP dallo stesso pool di indirizzi.

Membri del gruppo (membri dei criteri)

I gruppi di utenti sono costituiti da membri. I membri non corrispondono ai singoli utenti, ma definiscono invece i criteri usati per determinare quale gruppo fa parte di un utente che si connette. Un singolo gruppo può avere più membri. Se un utente che si connette corrisponde ai criteri specificati per uno dei membri del gruppo, l'utente viene considerato parte di tale gruppo e può essere assegnato un indirizzo IP appropriato. I tipi di parametri membro disponibili dipendono dai metodi di autenticazione specificati nella configurazione del server VPN. Per un elenco completo dei criteri disponibili, vedere la sezione Impostazioni gruppo disponibili di questo articolo.

Gruppo di criteri/utente predefinito

Per ogni configurazione del server VPN da sito a sito, è necessario selezionare un gruppo come predefinito. Gli utenti che presentano credenziali che non corrispondono ad alcuna impostazione di gruppo vengono considerati parte del gruppo predefinito. Dopo aver creato un gruppo, l'impostazione predefinita di tale gruppo non può essere modificata.

Priorità del gruppo

A ogni gruppo viene assegnata anche una priorità numerica. I gruppi con priorità più bassa vengono valutati per primi. Ciò significa che se un utente presenta credenziali che corrispondono alle impostazioni di più gruppi, vengono considerate parte del gruppo con la priorità più bassa. Ad esempio, se l'utente A presenta una credenziale corrispondente al gruppo IT (priorità 3) e al gruppo finanziario (priorità 4), l'utente A viene considerato parte del gruppo IT per l'assegnazione di indirizzi IP.

Impostazioni del gruppo disponibili

Nella sezione seguente vengono descritti i diversi parametri che possono essere usati per definire i membri dei gruppi di cui fanno parte. I parametri disponibili variano in base ai metodi di autenticazione selezionati. Nella tabella seguente sono riepilogati i tipi di impostazione disponibili e i valori accettabili. Per informazioni più dettagliate su ogni tipo di valore membro, visualizzare la sezione corrispondente al tipo di autenticazione.

| Tipo di autenticazione | Tipo di membro | Valori dei membri | Valore di esempio |

|---|---|---|---|

| Microsoft Entra ID | AADGroupID | ID oggetto gruppo Microsoft Entra | {valore ID oggetto} |

| RADIUS | AzureRADIUSGroupID | Valore attributo specifico del fornitore (esadecimale) (deve iniziare con 6ad1bd) | 6ad1bd23 |

| Certificate | AzureCertificateID | Nome di dominio nome comune certificato (CN=user@red.com) | red |

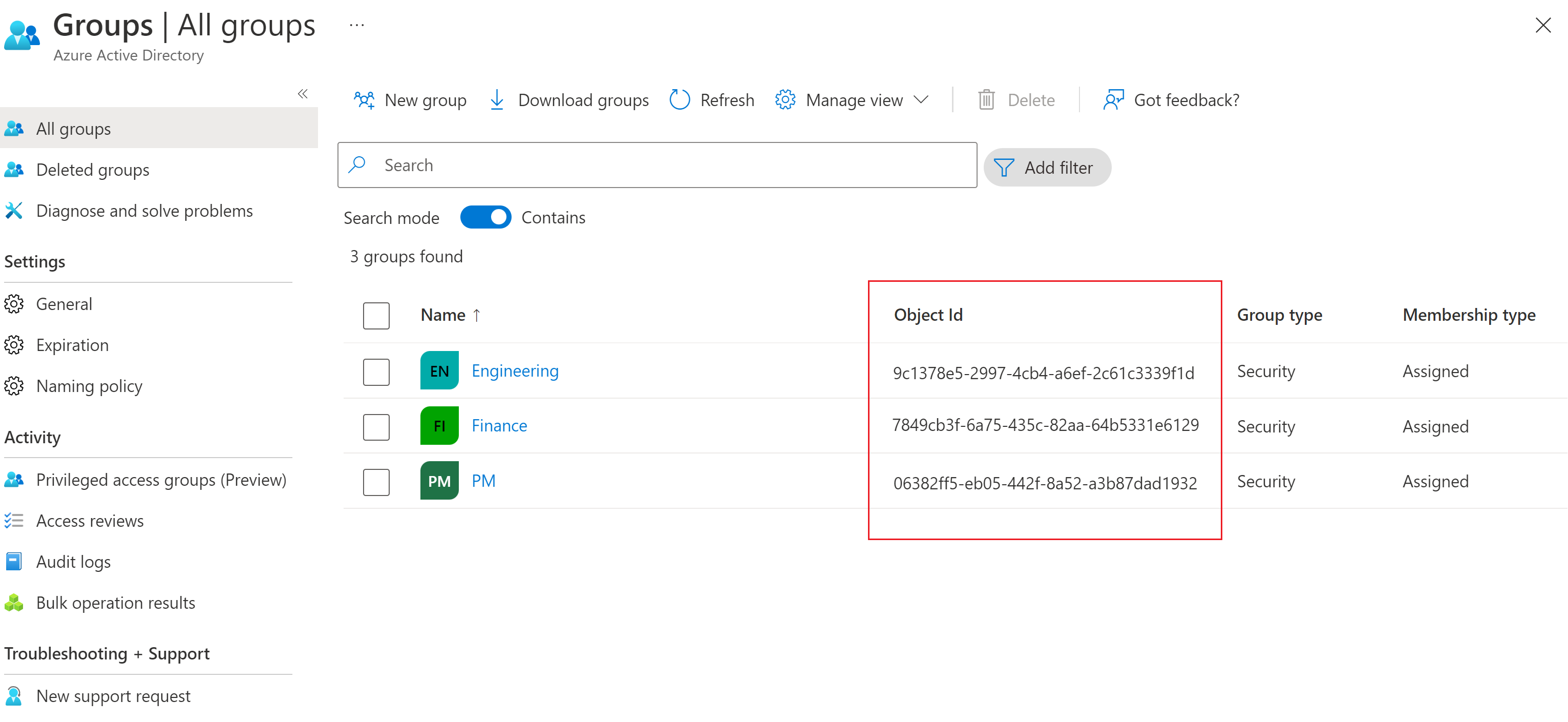

Autenticazione di Microsoft Entra (solo OpenVPN)

I gateway che usano l'autenticazione Di Microsoft Entra possono usare GLI ID oggetto del gruppo Microsoft Entra per determinare a quale gruppo di utenti appartiene un utente. Se un utente fa parte di più gruppi di Microsoft Entra, viene considerato come parte del gruppo di utenti VPN da sito a sito con la priorità numerica più bassa.

Tuttavia, se si prevede di avere utenti esterni (utenti che non fanno parte del dominio Microsoft Entra configurato nel gateway VPN) si connettono al gateway VPN da punto a sito, assicurarsi che il tipo di utente dell'utente esterno sia "Membro" e non "Guest". Assicurarsi inoltre che il "Nome" dell'utente sia impostato sull'indirizzo di posta elettronica dell'utente. Se il tipo di utente e il nome dell'utente che si connette non sono impostati correttamente come descritto in precedenza o non è possibile impostare un membro esterno come "Membro" del dominio Microsoft Entra, tale utente connesso verrà assegnato al gruppo predefinito e assegnato un INDIRIZZO IP dal pool di indirizzi IP predefinito.

È anche possibile identificare se un utente è esterno esaminando il "Nome entità utente" dell'utente. Gli utenti esterni hanno #EXT nel nome dell'entità utente.

Certificato di Azure (OpenVPN e IKEv2)

I gateway che usano l'autenticazione basata su certificati usano il nome di dominio dei nomi comuni del certificato utente (CN) per determinare il gruppo in cui si trova un utente che si connette. I nomi comuni devono essere in uno dei formati seguenti:

- dominio/nome utente

- username@domain.com

Assicurarsi che il dominio sia l'input come membro del gruppo.

Server RADIUS (OpenVPN e IKEv2)

I gateway che usano l'autenticazione basata su RADIUS usano un nuovo attributo specifico del fornitore per determinare i gruppi di utenti VPN. Quando l'autenticazione basata su RADIUS è configurata nel gateway da sito a sito, il gateway funge da proxy server dei criteri di rete. Ciò significa che il gateway VPN da sito a sito funge da client per autenticare gli utenti con il server RADIUS usando il protocollo RADIUS.

Dopo che il server RADIUS ha verificato correttamente le credenziali dell'utente, il server RADIUS può essere configurato per inviare un nuovo attributo specifico del fornitore (VSA) come parte dei pacchetti Access-Accept. Il gateway VPN da sito a sito elabora il vsa nei pacchetti Access-Accept e assegna indirizzi IP specifici agli utenti in base al valore delle vsA.

Pertanto, i server RADIUS devono essere configurati per inviare un vsa con lo stesso valore per tutti gli utenti che fanno parte dello stesso gruppo.

Nota

Il valore di VSA deve essere una stringa esadecimale ottetto nel server RADIUS e in Azure. Questa stringa ottetto deve iniziare con 6ad1bd. Le ultime due cifre esadecimali possono essere configurate liberamente. Ad esempio, 6ad1bd98 è valido, ma 6ad12323 e 6a1bd2 non sarebbe valido.

Il nuovo VSA è MS-Azure-Policy-ID.

L'VSA MS-Azure-Policy-ID viene usato dal server RADIUS per inviare un identificatore usato dal server VPN da sito a sito per trovare la corrispondenza con un criterio utente RADIUS autenticato configurato sul lato Azure. Questo criterio viene usato per selezionare la configurazione ip/routing (indirizzo IP assegnato) per l'utente.

I campi di MS-Azure-Policy-ID DEVONO essere impostati come segue:

- Vendor-Type: intero senza segno a 8 bit che DEVE essere impostato su 0x41 (intero: 65).

- Vendor-Length: intero senza segno a 8 bit che DEVE essere impostato sulla lunghezza della stringa ottetto nel valore specifico dell'attributo più 2.

- Valore specifico dell'attributo: stringa ottetto contenente l'ID criterio configurato nel server VPN da punto a sito di Azure.

Per informazioni sulla configurazione, vedere RADIUS : configurare Server dei criteri di rete per attributi specifici del fornitore.

Concetti relativi al gateway

Quando a un rete WAN virtuale gateway VPN da sito a sito viene assegnata una configurazione del server VPN che usa gruppi di utenti/criteri, è possibile creare più configurazioni di connessione VPN da sito a sito nel gateway.

Ogni configurazione di connessione può contenere uno o più gruppi di utenti di configurazione del server VPN. Ogni configurazione di connessione viene quindi mappata a uno o più pool di indirizzi IP. Agli utenti che si connettono a questo gateway viene assegnato un indirizzo IP in base all'identità, alle credenziali, al gruppo predefinito e alla priorità.

In questo esempio la configurazione del server VPN ha i gruppi seguenti configurati:

| Predefiniti | Priorità | Nome gruppo | Tipo di autenticazione | Valore membro |

|---|---|---|---|---|

| Sì | 0 | Progettazione | Microsoft Entra ID | groupObjectId1 |

| No | 1 | Dati finanziari | Microsoft Entra ID | groupObjectId2 |

| No | 2 | Pomeriggio | Microsoft Entra ID | groupObjectId3 |

Questa configurazione del server VPN può essere assegnata a un gateway VPN da sito a sito in rete WAN virtuale con:

| Impostazione | Gruppi | Pool di indirizzi |

|---|---|---|

| Config0 | Ingegneria, PM | x.x.x.x/yy |

| Config1 | Dati finanziari | a.a.a.a/bb |

Il risultato seguente è:

- Agli utenti che si connettono a questo gateway VPN da sito a sito verrà assegnato un indirizzo da x.x.x.x/yy se fanno parte dei gruppi Engineering o PM Microsoft Entra.

- Agli utenti che fanno parte del gruppo Finance Microsoft Entra vengono assegnati indirizzi IP da a.a.a.a/bb.

- Poiché Engineering è il gruppo predefinito, si presuppone che gli utenti che non fanno parte di alcun gruppo configurato facciano parte di Engineering e abbiano assegnato un indirizzo IP da x.x.x.x/yy.

Considerazioni sulla configurazione

Questa sezione elenca i requisiti di configurazione e le limitazioni per i gruppi di utenti e i pool di indirizzi IP.

Numero massimo di gruppi: un singolo gateway VPN da sito a sito può fare riferimento a un massimo di 90 gruppi.

Numero massimo di membri: il numero totale di membri di criteri/gruppi in tutti i gruppi assegnati a un gateway è 390.

Più assegnazioni: se un gruppo viene assegnato a più configurazioni di connessione nello stesso gateway, i relativi membri vengono conteggiati più volte. Esempio: un gruppo di criteri con 10 membri assegnati a tre configurazioni di connessione VPN conta tre gruppi con 30 membri, non un gruppo con 10 membri.

Utenti simultanei: il numero totale di utenti simultanei è determinato dall'unità di scala del gateway e dal numero di indirizzi IP allocati a ogni gruppo di utenti. Non è determinato dal numero di membri di criteri/gruppi associati al gateway.

Dopo aver creato un gruppo come parte di una configurazione del server VPN, non è possibile modificare il nome e l'impostazione predefinita di un gruppo.

I nomi dei gruppi devono essere distinti.

I gruppi con priorità numerica più bassa vengono elaborati prima dei gruppi con priorità numerica più alta. Se un utente che si connette è membro di più gruppi, il gateway lo considera membro del gruppo con priorità numerica più bassa ai fini dell'assegnazione di indirizzi IP.

I gruppi usati dai gateway VPN da punto a sito esistenti non possono essere eliminati.

È possibile riordinare le priorità dei gruppi facendo clic sui pulsanti freccia su o freccia giù corrispondenti al gruppo.

I pool di indirizzi non possono sovrapporsi ai pool di indirizzi usati in altre configurazioni di connessione (stessi gateway o gateway diversi) nella stessa rete WAN virtuale.

I pool di indirizzi non possono neanche sovrapporsi agli spazi indirizzi della rete virtuale, agli spazi indirizzi dell'hub virtuale o agli indirizzi locali.

Casi d'uso

Contoso corporation è composta da più reparti funzionali, ad esempio Finanza, Risorse umane e Ingegneria. Contoso usa Azure rete WAN virtuale per consentire ai lavoratori remoti (utenti) di connettersi alla rete WAN virtuale e di accedere alle risorse ospitate in locale o in una rete virtuale connessa all'hub della rete WAN virtuale.

Tuttavia, Contoso dispone di criteri di sicurezza interni in cui gli utenti del reparto Finance possono accedere solo a determinati database e macchine virtuali e gli utenti delle risorse umane hanno accesso ad altre applicazioni sensibili.

Contoso può configurare gruppi di utenti diversi per ognuno dei reparti funzionali. In questo modo, gli utenti di ogni reparto vengono assegnati indirizzi IP da un pool di indirizzi predefinito a livello di reparto.

L'amministratore di rete di Contoso può quindi configurare regole del firewall, gruppi di sicurezza di rete (NSG) o elenchi di controllo di accesso (ACL) per consentire o negare a determinati utenti l'accesso alle risorse in base agli indirizzi IP.

Passaggi successivi

- Per creare gruppi di utenti, vedere Creare gruppi di utenti per VPN utente da sito a sito.