Configurare criteri di connessione IPsec/IKE personalizzati per VPN da sito a sito e da rete virtuale a rete virtuale: portale di Azure

Questo articolo descrive la procedura di configurazione di criteri IPsec/IKE per le connessioni del gateway VPN da sito a sito o da rete virtuale a rete virtuale tramite il portale di Azure. Le sezioni seguenti consentono di creare e configurare un criterio IPsec/IKE e di applicare tale criterio a una connessione nuova o esistente.

Flusso di lavoro

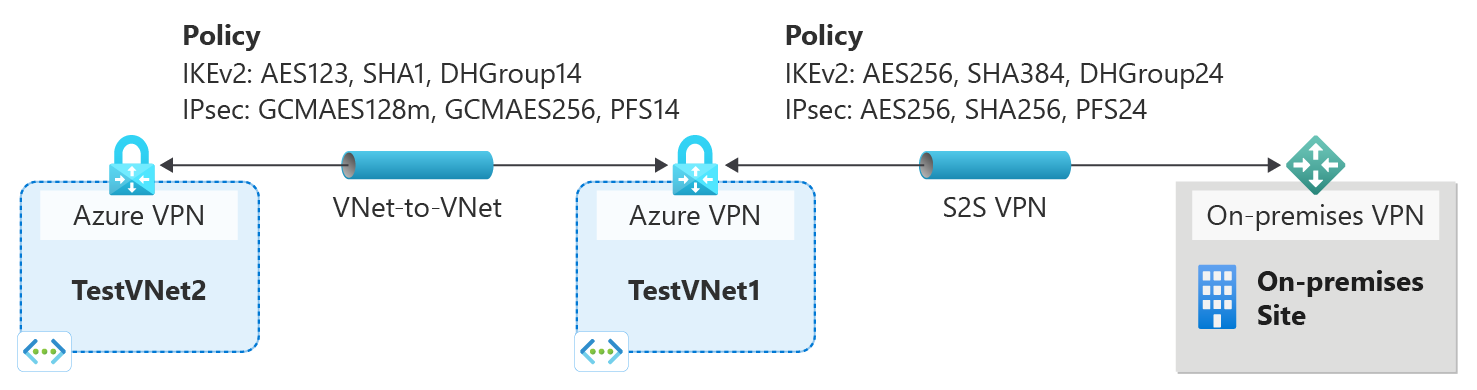

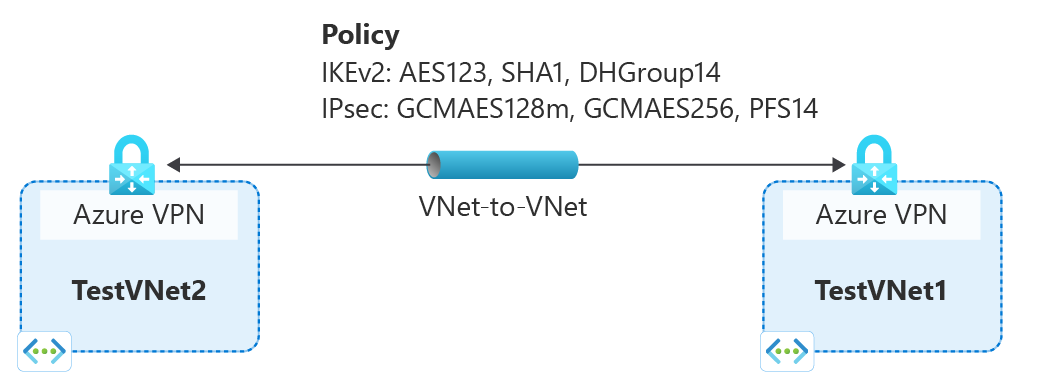

Le istruzioni di questo articolo consentono di impostare e configurare criteri IPsec/IKE come illustrato nel diagramma seguente.

- Creare una rete virtuale e un gateway VPN.

- Creare un gateway di rete locale per una connessione cross-premises o un'altra rete virtuale e un gateway per una connessione da rete virtuale a rete virtuale.

- Creare una connessione (IPsec o da rete virtuale a rete virtuale).

- Configurare/aggiornare/rimuovere i criteri IPsec/IKE nelle risorse di connessione.

Parametri dei criteri

Lo standard di protocollo IPsec e IKE supporta un'ampia gamma di algoritmi di crittografia in varie combinazioni. Vedere l'articolo Informazioni sui requisiti di crittografia e gateway VPN di Azure per informazioni su come ciò può contribuire ad assicurare che la connettività cross-premise e da rete virtuale a rete virtuale soddisfi i requisiti di conformità o sicurezza. Tenere presenti le considerazioni seguenti:

- Si noti che i criteri IPsec/IKE funzionano solo per gli SKU del gateway seguenti:

- VpnGw1~5 e VpnGw1AZ~5AZ

- Standard e HighPerformance

- Per una determinata connessione è possibile specificare una sola combinazione di criteri.

- È necessario specificare tutti gli algoritmi e i parametri sia per IKE (modalità principale) che per IPsec (modalità rapida). Non è consentito specificare criteri parziali.

- Consultare le specifiche del fornitore del dispositivo VPN per verificare che i criteri siano supportati dai dispositivi VPN locali. Non è possibile stabilire connessioni da sito a sito o da rete virtuale a rete virtuale se i criteri non sono compatibili.

Algoritmi crittografici e tipi di attendibilità della chiave

La tabella seguente riporta l'elenco degli algoritmi di crittografia e dei tipi di attendibilità della chiave supportati e configurabili dai clienti.

| IPsec/IKEv2 | Opzioni |

|---|---|

| Crittografia IKEv2 | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| Integrità IKEv2 | SHA384, SHA256, SHA1, MD5 |

| Gruppo DH | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| Crittografia IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, None |

| Integrità IPsec | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| Gruppo PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, None |

| Durata dell'associazione di sicurezza in modalità rapida | (Facoltativo; valori predefiniti se non specificata) Secondi (intero; minimo 300, valore predefinito 27.000) Kilobyte (numero intero; minimo 1.024, valore predefinito 10.2400.000) |

| Selettore di traffico | UsePolicyBasedTrafficSelectors ($True o $False, ma facoltativo; valore predefinito $False se non specificato) |

| Timeout DPD | Secondi (intero; minimo 9, massimo 3.600, valore predefinito 45) |

La configurazione del dispositivo VPN locale deve contenere o corrispondere agli algoritmi e ai parametri seguenti specificati nei criteri IPsec/IKE di Azure:

- Algoritmo di crittografia IKE (modalità principale / fase 1)

- Algoritmo di integrità IKE (modalità principale / fase 1)

- Gruppo DH (modalità principale / fase 1)

- Algoritmo di crittografia IPsec (modalità rapida / fase 2)

- Algoritmo di integrità IPsec (modalità rapida / fase 2)

- Gruppo PFS (modalità rapida / fase 2)

- Selettore di traffico (se si usa

UsePolicyBasedTrafficSelectors) - Durate delle associazioni di sicurezza (specifiche locali che non devono corrispondere)

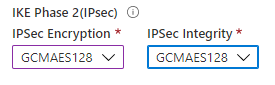

Se si usa GCMAES per l'algoritmo di crittografia IPsec, è necessario selezionare lo stesso algoritmo e la stessa lunghezza della chiave GCMAES per l'integrità IPsec. Ad esempio, usare GCMAES128 per entrambi.

Nella tabella degli algoritmi e delle chiavi:

- IKE corrisponde alla modalità principale o alla fase 1.

- IPsec corrisponde alla modalità rapida o fase 2.

- Il gruppo DH specifica il gruppo Diffie-Hellman usato nella modalità principale o fase 1.

- Il gruppo PFS specifica il gruppo Diffie-Hellman usato nella modalità rapida o fase 2.

Nei Gateway VPN di Azure la durata dell'associazione di sicurezza IKE in modalità principale è fissata a 28.800 secondi.

UsePolicyBasedTrafficSelectorsè un parametro facoltativo nella connessione. Se si impostaUsePolicyBasedTrafficSelectorssu$Truein una connessione, configura il gateway VPN per connettersi a un firewall VPN basato su criteri locale.Se si abilita

UsePolicyBasedTrafficSelectors, è necessario verificare che i selettori di traffico corrispondenti siano definiti nel dispositivo VPN con tutte le combinazioni dei prefissi della rete locale (gateway di rete locale) da o verso i prefissi della rete virtuale di Azure, anziché any-to-any. Il gateway VPN accetta qualsiasi selettore di traffico proposto dal gateway VPN remoto indipendentemente dalla configurazione del gateway VPN.Se i prefissi della rete locale sono 10.1.0.0/16 e 10.2.0.0/16 e i prefissi della rete virtuale sono 192.168.0.0/16 e 172.16.0.0/16, ad esempio, è necessario specificare i selettori di traffico seguenti:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

Per altre informazioni sui selettori di traffico basati su criteri, vedere Connettere un gateway VPN a più dispositivi VPN locali basati su criteri.

Se si imposta il timeout su periodi più brevi, IKE viene reimpostato in modo più aggressivo. La connessione può quindi risultare disconnessa in alcune istanze. Questa situazione potrebbe non essere auspicabile se le posizioni locali sono più lontane dall'area di Azure in cui risiede il gateway VPN o quando la condizione di collegamento fisico potrebbe riscontrare una perdita di pacchetti. In genere è consigliabile impostare il timeout su valori compresi tra 30 e 45 secondi.

Nota

L'integrità IKEv2 viene usata sia per l'integrità che per la funzione pseudocasuale. Se l'algoritmo di crittografia IKEv2 specificato è GCM*, il valore passato all'integrità IKEv2 viene usato solo per la funzione pseudocasuale e in modo implicito l'integrità IKEv2 viene impostata su GCM*. In tutti gli altri casi, il valore passato all'integrità IKEv2 viene usato sia per l'integrità IKEv2 che per la funzione pseudocasuale.

Gruppi Diffie-Hellman

La tabella seguente elenca i gruppi di Diffie-Hellman corrispondenti supportati dal criterio personalizzato:

| Diffie-Hellman Group | DHGroup | PFSGroup | Lunghezza chiave |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | MODP a 768 bit |

| 2 | DHGroup2 | PFS2 | MODP a 1024 bit |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | MODP a 2048 bit |

| 19 | ECP256 | ECP256 | ECP a 256 bit |

| 20 | ECP384 | ECP384 | ECP a 384 bit |

| 24 | DHGroup24 | PFS24 | MODP a 2048 bit |

Per altre informazioni, vedere RFC3526 e RFC5114.

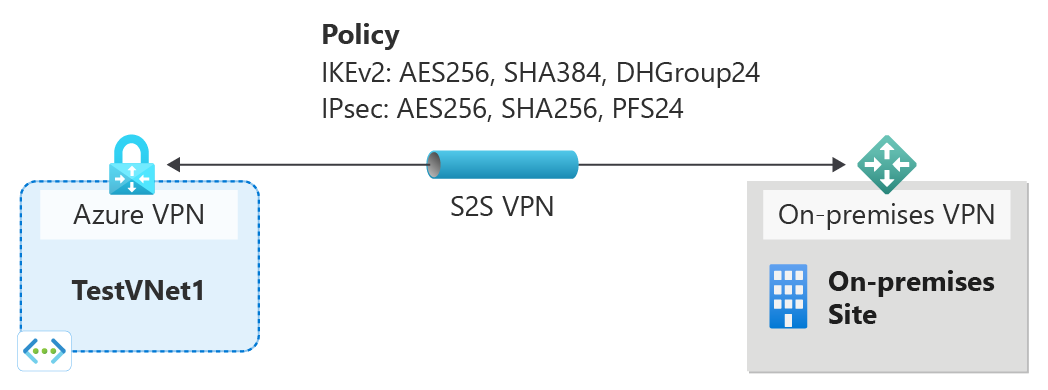

Creare una connessione VPN da sito a sito con criteri personalizzati

Questa sezione descrive la procedura per la creazione di una connessione VPN da sito a sito con un criterio IPsec/IKE. La procedura seguente crea la connessione illustrata nel diagramma. Il sito locale in questo diagramma è denominato Site6.

Passaggio 1: Creare la rete virtuale, il gateway VPN e il gateway di rete locale per TestVNet1

Creare le risorse seguenti. Per la procedura, vedere Creare una connessione VPN da sito a sito.

Creare la rete virtuale TestVNet1 usando i valori seguenti.

- Gruppo di risorse: TestRG1

- Nome: TestVNet1

- Area: Stati Uniti orientali

- Spazio indirizzi IPv4: 10.1.0.0/16

- Nome subnet 1: FrontEnd

- Intervallo indirizzi della subnet 1: 10.1.0.0/24

- Nome subnet 2: BackEnd

- Intervallo di indirizzi della subnet 2: 10.1.1.0/24

Creare il gateway di rete virtuale VNet1GW usando i seguenti valori.

- Nome: VNet1GW

- Area: Stati Uniti orientali

- Tipo di gateway: VPN

- Tipo VPN: Basato su route

- SKU: VpnGw2

- Generazione: Generazione 2

- Rete virtuale: VNet1

- Intervallo di indirizzi subnet del gateway: 10.1.255.0/27

- Tipo di indirizzo IP pubblico: Basic o Standard

- Indirizzo IP pubblico: Crea nuovo

- Nome indirizzo IP pubblico: VNet1GWpip

- Abilitare la modalità attiva-attiva: Disabilitata

- Configurare BGP: Disabilitato

Passaggio 2: Configurare il gateway di rete locale e le risorse di connessione

Creare la risorsa gateway di rete locale Site6 usando i valori seguenti.

- Nome: Site6

- Gruppo di risorse: TestRG1

- Località: Stati Uniti orientali

- Indirizzo IP del gateway locale: 5.4.3.2 (solo valore di esempio: usare l'indirizzo IP del dispositivo locale)

- Spazi indirizzi 10.61.0.0/16, 10.62.0.0/16 (solo valore di esempio)

Dal gateway di rete virtuale aggiungere una connessione al gateway di rete locale usando i valori seguenti.

- Nome connessione: VNet1toSite6

- Tipo di connessione: IPsec

- Nome del gateway di rete locale: Site6

- Chiave condivisa: abc123 (valore di esempio: deve corrispondere alla chiave del dispositivo locale usata)

- Protocollo IKE. IKEv2

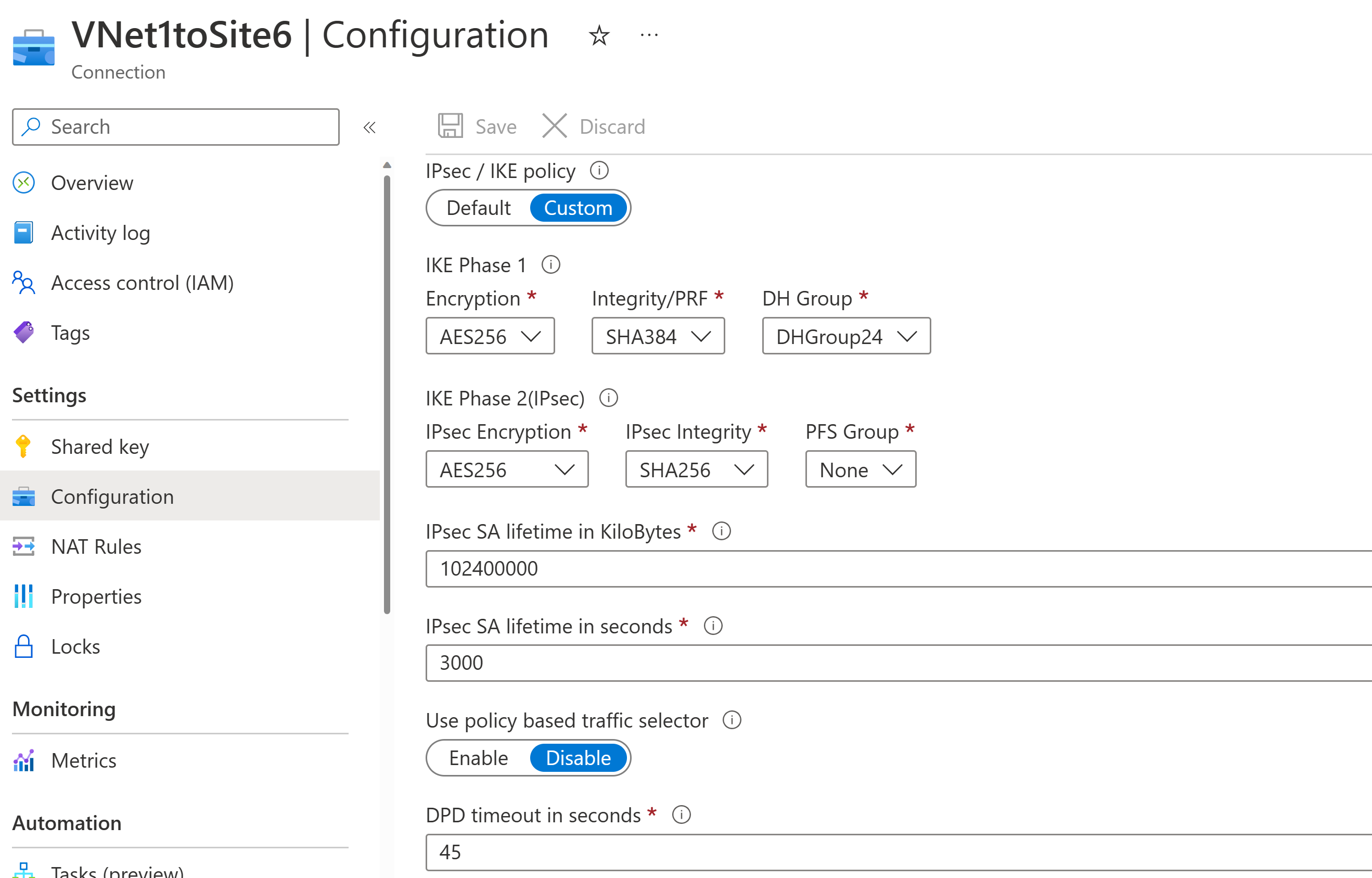

Passaggio 3: Configurare un criterio IPsec/IKE personalizzato nella connessione VPN da sito a sito

Configurare un criterio IPsec/IKE personalizzato con gli algoritmi e i parametri seguenti:

- Fase IKE 1: AES256, SHA384, DHGro

- Fase IKE 2(IPsec): AES256, SHA256, PFS None

- Durata associazione di sicurezza IPsec in KB: 102.400.000

- Durata associazione di sicurezza IPSec in secondi: 30,000

- Timeout DPD: 45 secondi

Passare alla risorsa Connessione creata, VNet1toSite6. Aprire la pagina Configurazione. Selezionare Criterio IPsec/IKE personalizzato per visualizzare tutte le opzioni di configurazione. Lo screenshot seguente mostra la configurazione in base all'elenco:

Se si usa GCMAES per IPsec, è necessario usare lo stesso algoritmo e la stessa lunghezza della chiave GCMAES per la crittografia e l'integrità IPsec. Ad esempio, lo screenshot seguente specifica GCMAES128 sia per la crittografia IPsec che per l'integrità IPsec:

Per abilitare Gateway VPN di Azure per la connessione ai dispositivi VPN locali basati su criteri, è possibile selezionare Abilita per l'opzione Usa selettori di traffico basati su criteri.

Dopo aver selezionato tutte le opzioni, selezionare Salva per eseguire il commit delle modifiche nella risorsa di connessione. Il criterio verrà applicato in circa un minuto.

Importante

Dopo aver specificato un criterio IPsec/IKE per una connessione, il gateway VPN di Azure invierà o accetterà la proposta IPsec/IKE con gli algoritmi di crittografia e i principali vantaggi specificati per una particolare connessione. Assicurarsi che il dispositivo VPN locale per la connessione usi o accetti l'esatta combinazione di criteri. In caso contrario, il tunnel VPN da sito a sito non verrà stabilito.

È possibile specificare sia un selettore di traffico basato su criteri che le opzioni di timeout DPD, oppure entrambi, con i criteri predefiniti, senza criteri IPsec/IKE personalizzati.

Creare una connessione da rete virtuale a rete virtuale con criteri personalizzati

La procedura di creazione di una connessione da rete virtuale a rete virtuale con un criterio IPsec/IKE è simile a quella di una connessione VPN da sito a sito. È necessario completare le sezioni precedenti descritte in Creare una connessione VPN da sito a sito per creare e configurare TestVNet1 e il gateway VPN.

Passaggio 1: Creare la rete virtuale, il gateway VPN e il gateway di rete locale per TestVNet2

Usare la procedura descritta nell'articolo Creare una connessione da rete virtuale a rete virtuale per creare TestVNet2 e creare una connessione da rete virtuale a rete virtuale a TestVNet1.

Valori di esempio

Rete virtuale: TestVNet2

- Gruppo di risorse: TestRG2

- Nome: TestVNet2

- Area: (Stati Uniti) Stati Uniti occidentali

- Spazio indirizzi IPv4: 10.2.0.0/16

- Nome subnet 1: FrontEnd

- Intervallo di indirizzi della subnet 1: 10.2.0.0/24

- Nome subnet 2: BackEnd

- Intervallo di indirizzi della subnet 2: 10.2.1.0/24

Gateway VPN: VNet2GW

- Nome: VNet2GW

- Area: Stati Uniti occidentali

- Tipo di gateway: VPN

- Tipo VPN: Basato su route

- SKU: VpnGw2

- Generazione: Generazione 2

- Rete virtuale: TestVNet2

- Intervallo di indirizzi della subnet del gateway: 10.2.255.0/27

- Tipo di indirizzo IP pubblico: Basic o Standard

- Indirizzo IP pubblico: Crea nuovo

- Nome indirizzo IP pubblico: VNet2GWpip

- Abilitare la modalità attiva-attiva: Disabilitata

- Configurare BGP: Disabilitato

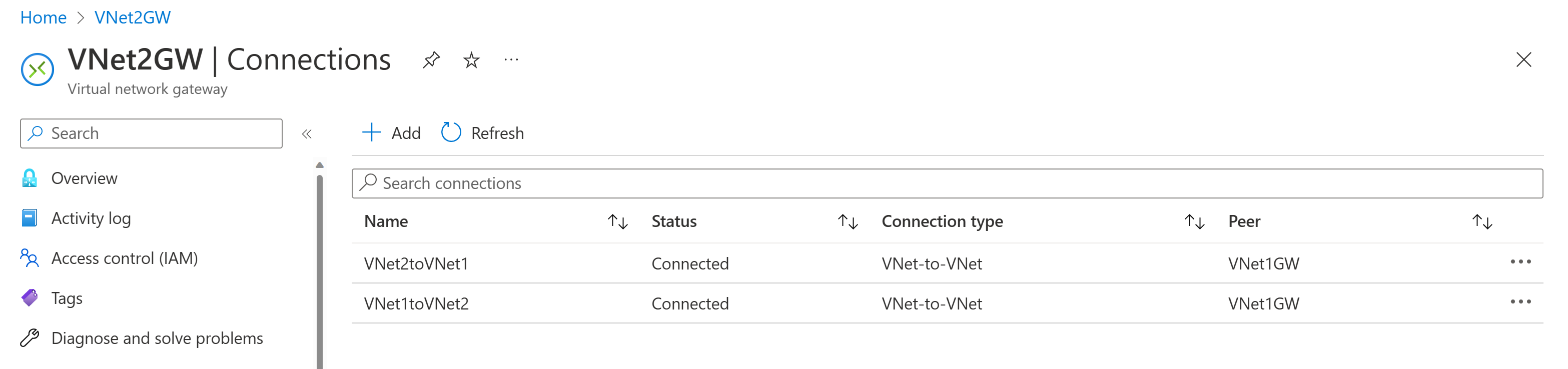

Passaggio 2: Configurare la connessione da rete virtuale a rete virtuale

Dal gateway VNet1GW aggiungere una connessione da rete virtuale a rete virtuale a VNet2GW denominata VNet1toVNet2.

Successivamente, da VNet2GW, aggiungere una connessione da rete virtuale a rete virtuale a VNet1GW denominata VNet2toVNet1.

Dopo aver aggiunto le connessioni, verranno visualizzate le connessioni da rete virtuale a rete virtuale, come illustrato nello screenshot seguente riferito alla risorsa VNet2GW:

Passaggio 3: Configurare un criterio IPsec/IKE personalizzato in VNet1toVNet2

Dalla risorsa di connessione VNet1toVNet2 passare alla pagina Configurazione.

Per Criterio IPsec/IKE, selezionare Personalizzato per visualizzare le opzioni dei criteri personalizzati. Selezionare gli algoritmi di crittografia con la lunghezza della chiave corrispondente. Questo criterio non deve corrispondere ai criteri precedenti creati per la connessione VNet1toSite6.

Valori di esempio

- Fase IKE 1: AES128, SHA1, DHGroup14

- Fase IKE 2(IPsec): GCMAES128, GCMAES128, PFS2048

- Durata associazione di sicurezza IPsec in KB: 102.400.000

- Durata associazione di sicurezza IPsec in secondi; 14.400

- Timeout DPD: 45 secondi

Selezionare Salva nella parte superiore della pagina per applicare le modifiche ai criteri nella risorsa di connessione.

Passaggio 4: Configurare un criterio IPsec/IKE personalizzato in VNet2toVNet1

Applicare lo stesso criterio alla connessione VNet2toVNet1, VNet2toVNet1. In caso contrario, il tunnel VPN IPsec/IKE non si connetterà a causa della mancata corrispondenza dei criteri.

Importante

Dopo aver specificato un criterio IPsec/IKE per una connessione, il gateway VPN di Azure invierà o accetterà la proposta IPsec/IKE con gli algoritmi di crittografia e i principali vantaggi specificati per una particolare connessione. Assicurarsi che i criteri IPsec per entrambe le connessioni siano gli stessi. In caso contrario, la connessione da rete virtuale a rete virtuale non verrà stabilita.

Dopo aver completato questi passaggi, la connessione verrà stabilita in pochi minuti e si avrà la topologia di rete seguente.

Per rimuovere criteri personalizzati da una connessione

- Per rimuovere un criterio personalizzato da una connessione, passare alla risorsa di connessione.

- Nella pagina Configurazione modificare i criteri IP /IKE da Personalizzato a Predefinito. Vengono rimossi tutti i criteri personalizzati specificati in precedenza nella connessione e ripristinate le impostazioni IPsec/IKE predefinite nella connessione.

- Selezionare Salva per rimuovere il criterio personalizzato e ripristinare le impostazioni IPsec/IKE predefinite nella connessione.

Domande frequenti sui criteri IPsec/IKE

Per visualizzare le domande frequenti, passare alla sezione relativa ai criteri IPsec/IKE in Domande frequenti sul gateway VPN.

Passaggi successivi

Per altre informazioni sui selettori di traffico basati su criteri, vedere Connettere più dispositivi VPN basati su criteri locali.