Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

L'associazione di un criterio WAF ai listener consente di proteggere più siti dietro un singolo WAF da criteri diversi. Ad esempio, se sono presenti cinque siti dietro il WAF, è possibile avere cinque criteri WAF separati (uno per ogni listener) per personalizzare le esclusioni, le regole personalizzate e i set di regole gestite per un sito senza influire sulle altre quattro. Se si vuole applicare un singolo criterio a tutti i siti, è sufficiente associare il criterio al gateway applicazione, anziché ai singoli listener, per applicarlo a livello globale. I criteri possono essere applicati anche a una regola di routing basata sul percorso.

È possibile creare tutti i criteri desiderati. Dopo aver creato un criterio, deve essere associato a un gateway applicazione per essere applicato, ma può essere associato a qualsiasi combinazione di gateway applicazione e listener.

Se il gateway applicazione ha un criterio associato e quindi si associa un criterio diverso a un listener in tale gateway applicazione, il criterio del listener diventa effettivo, ma solo per i listener a cui sono assegnati. Il criterio di gateway applicazione si applica ancora a tutti gli altri listener che non dispongono di criteri specifici assegnati.

Nota

Quando un criterio firewall è associato a un WAF, deve essere sempre associato un criterio a tale WAF. È possibile sovrascrivere tale criterio, ma non è supportata completamente la disassociazione di un criterio da WAF.

Tutte le nuove impostazioni WAF di Web Application Firewall (regole personalizzate, configurazioni del set di regole gestite, esclusioni e così via) vivono all'interno di un criterio WAF. Se si dispone di un WAF esistente, queste impostazioni potrebbero essere ancora presenti nella configurazione waf. Per informazioni su come passare al nuovo criterio WAF, vedere Aggiornare la configurazione waf a un criterio WAF più avanti in questo articolo.

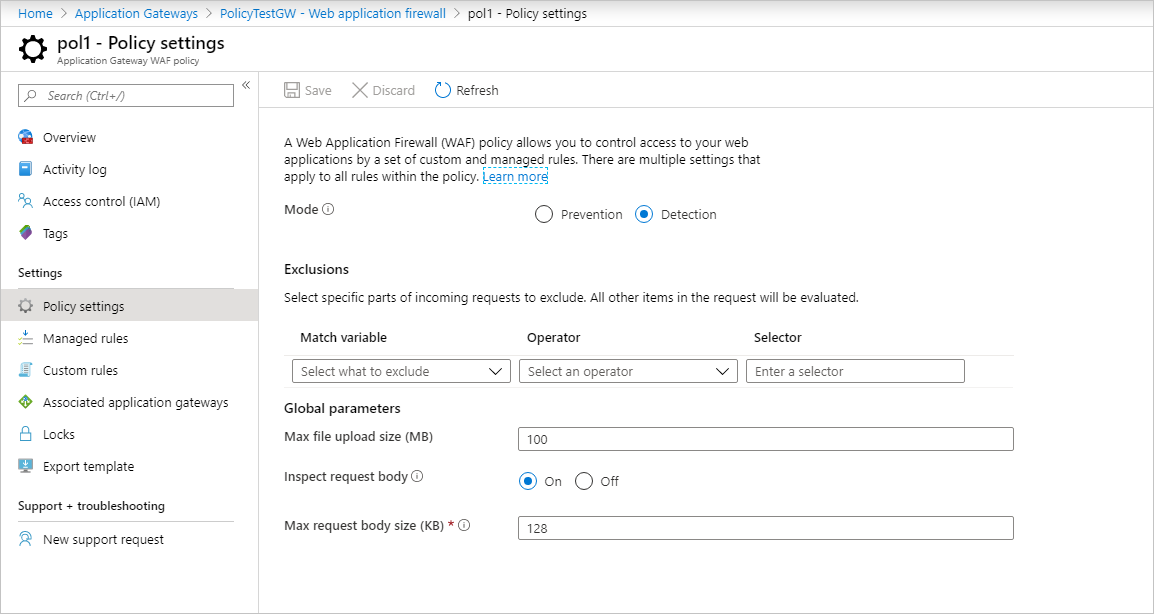

I criteri WAF devono trovarsi nello stato abilitato per controllare il traffico delle richieste, registrare gli eventi e intervenire sulle richieste. I criteri WAF in modalità rilevamento registrano eventi quando vengono attivate le regole WAF, ma non esegue altre azioni. I criteri in modalità di prevenzione ese tengono conto delle richieste e registrano l'evento nei log.

Creare un criterio

Creare prima di tutto un criterio WAF di base con un set di regole predefinito gestito usando il portale di Azure.

In alto a sinistra del portale selezionare Crea una risorsa. Cercare WAF, selezionare Web Application Firewall e quindi crea.

Nella pagina Crea un criterio WAF, scheda Informazioni di base immettere o selezionare le informazioni seguenti e accettare le impostazioni predefinite per le impostazioni rimanenti:

Impostazione Valore Criteri per WAF regionale (gateway applicazione) Abbonamento Selezionare il nome della sottoscrizione Gruppo di risorse selezionare il gruppo di risorse Nome del criterio Digitare un nome univoco per i criteri WAF. Nella scheda Associazione selezionare Aggiungi associazione, quindi selezionare una delle impostazioni seguenti:

Impostazione Valore Gateway applicazione Selezionare il gateway applicazione e quindi selezionare Aggiungi. Ascoltatore HTTP Selezionare il gateway applicazione, selezionare i listener e quindi selezionare Aggiungi. Percorso percorso Selezionare il gateway applicazione, selezionare il listener, selezionare la regola di routing e quindi selezionare Aggiungi. Nota

Se si assegna un criterio al gateway applicazione (o listener) che dispone già di un criterio, il criterio originale viene sovrascritto e sostituito dal nuovo criterio.

Selezionare Rivedi e crea e quindi Crea.

Configurare le regole per web application firewall (facoltativo)

Quando si crea un criterio WAF, per impostazione predefinita è in modalità rilevamento . In modalità Rilevamento WAF non blocca alcuna richiesta. Le regole WAF corrispondenti vengono invece registrate nei log waf. Per visualizzare WAF in azione, è possibile modificare le impostazioni della modalità in Prevenzione. In modalità prevenzione le regole di corrispondenza definite nei set di regole gestite da Microsoft selezionati vengono bloccate e/o registrate nei log WAF.

Regole gestite

Le regole OWASP gestite da Azure sono abilitate per impostazione predefinita. Per disabilitare una singola regola all'interno di un gruppo di regole, espandere le regole all'interno del gruppo di regole, selezionare la casella di controllo davanti al numero di regola e selezionare Disabilita.

Regole personalizzate

Per creare una regola personalizzata, selezionare Aggiungi regola personalizzata nella scheda Regole personalizzate. Verrà visualizzata la pagina di configurazione della regola personalizzata. Lo screenshot seguente mostra una regola personalizzata di esempio configurata per bloccare una richiesta se la stringa di query contiene il testo blockme.

Aggiornare la configurazione waf a un criterio WAF

Se si dispone di un WAF esistente, è possibile notare alcune modifiche nel portale. Prima di tutto è necessario identificare il tipo di criterio abilitato nel WAF. Esistono tre stati potenziali:

- Nessun criterio WAF

- Criteri solo regole personalizzate

- Criterio di WAF

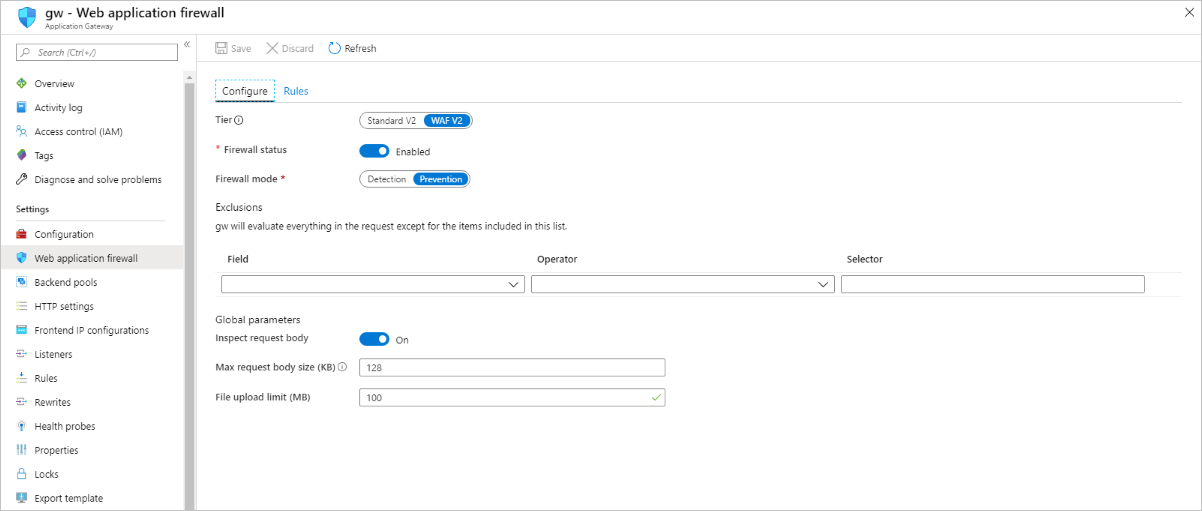

È possibile indicare lo stato in cui si trova WAF esaminandolo nel portale. Se le impostazioni WAF sono visibili e possono essere modificate dall'interno della visualizzazione gateway applicazione, il WAF è nello stato 1.

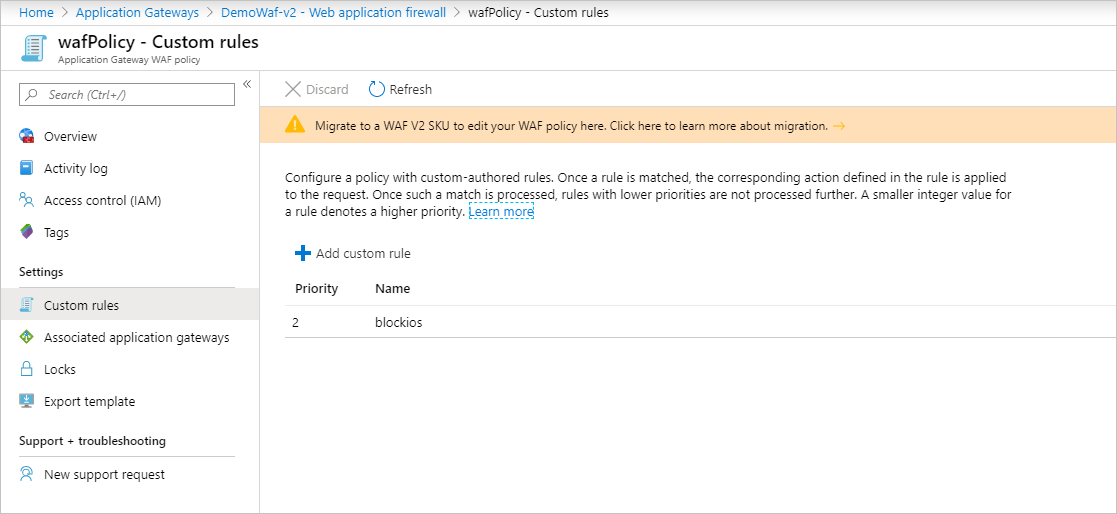

Se si seleziona Web Application Firewall e viene visualizzato un criterio associato, waf è nello stato 2 o 3. Dopo aver eseguito il passaggio al criterio, se mostra solo le regole personalizzate e le gateway applicazione associate, si tratta di un criterio solo regole personalizzate.

Se mostra anche Impostazioni criteri e regole gestite, si tratta di un criterio web application firewall completo.

Eseguire l'aggiornamento ai criteri WAF

Se si dispone di un criterio WAF solo regole personalizzate, è possibile passare al nuovo criterio WAF. I criteri supportano le impostazioni dei criteri WAF, i set di regole gestite, le esclusioni e i gruppi di regole disabilitati. Essenzialmente, tutte le configurazioni WAF eseguite in precedenza all'interno del gateway applicazione vengono ora eseguite tramite i criteri WAF.

Le modifiche apportate alla regola personalizzata sono disabilitate solo per i criteri WAF. Per modificare le impostazioni waf, ad esempio la disabilitazione delle regole, l'aggiunta di esclusioni e così via, è necessario eseguire l'aggiornamento a una nuova risorsa dei criteri firewall di primo livello.

A tale scopo, creare un criterio web application firewall e associarlo ai gateway applicazione e ai listener scelti. Questo nuovo criterio deve essere esattamente uguale alla configurazione WAF corrente, ovvero ogni regola personalizzata, esclusione, regola disabilitata e così via deve essere copiata nel nuovo criterio che si sta creando. Dopo aver associato un criterio al gateway applicazione, è possibile continuare a apportare modifiche alle regole e alle impostazioni di WAF. È anche possibile eseguire questa operazione con Azure PowerShell. Per altre informazioni, vedere Associare un criterio WAF a un gateway applicazione esistente.

Facoltativamente, è possibile usare uno script di migrazione per eseguire l'aggiornamento a un criterio WAF. Per altre informazioni, vedere Aggiornare i criteri di Web Application Firewall con Azure PowerShell.

Modalità di forza

Se non si vuole copiare tutti gli elementi in un criterio esattamente uguale a quello della configurazione corrente, è possibile impostare WAF in modalità "forza". Eseguire il codice di Azure PowerShell seguente per impostare WAF in modalità forzata. È quindi possibile associare qualsiasi criterio WAF al waf, anche se non ha le stesse impostazioni della configurazione.

$appgw = Get-AzApplicationGateway -Name <your Application Gateway name> -ResourceGroupName <your Resource Group name>

$appgw.ForceFirewallPolicyAssociation = $true

Procedere quindi con i passaggi per associare un criterio WAF al gateway applicazione. Per altre informazioni, vedere Associare un criterio WAF a un gateway applicazione esistente.

Passo successivo

Altre informazioni su Gruppi di regole e regole CRS di Web Application Firewall.