Web application firewall di Azure in Azure rete per la distribuzione di contenuti da Microsoft

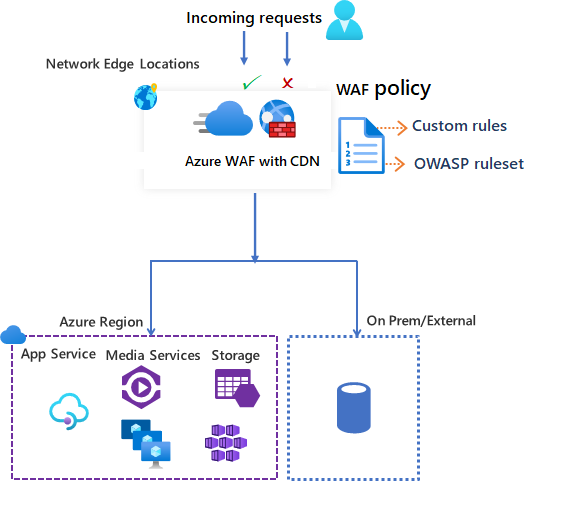

Azure Web Application Firewall (WAF) nella rete di distribuzione dei contenuti di Azure (CDN) di Microsoft fornisce una protezione centralizzata per il contenuto Web. WAF protegge i servizi Web da exploit e vulnerabilità comuni. Mantiene una disponibilità elevata del servizio per gli utenti e consente di soddisfare i requisiti di conformità.

Importante

Azure WAF in Rete CDN di Azure dall'anteprima Microsoft non accetta più nuovi clienti. I clienti sono invitati a usare invece Azure WAF in Frontdoor di Azure. I clienti WAF rete CDN esistenti vengono forniti con un contratto di servizio di anteprima. Alcune funzionalità potrebbero non essere supportate o potrebbero presentare funzionalità limitate. Vedere Condizioni supplementari per l'uso delle anteprime di Microsoft Azure.

WAF nella rete CDN di Azure è una soluzione globale centralizzata, distribuita nei percorsi di rete perimetrale di Azure in tutto il mondo. WAF ferma gli eventuali attacchi in prossimità delle fonti di attacco, prima che raggiungano la propria origine, offrendo protezione globale su larga scala senza compromettere le prestazioni.

I criteri WAF vengono facilmente collegati a qualsiasi endpoint di rete CDN nella sottoscrizione. È possibile implementare rapidamente nuove regole, in modo da rispondere con tempestività ai mutevoli modelli di minacce.

Regole e criteri di WAF

È possibile configurare un criterio WAF e associarlo a uno o più endpoint di rete CDN per la protezione. I criteri di WAF sono costituiti da due tipi di regole di sicurezza:

Regole personalizzate che è possibile creare.

set di regole gestite che rappresentano una raccolta di regole preconfigurate gestite da Azure.

Quando sono presenti entrambi i tipi, le regole personalizzate vengono elaborate prima di quelle incluse in un set di regole gestito. Una regola è costituita da una condizione di corrispondenza, una priorità e un'azione. I tipi di azione supportati sono : ALLOW, BLOCK, LOG e REDIRECT. È possibile creare criteri completamente personalizzati che soddisfino specifici requisiti di protezione delle applicazioni combinando regole gestite e personalizzate.

Le regole all'interno dei criteri vengono elaborate in ordine di priorità. La priorità è un numero intero univoco che definisce l'ordine di elaborazione delle regole. I numeri più bassi indicano una priorità più alta e quindi le regole corrispondenti vengono valutate prima di quelle con valori più alti. Una volta trovata una corrispondenza per una regola, alla richiesta viene applicata l'azione definita in tale regola. Dopo l'elaborazione di una corrispondenza di questo tipo, le regole con priorità più bassa non vengono elaborate ulteriormente.

A un'applicazione Web ospitata nella rete CDN di Azure è possibile associare un solo criterio WAF alla volta. È tuttavia possibile avere un endpoint di rete CDN senza criteri di WAF associati. Se presenti, i criteri di WAF vengono replicati in tutti i percorsi perimetrali per assicurare la coerenza nei criteri di sicurezza in tutto il mondo.

Modalità di WAF

I criteri di WAF possono essere configurati per l'esecuzione nelle due modalità seguenti:

Modalità di rilevamento: Quando viene eseguito in modalità di rilevamento, WAF non esegue altre azioni diverse dai monitoraggi e registra la richiesta e la regola WAF corrispondente ai log WAF. È possibile attivare la diagnostica della registrazione per Rete CDN. Se si usa il portale, andare alla sezione Diagnostica.

Modalità di prevenzione: In modalità di prevenzione, WAF esegue l'azione specificata se una richiesta corrisponde a una regola. Se viene trovata una corrispondenza, non vengono valutate ulteriori regole con priorità più bassa. Tutte le richieste corrispondenti vengono anche registrate nei log di WAF.

Azioni di WAF

Quando una richiesta soddisfa la condizioni di una regola, è possibile scegliere una delle azioni seguenti:

- Consenti: la richiesta passa attraverso il WAF e viene inoltrata al back-end. Nessuna regola con priorità più bassa può bloccare questa richiesta.

- Blocca: La richiesta viene bloccata e WAF invia una risposta al client senza inoltrare la richiesta al back-end.

- Log: la richiesta viene registrata nei log WAF e WAF continua a valutare le regole di priorità più bassa.

- Reindirizzamento: WAF reindirizza la richiesta all'URI specificato. Quest'ultimo è impostato a livello di criterio. Dopo la configurazione, tutte le richieste che corrispondono all'azione Di reindirizzamento vengono inviate a tale URI.

Regole di WAF

I criteri di WAF sono costituiti da due tipi di regole di sicurezza:

- regole personalizzate: regole che è possibile creare manualmente.

- set di regole gestite: set di regole preconfigurato gestito di Azure che è possibile abilitare.

Regole personalizzate

Le regole personalizzate possono includere regole di corrispondenza e regole di controllo della frequenza.

È possibile configurare le regole di corrispondenza personalizzate seguenti:

Elenco indirizzi IP consentiti e elenchi di indirizzi IP: è possibile controllare l'accesso alle applicazioni Web in base a un elenco di indirizzi IP client o intervalli di indirizzi IP. Entrambi i tipi di indirizzi IPv4 e IPv6 sono supportati. Le regole dell'elenco IP usano l'INDIRIZZO IP remoto contenuto nell'intestazione della richiesta X-Forwarded-For e non l'indirizzo SocketAddress visualizzato dal WAF. Gli elenchi IP possono essere configurati per bloccare o consentire le richieste in cui l'indirizzo IP RemoteAddress corrisponde a un indirizzo IP nell'elenco. Se è necessario bloccare la richiesta sull'indirizzo IP di origine visualizzato da WAF, ad esempio l'indirizzo del server proxy se l'utente si trova dietro un proxy, è necessario usare i livelli Standard o Premium di Frontdoor di Azure. Per altre informazioni, vedere Configurare una regola di restrizione IP con un web application firewall per Frontdoor di Azure per informazioni dettagliate.

Controllo degli accessi in base all'area geografica: è possibile controllare l'accesso alle applicazioni Web in base al codice paese associato all'indirizzo IP di un client.

Controllo degli accessi in base ai parametri HTTP: è possibile basare le regole sulle corrispondenze tra stringhe nei parametri di richiesta HTTP/HTTPS. ad esempio stringhe di query, argomenti POST, URI della richiesta, Intestazione della richiesta e Corpo della richiesta.

Controllo degli accessi in base al metodo di richiesta: si basano le regole sul metodo di richiesta HTTP della richiesta. ad esempio GET, PUT o HEAD.

Vincolo di dimensioni: è possibile basare le regole sulle lunghezze di parti specifiche di una richiesta, ad esempio stringa di query, URI o corpo della richiesta.

Una regola di controllo della frequenza limita il traffico eccessivamente elevato proveniente da qualsiasi indirizzo IP client.

- Regole di limitazione della frequenza: è possibile configurare una soglia per il numero di richieste Web consentite da un indirizzo IP client durante una durata di un minuto. Questa regola è diversa da una regola personalizzata di tipo Consenti/Blocca basata su un elenco di indirizzi IP, che consente o blocca tutte le richieste provenienti da un indirizzo IP client. I limiti di frequenza possono essere combinati con più condizioni di corrispondenza, ad esempio le corrispondenze dei parametri HTTP(S) per il controllo granulare della frequenza.

Set di regole gestiti da Azure

I set di regole gestiti da Azure consentono di distribuire in modo semplice la protezione da un set comune di minacce alla sicurezza. Poiché Azure gestisce questi set di regole, le regole vengono aggiornate in base alle esigenze per proteggersi dalle nuove firme di attacco. Il set di regole predefinito gestito da Azure include regole per le categorie di minacce seguenti:

- Scripting intersito

- Attacchi Java

- Inclusione di file locali

- Attacchi PHP injection

- Attacchi di tipo Remote Command Execution

- Inclusione di file remoti

- Fissazione sessione

- Protezione dagli attacchi SQL injection

- Aggressori protocollo

Il numero di versione del set di regole predefinito viene incrementato man mano vengono aggiunte nuove firme di attacco. Il set di regole predefinito è abilitato per impostazione predefinita in modalità Rilevamento nei criteri di WAF. È possibile disabilitare o abilitare singole regole nel set predefinito in base ai requisiti dell'applicazione. È anche possibile impostare azioni specifiche (ALLOW/BLOCK/REDIRECT/LOG) per ogni regola. L'azione predefinita per il set di regole predefinito gestito è Block.

Le regole personalizzate vengono sempre applicate prima della valutazione delle regole del set predefinito. Se una richiesta corrisponde a una regola personalizzata, viene applicata l'azione della regola corrispondente. La richiesta viene bloccata o passata al back-end. Non vengono elaborate altre regole personalizzate o le regole include nel set predefinito. È anche possibile rimuovere il set di regole predefinito dai criteri di WAF.

Impostazione

È possibile configurare e distribuire tutti i tipi di regole di WAF tramite il portale di Azure, le API REST, i modelli di Azure Resource Manager e Azure PowerShell.

Monitoraggio

Il monitoraggio per WAF con la rete CDN è integrato con Monitoraggio di Azure per tenere traccia degli avvisi e monitorare con facilità le tendenze del traffico.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per