Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Web application firewall di Azure (WAF) combinato con Criteri di Azure consente di applicare gli standard dell'organizzazione e valutare la conformità su larga scala per le risorse WAF. Criteri di Azure è uno strumento di governance che fornisce una visualizzazione aggregata per valutare lo stato complessivo dell'ambiente, con la possibilità di eseguire il drill-down sulla granularità per risorsa e per criterio. Criteri di Azure consente anche di rendere le risorse conformi tramite la correzione in blocco per le risorse esistenti e la correzione automatica per le nuove risorse.

Criteri di Azure per Web Application Firewall

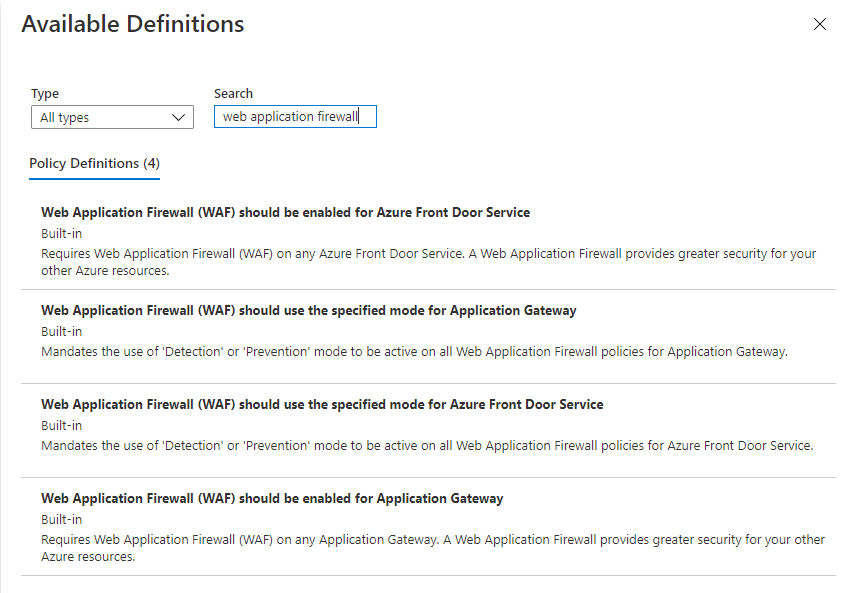

Sono disponibili più definizioni di Criteri di Azure predefinite per gestire le risorse WAF. Una suddivisione delle definizioni dei criteri e delle relative funzionalità è la seguente:

Abilitare Web Application Firewall (WAF)

Web application firewall di Azure deve essere abilitato per i punti di ingresso di Frontdoor di Azure: i servizi Frontdoor di Azure vengono valutati se è presente o meno un WAF. La definizione dei criteri ha tre effetti: Audit, Deny e Disable. Controlla tiene traccia di quando un servizio Frontdoor di Azure non ha un WAF e consente agli utenti di visualizzare ciò che il servizio Frontdoor di Azure non è conforme. Nega impedisce la creazione di un servizio Frontdoor di Azure se un WAF non è collegato. Disabilitato disattiva l'assegnazione dei criteri.

Web Application Firewall (WAF) deve essere abilitato per gateway applicazione: le gateway applicazione vengono valutate se è presente un WAF durante la creazione di risorse. La definizione dei criteri ha tre effetti: Audit, Deny e Disable. Controlla tiene traccia di quando un gateway applicazione non ha un WAF e consente agli utenti di visualizzare le gateway applicazione non conformi. Nega impedisce la creazione di qualsiasi gateway applicazione se un WAF non è collegato. Disabilitato disattiva l'assegnazione dei criteri.

Modalità di rilevamento o prevenzione del mandato

Web Application Firewall (WAF) deve usare la modalità specificata per il servizio Frontdoor di Azure: impone l'uso della modalità "Rilevamento" o "Prevenzione" in tutti i criteri di Web Application Firewall per il servizio Frontdoor di Azure. La definizione dei criteri ha tre effetti: Audit, Deny e Disable. Controlla le tracce quando un WAF non rientra nella modalità specificata. Nega impedisce la creazione di waf se non è nella modalità corretta. Disabilitato disattiva l'assegnazione dei criteri.

Web Application Firewall (WAF) deve usare la modalità specificata per gateway applicazione: impone l'uso della modalità "Rilevamento" o "Prevenzione" in tutti i criteri di Web Application Firewall per gateway applicazione. La definizione dei criteri ha tre effetti: Audit, Deny e Disable. Controlla le tracce quando un WAF non rientra nella modalità specificata. Nega impedisce la creazione di waf se non è nella modalità corretta. Disabilitato disattiva l'assegnazione dei criteri.

Richiedi ispezione richiesta

Web application firewall di Azure in Frontdoor di Azure deve avere l'ispezione del corpo della richiesta abilitata: assicurarsi che i Web application firewall associati a Frontdoor di Azure dispongano dell'ispezione del corpo della richiesta abilitata. Questa funzionalità consente al WAF di controllare le proprietà all'interno del corpo HTTP che potrebbero non essere valutate nelle intestazioni HTTP, nei cookie o nell'URI.

Web application firewall di Azure nel gateway di app Azure lication deve avere l'ispezione del corpo della richiesta abilitata: assicurarsi che i web application firewall associati ai gateway di app Azure lication dispongano dell'abilitazione dell'ispezione del corpo della richiesta. Questa funzionalità consente al WAF di controllare le proprietà all'interno del corpo HTTP che potrebbero non essere valutate nelle intestazioni HTTP, nei cookie o nell'URI.

Richiedi log delle risorse

Frontdoor di Azure deve avere i log delle risorse abilitati: impone l'abilitazione dei log delle risorse e delle metriche nel servizio frontdoor di Azure classico, incluso WAF. La definizione dei criteri ha due effetti: AuditIfNotExists e Disable. AuditIfNotExists tiene traccia quando un servizio Frontdoor non dispone di log delle risorse, metriche abilitate e notifica all'utente che il servizio non è conforme. Disabilitato disattiva l'assegnazione dei criteri.

Frontdoor di Azure Standard o Premium (Plus WAF) deve avere i log delle risorse abilitati: impone l'abilitazione dei log delle risorse e delle metriche nei servizi Standard e Premium di Frontdoor di Azure, incluso WAF. La definizione dei criteri ha due effetti: AuditIfNotExists e Disable. AuditIfNotExists tiene traccia quando un servizio Frontdoor non dispone di log delle risorse, metriche abilitate e notifica all'utente che il servizio non è conforme. Disabilitato disattiva l'assegnazione dei criteri.

app Azure lication Gateway deve avere i log delle risorse abilitati: impone l'abilitazione dei log delle risorse e delle metriche in tutte le gateway applicazione, incluso WAF. La definizione dei criteri ha due effetti: AuditIfNotExists e Disable. AuditIfNotExists tiene traccia quando un gateway applicazione non dispone di log delle risorse, metriche abilitate e notifica all'utente che il gateway applicazione non è conforme. Disabilitato disattiva l'assegnazione dei criteri.

Configurazioni WAF consigliate

I profili frontdoor di Azure devono usare il livello Premium che supporta le regole WAF gestite e il collegamento privato: impone che tutti i profili Frontdoor di Azure si trovino nel livello Premium anziché nel livello standard. Frontdoor di Azure Premium è ottimizzato per la sicurezza e offre l'accesso ai set di regole e alle funzionalità WAF più aggiornati, ad esempio la protezione dei bot.

Abilitare la regola limite di frequenza per la protezione dagli attacchi DDoS nel WAF frontdoor di Azure: la limitazione della frequenza consente di proteggere l'applicazione da attacchi DDoS. La regola di limite di frequenza di Web application firewall (WAF) di Azure per Frontdoor di Azure consente di proteggersi da DDoS controllando il numero di richieste consentite da un indirizzo IP client specifico all'applicazione durante una durata del limite di frequenza.

Eseguire la migrazione di WAF dalla configurazione WAF ai criteri WAF in gateway applicazione: se si dispone di configurazione WAF invece dei criteri WAF, è consigliabile passare al nuovo criterio WAF. I criteri web application firewall (WAF) offrono un set più completo di funzionalità avanzate tramite la configurazione WAF, offrono una scalabilità più elevata, prestazioni migliori e, a differenza della configurazione WAF legacy, i criteri WAF possono essere definiti una sola volta e condivisi tra più gateway, listener e percorsi URL. In futuro, le funzionalità più recenti e i miglioramenti futuri sono disponibili solo tramite i criteri WAF.

Creare un criterio di Azure

Nella home page di Azure digitare Criteri nella barra di ricerca e selezionare l'icona Criteri di Azure.

Nel servizio Criteri di Azure in Creazione selezionare Assegnazioni.

Nella pagina Assegnazioni selezionare l'icona Assegna criterio nella parte superiore.

Nella scheda Informazioni di base della pagina Assegna criteri, aggiornare i seguenti campi:

- Ambito: selezionare le sottoscrizioni di Azure e i gruppi di risorse a cui applicare i criteri.

- Esclusioni: selezionare qualsiasi risorsa dell'ambito da escludere dall'assegnazione di criteri.

- Definizione dei criteri: selezionare la definizione dei criteri da applicare all'ambito con le esclusioni. Digitare "Web Application Firewall" nella barra di ricerca per scegliere il web application firewall pertinente Criteri di Azure.

Selezionare la scheda Parametri e aggiornare i parametri di assegnazione dei criteri. Per chiarire ulteriormente le operazioni del parametro, passare il puntatore sull'icona delle informazioni accanto al nome del parametro per ulteriori chiarimenti.

Selezionare Rivedi e crea per finalizzare l'assegnazione dei criteri. L'assegnazione dei criteri richiede circa 15 minuti per essere attiva per le nuove risorse.