Creare criteri per le app nella governance delle app

Insieme a un set predefinito di funzionalità per rilevare il comportamento anomalo delle app e generare avvisi basati su algoritmi di Machine Learning, i criteri nella governance delle app consentono di:

Specificare le condizioni in base alle quali la governance delle app avvisa il comportamento dell'app per la correzione automatica o manuale.

Applicare i criteri di conformità delle app per l'organizzazione.

Usare la governance delle app per creare criteri OAuth per le app connesse a Microsoft Entra ID, Google Workspace e Salesforce.

Creare criteri dell'app OAuth per Microsoft Entra ID

Per le app connesse all'ID Microsoft Entra, creare criteri delle app da modelli forniti che possono essere personalizzati o creare criteri personalizzati per le app.

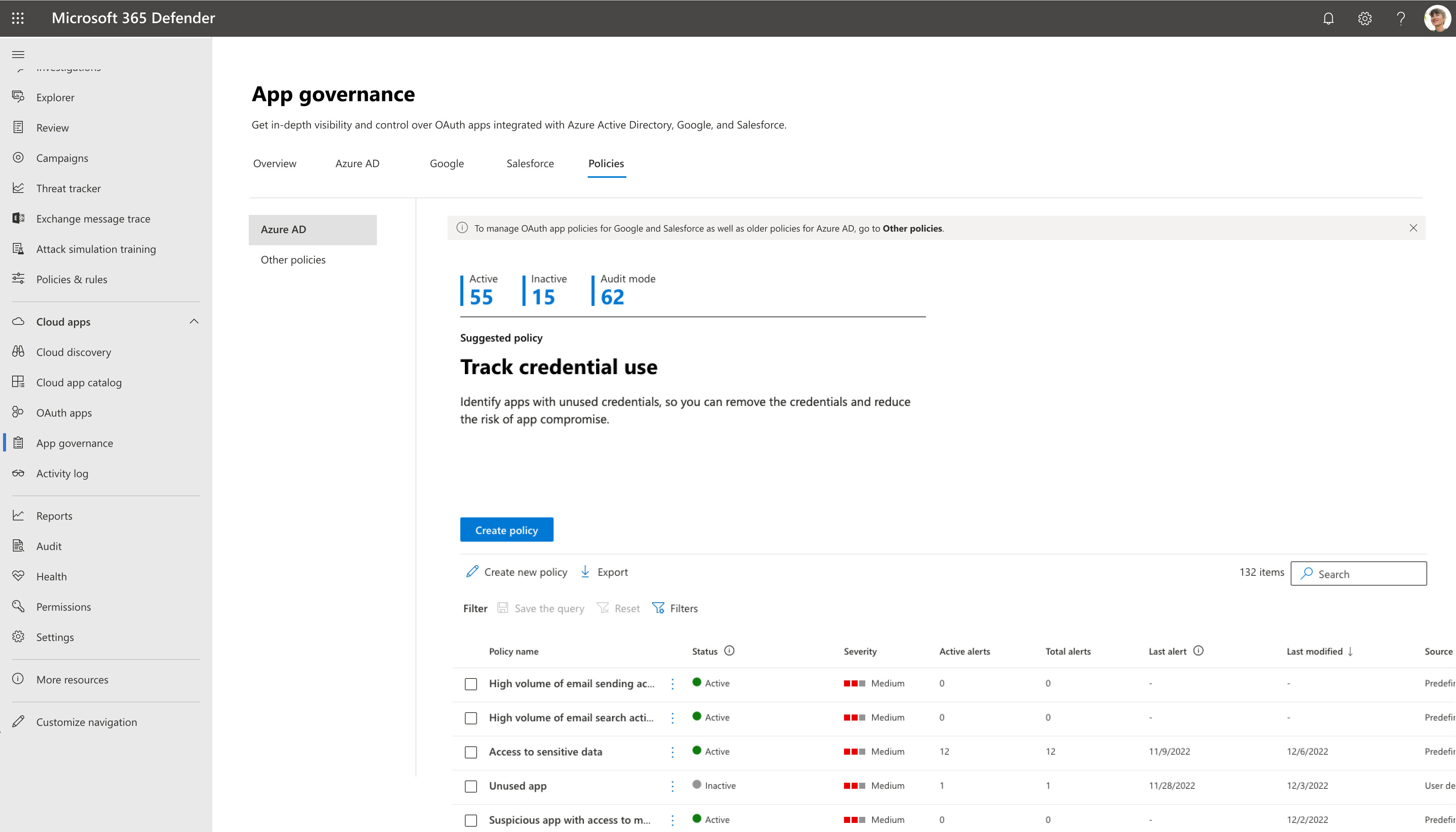

Per creare un nuovo criterio per le app di Azure AD, passare a Criteri di governance > delle app XDR > di Microsoft Defender Azure AD>.

Ad esempio:

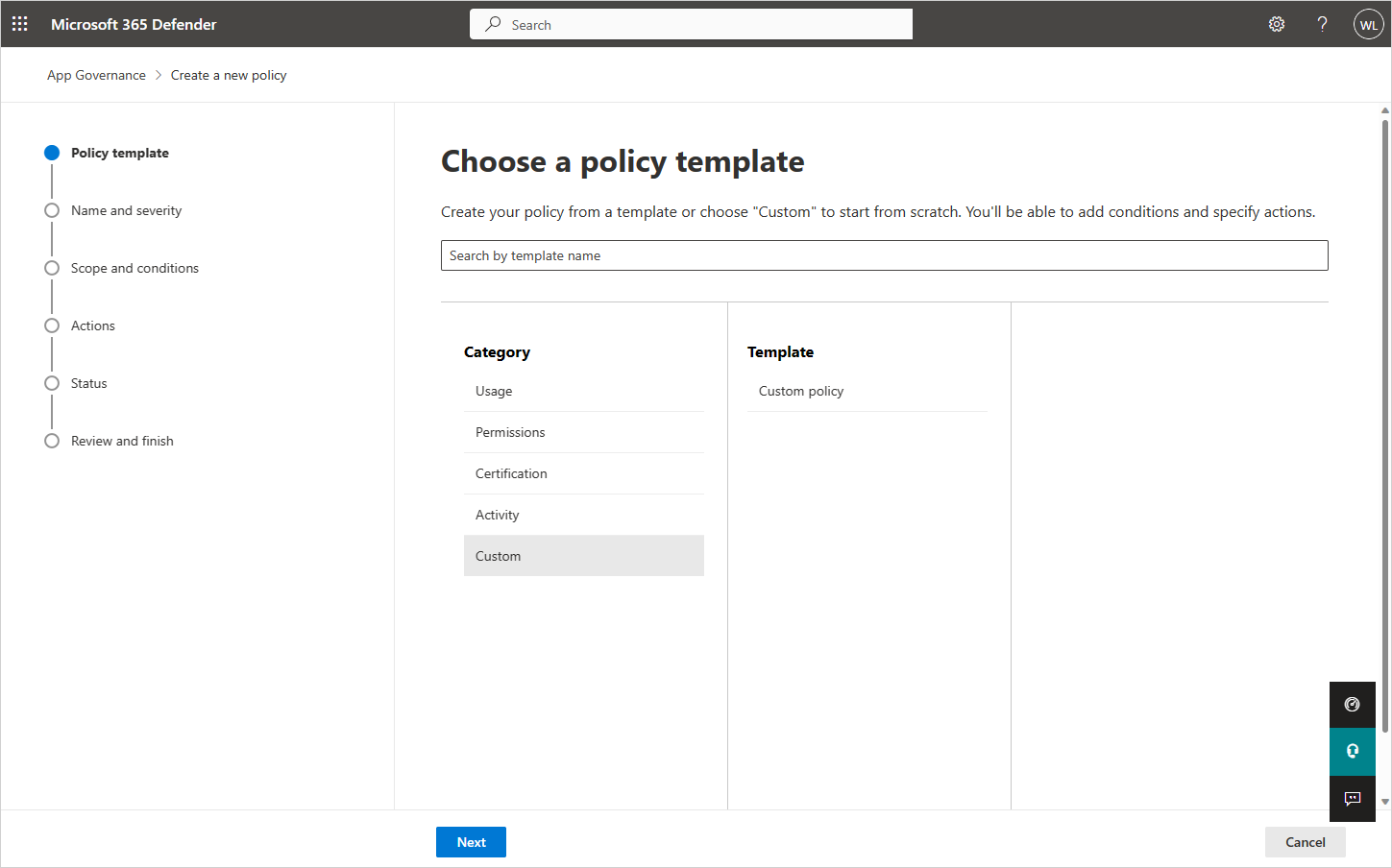

Selezionare l'opzione Crea nuovo criterio e quindi eseguire una delle operazioni seguenti:

- Per creare un nuovo criterio dell'app da un modello, scegliere la categoria di modelli pertinente seguita dal modello in tale categoria.

- Per creare un criterio personalizzato, selezionare la categoria Personalizzata .

Ad esempio:

Modelli di criteri delle app

Per creare un nuovo criterio dell'app basato su un modello di criteri dell'app, nella pagina Scegli modello di criteri dell'app selezionare una categoria di modello di app, selezionare il nome del modello e quindi selezionare Avanti.

Le sezioni seguenti descrivono le categorie di modelli di criteri dell'app.

Utilizzo

La tabella seguente elenca i modelli di governance delle app supportati per generare avvisi per l'utilizzo delle app.

| Nome modello | Descrizione |

|---|---|

| Nuova app con utilizzo elevato dei dati | Trovare le app appena registrate che hanno caricato o scaricato grandi quantità di dati usando l'API Graph. Questo criterio controlla le condizioni seguenti: |

| Aumento degli utenti | Trovare le app con un aumento sizable del numero di utenti. Questo criterio controlla le condizioni seguenti: |

Autorizzazioni

La tabella seguente elenca i modelli di governance delle app supportati per generare avvisi per le autorizzazioni dell'app.

| Nome modello | Descrizione |

|---|---|

| App privilegiata | Trovare le app con autorizzazioni dell'API Graph inutilizzate. Queste app sono state concesse autorizzazioni che potrebbero non essere necessarie per l'uso normale. |

| Nuova app con privilegi elevati | Trovare le app appena registrate a cui è stato concesso l'accesso in scrittura e altre potenti autorizzazioni api Graph. Questo criterio controlla le condizioni seguenti: |

| Nuova app con autorizzazioni API non Graph | Trovare le app appena registrate che dispongono delle autorizzazioni per le API non Graph. Queste app possono esporre i rischi se le API a cui accedono ricevono supporto e aggiornamenti limitati. Questo criterio controlla le condizioni seguenti: |

Certificazione

La tabella seguente elenca i modelli di governance delle app supportati per generare avvisi per la certificazione Microsoft 365.

| Nome modello | Descrizione |

|---|---|

| Nuova app non certificato | Trovare le app appena registrate che non dispongono dell'attestazione dell'editore o della certificazione Microsoft 365. Questo criterio controlla le condizioni seguenti: |

Criteri personalizzati

Usare criteri di app personalizzati quando è necessario eseguire operazioni non già eseguite da uno dei modelli predefiniti.

Per creare un nuovo criterio di app personalizzato, selezionare Prima di tutto Crea nuovo criterio nella pagina Criteri . Nella pagina Scegli modello di criteri dell'app selezionare la categoria Personalizzata, il modello criteri personalizzati e quindi selezionare Avanti.

Nella pagina Nome e descrizione configurare quanto segue:

- Nome criteri

- Descrizione dei criteri

- Selezionare la gravità dei criteri, che imposta la gravità degli avvisi generati da questo criterio.

- Alto

- Medio

- Basso

Nella pagina Scegli impostazioni e condizioni dei criteri selezionare Scegliere le app per cui si applica questo criterio:

- Tutte le app

- Scegliere app specifiche

- Tutte le app tranne

Se si scelgono app specifiche o tutte le app ad eccezione di questo criterio, selezionare Aggiungi app e selezionare le app desiderate dall'elenco. Nel riquadro Scegli app è possibile selezionare più app a cui si applica questo criterio e quindi selezionare Aggiungi. Selezionare Avanti quando si è soddisfatti dell'elenco.

Selezionare Modifica condizioni. Selezionare Aggiungi condizione e scegliere una condizione dall'elenco. Impostare la soglia desiderata per la condizione selezionata. Ripetere per aggiungere altre condizioni. Selezionare Salva per salvare la regola e al termine dell'aggiunta di regole selezionare Avanti.

Nota

Alcune condizioni dei criteri sono applicabili solo alle app che accedono alle autorizzazioni dell'API Graph. Quando si valutano le app che accedono solo alle API non Graph, la governance delle app ignora queste condizioni dei criteri e continua a controllare solo altre condizioni dei criteri.

Ecco le condizioni disponibili per i criteri dell'app personalizzati:

Condizione Valori di condizione accettati Descrizione Ulteriori informazioni Età registrazione Entro gli ultimi X giorni App registrate nell'ID Microsoft Entra entro un periodo specificato dalla data corrente Certificazione Nessuna certificazione, publisher attestato, Microsoft 365 Certified Le app che sono Microsoft 365 Certified, hanno un report di attestazione dell'editore o nessuno dei due Certificazione Microsoft 365 Server di pubblicazione verificato Sì o no App che hanno verificato gli editori Verifica dell'autore Autorizzazioni dell'applicazione (solo Graph) Selezionare una o più autorizzazioni API dall'elenco App con autorizzazioni dell'API Graph specifiche concesse direttamente Riferimento alle autorizzazioni di Microsoft Graph Autorizzazioni delegate (solo Graph) Selezionare una o più autorizzazioni API dall'elenco App con autorizzazioni dell'API Graph specifiche fornite da un utente Riferimento alle autorizzazioni di Microsoft Graph Con privilegi elevati (solo grafico) Sì o no App con autorizzazioni API Graph relativamente potenti Designazione interna basata sulla stessa logica usata da Defender per il cloud Apps. Overprivileged (solo graph) Sì o no App con autorizzazioni dell'API Graph inutilizzate App con autorizzazioni più concesse rispetto a quelle usate da tali app. Autorizzazioni dell'API non Graph Sì o no App con autorizzazioni per le API non Graph. Queste app possono esporre i rischi se le API a cui accedono ricevono supporto e aggiornamenti limitati. Utilizzo dei dati (solo grafico) Maggiore di X GB di dati scaricati e caricati al giorno App che hanno letto e scritto più di una quantità specificata di dati usando l'API Graph Tendenza di utilizzo dei dati (solo grafico) X % aumento dell'utilizzo dei dati rispetto al giorno precedente Le app i cui dati leggono e scrivono usando l'API Graph sono aumentate di una percentuale specificata rispetto al giorno precedente Accesso api (solo Graph) Chiamate API maggiori di X al giorno App effettuate su un numero specificato di chiamate API Graph in un giorno Tendenza di accesso alle API (solo Grafico) X % aumento delle chiamate API rispetto al giorno precedente App il cui numero di chiamate API Graph è aumentato di una percentuale specificata rispetto al giorno precedente Numero di utenti con consenso (maggiore o minore di) X utenti con consenso App a cui è stato concesso il consenso da un numero maggiore o minore di utenti rispetto a quanto specificato Aumento del consenso degli utenti X % aumento degli utenti negli ultimi 90 giorni App il cui numero di utenti con consenso è aumentato di oltre una percentuale specificata negli ultimi 90 giorni Consenso dell'account prioritario specificato Sì o no App a cui è stato concesso il consenso da parte degli utenti prioritari Un utente con un account prioritario. Nomi degli utenti con consenso Selezionare gli utenti dall'elenco App a cui è stato concesso il consenso da utenti specifici Ruoli degli utenti con consenso Selezionare i ruoli dall'elenco App a cui è stato concesso il consenso da parte degli utenti con ruoli specifici Selezioni multiple consentite. Qualsiasi ruolo di Microsoft Entra con membro assegnato deve essere reso disponibile in questo elenco.

Etichette di riservatezza a cui si accede Selezionare una o più etichette di riservatezza dall'elenco App che hanno eseguito l'accesso ai dati con etichette di riservatezza specifiche negli ultimi 30 giorni. Servizi a cui si accede (solo Graph) Exchange e/o OneDrive e/o SharePoint e/o Teams App a cui è stato eseguito l'accesso a OneDrive, SharePoint o Exchange Online tramite l'API Graph Selezioni multiple consentite. Frequenza degli errori (solo grafico) La frequenza di errore è maggiore di X% negli ultimi sette giorni App le cui percentuali di errore dell'API Graph negli ultimi sette giorni sono maggiori di una percentuale specificata Per generare un avviso, è necessario soddisfare tutte le condizioni specificate per questo criterio dell'app.

Al termine della specifica delle condizioni, selezionare Salva e quindi selezionare Avanti.

Nella pagina Definisci azioni criteri selezionare Disabilita app se si vuole disabilitare l'app quando viene generato un avviso basato su questo criterio e quindi selezionare Avanti. Prestare attenzione quando si applicano azioni perché un criterio può influire sugli utenti e sull'uso legittimo delle app.

Nella pagina Definisci stato criteri selezionare una delle opzioni seguenti:

- Modalità di controllo: i criteri vengono valutati ma non vengono eseguite azioni configurate. I criteri della modalità di controllo vengono visualizzati con lo stato Audit nell'elenco dei criteri. È consigliabile usare la modalità di controllo per testare un nuovo criterio.

- Attivo: i criteri vengono valutati e verranno configurate azioni.

- Inattivo: i criteri non vengono valutati e le azioni configurate non verranno eseguite.

Esaminare attentamente tutti i parametri dei criteri personalizzati. Selezionare Invia quando si è soddisfatti. È anche possibile tornare indietro e modificare le impostazioni selezionando Modifica sotto una delle impostazioni.

Testare e monitorare i nuovi criteri dell'app

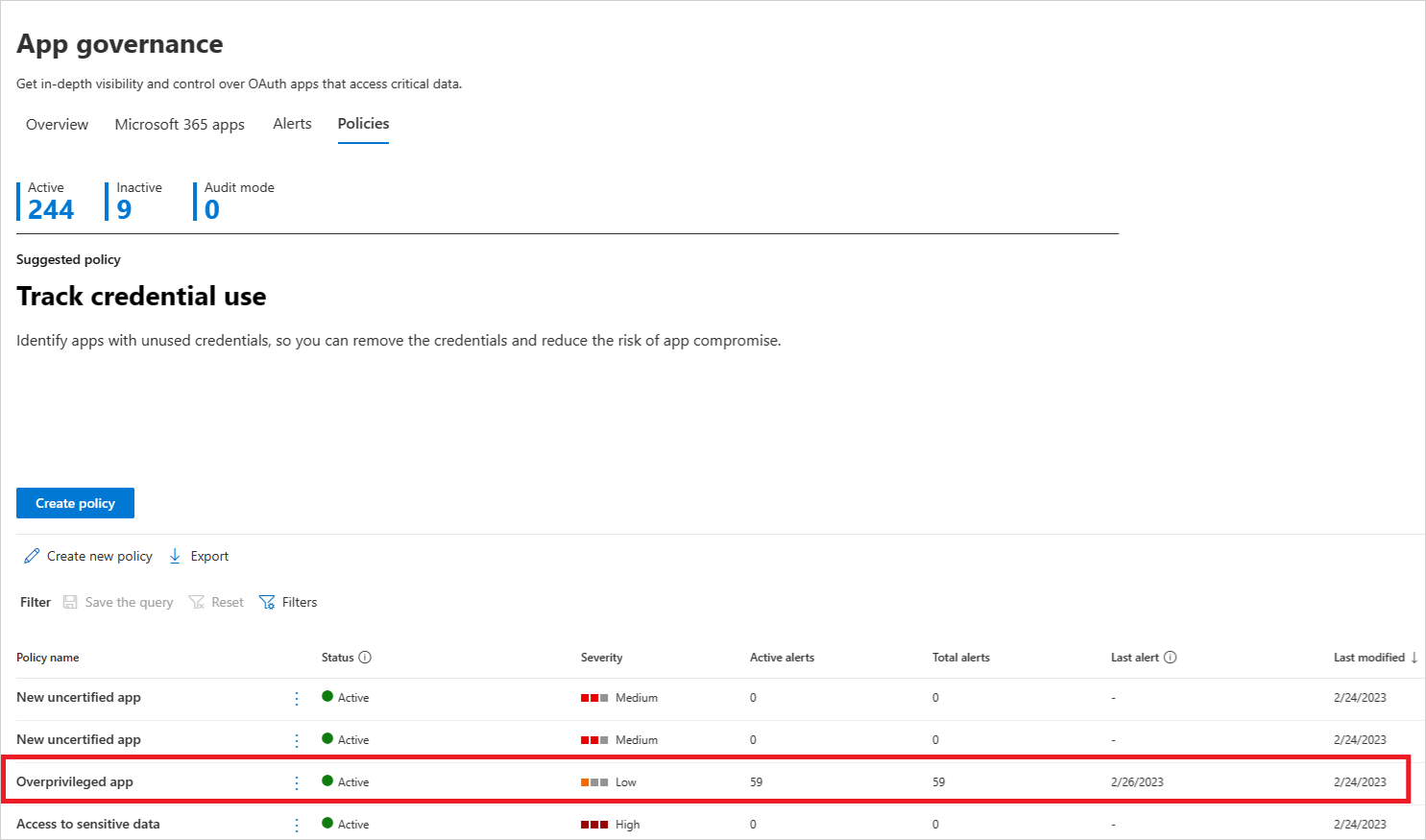

Dopo aver creato i criteri dell'app, è necessario monitorarlo nella pagina Criteri per assicurarsi che registri un numero previsto di avvisi attivi e avvisi totali durante i test.

Se il numero di avvisi è un valore imprevistamente basso, modificare le impostazioni dei criteri dell'app per assicurarsi di averla configurata correttamente prima di impostarne lo stato.

Di seguito è riportato un esempio di processo per la creazione di un nuovo criterio, il test e la relativa attivazione:

- Creare i nuovi criteri con gravità, app, condizioni e azioni impostate su valori iniziali e lo stato impostato su Modalità di controllo.

- Verificare il comportamento previsto, ad esempio gli avvisi generati.

- Se il comportamento non è previsto, modificare le app, le condizioni e le impostazioni di azione dei criteri in base alle esigenze e tornare al passaggio 2.

- Se il comportamento è previsto, modificare il criterio e impostarne lo stato su Attivo.

Ad esempio, il grafico di flusso seguente mostra i passaggi coinvolti:

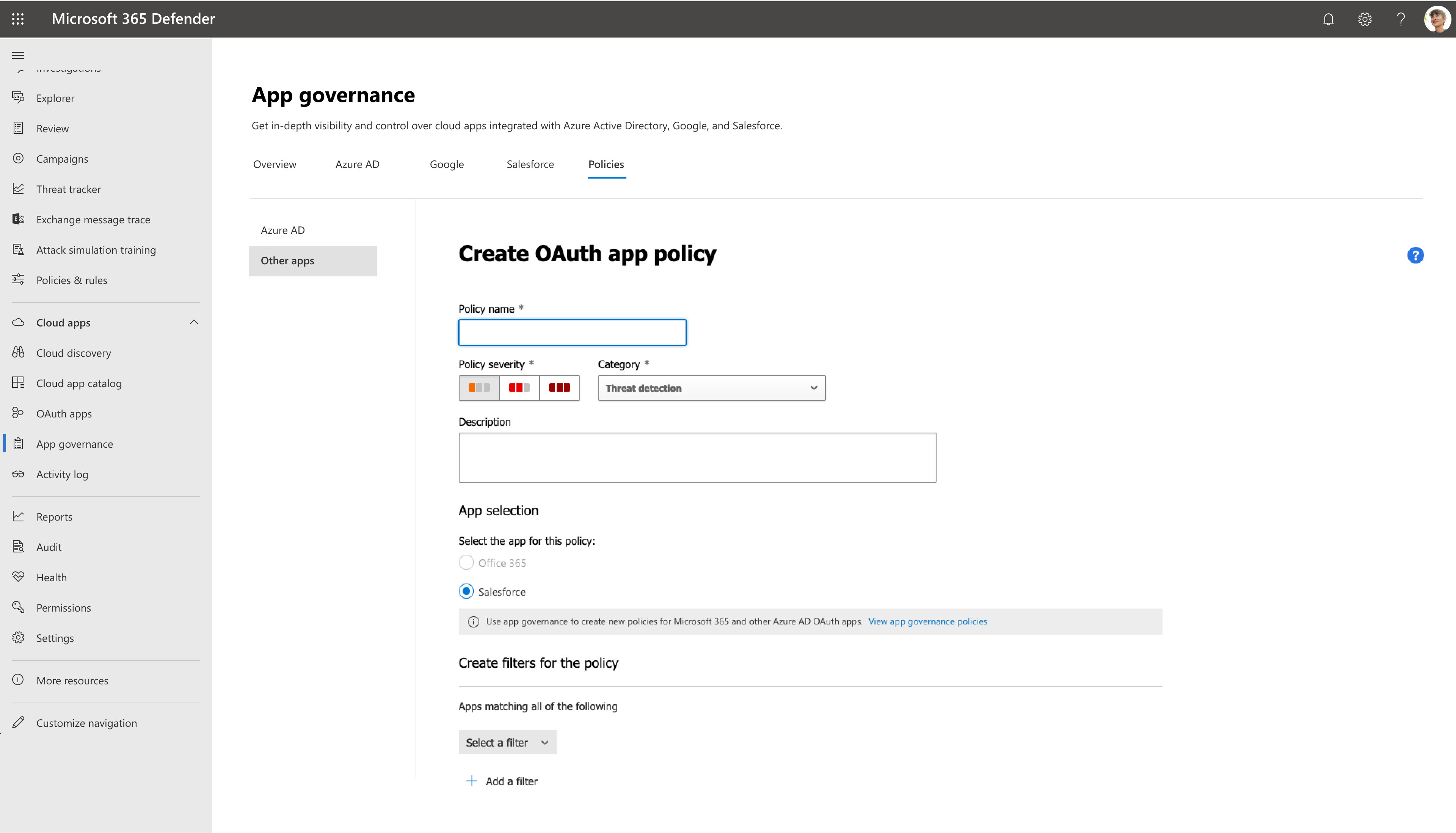

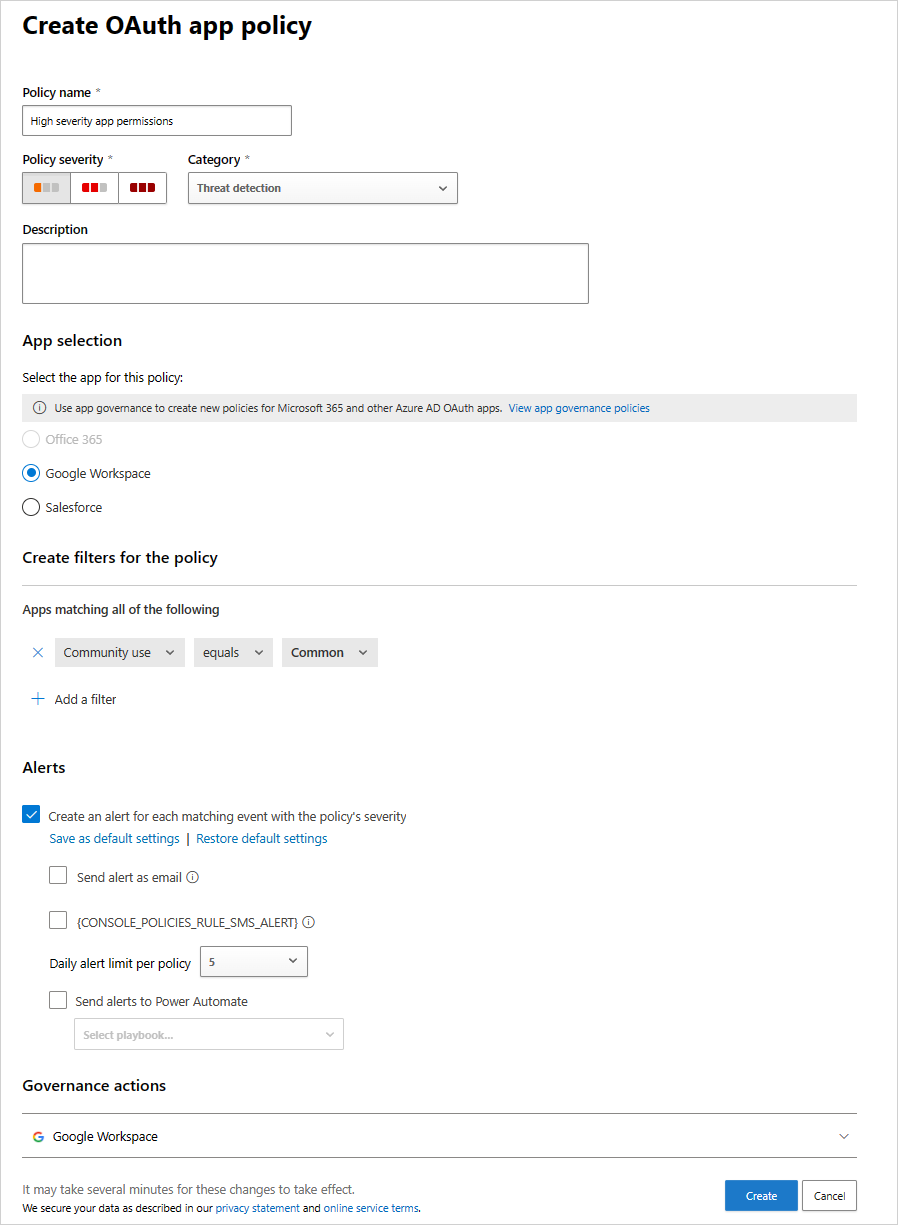

Creare un nuovo criterio per le app OAuth connesse a Salesforce e Google Workspace

I criteri per le app OAuth attivano gli avvisi solo sui criteri autorizzati dagli utenti nel tenant.

Per creare un nuovo criterio di app per Salesforce, Google e altre app:

Passare a Criteri di governance >> delle app XDR > di Microsoft Defender Altre app. Ad esempio:

Filtrare le app in base alle specifiche esigenze. Ad esempio, è possibile visualizzare tutte le app che richiedono l'autorizzazione per modificare i calendari nella cassetta postale.

Suggerimento

Usa il filtro Uso della community per ottenere informazioni sul fatto che l'autorizzazione per questa app sia comune, non comune o rara. Questo filtro può essere utile se si ha un'app rara che richiede l'autorizzazione con un livello di gravità elevato o che richiede l'autorizzazione da parte di molti utenti.

È possibile impostare i criteri in base alle appartenenze ai gruppi degli utenti che hanno autorizzato le app. Un amministratore può ad esempio decidere di impostare un criterio che revoca le app non comuni se richiedono autorizzazioni elevate, solo se l'utente che ha concesso le autorizzazioni è un membro del gruppo Amministratori.

Ad esempio:

Criteri di rilevamento anomalie per le app OAuth connesse a Salesforce e Google Workspace

Oltre ai criteri delle app Oauth che è possibile creare, Defender per il cloud app fornisce criteri predefiniti di rilevamento anomalie che profilano i metadati delle app OAuth per identificare quelli potenzialmente dannosi.

Questa sezione è rilevante solo per le applicazioni Salesforce e Google Workspace.

Nota

I criteri di rilevamento anomalie sono disponibili solo per le app OAuth autorizzate nell'ID Microsoft Entra. Non è possibile modificare la gravità dei criteri di rilevamento anomalie dell'app OAuth.

La tabella seguente descrive i criteri predefiniti di rilevamento anomalie forniti da app Defender per il cloud:

| Criterio | Descrizione |

|---|---|

| Nome dell'app OAuth fuorviante | Analizza le app OAuth connesse all'ambiente e attiva un avviso quando viene rilevata un'app con un nome fuorviante. Nomi fuorvianti, ad esempio lettere straniere simili a lettere latine, potrebbero indicare un tentativo di mascherare un'app dannosa come un'app nota e attendibile. |

| Nome dell'editore fuorviante per un'app OAuth | Analizza le app OAuth connesse all'ambiente e attiva un avviso quando viene rilevata un'app con un nome di autore fuorviante. Nomi di editori fuorvianti, ad esempio lettere straniere simili a lettere latine, potrebbero indicare un tentativo di mascherare un'app dannosa come un'app proveniente da un editore noto e attendibile. |

| Consenso dell'app OAuth dannosa | Analizza le app OAuth connesse all'ambiente e attiva un avviso quando un'app potenzialmente dannosa è autorizzata. Le app OAuth dannose possono essere usate come parte di una campagna di phishing nel tentativo di compromettere gli utenti. Questo rilevamento usa la ricerca sulla sicurezza Microsoft e l'esperienza di intelligence sulle minacce per identificare le app dannose. |

| Attività sospette di download dei file dell'app OAuth | Per altre informazioni, vedere Criteri di rilevamento di anomalie. |