Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Man mano che le organizzazioni adottano sempre più servizi cloud, garantire un accesso sicuro ed efficiente a queste risorse diventa fondamentale. Gli hub FinOps offrono opzioni flessibili per supportare l'accesso pubblico o privato alla rete dei dati, a seconda delle esigenze. Questa guida illustra il funzionamento di ogni opzione di accesso ai dati e come configurare la rete privata per accedere in modo sicuro ai dati negli hub FinOps.

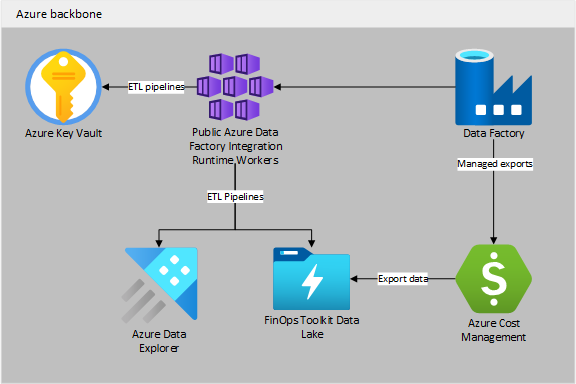

Funzionamento dell'accesso pubblico

L'accesso pubblico negli hub FinOps presenta i tratti seguenti:

- L'accesso viene controllato tramite il controllo degli accessi in base al ruolo e le comunicazioni crittografate tramite TLS (Transport Layer Security).

- L'archiviazione è accessibile tramite indirizzi IP pubblici (firewall impostato su pubblico).

- Esplora Dati (se distribuito) è accessibile tramite indirizzi IP pubblici (firewall impostato su pubblico).

- Key Vault è accessibile tramite indirizzi IP pubblici (firewall impostato su pubblico).

- Azure Data Factory è configurato per l'uso del runtime di integrazione pubblica.

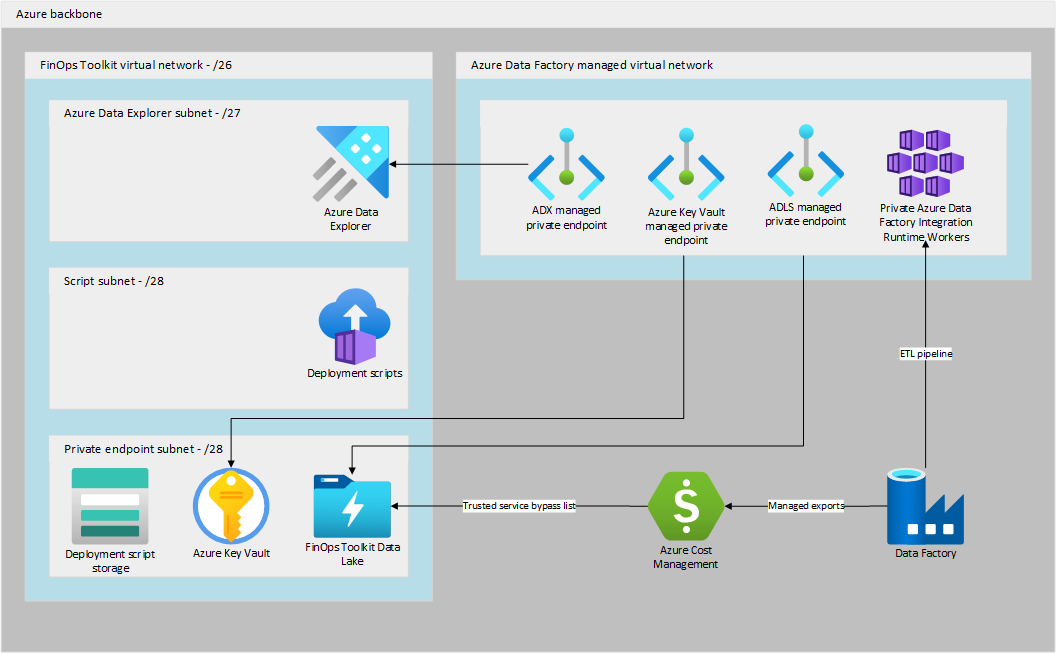

Funzionamento dell'accesso privato

L'accesso privato è un'opzione più sicura che inserisce le risorse dell'hub FinOps in una rete isolata e limita l'accesso tramite rete privata:

- L'accesso alla rete pubblica è disabilitato per impostazione predefinita.

- L'archiviazione è accessibile tramite l'indirizzo IP privato e i servizi di Azure attendibili. Il firewall è impostato su nega predefinito, con bypass per i servizi nell'elenco attendibile.

- Esplora Dati (se distribuito) è accessibile mediante l'indirizzo IP privato. Il firewall è impostato su negazione predefinita senza eccezioni.

- La Key Vault è accessibile tramite indirizzo IP privato e servizi di Azure considerati attendibili. Il firewall è impostato sul rifiuto predefinito con bypass per i servizi nell'elenco di fiducia.

- Azure Data Factory è configurato per l'uso del runtime di integrazione pubblica, che consente di ridurre i costi.

- Viene distribuita una rete virtuale per garantire che la comunicazione tra tutti i componenti durante la distribuzione e in fase di esecuzione rimanga privata.

Si noti che la rete privata comporta costi aggiuntivi per le risorse di rete, la connettività e il calcolo dedicato in Azure Data Factory. Per una stima dettagliata dei costi, vedere il calcolatore prezzi di Azure.

Confronto tra le opzioni di accesso alla rete

La tabella seguente confronta le opzioni di accesso alla rete disponibili negli hub FinOps:

| Componente | Pubblico | Privato | Beneficio |

|---|---|---|---|

| Immagazzinamento | Accessibile tramite Internet¹ | Accesso limitato alla rete hub FinOps, alle reti con peering (ad esempio, alla rete virtuale aziendale) e ai servizi di Azure attendibili | Dati accessibili solo quando si lavora o nella VPN aziendale |

| Esplora dati di Azure | Accessibile tramite Internet¹ | Accesso limitato alla rete hub FinOps, alle reti con peering (ad esempio, alla rete virtuale aziendale) e ai servizi di Azure attendibili | Dati accessibili solo quando si lavora o nella VPN aziendale |

| Vault delle chiavi | Accessibile tramite Internet¹ | Accesso limitato alla rete hub FinOps, alle reti con peering (ad esempio, alla rete virtuale aziendale) e ai servizi di Azure attendibili | Chiavi e segreti non sono mai accessibili tramite internet aperto |

| Azure Data Factory | Usa un pool di calcolo pubblico | Runtime di integrazione gestita in una rete privata con Data Explorer, Archivio e Gestione delle chiavi | Tutta l'elaborazione dei dati avviene all'interno della rete |

| Rete virtuale | Non utilizzato | Il traffico dell'hub FinOps si verifica all'interno di una rete virtuale isolata | Tutto rimane privato; ideale per ambienti regolamentati |

¹ Mentre le risorse sono accessibili tramite Internet, l'accesso è ancora protetto dal controllo degli accessi in base al ruolo.

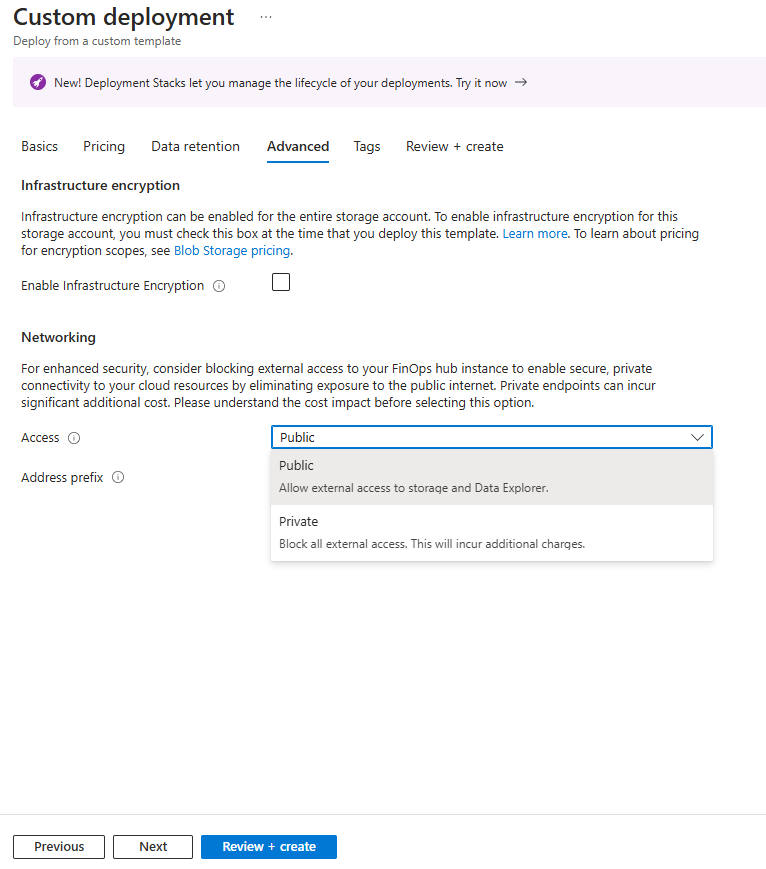

Abilitazione della rete privata

Per abilitare la rete privata durante la distribuzione di una nuova istanza dell'hub FinOps o aggiornare un'istanza esistente, impostare Access su privato nella scheda Avanzata.

Prima di abilitare l'accesso privato, esaminare i dettagli di rete in questa pagina per comprendere la configurazione aggiuntiva necessaria per connettersi all'istanza dell'hub. Dopo l'abilitazione, l'istanza dell'hub FinOps non è accessibile fino a quando l'accesso di rete non è configurato all'esterno dell'istanza dell'hub FinOps. È consigliabile condividerlo con gli amministratori di rete per garantire che l'intervallo IP soddisfi gli standard di rete e come connettere l'istanza dell'hub alla rete esistente.

Rimozione della rete privata

Se è necessario ridurre i costi o semplificare la distribuzione dell'hub FinOps, è possibile rimuovere la rete privata e tornare all'accesso pubblico. Questa modifica comporterà:

- Rimuovere la rete virtuale e i costi di rete associati

- Disabilitare gli endpoint privati e le zone DNS

- Configurare l'archiviazione, Esplora dati e Key Vault per l'uso dell'accesso pubblico

- Passare Azure Data Factory di nuovo al runtime di integrazione pubblica

Avviso

La rimozione della rete privata è una modifica significativa che influirà sulla modalità di accesso all'hub FinOps. Assicurarsi che tutti gli stakeholder comprendano le implicazioni relative alla sicurezza prima di procedere.

Procedura per rimuovere la rete privata

Pianificare la transizione:

- Identificare tutti gli utenti e i sistemi che attualmente accedono all'hub tramite rete privata

- Coordinarsi con gli amministratori di rete sulla modifica

- Pianificare la finestra di manutenzione perché l'hub sarà temporaneamente inaccessibile durante la transizione

Aggiornare la distribuzione dell'hub FinOps:

Sono disponibili due opzioni per ridistribuire l'hub FinOps con accesso pubblico:

Opzione 1: Ridistribuire dalla distribuzione esistente

- Accedi al gruppo di risorse hub di FinOps nel portale di Azure

- Passare alla scheda Distribuzioni nel gruppo di risorse

- Trovare e aprire la distribuzione originale dell'hub FinOps

- Fare clic su Ridistribuissi

- Nella scheda Avanzate impostare Accesso su Pubblico

- Esaminare tutte le altre impostazioni per assicurarsi che rimangano nel modo desiderato

- Distribuire la configurazione aggiornata

Opzione 2: Distribuire la versione più recente del toolkit

- Installare la versione corrente più recente del toolkit FinOps

- Usa lo stesso nome per il gruppo di risorse, per l'hub e per il cluster di Data Explorer della tua distribuzione esistente.

- Questi valori possono essere ottenuti dal modello di distribuzione originale o dal file di config.json nell'account di archiviazione dell'hub

- Nella scheda Avanzate impostare Accesso su Pubblico

- Eseguire la distribuzione con la stessa configurazione per aggiornare l'hub esistente

Verificare le modifiche:

- Verificare che gli account di archiviazione, Esplora dati e Key Vault siano accessibili tramite endpoint pubblici

- Testare l'accesso ai dati da Power BI e da altri sistemi connessi

- Verificare che le pipeline di Azure Data Factory continuino a essere eseguite correttamente

Pulire le risorse di rete (facoltativo):

- Dopo aver confermato che l'hub funziona correttamente con l'accesso pubblico, è possibile eliminare le risorse di rete per interrompere l'incorrere in costi di rete

- Eliminare le risorse nell'ordine seguente per evitare conflitti di dipendenza:

- Endpoint privati

- Zone DNS privato

- Rete virtuale e gruppi di sicurezza di rete (NSG)

- Prestare attenzione quando si eliminano manualmente le risorse, assicurarsi che non vengano usate da altri sistemi

Rimuovere il runtime di integrazione gestita di Azure Data Factory (facoltativo):

- Quando è stata abilitata la rete privata, Azure Data Factory potrebbe aver creato un runtime di integrazione gestito per l'elaborazione sicura dei dati

- Il lasciare il runtime di integrazione gestita non interromperà le funzionalità, ma comporta costi continuativi.

- Per rimuovere il runtime di integrazione gestita:

- Accedere all'istanza di Azure Data Factory nel portale di Azure

- Vai a Gestisci>runtime di integrazione

- Identificare tutti i runtime di integrazione gestita creati per la rete privata (in genere denominati con l'istanza dell'hub)

- Arrestare ed eliminare il runtime di integrazione gestita se non è più necessario

- Verificare che le pipeline di dati continuino a funzionare con il runtime di integrazione pubblica

- Rimuovere solo i runtime di integrazione gestita creati specificamente per la configurazione della rete privata dell'hub FinOps

Annotazioni

Dopo aver rimosso la rete privata, i dati dell'hub FinOps saranno accessibili tramite Internet, anche se ancora protetti dal controllo degli accessi in base al ruolo e dalla sicurezza del livello di trasporto (TLS). Esaminare i criteri di sicurezza dell'organizzazione per assicurarsi che soddisfino i requisiti.

Raccomandazioni sulla sicurezza:

- Controllare le impostazioni di sicurezza negli account di archiviazione e nei cluster di Esplora dati di Azure per assicurarsi che siano allineati ai requisiti di sicurezza

- Prendere in considerazione l'uso di gruppi di sicurezza di rete (NSG) o regole del firewall per limitare l'accesso a indirizzi IP noti, ad esempio il firewall aziendale, gli endpoint VPN o posizioni specifiche degli uffici

- Esaminare e configurare le regole di accesso alla rete dell'account di archiviazione per limitare l'accesso da reti attendibili, se necessario

- Verificare che le impostazioni di rete del cluster di Esplora dati di Azure siano configurate correttamente per i requisiti di accesso

Rete virtuale dell'hub FinOps

Quando si seleziona l'accesso privato, l'istanza dell'hub FinOps include una rete virtuale per garantire che la comunicazione tra i vari componenti rimanga privata.

- La rete virtuale può avere dimensioni di subnet da /8 a /26, con almeno /26 (64 indirizzi IP) necessari. Il valore predefinito è /26 per conservare gli indirizzi IP, fornendo al tempo stesso le dimensioni minime necessarie per i servizi contenitore (usati durante le distribuzioni per l'esecuzione di script) e Esplora dati.

- L'intervallo IP può essere impostato al momento della distribuzione e il valore predefinito è 10.20.30.0/26. Scegli una subnet più grande, ad esempio /24 o più piccola, se è necessario spazio di indirizzi aggiuntivo per servizi come il Gateway dati VNet di Power BI.

Se necessario, è possibile creare la rete virtuale, le subnet e, facoltativamente, eseguirne il peering con la rete hub prima di distribuire hub FinOps se si seguono questi requisiti:

- La rete virtuale deve avere una dimensione minima di /26 (64 indirizzi IP), ma può essere qualsiasi dimensione fino a /8 (16.777.216 indirizzi IP).

- Il nome deve essere

<HubName>-vNet. - La rete virtuale deve essere suddivisa in tre subnet con le deleghe del servizio come specificato:

- private-endpoint-subnet (/28) - Nessuna delega del servizio configurata; ospita endpoint privati per lo storage e il key vault.

- dello script-subnet (/28) – delegati ai servizi di contenitore per l'esecuzione di script nel corso della distribuzione.

- dataExplorer-subnet (/27) – delegata ad Azure Data Explorer.

Endpoint privati e DNS

La comunicazione tra i vari componenti dell'hub FinOps viene crittografata tramite TLS. Affinché la convalida del certificato TLS abbia esito positivo quando si usa la rete privata, è necessaria la risoluzione dei nomi DNS (Reliable Domain Name System). Le zone DNS, gli endpoint privati e le voci DNS garantiscono la risoluzione dei nomi tra i componenti dell'hub FinOps.

- privatelink.blob.core.windows.net: per Data Explorer e lo storage utilizzato dagli script di distribuzione

- privatelink.dfs.core.windows.net: per l'Esplora dati e il data lake che ospita i dati e la configurazione del flusso di lavoro FinOps

- privatelink.table.core.windows.net : per Esplora dati

- privatelink.queue.core.windows.net : per Esplora dati

- privatelink.vaultcore.azure.net – per Azure Key Vault

- privatelink. {location}.kusto.windows.net : per Esplora dati

Importante

Non è consigliabile modificare la configurazione DNS della rete virtuale dell'hub FinOps. I componenti dell'hub FinOps richiedono una risoluzione dei nomi affidabile per le distribuzioni e gli aggiornamenti per avere esito positivo. Le pipeline di Data Factory richiedono anche una risoluzione dei nomi affidabile tra i componenti.

Interconnessione di rete, routing e risoluzione dei nomi

Quando si seleziona l'accesso privato, l'istanza dell'hub FinOps viene distribuita in una rete virtuale spoke isolata. Esistono più opzioni per abilitare la connettività privata alla rete virtuale dell'hub FinOps, tra cui:

- Collegamento della rete hub di FinOps con un'altra rete virtuale di Azure.

- Collegamento della rete del hub FinOps con un hub vWAN in Azure.

- Estensione dello spazio indirizzi di rete dell'hub FinOps e distribuzione di un gateway VPN.

- Estendere lo spazio degli indirizzi di rete dell'hub FinOps e distribuire un gateway dati di Power BI.

- Consentire l'accesso agli intervalli IP del firewall aziendale e della VPN su Internet pubblico tramite i firewall di archiviazione e di Esplora dati.

Per accedere ai dati dell'hub FinOps da una rete virtuale esistente, configurare record A nella rete virtuale esistente per accedere all'archiviazione o a Esplora dati. I record CNAME potrebbero essere richiesti anche a seconda della soluzione DNS.

| Obbligatorio | Nome | Descrizione |

|---|---|---|

| Obbligatorio | < >storage_account_name.privatelink.dfs.core.windows.net | Registrazione per accedere alla memoria |

| Facoltativo | < >storage_account_name.dfs.core.windows.net | CNAME verso il record A di archiviazione |

| Obbligatorio | < >data_explorer_name.privatelink.<>azure_location.kusto.windows.net | Record per accedere a Esplora dati |

| Facoltativo | < >data_explorer_name.<>azure_location.kusto.windows.net | CNAME al record A di Esploratore dati |

Importante

Quando si utilizzano endpoint privati insieme a un gateway dati di Power BI, assicurarsi di usare il nome di dominio completo (FQDN) del cluster di Azure Data Explorer (come clustername.region.kusto.windows.net) anziché la versione abbreviata (come clustername.region). In questo modo si garantisce una corretta risoluzione dei nomi per le funzioni dell'endpoint privato come previsto.

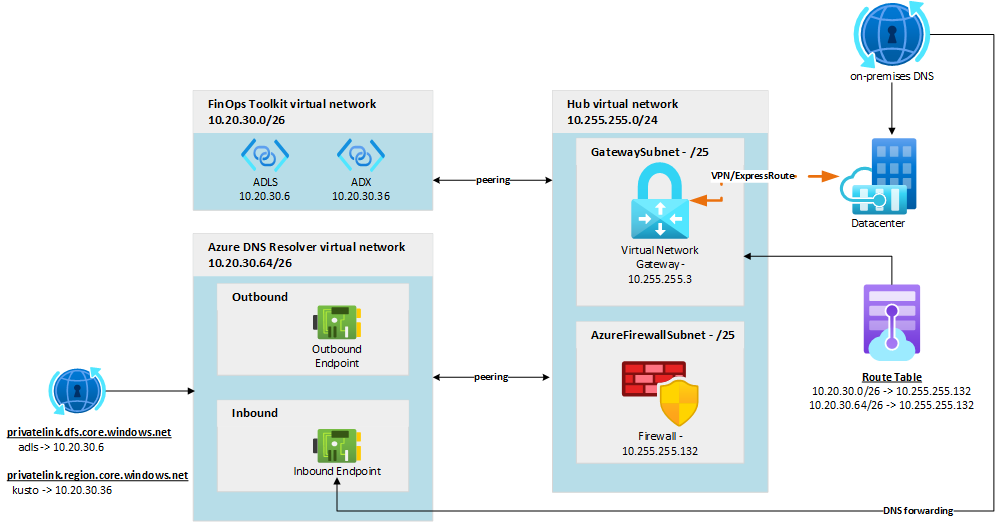

Esempio di peering di rete

In questo esempio:

- La rete virtuale dell'hub FinOps è collegata con peering a un hub di rete.

- Il firewall di Azure funge da router centrale.

- Le voci DNS per l'archiviazione e Esplora dati vengono aggiunte al sistema di risoluzione DNS di Azure per garantire una risoluzione dei nomi affidabile.

- Una tabella di instradamento è collegata alla subnet del gateway di rete per garantire che il traffico dalla sede locale possa instradarsi verso la rete virtuale con peering.

Questa topologia di rete segue le linee guida per l'architettura di rete Hub-Spoke descritte in Cloud Adoption Framework per Azure e Centro architetture di Azure.

Inviare commenti e suggerimenti

Facci sapere come ci trovi con una breve recensione. Queste revisioni vengono usate per migliorare ed espandere strumenti e risorse FinOps.

Se si sta cercando qualcosa di specifico, votare per un'idea esistente o crearne una nuova. Condividere idee con altri utenti per ottenere più voti. Ci concentriamo sulle idee con il maggior numero di voti.