Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Importante

Alcune informazioni in questo articolo fanno riferimento alle caratteristiche di un prodotto prima del rilascio, che possono essere modificate sostanzialmente prima della distribuzione al pubblico. Microsoft non fornisce alcuna garanzia, esplicita o implicita, in relazione alle informazioni contenute in questo documento.

Questo esempio illustra come creare un agente tramite un esempio di YAML che usa strumenti Microsoft globali, GPT, API e strumenti KQL (competenze).

Il processo complessivo è il seguente:

- Passaggio 1: Creare e caricare l'agente YAML

- Passaggio 2: Abilitare o attivare o disattivare l'agente in Gestisci origini

- Passaggio 3: Configurare l'agente in Security Copilot

- Passaggio 4: Eseguire l'agente

Suddivisione della chiamata dello strumento (competenza)

Questa sezione consente di comprendere come vengono richiamati gli strumenti YAML dell'agente (competenze) e quali plug-in devono essere inclusi.

è DCA URL Geolocation 090925 Agent progettato per consentire agli analisti della sicurezza di comprendere la posizione di hosting di un determinato URL. Segue un flusso di chiamata strutturato definito nel manifesto YAML usando più strumenti (competenze) nei formati GPT e KQL.

Attivazione del trigger

L'agente viene attivato tramite il trigger Predefinito ogni 300 secondi.

Richiama innanzitutto FetchSkill:

Contoso.SecurityCopilot.Samples-0909d.RecentUrlClicks_DCA-090925. La competenza KQL (Format: KQL) esegue query sui log di Defender per gli URL su cui è stato fatto clic di recente.Richiama quindi ProcessSkill:

Contoso.SecurityCopilot.Samples-090925.URL_Location_DCA_Agent_Entrypoint-090925. La competenza dell'agente (Format:AGENT) analizza il percorso di hosting dell'URL.

Quando si esegue l'agente, viene richiamata la competenza di recupero Contoso.SecurityCopilot.Samples-0909d.RecentUrlClicks_DCA-090925

Punto di ingresso della competenza dell'agente

La URL_Location_DC_Agent_Entrypoint-090925 competenza dell'agente è definita in FORMAT:AGENT ed esegue la procedura seguente:

Input: richiede un singolo input: URL (l'URL da analizzare).

Istruzioni: l'agente segue un processo in tre passaggi per richiamare le competenze figlio:

ExtractHostname: usa lo strumentoExtractHostname_DCA-090925GPT per analizzare il nome host dall'URL.GetDnsResolutionsByIndicators: usa il set di competenze di Microsoft Threat Intelligence per recuperare gli indirizzi IP associati al nome host. Assicurarsi cheRequiredSkillsets: ThreatIntelligence.DTIdebba essere aggiunto senza qualeGetDnsResolutionsByIndicatorsstrumento non viene richiamato.lookupIpAddressGeolocation: oggettooperationIdnella specifica OpenAPI, a cui si fa riferimento nel plug-inDCA_SampleAPIPluginAPI per cercare i dati di georilevazione per ogni indirizzo IP. Per informazioni di riferimento, vedere Esempio di API di compilazione.

Passaggio 1: Creare e caricare l'agente YAML

L'agente YAML è definito come segue:

Descriptor:

Name: Contoso.SecurityCopilot.Samples-090925_1b

Description: DCA URL Geolocation 090925 Agent_1b

DisplayName: DCA URL Geolocation 090925 Agent_1b

SkillGroups:

- Format: AGENT

Skills:

- Name: URL_Location_DCA_Agent_Entrypoint-090925_1b

Description: The entrypoint into the URL Location Agent

Interfaces:

- Agent

Inputs:

- Required: true

Name: URL

Description: A URL the agent should investigate

Settings:

Model: gpt-4.1

Instructions: |

<|im_start|>system

You are an AI agent that helps a security analyst understand the hosting situation of a URL (the input).

You'll do this by following a three-step process:

1) Use ExtractHostname to find the hostname from the URL provided as input

2) Use GetDnsResolutionsByIndicators to extract IP Addresses that the hostname has been observed resolving to. This may produce a list of IP Addresses.

3) One-at-a time, use lookupIpAddressGeolocation to look up the geolocation of an IP address.

Produce a simply formatted response telling the security analyst which locations that URL is being served from.

If you encounter an error share that.

Always return something the user knows that something happened.

<|im_end|>

<|im_start|>user

{{URL}}

<|im_end|>

ChildSkills:

- lookupIpAddressGeolocation

- ExtractHostname_DCA-090925_1b

- GetDnsResolutionsByIndicators

- Format: GPT

Skills:

- Name: ExtractHostname_DCA-090925_1b

DisplayName: ExtractHostname_DCA-090925_1b

Description: ExtractHostname_DCA-090925_1b

Inputs:

- Name: URL

Description: A URL string

Settings:

ModelName: gpt-4.1

Template: |-

<|im_start|>system

Return the hostname component of the URL provided as input. For example:

- If the input is 'https://www.mlb.com/', return 'www.mlb.com'

- If the input is 'http://dev.mycompany.co.uk/sign-up/blah?a=12&b=12&c=32#23', return 'dev.mycompany.co.uk'

- If the input is 'ftp:/x.espon.com', return 'x.espon.com'

<|im_end|>

<|im_start|>user

{{URL}}

<|im_end|>

- Format: KQL

Skills:

- Name: RecentUrlClicks_DCA-090925_1b

Description: Returns recently clicked URLs

Inputs:

- Name: LookbackMinutes

Description: Number of minutes to lookback

Required: false

Settings:

Target: Defender

Template: UrlClickEvents | sort by TimeGenerated desc | limit 10 | project Url

AgentDefinitions:

- Name: URLLocationAgent-090925_1b

DisplayName: URLLocationAgent 090925_1b

Description: An agent to help an analyst understand URL hosting

Publisher: Contoso

Product: Security Copilot

RequiredSkillsets:

- SecurityCopilot

- ThreatIntelligence.DTI

- DCA_SampleAPIPlugin

AgentSingleInstanceConstraint: None

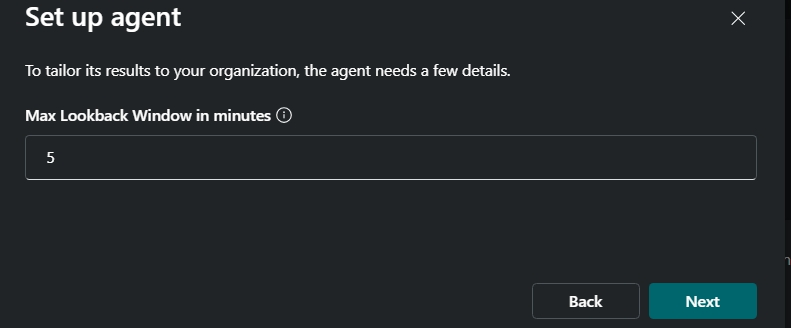

Settings:

- Name: LookbackWindowMinutes

Label: Max Lookback Window in minutes

Description: The maximum number of minutes to find clicked URLs

HintText: You should probably enter 5

SettingType: String

Required: true

Triggers:

- Name: Default

DefaultPeriodSeconds: 300

FetchSkill: Contoso.SecurityCopilot.Samples-090925_1b.RecentUrlClicks_DCA-090925_1b

ProcessSkill: Contoso.SecurityCopilot.Samples-090925_1b.URL_Location_DCA_Agent_Entrypoint-090925_1b

Settings:

Settings:

HistoryPassDownMode: None

IncludeSessionHistory: false

WorkspaceId: SecurityCopilot_Workspace

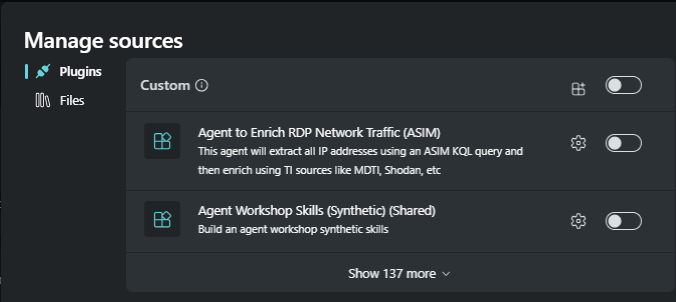

Passaggio 2: Abilitare o attivare o disattivare l'agente in Gestisci origini

Controllare se il plug-in YAML caricato è configurato o attivato o disattivato in Gestisci origini > personalizzate dalla barra dei prompt.

DCA URL Geolocation 090925 AgentCercare , che è l'oggettoDescriptor.DisplayName.

Nota

In generale, potrebbero essere presenti plug-in che richiedono alcune configurazioni impostate durante la configurazione dell'agente.

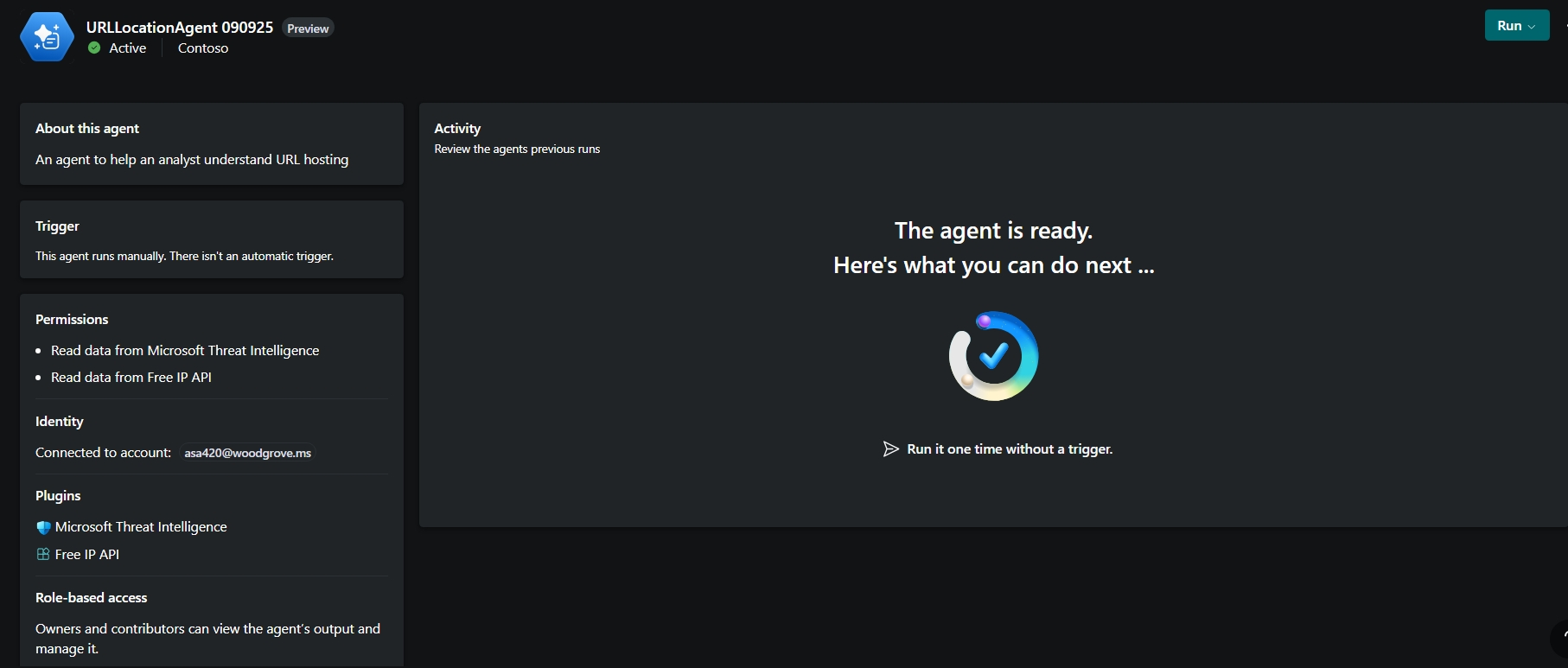

Passaggio 3: Configurare l'agente in Security Copilot

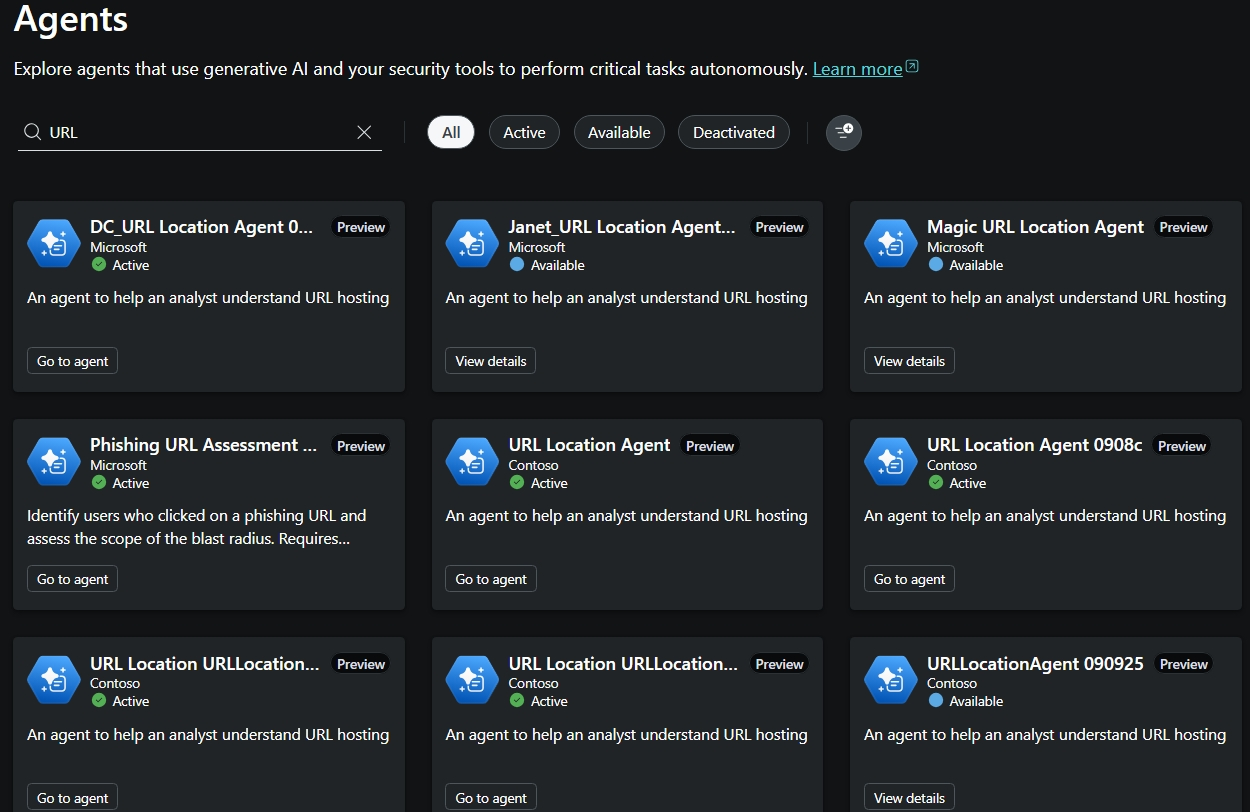

Passare a Home Agents.Navigate to Home > Agents.

Cercare l'agente

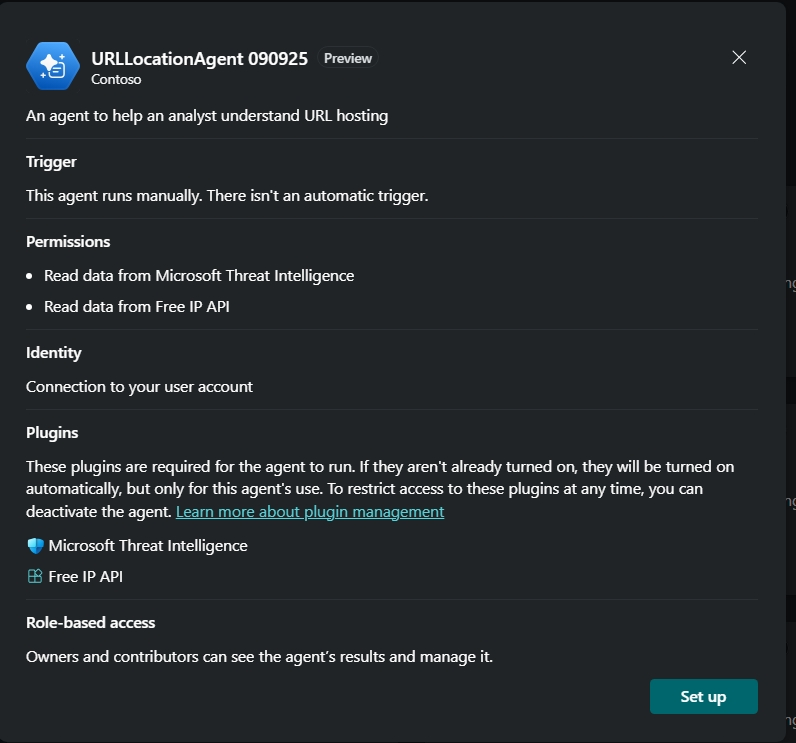

URLLocationAgent-090925nella libreria di agenti, ovvero daAgentDefinitions.DisplayNameYAML. Aggiornare la schermata nella libreria di agenti se la ricerca non visualizza l'agente.Nella scheda Agente selezionare Visualizza dettagli per Configurare l'agente.

È possibile visualizzare i plug-in abilitati nella sezione Plug-in.

Specificare i parametri di input necessari per configurare l'agente.

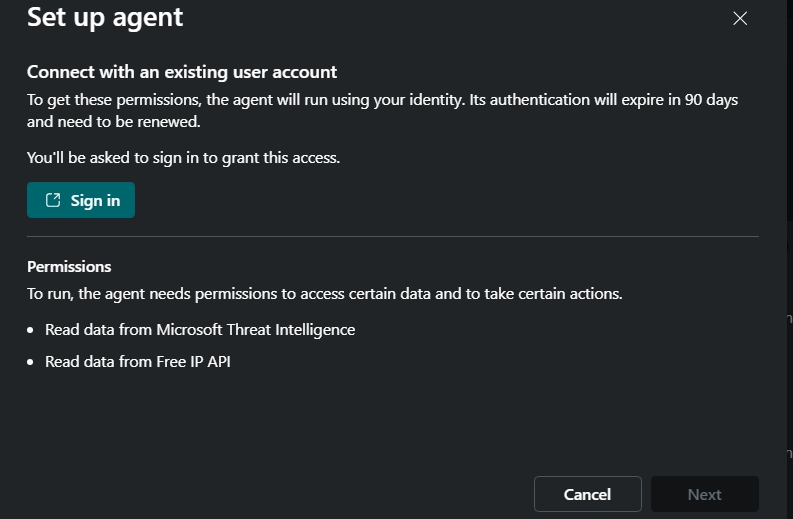

Selezionare Signin per eseguire l'autenticazione.

Passaggio 4: Eseguire l'agente

Selezionare Fine per eseguire l'agente. Verrà visualizzata la schermata di esecuzione dell'agente.

Selezionare Esegui una volta senza un trigger per eseguire l'agente.

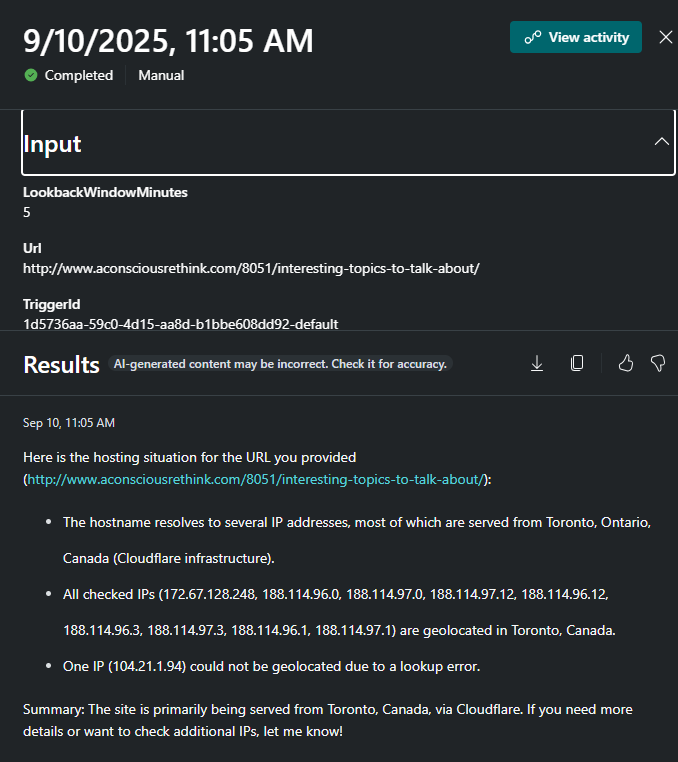

I risultati dell'esecuzione dell'agente sono come visualizzati.

Selezionare Visualizza attività per visualizzare ogni risultato dell'agente.