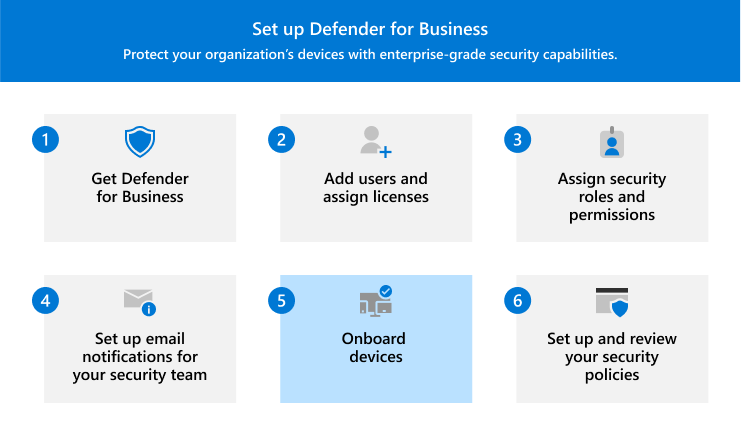

Questo articolo descrive come eseguire l'onboarding dei dispositivi in Defender for Business.

Caricare i dispositivi aziendali per proteggerli immediatamente. È possibile scegliere tra diverse opzioni per eseguire l'onboarding dei dispositivi aziendali. Questo articolo illustra le opzioni e descrive il funzionamento dell'onboarding.

Windows 10 e 11

Nota

I dispositivi Windows devono eseguire uno dei sistemi operativi seguenti:

- Windows 10 o 11 Business

- Windows 10 o 11 Professional

- Windows 10 o 11 Enterprise

Per altre informazioni, vedere requisiti di Microsoft Defender for Business.

Scegliere una delle opzioni seguenti per eseguire l'onboarding dei dispositivi client Windows in Defender for Business:

Script locale per Windows 10 e 11

È possibile usare uno script locale per eseguire l'onboarding dei dispositivi client Windows. Quando si esegue lo script di onboarding in un dispositivo, crea un trust con Microsoft Entra ID (se tale attendibilità non esiste già), registra il dispositivo in Microsoft Intune (se non è già registrato) e quindi esegue l'onboarding del dispositivo in Defender for Business. Se attualmente non si usa Intune, il metodo di script locale è il metodo di onboarding consigliato per Defender for Business clienti.

Consiglio

È consigliabile eseguire l'onboarding di un massimo di 10 dispositivi alla volta quando si usa il metodo di script locale.

Passare al portale di Microsoft Defender (https://security.microsoft.com) e accedere.

Nel riquadro di spostamento scegliere Impostazioni>Endpoints e quindi in Gestione dei dispositivi scegliere Onboarding.

Selezionare Windows 10 e 11.

In Tipo di connettività selezionare Semplificata.

Nella sezione Metodo di distribuzione scegliere Script locale e quindi selezionare Scarica pacchetto di onboarding. È consigliabile salvare il pacchetto di onboarding in un'unità rimovibile.

In un dispositivo Windows estrarre il contenuto del pacchetto di configurazione in un percorso, ad esempio la cartella Desktop. È necessario disporre di un file denominato WindowsDefenderATPLocalOnboardingScript.cmd.

Aprire una finestra del prompt dei comandi come amministratore.

Digitare il percorso del file di script. Ad esempio, se il file è stato copiato nella cartella Desktop, digitare %userprofile%\Desktop\WindowsDefenderATPLocalOnboardingScript.cmde quindi premere INVIO (o selezionare OK).

Dopo l'esecuzione dello script, eseguire un test di rilevamento.

Criteri di gruppo per Windows 10 e 11

Se si preferisce usare Criteri di gruppo per eseguire l'onboarding dei client Windows, seguire le indicazioni riportate in Eseguire l'onboarding dei dispositivi Windows usando Criteri di gruppo. Questo articolo descrive i passaggi per l'onboarding in Microsoft Defender per endpoint. I passaggi per l'onboarding in Defender for Business sono simili.

Intune per Windows 10 e 11

È possibile eseguire l'onboarding dei client Windows e di altri dispositivi in Intune usando l'interfaccia di amministrazione Intune (https://intune.microsoft.com). Sono disponibili diversi metodi per registrare i dispositivi in Intune. È consigliabile usare uno dei metodi seguenti:

Abilitare la registrazione automatica per Windows 10 e 11

Quando si configura la registrazione automatica, gli utenti aggiungono il proprio account aziendale al dispositivo. In background, il dispositivo registra e aggiunge Microsoft Entra ID e viene registrato in Intune.

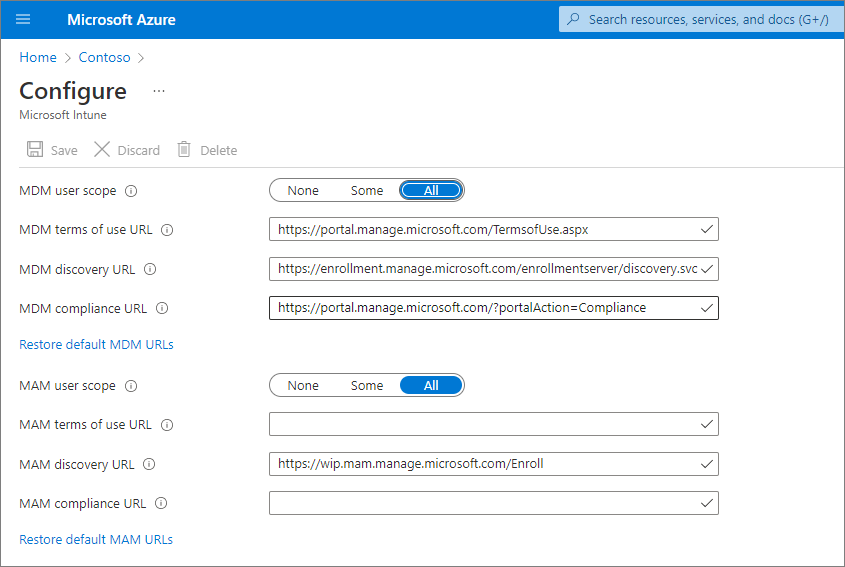

Passare alla portale di Azure (https://portal.azure.com/) e accedere.

Selezionare Microsoft Entra ID>Mobility (MDM e MAM)>Microsoft Intune.

Configurare l'ambito utente MDM e l'ambito utente MAM.

Per L'ambito utente MDM, è consigliabile selezionare Tutto in modo che tutti gli utenti possano registrare automaticamente i propri dispositivi Windows.

Nella sezione ambito utente MAM è consigliabile usare i valori predefiniti seguenti per gli URL:

-

URL delle condizioni per l'uso di MDM

-

URL individuazione MDM

-

URL conformità MDM

Selezionare Salva.

Dopo aver registrato un dispositivo in Intune, è possibile aggiungerlo a un gruppo di dispositivi in Defender for Business.

Altre informazioni sui gruppi di dispositivi in Defender for Business.

Chiedere agli utenti di registrare i Windows 10 e 11 dispositivi

Guardare il video seguente per vedere come funziona la registrazione:

Condividere questo articolo con gli utenti dell'organizzazione: Registrare i dispositivi Windows 10/11 in Intune.

Dopo aver registrato un dispositivo in Intune, è possibile aggiungerlo a un gruppo di dispositivi in Defender for Business.

Altre informazioni sui gruppi di dispositivi in Defender for Business.

Eseguire un test di rilevamento in un dispositivo Windows 10 o 11

Dopo aver eseguito l'onboarding dei dispositivi Windows in Defender for Business, è possibile eseguire un test di rilevamento nel dispositivo per assicurarsi che tutto funzioni correttamente.

Nel dispositivo Windows creare una cartella: C:\test-MDATP-test.

Aprire il prompt dei comandi come amministratore e quindi eseguire il comando seguente:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Dopo l'esecuzione del comando, la finestra del prompt dei comandi viene chiusa automaticamente. In caso di esito positivo, il test di rilevamento viene contrassegnato come completato e viene visualizzato un nuovo avviso nel portale di Microsoft Defender (https://security.microsoft.com) per il dispositivo appena caricato entro circa 10 minuti.

Mac

Scegliere una delle opzioni seguenti per eseguire l'onboarding di Mac:

Script locale per Mac

Quando si esegue lo script locale in Mac, viene creato un trust con Microsoft Entra ID (se tale attendibilità non esiste già), registra il Mac in Microsoft Intune (se non è già registrato) e quindi esegue l'onboarding del Mac in Defender for Business. È consigliabile eseguire l'onboarding di un massimo di 10 dispositivi alla volta usando questo metodo.

Passare al portale di Microsoft Defender (https://security.microsoft.com) e accedere.

Nel riquadro di spostamento scegliere Impostazioni>Endpoints e quindi in Gestione dei dispositivi scegliere Onboarding.

Selezionare macOS.

In Tipo di connettività selezionare Semplificata.

Nella sezione Metodo di distribuzione scegliere Script locale e quindi selezionare Scarica pacchetto di onboarding. Salvare il pacchetto in un'unità rimovibile. Selezionare anche Scarica pacchetto di installazione e salvarlo nel dispositivo rimovibile.

Nel Mac salvare il pacchetto di installazione come wdav.pkg in una directory locale.

Salvare il pacchetto di onboarding come WindowsDefenderATPOnboardingPackage.zip nella stessa directory usata per il pacchetto di installazione.

Usare Finder per passare all'utente wdav.pkg salvato e quindi aprirlo.

Selezionare Continua, accettare le condizioni di licenza e quindi immettere la password quando richiesto.

Viene richiesto di consentire l'installazione di un driver da Microsoft ( l'estensione di sistema è bloccata o l'installazione è in attesa o entrambe). È necessario consentire l'installazione del driver. Selezionare Apri preferenze di sicurezza o Apri preferenze> di sistemaSicurezza & Privacy e quindi selezionare Consenti.

Usare il comando Bash seguente per eseguire il pacchetto di onboarding:

/usr/bin/unzip WindowsDefenderATPOnboardingPackage.zip \

&& /bin/chmod +x MicrosoftDefenderATPOnboardingMacOs.sh \

&& /bin/bash -c MicrosoftDefenderATPOnboardingMacOs.sh

Dopo la registrazione di Mac in Intune, è possibile aggiungerlo a un gruppo di dispositivi.

Altre informazioni sui gruppi di dispositivi in Defender for Business.

Intune per Mac

Se si dispone già di Intune, è possibile registrare i computer Mac usando l'interfaccia di amministrazione Intune (https://intune.microsoft.com). Sono disponibili diversi metodi per registrare Mac in Intune. È consigliabile usare uno dei metodi seguenti:

Opzioni per Mac di proprietà dell'azienda

Scegliere una delle opzioni seguenti per registrare i dispositivi Mac gestiti dall'azienda in Intune:

| Opzione |

Descrizione |

| Registrazione automatica dei dispositivi Apple |

Usare questo metodo per automatizzare la registrazione nei dispositivi acquistati tramite Apple Business Manager o Apple School Manager. La registrazione automatica dei dispositivi distribuisce il profilo di registrazione "in modalità diretta", quindi non è necessario avere accesso fisico ai dispositivi.

Vedere Registrare automaticamente Mac con Apple Business Manager o Apple School Manager. |

| Gestione registrazione dispositivi (DEM) |

Usare questo metodo per le distribuzioni su larga scala e quando sono presenti più persone nell'organizzazione che possono essere utili per la configurazione della registrazione. Un utente con autorizzazioni di gestione registrazione dispositivi (DEM) può registrare fino a 1.000 dispositivi con un singolo account Microsoft Entra. Questo metodo usa l'app Portale aziendale o Microsoft Intune per registrare i dispositivi. Non è possibile usare un account DEM per registrare i dispositivi tramite registrazione automatica dei dispositivi.

Vedere Registrare i dispositivi in Intune usando un account di gestione registrazione dispositivi. |

| Registrazione diretta |

La registrazione diretta registra i dispositivi senza affinità utente, quindi questo metodo è ideale per i dispositivi non associati a un singolo utente. Questo metodo richiede l'accesso fisico ai Mac che si stanno registrando.

Vedere Usare la registrazione diretta per Mac. |

Chiedere agli utenti di registrare il proprio Mac in Intune

Se l'azienda preferisce che le persone registrino i propri dispositivi in Intune, indirizzare gli utenti a seguire questa procedura:

Passare al sito Web Portale aziendale (https://portal.manage.microsoft.com/) e accedere.

Seguire le istruzioni nel sito Web Portale aziendale per aggiungere il dispositivo.

Installare l'app Portale aziendale in https://aka.ms/EnrollMyMace seguire le istruzioni nell'app.

Verificare che sia stato eseguito l'onboarding di un Mac

Per verificare che il dispositivo sia associato all'azienda, usare il comando Python seguente in Bash:

mdatp health --field org_id.

Se si usa macOS 10.15 (Catalina) o versioni successive, concedere Defender for Business consenso per proteggere il dispositivo. Passare a Preferenze> di sistemaSicurezza & Privacy>Privacy>Accesso completo al disco. Selezionare l'icona di blocco nella parte inferiore della finestra di dialogo per apportare modifiche e quindi selezionare Microsoft Defender for Business (o Defender per endpoint, se è quello visualizzato).

Per verificare che sia stato eseguito l'onboarding del dispositivo, usare il comando seguente in Bash:

mdatp health --field real_time_protection_enabled

Dopo la registrazione di un dispositivo in Intune, è possibile aggiungerlo a un gruppo di dispositivi.

Altre informazioni sui gruppi di dispositivi in Defender for Business.

Dispositivi mobili

È possibile usare i metodi seguenti per eseguire l'onboarding di dispositivi mobili, ad esempio dispositivi Android e iOS:

Usare l'app Microsoft Defender

Le funzionalità di difesa dalle minacce mobili sono ora disponibili a livello generale per Defender for Business clienti. Con queste funzionalità, è ora possibile eseguire l'onboarding di dispositivi mobili (ad esempio Android e iOS) usando l'app Microsoft Defender. Con questo metodo, gli utenti scaricano l'app da Google Play o da Apple App Store, accedono e completano i passaggi di onboarding.

Importante

Assicurarsi che tutti i requisiti seguenti siano soddisfatti prima di eseguire l'onboarding dei dispositivi mobili:

- Defender for Business ha completato il provisioning. Nel portale di Microsoft Defender passare a Dispositivi asset>.

- Se vedi un messaggio che dice"Aspetta! Stiamo preparando nuovi spazi per i dati e li stiamo connettendo", quindi Defender for Business non ha completato il provisioning. Questo processo si sta verificando ora e il completamento può richiedere fino a 24 ore.

- Se viene visualizzato un elenco di dispositivi o viene richiesto di eseguire l'onboarding dei dispositivi, significa che Defender for Business provisioning è stato completato.

- Gli utenti hanno scaricato l'app Microsoft Authenticator nel dispositivo e hanno registrato il dispositivo usando il proprio account aziendale o dell'istituto di istruzione per Microsoft 365.

| Dispositivo |

Procedura |

| Android |

1. Sul dispositivo, andare al Google Play Store.

2. Se non è già stato fatto, scaricare e installare l'app Microsoft Authenticator. Accedere e registrare il dispositivo nell'app Microsoft Authenticator.

3. Nel Google Play Store cercare l'app Microsoft Defender e installarla.

4. Aprire l'app Microsoft Defender, accedere e completare il processo di onboarding. |

| iOS |

1. Nel dispositivo, andare alla App Store Apple.

2. Se non è già stato fatto, scaricare e installare l'app Microsoft Authenticator. Accedere e registrare il dispositivo nell'app Microsoft Authenticator.

3. Nel App Store Apple cercare l'app Microsoft Defender.

4. Accedere e installare l'app.

5. Accettare le condizioni d'uso per continuare.

6. Consentire all'app Microsoft Defender di configurare una connessione VPN e aggiungere configurazioni VPN.

7. Scegliere se consentire le notifiche (ad esempio gli avvisi). |

Usare Microsoft Intune

Se la sottoscrizione include Microsoft Intune, è possibile usarla per eseguire l'onboarding di dispositivi mobili, ad esempio dispositivi Android e iOS/iPadOS. Vedere le risorse seguenti per ottenere assistenza con la registrazione di questi dispositivi in Intune:

Dopo la registrazione di un dispositivo in Intune, è possibile aggiungerlo a un gruppo di dispositivi.

Altre informazioni sui gruppi di dispositivi in Defender for Business.

Server

Scegliere il sistema operativo per il server:

Server Windows

Importante

Assicurarsi di soddisfare i requisiti seguenti prima di eseguire l'onboarding di un endpoint Windows Server:

- Si dispone di una licenza di Microsoft Defender for Business per server. Vedere Come ottenere Microsoft Defender for Business per server.

- L'ambito di imposizione per Windows Server è attivato. Passare a Impostazioni>Endpoint>Gestione della configurazione>Ambito di imposizione. Selezionare Usa MDE per applicare le impostazioni di configurazione della sicurezza da MEM, selezionare Windows Server e quindi selezionare Salva.

È possibile eseguire l'onboarding di un'istanza di Windows Server per Defender for Business usando uno script locale.

Script locale per Windows Server

Passare al portale di Microsoft Defender (https://security.microsoft.com) e accedere.

Nel riquadro di spostamento scegliere Impostazioni>Endpoints e quindi in Gestione dei dispositivi scegliere Onboarding.

Selezionare un sistema operativo, ad esempio Windows Server 1803, 2019 e 2022, quindi nella sezione Metodo di distribuzione scegliere Script locale.

Se si seleziona Windows Server 2012 R2 e 2016, sono disponibili due pacchetti da scaricare ed eseguire: un pacchetto di installazione e un pacchetto di onboarding. Il pacchetto di installazione contiene un file MSI che installa l'agente Defender for Business. Il pacchetto di onboarding contiene lo script per eseguire l'onboarding dell'endpoint Windows Server in Defender for Business.

Selezionare Scarica pacchetto di onboarding. È consigliabile salvare il pacchetto di onboarding in un'unità rimovibile.

Se è stato selezionato Windows Server 2012 R2 e 2016, selezionare anche Scarica pacchetto di installazione e salvare il pacchetto in un'unità rimovibile

Nell'endpoint Windows Server estrarre il contenuto del pacchetto di installazione/onboarding in un percorso, ad esempio la cartella Desktop. È necessario disporre di un file denominato WindowsDefenderATPLocalOnboardingScript.cmd.

Se si esegue l'onboarding Windows Server 2012 R2 o Windows Server 2016, estrarre prima il pacchetto di installazione.

Aprire una finestra del prompt dei comandi come amministratore.

Se si esegue l'onboarding Windows Server 2012R2 o Windows Server 2016, eseguire il comando seguente:

Msiexec /i md4ws.msi /quiet

Se si esegue l'onboarding Windows Server 1803, 2019 o 2022, ignorare questo passaggio e andare al passaggio 8.

Digitare il percorso del file di script. Ad esempio, se il file è stato copiato nella cartella Desktop, digitare %userprofile%\Desktop\WindowsDefenderATPLocalOnboardingScript.cmde quindi premere INVIO (o selezionare OK).

Passare a Eseguire un test di rilevamento in Windows Server.

Eseguire un test di rilevamento in Windows Server

Dopo aver eseguito l'onboarding dell'endpoint Windows Server in Defender for Business, è possibile eseguire un test di rilevamento per verificare che tutto funzioni correttamente:

Nel dispositivo Windows Server creare una cartella: C:\test-MDATP-test.

Aprire il prompt dei comandi come amministratore.

Nella finestra del prompt dei comandi eseguire il comando di PowerShell seguente:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Dopo l'esecuzione del comando, la finestra del prompt dei comandi verrà chiusa automaticamente. In caso di esito positivo, il test di rilevamento viene contrassegnato come completato e viene visualizzato un nuovo avviso nel portale di Microsoft Defender (https://security.microsoft.com) per il dispositivo appena caricato entro circa 10 minuti.

Linux Server

Importante

Prima di eseguire l'onboarding di un endpoint server Linux, assicurarsi di soddisfare i requisiti seguenti:

Eseguire l'onboarding degli endpoint del server Linux

È possibile usare i metodi seguenti per eseguire l'onboarding di un'istanza di Linux Server per Defender for Business:

Dopo aver eseguito l'onboarding di un dispositivo, è possibile eseguire un test di phishing rapido per assicurarsi che il dispositivo sia connesso e che gli avvisi vengano generati come previsto.