Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

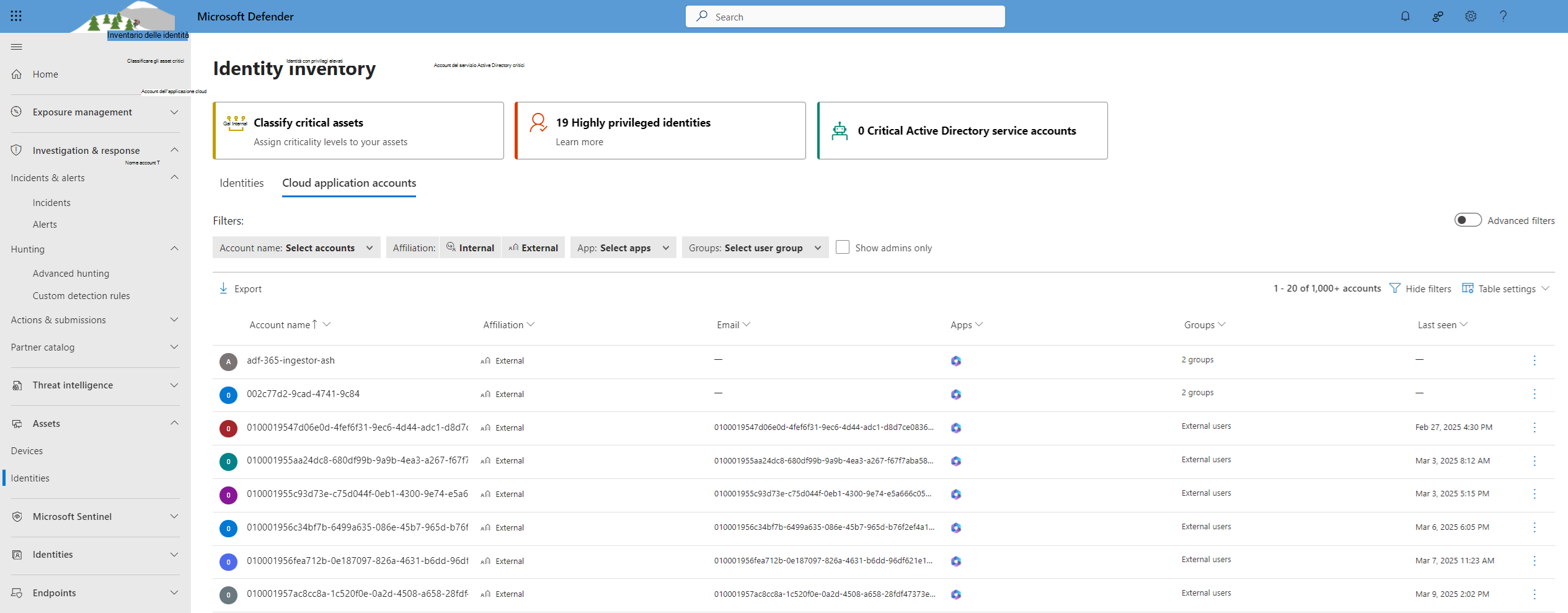

Microsoft Defender for Cloud Apps offre visibilità degli account dalle applicazioni connesse. Dopo aver connesso Defender for Cloud Apps a un'app usando il connettore app, Defender for Cloud Apps legge le informazioni sull'account associate alle applicazioni connesse. La scheda Account applicazione cloud all'interno dell'inventario delle identità consente di analizzare gli account, le autorizzazioni, i gruppi di cui sono membri, i relativi alias e le app in uso. Inoltre, quando Defender for Cloud Apps rileva un nuovo account non visualizzato in precedenza in una delle app connesse, ad esempio nelle attività o nella condivisione di file, l'account viene aggiunto all'elenco degli account di tale app. Ciò consente di avere visibilità sull'attività degli utenti esterni che interagiscono con le app cloud.

Inventario delle identità

La visibilità degli account dell'applicazione cloud, come descritto in precedenza, viene fornita nella scheda Inventario delle identità nella scheda "Account applicazione cloud".

L'inventario delle identità offre una visualizzazione centralizzata di tutte le identità dell'organizzazione, consentendo di monitorarle e gestirle in modo efficiente. A colpo d'occhio, è possibile visualizzare i dettagli chiave, ad esempio Dominio, Tag, Tipo e altri attributi, consentendo di identificare e gestire rapidamente le identità che richiedono attenzione.

Per altre informazioni, vedere la documentazione relativa all'inventario delle identità.

Account applicazione cloud

Gli amministratori possono cercare metadati o attività dell'account specifici. La scheda Account applicazione cloud fornisce dettagli completi sulle entità estratte dalle applicazioni cloud connesse, inclusi la cronologia attività e gli avvisi di sicurezza correlati all'account.

La scheda Account applicazione cloud può essere filtrata per trovare account specifici e approfondire i diversi tipi di account. Ad esempio, è possibile filtrare per tutti gli account esterni a cui non è stato eseguito l'accesso dall'anno scorso.

La scheda Account applicazione cloud consente di esaminare facilmente gli account, tra cui:

Verificare se gli account sono stati inattivi in un determinato servizio per un lungo periodo di tempo (prendere in considerazione la revoca della licenza per tale utente a tale servizio).

Filtro per gli account con autorizzazioni di amministratore.

Ricerca di account che non fanno più parte dell'organizzazione, ma che potrebbero avere ancora account attivi.

Esecuzione di azioni di governance per gli account, ad esempio la sospensione di un'app o l'accesso alla pagina delle impostazioni dell'account.

Visualizzazione degli account inclusi in ogni gruppo di utenti.

Visualizzazione delle app a cui accede ogni account e delle app eliminate per account specifici.

Filtri degli account

La scheda Account applicazione cloud offre funzionalità di filtro complete, con filtri predefiniti per un'esperienza semplice e veloce.

Gli amministratori possono anche abilitare l'interruttore "Filtri avanzati" per filtrare in base ad attributi aggiuntivi o creare filtri complessi che includono condizioni come "non uguali".

I filtri predefiniti includono:

Nome account: Filtrare account specifici.

Affiliazione: Interno o Esterno. Impostare gli account interni in Impostazioni definendo l'intervallo di indirizzi IP dell'organizzazione. Amministrazione account sono contrassegnati con un'icona rossa.

App: Filtrare per tutte le app connesse usate dagli account dell'organizzazione.

Gruppi: Filtrare per i membri dei gruppi di utenti in Defender for Cloud Apps, sia gruppi di utenti predefiniti che importati.

Mostra solo amministratori: Filtrare per gli account amministratore.

Azioni aggiuntive

Altre azioni per ulteriori indagini, ad esempio la visualizzazione di attività correlate e eventi imprevisti, sono disponibili tramite la scheda Account applicazione cloud. Fare clic sui tre puntini alla fine della riga dell'account pertinente per visualizzare le azioni disponibili oppure fare clic sulla riga dell'account per visualizzare altri account correlati a un singolo utente. Altre azioni sono disponibili anche tramite i tre puntini alla fine della tabella in questa vista.

Passaggi successivi

Se si verificano problemi, siamo qui per aiutarti. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto