Configurare il caricamento automatico con Docker in Azure

Questo articolo descrive come configurare i caricamenti automatici dei log per i report continui nelle app di Defender per il cloud usando Docker in Ubuntu o CentOS in Azure.

Prerequisiti

Prima di iniziare, assicurarsi che l'ambiente soddisfi i requisiti seguenti:

| Requisito | Descrizione |

|---|---|

| Sistema operativo | Uno dei seguenti: - Ubuntu 14.04, 16.04, 18.04 e 20.04 - CentOS 7.2 o versione successiva |

| Spazio su disco | 250 GB |

| Core CPU | 2 |

| Architettura della CPU | Intel 64 e AMD 64 |

| RAM | 4 GB |

| Configurazione del firewall | Come definito nei requisiti di rete |

Pianificare gli agenti di raccolta log in base alle prestazioni

Ogni agente di raccolta log può gestire correttamente la capacità di log fino a 50 GB all'ora costituita da un massimo di 10 origini dati. I principali colli di bottiglia nel processo di raccolta dei log sono:

Larghezza di banda della rete: la larghezza di banda della rete determina la velocità di caricamento dei log.

Prestazioni di I/O della macchina virtuale: determina la velocità con cui i log vengono scritti nel disco dell'agente di raccolta log. L'agente di raccolta log ha un meccanismo di protezione integrato che controlla la velocità con cui arrivano i log e la confronta con la velocità di caricamento. In caso di congestione, l'agente di raccolta log inizia a eliminare file di log. Se la configurazione supera in genere 50 GB all'ora, è consigliabile suddividere il traffico tra più agenti di raccolta log.

Se sono necessarie più di 10 origini dati, è consigliabile suddividere le origini dati tra più agenti di raccolta log.

Definire le origini dati

Nel portale di Microsoft Defender selezionare Impostazioni > Cloud Apps > Cloud Discovery > Caricamento automatico dei log.

Nella scheda Origini dati creare un'origine dati corrispondente per ogni firewall o proxy da cui si vogliono caricare i log:

Seleziona Aggiungi origine dati.

Nella finestra di dialogo Aggiungi origine dati immettere un nome per l'origine dati e quindi selezionare il tipo di origine e ricevitore.

Prima di selezionare un'origine, selezionare Visualizza esempio di file di log previsto e confrontare il log con il formato previsto. Se il formato del file di log non corrisponde a questo esempio, aggiungere l'origine dati come Altro.

Per usare un'appliance di rete non elencata, selezionare Altro formato log cliente o Altro (solo manuale).To work with a network appliance that't listed, select Other > Customer log format or Other (manual only). Per altre informazioni, vedere Uso del parser di log personalizzato.

Nota

L'integrazione con i protocolli di trasferimento sicuro (FTPS e Syslog -TLS) richiede spesso ulteriori impostazioni o l'uso di firewall/proxy.

Ripetere questa procedura per ogni firewall e proxy i cui log possono essere usati per rilevare il traffico nella rete.

È consigliabile configurare un'origine dati dedicata per ogni dispositivo di rete, consentendo di monitorare lo stato di ogni dispositivo separatamente per scopi di indagine e di esplorare Shadow IT Discovery per dispositivo se ogni dispositivo viene usato da un segmento utente diverso.

Creare un agente di raccolta log

Nel portale di Microsoft Defender selezionare Impostazioni > Cloud Apps > Cloud Discovery > Caricamento automatico dei log.

Nella scheda Agenti di raccolta log selezionare Aggiungi agente di raccolta log.

Nella finestra di dialogo Crea agente di raccolta log immettere i dettagli seguenti:

- Nome dell'agente di raccolta log

- Indirizzo IP host, ovvero l'indirizzo IP privato del computer che verrà usato per distribuire Docker. L'indirizzo IP host può anche essere sostituito con il nome del computer, se è presente un server DNS o equivalente per risolvere il nome host.

Selezionare quindi la casella Origini dati per selezionare le origini dati da connettere all'agente di raccolta e selezionare Aggiorna per salvare le modifiche. Ogni agente di raccolta log può gestire più origini dati.

La finestra di dialogo Crea agente di raccolta log mostra altri dettagli di distribuzione, incluso un comando per importare la configurazione dell'agente di raccolta. Ad esempio:

Selezionare l'icona

Copia accanto al comando per copiarla negli Appunti.

Copia accanto al comando per copiarla negli Appunti.I dettagli visualizzati nella finestra di dialogo Crea agente di raccolta log variano a seconda dei tipi di origine e ricevitore selezionati. Ad esempio, se è stato selezionato Syslog, la finestra di dialogo include dettagli sulla porta su cui è in ascolto il listener syslog.

Copiare il contenuto della schermata e salvarli in locale, perché saranno necessari quando si configura l'agente di raccolta log per comunicare con Defender per il cloud App.

Selezionare Esporta per esportare la configurazione di origine in un oggetto . File CSV che descrive come configurare l'esportazione dei log nelle appliance.

Suggerimento

Per gli utenti che inviano i dati di log tramite FTP per la prima volta, è consigliabile modificare la password per l'utente FTP. Per altre informazioni, vedere Modifica della password FTP.

Distribuire il computer in Azure

Questa procedura descrive come distribuire il computer con Ubuntu. I passaggi per la distribuzione in altre piattaforme sono leggermente diversi.

Creare un nuovo computer Ubuntu nell'ambiente Azure.

Dopo l'apertura del computer, aprire le porte:

Nella visualizzazione del computer passare a Rete e selezionare l'interfaccia appropriata facendo doppio clic su di essa.

Passare a Gruppo di sicurezza di rete e selezionare il gruppo di sicurezza di rete appropriato.

Passare a Regole di sicurezza in ingresso e fare clic su Aggiungi.

Aggiungere le regole seguenti (in modalità Avanzata):

Nome Intervalli porte di destinazione Protocollo Source (Sorgente) Destination caslogcollector_ftp 21 TCP Your appliance's IP address's subnetAny caslogcollector_ftp_passive 20000-20099 TCP Your appliance's IP address's subnetAny caslogcollector_syslogs_tcp 601-700 TCP Your appliance's IP address's subnetAny caslogcollector_syslogs_udp 514-600 UDP Your appliance's IP address's subnetAny

Per altre informazioni, vedere Usare le regole di sicurezza.

Tornare al computer e fare clic su Connetti per aprire un terminale nel computer.

Passare ai privilegi root usando il comando

sudo -i.Se si accettano le condizioni di licenza software, disinstallare le versioni precedenti e installare Docker CE eseguendo i comandi appropriati per l'ambiente:

Rimuovere le versioni precedenti di Docker:

yum erase docker docker-engine docker.ioInstallare i prerequisiti del motore Docker:

yum install -y yum-utilsAggiungere il repository Docker:

yum-config-manager --add-repo https://download.docker.com/linux/centos/docker-ce.repo yum makecacheInstallare il motore Docker:

yum -y install docker-ceAvviare Docker

systemctl start docker systemctl enable dockerTestare l'installazione di Docker:

docker run hello-world

Eseguire il comando copiato in precedenza dalla finestra di dialogo Crea agente di raccolta log. Ad esempio:

(echo db3a7c73eb7e91a0db53566c50bab7ed3a755607d90bb348c875825a7d1b2fce) | docker run --name MyLogCollector -p 21:21 -p 20000-20099:20000-20099 -e "PUBLICIP='192.168.1.1'" -e "PROXY=192.168.10.1:8080" -e "CONSOLE=mod244533.us.portal.cloudappsecurity.com" -e "COLLECTOR=MyLogCollector" --security-opt apparmor:unconfined --cap-add=SYS_ADMIN --restart unless-stopped -a stdin -i mcr.microsoft.com/mcas/logcollector starterEseguire il comando seguente per verificare che l'agente di raccolta log venga eseguito correttamente:

Docker logs <collector_name>. Dovrebbe essere visualizzato il risultato: Operazione completata.

Configurare le impostazioni locali dell'appliance di rete

Configurare i firewall e i proxy della rete per esportare periodicamente i log sulla porta Syslog dedicata della directory FTP secondo le istruzioni visualizzate nella finestra di dialogo. Ad esempio:

BlueCoat_HQ - Destination path: \<<machine_name>>\BlueCoat_HQ\

Verificare la distribuzione nelle app di Defender per il cloud

Controllare lo stato dell'agente di raccolta nella tabella Agente di raccolta log e verificare che lo stato sia Connesso. Se lo stato è Creato, è possibile che la connessione e l'analisi dell'agente di raccolta log non siano ancora state completate.

Ad esempio:

È anche possibile passare al log di governance per verificare che i log vengano caricati periodicamente nel portale.

In alternativa, è possibile controllare lo stato dell'agente di raccolta log dall'interno del contenitore Docker usando i comandi seguenti:

- Accedere al contenitore usando questo comando:

docker exec -it <Container Name> bash - Verificare lo stato dell'agente di raccolta log usando questo comando:

collector_status -p

In caso di problemi durante la distribuzione, vedere Risoluzione dei problemi di Cloud Discovery.

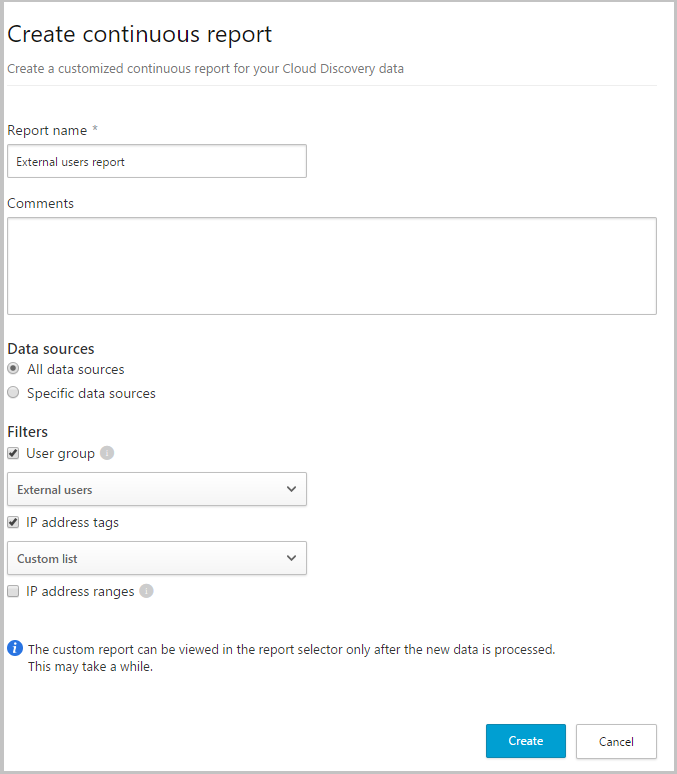

Facoltativo: creare report continui personalizzati

Verificare che i log vengano caricati in app Defender per il cloud e che i report vengano generati. Dopodiché, creare report personalizzati. È possibile creare report di individuazione personalizzati in base ai gruppi di utenti di Microsoft Entra. Ad esempio, per vedere come viene usato il cloud dal reparto marketing, importare il gruppo marketing usando la funzionalità di importazione del gruppo utenti, quindi creare un report personalizzato per questo gruppo. È anche possibile personalizzare un report in base a un tag dell'indirizzo IP o a intervalli di indirizzi IP.

Nel portale di Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud.

In Cloud Discovery selezionare Report continui.

Fare clic sul pulsante Crea report e compilare i campi.

Nella sezione Filtri è possibile filtrare i dati in base a origine dati, gruppo utenti importato o tag e intervalli di indirizzi IP.

Nota

Quando si applicano filtri ai report continui, la selezione verrà inclusa, non esclusa. Ad esempio, se si applica un filtro per un determinato gruppo di utenti, nel report verrà incluso solo il gruppo di utenti.

Rimuovere l'agente di raccolta log

Se si dispone di un agente di raccolta log esistente e si vuole rimuoverlo prima di distribuirlo di nuovo o se si vuole semplicemente rimuoverlo, eseguire i comandi seguenti:

docker stop <collector_name>

docker rm <collector_name>

Passaggi successivi

Se si verificano problemi, siamo qui per aiutare. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.