Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Defender for Cloud Apps gli utenti che usano i criteri di prevenzione della perdita dei dati di Microsoft Edge for Business o Purview per le app cloud in Edge e sono soggetti a criteri di sessione sono protetti direttamente dal browser. La protezione nel browser riduce la necessità di proxy, migliorando sia la sicurezza che la produttività.

Gli utenti protetti hanno un'esperienza fluida con le app cloud, senza problemi di latenza o compatibilità delle app e con un livello di protezione più elevato.

Nota

La protezione nel browser con Microsoft Edge è disponibile solo per Microsoft Defender for Cloud Apps tenant commerciali.

Requisiti di protezione nel browser

Per usare la protezione nel browser, gli utenti devono trovarsi nel profilo di lavoro del browser.

I profili di Microsoft Edge consentono agli utenti di suddividere i dati di esplorazione in profili separati, in cui i dati che appartengono a ogni profilo vengono mantenuti separati dagli altri profili. Ad esempio, quando gli utenti hanno profili diversi per l'esplorazione e il lavoro personali, i preferiti e la cronologia personali non sono sincronizzati con il profilo di lavoro.

Quando gli utenti hanno profili separati, il browser di lavoro (Microsoft Edge for Business) e il browser personale (Microsoft Edge) hanno cache e posizioni di archiviazione separate e le informazioni rimangono separate.

Per usare la protezione nel browser, gli utenti devono avere anche i requisiti ambientali seguenti:

| Requisito | Descrizione |

|---|---|

| Sistemi operativi | Windows 10 o 11, macOS |

| Piattaforma di gestione delle identità | Microsoft Entra ID |

| Microsoft Edge for Business versioni | Ultime due versioni stabili. Ad esempio, se la versione più recente di Microsoft Edge è 126, la protezione nel browser funziona per v126 e v125. Per altre informazioni, vedere Versioni di Microsoft Edge. |

| Criteri di sessione supportati |

Gli utenti gestiti da più criteri, tra cui almeno un criterio non supportato da Microsoft Edge for Business, le sessioni vengono sempre gestite dal proxy inverso. I criteri definiti nel portale Microsoft Entra ID vengono sempre gestiti dal proxy inverso. *I file sensibili identificati dall'analisi DLP predefinita non sono supportati per la protezione di Microsoft Edge nel browser |

| Criteri di prevenzione della perdita dei dati di Purview supportati | Vedere: Attività su cui è possibile monitorare e intervenire nel browser I criteri di Purview sono sempre gestiti dalla protezione nel browser. |

Tutti gli altri scenari vengono gestiti automaticamente con la tecnologia proxy inverso standard, incluse le sessioni utente dei browser che non supportano la protezione nel browser o per i criteri non supportati dalla protezione nel browser.

Ad esempio, questi scenari vengono gestiti dal proxy inverso:

- Utenti di Google Chrome.

- Utenti di Microsoft Edge con ambito per un criterio di sessione di download dei file di protezione.

- Utenti di Microsoft Edge nei dispositivi Android.

- Utenti nelle app che usano il metodo di autenticazione OKTA.

- Utenti di Microsoft Edge in modalità InPrivate.

- Utenti di Microsoft Edge con versioni precedenti del browser.

- Utenti guest B2B.

- L'ambito della sessione è un criterio di accesso condizionale definito nel portale id Microsoft Entra.

Esperienza utente con la protezione nel browser

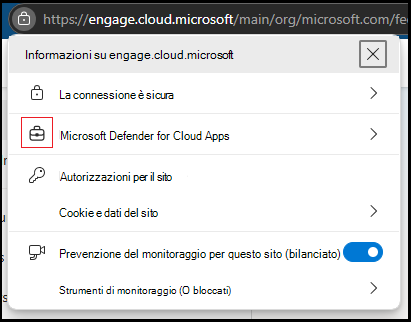

Per verificare che la protezione nel browser sia attiva, gli utenti devono selezionare l'icona "blocca" nella barra degli indirizzi del browser e cercare il simbolo "valigia" nel modulo visualizzato. Il simbolo indica che la sessione è protetta da Defender for Cloud Apps. Ad esempio:

Inoltre, il .mcas.ms suffisso non viene visualizzato nella barra degli indirizzi del browser con protezione nel browser, come avviene con il controllo app di accesso condizionale standard e gli strumenti di sviluppo sono disattivati con la protezione nel browser.

Imposizione del profilo di lavoro per la protezione nel browser

Per accedere a una risorsa di lavoro in contoso.com con protezione nel browser, è necessario accedere con il username@contoso.com profilo. Se si tenta di accedere alla risorsa di lavoro dall'esterno del profilo di lavoro, verrà richiesto di passare al profilo di lavoro o crearne uno se non esiste. Se l'accesso dal profilo di lavoro di Microsoft Edge non viene applicato, è anche possibile scegliere di continuare con il profilo corrente, nel qual caso si è gestiti dall'architettura del proxy inverso.

Se si decide di creare un nuovo profilo di lavoro, verrà visualizzato un prompt con l'opzione Consenti all'organizzazione di gestire il dispositivo . In questi casi, non è necessario selezionare questa opzione per creare il profilo di lavoro o trarre vantaggio dalla protezione nel browser.

Per altre informazioni, vedere Microsoft Edge for Business e Come aggiungere nuovi profili a Microsoft Edge.

Configurare le impostazioni di protezione nel browser

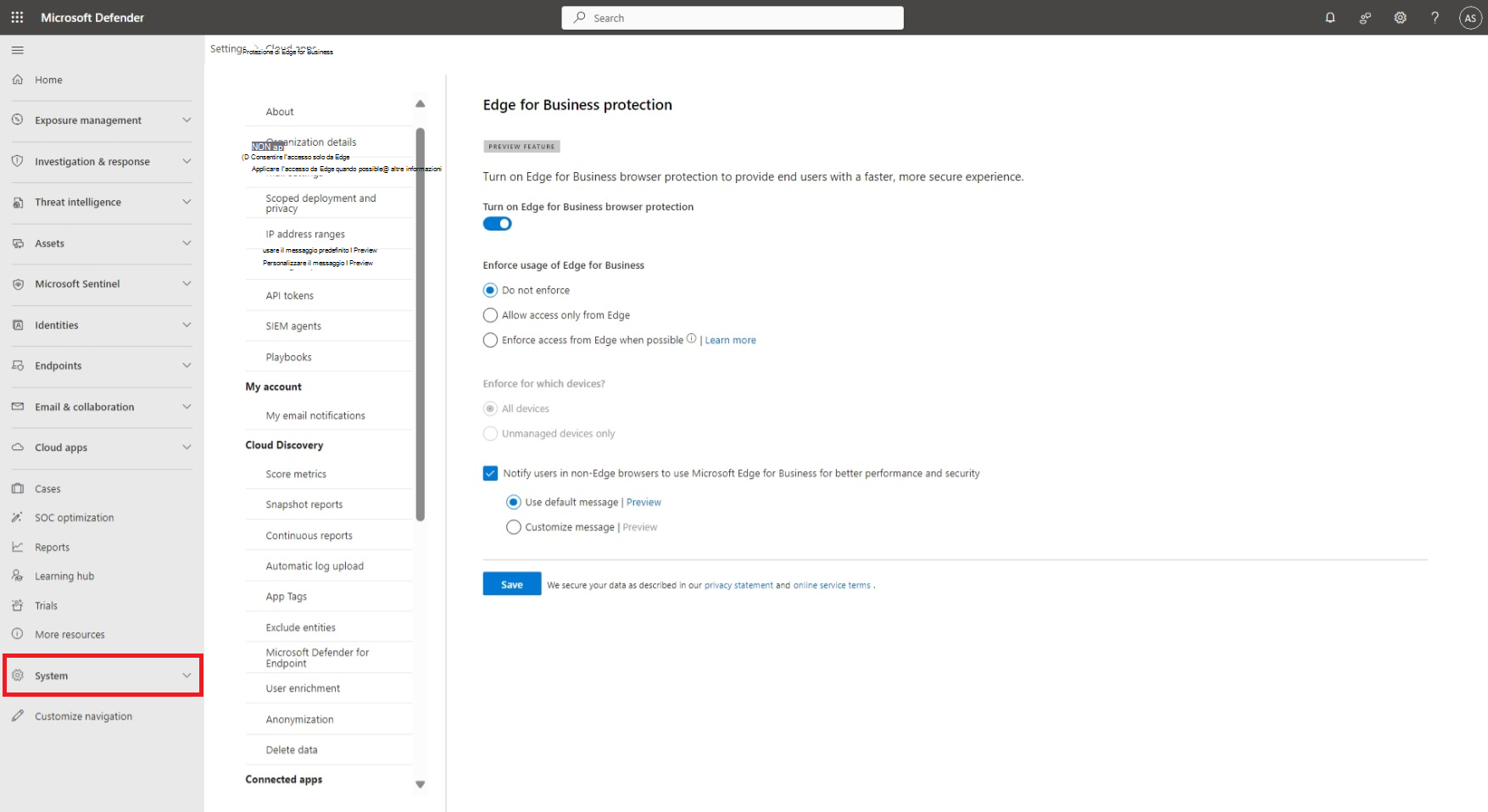

La protezione nel browser con Microsoft Edge for Business è attivata per impostazione predefinita, con l'opzione Non applicare selezionata. È possibile disattivare e attivare l'integrazione, modificare le impostazioni per applicare l'uso di Microsoft Edge for Business e configurare una richiesta per consentire agli utenti non Microsoft Edge di passare a Microsoft Edge per migliorare le prestazioni e la sicurezza.

Nel portale di Microsoft Defender in https://security.microsoft.compassare alla sezione >Impostazioni>di sistema>App cloud>Controllo app accesso condizionaleEdge for Business protection. In alternativa, per passare direttamente alla pagina protezione Edge for Business , usare https://security.microsoft.com/cloudapps/settings?tabid=edgeIntegration.

Nella pagina Protezione edge for Business configurare le impostazioni seguenti in base alle esigenze:

Attivare la protezione del browser Edge for Business: il valore predefinito è Attivato, ma è possibile attivare o disattivare l'impostazione.

Notificare agli utenti nei browser non Perimetrali di usare Microsoft Edge for Business per migliorare le prestazioni e la sicurezza: se si seleziona la casella di controllo, selezionare uno dei valori seguenti visualizzati:

- Usare il messaggio predefinito (impostazione predefinita)

- Personalizza messaggio: immettere il testo personalizzato nella casella visualizzata.

Usare il collegamento Anteprima per visualizzare la notifica.

Al termine, nella pagina Protezione Edge for Business selezionare Salva.

Uso della prevenzione della perdita di dati degli endpoint Microsoft Purview

I criteri di prevenzione della perdita dei dati degli endpoint vengono classificati in ordine di priorità e applicati se vengono configurati lo stesso contesto e la stessa azione per i criteri endpoint e un criterio di sessione Defender for Cloud Apps o un criterio DLP Purview per le app cloud.

Ad esempio, si dispone di un criterio di prevenzione della perdita dei dati degli endpoint che blocca il caricamento di un file in Salesforce e si dispone anche di un criterio di sessione Defender for Cloud Apps che monitora i caricamenti di file in Salesforce. In questo scenario vengono applicati i criteri di prevenzione della perdita dei dati degli endpoint.

Per altre informazioni, vedere Informazioni sulla prevenzione della perdita di dati degli endpoint.

Applicare la protezione del browser Microsoft Edge quando si accede alle app aziendali

Gli amministratori che conoscono la potenza della protezione del browser Microsoft Edge possono richiedere agli utenti di usare Microsoft Edge quando accedono alle risorse aziendali. Un motivo principale è la sicurezza, poiché la barriera all'elusione dei controlli sessione tramite Microsoft Edge è molto più alta rispetto alla tecnologia proxy inverso. Per i criteri DLP di Purview, queste impostazioni devono essere attivate e applicare l'accesso solo dall'applicazione Microsoft Edge per le aziende quando usano criteri che consentono agli utenti di condividere informazioni sensibili con App cloud in Edge for Business.

Nel portale di Microsoft Defender in https://security.microsoft.compassare alla sezione >Impostazioni>di sistema>App cloud>Controllo app accesso condizionaleEdge for Business protection. In alternativa, per passare direttamente alla pagina protezione Edge for Business , usare https://security.microsoft.com/cloudapps/settings?tabid=edgeIntegration.

Nella pagina Protezione Edge for Business , purché sia attiva la protezione del browser Edge for Business , l'opzione Imponi utilizzo di Edge for Business è disponibile con i valori seguenti:

Non applicare (impostazione predefinita)

Consenti l'accesso solo da Edge: l'accesso all'applicazione aziendale (con ambito ai criteri di sessione) è disponibile solo tramite il browser Microsoft Edge.

Imporre l'accesso da Edge quando possibile: gli utenti devono usare Microsoft Edge per accedere all'applicazione se il contesto lo consente. In caso contrario, potrebbero usare un browser diverso per accedere all'applicazione protetta.

Ad esempio, un utente è soggetto a criteri che non sono allineati con le funzionalità di protezione nel browser (ad esempio, Proteggi file al download) OPPURE il sistema operativo non è compatibile (ad esempio, Android).

In questo scenario, poiché l'utente non ha il controllo sul contesto, potrebbe scegliere di usare un browser diverso.

Se i criteri applicabili lo consentono e il sistema operativo è compatibile (Windows 10, 11, macOS), l'utente deve usare Microsoft Edge.

Se si seleziona Consenti l'accesso solo da Microsoft Edge o Applica l'accesso da Microsoft Edge quando possibile, l'impostazione Imponi per quali dispositivi? è disponibile con i valori seguenti:

- Tutti i dispositivi (impostazione predefinita)

- Solo dispositivi non gestiti

Al termine, nella pagina Protezione Edge for Business selezionare Salva.

Contenuto correlato

Per altre informazioni, vedere Microsoft Defender for Cloud Apps controllo app per l'accesso condizionale.