Analizzare e correggere le app OAuth rischiose

OAuth è uno standard aperto per l'autenticazione e l'autorizzazione basate su token. OAuth consente l'uso delle informazioni sull'account dell'utente a servizi di terze parti, senza esporre la password dell'utente. OAuth agisce come intermediario per conto dell'utente, fornendo al servizio un token di accesso che autorizza la condivisione di informazioni specifiche per un account.

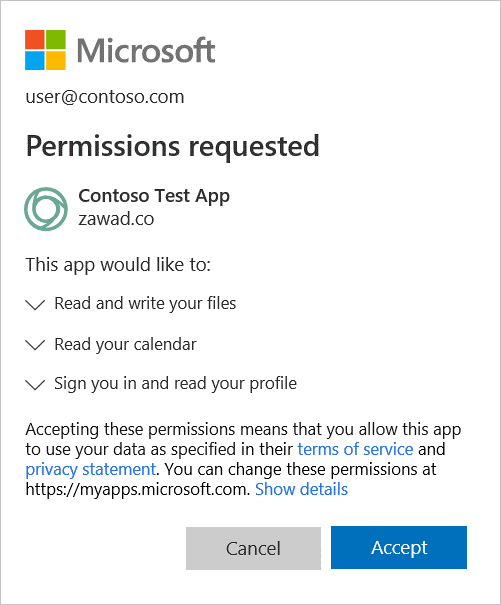

Ad esempio, un'app che analizza il calendario dell'utente e fornisce consigli su come diventare più produttivi, deve accedere al calendario dell'utente. Invece di fornire le credenziali dell'utente, OAuth consente all'app di ottenere l'accesso ai dati solo in base a un token, generato quando l'utente fornisce il consenso a una pagina, come illustrato nell'immagine seguente.

Molte applicazioni di terze parti che potrebbero essere installate dagli utenti aziendali nell'organizzazione richiedono l'autorizzazione per accedere ai dati e alle informazioni sull'utente e l'accesso per conto dell'utente in altre applicazioni cloud. Quando gli utenti installano queste app, spesso fanno clic per accettare senza esaminare i dettagli del prompt, tra cui la concessione di autorizzazioni all'app. L'accettazione delle autorizzazioni di app di terze parti è un potenziale rischio per la sicurezza per l'organizzazione.

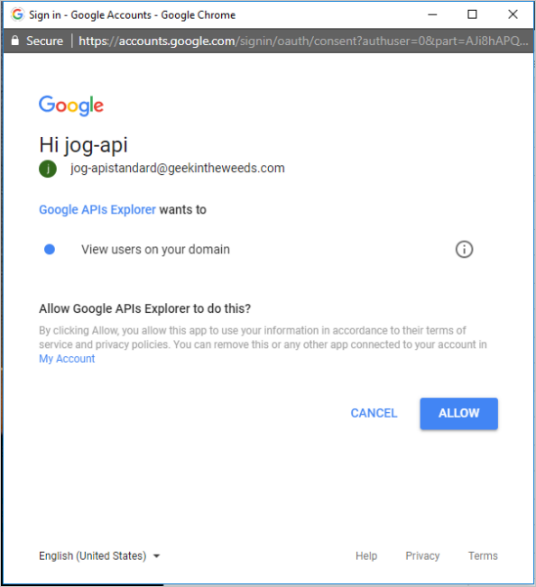

Ad esempio, la pagina di consenso dell'app OAuth seguente potrebbe sembrare legittima per l'utente medio, ma "Google APIs Explorer" non deve richiedere le autorizzazioni da Google stesso. Ciò indica che l'app potrebbe essere un tentativo di phishing, non correlato a Google.

Gli amministratori della sicurezza devono avere visibilità e controllo sulle app nell'ambiente e che includono le autorizzazioni di cui dispongono. È necessaria la possibilità di impedire l'uso di app che richiedono l'autorizzazione per le risorse da revocare. Di conseguenza, Microsoft Defender per il cloud App offre la possibilità di analizzare e monitorare le autorizzazioni dell'app concesse agli utenti. Questo articolo include informazioni utili per esaminare le app OAuth all'interno dell'organizzazione ed è incentrato sulle app più probabilmente sospette.

L'approccio consigliato consiste nell'analizzare le app usando le capacità e le informazioni fornite nel portale delle app Defender per il cloud per filtrare le app con una bassa probabilità di essere rischiose e concentrarsi sulle app sospette.

Questa esercitazione illustra come:

Nota

Questo articolo usa esempi e screenshot della pagina delle app OAuth, che vengono usati quando non è attivata la governance delle app.

Se si usano le funzionalità di anteprima e la governance delle app è attivata, la stessa funzionalità è disponibile nella pagina Governance delle app.

Per altre informazioni, vedere Governance delle app in app Microsoft Defender per il cloud.

Come rilevare app OAuth rischiose

È possibile rilevare un'app OAuth rischiosa usando:

- Avvisi: rispondere a un avviso attivato da un criterio esistente.

- Ricerca: cercare un'app rischiosa tra tutte le app disponibili, senza sospetto concreto di un rischio.

Rilevare app rischiose usando avvisi

È possibile impostare criteri per inviare automaticamente notifiche quando un'app OAuth soddisfa determinati criteri. Ad esempio, è possibile impostare un criterio per notificare automaticamente quando viene rilevata un'app che richiede autorizzazioni elevate ed è stata autorizzata da più di 50 utenti. Per altre informazioni sulla creazione di criteri OAuth, vedere Criteri delle app OAuth.

Rilevare app rischiose tramite ricerca

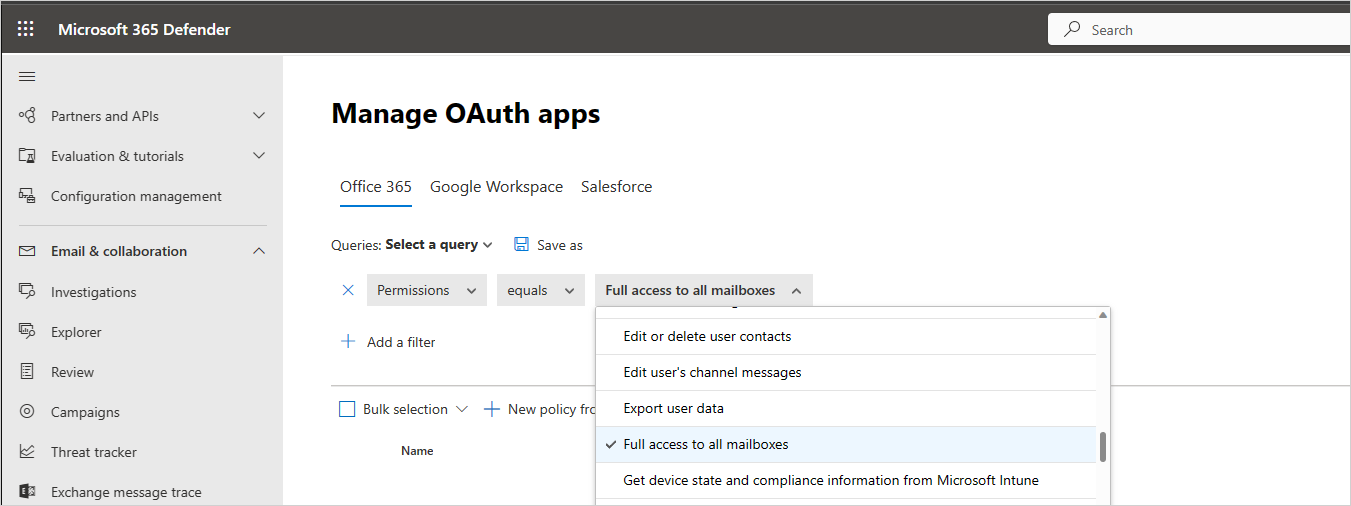

Nel portale di Microsoft Defender, in App cloud, passare ad App OAuth. Usare i filtri e le query per esaminare le operazioni eseguite nell'ambiente:

Impostare il filtro su Livello di autorizzazione con gravità elevata e Uso community non comune. Usando questo filtro, è possibile concentrarsi sulle app potenzialmente rischiose, in cui gli utenti potrebbero aver sottovalutato il rischio.

In Autorizzazioni selezionare tutte le opzioni particolarmente rischiose in un contesto specifico. Ad esempio, è possibile selezionare tutti i filtri che forniscono l'autorizzazione per l'accesso alla posta elettronica, ad esempio Accesso completo a tutte le cassette postali e quindi esaminare l'elenco delle app per assicurarsi che tutti richiedano effettivamente l'accesso correlato alla posta elettronica. Ciò consente di analizzare all'interno di un contesto specifico e di trovare app che sembrano legittime, ma che contengono autorizzazioni non necessarie. È più probabile che queste app siano rischiose.

Selezionare la query salvata App autorizzate dagli utenti esterni. Usando questo filtro, è possibile trovare app che potrebbero non essere allineate agli standard di sicurezza dell'azienda.

Dopo aver esaminato le app, è possibile concentrarsi sulle app nelle query che sembrano legittime, ma potrebbero effettivamente essere rischiose. Usare i filtri per trovarli:

- Filtrare le app autorizzate da un numero ridotto di utenti. Filtrando per queste app è possibile cercare le app rischiose autorizzate da un utente compromesso.

- App con autorizzazioni che non corrispondono allo scopo dell'app, ad esempio un'app orologio con accesso completo a tutte le cassette postali.

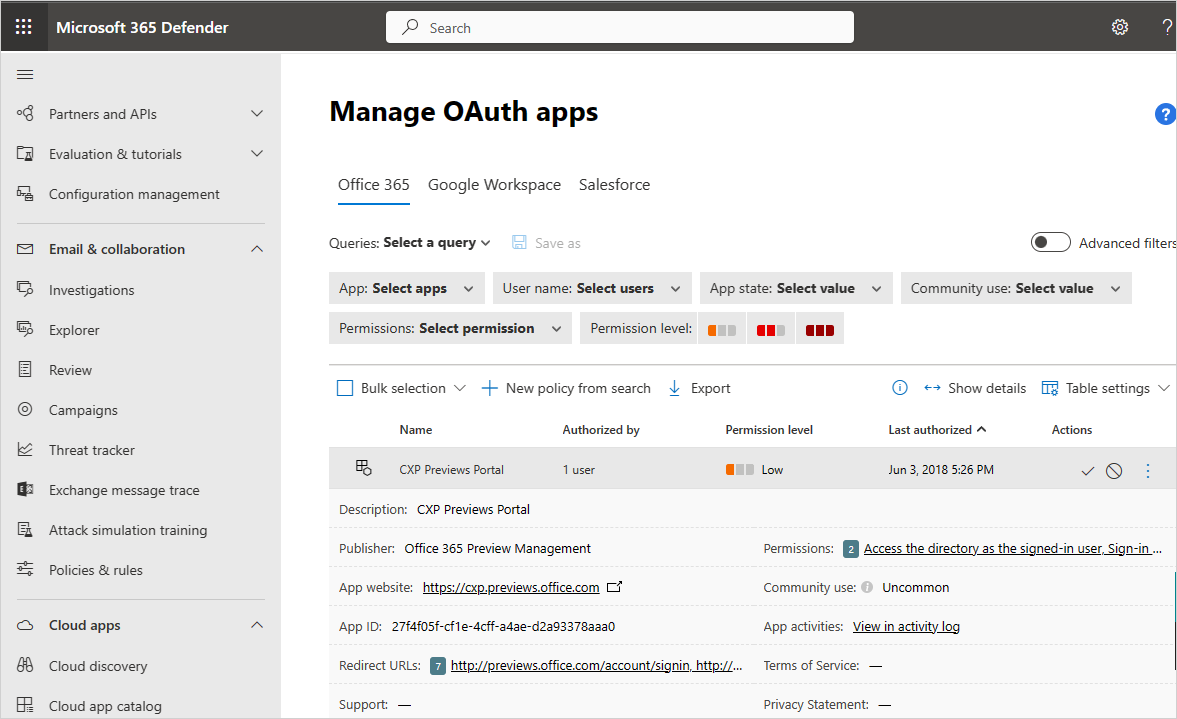

Selezionare ogni app per aprire il pannello dell'app e verificare se l'app ha un nome sospetto, un editore o un sito Web.

Esaminare l'elenco delle app e individuare quelle la cui data in Ultima autorizzazione non è recente. Queste app potrebbero non essere più necessarie.

Come analizzare le app OAuth sospette

Dopo aver determinato che un'app è sospetta e si vuole esaminarla, è consigliabile seguire i principi chiave seguenti per un'analisi efficiente:

- Più comune e usata un'app è, sia dall'organizzazione che online, più è probabile che sia sicura.

- Un'app deve richiedere solo le autorizzazioni correlate allo scopo dell'app. In caso contrario, l'app potrebbe essere rischiosa.

- È più probabile che le app che richiedono privilegi elevati o il consenso amministratore siano rischiose.

- Selezionare l'app per aprire il pannello dell'app e selezionare il collegamento in Attività correlate. Viene aperta la pagina Log attività filtrata in base alle attività eseguite dall'app. Tenere presente che alcune app eseguono attività che sono registrate come se fossero eseguite da un utente. Queste attività vengono automaticamente escluse dai risultati del filtro nel log attività. Per eseguire ulteriori analisi usando il log attività, vedere Log attività.

- Nel pannello selezionare Attività di consenso per analizzare il consenso dell'utente all'app nel log attività.

- Se un'app sembra sospetta, è consigliabile esaminare il nome e l'editore dell'app in app store diversi. Concentrarsi sulle app seguenti, che potrebbero essere sospetti:

- App con un numero ridotto di download.

- App con una valutazione o un punteggio basso o con commenti non positivi.

- App con editore o sito Web sospetto.

- App l cui ultimo aggiornamento non è recente. Potrebbe indicare che un'app non è più supportata.

- App con autorizzazioni non pertinenti. Potrebbe indicare che un'app è rischiosa.

- Se l'app è ancora sospetta, è possibile cercare online il nome, l'editore e l'URL dell'app.

- È possibile esportare il controllo dell'app OAuth per un'ulteriore analisi degli utenti che hanno autorizzato un'app. Per altre informazioni, vedere Controllo delle app OAuth.

Come correggere le app OAuth sospette

Dopo aver determinato che un'app OAuth è rischiosa, Defender per il cloud App offre le opzioni di correzione seguenti:

Correzione manuale: è possibile impedire facilmente la revoca di un'app dalla pagina delle app OAuth

Correzione automatica: è possibile creare un criterio che revoca automaticamente un'app o revoca un utente specifico da un'app.

Passaggi successivi

Se si verificano problemi, siamo qui per aiutare. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.