Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Microsoft Defender for Cloud Apps supporta il controllo degli accessi in base al ruolo. Questo articolo fornisce istruzioni per impostare l'accesso a Defender for Cloud Apps per gli amministratori. Per altre informazioni sull'assegnazione dei ruoli di amministratore, vedere gli articoli per Microsoft Entra ID e Microsoft 365.

Ruoli di Microsoft 365 e Microsoft Entra con accesso a Defender for Cloud Apps

Nota

- I ruoli di Microsoft 365 e Microsoft Entra non sono elencati nella pagina Defender for Cloud Apps Gestisci accesso amministratore. Per assegnare ruoli in Microsoft 365 o Microsoft Entra ID, passare alle impostazioni del controllo degli accessi in base al ruolo pertinenti per il servizio.

- Defender for Cloud Apps usa Microsoft Entra ID per determinare l'impostazione del timeout di inattività a livello di directory dell'utente. Se un utente è configurato in Microsoft Entra ID per non disconnettersi mai quando è inattivo, la stessa impostazione si applica anche in Defender for Cloud Apps.

- Defender for Cloud Apps Information Protection abilitazione richiede un ID Microsoft Entra Amministrazione, ad esempio: Amministratore applicazioni o Amministratore applicazioni cloud. Per altre informazioni, vedere Microsoft Entra ruoli predefiniti e Proteggere l'ambiente Microsoft 365

Per impostazione predefinita, i ruoli di amministratore di Microsoft 365 e Microsoft Entra ID seguenti hanno accesso a Defender for Cloud Apps:

| Nome del ruolo | Descrizione |

|---|---|

| * amministratore globale e amministratore della sicurezza | Gli amministratori con accesso completo dispongono di autorizzazioni complete in Defender for Cloud Apps. Possono aggiungere amministratori, aggiungere criteri e impostazioni, caricare i log ed eseguire azioni di governance, accedere e gestire gli agenti SIEM. |

| Cloud App Security amministratore | Consente l'accesso completo e le autorizzazioni in Defender for Cloud Apps. Questo ruolo concede autorizzazioni complete a Defender for Cloud Apps, ad esempio il ruolo amministratore globale Microsoft Entra ID. Tuttavia, questo ruolo ha l'ambito di Defender for Cloud Apps e non concede autorizzazioni complete per altri prodotti di sicurezza Microsoft. |

| Amministratore di conformità | Disporre di autorizzazioni di sola lettura e gestire gli avvisi. Non è possibile accedere alle raccomandazioni sulla sicurezza per le piattaforme cloud. Può creare e modificare i criteri dei file, consentire azioni di governance dei file e visualizzare tutti i report predefiniti in Gestione dati. |

| Amministratore dati di conformità | Dispone di autorizzazioni di sola lettura, può creare e modificare criteri di file, consentire azioni di governance dei file e visualizzare tutti i report di individuazione. Non è possibile accedere alle raccomandazioni sulla sicurezza per le piattaforme cloud. |

| Operatore della sicurezza | Disporre di autorizzazioni di sola lettura e gestire gli avvisi. A questi amministratori viene impedito di eseguire le azioni seguenti:

|

| Ruolo con autorizzazioni di lettura per la sicurezza | Dispone di autorizzazioni di sola lettura e può creare token di accesso API. A questi amministratori viene impedito di eseguire le azioni seguenti:

|

| Ruolo con autorizzazioni di lettura globali | Ha accesso completo in sola lettura a tutti gli aspetti della Defender for Cloud Apps. Non è possibile modificare le impostazioni o eseguire azioni. |

* Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Questa strategia consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Nota

Praticamente tutte le esperienze di governance delle app sono controllate solo dai ruoli Microsoft Entra ID. L'unica eccezione è la tabella OAuthAppInfo nella ricerca avanzata. Autorizzazioni controllo degli accessi in base al ruolo unificate in Defender for Cloud Apps concedere l'accesso ai dati di governance dell'app in questa tabella specifica.

Nelle esperienze di eventi imprevisti e avvisi unificati in Defender XDR, l'accesso ai dati di governance delle app è controllato solo da Microsoft Entra ID.

Per altre informazioni sulle autorizzazioni nella governance delle app, vedere Ruoli di governance delle app.

Ruoli e autorizzazioni

| Autorizzazioni | Globale Amministratore |

Sicurezza Amministratore |

Conformità Amministratore |

Conformità Amministrazione dati |

Sicurezza Operatore |

Sicurezza Lettore |

Globale Lettore |

Amministrazione PBI | Cloud App Amministratore della sicurezza |

|---|---|---|---|---|---|---|---|---|---|

| Lettura degli avvisi | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Gestire gli avvisi | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ||

| Leggere le applicazioni OAuth | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Eseguire azioni dell'applicazione OAuth | ✔ | ✔ | ✔ | ✔ | |||||

| Accedere alle app individuate, al catalogo di app cloud e ad altri dati di individuazione cloud | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Configurare i connettori API | ✔ | ✔ | ✔ | ✔ | |||||

| Eseguire azioni di individuazione cloud | ✔ | ✔ | ✔ | ||||||

| Accedere ai dati dei file e ai criteri dei file | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Eseguire azioni file | ✔ | ✔ | ✔ | ✔ | |||||

| Accedere al log di governance | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Eseguire azioni del log di governance | ✔ | ✔ | ✔ | ✔ | |||||

| Accedere al log di governance dell'individuazione con ambito | ✔ | ✔ | ✔ | ||||||

| Lettura dei criteri | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Eseguire tutte le azioni dei criteri | ✔ | ✔ | ✔ | ✔ | |||||

| Eseguire azioni dei criteri di file | ✔ | ✔ | ✔ | ✔ | ✔ | ||||

| Eseguire azioni dei criteri OAuth | ✔ | ✔ | ✔ | ✔ | |||||

| Visualizzare gestire l'accesso amministratore | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Gestire la privacy degli amministratori e delle attività | ✔ | ✔ | ✔ |

Ruoli di amministratore predefiniti in Defender for Cloud Apps

I ruoli di amministratore specifici seguenti possono essere configurati nel portale di Microsoft Defender nell'area Ruoli delle app > cloud per le autorizzazioni>:

| Nome del ruolo | Descrizione |

|---|---|

| Amministratore globale | L'accesso completo è simile al ruolo di amministratore globale Microsoft Entra, ma solo a Defender for Cloud Apps. |

| Amministratore di conformità | Concede le stesse autorizzazioni del ruolo di amministratore della conformità Microsoft Entra, ma solo per Defender for Cloud Apps. |

| Ruolo con autorizzazioni di lettura per la sicurezza | Concede le stesse autorizzazioni del ruolo lettore di sicurezza Microsoft Entra, ma solo per Defender for Cloud Apps. |

| Operatore della sicurezza | Concede le stesse autorizzazioni del ruolo dell'operatore Microsoft Entra Security, ma solo per Defender for Cloud Apps. |

| Amministratore dell'app/istanza | Dispone di autorizzazioni complete o di sola lettura per tutti i dati in Defender for Cloud Apps che si occupa esclusivamente dell'app o dell'istanza specifica di un'app selezionata. Ad esempio, si concede a un amministratore utente l'autorizzazione per l'istanza di Box European. L'amministratore visualizza solo i dati correlati all'istanza di Box European, che si tratti di file, attività, criteri, comportamenti o avvisi:

|

| Amministratore del gruppo di utenti | Dispone di autorizzazioni complete o di sola lettura per tutti i dati in Defender for Cloud Apps che si occupa esclusivamente dei gruppi specifici assegnati. Ad esempio, se si assegnano autorizzazioni di amministratore utente al gruppo "Germania - tutti gli utenti", l'amministratore può visualizzare e modificare le informazioni in Defender for Cloud Apps solo per tale gruppo di utenti. L'amministratore del gruppo di utenti ha l'accesso seguente:

Note:

|

| Amministratore globale di Cloud Discovery | Dispone dell'autorizzazione per visualizzare e modificare tutte le impostazioni e i dati di individuazione cloud. L'amministratore di Individuazione globale ha l'accesso seguente:

|

| Amministratore del report di Cloud Discovery |

|

Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Questa strategia consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

I ruoli di amministratore Defender for Cloud Apps predefiniti forniscono solo le autorizzazioni di accesso per Defender for Cloud Apps.

Scavalcare le autorizzazioni di amministratore

Per ignorare l'autorizzazione di un amministratore da Microsoft Entra ID o Microsoft 365, è possibile aggiungere manualmente l'utente a Defender for Cloud Apps e assegnare le autorizzazioni all'utente. Ad esempio, se si desidera assegnare a Stephanie, che è un lettore di sicurezza in Microsoft Entra ID di avere accesso completo in Defender for Cloud Apps, è possibile aggiungerla manualmente a Defender for Cloud Apps e assegnare l'accesso completo per ignorare il ruolo e consentirle le autorizzazioni necessarie in Defender for Cloud Apps. Non è possibile eseguire l'override di Microsoft Entra ruoli che concedono l'accesso completo (amministratore globale, amministratore della sicurezza e amministratore Cloud App Security).

Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Questa strategia consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Aggiungere amministratori addizionali

È possibile aggiungere altri amministratori a Defender for Cloud Apps senza aggiungere utenti ai ruoli amministrativi Microsoft Entra. Per aggiungere altri amministratori, seguire questa procedura:

Importante

- L'accesso alla pagina Gestisci accesso amministratore è disponibile per i membri dei gruppi Global Administrators, Security Administrators, Compliance Administrators, Compliance Data Administrators, Security Operators, Security Reader e Global Reader.

- Per modificare la pagina Gestisci accesso amministratore e concedere ad altri utenti l'accesso a Defender for Cloud Apps, è necessario disporre almeno di un ruolo di amministratore della sicurezza.

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Questa strategia consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

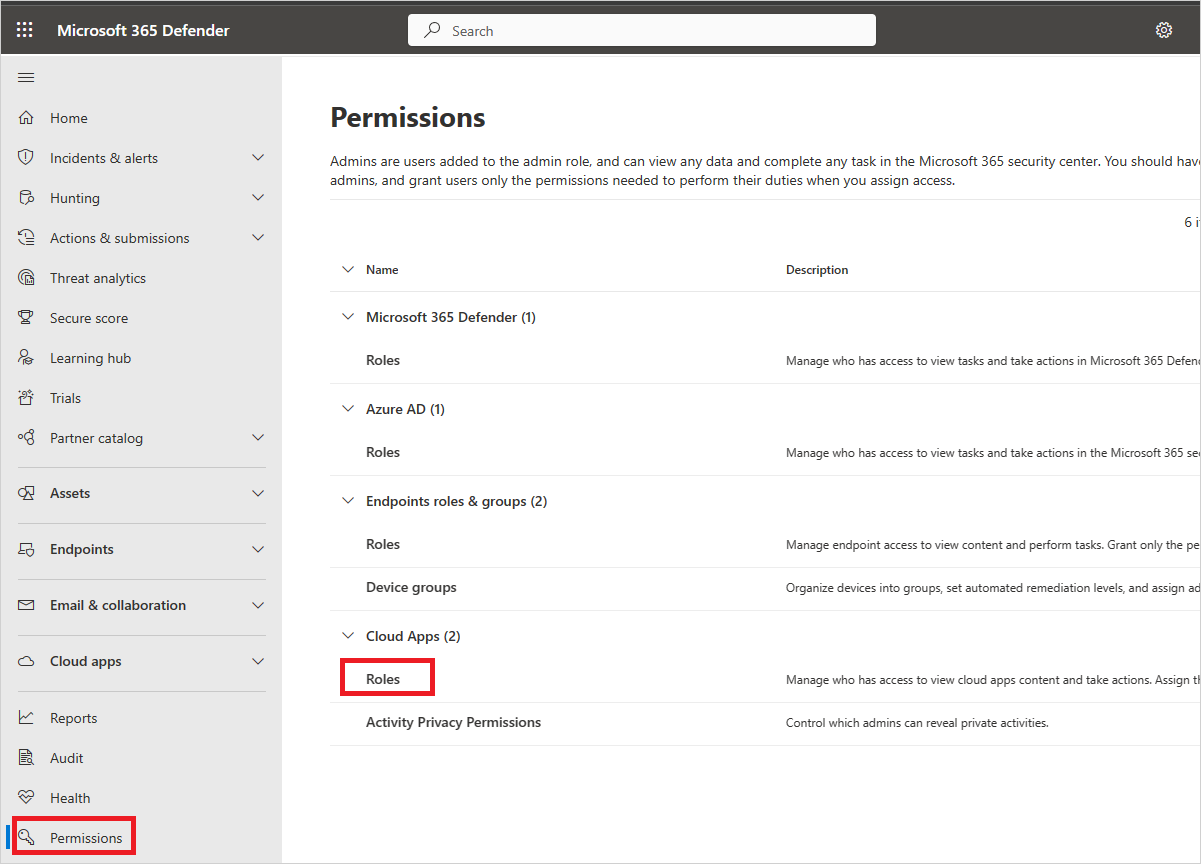

Nel portale Microsoft Defender selezionare Autorizzazioni nel menu a sinistra.

In App cloud scegliere Ruoli.

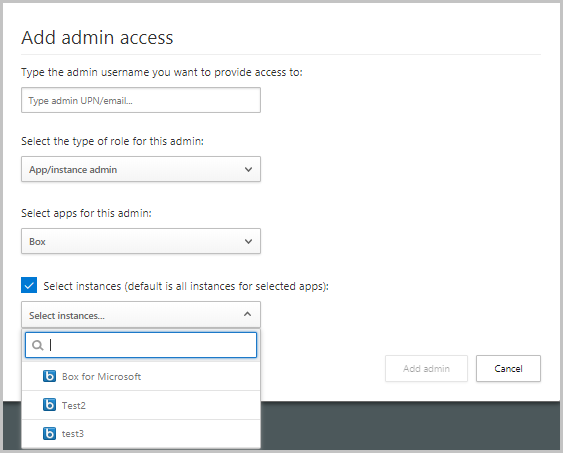

Selezionare +Aggiungi utente per aggiungere gli amministratori che devono avere accesso a Defender for Cloud Apps. Specificare un indirizzo di posta elettronica di un utente dall'interno dell'organizzazione.

Nota

Se si desidera aggiungere provider di servizi di sicurezza gestiti esterni come amministratori per Defender for Cloud Apps, assicurarsi di invitarli come guest all'organizzazione.

Selezionare quindi l'elenco a discesa per impostare il tipo di ruolo dell'amministratore. Se si seleziona Amministratore app/istanza, selezionare l'app e l'istanza per cui l'amministratore deve avere le autorizzazioni.

Nota

Gli amministratori con accesso limitato che tentano di accedere a una pagina con restrizioni o di eseguire un'azione con restrizioni ricevono un errore che indica che non dispongono dell'autorizzazione per accedere alla pagina o eseguire l'azione.

Selezionare Aggiungi amministratore.

Invitare amministratori esterni

Defender for Cloud Apps consente di invitare amministratori esterni (MSSP) come amministratori del servizio Defender for Cloud Apps dell'organizzazione (cliente MSSP). Per aggiungere provider di servizi condivisi, assicurarsi che Defender for Cloud Apps sia abilitato nel tenant mssp e quindi aggiungerli come Microsoft Entra utenti di collaborazione B2B nei clienti mssp portale di Azure. Dopo l'aggiunta, i provider di servizi mssp possono essere configurati come amministratori e assegnati a uno dei ruoli disponibili in Defender for Cloud Apps.

Per aggiungere provider di servizi condivisi al servizio Defender for Cloud Apps cliente MSSP

- Aggiungere mssp come guest nella directory del cliente MSSP seguendo la procedura descritta in Aggiungere utenti guest alla directory.

- Aggiungere provider di servizi condivisi e assegnare un ruolo di amministratore nel cliente MSSP Defender for Cloud Apps seguendo la procedura descritta in Aggiungere altri amministratori. Specificare lo stesso indirizzo di posta elettronica esterno usato per aggiungerli come guest nella directory dei clienti MSSP.

Accesso per provider di servizi condivisi al servizio Defender for Cloud Apps del cliente MSSP

Per impostazione predefinita, i provider di servizi cloud accedono al tenant Defender for Cloud Apps tramite l'URL seguente: https://security.microsoft.com.

I provider di servizi condivisi devono tuttavia accedere al portale di Microsoft Defender del cliente MSSP usando un URL specifico del tenant nel formato seguente: https://security.microsoft.com/?tid=<tenant_id>.

I provider di servizi condivisi possono usare la procedura seguente per ottenere l'ID tenant del portale del cliente MSSP e quindi usare l'ID per accedere all'URL specifico del tenant:

- Come provider di servizi condivisi, accedere a Microsoft Entra ID con le credenziali.

- Passare alla directory del tenant del cliente MSSP.

- Selezionare Microsoft Entra ID>Proprietà. L'ID tenant del cliente MSSP si trova nel campo ID tenant .

- Accedere al portale del cliente MSSP sostituendo il

customer_tenant_idvalore nell'URL seguente:https://security.microsoft.com/?tid=<tenant_id>.

controllo attività Amministrazione

Defender for Cloud Apps consente di esportare un log delle attività di accesso dell'amministratore e un controllo delle visualizzazioni di un utente specifico o degli avvisi eseguiti come parte di un'indagine.

Per esportare un log, seguire questa procedura:

Nel portale Microsoft Defender selezionare Autorizzazioni nel menu a sinistra.

In App cloud scegliere Ruoli.

Nella pagina Amministrazione ruoli selezionare Esporta attività di amministrazione nell'angolo in alto a destra.

Specificare l'intervallo di tempo necessario.

Selezionare Esporta.