Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Importante

Avviso di deprecazione: Microsoft Defender for Cloud Apps agenti SIEM

Nell'ambito del processo di convergenza in corso nei carichi di lavoro Microsoft Defender, Microsoft Defender for Cloud Apps agenti SIEM saranno deprecati a partire da novembre 2025.

Gli agenti SIEM Microsoft Defender for Cloud Apps esistenti continueranno a funzionare così com'è fino a quel momento. A partire dal 19 giugno 2025 non è possibile configurare nuovi agenti SIEM, ma l'integrazione dell'agente di Microsoft Sentinel (anteprima) rimarrà supportata e potrà comunque essere aggiunta.

È consigliabile eseguire la transizione alle API che supportano la gestione delle attività e avvisi dei dati da più carichi di lavoro. Queste API migliorano il monitoraggio e la gestione della sicurezza e offrono funzionalità aggiuntive usando i dati di più carichi di lavoro Microsoft Defender.

Per garantire la continuità e l'accesso ai dati attualmente disponibili tramite Microsoft Defender for Cloud Apps agenti SIEM, è consigliabile passare alle API supportate seguenti:

- Per avvisi e attività, vedere: MICROSOFT DEFENDER XDR API streaming.

- Per Microsoft Entra ID Protection eventi di accesso, vedere la tabella IdentityLogonEvents nello schema di ricerca avanzata.

- Per l'API Avvisi di sicurezza di Microsoft Graph, vedere: Elenco alerts_v2

- Per visualizzare i dati degli avvisi Microsoft Defender for Cloud Apps nell'API eventi imprevisti Microsoft Defender XDR, vedere API eventi imprevisti Microsoft Defender XDR e tipo di risorsa eventi imprevisti

È possibile integrare Microsoft Defender for Cloud Apps con il server SIEM generico per abilitare il monitoraggio centralizzato di avvisi e attività dalle app connesse. Poiché le nuove attività e gli eventi sono supportati dalle app connesse, la visibilità su di esse viene quindi distribuita in Microsoft Defender for Cloud Apps. L'integrazione con un servizio SIEM consente di proteggere meglio le applicazioni cloud mantenendo il normale flusso di lavoro di sicurezza, automatizzando le procedure di sicurezza e correlando tra eventi basati sul cloud e locali. L'agente SIEM Microsoft Defender for Cloud Apps viene eseguito nel server ed esegue il pull di avvisi e attività da Microsoft Defender for Cloud Apps e li trasmette nel server SIEM.

Quando si integra il SIEM per la prima volta con Defender for Cloud Apps, le attività e gli avvisi degli ultimi due giorni verranno inoltrati al SIEM e tutte le attività e gli avvisi (in base al filtro selezionato) da allora in poi. Se si disabilita questa funzionalità per un periodo prolungato, riabilitare, gli ultimi due giorni di avvisi e attività vengono inoltrati e quindi tutti gli avvisi e le attività da allora in poi.

Altre soluzioni di integrazione includono:

- Microsoft Sentinel : SIEM e SOAR scalabili nativi del cloud per l'integrazione nativa. Per informazioni sull'integrazione con Microsoft Sentinel, vedere Integrazione di Microsoft Sentinel.

- API Microsoft Security Graph : un servizio intermediario (o broker) che fornisce una singola interfaccia a livello di codice per connettere più provider di sicurezza. Per altre informazioni, vedere Integrazioni di soluzioni di sicurezza con microsoft graph API Sicurezza.

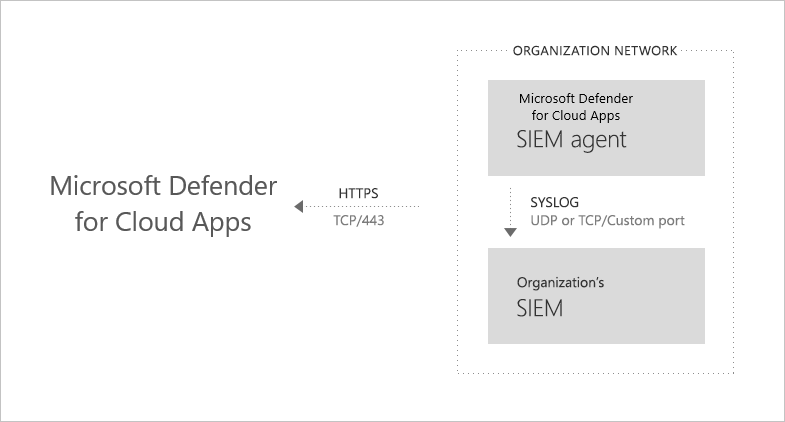

Architettura di integrazione SIEM generica

L'agente SIEM viene distribuito nella rete dell'organizzazione. Quando viene distribuito e configurato, esegue il pull dei tipi di dati configurati (avvisi e attività) usando Defender for Cloud Apps API RESTful. Il traffico viene quindi inviato tramite un canale HTTPS crittografato sulla porta 443.

Dopo che l'agente SIEM recupera i dati da Defender for Cloud Apps, invia i messaggi Syslog al SIEM locale. Defender for Cloud Apps usa le configurazioni di rete fornite durante l'installazione (TCP o UDP con una porta personalizzata).

SIEM supportati

Defender for Cloud Apps attualmente supporta Micro Focus ArcSight e CEF generico.

Come integrare

L'integrazione con SIEM viene eseguita in tre passaggi:

- Configurarlo in Defender for Cloud Apps.

- Scaricare il file JAR ed eseguirlo nel server.

- Verificare che l'agente SIEM funzioni.

Prerequisiti

- Un server Windows o Linux standard (può essere una macchina virtuale).

- Sistema operativo: Windows o Linux

- CPU: 2

- Spazio su disco: 20 GB

- RAM: 2 GB

- Il server deve eseguire Java 8. Le versioni precedenti non sono supportate.

- Transport Layer Security (TLS) 1.2+. Le versioni precedenti non sono supportate.

- Impostare il firewall come descritto in Requisiti di rete

Integrazione con siem

Passaggio 1: Configurarlo in Defender for Cloud Apps

Nel portale Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud.

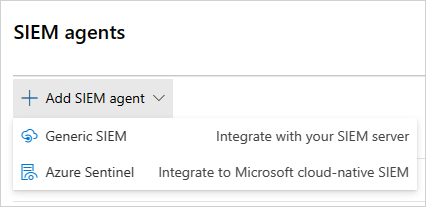

In Sistema scegliere Agenti SIEM. Selezionare Aggiungi agente SIEM e quindi scegliere SIEM generico.

Nella procedura guidata selezionare Avvia guidata.

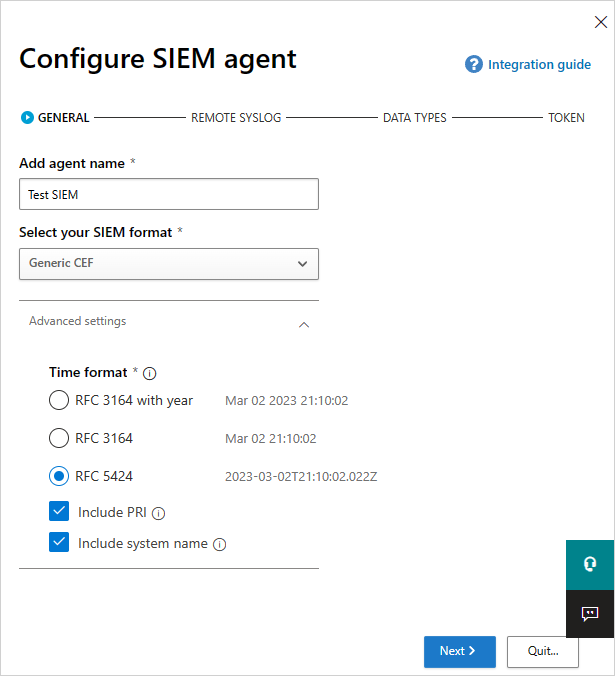

Nella procedura guidata compilare un nome e selezionare il formato SIEM e impostare le impostazioni avanzate rilevanti per tale formato. Seleziona Avanti.

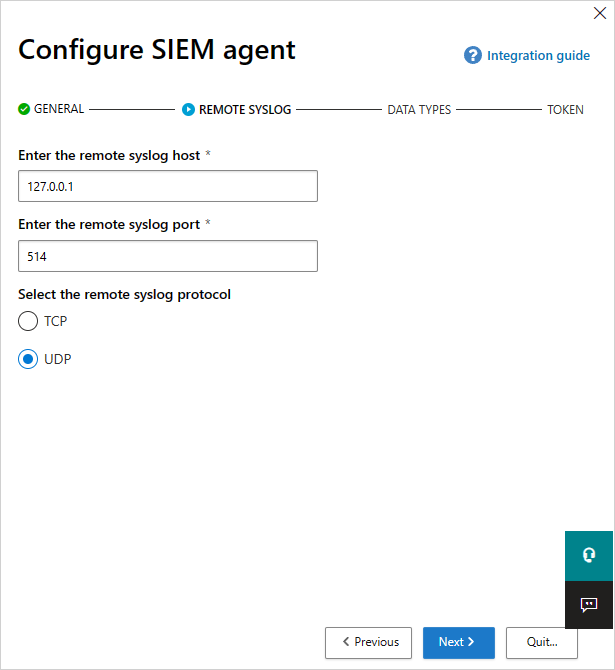

Digitare l'indirizzo IP o il nome host dell'host syslog remoto e il numero di porta Syslog. Selezionare TCP o UDP come protocollo Syslog remoto. È possibile collaborare con l'amministratore della sicurezza per ottenere questi dettagli se non sono disponibili. Seleziona Avanti.

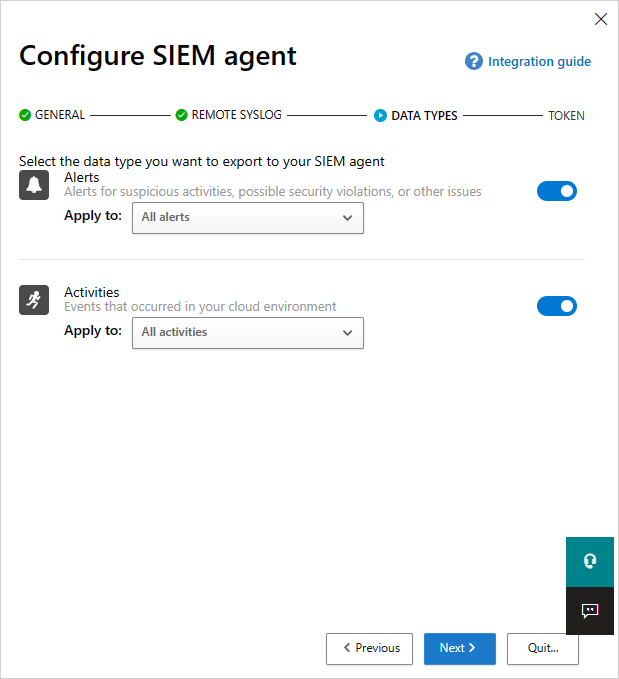

Selezionare i tipi di dati da esportare nel server SIEM per Avvisi e attività. Usa il dispositivo di scorrimento per abilitarli e disabilitarli, per impostazione predefinita, tutto è selezionato. È possibile usare l'elenco a discesa Applica a per impostare i filtri per inviare solo avvisi e attività specifici al server SIEM. Selezionare Modifica e anteprima dei risultati per verificare che il filtro funzioni come previsto. Seleziona Avanti.

Copiare il token e salvarlo per un secondo momento. Selezionare Fine e lasciare la procedura guidata. Indietro alla pagina SIEM per visualizzare l'agente SIEM aggiunto nella tabella. Mostra che è Creato fino a quando non viene connesso in un secondo momento.

Nota

Qualsiasi token creato è associato all'amministratore che l'ha creato. Ciò significa che se l'utente amministratore viene rimosso da Defender for Cloud Apps, il token non sarà più valido. Un token SIEM generico fornisce autorizzazioni di sola lettura per le uniche risorse necessarie. A nessun'altra autorizzazione viene concessa una parte di questo token.

Passaggio 2: Scaricare il file JAR ed eseguirlo nel server

Nell'Area download Microsoft, dopo aver accettato le condizioni di licenza software, scaricare il file .zip e decomprimerlo.

Eseguire il file estratto nel server:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN

Nota

- Il nome del file potrebbe variare a seconda della versione dell'agente SIEM.

- I parametri tra parentesi quadre [ ] sono facoltativi e devono essere usati solo se pertinenti.

- È consigliabile eseguire jar durante l'avvio del server.

- Windows: eseguire come attività pianificata e assicurarsi di configurare l'attività in Modo che venga eseguita se l'utente è connesso o meno e che si deseleziona la casella di controllo Arresta l'attività se viene eseguita più a lungo .

- Linux: aggiungere il comando run con un & al file rc.local. Ad esempio:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN &

Dove vengono usate le variabili seguenti:

- DIRNAME è il percorso della directory da usare per i log di debug dell'agente locale.

- ADDRESS[:P ORT] è l'indirizzo e la porta del server proxy usati dal server per connettersi a Internet.

- TOKEN è il token dell'agente SIEM copiato nel passaggio precedente.

È possibile digitare -h in qualsiasi momento per ottenere assistenza.

Log attività di esempio

Di seguito sono riportati i log attività di esempio inviati al SIEM:

2017-11-22T17:50:04.000Z CEF:0|MCAS|SIEM_Agent|0.111.85|EVENT_CATEGORY_LOGOUT|Log out|0|externalId=1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0 rt=1511373004000 start=1511373004000 end=1511373004000 msg=Log out suser=admin@contoso.com destinationServiceName=ServiceNow dvc=13.82.149.151 requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:40:15.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_VIEW_REPORT|View report|0|externalId=1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a rt=1511898015000 start=1511898015000 end=1511898015000 msg=View report: ServiceNow Report 23 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=23,sys_report,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:25:34.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798 rt=1511897134000 start=1511897134000 end=1511897134000 msg=Delete object: ServiceNow Object f5122008db360300906ff34ebf96198a suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:40:14.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_CREATE_USER|Create user|0|externalId=1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c rt=1511815214000 start=1511815214000 end=1511815214000 msg=Create user: user 747518c0db360300906ff34ebf96197c suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,747518c0db360300906ff34ebf96197c,sys_user,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:41:20.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_DELETE_USER|Delete user|0|externalId=1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383 rt=1511815280000 start=1511815280000 end=1511815280000 msg=Delete user: user 233490c0db360300906ff34ebf9619ef suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,233490c0db360300906ff34ebf9619ef,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:24:55.000Z LAB-EUW-ARCTEST CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897117617_5be018ee-f676-4473-a9b5-5982527409be rt=1511897095000 start=1511897095000 end=1511897095000 msg=Delete object: ServiceNow Object b1709c40db360300906ff34ebf961923 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897117617_5be018ee-f676-4473-a9b5-5982527409be,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

Il testo seguente è un esempio di file di log degli avvisi:

2017-07-15T20:42:30.531Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|myPolicy|3|externalId=596a7e360c204203a335a3fb start=1500151350531 end=1500151350531 msg=Activity policy ''myPolicy'' was triggered by ''admin@box-contoso.com'' suser=admin@box-contoso.com destinationServiceName=Box cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596a7e360c204203a335a3fb cs2Label=uniqueServiceAppIds cs2=APPID_BOX cs3Label=relatedAudits cs3=1500151288183_acc891bf-33e1-424b-a021-0d4370789660 cs4Label=policyIDs cs4=59f0ab82f797fa0681e9b1c7

2017-07-16T09:36:26.550Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b339b0c204203a33a51ae start=1500197786550 end=1500197786550 msg=Activity policy ''test-activity-policy'' was triggered by ''user@contoso.com'' suser=user@contoso.com destinationServiceName=Salesforce cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b339b0c204203a33a51ae cs2Label=uniqueServiceAppIds cs2=APPID_SALESFORCE cs3Label=relatedAudits cs3=1500197720691_b7f6317c-b8de-476a-bc8f-dfa570e00349 cs4Label=policyIDs cs4=

2017-07-16T09:17:03.361Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy3|3|externalId=596b2fd70c204203a33a3eeb start=1500196623361 end=1500196623361 msg=Activity policy ''test-activity-policy3'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eeb cs2Label=uniqueServiceAppIds cs2=APPID_O365 cs3Label=relatedAudits cs3=1500196549157_a0e01f8a-e29a-43ae-8599-783c1c11597d cs4Label=policyIDs cs4=

2017-07-16T09:17:15.426Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b2fd70c204203a33a3eec start=1500196635426 end=1500196635426 msg=Activity policy ''test-activity-policy'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 admin center cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eec cs2Label=uniqueServiceAppIds cs2=APPID_O365_PORTAL cs3Label=relatedAudits cs3=1500196557398_3e102b20-d9fa-4f66-b550-8c7a403bb4d8 cs4Label=policyIDs cs4=59f0ab35f797fa9811e9b1c7

2017-07-16T09:17:46.290Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy4|3|externalId=596b30200c204203a33a4765 start=1500196666290 end=1500196666290 msg=Activity policy ''test-activity-policy4'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft Exchange Online cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b30200c204203a33a4765 cs2Label=uniqueServiceAppIds cs2=APPID_OUTLOOK cs3Label=relatedAudits cs3=1500196587034_a8673602-7e95-46d6-a1fe-c156c4709c5d cs4Label=policyIDs cs4=

2017-07-16T09:41:04.369Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy2|3|externalId=596b34b10c204203a33a5240 start=1500198064369 end=1500198064369 msg=Activity policy ''test-activity-policy2'' was triggered by ''user2@test15-adallom.com'' suser=user2@test15-adallom.com destinationServiceName=Google cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b34b10c204203a33a5240 cs2Label=uniqueServiceAppIds cs2=APPID_33626 cs3Label=relatedAudits cs3=1500197996117_fd71f265-1e46-4f04-b372-2e32ec874cd3 cs4Label=policyIDs cs4=

Avvisi Defender for Cloud Apps di esempio in formato CEF

| Applicabile a | Nome campo CEF | Descrizione |

|---|---|---|

| Attività/avvisi | inizio | Timestamp attività o avviso |

| Attività/avvisi | fine | Timestamp attività o avviso |

| Attività/avvisi | Rt | Timestamp attività o avviso |

| Attività/avvisi | msg | Descrizione dell'attività o dell'avviso come illustrato nel portale |

| Attività/avvisi | suser | Utente soggetto di attività o avviso |

| Attività/avvisi | destinationServiceName | App di origine di attività o avvisi, ad esempio Microsoft 365, Sharepoint, Box. |

| Attività/avvisi | Cs<X>Label | Ogni etichetta ha un significato diverso, ma l'etichetta stessa lo spiega, ad esempio targetObjects. |

| Attività/avvisi | cs<X> | Informazioni corrispondenti all'etichetta (l'utente di destinazione dell'attività o dell'avviso in base all'esempio di etichetta). |

| Attività | EVENT_CATEGORY_* | Categoria di alto livello dell'attività |

| Attività | <AZIONE> | Tipo di attività, come visualizzato nel portale |

| Attività | externalId | ID evento |

| Attività | Dvc | IP del dispositivo client |

| Attività | requestClientApplication | Agente utente del dispositivo client |

| Avvisi | <tipo di avviso> | Ad esempio, "ALERT_CABINET_EVENT_MATCH_AUDIT" |

| Avvisi | <nome> | Nome del criterio corrispondente |

| Avvisi | externalId | ID avviso |

| Avvisi | Src | Indirizzo IPv4 del dispositivo client |

| Avvisi | c6a1 | Indirizzo IPv6 del dispositivo client |

Passaggio 3: Verificare che l'agente SIEM funzioni

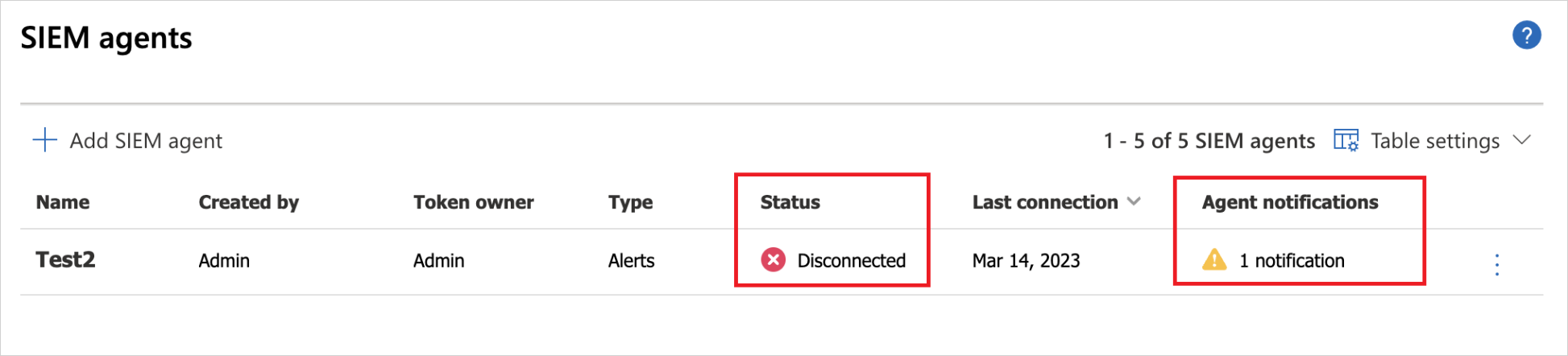

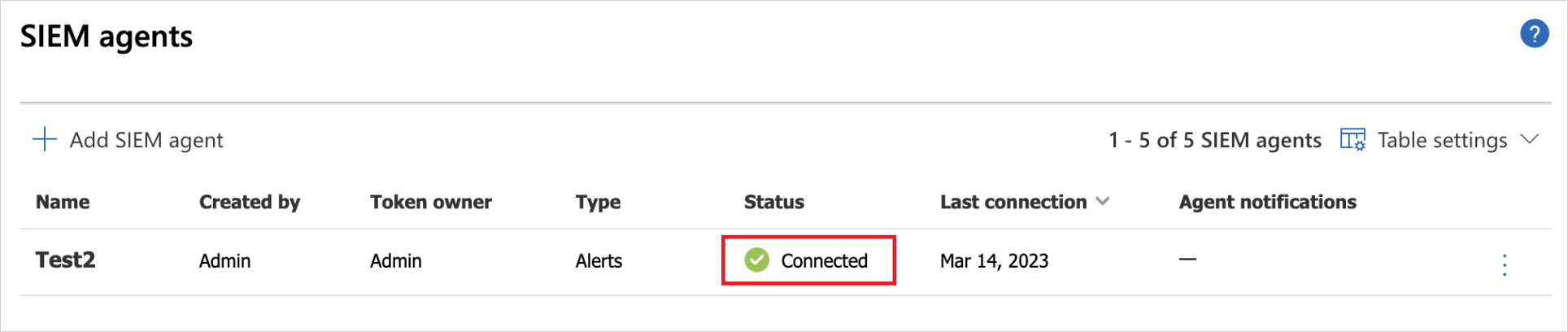

Assicurarsi che lo stato dell'agente SIEM nel portale non sia Errore di connessione o Disconnesso e che non siano presenti notifiche dell'agente. Se la connessione è inattiva per più di due ore, lo stato viene modificato in Errore di connessione. Se la connessione è inattiva per più di 12 ore, lo stato viene modificato in Disconnesso.

Lo stato deve invece essere connesso, come illustrato di seguito:

Nel server Syslog/SIEM verificare di visualizzare le attività e gli avvisi provenienti da Defender for Cloud Apps.

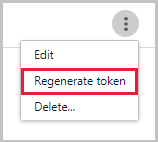

Rigenerazione del token

Se si perde il token, è sempre possibile rigenerarlo selezionando i tre punti alla fine della riga per l'agente SIEM nella tabella. Selezionare Rigenera token per ottenere un nuovo token.

Modifica dell'agente SIEM

Per modificare l'agente SIEM, selezionare i tre punti alla fine della riga per l'agente SIEM nella tabella e selezionare Modifica. Se si modifica l'agente SIEM, non è necessario eseguire nuovamente il file .jar, viene aggiornato automaticamente.

Eliminazione dell'agente SIEM

Per eliminare l'agente SIEM, selezionare i tre punti alla fine della riga per l'agente SIEM nella tabella e selezionare Elimina.

Passaggi successivi

Se si verificano problemi, siamo qui per aiutarti. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.