Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Le superfici di attacco sono tutti i luoghi in cui l'organizzazione è vulnerabile a minacce informatiche e attacchi. Ridurre la superficie di attacco significa proteggere i dispositivi e la rete dell'organizzazione, lasciando agli utenti malintenzionati un minor numero di modi per attaccare. La configurazione Microsoft Defender per endpoint regole di riduzione della superficie di attacco può essere utile.

Le regole di riduzione della superficie di attacco sono destinate a determinati comportamenti software, ad esempio:

- Avvio di file eseguibili e script che tentano di scaricare o eseguire file

- Esecuzione di script offuscati o in altro modo sospetti

- Comportamenti che le app in genere non si verificano durante il normale lavoro quotidiano

Riducendo le diverse superfici di attacco, è possibile impedire che gli attacchi si verifichino in primo luogo.

Questa raccolta di distribuzione fornisce informazioni sugli aspetti seguenti delle regole di riduzione della superficie di attacco:

- requisiti delle regole di riduzione della superficie di attacco

- pianificare la distribuzione delle regole di riduzione della superficie di attacco

- regole di riduzione della superficie di attacco di test

- configurare e abilitare le regole di riduzione della superficie di attacco

- procedure consigliate per le regole di riduzione della superficie di attacco

- regole di riduzione della superficie di attacco ricerca avanzata

- Visualizzatore eventi regole di riduzione della superficie di attacco

Passaggi di distribuzione delle regole di riduzione della superficie di attacco

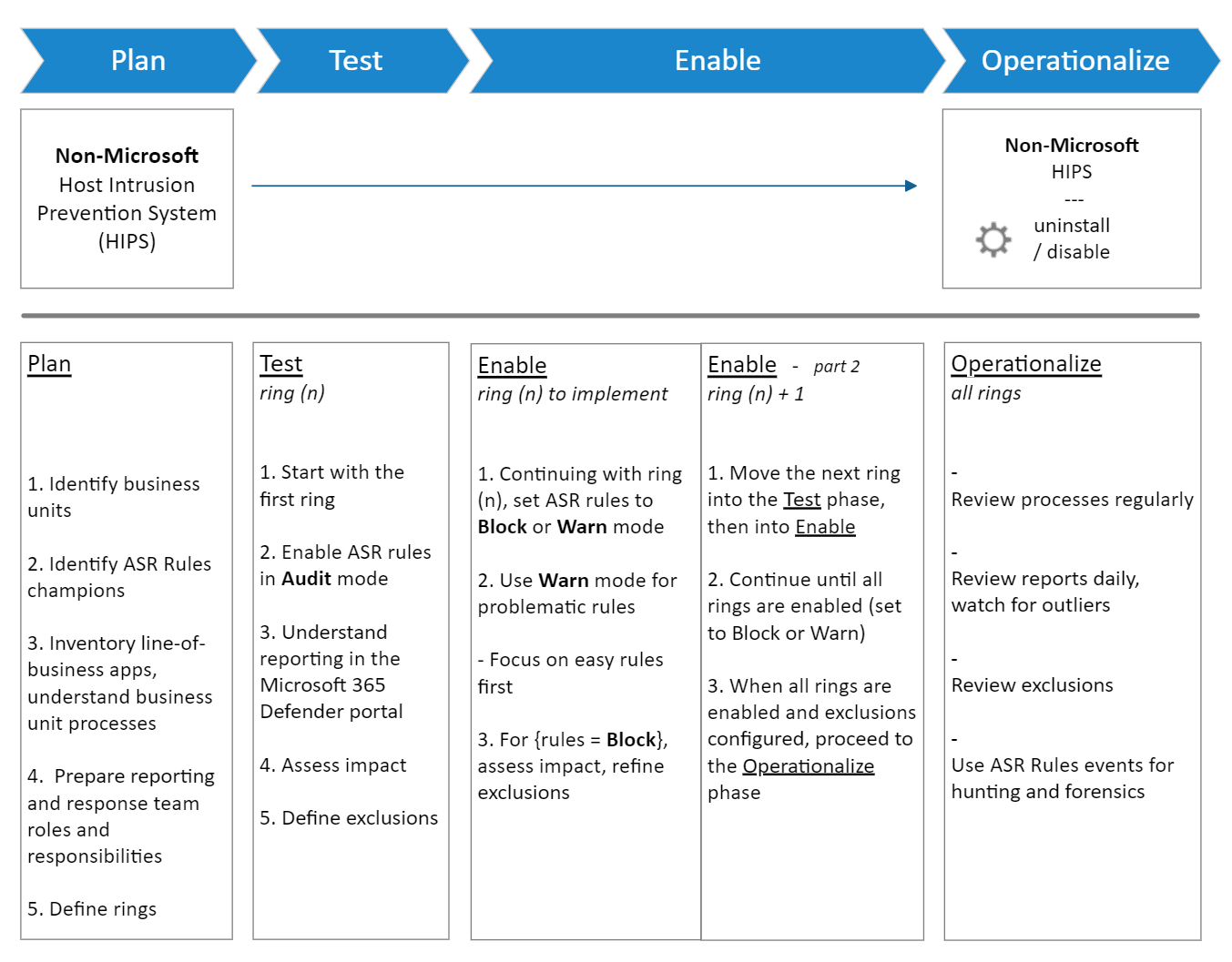

Come per qualsiasi nuova implementazione su larga scala, che potrebbe influire potenzialmente sulle operazioni line-of-business, è importante essere metodici nella pianificazione e nell'implementazione. È necessaria un'attenta pianificazione e distribuzione delle regole di riduzione della superficie di attacco per garantire che funzionino al meglio per i flussi di lavoro dei clienti univoci. Per lavorare nell'ambiente, è necessario pianificare, testare, implementare e rendere operative attentamente le regole di riduzione della superficie di attacco.

Avvertenza importante per la pre-distribuzione

È consigliabile abilitare le tre regole di protezione standard seguenti. Per informazioni importanti sui due tipi di regole di riduzione della superficie di attacco, vedere Regole di riduzione della superficie di attacco per tipo.

- Bloccare il furto di credenziali dal sottosistema dell'autorità di sicurezza locale di Windows (lsass.exe)

- Bloccare l'abuso di driver firmati vulnerabili sfruttati

- Bloccare la persistenza tramite la sottoscrizione di eventi di Strumentazione gestione Windows (WMI)

In genere, è possibile abilitare le regole di protezione standard con un impatto minimo o non significativo per l'utente finale. Per un metodo semplice per abilitare le regole di protezione standard, vedere Opzione di protezione standard semplificata.

Nota

Per i clienti che usano un hips non Microsoft e stanno passando a regole di riduzione della superficie di attacco Microsoft Defender per endpoint, Microsoft consiglia di eseguire la soluzione HIPS insieme alla distribuzione delle regole di riduzione della superficie di attacco fino al momento in cui si passa dalla modalità di controllo alla modalità blocco. Tenere presente che è necessario contattare il provider antivirus non Microsoft per le raccomandazioni di esclusione.

Prima di iniziare a testare o abilitare le regole di riduzione della superficie di attacco

Durante la preparazione iniziale, è fondamentale comprendere le funzionalità dei sistemi messi in atto. La comprensione delle funzionalità consente di determinare quali regole di riduzione della superficie di attacco sono più importanti per la protezione dell'organizzazione. Esistono anche diversi prerequisiti che è necessario soddisfare per preparare la distribuzione della riduzione della superficie di attacco.

Importante

Questa guida fornisce immagini ed esempi che consentono di decidere come configurare le regole di riduzione della superficie di attacco; Queste immagini ed esempi potrebbero non riflettere le opzioni di configurazione migliori per l'ambiente.

Prima di iniziare, vedere Panoramica della riduzione della superficie di attacco e Demistificazione delle regole di riduzione della superficie di attacco - Parte 1 per informazioni di base. Per comprendere le aree di copertura e potenziale impatto, acquisire familiarità con l'attuale set di regole di riduzione della superficie di attacco; Vedere Informazioni di riferimento sulle regole di riduzione della superficie di attacco. Mentre si ha familiarità con le regole di riduzione della superficie di attacco impostate, prendere nota dei mapping GUID per regola; vedere Regola di riduzione della superficie di attacco alla matrice GUID.

Le regole di riduzione della superficie di attacco sono solo una funzionalità delle funzionalità di riduzione della superficie di attacco all'interno di Microsoft Defender per endpoint. Questo documento approfondirà in modo più dettagliato la distribuzione efficace delle regole di riduzione della superficie di attacco per arrestare le minacce avanzate come il ransomware gestito dall'uomo e altre minacce.

Elenco delle regole di riduzione della superficie di attacco per categoria

La tabella seguente illustra le regole di riduzione della superficie di attacco per categoria:

| Minacce polimorfiche | Spostamento laterale & furto di credenziali | Regole delle app per la produttività | regole Email | Regole di script | Regole misc |

|---|---|---|---|---|---|

| Blocca l'esecuzione dei file eseguibili a meno che non soddisfino una prevalenza (1.000 computer), l'età o i criteri di elenco attendibili | Bloccare le creazioni di processi provenienti dai comandi PSExec e WMI | Impedire alle app di Office di creare contenuto eseguibile | Bloccare il contenuto eseguibile dal client di posta elettronica e dalla webmail | Blocca codice JS/VBS/PS/macro offuscato | Bloccare l'abuso di driver firmati vulnerabili sfruttati [1] |

| Bloccare i processi non attendibili e non firmati eseguiti da USB | Bloccare il furto di credenziali dal sottosistema dell'autorità di sicurezza locale di Windows (lsass.exe)[2] | Impedire alle app di Office di creare processi figlio | Impedire solo alle applicazioni di comunicazione di Office di creare processi figlio | Impedire a JS/VBS di avviare il contenuto eseguibile scaricato | |

| Usare la protezione avanzata contro il ransomware | Bloccare la persistenza tramite la sottoscrizione di eventi WMI | Impedire alle app di Office di inserire codice in altri processi | Impedire alle app di comunicazione di Office di creare processi figlio | ||

| Impedire ad Adobe Reader di creare processi figlio |

(1) L'uso improprio del blocco di driver firmati vulnerabili sfruttati è ora disponibile in Endpoint Security>Attack Surface Reduction.

(2) Alcune regole di riduzione della superficie di attacco generano un rumore considerevole, ma non bloccano le funzionalità. Ad esempio, se si aggiorna Chrome, Chrome accede lsass.exe; le password vengono archiviate in lsass nel dispositivo. Tuttavia, Chrome non deve accedere al dispositivo locale lsass.exe. Se si abilita la regola per bloccare l'accesso a lsass, vengono visualizzati molti eventi. Questi eventi sono eventi validi perché il processo di aggiornamento software non deve accedere a lsass.exe. L'uso di questa regola impedisce agli aggiornamenti di Chrome di accedere a lsass, ma non impedisce a Chrome di eseguire l'aggiornamento. Ciò vale anche per altre applicazioni che effettuano chiamate non necessarie a lsass.exe. La regola blocca l'accesso a lsass blocca le chiamate non necessarie a lsass, ma non blocca l'esecuzione dell'applicazione.

Requisiti dell'infrastruttura di riduzione della superficie di attacco

Sebbene siano possibili più metodi di implementazione delle regole di riduzione della superficie di attacco, questa guida si basa su un'infrastruttura costituita da

- Microsoft Entra ID

- Microsoft Intune

- dispositivi Windows 10 e Windows 11

- licenze di Microsoft Defender per endpoint E5 o Windows E5

Per sfruttare al meglio le regole di riduzione della superficie di attacco e la creazione di report, è consigliabile usare una licenza di Microsoft Defender XDR E5 o Windows E5 e A5. Per altre informazioni, vedere Requisiti minimi per Microsoft Defender per endpoint.

Nota

Esistono più metodi per configurare le regole di riduzione della superficie di attacco. Le regole di riduzione della superficie di attacco possono essere configurate usando: Microsoft Intune, PowerShell, Criteri di gruppo, Microsoft Configuration Manager (ConfigMgr), Intune URI OMA. Se si usa una configurazione dell'infrastruttura diversa da quella elencata per Requisiti dell'infrastruttura, è possibile ottenere altre informazioni sulla distribuzione delle regole di riduzione della superficie di attacco usando altre configurazioni qui: Abilitare le regole di riduzione della superficie di attacco.

Dipendenze delle regole di riduzione della superficie di attacco

Microsoft Defender Antivirus deve essere abilitato e configurato come soluzione antivirus primaria e deve essere nella modalità seguente:

- Soluzione antivirus/antimalware primaria

- Stato: modalità attiva

Microsoft Defender Antivirus non deve essere in una delle modalità seguenti:

- Passivo

- Modalità passiva con rilevamento e risposta degli endpoint (EDR) in modalità blocco

- Analisi periodica limitata (LPS)

- Disattivato

Per altre informazioni, vedere Protezione fornita dal cloud e antivirus Microsoft Defender.

È necessario abilitare Cloud Protection (MAPS) per abilitare le regole di riduzione della superficie di attacco

Microsoft Defender Antivirus funziona senza problemi con i servizi cloud Microsoft. Questi servizi di protezione cloud, detti anche Microsoft Advanced Protection Service (MAPS), migliorano la protezione standard in tempo reale, fornendo probabilmente la migliore difesa antivirus. La protezione cloud è fondamentale per prevenire violazioni da malware e un componente critico delle regole di riduzione della superficie di attacco. Attivare la protezione fornita dal cloud in Microsoft Defender Antivirus.

Microsoft Defender i componenti antivirus devono essere versioni correnti per le regole di riduzione della superficie di attacco

Le seguenti versioni del componente antivirus Microsoft Defender non devono essere più di due versioni precedenti alla versione più attualmente disponibile:

- Microsoft Defender versione di aggiornamento della piattaforma antivirus: Microsoft Defender piattaforma Antivirus viene aggiornata mensilmente.

- Microsoft Defender versione del motore antivirus: Microsoft Defender motore antivirus viene aggiornato mensilmente.

- Microsoft Defender Intelligence di sicurezza antivirus: Microsoft aggiorna continuamente Microsoft Defender intelligence di sicurezza (nota anche come definizione e firma) per affrontare le minacce più recenti e perfezionare la logica di rilevamento.

Mantenere aggiornate le versioni di Microsoft Defender Antivirus consente di ridurre i risultati falsi positivi delle regole di riduzione della superficie di attacco e migliora Microsoft Defender funzionalità di rilevamento antivirus. Per altre informazioni sulle versioni correnti e su come aggiornare i diversi componenti Microsoft Defender Antivirus, visitare Microsoft Defender Supporto della piattaforma Antivirus.

Avvertimento

Alcune regole non funzionano correttamente se l'applicazione e gli script non firmati e sviluppati internamente sono in uso elevato. È più difficile distribuire le regole di riduzione della superficie di attacco se la firma del codice non viene applicata.

Altri articoli in questa raccolta di distribuzione

Testare le regole di riduzione della superficie di attacco

Abilitare regole di riduzione della superficie di attacco

Rendere operative le regole di riduzione della superficie di attacco

Informazioni di riferimento sulle regole di riduzione della superficie di attacco

Riferimento

Blog

Demistificazione delle regole di riduzione della superficie di attacco - Parte 1

Demistificazione delle regole di riduzione della superficie di attacco - Parte 2

Demistificazione delle regole di riduzione della superficie di attacco - Parte 3

Demistificazione delle regole di riduzione della superficie di attacco - Parte 4

Raccolta di regole di riduzione della superficie di attacco

Panoramica della riduzione della superficie di attacco

Usare le regole di riduzione della superficie di attacco per prevenire le infezioni dovute a malware

Abilitare le regole di riduzione della superficie di attacco - configurazioni alternative

Informazioni di riferimento sulle regole di riduzione della superficie di attacco

Domande frequenti per la riduzione della superficie di attacco

Microsoft Defender

Indirizzare i falsi positivi/negativi in Microsoft Defender per Endpoint

Protezione fornita dal cloud e Windows Defender Antivirus

Attivare la protezione fornita dal cloud in Microsoft Defender Antivirus

Configurare e convalidare le esclusioni in base a estensione, nome o posizione

supporto della piattaforma Antivirus Microsoft Defender

Panoramica dell'inventario nell'interfaccia di amministrazione Microsoft 365 Apps

Creare un piano di distribuzione per Windows

Distribuire i profili dei dispositivi in Microsoft Intune

Siti di gestione

interfaccia di amministrazione Microsoft Intune

Riduzione della superficie di attacco

Configurazioni delle regole di riduzione della superficie di attacco

Esclusioni delle regole di riduzione della superficie di attacco