Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a:

- Microsoft Defender per endpoint Piano 1 e Piano 2

- Microsoft Defender per endpoint per i server

- Antivirus Microsoft Defender

Piattaforme

- Windows

- macOS

- Linux

- Server Windows

Microsoft Defender Antivirus usa molti meccanismi intelligenti per rilevare il malware. Una delle funzionalità più potenti è la possibilità di applicare la potenza del cloud per rilevare il malware ed eseguire un'analisi rapida. La protezione cloud e l'invio automatico di campioni interagiscono con Microsoft Defender Antivirus per proteggere da minacce nuove ed emergenti.

Se viene rilevato un file sospetto o dannoso, viene inviato un esempio al servizio cloud per l'analisi mentre Microsoft Defender Antivirus blocca il file. Non appena viene effettuata una determinazione, che si verifica rapidamente, il file viene rilasciato o bloccato da Microsoft Defender Antivirus.

Questo articolo offre una panoramica della protezione cloud e dell'invio automatico di esempi in Microsoft Defender Antivirus. Per altre informazioni sulla protezione cloud, vedere Protezione cloud e antivirus Microsoft Defender.

Funzionamento della protezione cloud e dell'invio di esempi

Per comprendere il funzionamento della protezione cloud insieme all'invio di esempi, può essere utile comprendere in che modo Defender per endpoint protegge dalle minacce. Microsoft Intelligent Security Graph monitora i dati sulle minacce provenienti da una vasta rete di sensori. Microsoft layera i modelli di Machine Learning basati sul cloud in grado di valutare i file in base ai segnali provenienti dal client e alla vasta rete di sensori e dati nel grafico di sicurezza intelligente. Questo approccio offre a Defender per endpoint la possibilità di bloccare molte minacce mai viste prima.

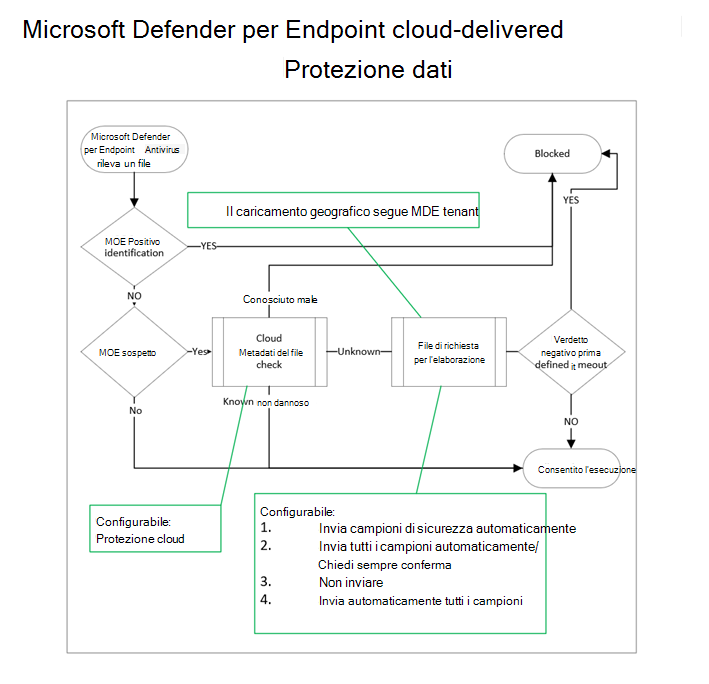

L'immagine seguente illustra il flusso di protezione cloud e l'invio di esempi con Microsoft Defender Antivirus:

Microsoft Defender antivirus e la protezione cloud bloccano automaticamente la maggior parte delle nuove minacce mai viste prima a prima vista usando i metodi seguenti:

Modelli di Machine Learning basati su client leggeri, che bloccano malware nuovi e sconosciuti.

Analisi comportamentale locale, arresto degli attacchi basati su file e senza file.

Antivirus ad alta precisione, che rileva il malware comune tramite tecniche generiche ed euristiche.

La protezione avanzata basata sul cloud viene fornita per i casi in cui Microsoft Defender Antivirus in esecuzione nell'endpoint richiede maggiore intelligenza per verificare la finalità di un file sospetto.

Nel caso in cui Microsoft Defender Antivirus non riesca a determinare in modo chiaro, i metadati dei file vengono inviati al servizio di protezione cloud. Spesso entro millisecondi, il servizio di protezione cloud può determinare in base ai metadati se il file è dannoso o meno una minaccia.

- La query cloud dei metadati dei file può essere il risultato di comportamento, contrassegno del Web o altre caratteristiche in cui non viene determinato un verdetto chiaro.

- Viene inviato un piccolo payload di metadati, con l'obiettivo di raggiungere un verdetto di malware o non una minaccia. I metadati non includono dati personali, ad esempio informazioni personali. Le informazioni, ad esempio i nomi di file, vengono hash.

- Può essere sincrono o asincrono. Per la modalità sincrona, il file non si apre finché il cloud non esegue il rendering di un verdetto. Per i dati asincroni, il file viene aperto mentre la protezione cloud esegue l'analisi.

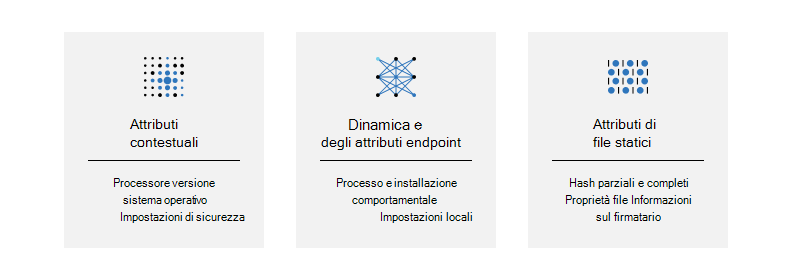

- I metadati possono includere attributi PE, attributi di file statici, attributi dinamici e contestuali e altro ancora (vedere Esempi di metadati inviati al servizio di protezione cloud).

Dopo aver esaminato i metadati, se Microsoft Defender protezione cloud antivirus non riesce a raggiungere un verdetto conclusivo, può richiedere un campione del file per un'ulteriore ispezione. Questa richiesta rispetta la configurazione dell'impostazione per l'invio di esempio, come descritto nella tabella seguente:

Impostazione Descrizione Inviare automaticamente campioni sicuri - Gli esempi sicuri sono esempi considerati non comunemente contenenti dati piI. Gli esempi includono .bat,.scr,.dlle.exe.

- Se è probabile che il file contenga informazioni personali, l'utente riceve una richiesta per consentire l'invio di esempi di file.

- Questa opzione è la configurazione predefinita in Windows, macOS e Linux.Richiedi sempre conferma - Se configurato, all'utente viene sempre richiesto il consenso prima dell'invio del file

- Questa impostazione non è disponibile nella protezione cloud macOS e LinuxInviare tutti gli esempi automaticamente - Se configurato, tutti gli esempi vengono inviati automaticamente

- Se si desidera che l'invio di esempi includa macro incorporate in Word docs, è necessario scegliere Invia automaticamente tutti gli esempi

- "Invia tutti gli esempi automaticamente" equivale all'impostazione "Abilita" nei criteri macOSNon inviare - Impedisce il blocco al primo rilevamento in base all'analisi di esempio di file

- "Non inviare" equivale all'impostazione "Disabilitato" nei criteri macOS e "Nessuno" nei criteri Linux.

- I metadati vengono inviati per i rilevamenti anche quando l'invio di esempi è disabilitatoDopo l'invio dei file alla protezione cloud, i file inviati possono essere analizzati, detonati ed elaborati tramite modelli di Machine Learning per l'analisi dei Big Data per raggiungere un verdetto. La disattivazione della protezione fornita dal cloud limita l'analisi solo a ciò che il client può fornire tramite modelli di Machine Learning locali e funzioni simili.

Importante

Block at first sight (BAFS) fornisce detonazione e analisi per determinare se un file o un processo è sicuro. BAFS può ritardare momentaneamente l'apertura di un file finché non viene raggiunto un verdetto. Se si disabilita l'invio di esempi, anche BAFS viene disabilitato e l'analisi dei file è limitata solo ai metadati. È consigliabile mantenere abilitati l'invio di esempi e BAFS. Per altre informazioni, vedere Che cos'è "blocco al primo rilevamento"?

Livelli di protezione cloud

La protezione cloud è abilitata per impostazione predefinita in Microsoft Defender Antivirus. È consigliabile mantenere abilitata la protezione cloud, anche se è possibile configurare il livello di protezione per l'organizzazione. Vedere Specificare il livello di protezione fornito dal cloud per Microsoft Defender Antivirus.

Impostazioni di invio di esempio

Oltre a configurare il livello di protezione cloud, è possibile configurare le impostazioni di invio di esempio. È possibile scegliere tra diverse opzioni:

- Inviare automaticamente esempi sicuri (comportamento predefinito)

- Inviare tutti gli esempi automaticamente

- Non inviare esempi

Consiglio

L'uso dell'opzione Send all samples automatically offre una maggiore sicurezza, perché gli attacchi di phishing vengono usati per una quantità elevata di attacchi di accesso iniziali.

Per informazioni sulle opzioni di configurazione che usano Intune, Configuration Manager, Criteri di gruppo o PowerShell, vedere Attivare la protezione cloud in Microsoft Defender Antivirus.

Esempi di metadati inviati al servizio di protezione cloud

Nella tabella seguente sono elencati esempi di metadati inviati per l'analisi tramite protezione cloud:

| Tipo | Attributo |

|---|---|

| Attributi del computer | OS version Processor Security settings |

| Attributi dinamici e contestuali |

Processo e installazione ProcessName ParentProcess TriggeringSignature TriggeringFile Download IP and url HashedFullPath Vpath RealPath Parent/child relationships Comportamentale Connection IPs System changes API calls Process injection Impostazioni locali Locale setting Geographical location |

| Attributi di file statici |

Hash parziali e completi ClusterHash Crc16 Ctph ExtendedKcrcs ImpHash Kcrc3n Lshash LsHashs PartialCrc1 PartialCrc2 PartialCrc3 Sha1 Sha256 Proprietà file FileName FileSize Informazioni sul firmatario AuthentiCodeHash Issuer IssuerHash Publisher Signer SignerHash |

Gli esempi vengono trattati come dati dei clienti

Se ci si chiede cosa accade con gli invii di esempio, Defender per endpoint considera tutti gli esempi di file come dati dei clienti. Microsoft rispetta le scelte geografiche e di conservazione dei dati selezionate dall'organizzazione durante l'onboarding in Defender per endpoint.

Inoltre, Defender per endpoint ha ricevuto più certificazioni di conformità, a dimostrazione della continua conformità a un set sofisticato di controlli di conformità:

- ISO 27001

- ISO 27018

- SOC I, II, III

- PCI

Per ulteriori informazioni, vedere le seguenti risorse:

- Offerte di conformità di Azure

- Service Trust Portal

- Microsoft Defender per endpoint l'archiviazione e la privacy dei dati

Altri scenari di invio di esempi di file

Esistono altri due scenari in cui Defender per endpoint potrebbe richiedere un esempio di file non correlato alla protezione cloud in Microsoft Defender Antivirus. Questi scenari sono descritti nella tabella seguente:

| Scenario | Descrizione |

|---|---|

| Raccolta manuale di esempi di file nel portale di Microsoft Defender | Quando si esegue l'onboarding dei dispositivi in Defender per endpoint, è possibile configurare le impostazioni per il rilevamento e la risposta degli endpoint (EDR).When onboarding devices to Defender for Endpoint, you can configure settings for endpoint detection and response (EDR). Ad esempio, è disponibile un'impostazione per abilitare le raccolte di esempio dal dispositivo, che possono essere facilmente confuse con le impostazioni di invio di esempio descritte in questo articolo. L'impostazione EDR controlla la raccolta di esempi di file dai dispositivi quando richiesto tramite il portale di Microsoft Defender ed è soggetta ai ruoli e alle autorizzazioni già stabiliti. Questa impostazione può consentire o bloccare la raccolta di file dall'endpoint per funzionalità come l'analisi approfondita nel portale di Microsoft Defender. Se questa impostazione non è configurata, l'impostazione predefinita consiste nell'abilitare la raccolta di esempi. Informazioni sulle impostazioni di configurazione di Defender per endpoint, vedere Eseguire l'onboarding di dispositivi client Windows e Mac per Microsoft Defender per endpoint |

| Analisi automatizzata del contenuto di analisi e risposta | Quando le indagini automatizzate sono in esecuzione nei dispositivi (se configurate per l'esecuzione automatica in risposta a un avviso o a un'esecuzione manuale), i file identificati come sospetti possono essere raccolti dagli endpoint per un'ulteriore ispezione. Se necessario, la funzionalità di analisi del contenuto dei file per le indagini automatizzate può essere disabilitata nel portale di Microsoft Defender. I nomi delle estensioni di file possono anche essere modificati per aggiungere o rimuovere estensioni per altri tipi di file che vengono inviati automaticamente durante un'indagine automatizzata. Per altre informazioni, vedere Gestire i caricamenti di file di automazione. |

Vedere anche

- Panoramica sulla protezione di ultima generazione

- Microsoft Defender per Endpoint su Linux

- Microsoft Defender per endpoint su Mac

- Microsoft Defender per endpoint - Mobile Threat Defense

- Configurare la correzione per i rilevamenti di Microsoft Defender Antivirus

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.