Panoramica delle esclusioni

Si applica a:

- Antivirus Microsoft Defender

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

Nota

In qualità di MVP Microsoft, Fabian Bader ha contribuito a questo articolo e ha fornito feedback materiale.

Microsoft Defender per endpoint include un'ampia gamma di funzionalità per prevenire, rilevare, analizzare e rispondere a minacce informatiche avanzate. Queste funzionalità includono la protezione di nuova generazione (che include Microsoft Defender Antivirus).

Come con qualsiasi soluzione di endpoint protection o antivirus, a volte i file, le cartelle o i processi che non sono effettivamente una minaccia possono essere rilevati come dannosi da Defender per endpoint o Microsoft Defender Antivirus. Queste entità possono essere bloccate o inviate in quarantena, anche se non sono realmente una minaccia.

Questo articolo illustra i vari tipi di esclusioni che è possibile definire o le azioni che è possibile eseguire per Defender per endpoint e Microsoft Defender Antivirus per gestire queste situazioni.

Attenzione

La definizione delle esclusioni riduce il livello di protezione offerto da Defender per endpoint e Microsoft Defender Antivirus. Usare le esclusioni come ultima risorsa e assicurarsi di definire solo le esclusioni necessarie. Assicurarsi di esaminare periodicamente le esclusioni e rimuovere quelle non più necessarie. Vedere Punti importanti sulle esclusioni e sugli errori comuni da evitare.

Tipi di esclusioni

La tabella seguente riepiloga i diversi tipi di esclusione e funzionalità in Defender per endpoint e Microsoft Defender Antivirus. Selezionare ogni tipo per visualizzare altre informazioni su di esso.

Consiglio

- Defender per endpoint Piano 1 è disponibile come piano autonomo ed è incluso in Microsoft 365 E3.

- Defender per endpoint Piano 2 è disponibile come piano autonomo ed è incluso in Microsoft 365 E5.

- Se si dispone di Microsoft 365 E3 o E5, assicurarsi di configurare le funzionalità di Defender per endpoint.

| Tipi di esclusione | Configurazione | Descrizione |

|---|---|---|

| Esclusioni automatiche Microsoft Defender Antivirus | Automatico | Esclusioni automatiche per i ruoli e le funzionalità del server in Windows Server. Quando si installa un ruolo in Windows Server 2016 o versioni successive, Microsoft Defender Antivirus include esclusioni automatiche per il ruolo del server e tutti i file aggiunti durante l'installazione del ruolo. Nota: per i ruoli attivi in Windows Server 2016 e versioni successive. |

| Esclusioni predefinite Microsoft Defender Antivirus | Automatico | Microsoft Defender Antivirus include esclusioni predefinite per i file del sistema operativo in tutte le versioni di Windows. |

| Esclusioni dell'antivirus Microsoft Defender personalizzato | Cliente | È possibile aggiungere un'esclusione per un file, una cartella o un processo rilevato e identificato come dannoso, anche se non è una minaccia. I file, le cartelle o i processi esclusi verranno ignorati dalle analisi pianificate, dalle analisi su richiesta e dalla protezione in tempo reale. |

| Esclusioni di riduzione della superficie di attacco di Defender per endpoint | Cliente | Se le regole di riduzione della superficie di attacco causano un comportamento imprevisto nell'organizzazione, è possibile definire esclusioni per determinati file e cartelle. Tali esclusioni vengono applicate a tutte le regole di riduzione della superficie di attacco. |

| Indicatori di Defender per endpoint | Cliente | È possibile definire indicatori con azioni specifiche per entità, ad esempio file, indirizzi IP, URL/domini e certificati. Quando si definiscono gli indicatori, è possibile specificare azioni come "Consenti", in cui Defender per endpoint non blocca file, indirizzi IP, URL/domini o certificati con indicatori consentiti. |

| Esclusioni di accesso controllato alle cartelle di Defender per endpoint | Cliente | È possibile consentire a determinate app o eseguibili firmati di accedere alle cartelle protette definendo esclusioni. |

| Esclusioni di cartelle di automazione di Defender per endpoint | Cliente | L'indagine automatizzata e la correzione in Defender per endpoint esamina gli avvisi e adotta azioni immediate per risolvere automaticamente le violazioni rilevate. È possibile specificare cartelle, estensioni di file in una directory specifica e nomi di file da escludere dalle funzionalità automatizzate di analisi e correzione. |

Nota

Microsoft Defender le esclusioni antivirus possono essere applicate alle analisi antivirus e/o alla protezione in tempo reale.

Nota

Le versioni autonome di Defender per Endpoint Piano 1 e Piano 2 non includono licenze server. Per eseguire l'onboarding dei server, è necessaria un'altra licenza, ad esempio Microsoft Defender per endpoint per i server o Microsoft Defender per i server piano 1 o 2. Per altre informazioni, vedere Defender per l'onboarding di Endpoint in Windows Server.

Se sei un'azienda di piccole o medie dimensioni che usa Microsoft Defender for Business, puoi ottenere Microsoft Defender for Business per server.|

Le sezioni seguenti descrivono queste esclusioni in modo più dettagliato.

Esclusioni automatiche

Le esclusioni automatiche (note anche come esclusioni automatiche dei ruoli del server) includono esclusioni per i ruoli e le funzionalità del server in Windows Server. Queste esclusioni non vengono analizzate dalla protezione in tempo reale , ma sono comunque soggette a analisi antivirus rapide, complete o su richiesta.

Alcuni esempi:

- Servizio Replica file (FRS)

- Hyper-V

- SYSVOL

- Active Directory

- Server DNS.

- Server di stampa

- Server Web

- Windows Server Update Services

- ... e altro ancora.

Nota

Le esclusioni automatiche per i ruoli del server non sono supportate in Windows Server 2012 R2. Per i server che eseguono Windows Server 2012 R2 con il ruolo del server Active Directory Domain Services (AD DS) installato, è necessario specificare manualmente le esclusioni per i controller di dominio. Vedere Esclusioni di Active Directory.

Per altre informazioni, vedere Esclusioni automatiche dei ruoli del server.

Esclusioni predefinite

Le esclusioni predefinite includono alcuni file del sistema operativo esclusi da Microsoft Defender Antivirus in tutte le versioni di Windows (inclusi Windows 10, Windows 11 e Windows Server).

Alcuni esempi:

%windir%\SoftwareDistribution\Datastore\*\Datastore.edb%allusersprofile%\NTUser.pol- file Windows Update

- file Sicurezza di Windows

- ... e altro ancora.

L'elenco delle esclusioni predefinite in Windows viene mantenuto aggiornato man mano che cambia il panorama delle minacce. Per altre informazioni su queste esclusioni, vedere Microsoft Defender Esclusioni antivirus in Windows Server: esclusioni predefinite.

Esclusioni personalizzate

Le esclusioni personalizzate includono file e cartelle specificati. Le esclusioni per file, cartelle e processi verranno ignorate dalle analisi pianificate, dalle analisi su richiesta e dalla protezione in tempo reale. Le esclusioni per i file aperti al processo non verranno analizzate dalla protezione in tempo reale , ma saranno comunque soggette a analisi antivirus rapide, complete o su richiesta.

Azioni di correzione personalizzate

Quando Microsoft Defender Antivirus rileva una potenziale minaccia durante l'esecuzione di un'analisi, tenta di correggere o rimuovere la minaccia rilevata. È possibile definire azioni di correzione personalizzate per configurare il modo in cui Microsoft Defender Antivirus deve affrontare determinate minacce, se è necessario creare un punto di ripristino prima della correzione e quando le minacce devono essere rimosse. Configurare le azioni di correzione per i rilevamenti antivirus Microsoft Defender.

Esclusioni di riduzione della superficie di attacco

Le regole di riduzione della superficie di attacco (note anche come regole ASR) sono destinate a determinati comportamenti software, ad esempio:

- Avvio di file eseguibili e script che tentano di scaricare o eseguire file

- Esecuzione di script che sembrano offuscati o altrimenti sospetti

- Esecuzione di comportamenti che le app in genere non avviano durante il normale lavoro quotidiano

A volte, le applicazioni legittime presentano comportamenti software che potrebbero essere bloccati dalle regole di riduzione della superficie di attacco. Se ciò si verifica nell'organizzazione, è possibile definire esclusioni per determinati file e cartelle. Tali esclusioni vengono applicate a tutte le regole di riduzione della superficie di attacco. Vedere Abilitare le regole di riduzione della superficie di attacco.

Si noti inoltre che, sebbene la maggior parte delle esclusioni delle regole asr sia indipendente dalle esclusioni di antivirus Microsoft Defender, alcune regole asr rispettano alcune esclusioni Microsoft Defender Antivirus. Vedere Informazioni di riferimento sulle regole di riduzione della superficie di attacco : Microsoft Defender esclusioni antivirus e regole asr.

Indicatori di Defender per endpoint

È possibile definire indicatori con azioni specifiche per entità, ad esempio file, indirizzi IP, URL/domini e certificati. In Defender per endpoint gli indicatori vengono definiti indicatori di compromissione (IoC) e meno spesso come indicatori personalizzati. Quando si definiscono gli indicatori, è possibile specificare una delle azioni seguenti:

Consenti : Defender per endpoint non blocca file, indirizzi IP, URL/domini o certificati con indicatori consentiti. Usare questa azione con cautela.

Controllo: file, indirizzi IP e URL/domini con indicatori di controllo vengono monitorati e, quando gli utenti accedono, gli avvisi informativi vengono generati nel portale di Microsoft Defender.

Blocca e correggi : i file o i certificati con indicatori di blocco e correzione vengono bloccati e messi in quarantena quando vengono rilevati.

Blocca l'esecuzione : gli indirizzi IP e gli URL/domini con indicatori di esecuzione del blocco vengono bloccati. Gli utenti non possono accedere a tali posizioni.

Avvisa : gli indirizzi IP e gli URL/domini con gli indicatori Warn generano un messaggio di avviso quando un utente tenta di accedere a tali posizioni. Gli utenti possono scegliere di ignorare l'avviso e passare all'indirizzo IP o all'URL/dominio.

Importante

È possibile avere fino a 15.000 indicatori nel tenant.

La tabella seguente riepiloga i tipi di IoC e le azioni disponibili:

| Tipo di indicatore | Azioni disponibili |

|---|---|

| File | -Permettere -Revisione -Avvertire - Blocca l'esecuzione - Bloccare e correggere |

| Indirizzi IP e URL/domini | -Permettere -Revisione -Avvertire - Blocca l'esecuzione |

| Certificati | -Permettere - Bloccare e correggere |

Consiglio

Per altre informazioni sugli indicatori, vedere le risorse seguenti:

Esclusioni di accesso controllato alle cartelle

L'accesso controllato alle cartelle monitora le app per le attività rilevate come dannose e protegge il contenuto di determinate cartelle (protette) nei dispositivi Windows. L'accesso controllato alle cartelle consente solo alle app attendibili di accedere alle cartelle protette, ad esempio cartelle di sistema comuni (inclusi i settori di avvio) e altre cartelle specificate. È possibile consentire a determinate app o eseguibili firmati di accedere alle cartelle protette definendo esclusioni. Vedere Personalizzare l'accesso controllato alle cartelle.

Esclusioni di cartelle di automazione

Le esclusioni delle cartelle di automazione si applicano all'indagine automatizzata e alla correzione in Defender per endpoint, progettato per esaminare gli avvisi e intraprendere azioni immediate per risolvere le violazioni rilevate. Quando vengono attivati avvisi e viene eseguita un'indagine automatizzata, viene raggiunto un verdetto (dannoso, sospetto o nessuna minaccia trovata) per ogni elemento di prova indagato. A seconda del livello di automazione e di altre impostazioni di sicurezza, le azioni di correzione possono verificarsi automaticamente o solo dopo l'approvazione da parte del team delle operazioni di sicurezza.

È possibile specificare cartelle, estensioni di file in una directory specifica e nomi di file da escludere dalle funzionalità automatizzate di analisi e correzione. Tali esclusioni di cartelle di automazione si applicano a tutti i dispositivi caricati in Defender per endpoint. Queste esclusioni sono ancora soggette a analisi antivirus. Vedere Gestire le esclusioni di cartelle di automazione.

Come vengono valutate le esclusioni e gli indicatori

La maggior parte delle organizzazioni ha diversi tipi di esclusioni e indicatori per determinare se gli utenti devono essere in grado di accedere e usare un file o un processo. Le esclusioni e gli indicatori vengono elaborati in un ordine specifico in modo da gestire sistematicamente i conflitti di criteri.

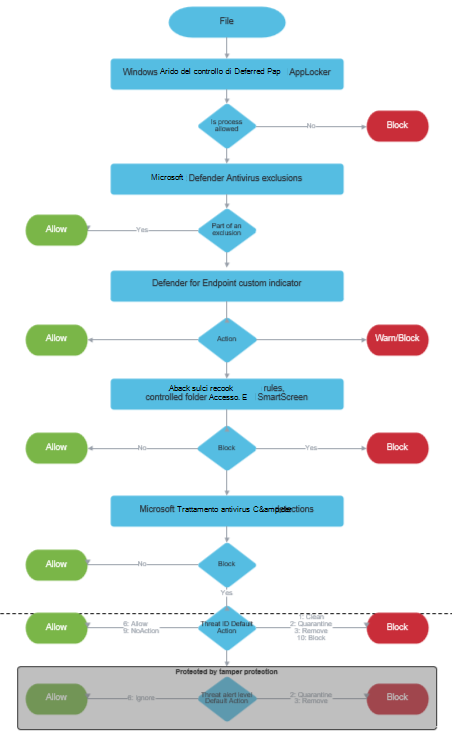

L'immagine seguente riepiloga il modo in cui le esclusioni e gli indicatori vengono gestiti in Defender per endpoint e Microsoft Defender Antivirus:

Tenere presente quanto segue:

Se un file/processo rilevato non è consentito da Windows Defender Application Control e AppLocker, viene bloccato. In caso contrario, procede a Microsoft Defender Antivirus.

Se il file/processo rilevato non fa parte di un'esclusione per Microsoft Defender Antivirus, viene bloccato. In caso contrario, Defender per endpoint verifica la presenza di un indicatore personalizzato per il file o il processo.

Se il file/processo rilevato ha un indicatore Blocca o Avvisa, viene eseguita tale azione. In caso contrario, il file/processo è consentito e procede alla valutazione in base alle regole di riduzione della superficie di attacco, all'accesso controllato alle cartelle e alla protezione SmartScreen.

Se il file/processo rilevato non è bloccato dalle regole di riduzione della superficie di attacco, dall'accesso controllato alle cartelle o dalla protezione SmartScreen, procede a Microsoft Defender Antivirus.

Se il file/processo rilevato non è consentito da Microsoft Defender Antivirus, viene verificata la presenza di un'azione in base all'ID minaccia.

Come vengono gestiti i conflitti di criteri

Nei casi in cui gli indicatori di Defender per endpoint sono in conflitto, ecco cosa aspettarsi:

Se sono presenti indicatori di file in conflitto, viene applicato l'indicatore che usa l'hash più sicuro. Ad esempio, SHA256 ha la precedenza su SHA-1, che ha la precedenza su MD5.

Se sono presenti indicatori URL in conflitto, viene usato l'indicatore più rigoroso. Per Microsoft Defender SmartScreen, viene applicato un indicatore che usa il percorso URL più lungo. Ad esempio,

www.dom.ain/admin/ha la precedenza suwww.dom.ain. La protezione di rete si applica ai domini, anziché alle pagine secondarie all'interno di un dominio.Se sono presenti indicatori simili per un file o un processo con azioni diverse, l'indicatore con ambito per un gruppo di dispositivi specifico ha la precedenza su un indicatore destinato a tutti i dispositivi.

Funzionamento dell'indagine e della correzione automatizzate con gli indicatori

Le funzionalità di indagine e correzione automatizzate in Defender per endpoint determinano prima un verdetto per ogni evidenza e quindi eseguono un'azione a seconda degli indicatori di Defender per endpoint. Pertanto, un file o un processo potrebbe ottenere un verdetto di "buono" (il che significa che non sono state trovate minacce) e comunque essere bloccato se è presente un indicatore con tale azione. Analogamente, un'entità potrebbe ottenere un verdetto "negativo" (il che significa che è determinata per essere dannosa) e comunque essere consentita se è presente un indicatore con tale azione.

Il diagramma seguente illustra il funzionamento dell'analisi e della correzione automatizzate con gli indicatori:

Altri carichi di lavoro del server ed esclusioni

Se l'organizzazione usa altri carichi di lavoro server, ad esempio Exchange Server, SharePoint Server o SQL Server, tenere presente che solo i ruoli del server predefiniti (che potrebbero essere prerequisiti per il software installato in un secondo momento) in Windows Server vengono esclusi dalla funzionalità di esclusione automatica (e solo quando si usa il percorso di installazione predefinito). È probabile che sia necessario definire esclusioni antivirus per questi altri carichi di lavoro o per tutti i carichi di lavoro se si disabilitano le esclusioni automatiche.

Ecco alcuni esempi di documentazione tecnica per identificare e implementare le esclusioni necessarie:

- Esecuzione di software antivirus in Exchange Server

- Cartelle da escludere dalle analisi antivirus in SharePoint Server

- Scelta del software antivirus per SQL Server

A seconda di ciò che si sta usando, potrebbe essere necessario fare riferimento alla documentazione per il carico di lavoro del server.

Consiglio

Suggerimento per le prestazioni A causa di una varietà di fattori, Microsoft Defender Antivirus, come altri software antivirus, può causare problemi di prestazioni nei dispositivi endpoint. In alcuni casi, potrebbe essere necessario ottimizzare le prestazioni di Microsoft Defender Antivirus per ridurre tali problemi di prestazioni. Analizzatore prestazioni di Microsoft è uno strumento da riga di comando di PowerShell che consente di determinare quali file, percorsi di file, processi ed estensioni di file potrebbero causare problemi di prestazioni; Alcuni esempi sono:

- Percorsi principali che influiscono sul tempo di analisi

- File principali che influiscono sul tempo di analisi

- Principali processi che influiscono sul tempo di analisi

- Principali estensioni di file che influiscono sul tempo di analisi

- Combinazioni, ad esempio:

- file principali per estensione

- percorsi principali per estensione

- processi principali per percorso

- analisi principali per file

- analisi principali per file per processo

È possibile usare le informazioni raccolte tramite Analizzatore prestazioni per valutare meglio i problemi di prestazioni e applicare azioni correttive. Vedere: Analizzatore prestazioni per Microsoft Defender Antivirus.

Vedere anche

- Invii, eliminazioni ed esclusioni

- Punti importanti sulle esclusioni

- Errori comuni da evitare quando si definiscono le esclusioni

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.