Panoramica di Device discovery

Si applica a:

La protezione dell'ambiente richiede l'inventario dei dispositivi presenti nella rete. Tuttavia, il mapping dei dispositivi in una rete può spesso essere costoso, complesso e dispendioso in termini di tempo.

Microsoft Defender per endpoint offre una funzionalità di individuazione dei dispositivi che consente di trovare i dispositivi non gestiti connessi alla rete aziendale senza la necessità di appliance aggiuntive o modifiche ai processi complesse. L'individuazione dei dispositivi usa gli endpoint di onboarding, nella rete per raccogliere, probe o analizzare la rete per individuare i dispositivi non gestiti. La funzionalità di individuazione dei dispositivi consente di individuare:

- Endpoint aziendali (workstation, server e dispositivi mobili) non ancora caricati in Defender per endpoint

- Dispositivi di rete come router e commutatori

- Dispositivi IoT come stampanti e fotocamere

I dispositivi sconosciuti e non gestiti comportano rischi significativi per la rete, che si tratti di una stampante senza patch, di dispositivi di rete con configurazioni di sicurezza deboli o di un server senza controlli di sicurezza. Dopo aver individuato i dispositivi, è possibile:

- eseguire l'onboarding degli endpoint non gestiti nel servizio, aumentando la visibilità della sicurezza su di essi;

- ridurre la superficie di attacco identificando e valutando le vulnerabilità e rilevando i gap di configurazione.

Guardare questo video per una rapida panoramica di come valutare ed eseguire l'onboarding di dispositivi non gestiti individuati da Defender per endpoint.

Con questa funzionalità, è disponibile un consiglio di sicurezza per l'onboarding dei dispositivi in Defender per endpoint nell'ambito dell'esperienza di gestione delle vulnerabilità di Microsoft Defender esistente.

Metodi di individuazione

È possibile scegliere la modalità di individuazione da usare per i dispositivi di cui è stato caricato l'onboarding. La modalità controlla il livello di visibilità che è possibile ottenere per i dispositivi non gestiti nella rete aziendale.

Sono disponibili due modalità di individuazione:

Individuazione di base: in questa modalità, gli endpoint raccolgono passivamente gli eventi nella rete ed estraggono le informazioni sul dispositivo. L'individuazione di base usa il file binario SenseNDR.exe per la raccolta dei dati di rete passiva e non viene avviato alcun traffico di rete. Gli endpoint estraggono dati da tutto il traffico di rete visualizzato da un dispositivo di onboarding. Con l'individuazione di base, si ottiene solo una visibilità limitata degli endpoint non gestiti nella rete.

Individuazione standard (consigliata): questa modalità consente agli endpoint di trovare attivamente i dispositivi nella rete per arricchire i dati raccolti e individuare altri dispositivi, consentendo di creare un inventario dei dispositivi affidabile e coerente. Oltre ai dispositivi osservati con il metodo passivo, la modalità standard usa anche protocolli di individuazione comuni che usano query multicast nella rete per trovare un numero ancora maggiore di dispositivi. La modalità Standard usa il probe attivo e intelligente per individuare informazioni aggiuntive sui dispositivi osservati per arricchire le informazioni esistenti sui dispositivi. Quando la modalità Standard è abilitata, l'attività di rete minima e trascurabile generata dal sensore di individuazione potrebbe essere osservata dagli strumenti di monitoraggio di rete nell'organizzazione.

È possibile modificare e personalizzare le impostazioni di individuazione. Per altre informazioni, vedere Configurare l'individuazione dei dispositivi.

Importante

L'individuazione standard è la modalità predefinita per tutti i clienti a partire dal 19 luglio 2021. È possibile scegliere di modificare questa configurazione in base tramite la pagina delle impostazioni. Se si sceglie la modalità di base si ottiene solo una visibilità limitata degli endpoint non gestiti nella rete.

Il motore di individuazione distingue tra gli eventi di rete ricevuti nella rete aziendale rispetto all'esterno della rete aziendale. I dispositivi non connessi alle reti aziendali non verranno individuati o elencati nell'inventario dei dispositivi.

Inventario dei dispositivi

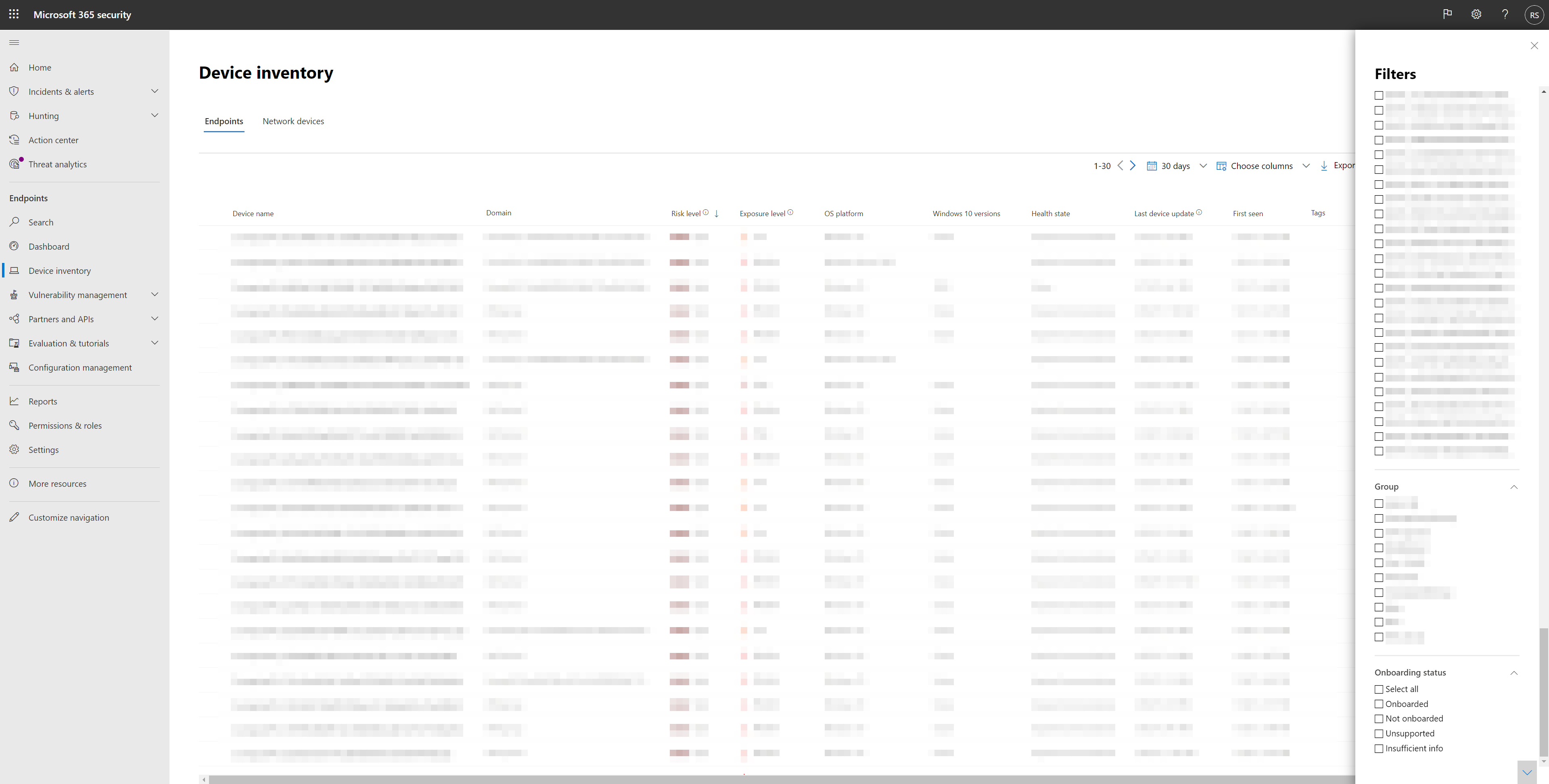

I dispositivi individuati ma non caricati e protetti da Defender per endpoint sono elencati nell'inventario dei dispositivi.

Per valutare questi dispositivi, è possibile usare un filtro nell'elenco di inventario dei dispositivi denominato Stato di onboarding, che può avere uno dei valori seguenti:

- Onboarding: viene eseguito l'onboarding dell'endpoint in Defender per endpoint.

- Può essere eseguito l'onboarding: l'endpoint è stato individuato nella rete e il sistema operativo è stato identificato come supportato da Defender per endpoint, ma non è attualmente stato eseguito l'onboarding. È consigliabile eseguire l'onboarding di questi dispositivi.

- Non supportato: l'endpoint è stato individuato nella rete, ma non è supportato da Defender per endpoint.

- Informazioni insufficienti: il sistema non è riuscito a determinare la supportabilità del dispositivo. L'abilitazione dell'individuazione standard in più dispositivi della rete può arricchire gli attributi individuati.

Consiglio

È sempre possibile applicare filtri per escludere i dispositivi non gestiti dall'elenco di inventario dei dispositivi. È anche possibile usare la colonna relativa allo stato di onboarding nelle query API per filtrare i dispositivi non gestiti.

Per altre informazioni sullo sfondo, vedi Inventario dei dispositivi.

Individuazione dei dispositivi di rete

L'elevato numero di dispositivi di rete non gestiti distribuiti in un'organizzazione crea un'ampia superficie di attacco e rappresenta un rischio significativo per l'intera azienda. Le funzionalità di individuazione di rete di Defender per endpoint consentono di garantire che i dispositivi di rete vengano individuati, classificati in modo accurato e aggiunti all'inventario degli asset.

I dispositivi di rete non vengono gestiti come endpoint standard, perché Defender per endpoint non dispone di un sensore integrato nei dispositivi di rete stessi. Questi tipi di dispositivi richiedono un approccio senza agente in cui un'analisi remota ottiene le informazioni necessarie dai dispositivi. A tale scopo, viene usato un dispositivo Defender per endpoint designato in ogni segmento di rete per eseguire analisi periodiche autenticate dei dispositivi di rete preconfigurati. Le funzionalità di gestione delle vulnerabilità di Defender per endpoint offrono flussi di lavoro integrati per proteggere commutatori, router, controller WLAN, firewall e gateway VPN individuati.

Per ulteriori informazioni, vedere Dispositivi di rete.

Integrazione dell'individuazione dei dispositivi

Per affrontare la sfida di ottenere visibilità sufficiente per individuare, identificare e proteggere l'inventario completo degli asset OT/IOT Defender for Endpoint supporta ora l'integrazione seguente:

Microsoft Defender per IoT: questa integrazione combina le funzionalità di individuazione dei dispositivi di Defender per endpoint con Microsoft Defender per IoT nel portale di Microsoft Defender (anteprima) per proteggere:

- Dispositivi OT, ad esempio server o sistemi di creazione di pacchetti. Per altre informazioni, vedere Eseguire l'onboarding di Defender per IoT nel portale di Defender.

- Dispositivi IoT aziendali connessi a una rete IT ,ad esempio VoIP (Voice over Internet Protocol), stampanti e smart TV. Per altre informazioni, vedere Abilitare la sicurezza IoT aziendale con Defender per endpoint.

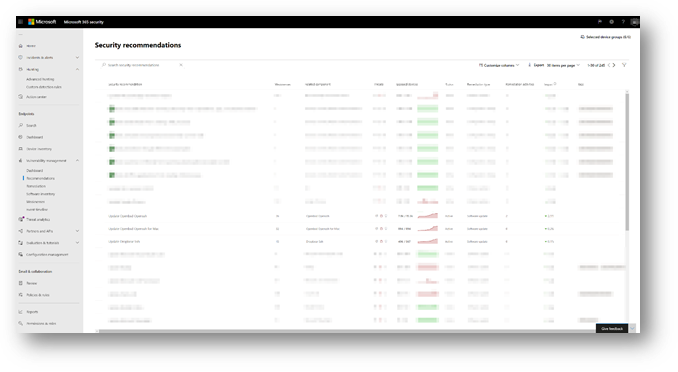

Valutazione della vulnerabilità nei dispositivi individuati

Le vulnerabilità e i rischi nei dispositivi e in altri dispositivi non gestiti individuati nella rete fanno parte dei flussi di Gestione vulnerabilità di Defender correnti in "Raccomandazioni per la sicurezza" e rappresentati nelle pagine delle entità nel portale. Cercare le raccomandazioni di sicurezza correlate a "SSH" per trovare le vulnerabilità SSH correlate ai dispositivi non gestiti e gestiti.

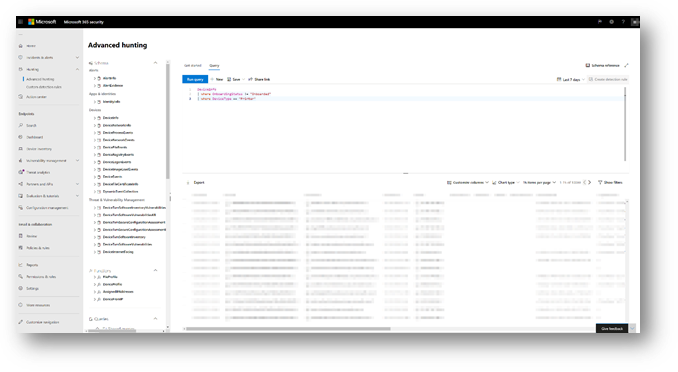

Usare la ricerca avanzata nei dispositivi individuati

È possibile usare query di ricerca avanzate per ottenere visibilità sui dispositivi individuati. Nella tabella DeviceNetworkInfo sono disponibili informazioni dettagliate sui dispositivi individuati nella tabella DeviceInfo o informazioni correlate alla rete su tali dispositivi.

Eseguire query sui dettagli dei dispositivi individuati

Eseguire questa query nella tabella DeviceInfo per restituire tutti i dispositivi individuati insieme ai dettagli più aggiornati per ogni dispositivo:

DeviceInfo

| summarize arg_max(Timestamp, *) by DeviceId // Get latest known good per device Id

| where isempty(MergedToDeviceId) // Remove invalidated/merged devices

| where OnboardingStatus != "Onboarded"

Richiamando la funzione SeenBy , nella query di ricerca avanzata è possibile ottenere informazioni dettagliate sul dispositivo caricato da cui è stato rilevato un dispositivo individuato. Queste informazioni consentono di determinare il percorso di rete di ogni dispositivo individuato e, successivamente, di identificarlo nella rete.

DeviceInfo

| where OnboardingStatus != "Onboarded"

| summarize arg_max(Timestamp, *) by DeviceId

| where isempty(MergedToDeviceId)

| limit 100

| invoke SeenBy()

| project DeviceId, DeviceName, DeviceType, SeenBy

Per altre informazioni, vedere la funzione SeenBy( ).

Eseguire query sulle informazioni correlate alla rete

L'individuazione dei dispositivi sfrutta i dispositivi caricati di Defender per endpoint come origine dati di rete per attribuire le attività ai dispositivi non caricati. Il sensore di rete nel dispositivo di cui è stato eseguito l'onboarding di Defender per endpoint identifica due nuovi tipi di connessione:

- ConnectionAttempt - Tentativo di stabilire una connessione TCP (syn)

- ConnectionAcknowledged - Riconoscimento dell'accettazione di una connessione TCP (syn\ack)

Ciò significa che quando un dispositivo non onboarding tenta di comunicare con un dispositivo Defender per endpoint di cui è stato eseguito l'onboarding, il tentativo genera un DeviceNetworkEvent e le attività del dispositivo non onboarding possono essere visualizzate nella sequenza temporale del dispositivo di onboarding e tramite la tabella DeviceNetworkEvents di ricerca avanzata.

È possibile provare questa query di esempio:

DeviceNetworkEvents

| where ActionType == "ConnectionAcknowledged" or ActionType == "ConnectionAttempt"

| take 10

Passaggi successivi

Consiglio

Per saperne di più, Collaborare con la community di Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.