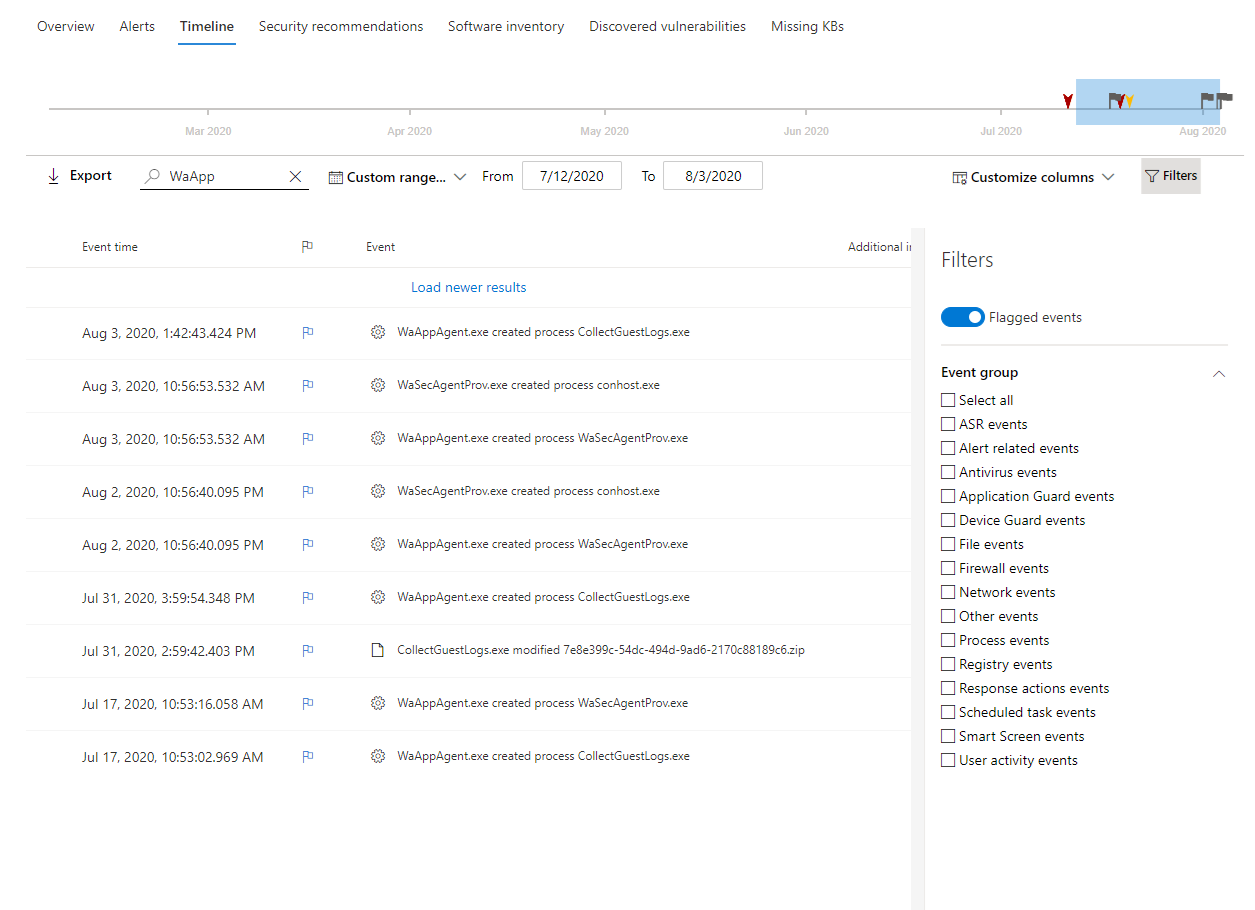

Sequenza temporale dei dispositivi di Microsoft Defender per endpoint

Si applica a:

Nota

Si desidera provare Microsoft Defender per endpoint? iscriversi a una versione di valutazione gratuita.

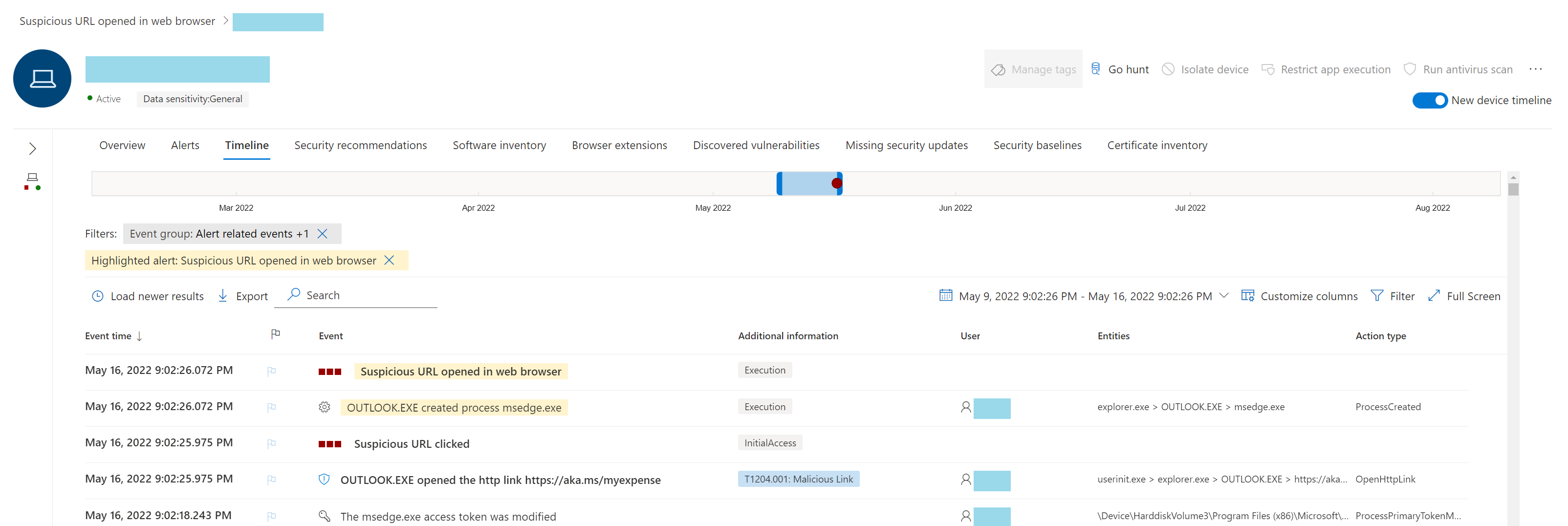

La sequenza temporale del dispositivo Defender per endpoint consente di ricercare e analizzare più rapidamente il comportamento anomalo nei dispositivi. È possibile esplorare eventi ed endpoint specifici per esaminare i potenziali attacchi nell'organizzazione. È possibile esaminare gli orari specifici di ogni evento, impostare i flag per il completamento degli eventi potenzialmente connessi e filtrare in base a intervalli di date specifici.

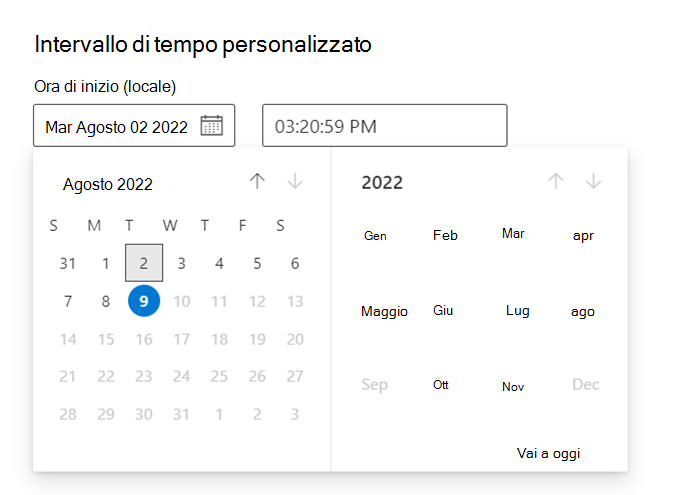

Selezione intervallo di tempo personalizzato:

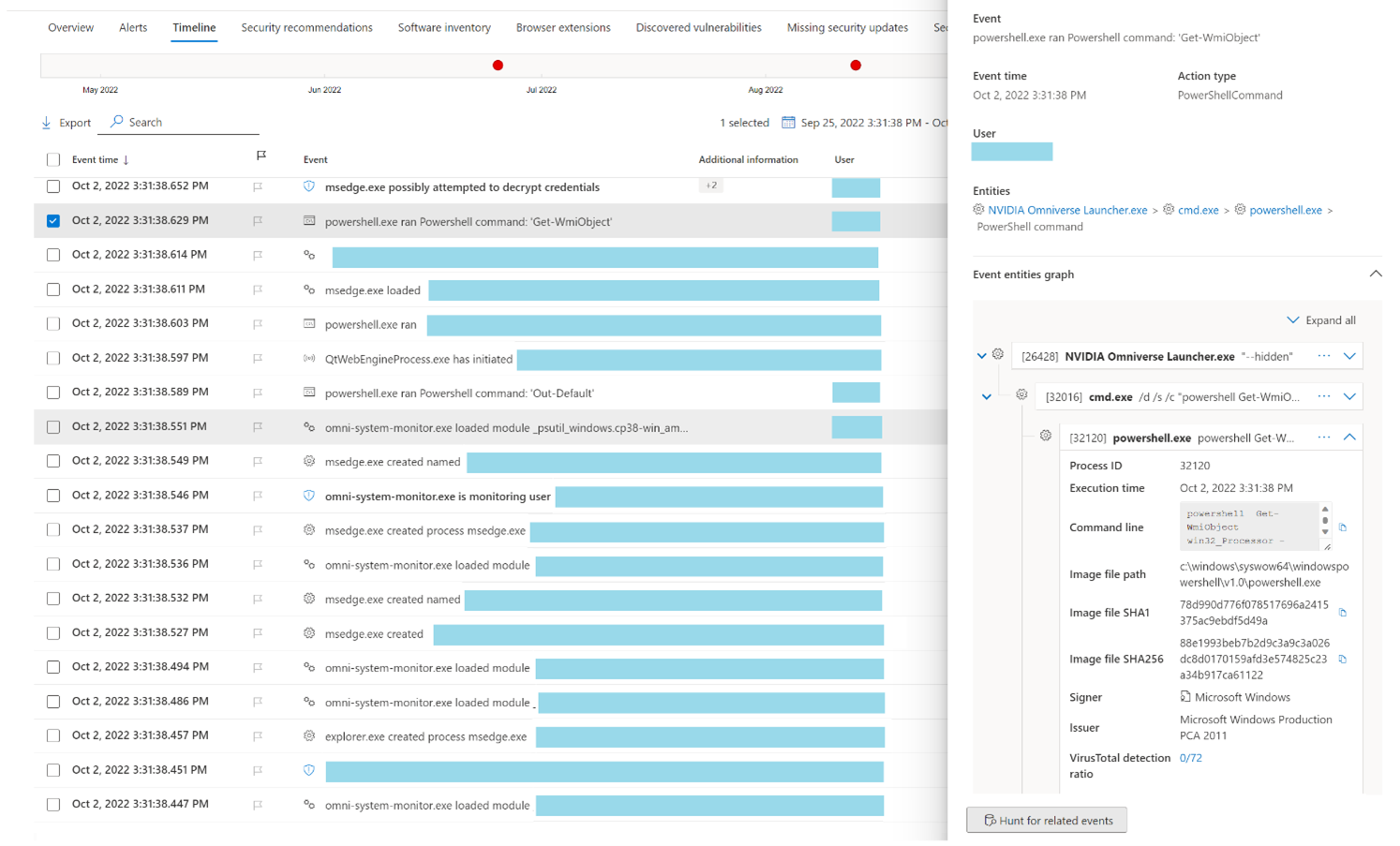

Esperienza dell'albero dei processi : pannello sul lato evento:

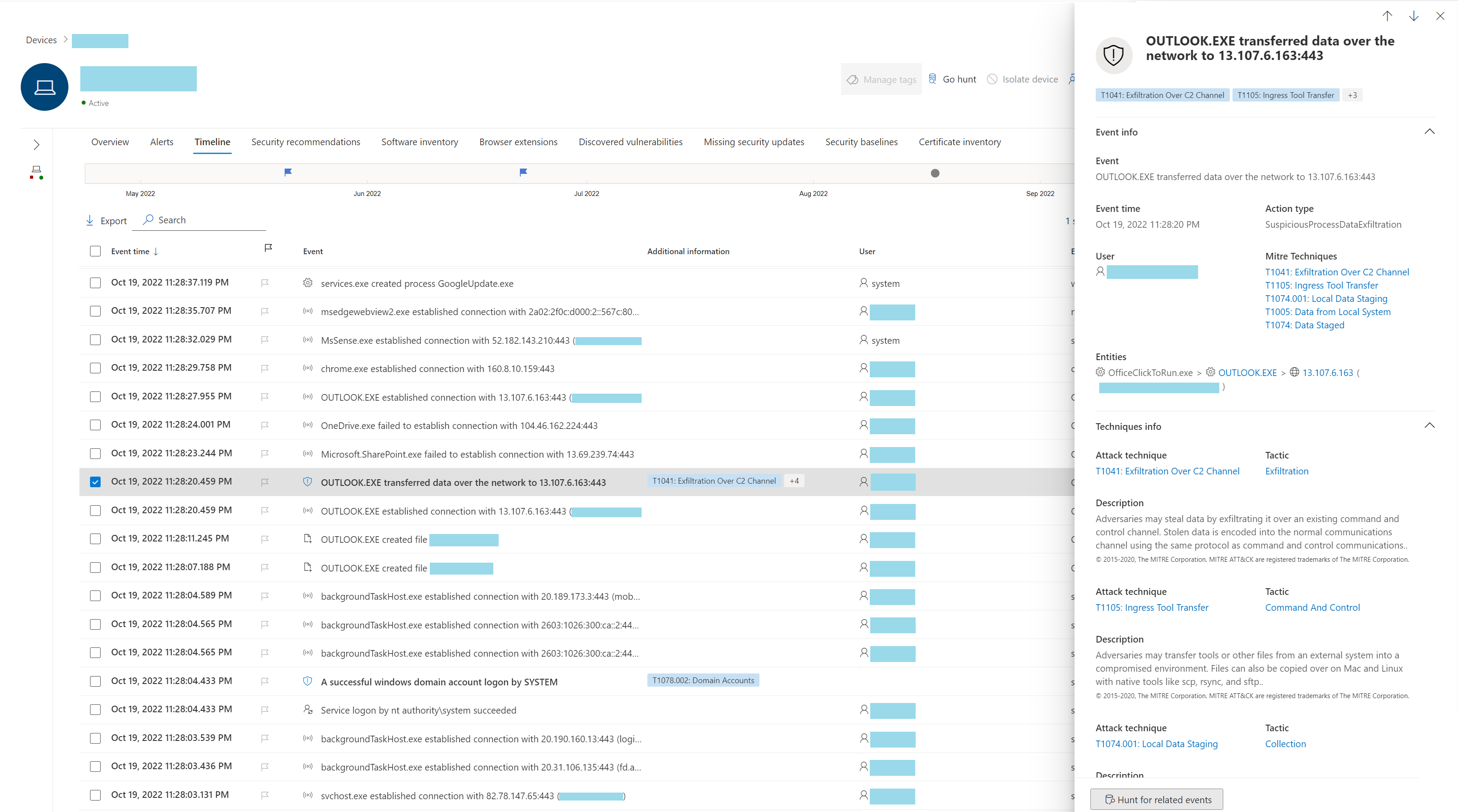

Tutte le tecniche MITRE vengono visualizzate quando sono presenti più tecniche correlate:

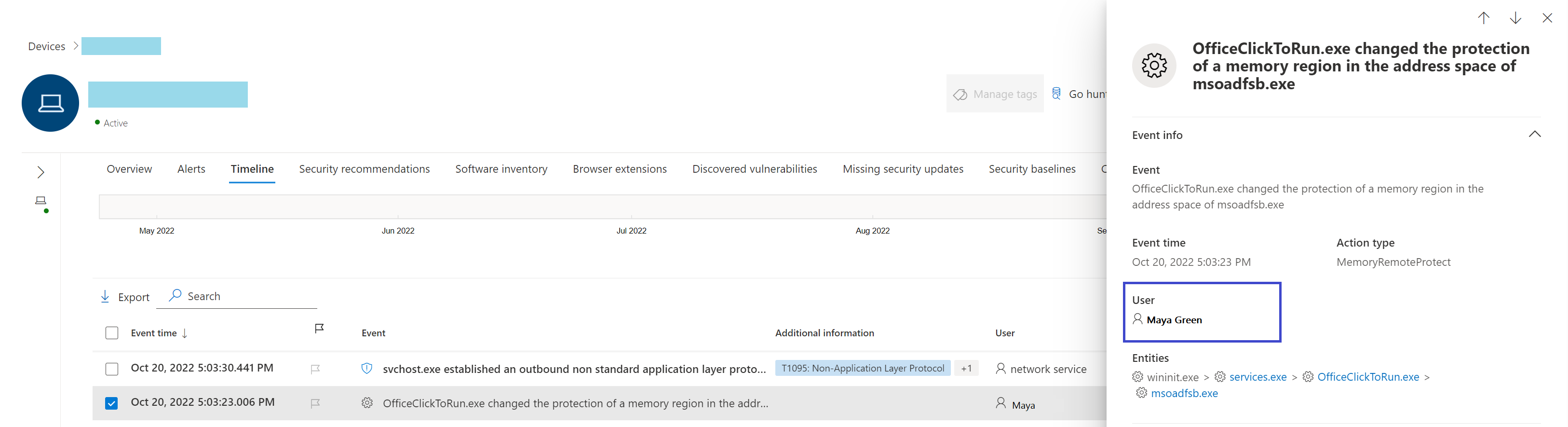

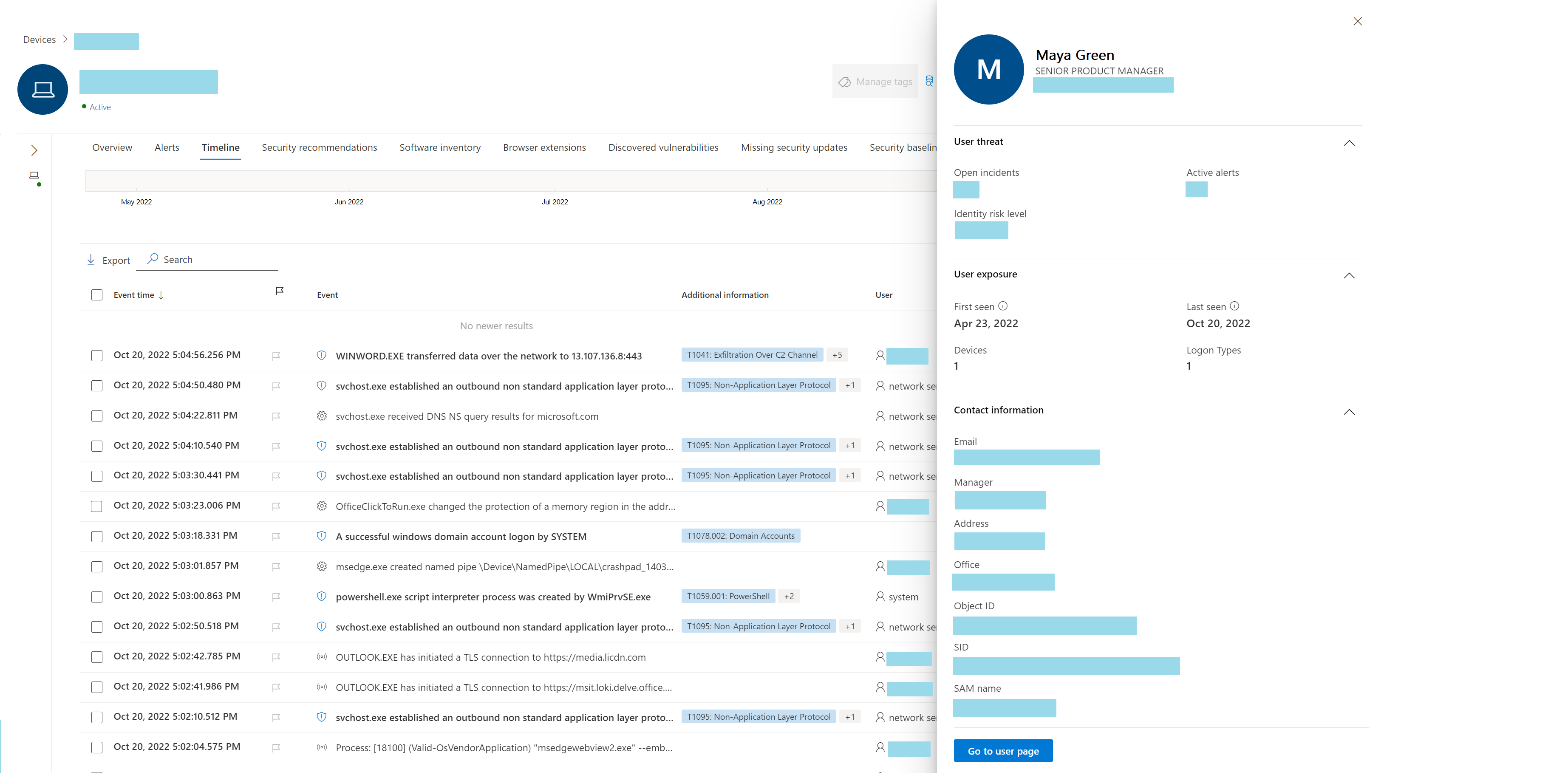

Gli eventi della sequenza temporale sono collegati alla nuova pagina utente:

I filtri definiti sono ora visibili nella parte superiore della sequenza temporale:

Tecniche nella sequenza temporale del dispositivo

È possibile ottenere informazioni più dettagliate in un'indagine analizzando gli eventi che si sono verificati in un dispositivo specifico. Selezionare prima di tutto il dispositivo di interesse nell'elenco Dispositivi. Nella pagina del dispositivo è possibile selezionare la scheda Sequenza temporale per visualizzare tutti gli eventi che si sono verificati nel dispositivo.

Comprendere le tecniche nella sequenza temporale

Importante

Alcune informazioni si riferiscono a una funzionalità di prodotto pre-rilasciata in anteprima pubblica che può essere sostanzialmente modificata prima del rilascio commerciale. Microsoft non fornisce alcuna garanzia, esplicita o implicita, in relazione alle informazioni contenute in questo documento.

In Microsoft Defender per endpoint le tecniche sono un tipo di dati aggiuntivo nella sequenza temporale dell'evento. Le tecniche offrono maggiori informazioni sulle attività associate a MITRE ATT&tecniche o sottotecniche CK.

Questa funzionalità semplifica l'esperienza di indagine consentendo agli analisti di comprendere le attività osservate in un dispositivo. Gli analisti possono quindi decidere di approfondire le indagini.

Durante l'anteprima, le tecniche sono disponibili per impostazione predefinita e visualizzate insieme agli eventi quando viene visualizzata la sequenza temporale di un dispositivo.

Le tecniche sono evidenziate in grassetto e visualizzate con un'icona blu a sinistra. Anche il corrispondente MITRE ATT&ID CK e il nome della tecnica vengono visualizzati come tag in Informazioni aggiuntive.

Le opzioni di ricerca ed esportazione sono disponibili anche per Tecniche.

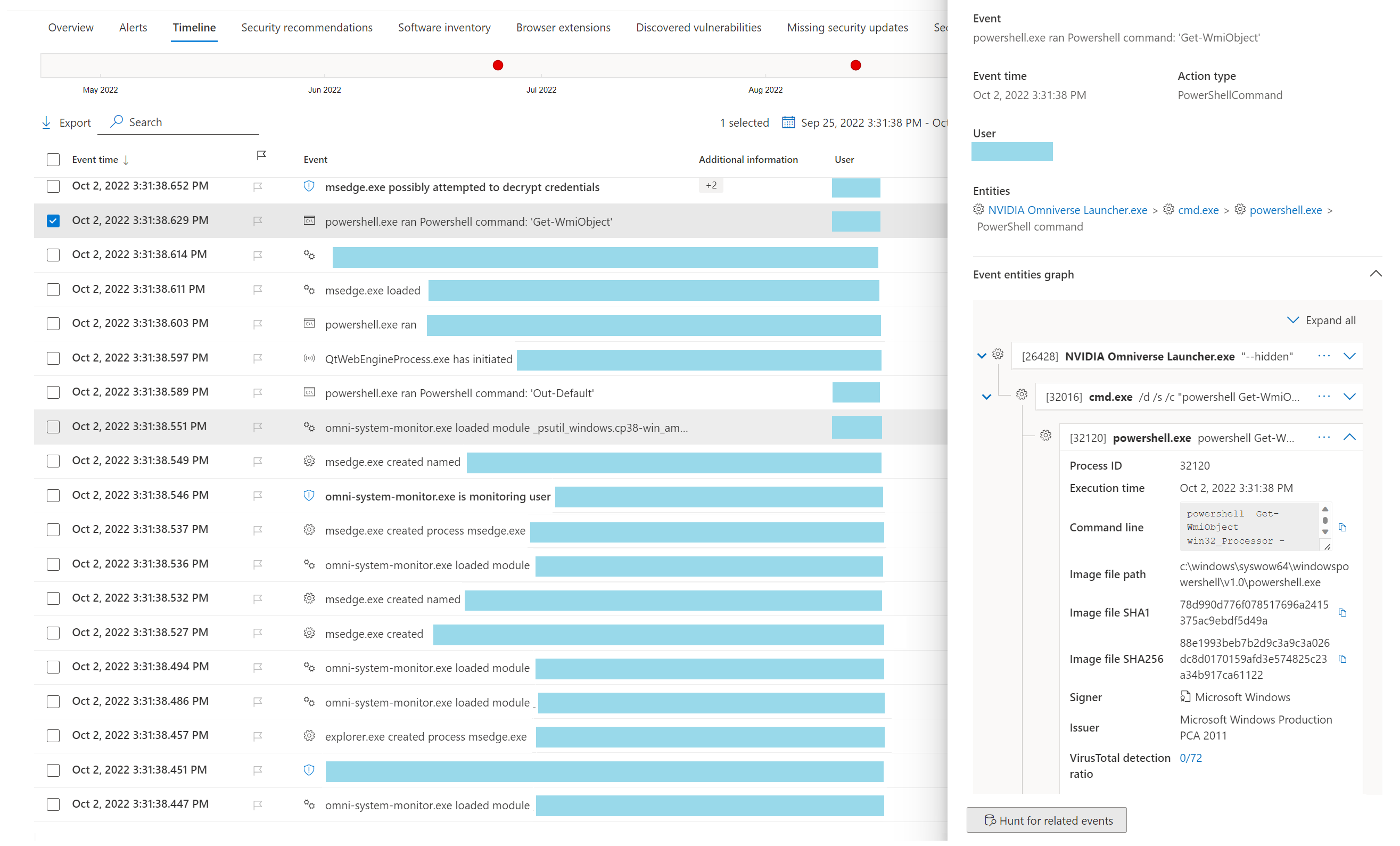

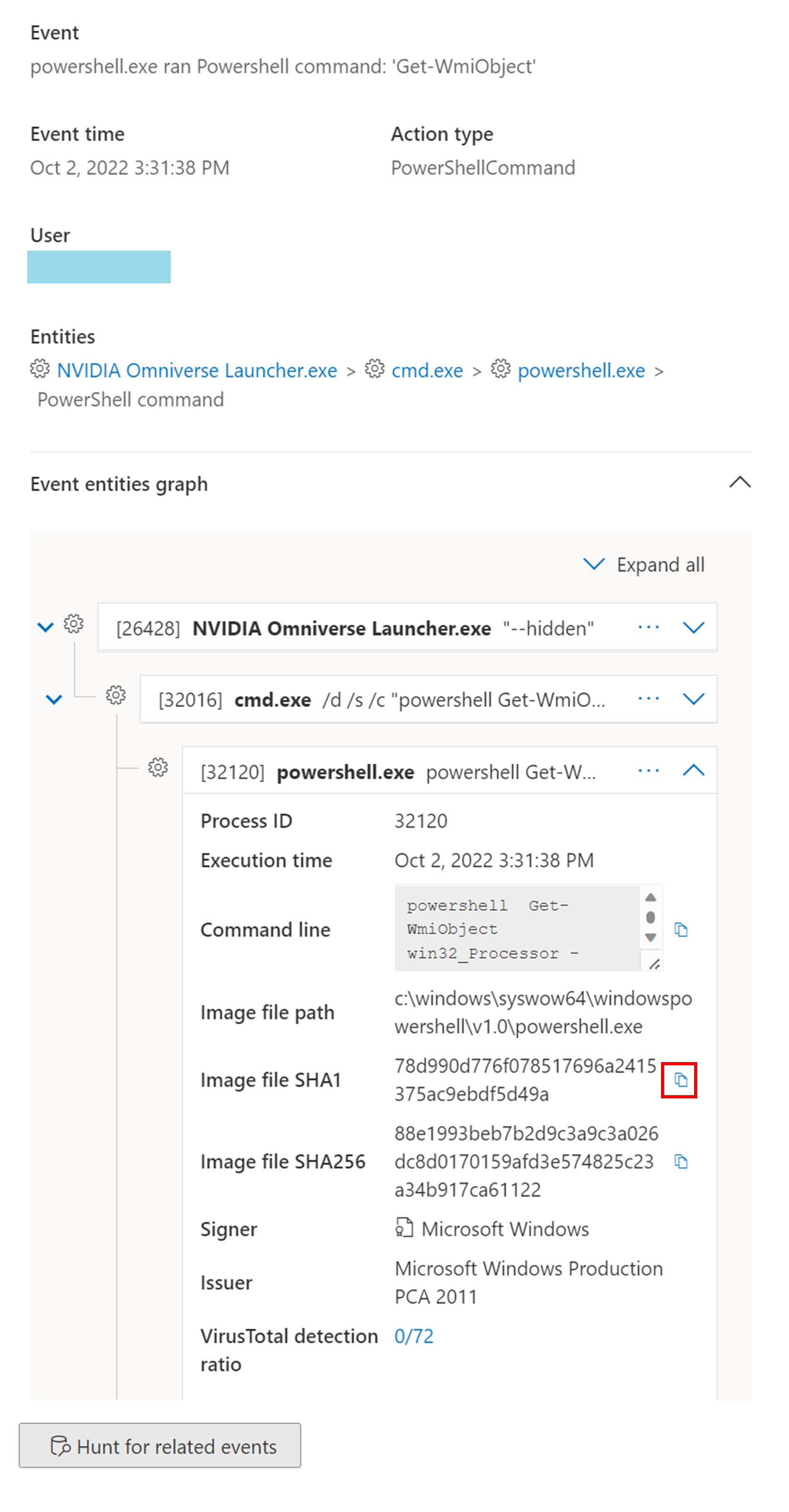

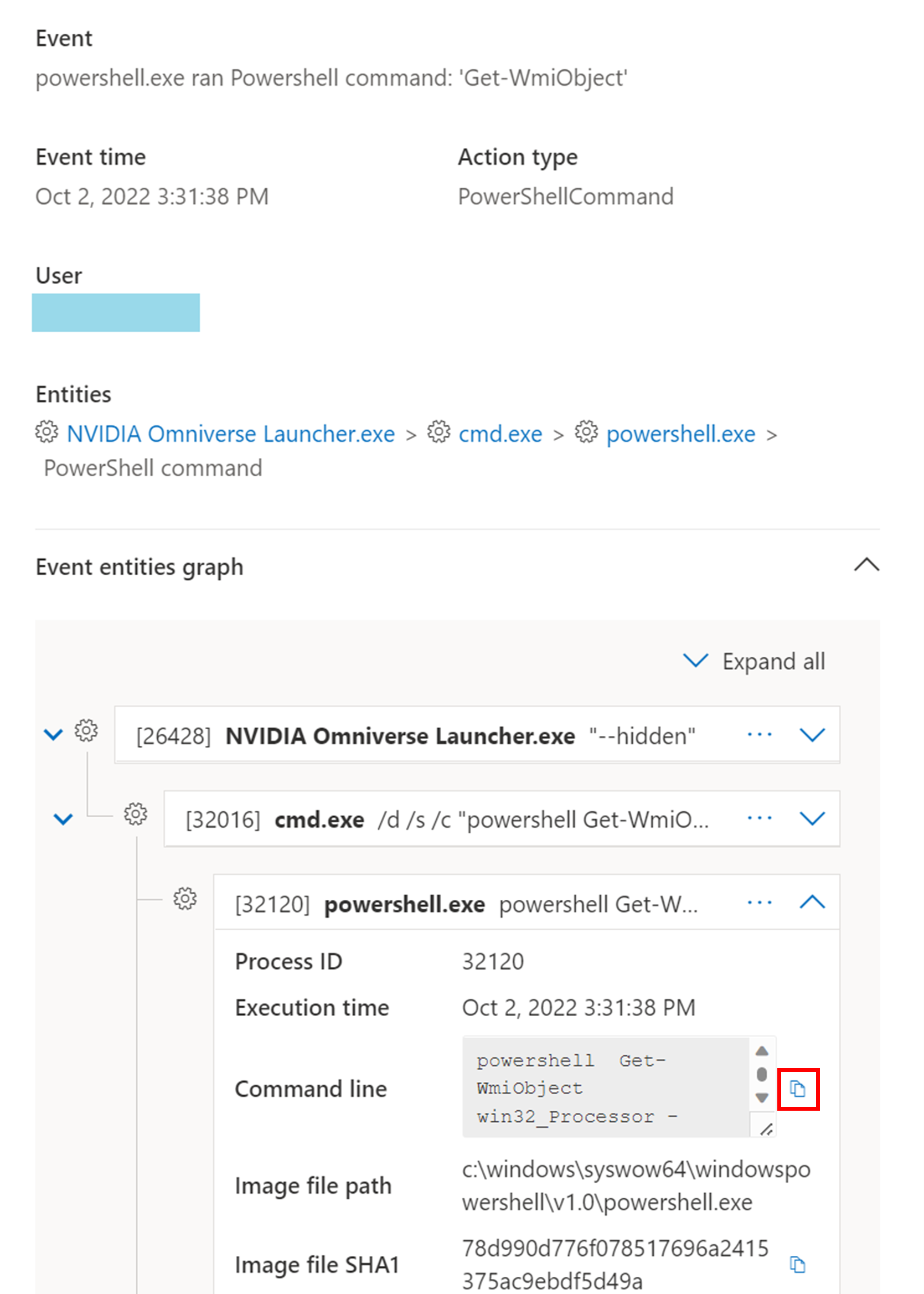

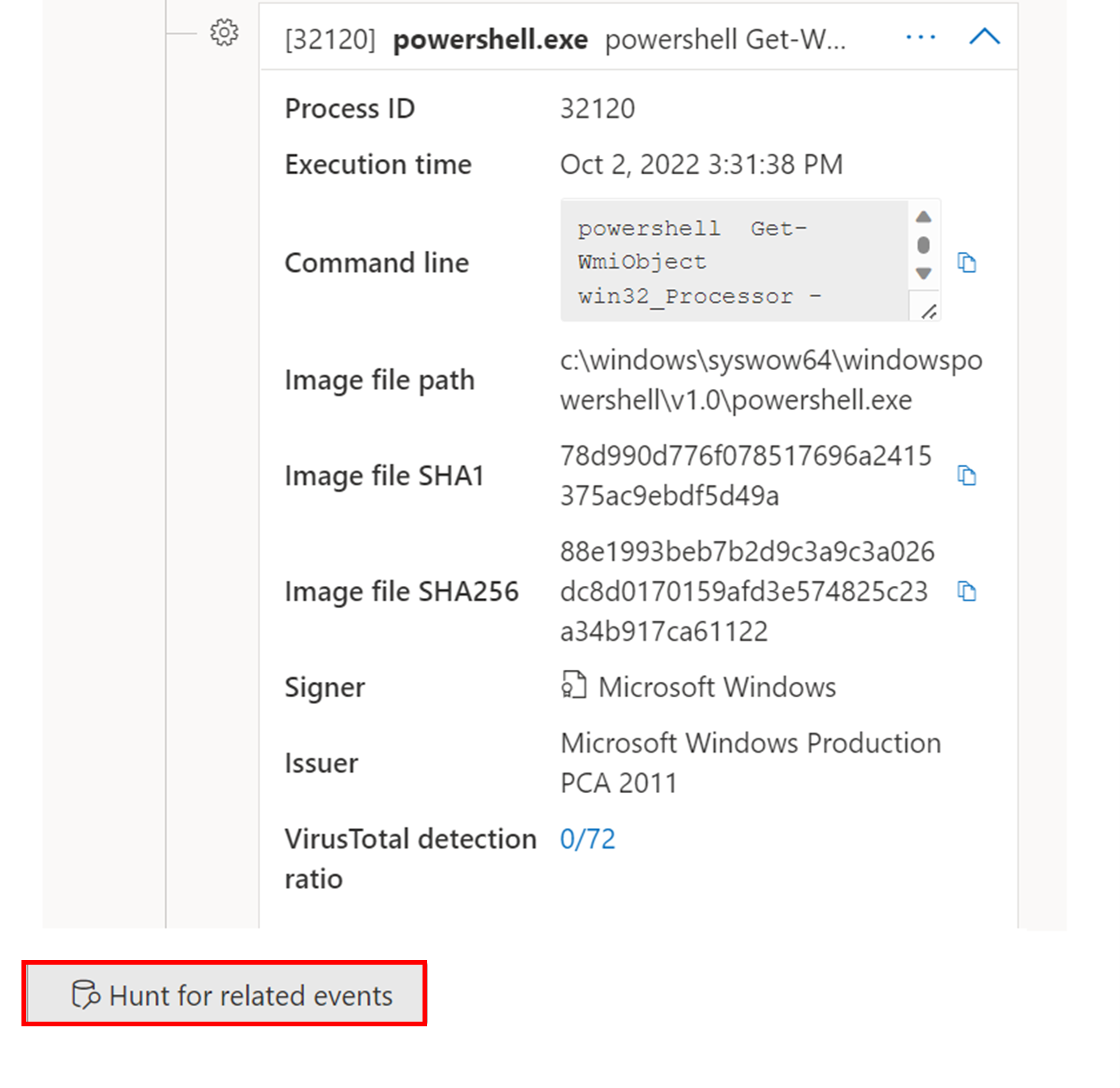

Analizzare usando il riquadro laterale

Selezionare una tecnica per aprire il riquadro laterale corrispondente. Qui è possibile visualizzare informazioni aggiuntive e informazioni dettagliate come le tecniche, le tattiche e le descrizioni di ATT correlate&CK.

Selezionare la tecnica di attacco specifica per aprire la pagina relativa alla tecnica ATT&CK in cui è possibile trovare altre informazioni.

È possibile copiare i dettagli di un'entità quando viene visualizzata un'icona blu a destra. Ad esempio, per copiare SHA1 di un file correlato, selezionare l'icona della pagina blu.

È possibile eseguire la stessa operazione per le righe di comando.

Analizzare gli eventi correlati

Per usare la ricerca avanzata per trovare gli eventi correlati alla tecnica selezionata, selezionare Cerca eventi correlati. In questo modo viene visualizzata la pagina di ricerca avanzata con una query per trovare gli eventi correlati alla tecnica.

Nota

L'esecuzione di query tramite il pulsante Cerca eventi correlati da un riquadro laterale Tecnica visualizza tutti gli eventi correlati alla tecnica identificata, ma non include la tecnica stessa nei risultati della query.

Gestione risorse client EDR (MsSense.exe)

Quando le risorse del client EDR in un dispositivo sono scarse, entra in modalità critica per mantenere il normale funzionamento del dispositivo. Il dispositivo non elabora nuovi eventi fino a quando il client EDR non torna a uno stato normale. Nella sequenza temporale per il dispositivo viene visualizzato un nuovo evento che indica che il client EDR è passato alla modalità critica .

Quando l'utilizzo delle risorse del client EDR torna ai livelli normali, torna automaticamente alla modalità normale.

Personalizzare la sequenza temporale del dispositivo

Nella parte superiore destra della sequenza temporale del dispositivo è possibile scegliere un intervallo di date per limitare il numero di eventi e tecniche nella sequenza temporale.

È possibile personalizzare le colonne da esporre. È anche possibile filtrare gli eventi contrassegnati in base al tipo di dati o al gruppo di eventi.

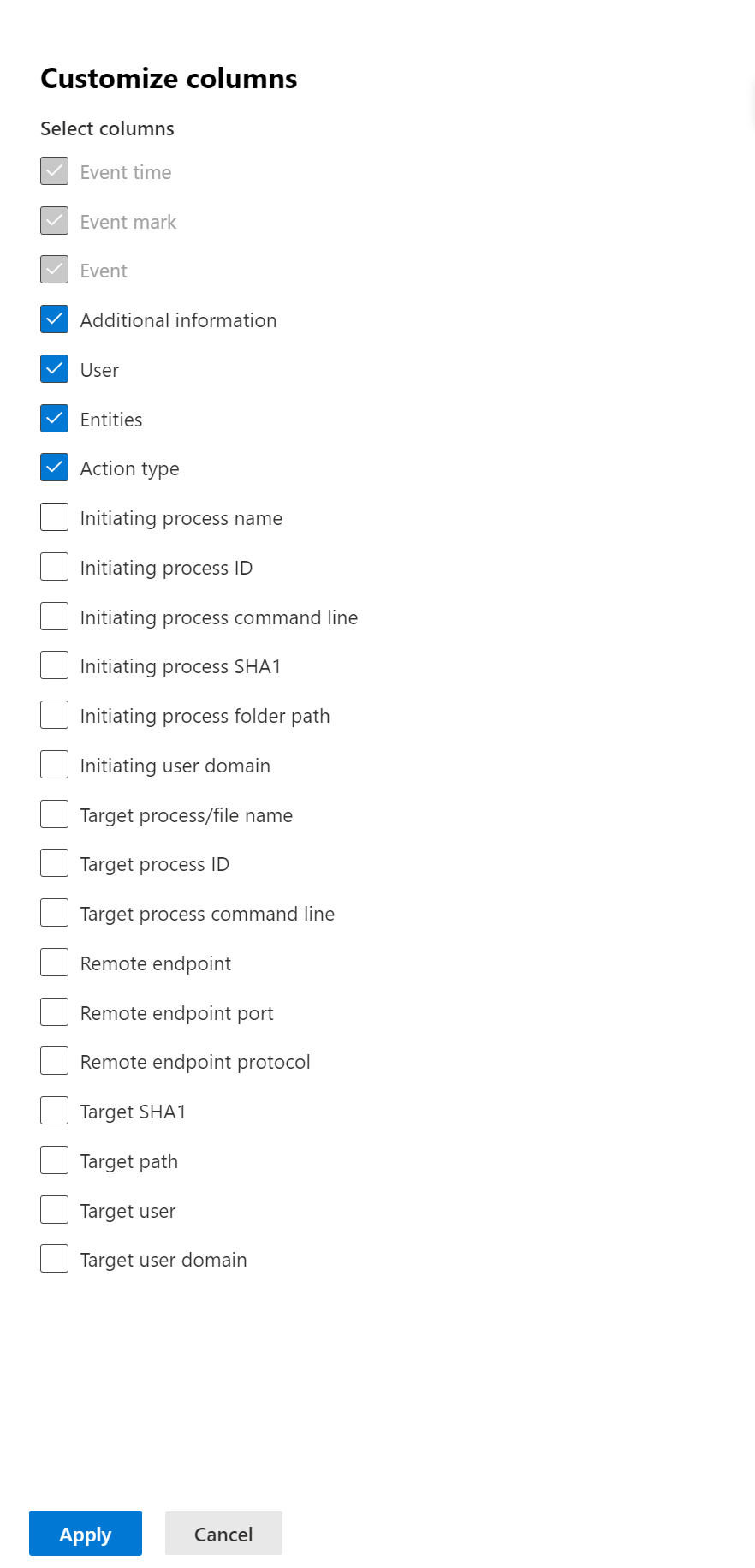

Scegliere le colonne da esporre

È possibile scegliere le colonne da esporre nella sequenza temporale selezionando il pulsante Scegli colonne .

Da qui è possibile selezionare le informazioni da includere.

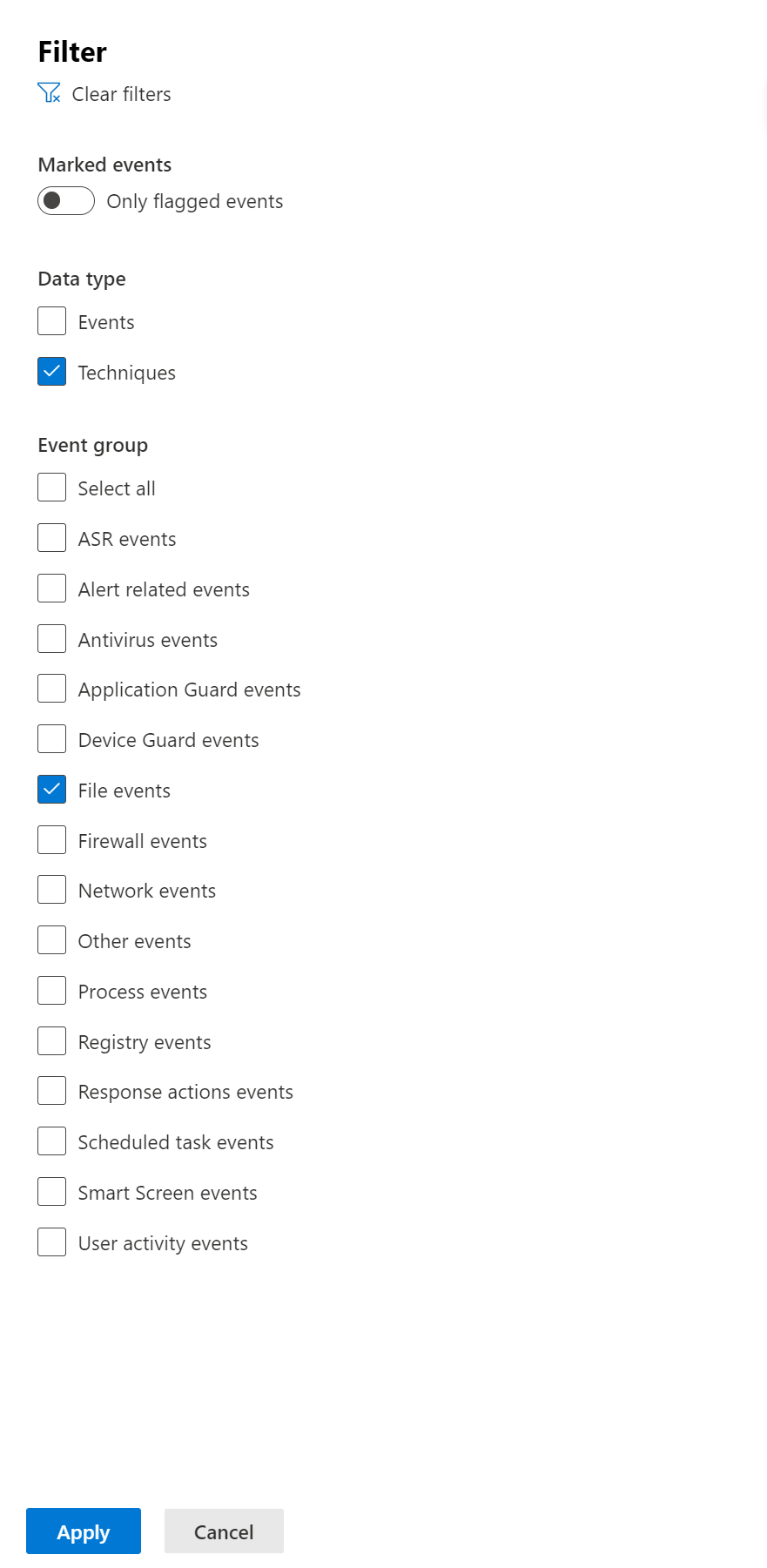

Filtrare solo per visualizzare tecniche o eventi

Per visualizzare solo eventi o tecniche, selezionare Filtri nella sequenza temporale del dispositivo e scegliere il tipo di dati preferito da visualizzare.

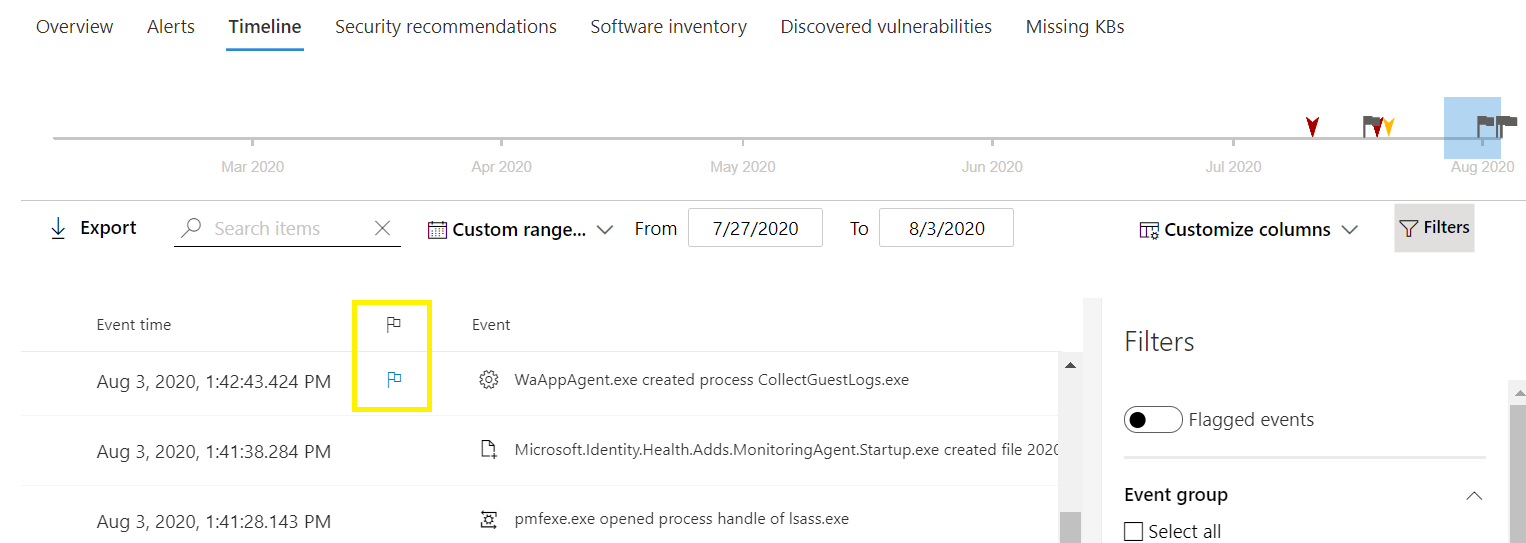

Flag di evento della sequenza temporale

I flag di evento nella sequenza temporale del dispositivo Defender per endpoint consentono di filtrare e organizzare eventi specifici quando si stanno analizzando potenziali attacchi.

La sequenza temporale del dispositivo Defender per endpoint offre una visualizzazione cronologica degli eventi e degli avvisi associati osservati in un dispositivo. Questo elenco di eventi offre visibilità completa su eventi, file e indirizzi IP osservati nel dispositivo. L'elenco può talvolta essere lungo. I flag di evento della sequenza temporale del dispositivo consentono di tenere traccia degli eventi che potrebbero essere correlati.

Dopo aver esaminato una sequenza temporale del dispositivo, è possibile ordinare, filtrare ed esportare gli eventi specifici contrassegnati.

Durante la navigazione nella sequenza temporale del dispositivo, è possibile cercare e filtrare eventi specifici. È possibile impostare i flag di evento in base a:

- Evidenziazione degli eventi più importanti

- Contrassegnare eventi che richiedono approfondimenti

- Creazione di una sequenza temporale di violazione pulita

Contrassegna un evento

Trovare l'evento da contrassegnare.

Selezionare l'icona del flag nella colonna Contrassegno.

Visualizzare gli eventi contrassegnati

- Nella sezione Filtri sequenza temporale abilitare gli eventi contrassegnati.

- Selezionare Applica. Vengono visualizzati solo gli eventi contrassegnati.

È possibile applicare altri filtri facendo clic sulla barra dell'ora. Verranno visualizzati solo gli eventi precedenti all'evento contrassegnato.

Consiglio

Per saperne di più, Collaborare con la community di Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.