Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a:

Si desidera provare Microsoft Defender per endpoint? iscriversi a una versione di valutazione gratuita.

Importante

Alcune informazioni fanno riferimento alle caratteristiche del prodotto prima del rilascio, e possono essere modificate sostanzialmente prima della distribuzione al pubblico. Microsoft non fornisce alcuna garanzia, esplicita o implicita, in relazione alle informazioni contenute in questo documento.

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ciò consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Per implementare una soluzione di accesso delegato multi-tenant, seguire questa procedura:

Abilitare il controllo degli accessi in base al ruolo in Defender per endpoint e connettersi ai gruppi di Microsoft Entra ID.

Configurare i pacchetti di accesso alla governance per la richiesta di accesso e il provisioning.

Gestire le richieste di accesso e i controlli in Microsoft MyAccess.

Abilitare i controlli di accesso in base al ruolo in Microsoft Defender per endpoint

Creare gruppi di accesso per le risorse MSSP in Customer Entra ID: Groups

Questi gruppi sono collegati ai ruoli creati in Defender per endpoint. A tale scopo, nel tenant Entra ID cliente creare tre gruppi. Nell'approccio di esempio vengono creati i gruppi seguenti:

- Analista di livello 1

- Analista di livello 2

- Responsabili approvazione degli analisti MSSP

Creare ruoli di Defender per endpoint per i livelli di accesso appropriati in Customer Defender per endpoint.

Per abilitare il controllo degliaccessi> in base al ruolo nel portale di Microsoft Defender del cliente, passare a Impostazioni> Ruoliautorizzazioni> endpoint e quindi selezionare Attiva ruoli.

Creare quindi ruoli controllo degli accessi in base al ruolo per soddisfare le esigenze del livello SOC MSSP. Collegare questi ruoli ai gruppi di utenti creati tramite gruppi di utenti assegnati. Esistono due ruoli possibili: analisti di livello 1 e analisti di livello 2.

Analisti di livello 1 : eseguire tutte le azioni ad eccezione della risposta in tempo reale e gestire le impostazioni di sicurezza.

Analisti di livello 2 - Funzionalità di livello 1 con l'aggiunta della risposta dinamica

Per altre informazioni, vedere Usare il controllo degli accessi in base al ruolo.

Configurare i pacchetti di accesso alla governance

Aggiungere MSSP come organizzazione connessa in Customer Entra ID: Identity Governance

L'aggiunta di MSSP come organizzazione connessa consente al provider del servizio gestito di richiedere e di effettuare il provisioning dell'accesso.

A tale scopo, nel tenant del cliente Entra ID accedere a Identity Governance: Connected organization.To do do, in the customer Entra ID tenant, access Identity Governance: Connected organization. Aggiungere una nuova organizzazione e cercare il tenant dell'analista MSSP tramite l'ID tenant o il dominio. È consigliabile creare un tenant Entra ID separato per gli analisti MSSP.

Creare un catalogo risorse in Customer Entra ID: Identity Governance

I cataloghi di risorse sono una raccolta logica di pacchetti di accesso, creati nel tenant Entra ID cliente.

A tale scopo, nel cliente Entra ID tenant accedere a Identity Governance: Catalogs e aggiungere Nuovo catalogo. Nell'esempio viene chiamato MSSP Accesses.In our example, it's called, MSSP Accesses.

Per altre informazioni, vedere Creare un catalogo di risorse.

Creare pacchetti di accesso per le risorse MSSP Customer Entra ID: Identity Governance

I pacchetti di accesso sono la raccolta di diritti e accessi concessi a un richiedente al momento dell'approvazione.

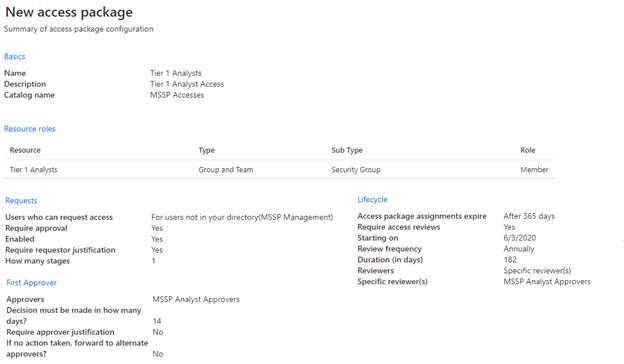

A tale scopo, nel cliente Entra ID tenant accedere a Identity Governance: Access Packages (Governance delle identità: Pacchetti di accesso) e aggiungere New Access Package (Nuovo pacchetto di accesso). Creare un pacchetto di accesso per i responsabili approvazione mssp e ogni livello di analista. Ad esempio, la configurazione di analista di livello 1 seguente crea un pacchetto di accesso che:

- Richiede un membro del gruppo di Entra ID responsabili approvazione degli analisti MSSP per autorizzare nuove richieste

- Ha verifiche di accesso annuali, in cui gli analisti soc possono richiedere un'estensione di accesso

- Può essere richiesto solo dagli utenti nel tenant SOC MSSP

- L'accesso automatico scade dopo 365 giorni

Per altre informazioni, vedere Creare un nuovo pacchetto di accesso.

Fornire il collegamento alla richiesta di accesso alle risorse MSSP da Customer Entra ID: Identity Governance

Il collegamento al portale di accesso personale viene usato dagli analisti del soc MSSP per richiedere l'accesso tramite i pacchetti di accesso creati. Il collegamento è durevole, ovvero lo stesso collegamento può essere usato nel tempo per i nuovi analisti. La richiesta dell'analista entra in una coda per l'approvazione da parte dei responsabili approvazione degli analisti MSSP.

Il collegamento si trova nella pagina di panoramica di ogni pacchetto di accesso.

Gestire accessi

Esaminare e autorizzare le richieste di accesso in Customer e/o MSSP MyAccess.

Le richieste di accesso vengono gestite nel cliente Accesso personale dai membri del gruppo Responsabili approvazione analisti MSSP.

A tale scopo, accedere a MyAccess del cliente usando:

https://myaccess.microsoft.com/@<Customer Domain>.Esempio:

https://myaccess.microsoft.com/@M365x440XXX.onmicrosoft.com#/Approvare o negare le richieste nella sezione Approvazioni dell'interfaccia utente.

A questo punto viene effettuato il provisioning dell'accesso degli analisti e ogni analista deve essere in grado di accedere al portale di Microsoft Defender del cliente:

https://security.microsoft.com/?tid=<CustomerTenantId>

Articoli correlati

- Accedere al portale clienti MSSP

- Configurare le notifiche di avviso

- Recuperare gli avvisi dal tenant del cliente

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.