Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Lo strumento di distribuzione Defender offre un processo di onboarding efficiente e intuitivo per Microsoft Defender per endpoint nei dispositivi Linux. Consente agli utenti di installare ed eseguire l'onboarding di Microsoft Defender per endpoint usando un singolo pacchetto che può essere scaricato dal portale di Microsoft Defender. In questo modo si elimina la necessità di installare Defender usando i comandi script/cli del programma di installazione e quindi, separatamente, di eseguire l'onboarding del dispositivo usando il pacchetto di onboarding dal portale.

Lo strumento defender-deployment supporta l'onboarding manuale e bulk tramite strumenti di terze parti, ad esempio Chef, Ansible, Puppet e SaltStack. Lo strumento supporta diversi parametri che è possibile usare per personalizzare distribuzioni su larga scala, consentendo di avere installazioni personalizzate in ambienti diversi.

Prerequisiti e requisiti di sistema

Prima di iniziare, vedere Prerequisiti per Microsoft Defender per endpoint in Linux per una descrizione dei prerequisiti e dei requisiti di sistema. Inoltre, è necessario soddisfare anche i requisiti seguenti:

- Consentire la connessione all'URL:

msdefender.download.prss.microsoft.com. Prima di iniziare la distribuzione, assicurarsi di eseguire il test di connettività, che controlla se gli URL usati da Defender per endpoint sono accessibili o meno. - L'endpoint deve avere installato wget o curl .

Lo strumento di distribuzione defender applica il set di controlli dei prerequisiti seguente, che se non viene soddisfatto interromperà il processo di distribuzione:

- Memoria del dispositivo: maggiore di 1 GB

- Spazio su disco disponibile nel dispositivo: maggiore di 2 GB

- Versione della libreria Glibc nel dispositivo: più recente della 2.17

- versione mdatp nel dispositivo: deve essere una versione supportata e non scaduta. Per controllare la data di scadenza del prodotto, eseguire il comando

-mdatp health.

Distribuzione: guida dettagliata

Scaricare lo strumento di distribuzione di Defender dal portale di Defender seguendo questa procedura.

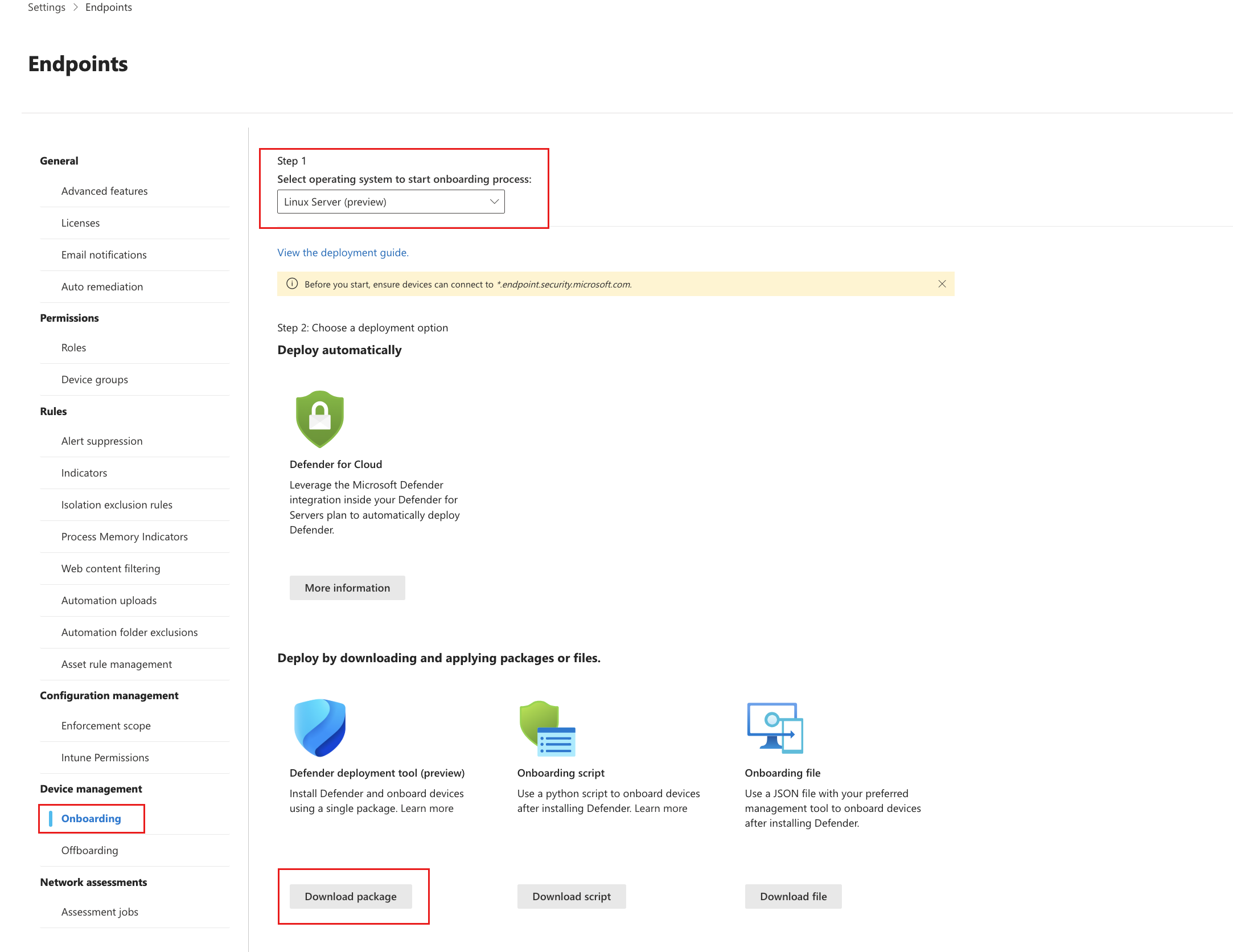

Passare a Impostazioni> EndpointGestione>dispositivi>Onboarding.

Nel menu a discesa Passaggio 1 selezionare Server Linux (anteprima) come sistema operativo.

In Scarica e applica pacchetti o file di onboarding selezionare il pulsante Scarica pacchetto .

Nota

Poiché questo pacchetto installa e esegue l'onboarding dell'agente, è un pacchetto specifico del tenant e non deve essere usato tra i tenant.

Da un prompt dei comandi estrarre il contenuto dell'archivio:

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: defender_deployment_tool.shConcedere autorizzazioni eseguibili allo script.

chmod +x defender_deployment_tool.shEseguire lo script usando il comando seguente per installare ed eseguire l'onboarding di Microsoft Defender per endpoint nell'endpoint.

sudo bash defender_deployment_tool.shQuesto comando installa la versione più recente dell'agente dal canale di produzione ed esegue l'onboarding del dispositivo nel portale di Defender. La visualizzazione del dispositivo nell'inventario dispositivi potrebbe richiedere da 5 a 20 minuti.

Nota

Se è stato configurato un proxy a livello di sistema per reindirizzare il traffico di Defender per endpoint, assicurarsi di configurare il proxy usando anche lo strumento di distribuzione Defender. Per le opzioni proxy disponibili, vedere la Guida della riga di comando (--help).

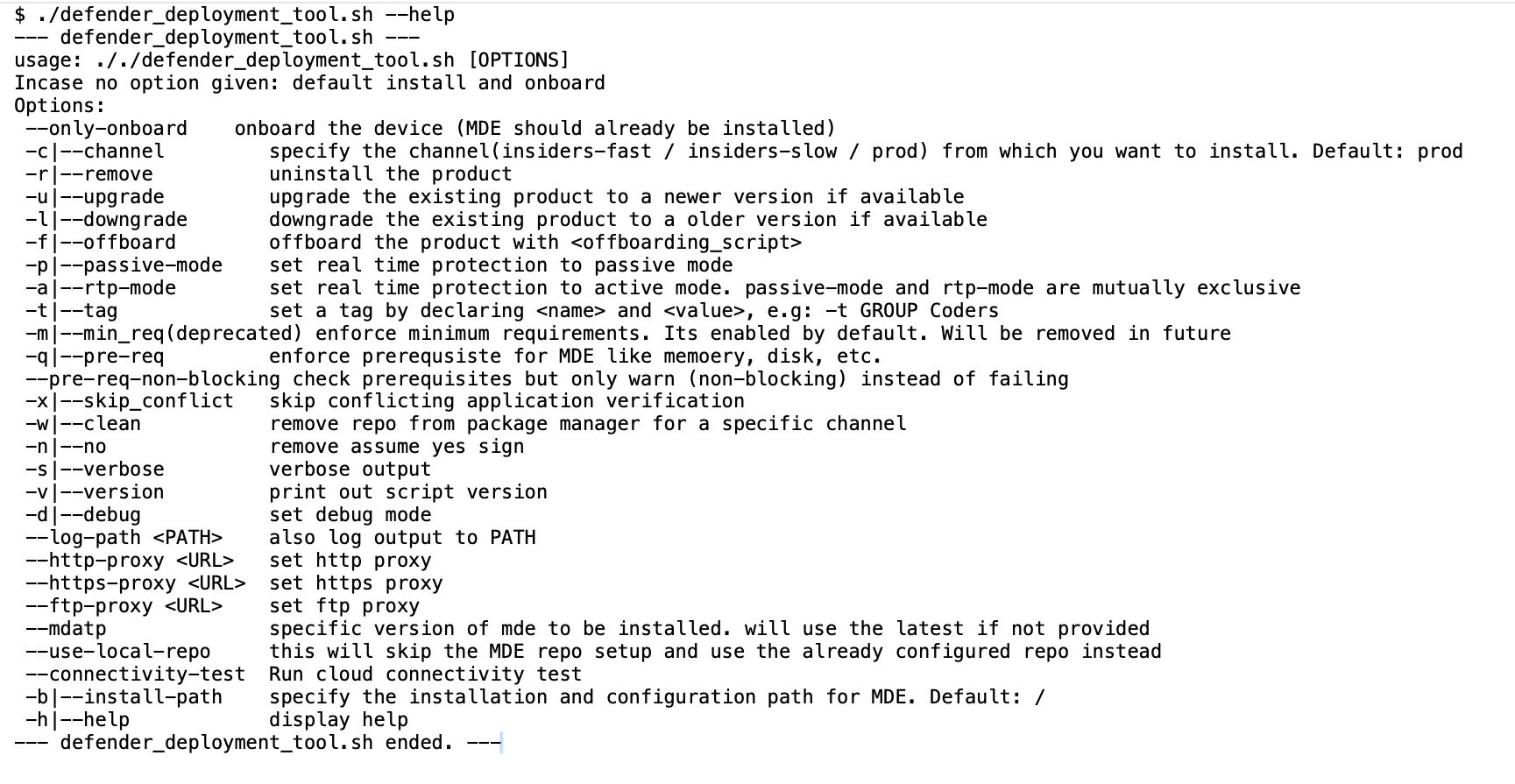

È possibile personalizzare ulteriormente la distribuzione passando parametri allo strumento in base alle proprie esigenze. Usare l'opzione

--helpper visualizzare tutte le opzioni disponibili:./defender_deployment_tool.sh --helpLa tabella seguente fornisce esempi di comandi per scenari utili.

Scenario Comando Verificare la presenza di prerequisiti non bloccati non soddisfatti sudo ./defender_deployment_tool.sh --pre-req-non-blockingEseguire il test di connettività sudo ./defender_deployment_tool.sh --connectivity-testEseguire la distribuzione in un percorso personalizzato sudo ./defender_deployment_tool.sh --install-path /usr/microsoft/Eseguire la distribuzione dal canale insider-slow sudo ./defender_deployment_tool.sh --channel insiders-slowEseguire la distribuzione usando un proxy sudo ./defender_deployment_tool.sh --http-proxy <http://username:password@proxy_host:proxy_port>Distribuire una versione specifica dell'agente sudo ./defender_deployment_tool.sh --mdatp 101.25042.0003 --channel prodEseguire l'aggiornamento a una versione specifica dell'agente sudo ./defender_deployment_tool.sh --upgrade --mdatp 101.24082.0004Eseguire il downgrade a una versione specifica dell'agente sudo ./defender_deployment_tool.sh --downgrade --mdatp 101.24082.0004Disinstallare Defender sudo ./defender_deployment_tool.sh --removeEseguire l'onboarding solo se Defender è già installato sudo ./defender_deployment_tool.sh --only-onboardOffboard Defender sudo ./defender_deployment_tool.sh --offboard MicrosoftDefenderATPOffboardingLinuxServer.py

(Nota: il file di offboarding più recente può essere scaricato dal portale di Microsoft Defender)

Verificare lo stato della distribuzione

Nel portale di Microsoft Defender aprire l'inventario dei dispositivi. La visualizzazione del dispositivo nel portale potrebbe richiedere da 5 a 20 minuti.

Eseguire un test di rilevamento antivirus per verificare che il dispositivo sia stato correttamente caricato e segnalare al servizio. Seguire questa procedura nel nuovo dispositivo di cui è stato eseguito l'onboarding:

Assicurarsi che la protezione in tempo reale sia abilitata (indicata da un risultato di true dall'esecuzione del comando seguente):

mdatp health --field real_time_protection_enabledSe non è abilitato, eseguire il comando seguente:

mdatp config real-time-protection --value enabledAprire una finestra terminale ed eseguire il comando seguente per eseguire un test di rilevamento:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtÈ possibile eseguire altri test di rilevamento sui file ZIP usando uno dei comandi seguenti:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipI file devono essere messi in quarantena da Defender per endpoint in Linux. Usare il comando seguente per elencare tutte le minacce rilevate:

mdatp threat list

Eseguire un test di rilevamento EDR e simulare un rilevamento per verificare che il dispositivo sia stato correttamente caricato e che il servizio venga segnalato. Seguire questa procedura nel nuovo dispositivo di cui è stato eseguito l'onboarding:

Scaricare ed estrarre il file di script in un server Linux di cui è stato eseguito l'onboarding.

Concedere autorizzazioni eseguibili allo script:

chmod +x mde_linux_edr_diy.shEseguire il comando qui riportato:

./mde_linux_edr_diy.shDopo alcuni minuti, nel Microsoft Defender XDR deve essere generato un rilevamento.

Controllare i dettagli dell'avviso, la sequenza temporale del computer ed eseguire i passaggi di indagine tipici.

Controllare i problemi di connettività

Se si verificano problemi di connettività, eseguire questo comando per eseguire un test di connettività:

sudo ./defender_deployment_tool.sh --connectivity-test

L'esecuzione di questo test potrebbe richiedere del tempo perché esegue i controlli per ogni URL necessario per mdatp e individua eventuali problemi, se presente. Se il problema persiste, vedere la guida alla risoluzione dei problemi.

Risolvere i problemi di installazione

Ogni volta che si esegue lo strumento di distribuzione Defender, l'attività viene registrata in questo file:

/tmp/defender_deployment_tool.log

Se si verificano problemi di installazione, controllare prima di tutto il file di log. Se questo non consente di risolvere il problema, provare a seguire questa procedura:

Per informazioni su come trovare il log generato automaticamente quando si verifica un errore di installazione, vedere Problemi di installazione del log.

Per informazioni sui problemi di installazione comuni, vedere Problemi di installazione.

Se l'integrità del dispositivo è false, vedere Problemi di integrità dell'agente di Defender per endpoint.

Per i problemi di prestazioni del prodotto, vedere Risolvere i problemi di prestazioni.

Per i problemi di proxy e connettività, vedere Risolvere i problemi di connettività cloud.

Come passare da un canale all'altro dopo la distribuzione da un canale

Defender per endpoint in Linux può essere distribuito da uno dei canali seguenti:

- insiders-fast

- insiders-slow

- prod (produzione)

Ognuno di questi canali corrisponde a un repository software Linux. Il canale determina il tipo e la frequenza degli aggiornamenti offerti al dispositivo. I dispositivi in insider-fast sono i primi a ricevere aggiornamenti e nuove funzionalità, seguiti in seguito da insider-slow e infine da prod.

Per impostazione predefinita, lo strumento di distribuzione configura il dispositivo per l'uso del canale prod. È possibile usare le opzioni di configurazione descritte in questo documento per eseguire la distribuzione da un canale diverso.

Per visualizzare in anteprima le nuove funzionalità e fornire feedback anticipato, è consigliabile configurare alcuni dispositivi nell'organizzazione per l'uso di insider veloci o insider lenti. Se è già stato distribuito Defender per endpoint in Linux da un canale e si vuole passare a un canale diverso (ad esempio, da prod a insiders-fast), è necessario prima rimuovere il canale corrente, quindi eliminare il repository del canale corrente e infine installare Defender dal nuovo canale, come illustrato nell'esempio seguente, in cui il canale viene modificato da insiders-fast a prod:

Rimuovere la versione del canale insider-fast di Defender per endpoint in Linux.

sudo ./defender_deployment_tool.sh --remove --channel insiders-fastEliminare Defender per endpoint nel repository veloce per insider di Linux.

sudo ./defender_deployment_tool.sh --clean --channel insiders-fastInstallare Microsoft Defender per endpoint in Linux usando il canale di produzione.

sudo ./defender_deployment_tool.sh --channel prod

Contenuto correlato

- Prerequisiti per Microsoft Defender per endpoint in Linux

- Abilitare la distribuzione di Microsoft Defender per endpoint in un percorso personalizzato

- Usare la distribuzione basata su script del programma di installazione per distribuire Microsoft Defender per endpoint in Linux

- Distribuire Microsoft Defender per endpoint in Linux con Ansible

- Distribuire Defender per Endpoint su Linux con Chef

- Distribuire Microsoft Defender per endpoint in Linux con Puppet

- Distribuire Microsoft Defender per endpoint in Linux con Saltstack

- Distribuire manualmente Microsoft Defender per endpoint in Linux

- Distribuire Microsoft Defender per endpoint in Linux usando immagini d'oro

- Connettere i computer non Azure a Microsoft Defender for Cloud con Defender per endpoint (onboarding diretto con Defender per cloud)

- Linee guida per la distribuzione per Microsoft Defender per endpoint in Linux per SAP