Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo fornisce informazioni su come definire esclusioni applicabili alle analisi su richiesta e alla protezione e al monitoraggio in tempo reale. Le esclusioni descritte in questo articolo non si applicano ad altre funzionalità di Defender per endpoint in macOS, tra cui il rilevamento degli endpoint e la risposta (EDR). I file esclusi usando i metodi descritti in questo articolo possono comunque attivare avvisi EDR e altri rilevamenti.

È possibile escludere determinati file, cartelle, processi e file aperti dal processo da Defender per endpoint nelle analisi macOS. Le esclusioni possono essere utili per evitare rilevamenti non corretti su file o software univoci o personalizzati per l'organizzazione. Possono anche essere utili per attenuare i problemi di prestazioni causati da Defender per endpoint in macOS.

Per limitare il processo e/o il percorso e/o l'estensione da escludere, usare le statistiche di protezione in tempo reale.

Avviso

La definizione delle esclusioni riduce la protezione offerta da Defender per endpoint in macOS. È consigliabile valutare sempre i rischi associati all'implementazione delle esclusioni e escludere solo i file sicuri di non essere dannosi.

Importante

Per eseguire più soluzioni di sicurezza affiancate, vedere Considerazioni su prestazioni, configurazione e supporto.

È possibile che siano già state configurate esclusioni di sicurezza reciproca per i dispositivi di cui è stato eseguito l'onboarding in Microsoft Defender per endpoint. Se è ancora necessario impostare esclusioni reciproche per evitare conflitti, vedere Aggiungere Microsoft Defender per endpoint all'elenco di esclusione per la soluzione esistente.

Tipi di esclusione supportati

La tabella seguente illustra i tipi di esclusione supportati da Defender per endpoint in macOS.

| Esclusione | Definizione | Esempi |

|---|---|---|

| Estensione del file | Tutti i file con l'estensione, in qualsiasi punto del computer | .test |

| File | Un file specifico identificato dal percorso completo | /var/log/test.log |

| Cartella | Tutti i file nella cartella specificata (in modo ricorsivo) | /var/log/ |

| Procedura | Un processo specifico (specificato dal percorso completo o dal nome del file) e tutti i file da esso aperti | /bin/cat |

Le esclusioni di file, cartelle e processi supportano i caratteri jolly seguenti:

| Carattere jolly | Descrizione | Esempi |

|---|---|---|

| * | Corrisponde a un numero qualsiasi di caratteri, tra cui nessuno (si noti che se questo carattere jolly non viene usato alla fine del percorso, sostituisce una sola cartella) |

/var/*/tmp include qualsiasi file in /var/abc/tmp e le relative sottodirectory e /var/def/tmp le relative sottodirectory. Non include /var/abc/log o /var/def/log

|

| ? | Corrisponde a qualsiasi carattere singolo |

file?.log include file1.log e file2.log, ma non file123.log |

Nota

Usando il carattere jolly * alla fine del percorso, corrisponde a tutti i file e le sottodirectory sotto l'elemento padre del carattere jolly.

Il prodotto tenta di risolvere i collegamenti di società durante la valutazione delle esclusioni. La risoluzione dei collegamenti firm non funziona quando l'esclusione contiene caratteri jolly o il file di destinazione (nel Data volume) non esiste.

Procedure consigliate per l'aggiunta di esclusioni antimalware per Microsoft Defender per endpoint in macOS

Annotare il motivo per cui un'esclusione è stata aggiunta a una posizione centrale in cui solo secOps e/o amministratore della sicurezza hanno accesso. Ad esempio, elencare le informazioni sull'invio, la data, il nome dell'app, il motivo e l'esclusione.

Assicurarsi di avere una data di scadenza* per le esclusioni

*ad eccezione delle app che l'ISV ha dichiarato che non è possibile apportare altre modifiche per evitare che si verifichi un falso positivo o un utilizzo della CPU superiore.

Evitare di eseguire la migrazione di esclusioni antimalware non Microsoft perché potrebbero non essere più applicabili né applicabili a Microsoft Defender per endpoint in macOS.

Ordine delle esclusioni da considerare dall'alto (più sicuro) al basso (meno sicuro):

Indicatori - Certificato - Consenti

- Aggiungere una firma di codice EV (Extended Validation).

Indicatori - Hash file - consenti

- Se un processo o un daemon non cambia spesso, ad esempio, l'app non ha un aggiornamento della sicurezza mensile.

Processo di & percorso

Procedura

Percorso

Extension

Come configurare l'elenco delle esclusioni

Usare la console di gestione delle impostazioni di sicurezza Microsoft Defender per endpoint

Accedere al portale di Microsoft Defender.

Passare a Criteri di sicurezza >degli endpointdi gestione della configurazione>Crea nuovi criteri.

- Selezionare Piattaforma: macOS

- Selezionare Modello: Microsoft Defender esclusioni antivirus

Selezionare Crea criteri.

Immettere un nome e una descrizione e selezionare Avanti.

Espandere Motore antivirus e quindi selezionare Aggiungi.

Selezionare Percorso o Estensione file o Nome file.

Selezionare Configura istanza e aggiungere le esclusioni in base alle esigenze. Quindi, scegliere Avanti.

Assegnare l'esclusione a un gruppo e selezionare Avanti.

Seleziona Salva.

Dalla console di gestione

Per altre informazioni su come configurare le esclusioni da JAMF, Intune o un'altra console di gestione, vedere Impostare le preferenze per Defender per endpoint in Mac.

Dall'interfaccia utente

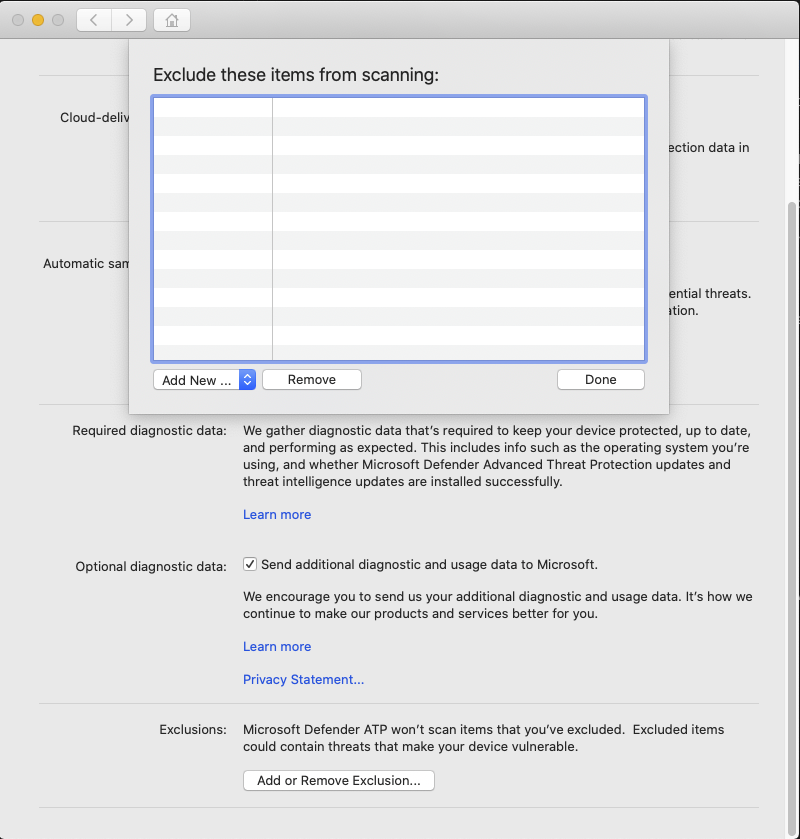

Aprire l'applicazione Defender per endpoint e passare a Gestisci impostazioni>Aggiungi o Rimuovi esclusione..., come illustrato nello screenshot seguente:

Selezionare il tipo di esclusione da aggiungere e seguire le istruzioni.

Convalidare gli elenchi di esclusioni con il file di test EICAR

È possibile verificare che gli elenchi di esclusione funzionino usando curl per scaricare un file di test.

Nel frammento di codice Bash seguente sostituire test.txt con un file conforme alle regole di esclusione. Ad esempio, se l'estensione è .testing stata esclusa, sostituire test.txt con test.testing. Se si sta testando un percorso, assicurarsi di eseguire il comando all'interno di tale percorso.

curl -o test.txt https://secure.eicar.org/eicar.com.txt

Se Defender per endpoint in macOS segnala malware, la regola non funziona. Se non è presente alcun report di malware e il file scaricato esiste, l'esclusione funziona. È possibile aprire il file per verificare che il contenuto sia uguale a quello descritto nel sito Web del file di test EICAR.

Se non si ha accesso a Internet, è possibile creare un file di test EICAR personalizzato. Scrivere la stringa EICAR in un nuovo file di testo con il comando Bash seguente:

echo 'X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*' > test.txt

È anche possibile copiare la stringa in un file di testo vuoto e tentare di salvarla con il nome del file o nella cartella che si sta tentando di escludere.

Consenti minacce

Oltre ad escludere l'analisi di alcuni contenuti, è anche possibile configurare il prodotto per non rilevare alcune classi di minacce (identificate dal nome della minaccia). È consigliabile prestare attenzione quando si usa questa funzionalità, in quanto può lasciare il dispositivo non protetto.

Per aggiungere un nome di minaccia all'elenco consentito, eseguire il comando seguente:

mdatp threat allowed add --name [threat-name]

Il nome della minaccia associato a un rilevamento nel dispositivo può essere ottenuto usando il comando seguente:

mdatp threat list

Ad esempio, per aggiungere EICAR-Test-File (not a virus) (il nome della minaccia associato al rilevamento EICAR) all'elenco consentito, eseguire il comando seguente:

mdatp threat allowed add --name "EICAR-Test-File (not a virus)"