Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

È possibile inviare commenti e suggerimenti aprendo Microsoft Defender per endpoint in macOS nel dispositivo e passando a Guida > per inviare commenti e suggerimenti.

Un'altra opzione consiste nell'inviare commenti e suggerimenti tramite il Microsoft Defender XDR avviando security.microsoft.com e selezionando la scheda Invia commenti e suggerimenti.

Questo articolo fornisce informazioni su come risolvere i problemi relativi all'estensione di sistema installata come parte di Microsoft Defender per endpoint in macOS.

A partire da macOS BigSur (11), macOS di Apple richiede che tutte le estensioni di sistema siano approvate in modo esplicito prima di poter essere eseguite nel dispositivo.

Sintomo

Si noti che la Microsoft Defender per endpoint ha un simbolo x nello schermo, come illustrato nello screenshot seguente:

Se si seleziona lo scudo con il simbolo x , si ottengono le opzioni come illustrato nello screenshot seguente:

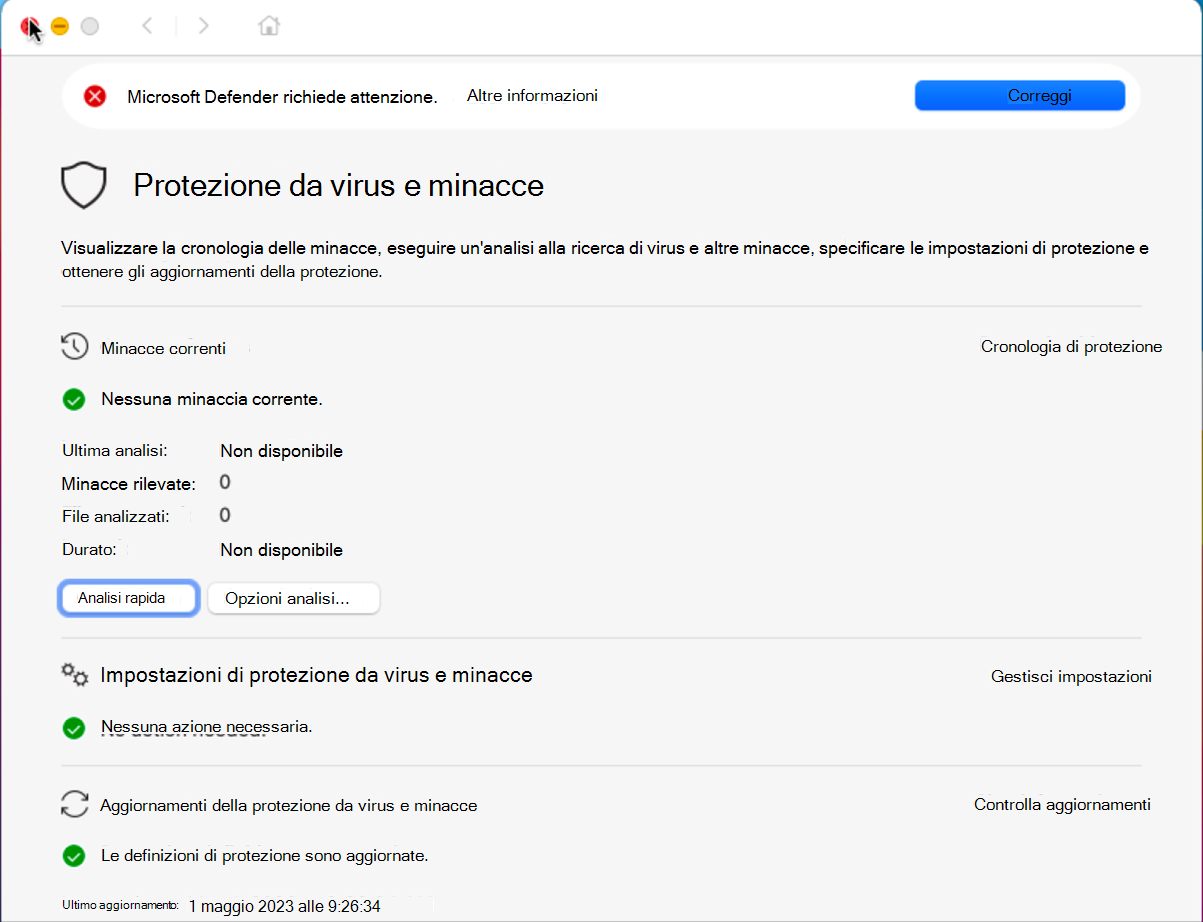

Selezionare Azione necessaria.

Viene visualizzata la schermata come illustrato nello screenshot seguente:

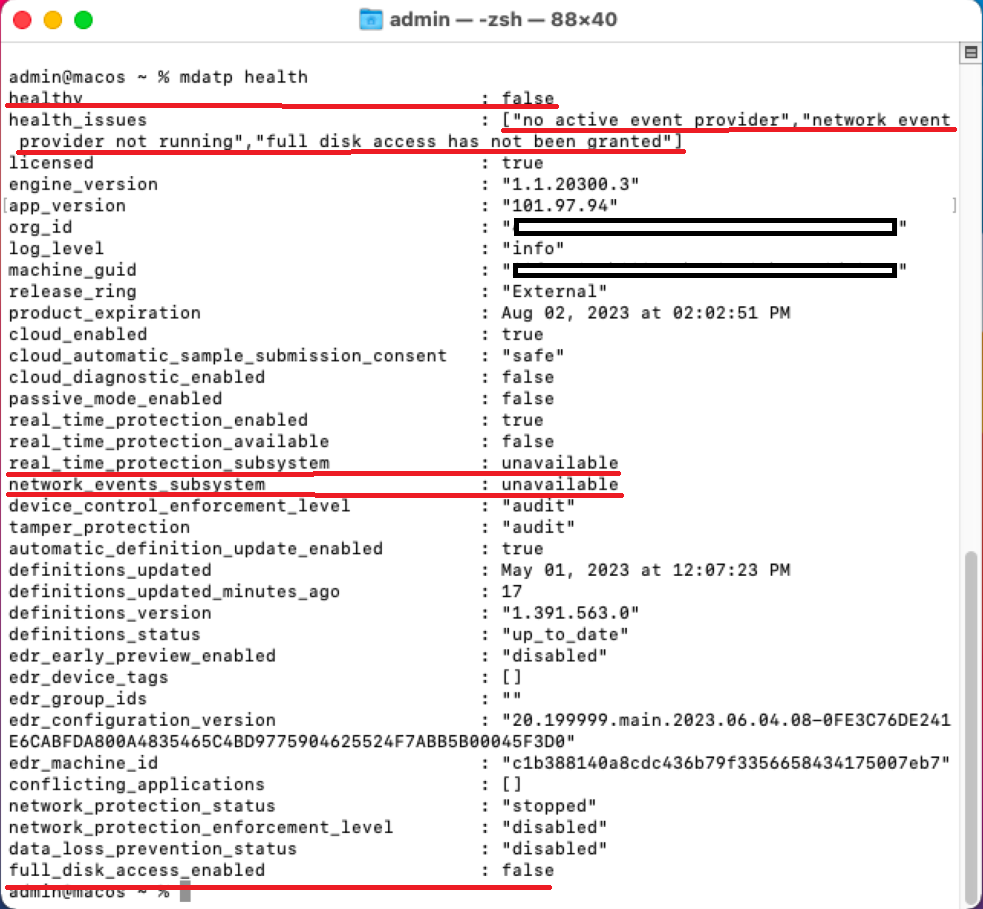

È anche possibile eseguire l'integrità di mdatp: segnala se la protezione in tempo reale è abilitata ma non disponibile. Questo report indica che l'estensione di sistema non è approvata per l'esecuzione nel dispositivo.

mdatp health

L'output sull'integrità mdatp in esecuzione è:

healthy : false

health_issues : ["no active event provider", "network event provider not running", "full disk access has not been granted"]

...

real_time_protection_enabled : unavailable

real_time_protection_available: unavailable

...

full_disk_access_enabled : false

Il report di output visualizzato sull'integrità mdatp in esecuzione è visualizzato nello screenshot seguente:

Causa

macOS richiede che un utente approverà manualmente ed in modo esplicito determinate funzioni usate da un'applicazione, ad esempio le estensioni di sistema, l'esecuzione in background, l'invio di notifiche, l'accesso completo al disco e così via. Microsoft Defender per endpoint si basa su queste applicazioni e non può funzionare correttamente fino a quando tutti questi consensi non vengono ricevuti da un utente.

Se l'estensione di sistema non è stata approvata durante la distribuzione/installazione di Microsoft Defender per endpoint in macOS, seguire questa procedura:

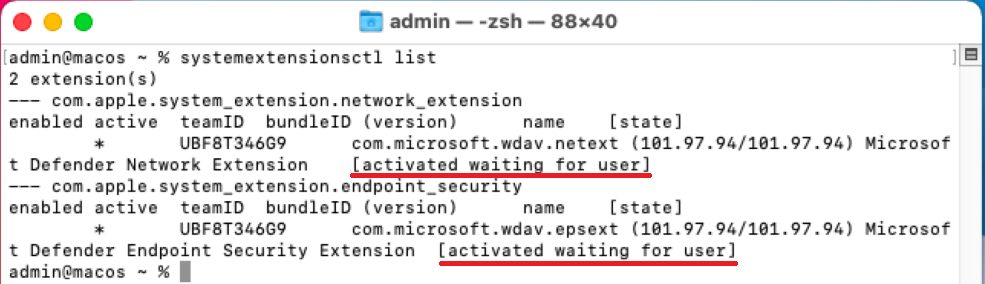

Controllare le estensioni di sistema eseguendo il comando seguente nel terminale:

systemextensionsctl listSi noti che entrambe le Microsoft Defender per endpoint nelle estensioni macOS si trova nello stato [attivato in attesa dell'utente].

Nel terminale eseguire il comando seguente:

mdatp health --details system_extensionsSi ottiene l'output seguente:

network_extension_enabled : false network_extension_installed : true endpoint_security_extension_ready : false endpoint_security_extension_installed : true

Questo output è illustrato nello screenshot seguente:

I file seguenti potrebbero non essere presenti se vengono gestiti tramite Intune, JamF o un'altra soluzione MDM:

| MobileConfig (Plist) | Output dei comandi della console "integrità mdatp" | Impostazione macOS necessaria per il corretto funzionamento di MDE in macOS |

|---|---|---|

| "/Library/Managed Preferences/com.apple.system-extension-policy.plist" | real_time_protection_subsystem | Estensione di sistema |

| "/Library/Managed Preferences/com.apple.webcontent-filter.plist" | network_events_subsystem | Estensione filtro di rete |

| "/Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist" | full_disk_access_enabled | Privacy Preference Policy Controls (PPPC, noto anche come TCC (Transparency, Consent & Control), Full Disk Access (FDA)) |

| "/Library/Managed Preferences/com.apple.notificationsettings.plist" | n/d | Notifiche dell'utente finale |

| "/Library/Managed Preferences/servicemanagement.plist" | n/d | Servizi in background |

| "/Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist" | full_disk_access_enabled (per DLP) | Accessibilità |

Per risolvere il problema dei file mancanti per far funzionare correttamente Microsoft Defender per endpoint in macOS Microsoft Defender per endpoint in macOS.

Soluzione

Approvare le funzioni (ad esempio, estensioni di sistema, servizi in background, notifiche e accesso completo al disco) usando i metodi seguenti:

-

Nota

Intune supporto dei criteri per le estensioni macOS è stato deprecato nella versione del servizio di agosto 2024 (2048). I criteri di Intune esistenti con le estensioni macOS continuano a funzionare, ma non è possibile creare nuovi criteri con le estensioni macOS in Intune.

Usare invece il catalogo delle impostazioni per creare nuovi criteri di Intune per macOS che configurano il payload dell'estensione di sistema. Per altre informazioni, vedere Usare il catalogo delle impostazioni di Intune per configurare le impostazioni.

Prerequisiti

Prima di approvare l'estensione di sistema (usando uno degli strumenti di gestione specificati), assicurarsi che siano soddisfatti i prerequisiti seguenti:

Passaggio 1: I profili vengono assegnati a macOS?

Se si usa Intune, vedere Gestire i criteri di aggiornamento software macOS in Intune.

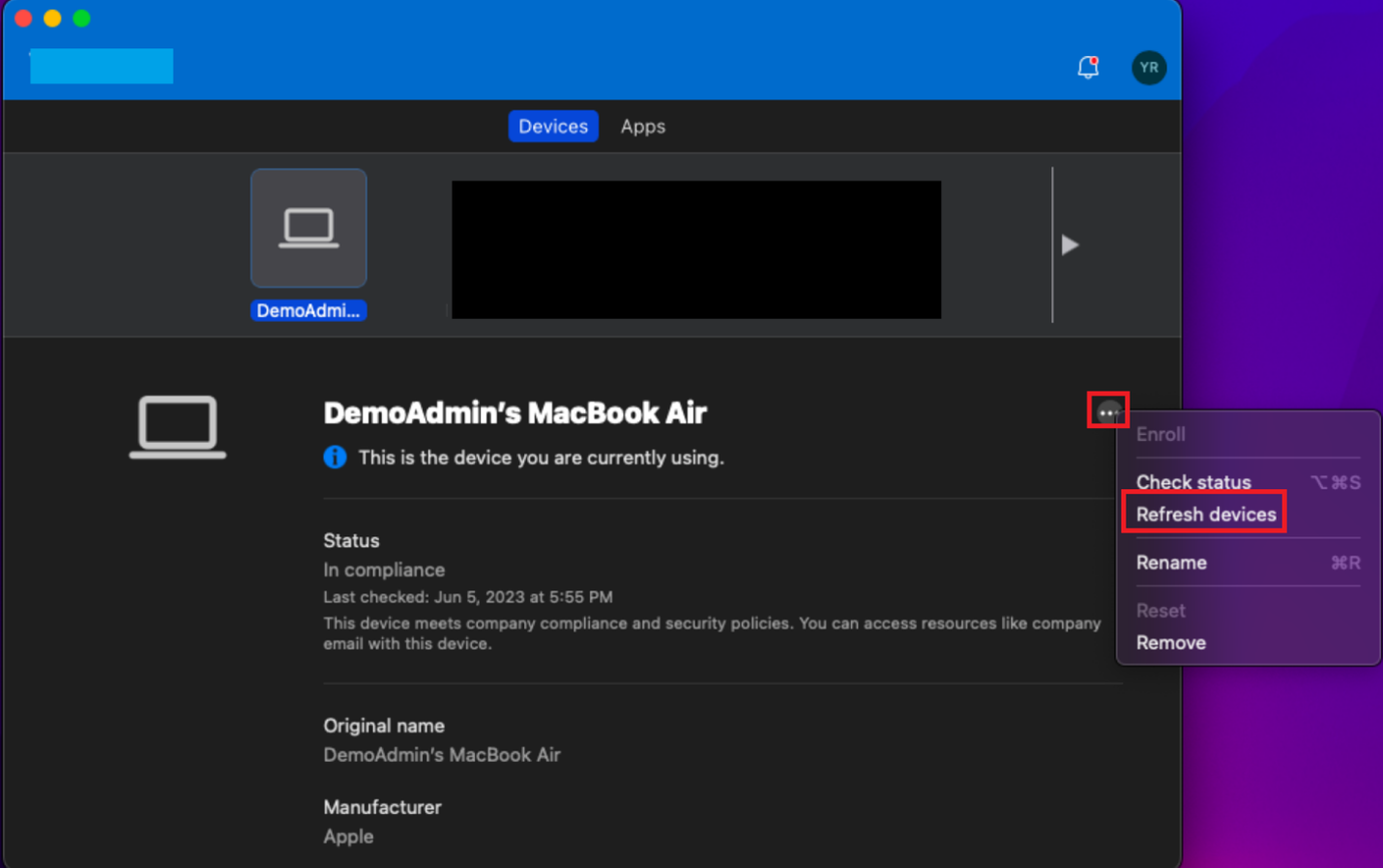

Selezionare i puntini di sospensione (tre punti).

Selezionare Aggiorna dispositivi. Viene visualizzata la schermata come illustrato nello screenshot seguente:

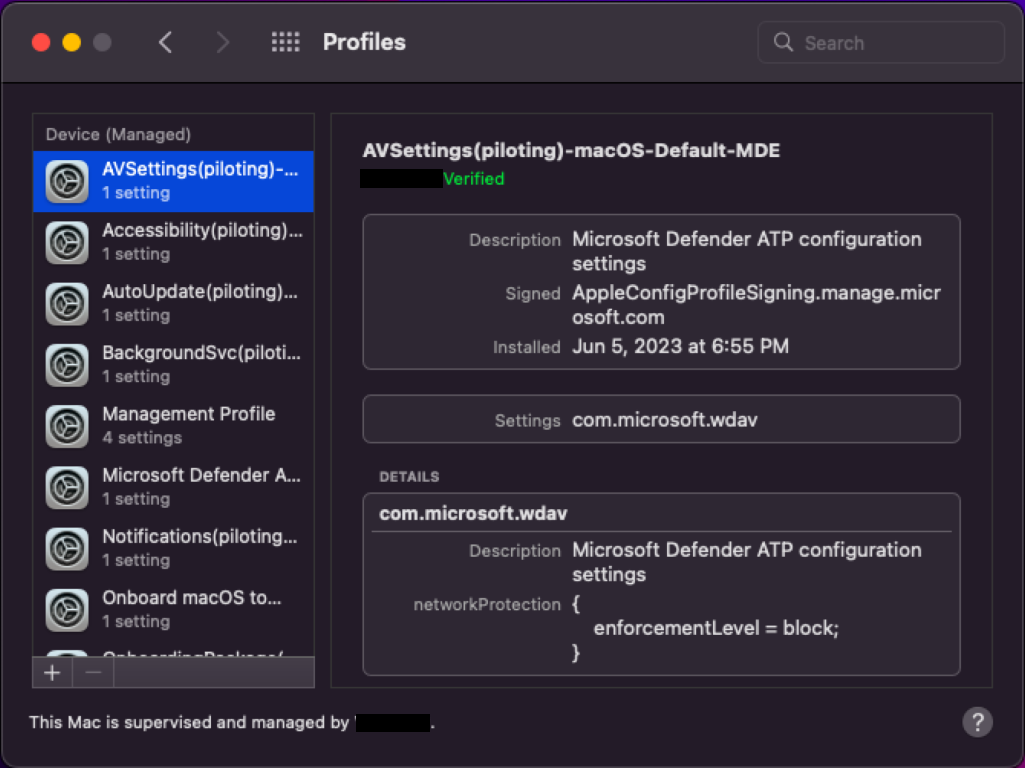

In Launchpad digitare Preferenze di sistema.

Fare doppio clic su Profili.

Nota

Se non si è aggiunti a MDM, i profili non verranno visualizzati come opzione. Contattare il team di supporto di MDM per scoprire perché l'opzione Profili non è visibile. Dovrebbe essere possibile visualizzare i diversi profili, ad esempio estensioni di sistema, accessibilità, servizi in background, notifiche, Microsoft AutoUpdate e così via, come illustrato nello screenshot precedente.

Se si usa JamF, usare i criteri sudo jamf. Per altre informazioni, vedere Gestione dei criteri.

Passaggio 2: Verificare che i profili necessari per Microsoft Defender per endpoint siano abilitati

La sezione Sezioni che forniscono indicazioni sull'abilitazione dei profili necessari per Microsoft Defender per endpoint fornisce indicazioni su come risolvere questo problema, a seconda del metodo usato per distribuire Microsoft Defender per endpoint in macOS.

Nota

Una convenzione di denominazione appropriata per i profili di configurazione è un vantaggio reale. È consigliabile usare lo schema di denominazione seguente:

Name of the Setting(s) [(additional info)] -Platform - Set - Policy-Type Per esempio: FullDiskAccess (piloting) - macOS - Default - MDE

L'uso della convenzione di denominazione consigliata consente di verificare che i profili corretti vengano disattivati al momento del controllo.

Consiglio

Per assicurarsi che i profili corretti vengano disattivati, invece di digitare.mobileconfig (plist)**, è possibile scaricare questo profilo da GitHub, per evitare trattini allungati.

Nel terminale usare la sintassi seguente:

curl -O https://URL

Ad esempio:

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mobileconfig/profiles/sysext.mobileconfig

Sezioni che forniscono indicazioni sull'abilitazione dei profili necessari per Microsoft Defender per endpoint

-

- Funzione: Approvare le estensioni di sistema

-

Configurazione per dispositivi mobili (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/sysext.mobileconfig -

Applicabile a:

- Intune: Sì

- JamF: Sì

- Altro MDM: Sì

- Manuale: deve approvare l'estensione passando a Preferenze di sicurezza o Preferenze > di sistema Sicurezza & Privacy e quindi selezionando Consenti.

-

- Funzione: Filtro di rete

-

Configurazione per dispositivi mobili (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/netfilter.mobileconfig -

Applicabile a:

- Intune: Sì

- JamF: Sì

- Altro MDM: Sì

- Manuale: deve approvare l'estensione passando a Preferenze di sicurezza o Preferenze > di sistema Sicurezza & Privacy e quindi selezionando Consenti.

-

- Funzione: Privacy Preference Policy Controls (PPPC, alias TCC (Transparency, Consent & Control), Full Disk Access (FDA))

-

Configurazione per dispositivi mobili (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/fulldisk.mobileconfig -

Applicabile a:

- Intune: Sì

- JamF: Sì

- Altro MDM: Sì

-

Manuale: deve approvare l'estensione passando a Preferenze di sicurezza o Preferenze > di sistema Sicurezza & Privacy Privacy >> Accesso completo al disco e quindi selezionando Consenti e selezionando la casella accanto alla seguente:

- Microsoft Defender

- Estensione di sicurezza Microsoft Defender

-

- Funzione: in esecuzione in background

-

Configurazione per dispositivi mobili (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/background_services.mobileconfig -

Applicabile a:

- Intune: Sì

- JamF: Sì

- Altro MDM: Sì

- Manuale: Non applicabile

-

- Funzione: invio di notifiche

-

Configurazione per dispositivi mobili (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/notif.mobileconfig -

Applicabile a:

- Intune: Sì

- JamF: Sì

- Altro MDM: Sì

- Manuale: Non applicabile

-

- Funzione: Accessibilità

-

Configurazione per dispositivi mobili (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/accessibility.mobileconfig -

Applicabile a:

- Intune: Sì

- JamF: Sì

- Altro MDM: Sì

- Manuale: Non applicabile

Passaggio 3: Testare i profili installati usando lo strumento "profilo" predefinito di macOS

Lo strumento confronta i profili con quelli pubblicati in GitHub e segnala profili incoerenti o mancanti.

Scaricare lo script da https://github.com/microsoft/mdatp-xplat/tree/master/macos/mdm.

Selezionare Non elaborato. Il nuovo URL è https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py.

Salvarlo come analyze_profiles.py in Download eseguendo il comando seguente nel terminale:

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.pyEseguire una delle operazioni seguenti. Sono necessarie autorizzazioni Sudo:

Eseguire lo script python3 dell'analizzatore di profili senza parametri eseguendo i comandi seguenti nel terminale:

cd /Downloads sudo python3 analyze_profiles.pyOPPURE

Eseguire lo script direttamente dal Web eseguendo i comandi seguenti:

sudo curl https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py | python3 -

L'output mostra tutti i potenziali problemi relativi ai profili.

Contenuto consigliato

- Distribuzione di Microsoft Defender per endpoint in macOS con Jamf Pro: informazioni su come distribuire Microsoft Defender per endpoint in macOS con Jamf Pro.

- Configurare i criteri Microsoft Defender per endpoint in macOS in Jamf Pro: informazioni su come configurare la Microsoft Defender per endpoint nei criteri macOS in Jamf Pro.

- Configurare i gruppi di dispositivi in Jamf Pro: informazioni su come configurare i gruppi di dispositivi in Jamf Pro per Microsoft Defender per endpoint in macOS.

- Accedere a Jamf Pro