Nuovi profili di configurazione per macOS Big Sur e versioni più recenti di macOS

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

Se si desidera provare Microsoft Defender per endpoint, iscriversi a una versione di valutazione gratuita.

Se è stato distribuito Microsoft Defender per endpoint in macOS in un ambiente gestito (tramite JAMF, Intune o un'altra soluzione MDM), è necessario distribuire nuovi profili di configurazione. Se non si esegue questa procedura, gli utenti riceveranno richieste di approvazione per eseguire questi nuovi componenti.

JAMF

Criteri delle estensioni di sistema JAMF

Per approvare le estensioni di sistema, creare il payload seguente:

In Profili di configurazione computer > selezionare Opzioni > Estensioni di sistema.

Selezionare Allowed System Extensions (Estensioni di sistema consentite ) dall'elenco a discesa System Extension Types (Tipi di estensione di sistema).

Usare UBF8T346G9 per Id team.

Aggiungere gli identificatori di bundle seguenti all'elenco Delle estensioni di sistema consentite :

- com.microsoft.wdav.epsext

- com.microsoft.wdav.netext

Controllo dell'informativa preferenze sulla privacy

Aggiungere il payload JAMF seguente per concedere l'accesso completo al disco all'estensione Microsoft Defender per endpoint Endpoint Security. Questo criterio è un prerequisito per l'esecuzione dell'estensione nel dispositivo.

Selezionare OpzioniPrivacy Preferences Policy Control (Controllo criteri preferenze privacy).>

Usare

com.microsoft.wdav.epsextcome identificatore eBundle IDcome tipo di bundle.Impostare Il requisito di codice su

identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9Impostare App o service su SystemPolicyAllFiles e l'accesso a Allow.

Criteri di estensione di rete

Come parte delle funzionalità di rilevamento e risposta degli endpoint, Microsoft Defender per endpoint in macOS controlla il traffico socket e segnala queste informazioni al portale di Microsoft Defender. I criteri seguenti consentono all'estensione di rete di eseguire questa funzionalità.

Nota

JAMF non dispone del supporto predefinito per i criteri di filtro del contenuto, che sono un prerequisito per abilitare le estensioni di rete che Microsoft Defender per endpoint in macOS vengono installate nel dispositivo. Inoltre, JAMF talvolta modifica il contenuto dei criteri distribuiti. Di conseguenza, i passaggi seguenti forniscono una soluzione alternativa che prevede la firma del profilo di configurazione.

Salvare il contenuto seguente nel dispositivo come

com.microsoft.network-extension.mobileconfigusando un editor di testo:<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadDisplayName</key> <string>Microsoft Defender Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string> <key>PayloadType</key> <string>com.apple.webcontent-filter</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string> <key>PayloadDisplayName</key> <string>Approved Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>FilterType</key> <string>Plugin</string> <key>UserDefinedName</key> <string>Microsoft Defender Network Extension</string> <key>PluginBundleID</key> <string>com.microsoft.wdav</string> <key>FilterSockets</key> <true/> <key>FilterDataProviderBundleIdentifier</key> <string>com.microsoft.wdav.netext</string> <key>FilterDataProviderDesignatedRequirement</key> <string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string> </dict> </array> </dict> </plist>Verificare che il file precedente sia stato copiato correttamente eseguendo l'utilità

plutilnel terminale:$ plutil -lint <PathToFile>/com.microsoft.network-extension.mobileconfigAd esempio, se il file è stato archiviato in Documenti:

$ plutil -lint ~/Documents/com.microsoft.network-extension.mobileconfigVerificare che il comando restituisca

OK.<PathToFile>/com.microsoft.network-extension.mobileconfig: OKSeguire le istruzioni riportate in questa pagina per creare un certificato di firma usando l'autorità di certificazione predefinita di JAMF.

Dopo aver creato e installato il certificato nel dispositivo, eseguire il comando seguente dal terminale per firmare il file:

$ security cms -S -N "<CertificateName>" -i <PathToFile>/com.microsoft.network-extension.mobileconfig -o <PathToSignedFile>/com.microsoft.network-extension.signed.mobileconfigAd esempio, se il nome del certificato è SigningCertificate e il file firmato verrà archiviato in Documenti:

$ security cms -S -N "SigningCertificate" -i ~/Documents/com.microsoft.network-extension.mobileconfig -o ~/Documents/com.microsoft.network-extension.signed.mobileconfigDal portale JAMF passare a Profili di configurazione e fare clic sul pulsante Carica . Selezionare

com.microsoft.network-extension.signed.mobileconfigquando richiesto per il file.

Intune

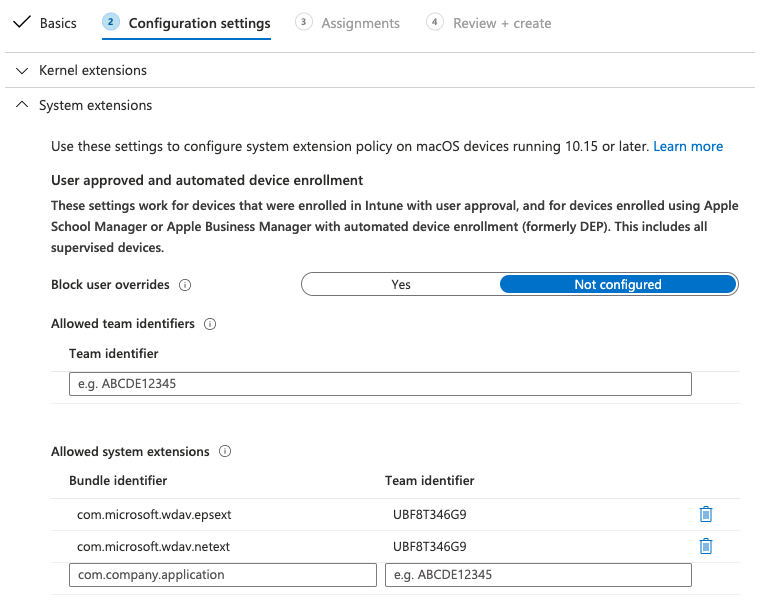

Intune criteri delle estensioni di sistema

Per approvare le estensioni di sistema:

In Intune aprire Gestisci>configurazione del dispositivo. Selezionare Gestisci>profili>Create profilo.

Scegliere un nome per il profilo. Modificare Platform=macOS in Profile type=Extensions.Change Platform=macOS to Profile type=Extensions. Selezionare Crea.

BasicsNella scheda assegnare un nome a questo nuovo profilo.Configuration settingsNella scheda aggiungere le voci seguenti nellaAllowed system extensionssezione :

| Identificatore del bundle | Identificatore del team |

|---|---|

| com.microsoft.wdav.epsext | UBF8T346G9 |

| com.microsoft.wdav.netext | UBF8T346G9 |

AssignmentsNella scheda assegnare questo profilo a Tutti gli utenti & Tutti i dispositivi.- Esaminare e creare questo profilo di configurazione.

Create e distribuire il profilo di configurazione personalizzato

Il profilo di configurazione seguente abilita l'estensione di rete e concede l'accesso completo al disco all'estensione di sistema Endpoint Security.

Salvare il contenuto seguente in un file denominato sysext.xml:

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender System Extensions</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string>

<key>PayloadType</key>

<string>com.apple.webcontent-filter</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string>

<key>PayloadDisplayName</key>

<string>Approved Network Extension</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>FilterType</key>

<string>Plugin</string>

<key>UserDefinedName</key>

<string>Microsoft Defender Network Extension</string>

<key>PluginBundleID</key>

<string>com.microsoft.wdav</string>

<key>FilterSockets</key>

<true/>

<key>FilterDataProviderBundleIdentifier</key>

<string>com.microsoft.wdav.netext</string>

<key>FilterDataProviderDesignatedRequirement</key>

<string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

</dict>

<dict>

<key>PayloadUUID</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadType</key>

<string>com.apple.TCC.configuration-profile-policy</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadDisplayName</key>

<string>Privacy Preferences Policy Control</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>Services</key>

<dict>

<key>SystemPolicyAllFiles</key>

<array>

<dict>

<key>Identifier</key>

<string>com.microsoft.wdav.epsext</string>

<key>CodeRequirement</key>

<string>identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

<key>IdentifierType</key>

<string>bundleID</string>

<key>StaticCode</key>

<integer>0</integer>

<key>Allowed</key>

<integer>1</integer>

</dict>

</array>

</dict>

</dict>

</array>

</dict>

</plist>

Verificare che il file precedente sia stato copiato correttamente. Dal terminale eseguire il comando seguente e verificare che restituisca OK:

$ plutil -lint sysext.xml

sysext.xml: OK

Per distribuire questo profilo di configurazione personalizzato:

In Intune aprire Gestisci>configurazione del dispositivo. Selezionare Gestisci>profili>Create profilo.

Scegliere un nome per il profilo. Modificare Platform=macOS e Profile type=Custom. Selezionare Configura.

Aprire il profilo di configurazione e caricare sysext.xml. Questo file è stato creato nel passaggio precedente.

Seleziona OK.

AssignmentsNella scheda assegnare questo profilo a Tutti gli utenti & Tutti i dispositivi.Esaminare e creare questo profilo di configurazione.

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.