Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Gli exploit sfruttano le vulnerabilità del software. Una vulnerabilità è come un buco nel software che il malware può usare per accedere al dispositivo. Il malware sfrutta queste vulnerabilità per ignorare le misure di sicurezza del computer per infettare il dispositivo.

Funzionamento di exploit e exploit kit

Gli exploit sono spesso la prima parte di un attacco più grande. Gli hacker cercano sistemi obsoleti che contengono vulnerabilità critiche, che quindi sfruttano distribuendo malware mirato. Gli exploit includono spesso shellcode, che è un piccolo payload malware usato per scaricare malware aggiuntivo da reti controllate da utenti malintenzionati. Shellcode consente agli hacker di infettare i dispositivi e infiltrarsi nelle organizzazioni.

I kit di exploit sono strumenti più completi che contengono una raccolta di exploit. Questi kit analizzano i dispositivi alla ricerca di diversi tipi di vulnerabilità software e, se presenti, distribuiscono malware aggiuntivo per infettare ulteriormente un dispositivo. I kit possono usare exploit destinati a vari software, tra cui Adobe Flash Player, Adobe Reader, Internet Explorer, Oracle Java e Sun Java.

Il metodo più comune usato dagli utenti malintenzionati per distribuire exploit e exploit kit è tramite pagine Web, ma gli exploit possono anche arrivare nei messaggi di posta elettronica. Alcuni siti Web ospitano inconsapevolmente e involontariamente codice dannoso e exploit nei loro annunci.

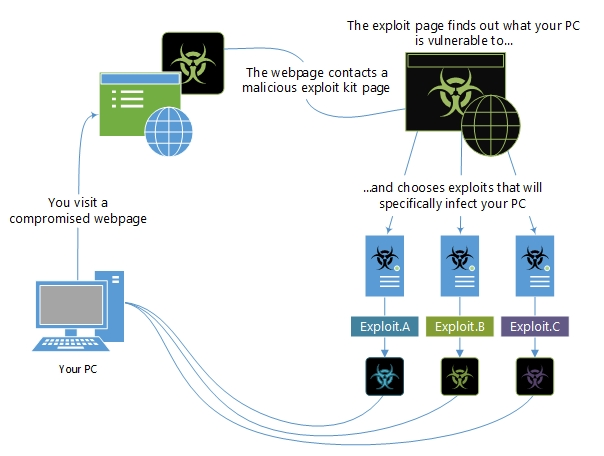

L'infografica seguente mostra come un exploit kit potrebbe tentare di sfruttare un dispositivo dopo aver visitato una pagina Web compromessa.

Figura 1. Esempio di come sfruttare il lavoro dei kit

Le minacce rilevanti usano i kit di exploit per diffondere ransomware, tra cui JSSLoader. L'attore di minacce monitorato da Microsoft come Storm-0324 (DEV-0324) usa questo malware per facilitare l'accesso per l'attore ransomware-as-a-service (RaaS) [Sangria Tempest](https://www.microsoft.com/en-us/security/blog/2022/05/09/ransomware-as-a-service-understanding-the-cybercrime-gig-economy-and-how-to-protect-yourself/#ELBRUS] (ELBRUS, Carbon Spider, FIN7).

Esempi di exploit kit:

Per altre informazioni sugli exploit, leggere questo post di blog su come smontare un esempio di doppio zero giorni individuato nella ricerca congiunta con ESET.

Come denotiamo gli exploit

Gli exploit nell'enciclopedia malware vengono categorizzati in base alla "piattaforma" di destinazione. Ad esempio, Exploit:Java/CVE-2013-1489. Un è un exploit destinato a una vulnerabilità in Java.

Un progetto denominato "Common Vulnerabilities and Exposures (CVE)" viene usato da molti fornitori di software di sicurezza. Il progetto assegna a ogni vulnerabilità un numero univoco, ad esempio CVE-2016-0778. La parte "2016" si riferisce all'anno in cui è stata individuata la vulnerabilità. "0778" è un ID univoco per questa vulnerabilità specifica.

Per altre informazioni, vedere il sito Web CVE.

Come proteggersi dagli exploit

La migliore prevenzione per gli exploit consiste nel mantenere aggiornato il software dell'organizzazione. I fornitori di software forniscono aggiornamenti per molte vulnerabilità note, quindi assicurarsi che questi aggiornamenti siano applicati a tutti i dispositivi.

Per suggerimenti più generali, vedere Prevenire l'infezione da malware.