Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Prerequisiti

- Licenze: Microsoft Defender XDR per Endpoint Piano 1 o Microsoft Defender XDR per Endpoint Piano 2 (può essere versione di valutazione) o Microsoft Defender for Business.

- Computer caricati: versione macOS: Big Sur (11) o versione successiva, con la versione del prodotto 101.94.13 o successiva.

- Web browser non Microsoft, ad esempio Brave, Chrome, Opera e Safari

- Browser Microsoft Edge per macOS

Nota

SmartScreen in Microsoft Edge per macOS attualmente non supporta il filtro dei contenuti Web, gli indicatori personalizzati o altre funzionalità aziendali. Tuttavia, la protezione di rete fornisce questa protezione a Microsoft Edge per macOS se la protezione di rete è abilitata.

Panoramica

La protezione di rete consente di ridurre la superficie di attacco dei dispositivi da eventi basati su Internet. Impedisce agli utenti di usare qualsiasi applicazione per accedere a domini pericolosi che potrebbero ospitare:

- truffe di phishing

- Sfrutta

- altri contenuti dannosi su Internet

La protezione di rete espande l'ambito di Microsoft Defender SmartScreen per bloccare tutto il traffico HTTP/HTTPS in uscita che tenta di connettersi a origini con reputazione bassa in tutti i browser principali. I blocchi nel traffico HTTP/HTTPS in uscita si basano sul dominio o sul nome host.

Nei processi non Microsoft Edge, Protezione rete determina il nome di dominio completo per ogni connessione HTTPS esaminando il contenuto dell'handshake TLS che si verifica dopo un handshake TCP/IP. Ciò richiede che la connessione HTTPS usi TCP/IP (non UDP/QUIC) e che il messaggio ClientHello non sia crittografato. Per disabilitare QUIC e Encrypted Client Hello in Google Chrome, vedere QuicAllowed e EncryptedClientHelloEnabled. Per Mozilla Firefox, vedere Disabilitare EncryptedClientHello e network.http.http3.enable.

Disponibilità

Protezione di rete per macOS è ora disponibile per tutti i Microsoft Defender per endpoint dispositivi macOS di cui è stato eseguito l'onboarding che soddisfano i requisiti minimi. Tutti i criteri di Protezione rete e Protezione dalle minacce Web attualmente configurati vengono applicati nei dispositivi macOS in cui Protezione di rete è configurato per la modalità blocco.

Per implementare Protezione di rete per macOS, è consigliabile eseguire le azioni seguenti:

- Creare un gruppo di dispositivi per un piccolo set di dispositivi che è possibile usare per testare Protezione di rete.

- Valutare l'impatto di Protezione dalle minacce Web, Indicatori personalizzati di compromissione, Filtro contenuto Web e criteri di imposizione Microsoft Defender for Cloud Apps destinati ai dispositivi macOS in cui Protezione di rete è in modalità blocco.

- Distribuire un criterio di controllo o in modalità blocco in questo gruppo di dispositivi e verificare che non ci siano problemi o flussi di lavoro interrotti.

- Distribuire gradualmente Protezione di rete in un set più ampio di dispositivi fino a quando non viene implementato.

Funzionalità correnti

Indicatori personalizzati di compromissione in domini e indirizzi IP.

Il filtro contenuto Web supporta le azioni seguenti:

- Bloccare le categorie di siti Web con ambito ai gruppi di dispositivi tramite i criteri creati nel portale di Microsoft Defender.

- I criteri vengono applicati ai browser, incluso Microsoft Edge per macOS.

Ricerca avanzata: gli eventi di rete si riflettono nella sequenza temporale del computer ed è possibile eseguire query in Ricerca avanzata per facilitare le indagini sulla sicurezza.

Microsoft Defender for Cloud Apps:

- Individuazione IT shadow: identificare le app usate nell'organizzazione.

- Blocca applicazioni: blocca l'uso di intere applicazioni (ad esempio Slack e Facebook) nell'organizzazione.

VPN aziendale in tandem o affiancata con Protezione rete:

- Attualmente non vengono identificati conflitti VPN.

- Se si verificano conflitti, è possibile fornire commenti e suggerimenti tramite il canale di feedback elencato nella parte inferiore di questa pagina.

Problemi noti

Esiste un problema noto di incompatibilità dell'applicazione con la funzionalità "Tunnel per app" di VMware. Questa incompatibilità potrebbe comportare l'impossibilità di bloccare il traffico che attraversa il "tunnel per app".

Esiste un problema noto di incompatibilità dell'applicazione con Blue Coat Proxy. Questa incompatibilità potrebbe causare arresti anomali del livello di rete in applicazioni non correlate quando sono abilitati sia blue coat proxy che protezione di rete.

Note importanti

Non è consigliabile controllare la protezione di rete dalle preferenze di sistema. Usare invece lo strumento da riga di comando mdatp o JamF/Intune per controllare la protezione di rete per macOS.

Per valutare l'efficacia della protezione dalle minacce Web macOS, è consigliabile provarla in browser diversi da Microsoft Edge per macOS ,ad esempio Safari. Microsoft Edge per macOS dispone di protezione dalle minacce Web integrata (Smartscreen) abilitata indipendentemente dallo stato di Protezione di rete.

Istruzioni per la distribuzione

Microsoft Defender XDR per endpoint

Installare la versione più recente del prodotto tramite Microsoft AutoUpdate. Per aprire Microsoft AutoUpdate, eseguire il comando seguente dal terminale:

open /Library/Application\ Support/Microsoft/MAU2.0/Microsoft\ AutoUpdate.app

Configurare il prodotto con le informazioni dell'organizzazione usando le istruzioni riportate nella documentazione.

La protezione di rete è disabilitata per impostazione predefinita, ma può essere configurata per l'esecuzione in una delle modalità seguenti (dette anche livelli di imposizione):

- Controllo: utile per assicurarsi che non influisca sulle app line-of-business o per avere un'idea della frequenza con cui si verificano i blocchi

- Blocca: la protezione di rete impedisce la connessione a siti Web dannosi

- Disabilitato: tutti i componenti associati alla protezione di rete sono disabilitati

È possibile distribuire questa funzionalità in uno dei modi seguenti: manualmente, tramite JAMF o tramite Intune. Le sezioni seguenti descrivono in dettaglio ognuno di questi metodi.

Distribuzione manuale

Per configurare il livello di imposizione, eseguire il comando seguente dal terminale:

mdatp config network-protection enforcement-level --value [enforcement-level]

Ad esempio, per configurare la protezione di rete da eseguire in modalità di blocco, eseguire il comando seguente:

mdatp config network-protection enforcement-level --value block

Per verificare che la protezione di rete sia stata avviata correttamente, eseguire il comando seguente dal terminale e verificare che venga visualizzato "avviato":

mdatp health --field network_protection_status

Distribuzione di JAMF Pro

Per una corretta distribuzione di JAMF Pro è necessario un profilo di configurazione per impostare il livello di imposizione della protezione di rete.

Dopo aver creato questo profilo di configurazione, assegnarlo ai dispositivi in cui si vuole abilitare la protezione di rete.

Configurare il livello di imposizione

Nota

Se è già stato configurato Microsoft Defender XDR per Endpoint in Mac usando le istruzioni elencate qui, aggiornare il file plist distribuito in precedenza con il contenuto elencato in questa sezione e quindi ridistribuirlo da JAMF.

InProfili di configurazionecomputer> selezionare Opzioni>Applicazioni & Impostazioni personalizzate.

Selezionare Carica file (file PLIST).

Impostare dominio di preferenza su

com.microsoft.wdav.Caricare il file plist seguente.

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </plist>

distribuzione Intune

Una distribuzione Intune riuscita richiede un profilo di configurazione per impostare il livello di imposizione della protezione di rete. Dopo aver creato questo profilo di configurazione, assegnarlo ai dispositivi in cui si vuole abilitare la protezione di rete.

Configurare il livello di imposizione usando Intune

Nota

Se è già stato configurato Microsoft Defender per endpoint in Mac usando le istruzioni precedenti (con un file XML), rimuovere i criteri di configurazione personalizzati precedenti e sostituirli con le istruzioni seguenti:

Nell'interfaccia di amministrazione Microsoft Intune in https://intune.microsoft.compassare alla sezione >Dispositivi>Gestisci dispositiviConfigurazione. Oppure, per passare direttamente ai dispositivi | Pagina di configurazione , usare https://intune.microsoft.com/#view/Microsoft_Intune_DeviceSettings/DevicesMenu/~/configuration.

Nella scheda Criteri dei dispositivi | Pagina configurazione , selezionare Crea>nuovo criterio.

Nel riquadro a comparsa Crea un profilo visualizzato configurare le impostazioni seguenti:

- Piattaforma: selezionare macOS.

- Profilo: selezionare Catalogo impostazioni.

Selezionare Crea.

Verrà visualizzata la Creazione guidata criteri . Nella scheda Informazioni di base configurare le impostazioni seguenti:

- Nome: immettere un nome univoco descrittivo per il criterio.

- Descrizione: immettere una descrizione facoltativa.

Seleziona Avanti.

Nella scheda Impostazioni di configurazione selezionare Aggiungi impostazioni. Nel riquadro a comparsa Selezione impostazioni visualizzato scorrere verso il basso e selezionare Microsoft Defender>Protezione di rete. Nell'elenco delle impostazioni visualizzato selezionare Livello di imposizione e quindi chiudere il riquadro a comparsa Selezione impostazioni .

Tornare alla scheda Impostazioni di configurazione , modificare Il livello di imposizione in blocco.

Seleziona Avanti.

Nella scheda Tag ambito il tag di ambito denominato Default è selezionato per impostazione predefinita, ma è possibile rimuoverlo e selezionare altri tag di ambito esistenti. Al termine dell'operazione, fai clic su Avanti.

Nella scheda Assegnazioni configurare le impostazioni seguenti:

-

Sezione Gruppi inclusi : selezionare una delle opzioni seguenti:

- Aggiungi gruppi: selezionare uno o più gruppi da includere.

- Aggiungere tutti gli utenti

- Aggiungere tutti i dispositivi

- Gruppi esclusi: selezionare Aggiungi gruppi per specificare i gruppi da escludere.

Al termine, nella scheda Crea profilo selezionare Avanti.

-

Sezione Gruppi inclusi : selezionare una delle opzioni seguenti:

Nella scheda Rivedi e crea verificare le impostazioni e quindi selezionare Crea.

Distribuzione di Mobileconfig

Per distribuire la configurazione tramite un .mobileconfig file che può essere usato con soluzioni MDM non Microsoft o distribuito direttamente ai dispositivi, seguire questa procedura:

Salvare il payload seguente come

com.microsoft.wdav.xml.mobileconfig.<?xml version="1.0" encoding="utf-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>C4E6A782-0C8D-44AB-A025-EB893987A295</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP settings</string> <key>PayloadDescription</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string> <key>PayloadType</key> <string>com.microsoft.wdav</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </array> </dict> </plist>Verificare che il file del passaggio precedente sia stato copiato correttamente. Usando Terminale, eseguire il comando seguente e verificare che l'output sia OK:

plutil -lint com.microsoft.wdav.xml

Come esplorare le funzionalità

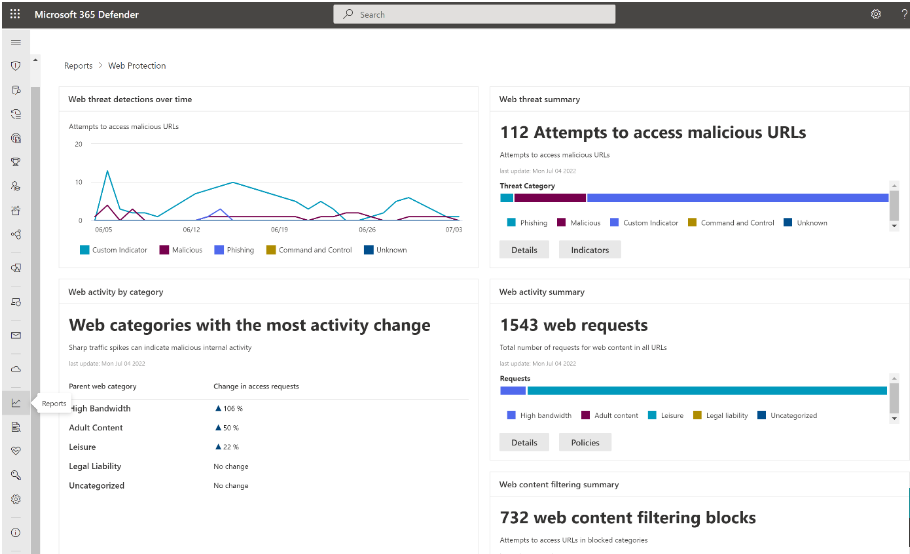

Informazioni su come proteggere l'organizzazione dalle minacce Web usando la protezione dalle minacce Web.

- La protezione dalle minacce Web fa parte della protezione Web in Microsoft Defender per endpoint. Usa la protezione di rete per proteggere i dispositivi dalle minacce Web.

Eseguire il flusso Indicatori personalizzati di compromissione per ottenere blocchi sul tipo di indicatore personalizzato.

Esplorare il filtro contenuto Web.

Nota

Se si rimuove un criterio o si modificano i gruppi di dispositivi contemporaneamente, ciò potrebbe causare un ritardo nella distribuzione dei criteri. Suggerimento per i professionisti: è possibile distribuire un criterio senza selezionare alcuna categoria in un gruppo di dispositivi. Questa azione creerà un criterio solo di controllo per comprendere il comportamento dell'utente prima di creare un criterio di blocco.

La creazione di gruppi di dispositivi è supportata in Defender per endpoint Piano 1 e Piano 2.

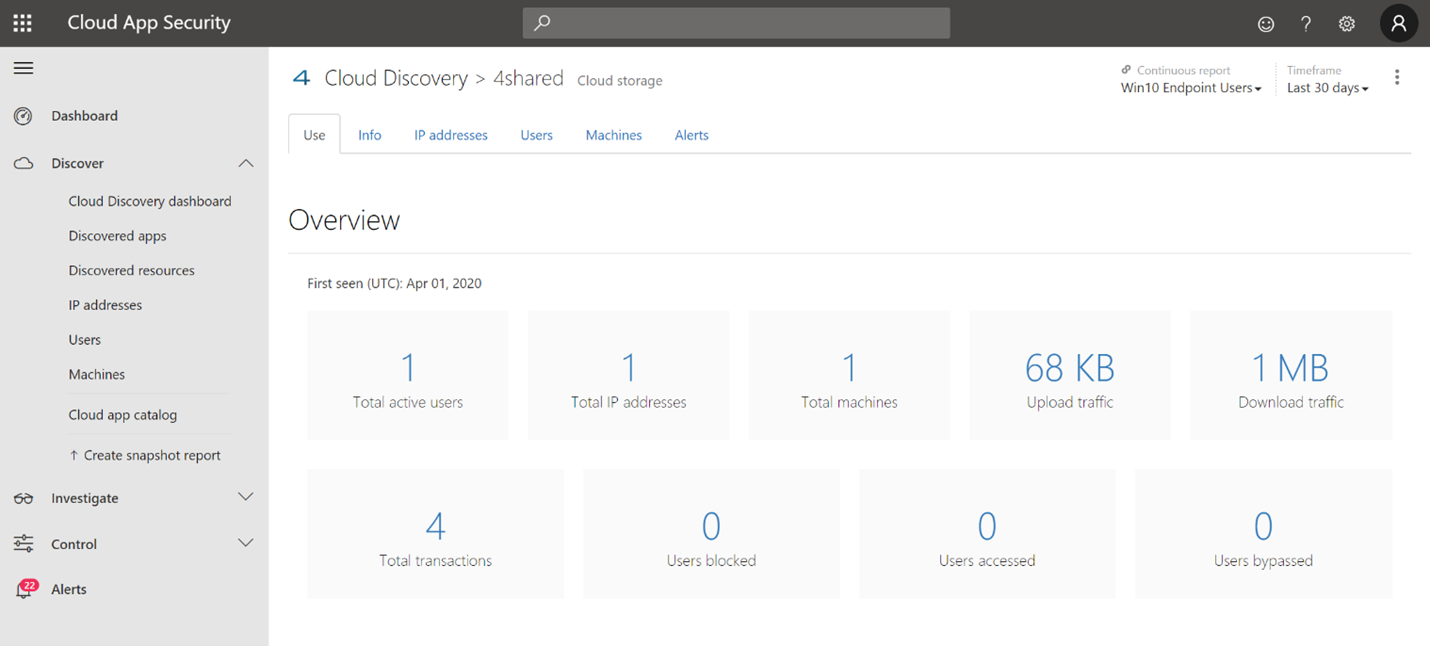

Integrare Microsoft Defender per endpoint con Defender for Cloud Apps e i dispositivi macOS abilitati per la protezione della rete hanno funzionalità di imposizione dei criteri degli endpoint.

Nota

L'individuazione e altre funzionalità non sono attualmente supportate in queste piattaforme.

Scenari

Sono supportati gli scenari seguenti.

Protezione dalle minacce sul Web

La protezione dalle minacce Web fa parte della protezione Web in Microsoft Defender XDR per endpoint. Usa la protezione di rete per proteggere i dispositivi dalle minacce Web. Grazie all'integrazione con Microsoft Edge per macOS e i browser non Microsoft più diffusi (ad esempio Brave, Chrome, Firefox, Safari, Opera), la protezione dalle minacce Web interrompe le minacce Web senza richiedere un proxy Web. Per altre informazioni sul supporto del browser, vedere Prerequisites Web threat protection can protect devices while they're on-premise or away ( Prerequisiti per la protezione dalle minacce Web in grado di proteggere i dispositivi in locale o in locale). La protezione dalle minacce Web interrompe l'accesso ai tipi di siti seguenti:

- siti di phishing

- vettori di malware

- siti di exploit

- siti non attendibili o a bassa reputazione

- siti bloccati nell'elenco di indicatori personalizzati

Per altre informazioni, vedere Proteggere l'organizzazione dalle minacce Web

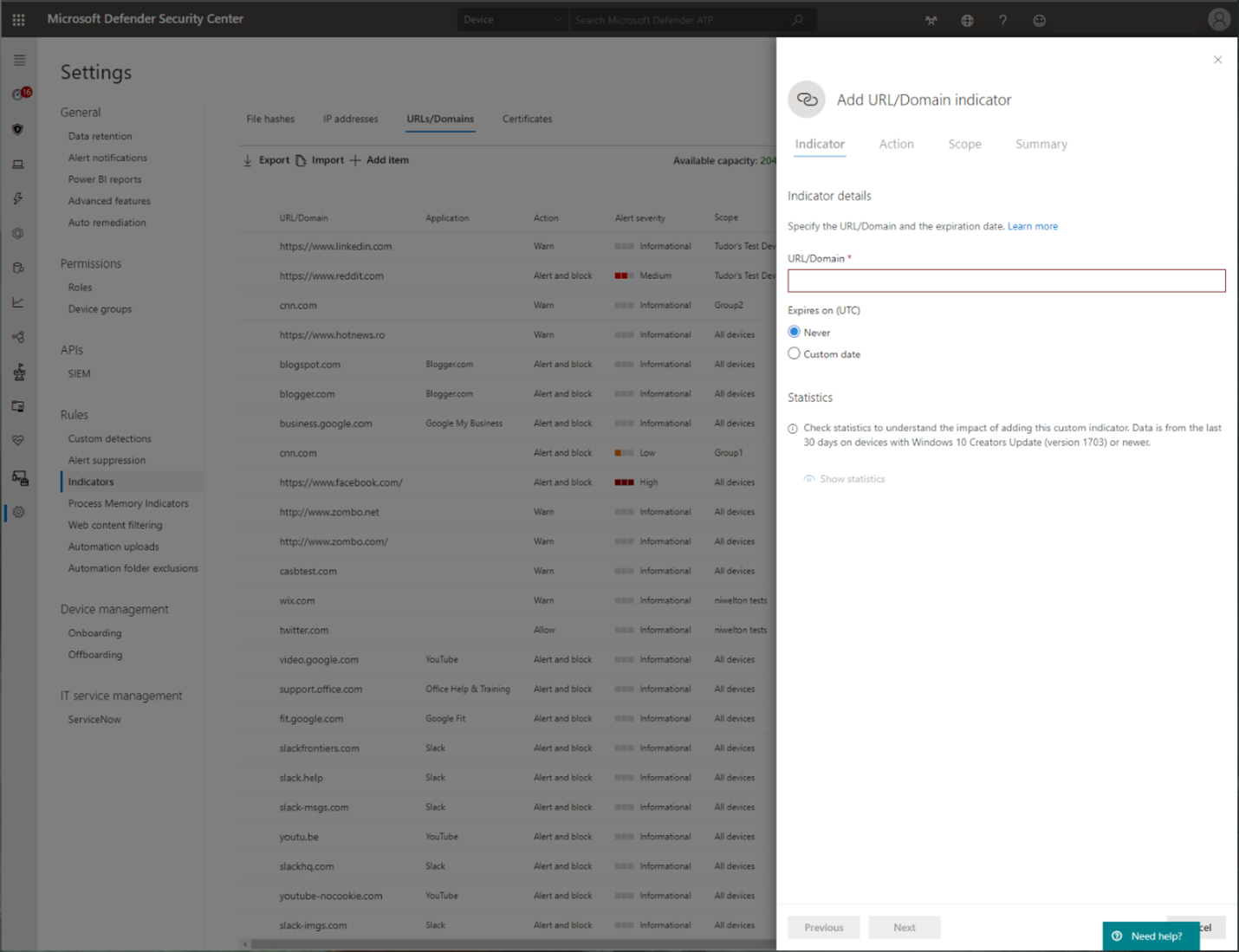

Indicatori personalizzati di compromissione

L'indicatore della corrispondenza di compromissione (IoC) è una funzionalità essenziale in ogni soluzione di endpoint protection. Questa funzionalità consente a SecOps di impostare un elenco di indicatori per il rilevamento e il blocco (prevenzione e risposta).

Creare indicatori che definiscono il rilevamento, la prevenzione e l'esclusione delle entità. È possibile definire l'azione da intraprendere, nonché la durata per l'applicazione dell'azione e l'ambito del gruppo di dispositivi a cui applicarla.

Le origini attualmente supportate sono il motore di rilevamento cloud di Defender per endpoint, il motore di analisi e correzione automatizzato e il motore di prevenzione degli endpoint (Microsoft Defender Antivirus).

Per altre informazioni, vedere: Creare indicatori per indirizzi IP e URL/domini.

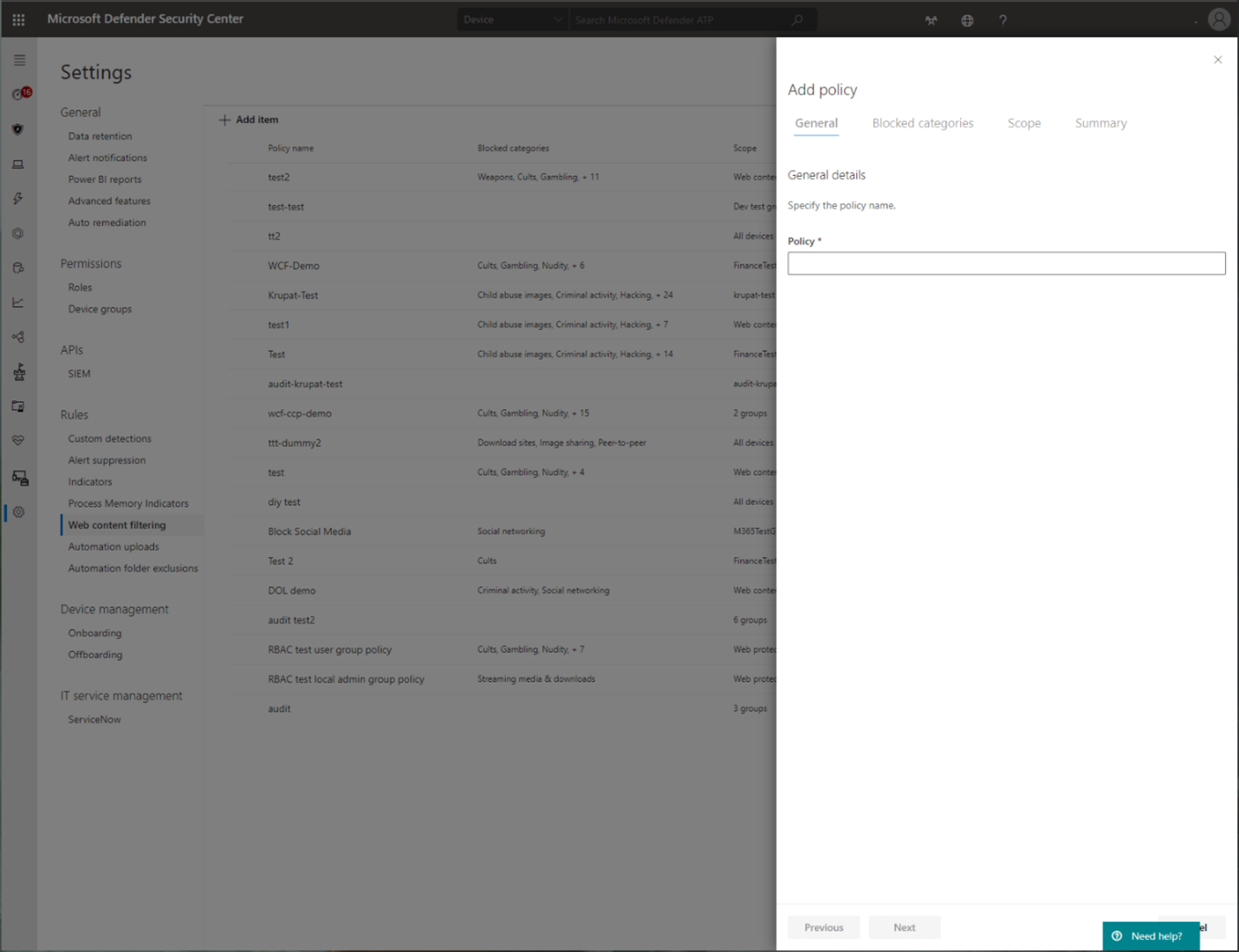

Filtro contenuti Web

Il filtro contenuto Web fa parte delle funzionalità di protezione Web in Microsoft Defender per endpoint e Microsoft Defender for Business. Il filtro contenuto Web consente all'organizzazione di tenere traccia e regolare l'accesso ai siti Web in base alle categorie di contenuto. Molti di questi siti Web (anche se non sono dannosi) potrebbero essere problematici a causa delle normative di conformità, dell'utilizzo della larghezza di banda o di altri problemi.

Configurare i criteri tra i gruppi di dispositivi per bloccare determinate categorie. Il blocco di una categoria impedisce agli utenti all'interno di gruppi di dispositivi specificati di accedere agli URL associati alla categoria. Per qualsiasi categoria non bloccata, gli URL vengono controllati automaticamente. Gli utenti possono accedere agli URL senza interruzioni e raccogliere statistiche di accesso per creare una decisione di criteri più personalizzata. Gli utenti visualizzeranno una notifica di blocco se un elemento nella pagina visualizzata effettua chiamate a una risorsa bloccata.

Il filtro dei contenuti Web supporta i principali Web browser (Brave, Chrome, Firefox, Safari e Opera) con blocco applicato da Protezione rete.

Per altre informazioni sul supporto del browser, vedere Prerequisiti.

Per altre informazioni sulla creazione di report, vedere Filtro contenuto Web.

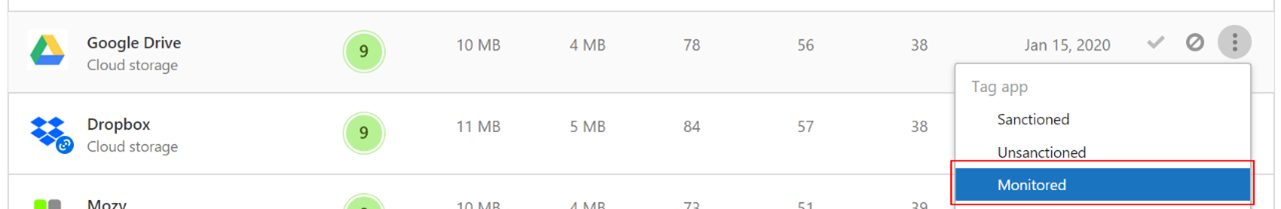

Microsoft Defender for Cloud Apps

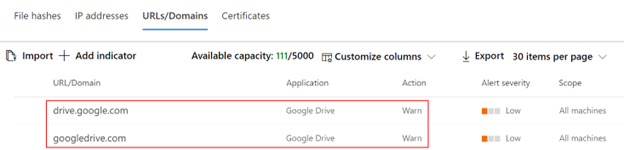

Il catalogo app Microsoft Defender for Cloud Apps/cloud identifica le app che si desidera che gli utenti finali vengano avvisate al momento dell'accesso e le contrassegnano come Monitorate. I domini elencati nelle app monitorate vengono sincronizzati in un secondo momento con Microsoft Defender XDR per endpoint:

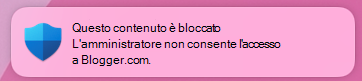

Entro 10-15 minuti, questi domini sono elencati in Microsoft Defender XDR in URL/domini degli indicatori > con Action=Warn. All'interno del contratto di servizio di imposizione (vedere i dettagli alla fine di questo articolo), gli utenti finali ricevono messaggi di avviso quando tentano di accedere a questi domini:

Quando un utente finale tenta di accedere ai domini monitorati, viene avvisato da Defender per endpoint. L'utente ottiene un'esperienza di blocco normale accompagnata dal messaggio di tipo avviso popup seguente, visualizzato dal sistema operativo, incluso il nome dell'applicazione bloccata (ad esempio Blogger.com)

Se l'utente finale rileva un blocco, l'utente ha due possibili risoluzioni: bypass e education.

Bypass utente

- Per l'esperienza dei messaggi di tipo avviso popup: premere il pulsante Sblocca . Ricaricando la pagina Web, l'utente è in grado di procedere e usare l'app cloud. Questa azione è applicabile per le prossime 24 ore, dopo le quali l'utente deve sbloccare di nuovo.

Formazione degli utenti

- Per l'esperienza dei messaggi di tipo avviso popup: premere il messaggio di tipo avviso popup stesso. L'utente finale viene reindirizzato a un URL di reindirizzamento personalizzato impostato a livello globale in Microsoft Defender for Cloud Apps (altre informazioni nella parte inferiore di questa pagina)

Nota

Rilevamento dei bypass per app: è possibile tenere traccia del numero di utenti che hanno ignorato l'avviso nella pagina Applicazione in Microsoft Defender for Cloud Apps.

Appendice

Modello di sito di SharePoint del Centro formazione per gli utenti finali

Per molte organizzazioni, è importante adottare i controlli cloud forniti da Microsoft Defender for Cloud Apps e non solo impostare limitazioni sugli utenti finali quando necessario, ma anche educarli e formare:

- l'evento imprevisto specifico

- perché è successo

- la logica alla base di questa decisione

- come è possibile attenuare l'incontro con i siti bloccati

Quando si verifica un comportamento imprevisto, la confusione degli utenti potrebbe essere ridotta fornendo loro quante più informazioni possibile, non solo per spiegare cosa è successo, ma anche per educarli a essere più consapevoli la prossima volta che scelgono un'app cloud per completare il loro lavoro. Ad esempio, queste informazioni possono includere:

- Criteri di sicurezza e conformità dell'organizzazione e linee guida per l'uso di Internet e cloud

- App cloud approvate/consigliate per l'uso

- App cloud con restrizioni/bloccate per l'uso

Cose importanti da sapere

La propagazione e l'aggiornamento dei domini app nei dispositivi endpoint possono richiedere fino a due ore (in genere meno) dopo che sono stati contrassegnati come monitorati.

Per impostazione predefinita, viene eseguita un'azione per tutte le app e i domini contrassegnati come Monitorati in Microsoft Defender for Cloud Apps per tutti gli endpoint di cui è stato eseguito l'onboarding nell'organizzazione.

Gli URL completi non sono attualmente supportati e non vengono inviati da Microsoft Defender for Cloud Apps a Microsoft Defender per endpoint. Se gli URL completi sono elencati in Microsoft Defender for Cloud Apps come app monitorate, gli utenti non vengono avvisati quando tentano di accedere a un sito. Ad esempio,

google.com/drivenon è supportato, mentredrive.google.comè supportato.Gli amministratori devono assicurarsi che Encrypted Client Hello e QUIC siano disabilitati durante i test per assicurarsi che i siti siano bloccati correttamente. Vedere le istruzioni precedenti.

Consiglio

Nessuna notifica dell'utente finale viene visualizzata nei browser di terze parti? Assicurarsi di aver consentito le notifiche da Microsoft Defender in Notifiche delle impostazioni> di sistema.

Vedere anche

- Microsoft Defender XDR per endpoint su Mac

- integrazione di Microsoft Defender XDR per endpoint con Microsoft Microsoft Defender XDR for Cloud Apps

- Scopri le funzionalità innovative di Microsoft Edge

- Proteggere la rete

- Attivare la protezione di rete

- Protezione sul Web

- Creare indicatori

- Filtro contenuti Web

Consiglio

Per saperne di più, Interagisci con la community Microsoft Security nella Community Tech: Community Tech di Microsoft Defender per endpoint.