Architettura di Microsoft Defender per identità

Microsoft Defender per identità monitora i controller di dominio acquisendo e analizzando il traffico di rete, sfruttando gli eventi di Windows direttamente dai controller di dominio e quindi analizza i dati per individuare attacchi e minacce.

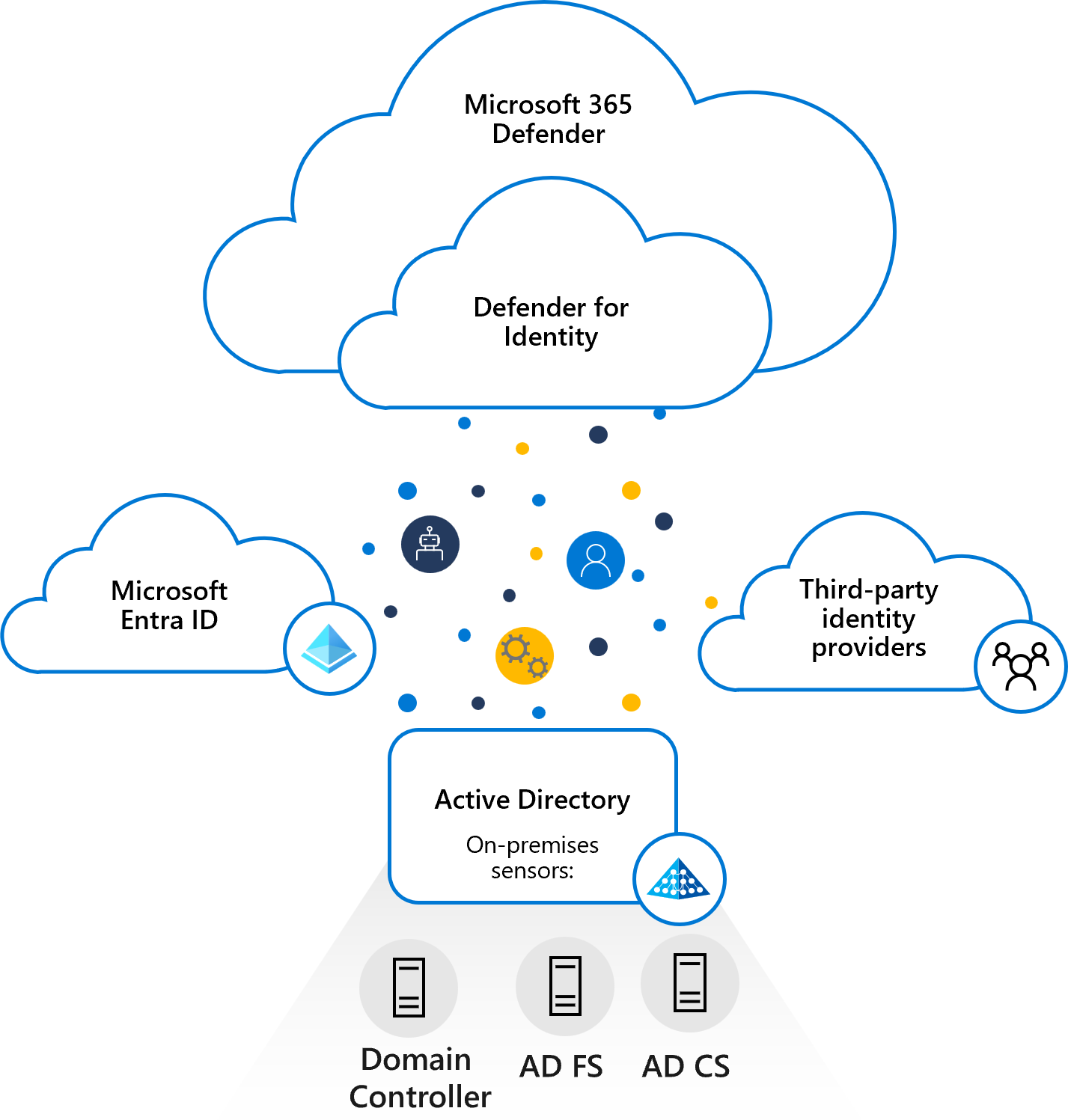

L'immagine seguente mostra come Defender per identità viene sovrapposto a Microsoft Defender XDR e interagisce con altri provider di identità di servizi Microsoft e di terze parti per monitorare il traffico proveniente dai controller di dominio e dai server Active Directory.

Installato direttamente nei server di controller di dominio, Active Directory Federation Services (AD FS) o Active Directory Certificate Services (AD CS), il sensore Defender per identità accede ai registri eventi necessari direttamente dai server. Dopo che i log e il traffico di rete vengono analizzati dal sensore, Defender per identità invia solo le informazioni analizzate al servizio cloud Defender per identità.

Componenti di Defender per identità

Microsoft Defender per identità è costituito dai componenti seguenti:

Portale Microsoft Defender

Il portale di Microsoft Defender crea l'area di lavoro di Defender per identità, visualizza i dati ricevuti dai sensori di Defender per identità e consente di monitorare, gestire e analizzare le minacce nell'ambiente di rete.I sensori Defender per identità defender per identità possono essere installati direttamente nei server seguenti:

- Controller di dominio: il sensore monitora direttamente il traffico del controller di dominio, senza la necessità di un server dedicato o la configurazione del mirroring delle porte.

- AD FS/AD CS: il sensore monitora direttamente il traffico di rete e gli eventi di autenticazione.

Servizio cloud Defender per identità

Il servizio cloud Defender per identità viene eseguito nell'infrastruttura di Azure ed è attualmente distribuito in Europa, Regno Unito, Svizzera, America del Nord/America centrale/Caraibi, Australia orientale, Asia e India. Il servizio cloud di Microsoft Defender per identità è connesso a Microsoft Intelligent Security Graph.

Portale Microsoft Defender

Usare il portale di Microsoft Defender per:

- Creare l'area di lavoro di Defender per identità.

- Eseguire l'integrazione con altri servizi di sicurezza Microsoft.

- Gestire le impostazioni di configurazione del sensore defender per identità.

- Visualizzare i dati ricevuti dai sensori defender per identità.

- Monitorare le attività sospette rilevate e gli attacchi sospetti in base al modello di kill chain degli attacchi.

- Facoltativo: il portale può anche essere configurato per inviare messaggi di posta elettronica ed eventi quando vengono rilevati avvisi di sicurezza o problemi di integrità.

Nota

Se nell'area di lavoro defender per identità non è installato alcun sensore entro 60 giorni, l'area di lavoro potrebbe essere eliminata e sarà necessario ricrearla.

Sensore defender per identità

Il sensore Defender per identità ha le funzionalità principali seguenti:

- Acquisire e controllare il traffico di rete del controller di dominio (traffico locale del controller di dominio)

- Ricevere eventi di Windows direttamente dai controller di dominio

- Ricevere informazioni contabili RADIUS dal provider VPN

- Recuperare dati su utenti e computer dal dominio di Active Directory

- Eseguire la risoluzione delle entità di rete (utenti, gruppi e computer)

- Trasferire i dati pertinenti al servizio cloud Defender per identità

Defender per identità legge gli eventi in locale, senza dover acquistare e gestire hardware o configurazioni aggiuntive. Il sensore Defender per identità supporta anche Event Tracing for Windows (ETW) che fornisce le informazioni di log per più rilevamenti. I rilevamenti basati su ETW includono sospetti attacchi DCShadow tentati tramite richieste di replica del controller di dominio e promozione del controller di dominio.

Processo di sincronizzazione del dominio

Il processo di sincronizzazione del dominio è responsabile della sincronizzazione proattiva di tutte le entità da un dominio di Active Directory specifico (simile al meccanismo usato dai controller di dominio stessi per la replica). Un sensore viene scelto automaticamente in modo casuale da tutti i sensori idonei da usare come programma di sincronizzazione del dominio.

Se il programma di sincronizzazione del dominio è offline per più di 30 minuti, viene scelto automaticamente un altro sensore.

Limiti delle risorse

Il sensore Defender per identità include un componente di monitoraggio che valuta la capacità di calcolo e memoria disponibile nel server in cui è in esecuzione. Il processo di monitoraggio viene eseguito ogni 10 secondi e aggiorna dinamicamente la quota di utilizzo della CPU e della memoria nel processo del sensore defender per identità. Il processo di monitoraggio assicura che il server disponga sempre di almeno il 15% delle risorse di calcolo e memoria gratuite disponibili.

Indipendentemente da ciò che si verifica nel server, il processo di monitoraggio libera continuamente le risorse per assicurarsi che la funzionalità principale del server non sia mai interessata.

Se il processo di monitoraggio causa l'interruzione delle risorse del sensore defender per identità, viene monitorato solo il traffico parziale e nella pagina del sensore defender per identità viene visualizzato l'avviso di integrità "Traffico di rete con mirroring delle porte eliminate".

Eventi Windows

Per migliorare la copertura del rilevamento di Defender per identità correlata alle autenticazioni NTLM, modifiche ai gruppi sensibili e creazione di servizi sospetti, Defender per identità analizza i log di eventi specifici di Windows.

Per assicurarsi che i log siano letti, assicurarsi che il sensore defender per identità disponga di impostazioni avanzate dei criteri di controllo configurate correttamente. Per assicurarsi che l'evento di Windows 8004 sia controllato in base alle esigenze del servizio, esaminare le impostazioni di controllo NTLM

Passaggio successivo

Distribuire Microsoft Defender per identità con Microsoft Defender XDR