analisi Email nelle indagini per Microsoft Defender per Office 365

Consiglio

Sapevi che puoi provare le funzionalità in Microsoft Defender XDR gratuitamente per Office 365 Piano 2? Usa la versione di valutazione Defender per Office 365 di 90 giorni nell'hub delle versioni di valutazione del portale di Microsoft Defender. Informazioni su chi può iscriversi e sulle condizioni di valutazione in Prova Microsoft Defender per Office 365.

Durante l'analisi automatizzata degli avvisi, Microsoft Defender per Office 365 analizza la posta elettronica originale alla ricerca di minacce e identifica altri messaggi di posta elettronica correlati al messaggio di posta elettronica originale e potenzialmente parte di un attacco. Questa analisi è importante perché gli attacchi di posta elettronica sono raramente costituiti da un singolo messaggio di posta elettronica.

L'analisi automatica della posta elettronica dell'indagine identifica i cluster di posta elettronica usando gli attributi del messaggio di posta elettronica originale per eseguire query per la posta elettronica inviata e ricevuta dall'organizzazione. Questa analisi è simile al modo in cui un analista delle operazioni di sicurezza può cercare il messaggio di posta elettronica correlato in Esplora risorse o Ricerca avanzata. Vengono usate diverse query per identificare i messaggi di posta elettronica corrispondenti perché gli utenti malintenzionati in genere modificano i parametri di posta elettronica per evitare il rilevamento della sicurezza. L'analisi del clustering esegue questi controlli per determinare come gestire la posta elettronica coinvolta nell'indagine:

- L'analisi della posta elettronica crea query (cluster) di posta elettronica usando gli attributi del messaggio di posta elettronica originale: valori del mittente (indirizzo IP, dominio mittente) e contenuti (oggetto, ID cluster) per trovare la posta elettronica che potrebbe essere correlata.

- Se l'analisi degli URL e dei file del messaggio di posta elettronica originale identifica che alcuni sono dannosi (ovvero malware o phishing), crea anche query o cluster di messaggi di posta elettronica contenenti l'URL o il file dannoso.

- Email'analisi del clustering conta le minacce associate al messaggio di posta elettronica simile nel cluster per determinare se il messaggio di posta elettronica è dannoso, sospetto o non presenta minacce chiare. Se il cluster di posta elettronica corrispondente alla query ha una quantità sufficiente di posta indesiderata, phishing normale, phishing ad alta attendibilità o minacce malware, il cluster di posta elettronica ottiene il tipo di minaccia applicato.

- L'analisi del clustering di posta elettronica controlla anche il percorso di recapito più recente del messaggio di posta elettronica originale e dei messaggi nei cluster di posta elettronica per identificare i messaggi che potrebbero richiedere la rimozione o che sono già stati corretti o impediti. Questa analisi è importante perché gli utenti malintenzionati modificano il contenuto dannoso e i criteri di sicurezza e la protezione possono variare tra le cassette postali. Questa funzionalità porta a situazioni in cui il contenuto dannoso potrebbe ancora rimanere nelle cassette postali, anche se uno o più messaggi di posta elettronica dannosi sono stati impediti o rilevati e rimossi da zero ore di eliminazione automatica (ZAP).

- Email cluster considerati dannosi a causa di malware, phishing ad alta attendibilità, file dannosi o minacce URL dannose ottengono un'azione in sospeso per eliminare temporaneamente i messaggi ancora presenti nella cassetta postale cloud (cartelle Posta in arrivo o Posta indesiderata Email). Se i cluster di posta elettronica o di posta elettronica dannosi sono "Non nella cassetta postale" (bloccati, messi in quarantena, non riusciti, eliminati temporaneamente e così via) o "Locale/Esterno" con nessuno nella cassetta postale cloud, non viene configurata alcuna azione in sospeso per rimuoverli.

- Se uno dei cluster di posta elettronica è considerato dannoso, la minaccia identificata dal cluster viene applicata nuovamente al messaggio di posta elettronica originale coinvolto nell'indagine. Questo comportamento è simile a un analista delle operazioni di sicurezza che usa i risultati della ricerca della posta elettronica per determinare il verdetto di un messaggio di posta elettronica originale in base a un messaggio di posta elettronica simile. Questo risultato garantisce che, indipendentemente dal fatto che gli URL, i file o gli indicatori di posta elettronica di origine di un messaggio di posta elettronica originale vengano rilevati o meno, il sistema può identificare i messaggi di posta elettronica dannosi che potrebbero eludere il rilevamento tramite personalizzazione, morphing, evasione o altre tecniche di attacco.

- Nell'analisi della compromissione degli utenti vengono creati altri cluster di posta elettronica per identificare i potenziali problemi di posta elettronica creati dalla cassetta postale. Questo processo include un cluster di posta elettronica pulito (buona posta elettronica da parte dell'utente, potenziale esfiltrazione dei dati e potenziale posta elettronica di comando/controllo), cluster di posta elettronica sospetti (posta elettronica contenente posta indesiderata o phishing normale) e cluster di posta elettronica dannosi (posta elettronica contenente malware o phishing ad alta attendibilità). Questi cluster di posta elettronica forniscono dati degli analisti delle operazioni di sicurezza per determinare altri problemi che potrebbero dover essere risolti da una compromissione e visibilità sui messaggi che potrebbero aver attivato gli avvisi originali (ad esempio, phishing/posta indesiderata che ha attivato le restrizioni di invio dell'utente)

Email'analisi del clustering tramite similitudini e query di entità dannose garantisce che i problemi di posta elettronica siano completamente identificati e puliti, anche se viene identificato un solo messaggio di posta elettronica da un attacco. È possibile usare i collegamenti delle visualizzazioni del pannello laterale dei dettagli del cluster di posta elettronica per aprire le query in Esplora risorse o Ricerca avanzata per eseguire un'analisi più approfondita e modificare le query, se necessario. Questa funzionalità consente il perfezionamento manuale e la correzione se le query del cluster di posta elettronica sono troppo strette o troppo ampie (inclusa la posta elettronica non correlata).

Ecco altri miglioramenti all'analisi della posta elettronica nelle indagini.

L'indagine AIR ignora gli elementi di recapito avanzati (cassette postali SecOps e messaggi di simulazione di phishing)

Durante l'analisi del clustering della posta elettronica, tutte le query di clustering ignorano le cassette postali SecOps e gli URL di simulazione del phishing identificati come criteri di recapito avanzati. Le cassette postali SecOps e gli URL di simulazione del phishing non vengono visualizzati nella query per mantenere gli attributi di clustering semplici e facili da leggere. Queste esclusioni garantiscono che i messaggi inviati alle cassette postali SecOps e ai messaggi che contengono URL di simulazione del phishing vengano ignorati durante l'analisi delle minacce e non vengano rimossi durante la correzione.

Nota

Quando si apre un cluster di posta elettronica per visualizzarlo in Explorer dai dettagli del cluster di posta elettronica, i filtri della simulazione di phishing e della cassetta postale SecOps vengono applicati in Esplora risorse, ma non vengono visualizzati. Se si modificano i filtri, le date o l'aggiornamento della query all'interno della pagina, le esclusioni del filtro di simulazione di phishing/SecOps vengono rimosse e i messaggi di posta elettronica corrispondenti vengono visualizzati nuovamente. Se si aggiorna la pagina Esplora risorse usando la funzione di aggiornamento del browser, i filtri di query originali vengono ricaricati, inclusi i filtri di simulazione di phishing/SecOps, ma vengono rimosse le modifiche successive apportate.

Aggiornamenti AIR in sospeso sullo stato dell'azione di posta elettronica

L'analisi della posta elettronica di indagine calcola le minacce e le posizioni di posta elettronica al momento dell'indagine per creare l'evidenza e le azioni dell'indagine. Questi dati possono diventare obsoleti e obsoleti quando le azioni esterne all'indagine influiscono sul messaggio di posta elettronica coinvolto nell'indagine. Ad esempio, la ricerca manuale delle operazioni di sicurezza e la correzione potrebbero pulire i messaggi di posta elettronica inclusi in un'indagine. Analogamente, le azioni di eliminazione approvate nelle indagini parallele o nelle azioni di quarantena automatica ZAP potrebbero aver rimosso la posta elettronica. Inoltre, i rilevamenti ritardati delle minacce dopo il recapito della posta elettronica potrebbero modificare il numero di minacce incluse nelle query/cluster di posta elettronica dell'indagine.

Per garantire che le azioni di indagine siano aggiornate, le indagini che contengono azioni in sospeso eseguono periodicamente le query di analisi della posta elettronica per aggiornare i percorsi e le minacce della posta elettronica.

- Quando i dati del cluster di posta elettronica cambiano, aggiorna la minaccia e i conteggi dei percorsi di recapito più recenti.

- Se nella cassetta postale non sono più presenti messaggi di posta elettronica o cluster di posta elettronica con azioni in sospeso, l'azione in sospeso viene annullata e il messaggio di posta elettronica o il cluster dannoso viene considerato corretto.

- Dopo che tutte le minacce dell'indagine sono state corrette o annullate come descritto in precedenza, l'indagine passa a uno stato corretto e l'avviso originale è stato risolto.

Visualizzazione delle prove degli eventi imprevisti per i cluster di posta elettronica e di posta elettronica

Email nella scheda Evidenza e risposta per un evento imprevisto vengono ora visualizzate le informazioni seguenti.

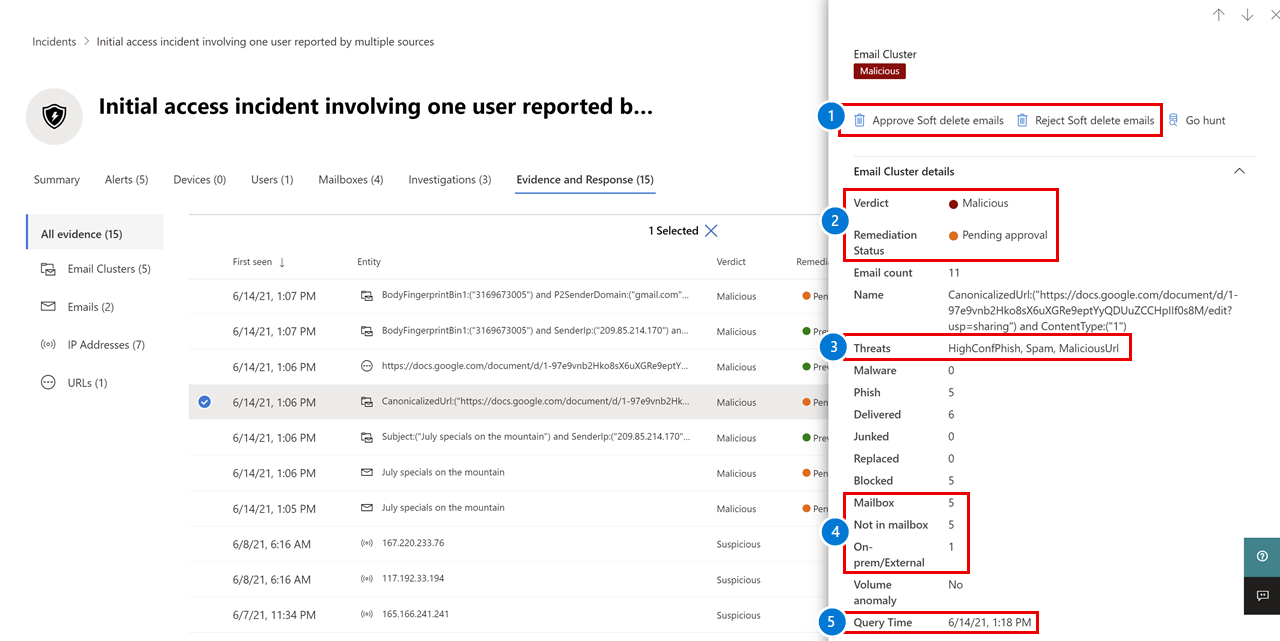

Dai callout numerato nella figura:

È possibile eseguire azioni di correzione, oltre al Centro notifiche.

È possibile eseguire azioni correttive per i cluster di posta elettronica con un verdetto dannoso (ma non sospetto).

Per il verdetto di posta indesiderata e-mail, il phishing è suddiviso in alta confidenza e phishing normale.

Per un verdetto dannoso, le categorie di minacce sono malware, phishing ad alta attendibilità, URL dannoso e file dannoso.

Per un verdetto sospetto, le categorie di minacce sono posta indesiderata e phishing normale.

Il conteggio dei messaggi di posta elettronica per si basa sul percorso di recapito più recente e include contatori per la posta elettronica nelle cassette postali, non nelle cassette postali e in locale.

Include la data e l'ora della query, che potrebbero essere aggiornate per i dati più recenti.

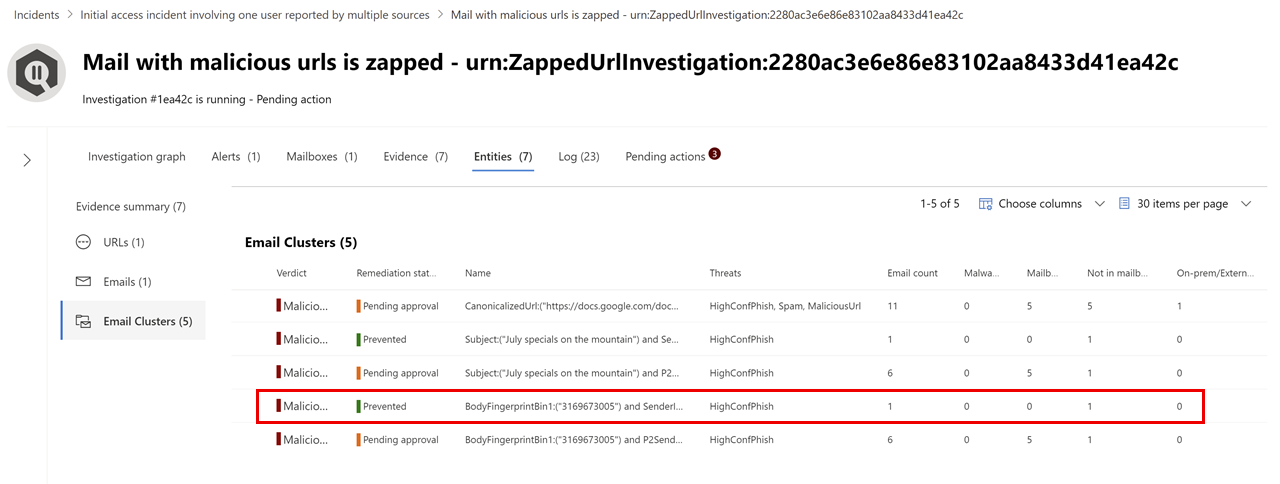

Per i cluster di posta elettronica o di posta elettronica nella scheda Entità di un'indagine, Impedita significa che nella cassetta postale non è presente alcun messaggio di posta elettronica dannoso (posta elettronica o cluster). Di seguito viene riportato un esempio.

In questo esempio, il messaggio di posta elettronica è dannoso ma non in una cassetta postale.