Eseguire la migrazione di query di ricerca avanzate da Microsoft Defender per endpoint

Si applica a:

- Microsoft Defender XDR

Spostare i flussi di lavoro di ricerca avanzati da Microsoft Defender per endpoint a cercare in modo proattivo le minacce usando un set più ampio di dati. In Microsoft Defender XDR si ottiene l'accesso ai dati da altre soluzioni di sicurezza di Microsoft 365, tra cui:

- Microsoft Defender per endpoint

- Microsoft Defender per Office 365

- Microsoft Defender for Cloud Apps

- Microsoft Defender per identità

Nota

La maggior parte dei clienti Microsoft Defender per endpoint può usare Microsoft Defender XDR senza licenze aggiuntive. Per iniziare a eseguire la transizione dei flussi di lavoro di ricerca avanzati da Defender per endpoint, attivare Microsoft Defender XDR.

È possibile eseguire la transizione senza influire sui flussi di lavoro di Defender per endpoint esistenti. Le query salvate rimangono invariate e le regole di rilevamento personalizzate continuano a essere eseguite e a generare avvisi. Saranno tuttavia visibili in Microsoft Defender XDR.

Tabelle dello schema solo in Microsoft Defender XDR

Lo schema di ricerca avanzata Microsoft Defender XDR fornisce tabelle aggiuntive contenenti dati di varie soluzioni di sicurezza di Microsoft 365. Le tabelle seguenti sono disponibili solo in Microsoft Defender XDR:

| Nome della tabella | Descrizione |

|---|---|

| AlertEvidence | File, indirizzi IP, URL, utenti o dispositivi associati agli avvisi |

| AlertInfo | Avvisi da Microsoft Defender per endpoint, Microsoft Defender per Office 365, Microsoft Defender for Cloud Apps e Microsoft Defender per identità, incluse le informazioni sulla gravità e le categorie di minacce |

| EmailAttachmentInfo | Informazioni sui file allegati alle e-mail |

| EmailEvents | Eventi di posta elettronica di Microsoft 365, tra cui il recapito delle e-mail e gli eventi blocco |

| EmailPostDeliveryEvents | Eventi di sicurezza che si verificano dopo il recapito, dopo che Microsoft 365 ha recapitato le e-mail alla cassetta postale del destinatario |

| EmailUrlInfo | Informazioni sugli URL nelle e-mail |

| IdentityDirectoryEvents | Eventi che coinvolgono un controller di dominio locale che esegue Active Directory (AD). Questa tabella copre una serie di eventi correlati all'identità, e gli eventi di sistema sul controller di dominio. |

| IdentityInfo | Informazioni sull'account da varie origini, tra cui Microsoft Entra ID |

| IdentityLogonEvents | Eventi di autenticazione in Active Directory e servizi online di Microsoft |

| IdentityQueryEvents | Query per gli oggetti di Active Directory, ad esempio utenti, gruppi, dispositivi e domini |

Importante

Le query e i rilevamenti personalizzati che usano tabelle dello schema disponibili solo in Microsoft Defender XDR possono essere visualizzate solo in Microsoft Defender XDR.

Eseguire il mapping della tabella DeviceAlertEvents

Le AlertInfo tabelle e AlertEvidence sostituiscono la DeviceAlertEvents tabella nello schema Microsoft Defender per endpoint. Oltre ai dati sugli avvisi dei dispositivi, queste due tabelle includono dati sugli avvisi per identità, app e messaggi di posta elettronica.

Utilizzare la tabella seguente per controllare il mapping DeviceAlertEvents delle colonne alle colonne nelle AlertInfo tabelle e AlertEvidence .

Consiglio

Oltre alle colonne della tabella seguente, la AlertEvidence tabella include molte altre colonne che forniscono un quadro più olistico degli avvisi provenienti da varie origini.

Vedere tutte le colonne AlertEvidence

| Colonna DeviceAlertEvents | Dove trovare gli stessi dati in Microsoft Defender XDR |

|---|---|

AlertId |

AlertInfo e AlertEvidence tabelle |

Timestamp |

AlertInfo e AlertEvidence tabelle |

DeviceId |

AlertEvidence tavolo |

DeviceName |

AlertEvidence tavolo |

Severity |

AlertInfo tavolo |

Category |

AlertInfo tavolo |

Title |

AlertInfo tavolo |

FileName |

AlertEvidence tavolo |

SHA1 |

AlertEvidence tavolo |

RemoteUrl |

AlertEvidence tavolo |

RemoteIP |

AlertEvidence tavolo |

AttackTechniques |

AlertInfo tavolo |

ReportId |

Questa colonna viene in genere usata in Microsoft Defender per endpoint per individuare i record correlati in altre tabelle. In Microsoft Defender XDR è possibile ottenere i dati correlati direttamente dalla AlertEvidence tabella. |

Table |

Questa colonna viene in genere usata in Microsoft Defender per endpoint per informazioni aggiuntive sugli eventi in altre tabelle. In Microsoft Defender XDR è possibile ottenere i dati correlati direttamente dalla AlertEvidence tabella. |

Modificare le query di Microsoft Defender per endpoint esistenti

Microsoft Defender per endpoint le query funzioneranno così come sono, a meno che non facciano riferimento alla DeviceAlertEvents tabella. Per usare queste query in Microsoft Defender XDR, applicare le modifiche seguenti:

- Sostituire

DeviceAlertEventsconAlertInfo. - Unire e

AlertInfoleAlertEvidencetabelleAlertIdper ottenere dati equivalenti.

Query originale

La query seguente usa DeviceAlertEvents in Microsoft Defender per endpoint per ottenere gli avvisi che coinvolgono powershell.exe:

DeviceAlertEvents

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)" and FileName == "powershell.exe"

Query modificata

La query seguente è stata modificata per l'uso in Microsoft Defender XDR. Invece di controllare il nome del file direttamente da DeviceAlertEvents, viene aggiunto un join AlertEvidence e viene verificato il nome del file in tale tabella.

AlertInfo

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)"

| join AlertEvidence on AlertId

| where FileName == "powershell.exe"

Eseguire la migrazione di regole di rilevamento personalizzate

Quando Microsoft Defender per endpoint regole vengono modificate in Microsoft Defender XDR, continuano a funzionare come prima se la query risultante esamina solo le tabelle dei dispositivi.

Ad esempio, gli avvisi generati da regole di rilevamento personalizzate che eseguono query solo sulle tabelle dei dispositivi continueranno a essere recapitati al SIEM e genereranno notifiche tramite posta elettronica, a seconda di come sono state configurate in Microsoft Defender per endpoint. Continueranno a essere applicate anche eventuali regole di eliminazione esistenti in Defender per endpoint.

Dopo aver modificato una regola di Defender per endpoint in modo da eseguire query sulle tabelle di identità e di posta elettronica, disponibili solo in Microsoft Defender XDR, la regola viene spostata automaticamente in Microsoft Defender XDR.

Avvisi generati dalla regola di cui è stata eseguita la migrazione:

- Non sono più visibili nel portale di Defender per endpoint (Microsoft Defender Security Center)

- Interrompere il recapito al SIEM o generare notifiche tramite posta elettronica. Per risolvere questa modifica, configurare le notifiche tramite Microsoft Defender XDR per ottenere gli avvisi. È possibile usare l'API Microsoft Defender XDR per ricevere notifiche per avvisi di rilevamento dei clienti o eventi imprevisti correlati.

- Non verrà eliminato dalle regole di eliminazione Microsoft Defender per endpoint. Per impedire la generazione di avvisi per determinati utenti, dispositivi o cassette postali, modificare le query corrispondenti in modo da escludere tali entità in modo esplicito.

Se si modifica una regola in questo modo, verrà richiesta la conferma prima che tali modifiche vengano applicate.

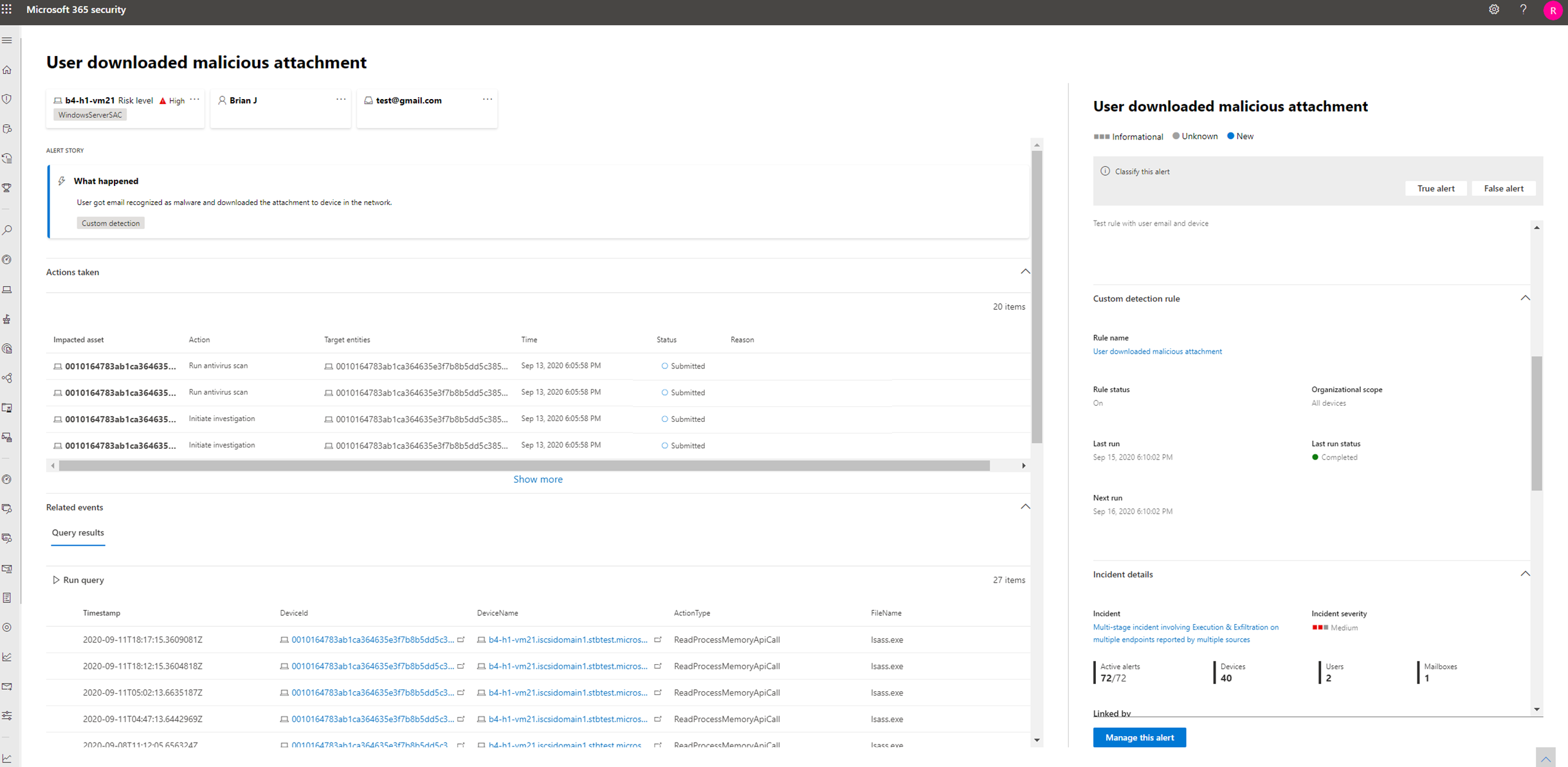

I nuovi avvisi generati dalle regole di rilevamento personalizzate in Microsoft Defender XDR vengono visualizzati in una pagina di avviso che fornisce le informazioni seguenti:

- Titolo e descrizione dell'avviso

- Risorse interessate

- Azioni eseguite in risposta all'avviso

- Risultati della query che hanno attivato l'avviso

- Informazioni sulla regola di rilevamento personalizzata

Scrivere query senza DeviceAlertEvents

Nello schema Microsoft Defender XDR vengono fornite le AlertInfo tabelle e AlertEvidence per supportare il set diversificato di informazioni che accompagnano gli avvisi provenienti da diverse origini.

Per ottenere le stesse informazioni di avviso usate per ottenere dalla DeviceAlertEvents tabella nello schema Microsoft Defender per endpoint, filtrare la AlertInfo tabella in base ServiceSource a e quindi unire ogni ID univoco alla AlertEvidence tabella, che fornisce informazioni dettagliate sull'evento e sull'entità.

Vedere la query di esempio seguente:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

| join AlertEvidence on AlertId

Questa query restituisce molte più colonne rispetto DeviceAlertEvents allo schema Microsoft Defender per endpoint. Per mantenere gestibili i risultati, usare project per ottenere solo le colonne a cui si è interessati. L'esempio seguente proietta le colonne a cui si potrebbe essere interessati quando l'indagine ha rilevato l'attività di PowerShell:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

and AttackTechniques has "powershell"

| join AlertEvidence on AlertId

| project Timestamp, Title, AlertId, DeviceName, FileName, ProcessCommandLine

Se si vuole filtrare per entità specifiche coinvolte negli avvisi, è possibile farlo specificando il tipo di entità in EntityType e il valore per cui si vuole filtrare. L'esempio seguente cerca un indirizzo IP specifico:

AlertInfo

| where Title == "Insert_your_alert_title"

| join AlertEvidence on AlertId

| where EntityType == "Ip" and RemoteIP == "192.88.99.01"

Vedere anche

- Attivare Microsoft Defender XDR

- Panoramica della rilevazione avanzata

- Comprendere lo schema

- Ricerca avanzata in Microsoft Defender per endpoint

Consiglio

Per saperne di più, Visitare la community di Microsoft Security nella Tech Community: Tech Community di Microsoft Defender XDR.