Cercare gli eventi in Microsoft Defender XDR nel log di controllo

Si applica a:

Il log di controllo consente di analizzare attività specifiche nei servizi di Microsoft 365. Nel portale di Microsoft Defender XDR vengono controllate le attività di Microsoft Defender XDR e Microsoft Defender per endpoint. Alcune delle attività controllate sono:

- Modifiche alle impostazioni di conservazione dei dati

- Modifiche alle funzionalità avanzate

- Creazione di indicatori di compromissione

- Isolamento dei dispositivi

- Aggiungere\modificare\eliminare ruoli di sicurezza

- Creare\modificare regole di rilevamento personalizzate

- Assegnare l'utente a un evento imprevisto

Per un elenco completo delle attività di Microsoft Defender XDR controllate, vedere Attività di Microsoft Defender XDR e Attività di Microsoft Defender per endpoint.

Requisiti

Per accedere al log di controllo, è necessario avere il ruolo Log di controllo di sola visualizzazione o Log di controllo in Exchange Online. Per impostazione predefinita, tali ruoli vengono assegnati ai gruppi di ruoli Gestione conformità e Gestione organizzazione.

Nota

Gli amministratori globali di Office 365 e Microsoft 365 vengono aggiunti automaticamente come membri del gruppo di ruoli Gestione organizzazione in Exchange Online.

Attivare il controllo in Microsoft Defender XDR

Microsoft Defender XDR usa la soluzione di controllo Microsoft Purview prima di poter esaminare i dati di controllo nel portale XDR di Microsoft Defender:

È consigliabile verificare che il controllo sia attivato nel portale di conformità di Microsoft Purview. Per altre informazioni, vedere Attivare o disattivare il controllo.

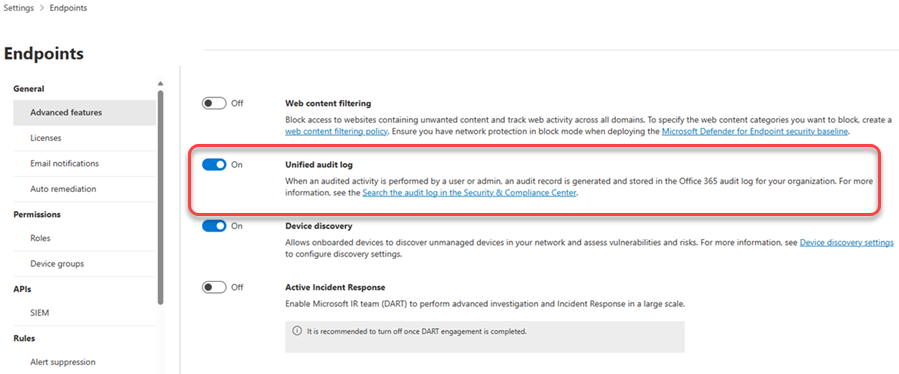

Seguire la procedura seguente per abilitare il log di controllo unificato nel portale di Microsoft Defender XDR:

- Accedere a Microsoft Defender XDR usando un account con l'amministratore della sicurezza o il ruolo amministratore globale assegnato.

- Nel riquadro di spostamento selezionare Impostazioni>Funzionalità avanzateendpoint>.

- Scorrere own fino a Unified audit log (Log di controllo unificato ) e attivare o disattivare l'impostazione su Sì.

Importante

Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari in cui non è possibile usare un ruolo esistente. Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. L'uso di account con autorizzazioni inferiori consente di migliorare la sicurezza per l'organizzazione.

Uso della ricerca di controllo in Microsoft Defender XDR

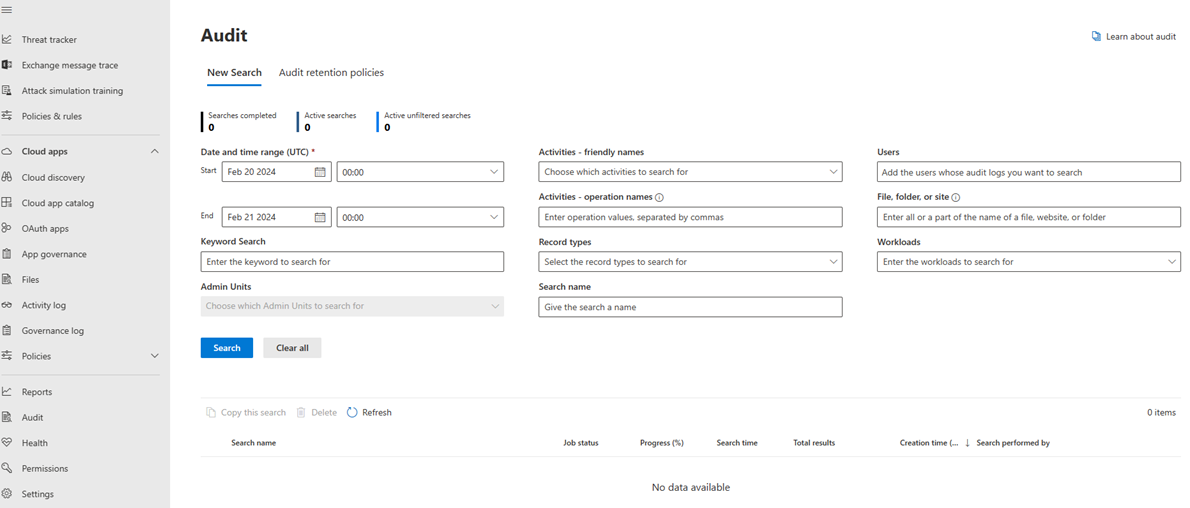

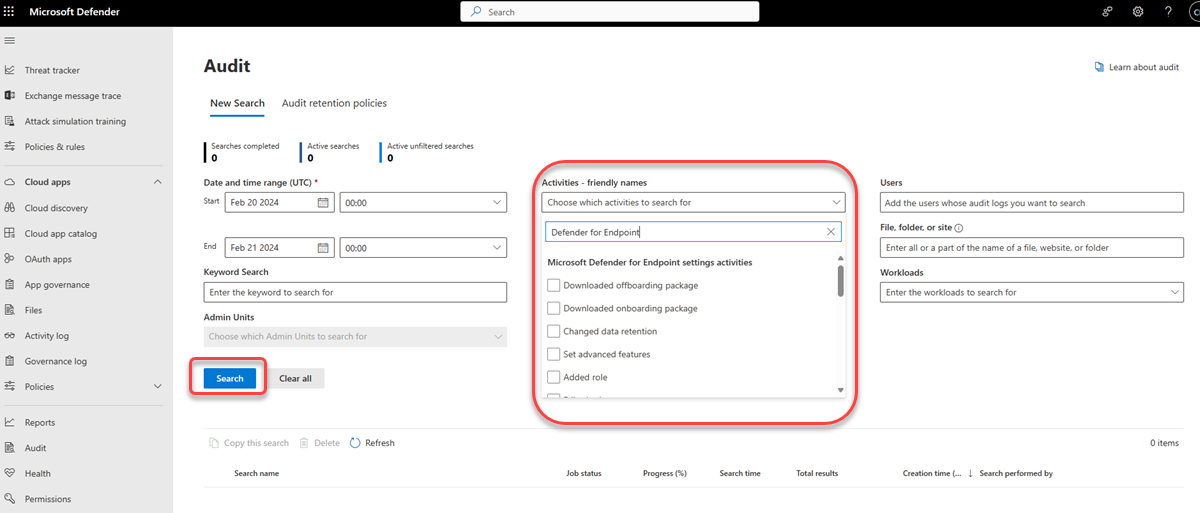

Per recuperare i log di controllo per le attività XDR di Microsoft Defender, passare alla pagina Controllo XDR di Microsoft Defender o passare al portale di conformità di Purview e selezionare Controlla.

Nella pagina Nuova ricerca filtrare le attività, le date e gli utenti da controllare.

Selezionare Cerca

Esportare i risultati in Excel per un'ulteriore analisi.

Per istruzioni dettagliate, vedere Cercare il log di controllo nel portale di conformità.

La conservazione dei record del log di controllo si basa sui criteri di conservazione di Microsoft Purview. Per altre informazioni, vedere Gestire i criteri di conservazione dei log di controllo.

Attività di Microsoft Defender XDR

Per un elenco di tutti gli eventi registrati per le attività utente e amministratore in Microsoft Defender XDR nel log di controllo di Microsoft 365, vedere:

- Attività di rilevamento personalizzate in Microsoft Defender XDR nel log di controllo

- Attività degli eventi imprevisti in Microsoft Defender XDR nel log di controllo

- Attività delle regole di eliminazione in Microsoft Defender XDR nel log di controllo

Attività di Microsoft Defender per endpoint

Per un elenco di tutti gli eventi registrati per le attività utente e amministratore in Microsoft Defender per endpoint nel log di controllo di Microsoft 365, vedere:

- Attività delle impostazioni generali in Defender per endpoint nel log di controllo

- Attività delle impostazioni degli indicatori in Defender per endpoint nel log di controllo

- Attività di azione di risposta in Defender per endpoint nel log di controllo

- Attività delle impostazioni dei ruoli in Defender per endpoint nel log di controllo

Uso di uno script di PowerShell

È possibile usare il frammento di codice di PowerShell seguente per eseguire query sull'API di gestione di Office 365 per recuperare informazioni sugli eventi XDR di Microsoft Defender:

$cred = Get-Credential

$s = New-PSSession -ConfigurationName microsoft.exchange -ConnectionUri https://outlook.office365.com/powershell-liveid/ -Credential $cred -Authentication Basic -AllowRedirection

Import-PSSession $s

Search-UnifiedAuditLog -StartDate 2023/03/12 -EndDate 2023/03/20 -RecordType <ID>

Nota

Vedere la colonna API in Attività di controllo incluse per i valori del tipo di record.