Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a:

- Microsoft Defender XDR

Importante

Alcune informazioni in questo articolo fanno riferimento alle caratteristiche di un prodotto prima del rilascio, che possono essere modificate sostanzialmente prima della distribuzione al pubblico. Microsoft non fornisce alcuna garanzia, esplicita o implicita, in relazione alle informazioni contenute in questo documento.

L'analisi delle minacce è una soluzione di intelligence sulle minacce nel prodotto di esperti ricercatori di sicurezza Microsoft. Consente ai team di sicurezza di rimanere efficienti e di affrontare le minacce emergenti, ad esempio:

- Attori di minaccia attivi e relative campagne

- Tecniche di attacco popolari e nuove

- Vulnerabilità critiche

- Le superfici di attacco comuni

- I malware prevalenti

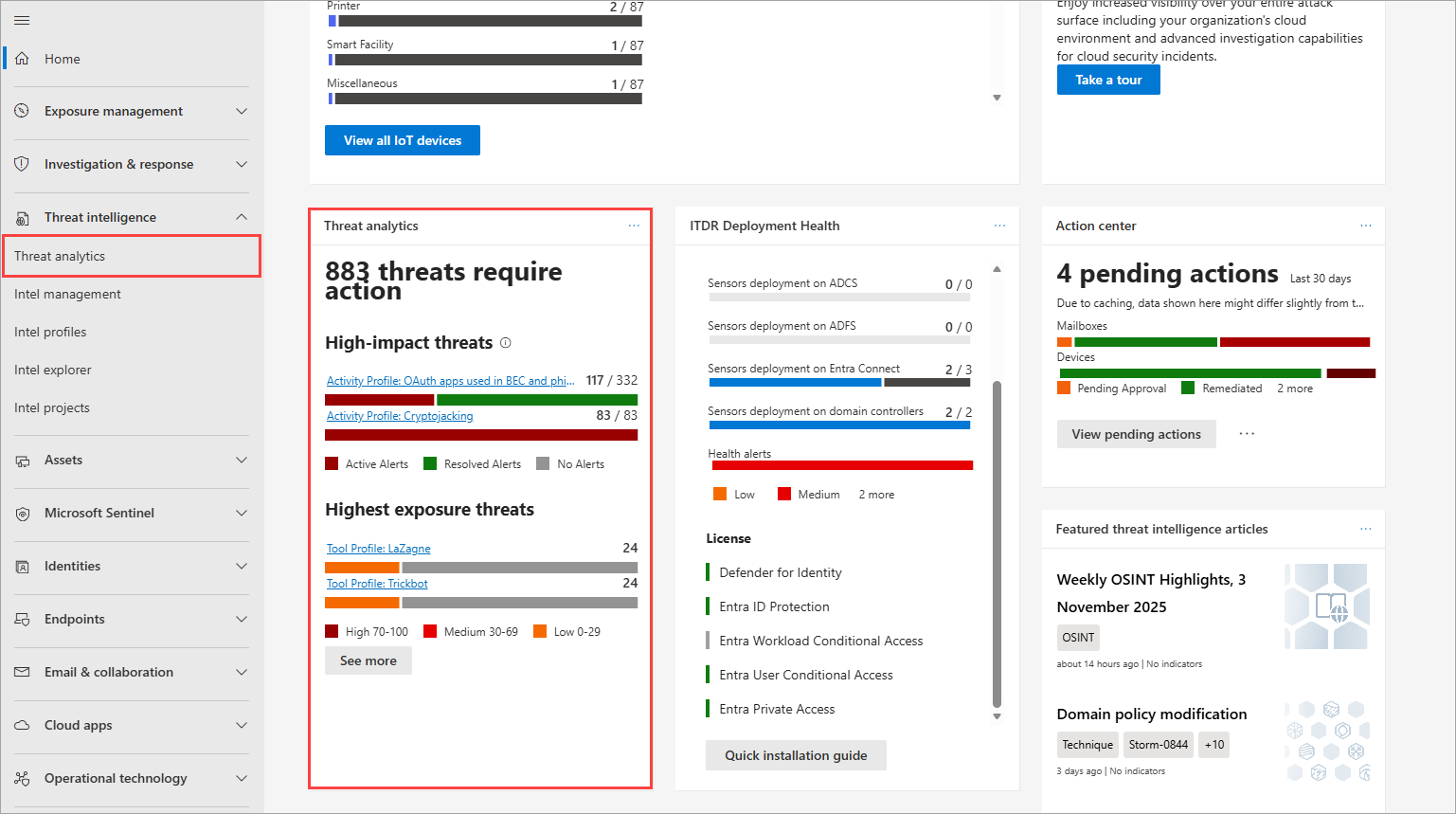

È possibile accedere all'analisi delle minacce dal lato superiore sinistro della barra di spostamento di Microsoft Defender portale o da una scheda dashboard dedicata che mostra le principali minacce per l'organizzazione, sia in termini di impatto noto che di esposizione.

Ottenere visibilità sulle campagne attive o in corso e sapere come procedere grazie all'analisi delle minacce può aiutare il team delle operazioni di sicurezza a prendere decisioni informate.

Con il sopraggiungere di avversari più sofisticati e di nuove minacce che emergono più di frequente e in modo diffuso, è fondamentale essere in grado di:

- Identificare e reagire alle minacce emergenti

- Scopri se sei attualmente sotto attacco

- Valutare l'impatto della minaccia sugli asset

- Esaminare la resilienza o l'esposizione alle minacce

- Identificare le azioni di mitigazione, ripristino o prevenzione che è possibile intraprendere per arrestare o contenere le minacce

Ogni report fornisce un'analisi di una minaccia monitorata e indicazioni approfondite su come difendersi da tale minaccia. Incorpora anche i dati della rete, che indicano se la minaccia è attiva e se sono state applicate protezioni applicabili.

Ruoli e autorizzazioni necessari

Per accedere ad Analisi delle minacce nel portale di Defender, è necessaria una licenza per almeno un prodotto Microsoft Defender XDR. Per altre informazioni, vedere Microsoft Defender XDR prerequisiti.

Nota

La licenza Microsoft Defender per endpoint P1 è un'eccezione a questo prerequisito e non concede l'accesso all'analisi delle minacce.

Microsoft Sentinel clienti SIEM hanno accesso solo a determinate sezioni o schede di Analisi delle minacce. Altre informazioni

Per accedere all'analisi delle minacce sono necessari anche i ruoli e le autorizzazioni seguenti:

- Nozioni di base sui dati di sicurezza (lettura): per visualizzare il report di analisi delle minacce, gli eventi imprevisti e gli avvisi correlati e gli asset interessati

- Gestione delle vulnerabilità (lettura) e Gestione dell'esposizione (lettura) - per visualizzare i dati di esposizione correlati e le azioni consigliate

Per impostazione predefinita, l'accesso ai servizi disponibili nel portale di Defender viene gestito collettivamente usando Microsoft Entra ruoli globali. Se è necessaria una maggiore flessibilità e controllo sull'accesso a dati di prodotto specifici e non si usa ancora il Microsoft Defender XDR controllo degli accessi in base al ruolo unificato per la gestione centralizzata delle autorizzazioni, è consigliabile creare ruoli personalizzati per ogni servizio. Altre informazioni sulla creazione di ruoli personalizzati

Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ciò consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Si ha visibilità su tutti i report di analisi delle minacce anche se si dispone solo di uno dei prodotti supportati. Tuttavia, è necessario ogni prodotto e ruolo per vedere gli eventi imprevisti, gli asset, l'esposizione e le azioni consigliate specifici del prodotto associati alla minaccia.

Visualizzare il dashboard di analisi delle minacce

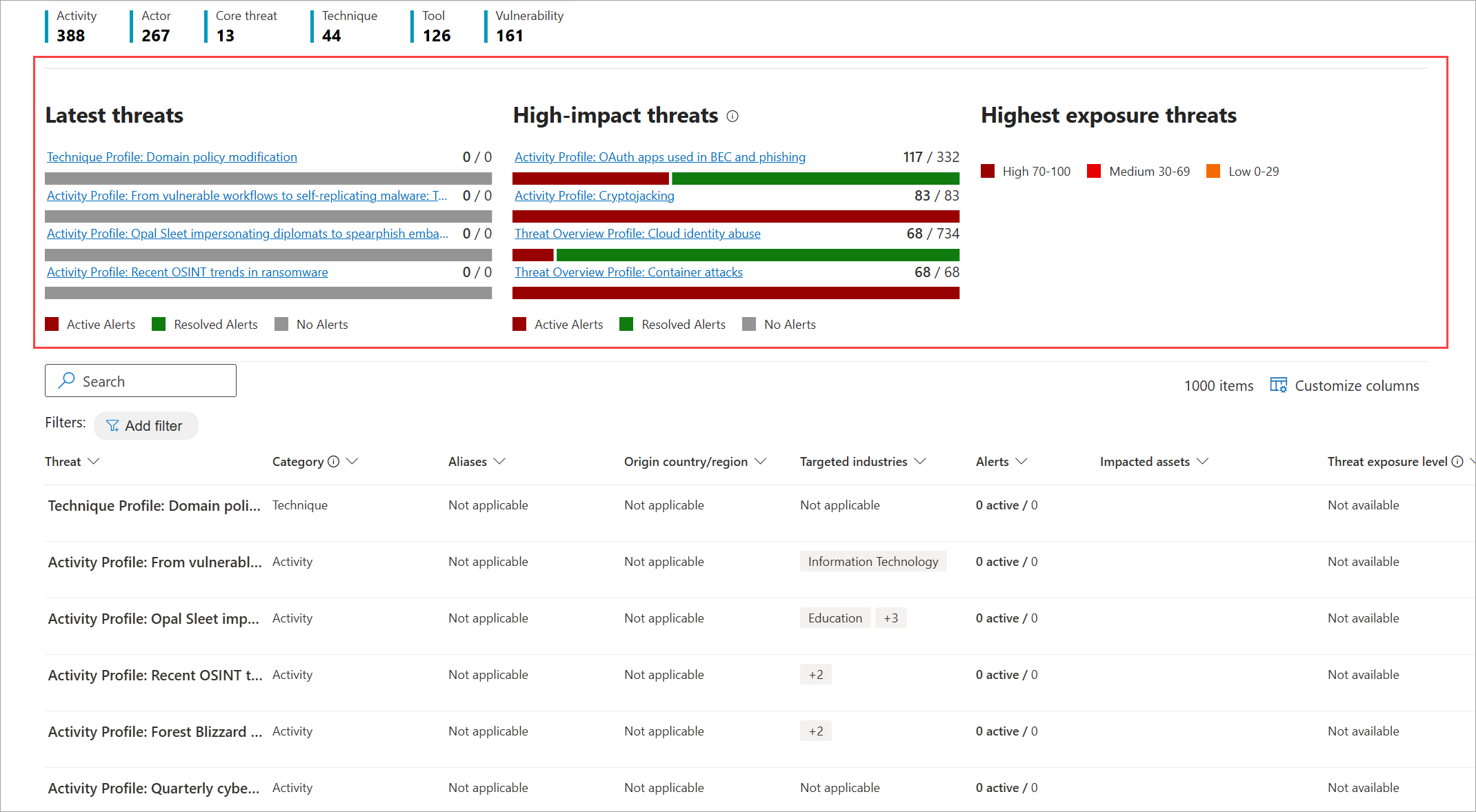

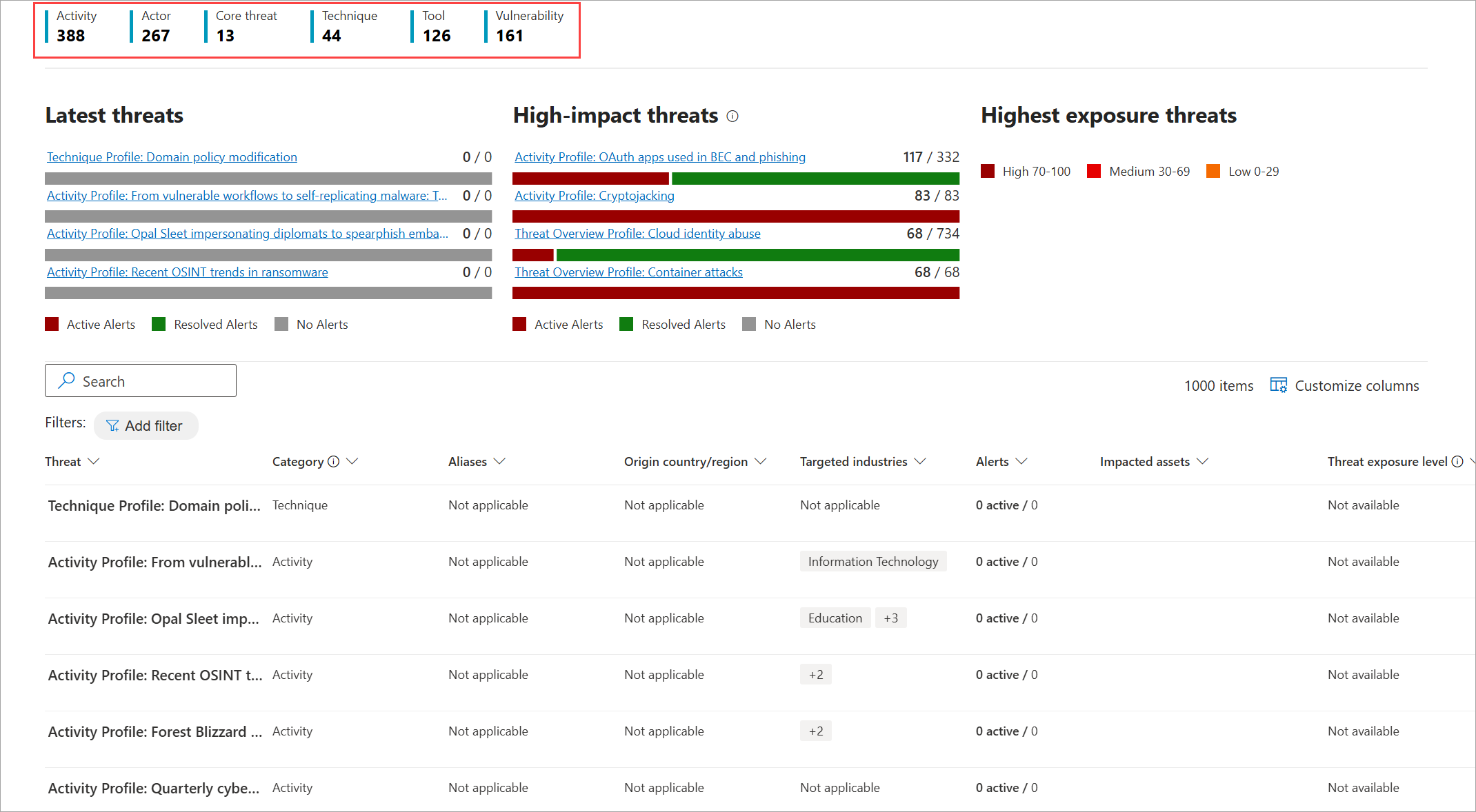

Il dashboard di analisi delle minacce (security.microsoft.com/threatanalytics3) evidenzia i report più rilevanti per l'organizzazione. Riepiloga le minacce nelle sezioni seguenti:

- Minacce più recenti: elenca i report sulle minacce pubblicati o aggiornati più di recente, insieme al numero di avvisi attivi e risolti.

- Minacce ad alto impatto: elenca le minacce che hanno il massimo impatto sull'organizzazione. Questa sezione elenca prima le minacce con il maggior numero di avvisi attivi e risolti.

- Minacce di esposizione più elevate: elenca le minacce a cui l'organizzazione ha la massima esposizione. Il livello di esposizione a una minaccia viene calcolato usando due informazioni: la gravità delle vulnerabilità associate alla minaccia e il numero di dispositivi nell'organizzazione che potrebbero essere sfruttati da tali vulnerabilità.

Selezionare una minaccia dal dashboard per visualizzare il report relativo. È anche possibile selezionare il campo Cerca per la chiave in una parola chiave correlata al report di analisi delle minacce che si vuole leggere.

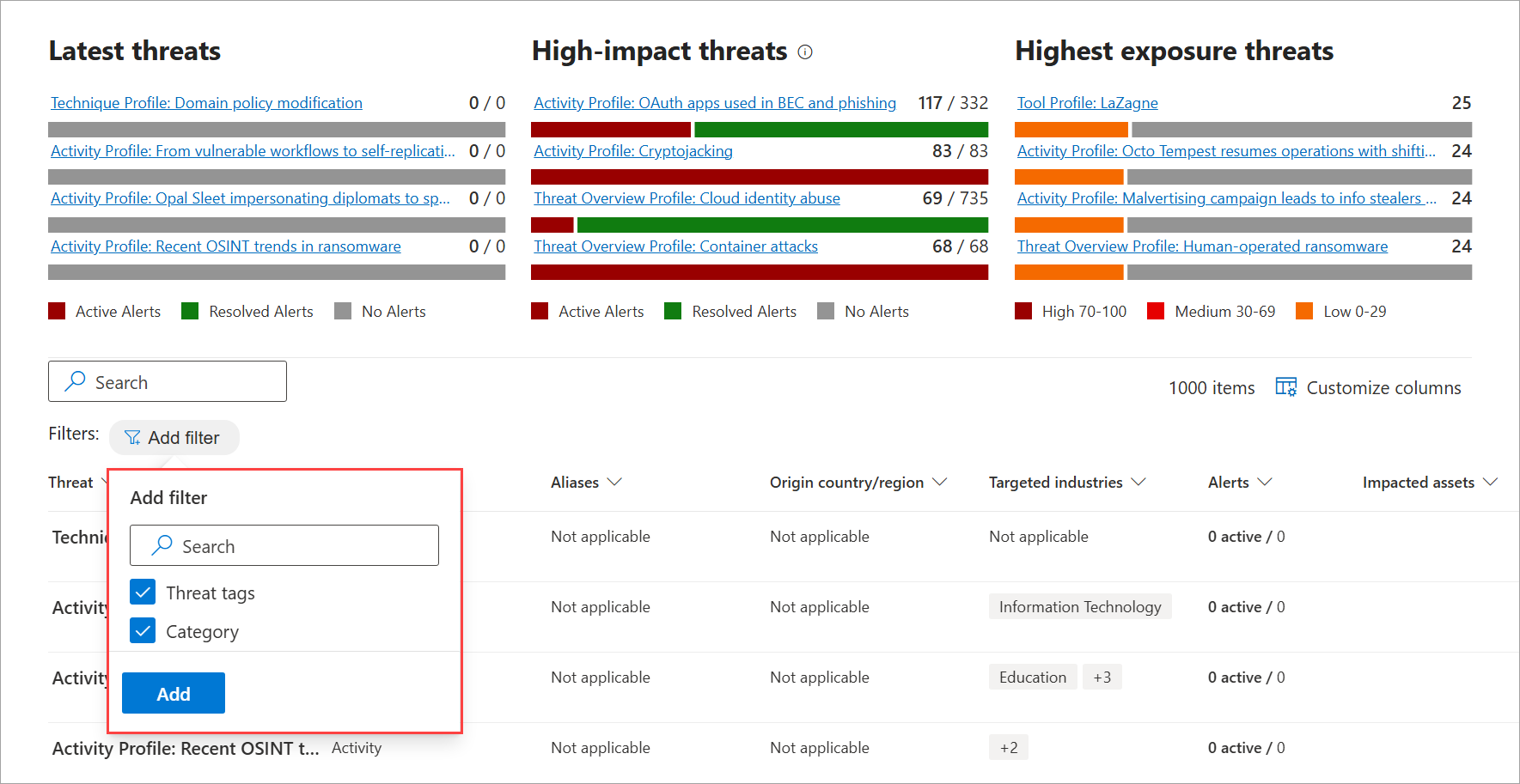

Visualizzare i report per categoria

È possibile filtrare l'elenco dei report sulle minacce e visualizzare i report più rilevanti in base alle opzioni seguenti:

Tag di minaccia: consentono di visualizzare i report più rilevanti in base a una categoria di minacce specifica. Ad esempio, il tag Ransomware include tutti i report relativi al ransomware.

Il team di Microsoft Threat Intelligence aggiunge tag di minaccia a ogni report sulle minacce. I tag di minaccia seguenti sono attualmente disponibili:

- Ransomware

- Phishing

- Gruppo di attività

- Vulnerabilità

Categoria: consente di visualizzare i report più rilevanti in base a un tipo di report specifico. Ad esempio, la categoria Attore include tutti i profili di attore di minacce. Altre informazioni sui diversi tipi di report degli analisti

Questi filtri consentono di esaminare in modo efficiente l'elenco dei report sulle minacce. Ad esempio, è possibile visualizzare tutti i report sulle minacce correlati alla categoria ransomware o i report sulle minacce che coinvolgono vulnerabilità.

Le categorie vengono presentate nella parte superiore della pagina di analisi delle minacce. I contatori mostrano il numero di report disponibili in ogni categoria.

Per aggiungere tipi di filtro report nel dashboard, selezionare Filtri, scegliere dall'elenco e selezionare Aggiungi.

Per impostare i tipi di report desiderati nell'elenco in base ai filtri disponibili, selezionare un tipo di filtro (ad esempio tag di minaccia), scegliere dall'elenco e selezionare Applica.

Visualizzare un report di analisi delle minacce

Ogni report di analisi delle minacce fornisce informazioni in diverse sezioni:

- Panoramica

- Report di analisi

- Eventi correlati

- Risorse interessate

- Esposizione degli endpoint

- Azioni consigliate

- Indicatori (anteprima)

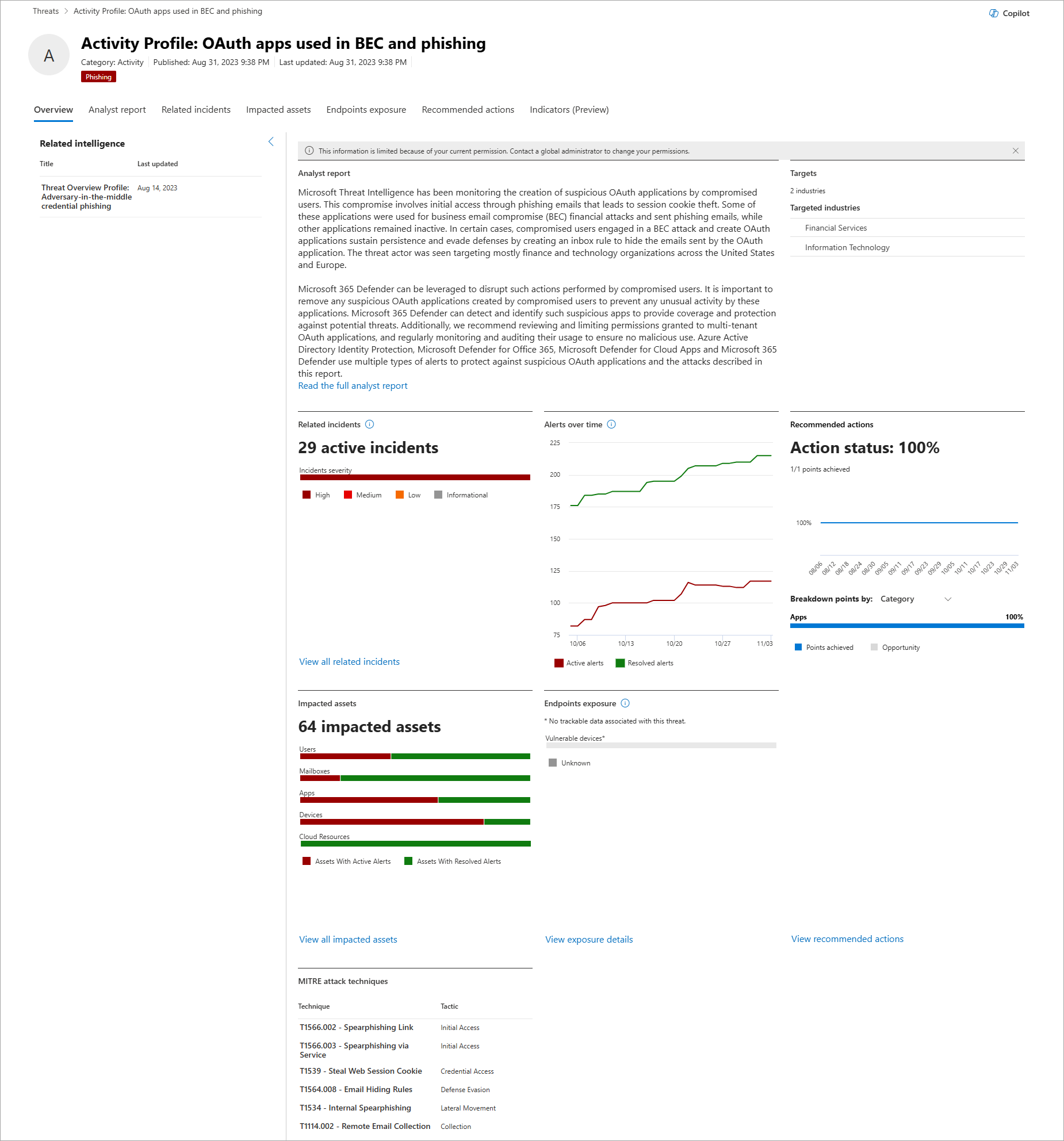

Panoramica: Comprendere rapidamente la minaccia, valutarne l'impatto ed esaminare le difese

La sezione Panoramica fornisce un'anteprima del report dettagliato degli analisti. Fornisce anche grafici che evidenziano l'impatto della minaccia per l'organizzazione e l'esposizione tramite dispositivi non configurati correttamente e senza patch.

Comprendere la minaccia e le relative tattiche, tecniche e procedure

Ogni report include i dettagli seguenti su una minaccia, ogni volta che è applicabile o disponibile, fornendo una rapida panoramica della minaccia e del modo in cui potrebbe influire sull'organizzazione:

- Alias: elenca i nomi divulgati pubblicamente forniti da altri fornitori di sicurezza alla minaccia

- Origine: mostra il paese o l'area geografica da cui proviene la minaccia

- Informazioni correlate: elenca altri report di analisi delle minacce rilevanti o correlati alla minaccia

- Obiettivi: elenca i paesi o le aree geografiche e i settori interessati dalla minaccia

- Tecniche di attacco MITRE: elenca le tattiche, le tecniche e le procedure osservate della minaccia in base al framework MITRE ATT&CK

Valutare l'impatto sull'organizzazione

Ogni report include grafici progettati per fornire informazioni sull'impatto aziendale di una minaccia:

-

Eventi imprevisti correlati: offre una panoramica dell'impatto della minaccia rilevata per l'organizzazione con i dati seguenti:

- Numero di avvisi attivi e numero di eventi imprevisti attivi a cui sono associati

- Gravità degli eventi imprevisti attivi

- Avvisi nel tempo: mostra il numero di avvisi attivi e risolti correlati nel tempo. Il numero di avvisi risolti indica la velocità con cui l'organizzazione risponde agli avvisi associati a una minaccia. Idealmente, il grafico dovrebbe mostrare gli avvisi risolti entro pochi giorni.

- Asset interessati: indica il numero di asset distinti che attualmente hanno almeno un avviso attivo associato alla minaccia rilevata. Vengono attivati avvisi per le cassette postali che ricevono messaggi di posta elettronica delle minacce. Esaminare sia i criteri a livello di organizzazione che a livello di utente per le sostituzioni che causano il recapito di messaggi di posta elettronica delle minacce.

Esaminare la resilienza e il comportamento della sicurezza

Ogni report include grafici che offrono una panoramica della resilienza dell'organizzazione rispetto a una determinata minaccia:

- Azioni consigliate: mostra la percentuale di stato dell'azione o il numero di punti ottenuti per migliorare il comportamento di sicurezza. Eseguire le azioni consigliate per risolvere la minaccia. È possibile visualizzare la suddivisione dei punti per categoria o stato.

- Esposizione degli endpoint: mostra il numero di dispositivi vulnerabili. Applicare aggiornamenti o patch di sicurezza per risolvere le vulnerabilità sfruttate dalla minaccia.

Report degli analisti: ottenere informazioni approfondite dagli esperti dei ricercatori di sicurezza Microsoft

Nella sezione Report degli analisti è possibile leggere il write-up dettagliato dell'esperto. La maggior parte dei report fornisce descrizioni dettagliate delle catene di attacco, tra cui tattiche e tecniche mappate al framework MITRE ATT&CK, elenchi completi di raccomandazioni e potenti linee guida per la ricerca delle minacce .

Altre informazioni sul report degli analisti

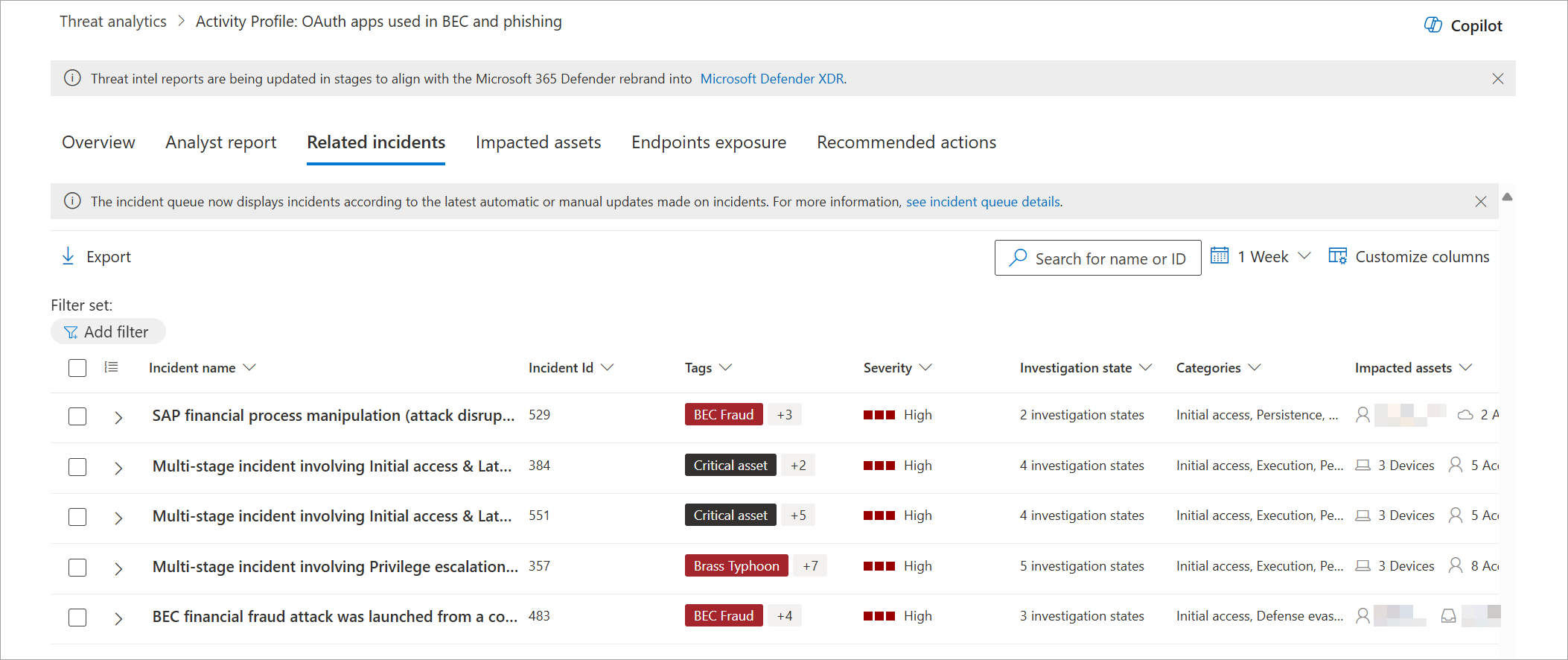

Eventi imprevisti correlati: visualizzare e gestire gli eventi imprevisti correlati

La scheda Incidenti correlati fornisce l'elenco di tutti gli incidenti correlati alla minaccia rilevata. È possibile assegnare gli incidenti o gestire gli avvisi collegati a ogni incidente.

Nota

Gli eventi imprevisti e gli avvisi associati alla minaccia provengono da Microsoft Defender per endpoint, Microsoft Defender per identità, Microsoft Defender per Office 365, Microsoft Defender for Cloud Apps e Microsoft Defender per il cloud.

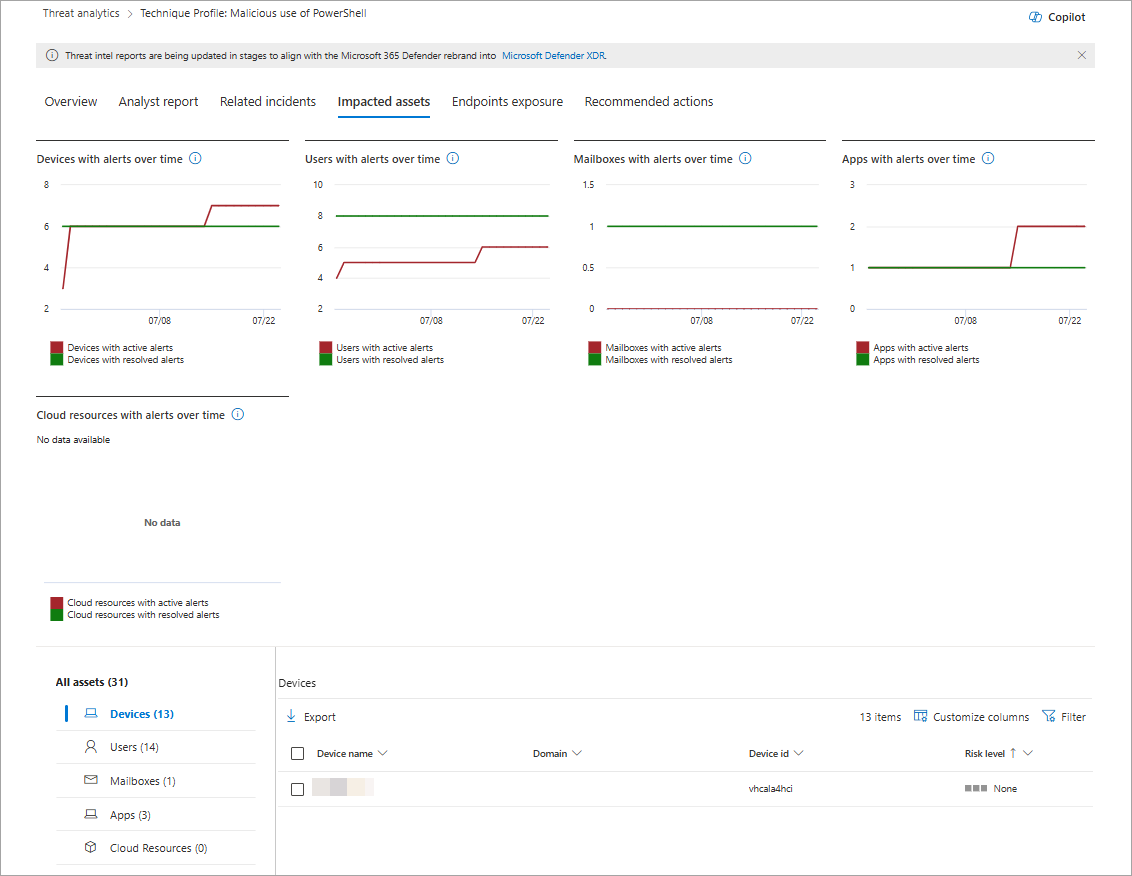

Asset interessati: ottenere un elenco di dispositivi, utenti, cassette postali, app e risorse cloud interessati

La scheda Asset interessati mostra gli asset interessati dalla minaccia nel tempo. Viene visualizzato:

- Asset interessati dagli avvisi attivi

- Asset interessati dagli avvisi risolti

- Tutti gli asset o il numero totale di asset interessati dagli avvisi attivi e risolti

Gli asset sono suddivisi nelle categorie seguenti:

- Dispositivi

- Utenti

- Cassette postali

- App

- Risorse cloud

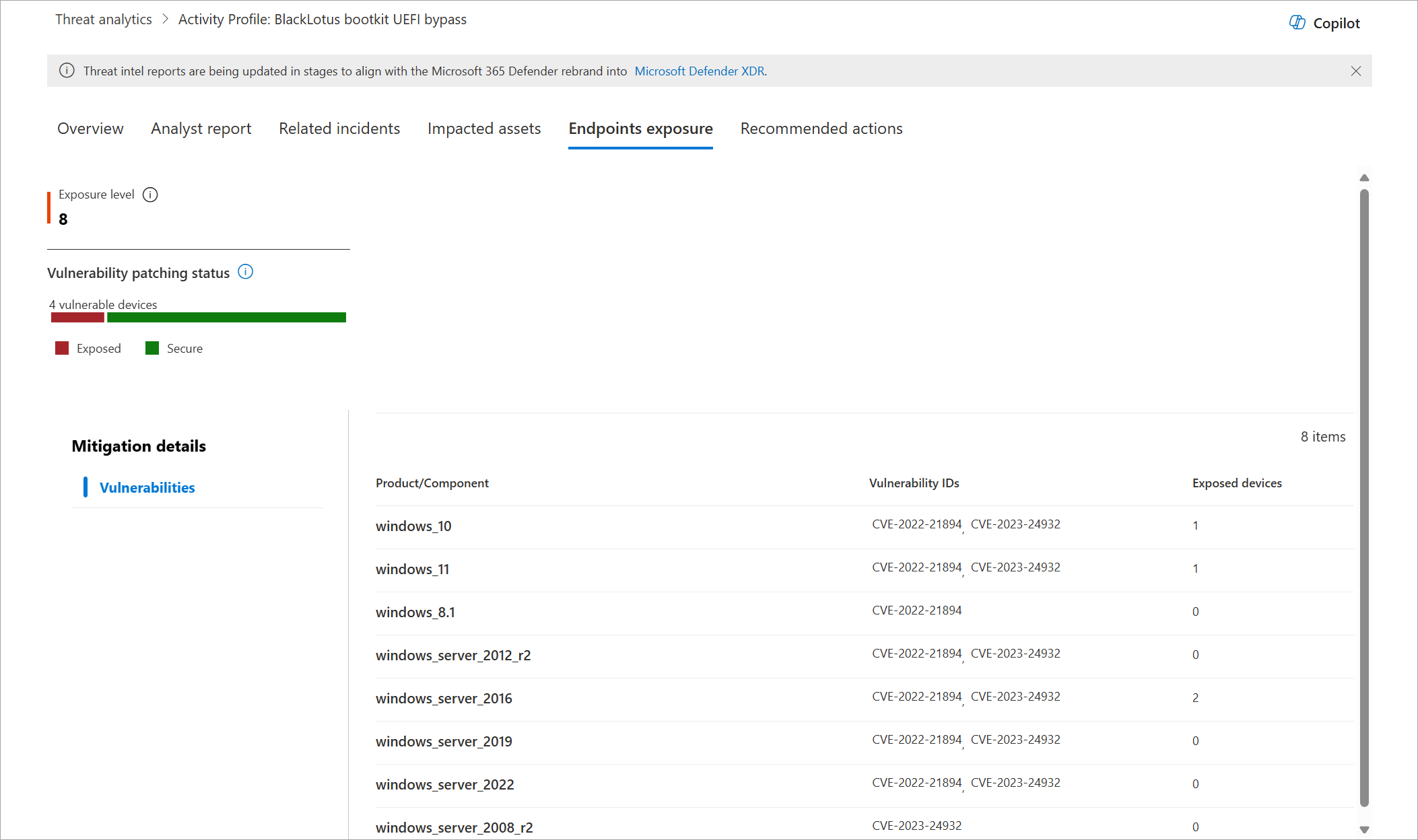

Esposizione degli endpoint: conoscere lo stato di distribuzione degli aggiornamenti della sicurezza

La sezione Esposizione degli endpoint fornisce il livello di esposizione dell'organizzazione alla minaccia. Il livello di esposizione viene calcolato in base alla gravità delle vulnerabilità e delle configurazioni errate sfruttate dalla minaccia e al numero di dispositivi con questi punti deboli.

Questa sezione fornisce anche lo stato di distribuzione degli aggiornamenti della sicurezza software supportati per le vulnerabilità rilevate nei dispositivi di cui è stato eseguito l'onboarding. Incorpora i dati di Gestione delle vulnerabilità di Microsoft Defender, che fornisce anche informazioni dettagliate di drill-down da vari collegamenti nel report.

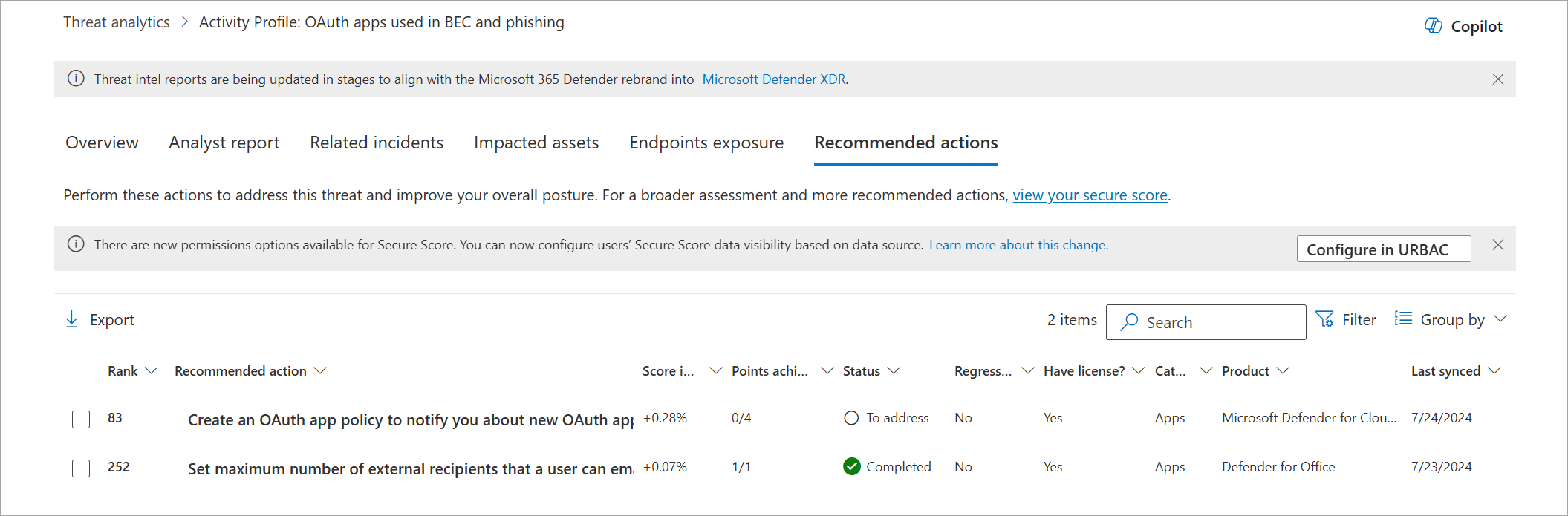

Azioni consigliate: esaminare l'elenco delle mitigazioni e lo stato dei dispositivi

Nella scheda Azioni consigliate esaminare l'elenco di raccomandazioni interattive specifiche che consentono di aumentare la resilienza dell'organizzazione rispetto alla minaccia. L'elenco delle mitigazioni rilevate include configurazioni di sicurezza supportate, ad esempio:

- Protezione fornita dal cloud

- Protezione da applicazioni potenzialmente indesiderate

- Protezione in tempo reale

Indicatori: visualizzare l'infrastruttura specifica e le evidenze alla base della minaccia (anteprima)

La scheda Indicatori fornisce un elenco di tutti gli indicatori di compromissione associati alla minaccia. I ricercatori Microsoft aggiornano questi ioc in tempo reale quando trovano nuove prove correlate alla minaccia. Queste informazioni consentono agli analisti del centro operativo di sicurezza e dell'intelligence sulle minacce di correggere e cercare in modo proattivo. L'elenco conserva anche le operazioni di I/O scadute, in modo da poter analizzare le minacce passate e comprenderne l'impatto nell'ambiente.

Importante

Solo i clienti verificati possono accedere alle informazioni nella scheda Indicatori . Se non si ha accesso a queste informazioni, è necessario verificare il tenant. Altre informazioni su come ottenere l'accesso alle operazioni di I/O

Rimanere aggiornati con i report più recenti e l'intelligence sulle minacce

L'analisi delle minacce sfrutta e integra varie funzionalità di Microsoft Defender e Microsoft Security Copilot per mantenere aggiornati l'utente e il team soc ogni volta che diventa disponibile un nuovo report o una nuova funzionalità di intelligence sulle minacce rilevante per l'ambiente.

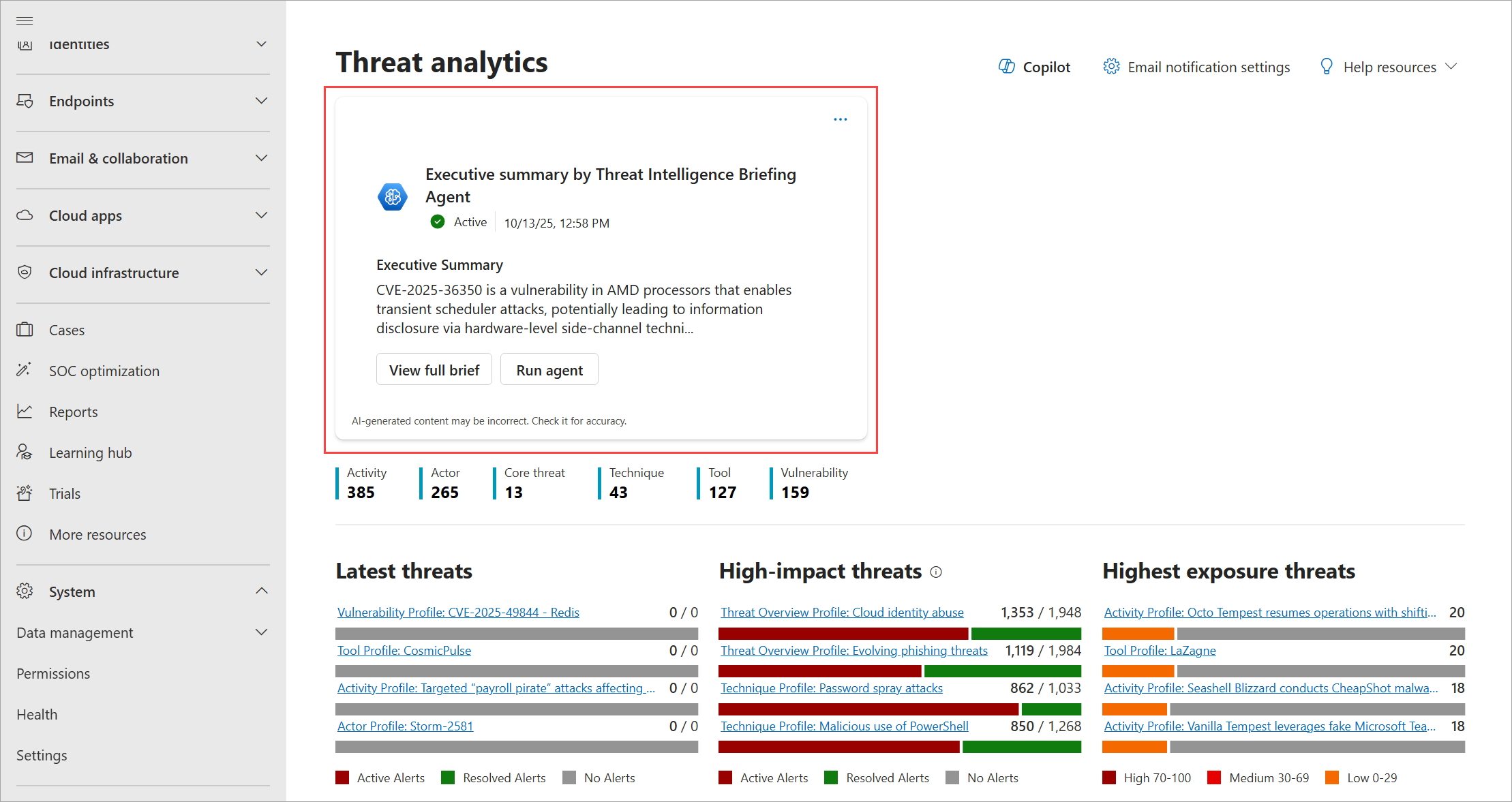

Configurare l'agente di briefing di Intelligence per le minacce

Configurare l'agente di briefing di Intelligence per le minacce per ottenere report di intelligence sulle minacce tempestivi e pertinenti con analisi tecnica dettagliata basata sull'ultima attività dell'attore di minacce e sull'esposizione alle vulnerabilità sia interna che esterna. L'agente correla i dati sulle minacce Microsoft e i segnali dei clienti per aggiungere un contesto critico alle informazioni sulle minacce in pochi minuti, risparmiando ore o giorni spesi dai team di analisti per la raccolta e la correlazione dell'intelligence.

Una volta distribuito, l'agente di intelligence per le minacce viene visualizzato come banner nella parte superiore della pagina Analisi delle minacce.

Altre informazioni sull'agente di briefing di Intelligence per le minacce

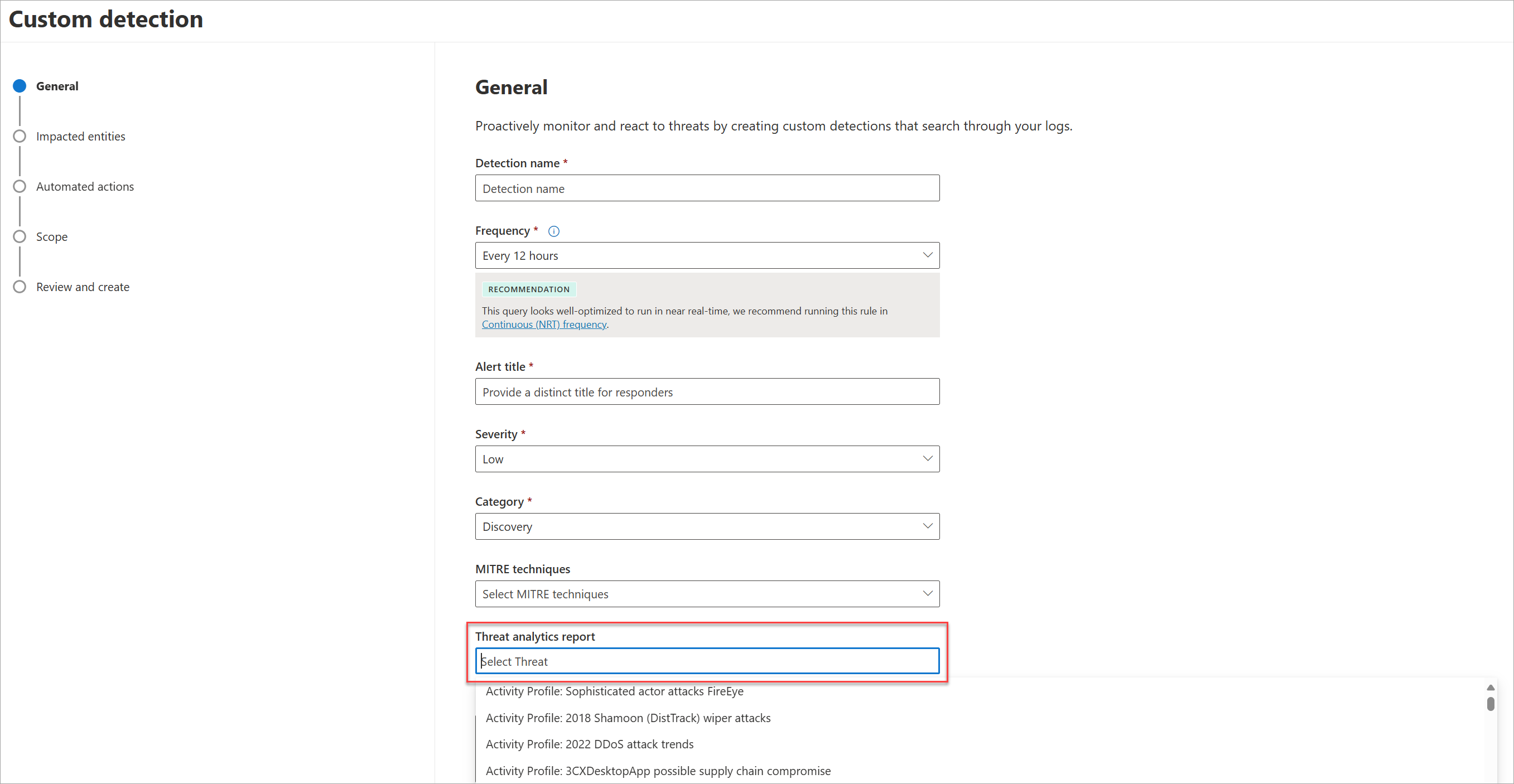

Configurare i rilevamenti personalizzati e collegarli ai report di Analisi delle minacce

Configurare regole di rilevamento personalizzate e collegarle ai report di Analisi delle minacce. Se queste regole vengono attivate e un avviso genera un evento imprevisto, il report viene visualizzato in tale evento imprevisto e l'evento imprevisto viene visualizzato nella scheda Eventi imprevisti correlati , proprio come qualsiasi altro rilevamento definito da Microsoft.

Altre informazioni sulla creazione e la gestione di regole di rilevamento personalizzate

Configurare le notifiche tramite posta elettronica per gli aggiornamenti dei report

Configurare le notifiche tramite posta elettronica che inviano aggiornamenti nei report di Analisi delle minacce. Per creare notifiche tramite posta elettronica, seguire la procedura descritta in Ottenere notifiche tramite posta elettronica per gli aggiornamenti di Analisi delle minacce in Microsoft Defender XDR.

Altri dettagli e limitazioni del report

Quando si esaminano i dati di analisi delle minacce, considerare i fattori seguenti:

- L'elenco di controllo nella scheda Azioni consigliate visualizza solo le raccomandazioni rilevate in Microsoft Secure Score. Controllare la scheda Report degli analisti per le azioni più consigliate che non vengono rilevate in Punteggio di sicurezza.

- Le azioni consigliate non garantiscono la resilienza completa e riflettono solo le migliori azioni possibili necessarie per migliorarla.

- Le statistiche correlate all'antivirus si basano sulle impostazioni antivirus Microsoft Defender.

- La colonna Dispositivi non configurati correttamente nella pagina principale analisi delle minacce mostra il numero di dispositivi interessati da una minaccia quando le azioni consigliate correlate alla minaccia non sono attivate. Tuttavia, se i ricercatori Microsoft non collegano alcuna azione consigliata, la colonna Dispositivi non configurati correttamente mostra lo stato Non disponibile.

- La colonna Dispositivi vulnerabili nella pagina principale di analisi delle minacce mostra il numero di dispositivi che eseguono software vulnerabili a qualsiasi vulnerabilità collegata alla minaccia. Tuttavia, se i ricercatori Microsoft non collegano alcuna vulnerabilità, la colonna Dispositivi vulnerabili mostra lo stato Non disponibile.

Vedere anche

- Trovare in modo proattivo le minacce con la ricerca avanzata

- Informazioni sulla sezione report degli analisti

- Valutare e risolvere i punti deboli e le esposizioni della sicurezza

Consiglio

Per saperne di più, Visitare la community di Microsoft Security nella Tech Community: Tech Community di Microsoft Defender XDR.