Esercitazione: Raccolta di intelligence sulle minacce e concatenamento dell'infrastruttura

Importante

Il 30 giugno 2024 il portale autonomo Microsoft Defender Threat Intelligence (Defender TI) (https://ti.defender.microsoft.com) verrà ritirato e non sarà più accessibile. I clienti possono continuare a usare Defender TI nel portale di Microsoft Defender o con Microsoft Copilot per la sicurezza. Altre informazioni

Questa esercitazione illustra come eseguire diversi tipi di ricerche di indicatori e raccogliere informazioni sulle minacce e sugli avversari usando Microsoft Defender Threat Intelligence (Defender TI) nel portale di Microsoft Defender.

Prerequisiti

Un account Microsoft Microsoft Entra ID o personale. Accedere o creare un account

Una licenza di Defender TI Premium.

Nota

Gli utenti senza una licenza Defender TI Premium possono comunque accedere all'offerta gratuita Defender TI.

Dichiarazione di non responsabilità

Defender TI può includere osservazioni in tempo reale e indicatori di minaccia, tra cui infrastruttura dannosa e strumenti per minacce antagoniste. Qualsiasi indirizzo IP e ricerca di dominio all'interno di Defender TI è sicuro da cercare. Microsoft condivide risorse online (ad esempio, indirizzi IP, nomi di dominio) considerate minacce reali che rappresentano un pericolo chiaro e presente. Ti chiediamo di usare il loro giudizio migliore e ridurre al minimo i rischi non necessari durante l'interazione con sistemi dannosi durante l'esecuzione dell'esercitazione seguente. Microsoft riduce al minimo i rischi riducendo al minimo gli indirizzi IP, gli host e i domini dannosi.

Prima di iniziare

Come indicato in precedenza dalla dichiarazione di non responsabilità, gli indicatori sospetti e dannosi vengono defangati per la sicurezza. Rimuovere eventuali parentesi quadre da indirizzi IP, domini e host durante la ricerca in Defender TI. Non cercare questi indicatori direttamente nel browser.

Eseguire ricerche di indicatori e raccogliere informazioni sulle minacce e sugli avversari

Questa esercitazione consente di eseguire una serie di passaggi per la concatenamento dell'infrastruttura insieme di indicatori di compromissione (IOC) correlati a una violazione di Magecart e raccogliere informazioni sulle minacce e sugli avversari lungo la strada.

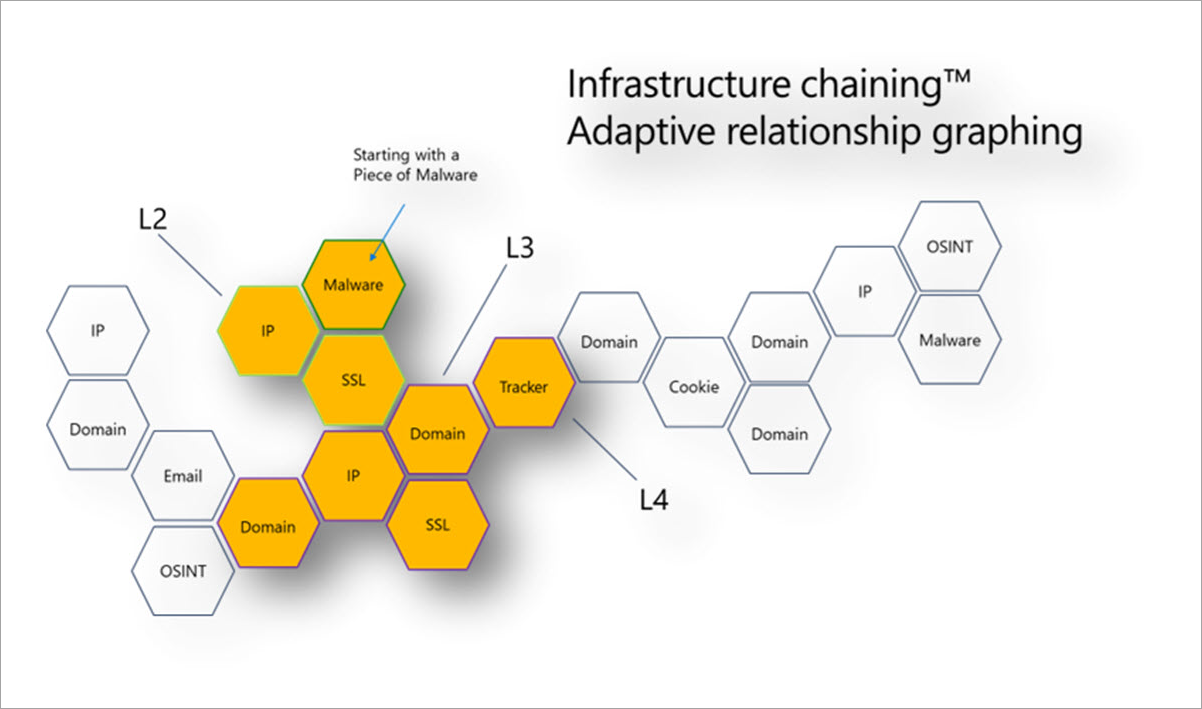

Il concatenamento dell'infrastruttura usa la natura altamente connessa di Internet per espandere un IOC in molti in base a dettagli sovrapposti o caratteristiche condivise. La creazione di catene di infrastrutture consente ai cacciatori di minacce o ai risponditori di eventi imprevisti di profilare la presenza digitale di un avversario e di passare rapidamente attraverso questi set di dati per creare un contesto intorno a un evento imprevisto o a un'indagine. Le catene dell'infrastruttura consentono anche di valutare, inviare avvisi e intervenire in un'organizzazione in modo più efficace.

Persone rilevanti: Analista dell'intelligence per le minacce, cacciatore di minacce, risponditore di eventi imprevisti, analista delle operazioni di sicurezza

Sfondo sulla violazione di Magecart

Microsoft ha eseguito la profilatura e ha seguito le attività di Magecart, un sindacato di gruppi criminali informatici dietro centinaia di violazioni delle piattaforme di vendita al dettaglio online. Magecart inserisce script, che rubano i dati sensibili che i consumatori inseriscono in moduli di pagamento online, su siti di e-commerce direttamente o attraverso i loro fornitori compromessi.

Nell'ottobre 2018, Magecart si è infiltrato nel sito web online di MyPillow, mypillow[.] com, per rubare le informazioni di pagamento iniettando uno script nel loro negozio Web. Lo script è stato ospitato in un dominio typosquatted mypiltow[.] com.

La violazione di MyPillow è stata un attacco in due fasi, con il primo skimmer attivo solo per un breve periodo prima di essere identificato come illecito e rimosso. Tuttavia, gli utenti malintenzionati avevano ancora accesso alla rete di MyPillow e il 26 ottobre 2018, Microsoft ha osservato di aver registrato un nuovo dominio, livechatinc[.] organizzazione.

Gli attori Magecart in genere registrano un dominio il più simile possibile a quello legittimo. Pertanto, se un analista esamina il codice JavaScript, potrebbe mancare lo script inserito da Magecart che acquisisce le informazioni di pagamento con carta di credito e le esegue il push nell'infrastruttura di Magecart. Tuttavia, gli utenti virtuali microsoft acquisiscono il dom (Document Object Model) e trovano tutti i collegamenti dinamici e le modifiche apportate da JavaScript dalle ricerche per indicizzazione nel back-end. È possibile rilevare tale attività e individuare il dominio falso che ospitava lo script inserito nell'archivio Web MyPillow.

Raccolta dell'intelligence sulle minacce di violazione di Magecart

Seguire questa procedura nella pagina Intel Explorer del portale di Defender per eseguire il concatenamento dell'infrastruttura in mypillow[.] com.

Accedere al portale di Defender e completare il processo di autenticazione Microsoft. Altre informazioni sul portale di Defender

Passare a Intelligence per le minacce>Intel Explorer.

Search mypillow[.] com sulla barra di ricerca di Intel Explorer. Verrà visualizzato l'articolo Consumer May Lose Sleep Over These Two Magecart Breaches associato a questo dominio.

Selezionare l'articolo. Le informazioni seguenti devono essere disponibili su questa campagna correlata:

- Questo articolo è stato pubblicato il 20 marzo 2019.

- Fornisce informazioni dettagliate su come il gruppo di attori della minaccia Magecart ha violato MyPillow nell'ottobre 2018.

Selezionare la scheda Indicatori pubblici nell'articolo. Dovrebbe elencare le operazioni di I/O seguenti:

- amerisleep.github[.] io

- cmytuok[.] In alto

- livechatinc[.] Org

- mypiltow[.] Com

Indietro alla barra di ricerca di Intel Explorer, selezionare Tutto nell'elenco a discesa ed eseguire una query su mypillow[.] com di nuovo.

Selezionare la scheda Coppie host dei risultati della ricerca. Le coppie host rivelano connessioni tra siti Web che le origini dati tradizionali, ad esempio il sistema dei nomi di dominio passivo (pDNS) e WHOIS, non sarebbero presenti. Consentono inoltre di vedere dove vengono usate le risorse e viceversa.

Ordinare le coppie host in base a First Seen e filtrare in base a script.src come Causa. Passare alla pagina fino a trovare le relazioni tra coppie host che hanno avuto luogo nell'ottobre 2018. Si noti che mypillow[.] com sta eseguendo il pull di contenuto dal dominio di tipo typosquatted, mypiltow[.] il 3-5 ottobre 2018 tramite uno script.

Selezionare la scheda Risoluzioni e passare dall'indirizzo IP mypiltow[.] a ottobre 2018.

Ripetere questo passaggio per mypillow[.] com. Si noterà le differenze seguenti tra gli indirizzi IP dei due domini nell'ottobre 2018:

Selezionare la scheda Riepilogo e scorrere verso il basso fino alla sezione Articoli . Dovrebbero essere visualizzati gli articoli pubblicati seguenti relativi a mypiltow[.] com:

- RiskIQ: URL inseriti da Magecart e domini C2, 3-14 giugno 2022

- RiskIQ: URL inseriti da Magecart e domini C2, 20-27 maggio 2022

- Commodity Skimming & Magecart Trends nel primo trimestre del 2022

- RiskIQ: Attività di Magecart Group 8 all'inizio del 2022

- Magecart Group 8 Real Estate: modelli di hosting associati al gruppo skimming

- Kit di skimming inter usato negli attacchi con omoglifi

- Magecart Group 8 si fonde con NutriBullet.com aggiungendo alla loro crescente lista di vittime

Esaminare ognuno di questi articoli e prendere nota di informazioni aggiuntive, ad esempio destinazioni; tattiche, tecniche e procedure (TTTP); e altri IOC: è possibile trovare informazioni sul gruppo di attori di minacce Magecart.

Selezionare la scheda WHOIS e confrontare le informazioni WHOIS tra mypillow[.] com e mypiltow[.] com. Prendere nota dei dettagli seguenti:

Record WHOIS di mypillow[.] com da ottobre 2011 indica che My Pillow Inc. possiede chiaramente il dominio.

Record WHOIS di mypiltow[.] com da ottobre 2018 indica che il dominio è stato registrato in Hong Kong SAR ed è protetto dalla privacy da Domain ID Shield Service CO.

Il registrar di mypiltow[.] com è OnlineNIC, Inc.

Dati i record degli indirizzi e i dettagli WHOIS analizzati finora, un analista dovrebbe trovare strano che un servizio di privacy cinese sorveglia principalmente un indirizzo IP russo per una società con sede negli Stati Uniti.

Tornare alla barra di ricerca di Intel Explorer e cercare livechatinc[.] organizzazione. L'articolo Magecart Group 8 Blends into NutriBullet.com Adding To Their Growing List of Victims dovrebbe ora essere visualizzato nei risultati della ricerca.

Selezionare l'articolo. Le informazioni seguenti devono essere disponibili su questa campagna correlata:

- L'articolo è stato pubblicato il 18 marzo 2020.

- L'articolo indica che Nutribullet, Amerisleep e ABS-CBN sono stati anche vittime del gruppo di attori di minaccia Magecart.

Selezionare la scheda Indicatori pubblici . Dovrebbe elencare le operazioni di I/O seguenti:

- URL: hxxps://coffemokko[.] com/tr/, hxxps://freshdepor[.] com/tr/, hxxps://prodealscenter[.] c4m/tr/, hxxps://scriptoscript[.] com/tr/, hxxps://swappastore[.] com/tr/

- Domini: 3lift[.] org, abtasty[.] net, adaptivecss[.] org, adorebeauty[.] org, all-about-sneakers[.] org, amerisleep.github[.] io, ar500arnor[.] com, authorizecdn[.] com, bannerbuzz[.] info, batteria-forza[.] org, batterynart[.] com, blackriverimaging[.] org, braincdn[.] org, btosports[.] net, cdnassels[.] com, cdnmage[.] com, chicksaddlery[.] net, childsplayclothing[.] org, christohperward[.] org, citywlnery[.] org, closetlondon[.] org, cmytuok[.] top, coffemokko[.] com, coffetea[.] org, configsysrc[.] info, dahlie[.] org, davidsfootwear[.] org, dobell[.] su, elegrina[.] com, energycoffe[.] org, energytea[.] org, etradesupply[.] org, exrpesso[.] org, foodandcot[.] com, freshchat[.] info, freshdepor[.] com, greatfurnituretradingco[.] org, info-js[.] link, jewsondirect[.] com, js-cloud[.] com, kandypens[.] net, kikvape[.] org, labbe[.] biz, lamoodbighats[.] net, link js[.] link, livechatinc[.] org, londontea[.] net, mage-checkout[.] org, magejavascripts[.] com, magescripts[.] pw, magesecuritys[.] com, majsurplus[.] com, map-js[.] link, mcloudjs[.] com, mechat[.] info, melbounestorm[.] com, misshaus[.] org, mylrendyphone[.] com, mypiltow[.] com, nililotan[.] org, oakandfort[.] org, ottocap[.] org, parks[.] su, paypaypay[.] org, pmtonline[.] su, prodealscenter[.] com, replacemyremote[.] org, sagecdn[.] org, scriptoscript[.] com, security-payment[.] su, shop-rnib[.] org, slickjs[.] org, slickmin[.] com, smart-js[.] link, swappastore[.] com, teacoffe[.] net, top5value[.] com, track-js[.] link, ukcoffe[.] com, verywellfitnesse[.] com, walletgear[.] org, webanalyzer[.] net, zapaljs[.] com, zoplm[.] Com

Tornare alla barra di ricerca di Intel Explorer e cercare mypillow[.] com. Passare quindi alla scheda Coppie host , ordinare le coppie host in base alla prima visualizzazione e cercare le relazioni tra coppie host che si sono verificate nell'ottobre 2018.

Si noti come www.mypillow[.] com è stato osservato per la prima volta raggiungere secure.livechatinc[.] organizzazione il 26 ottobre 2018, perché è stata osservata una richiesta GET script da www.mypillow[.] com to secure.livechatinc[.] organizzazione. Tale relazione è durata fino al 19 novembre 2018.

Inoltre, secure.livechatinc[.] org ha contattato www.mypillow[.] com per accedere al server di quest'ultimo (xmlhttprequest).

Rivedere mypillow[.] relazioni della coppia host com ulteriormente. Si noti come mypillow[.] com ha relazioni di coppia host con i domini seguenti, che è simile al nome di dominio secure.livechatinc[.] org:

- cdn.livechatinc[.] Com

- secure.livechatinc[.] Com

- api.livechatinc[.] Com

Le cause della relazione includono:

- script.src

- iframe.src

- Sconosciuto

- topLevelRedirect

- img.src

- xmlhttprequest

Livechat è un servizio di chat di supporto live che i rivenditori online possono aggiungere ai propri siti Web come risorsa partner. Diverse piattaforme di e-commerce, tra cui MyPillow, lo usano. Questo dominio falso è interessante perché il sito ufficiale di Livechat è in realtà livechatinc[.] com. Pertanto, in questo caso, l'attore di minaccia ha usato un typosquat di dominio di primo livello per nascondere il fatto che hanno inserito un secondo skimmer sul sito Web MyPillow.

Indietro e trovare una relazione di coppia host con secure.livechatinc[.] organizzazione e passare tramite pivot a tale nome host. La scheda Risoluzioni deve indicare che l'host è stato risolto in 212.109.222[.] 230 nell'ottobre 2018.

Si noti che questo indirizzo IP è ospitato anche in Russia e l'organizzazione ASN è JSC IOT.

Tornare alla barra di ricerca di Intel Explorer e cercare secure.livechatinc[.] organizzazione. Passare quindi alla scheda WHOIS e selezionare il record dal 25 dicembre 2018.

Il registrar usato per questo record è OnlineNIC Inc., che è lo stesso usato per registrare mypiltow[.] com durante la stessa campagna. In base al record del 25 dicembre 2018, si noti che il dominio ha usato anche lo stesso servizio di protezione della privacy cinese, Domain ID Shield Service, come mypiltow[.] com.

Il record di dicembre ha usato i server dei nomi seguenti, che erano gli stessi usati nel record del 1° ottobre 2018 per mypiltow[.] Com.

- ns1.jino.ru

- ns2.jino.ru

- ns3.jino.ru

- ns4.jino.ru

Selezionare la scheda Coppie host . Verranno visualizzate le relazioni tra coppie host seguenti da ottobre a novembre 2018:

- secure.livechatinc[.] gli utenti reindirizzati all'organizzazione a secure.livechatinc.com il 19 novembre 2022. Questo reindirizzamento è più che probabile una tecnica di offuscamento per eludere il rilevamento.

- www.mypillow[.] com stava eseguendo il pull di uno script ospitato in secure.livechatinc[.] org (il falso sito LiveChat) dal 26 ottobre 2018 al 19 novembre 2022. Durante questo intervallo di tempo, www.mypillow[.] gli acquisti da parte dell'utente di com sono stati potenzialmente compromessi.

- secure.livechatinc[.] l'organizzazione richiedeva dati (xmlhttprequest) dal server www.mypillow[.] com, che ospita il vero sito MyPillow, dal 27 al 29 ottobre 2018.

Pulire le risorse

In questa sezione non sono disponibili risorse per la pulizia.

Vedere anche

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per